¿Cómo funciona Azure Bastion?

Por cada red virtual o red virtual emparejada se lleva a cabo una implementación de Azure Bastion. No es por suscripción, cuenta ni máquina virtual. Después de aprovisionar un servicio Azure Bastion en la red virtual, la experiencia de RDP o SSH estará disponible en todas las máquinas virtuales de la misma red virtual.

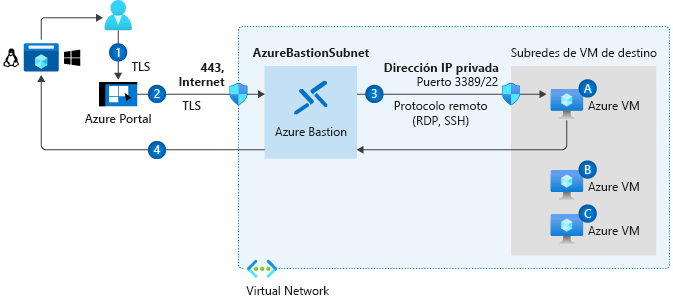

En el diagrama siguiente, se muestra información general sobre cómo funciona Azure Bastion al conectarse a través del portal:

- Conéctese a una máquina virtual en Azure Portal: en Azure Portal, en la página de información general de la máquina virtual, seleccione Conectar>Bastion>Usar Bastion y, después, escriba las credenciales de la máquina virtual.

- El explorador se conecta al host de Azure Bastion: El explorador se conecta a Azure Bastion a través de Internet con el protocolo Seguridad de la capa de transporte (TLS) y la dirección IP pública del host de Azure Bastion. El administrador de puertas de enlace de Azure administra las conexiones del portal al servicio Azure Bastion en los puertos 443 o 4443.

- Bastion se conecta a la máquina virtual mediante RDP o SSH: Azure Bastion se implementa en una subred independiente denominada "AzureBastionSubnet" de la red virtual. La subred se crea al implementar Azure Bastion. La subred puede tener espacios de direcciones con una máscara de subred /26 o superior. No implemente otros recursos de Azure en esta subred o cambie el nombre de dicha subred.

- Bastion transmite la máquina virtual al explorador: Azure Bastion usa un cliente web basado en HTML5 que se transmite automáticamente al dispositivo local. El servicio Azure Bastion empaqueta la información de la sesión mediante un protocolo personalizado. Los paquetes se transmiten a través de TLS.

Comprobación del funcionamiento de Azure Bastion con el grupo de seguridad de red

Si no ha implementado ni configurado un grupo de seguridad de red específico para su organización, no tendrá que hacer nada. Azure Bastion funciona con el grupo de seguridad de red predeterminado que se crea con las máquinas virtuales.

Si tiene un grupo de seguridad de red configurado para su organización, compruebe que Azure Bastion pueda conectarse a las máquinas virtuales a través de RDP o SSH. Se recomienda agregar una regla de entrada que permita conexiones RDP y SSH desde el intervalo de direcciones IP de la subred de Azure Bastion a las máquinas virtuales.

Para que Azure Bastion funcione, el grupo de seguridad de red debe permitir el siguiente tráfico:

| Dirección | Allow |

|---|---|

| Entrada | Conexiones RDP y SSH desde el intervalo de direcciones IP de la subred de Azure Bastion a la subred de la máquina virtual. |

| Entrada | Acceso TCP desde Internet en el puerto 443 a la dirección IP pública de Azure Bastion. |

| Entrada | Acceso TCP desde el Administrador de puertas de enlace de Azure en los puertos 443 o 4443. El administrador de puertas de enlace de Azure administra las conexiones del portal al servicio Azure Bastion. |

| Salida | Acceso TCP desde la plataforma de Azure en el puerto 443. Este tráfico se usa para el registro de diagnóstico. |

Implementación de un host de Azure Bastion en Azure Portal

Se necesita una red virtual para poder implementar Azure Bastion. Puede usar una red virtual que ya tenga o implementar Azure Bastion cuando cree una red virtual. Cree una subred en la red virtual denominada AzureBastionSubnet. Si tiene una máquina virtual en la misma red o en una red virtual emparejada, complete la implementación en Azure Portal seleccionando Azure Bastion al conectarse a la máquina virtual.

En las dos secciones siguientes se muestran los pasos necesarios para cada una de las opciones de implementación de Azure Bastion en Azure Portal. Aún no es necesario completar ninguno de estos pasos; lo hará en el ejercicio siguiente.

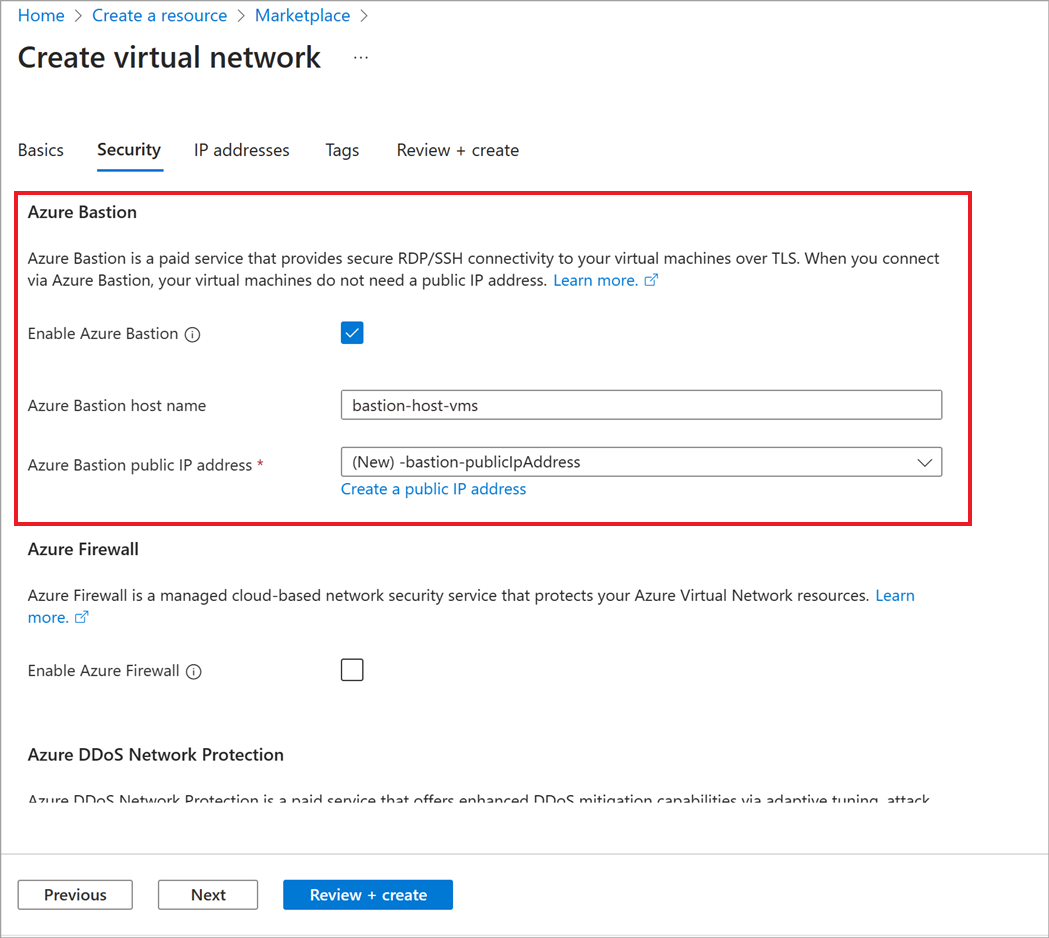

Habilitación de Azure Bastion al crear una red virtual

Si aún no tiene una red virtual que quiera usar para Azure Bastion, cree una y habilite Azure Bastion en la pestaña Seguridad.

- Seleccione Habilitar y escriba un nombre del host de Azure Bastion.

- Agregue una dirección de subred con una máscara de subred /26 o mayor.

- Si aún no tiene una dirección IP pública que desee usar, seleccione Crear nueva.

- Después de crear la red virtual, agregue máquinas virtuales a esta red virtual, o bien empareje esta red virtual a la red virtual con las máquinas virtuales.

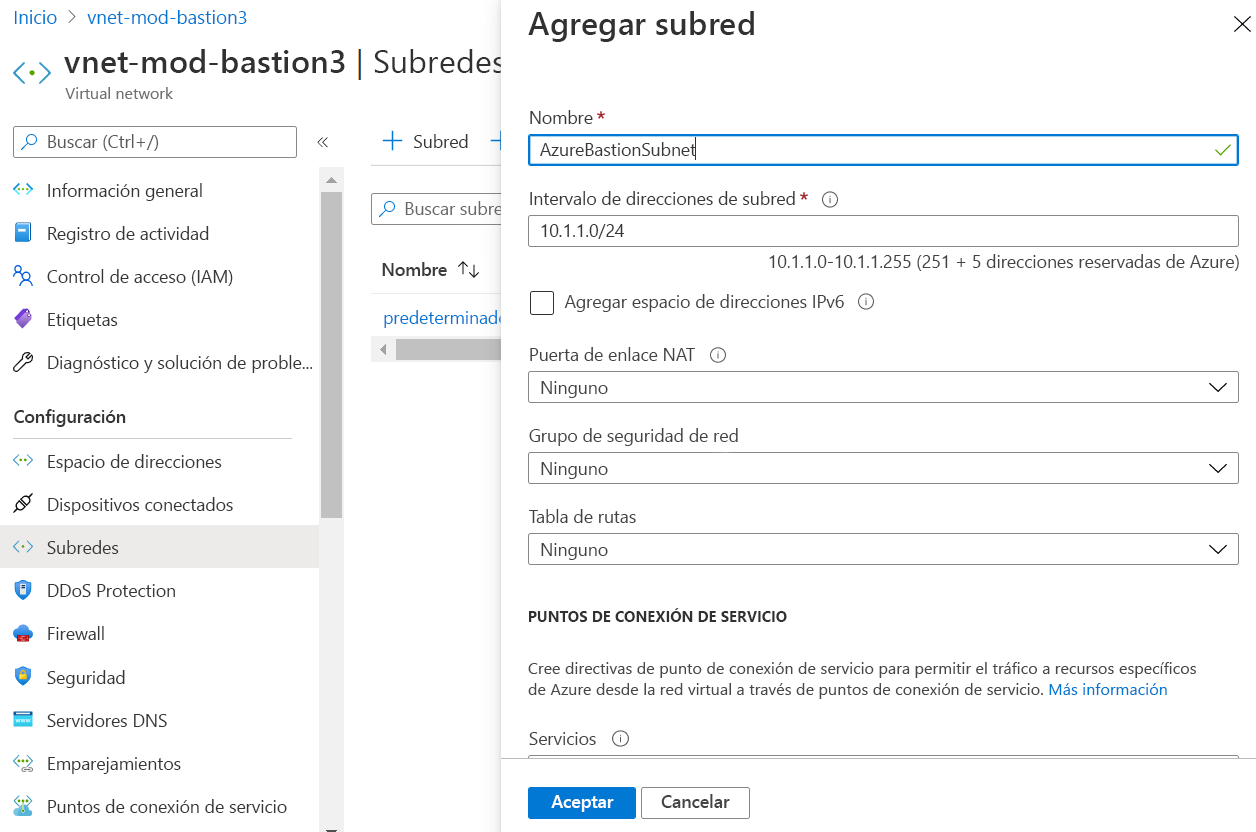

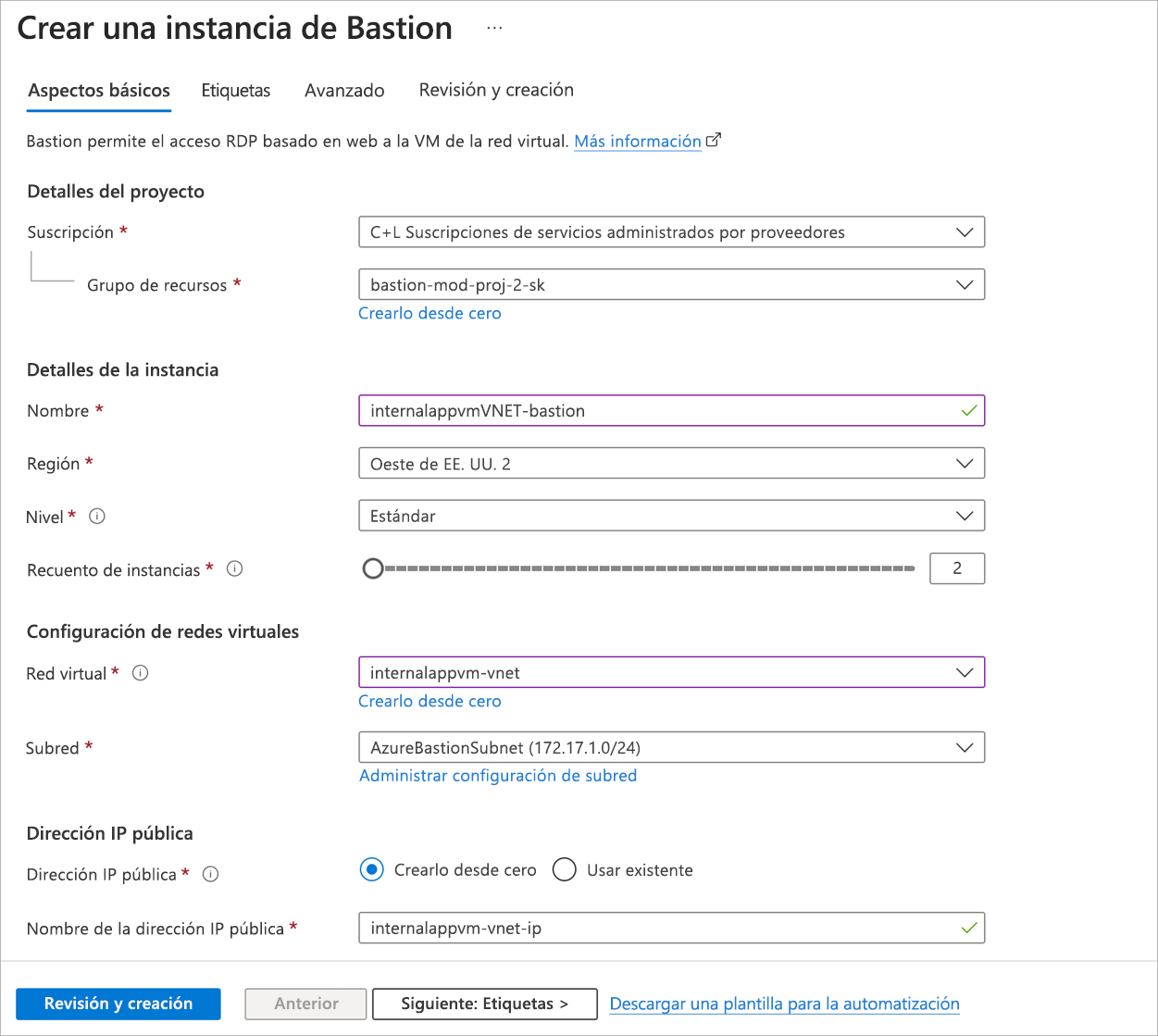

Adición de la subred a una red virtual existente y aprovisionamiento de los recursos de Azure Bastion

En su red virtual, agregue una subred denominada AzureBastionSubnet.

Para aprovisionar Azure Bastion, en el portal de la máquina virtual, seleccione Conectar>Bastion>Configuración manual. Escriba un nombre para el recurso de Azure Bastion, seleccione la subred, cree una dirección IP pública y así sucesivamente. Una vez implementado Azure Bastion, puede conectarse a la máquina virtual.

Implementación de Azure Bastion mediante Azure PowerShell o la CLI de Azure

Si quiere usar Azure PowerShell o la CLI de Azure para implementar Azure Bastion, ejecute los comandos para crear los siguientes recursos:

- Subnet

- Dirección IP pública

- Recurso de Azure Bastion

En las secciones siguientes se muestran ejemplos que puede usar para implementar Azure Bastion.

Uso de Azure PowerShell para implementar Azure Bastion

Cree la subred de Azur Bastion mediante el cmdlet

New-AzVirtualNetworkSubnetConfigy, después, agregue la subred a la red virtual existente medianteAdd-AzVirtualNetworkSubnetConfig. Por ejemplo, el siguiente comando presupone que ya tiene una red virtual:$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixCree una dirección IP pública para Azure Bastion. Azure Bastion usa la dirección IP pública para permitir la conectividad RDP y SSH a través del puerto 443. La dirección IP pública debe estar en la misma región que el recurso de Azure Bastion.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardCree un recurso de Azure Bastion en la subred con el nombre AzureBastionSubnet para la red virtual.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

Uso de la CLI de Azure para implementar Azure Bastion

Cree la subred de Azure Bastion:

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Cree una dirección IP pública para Azure Bastion:

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Cree un recurso de Azure Bastion:

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

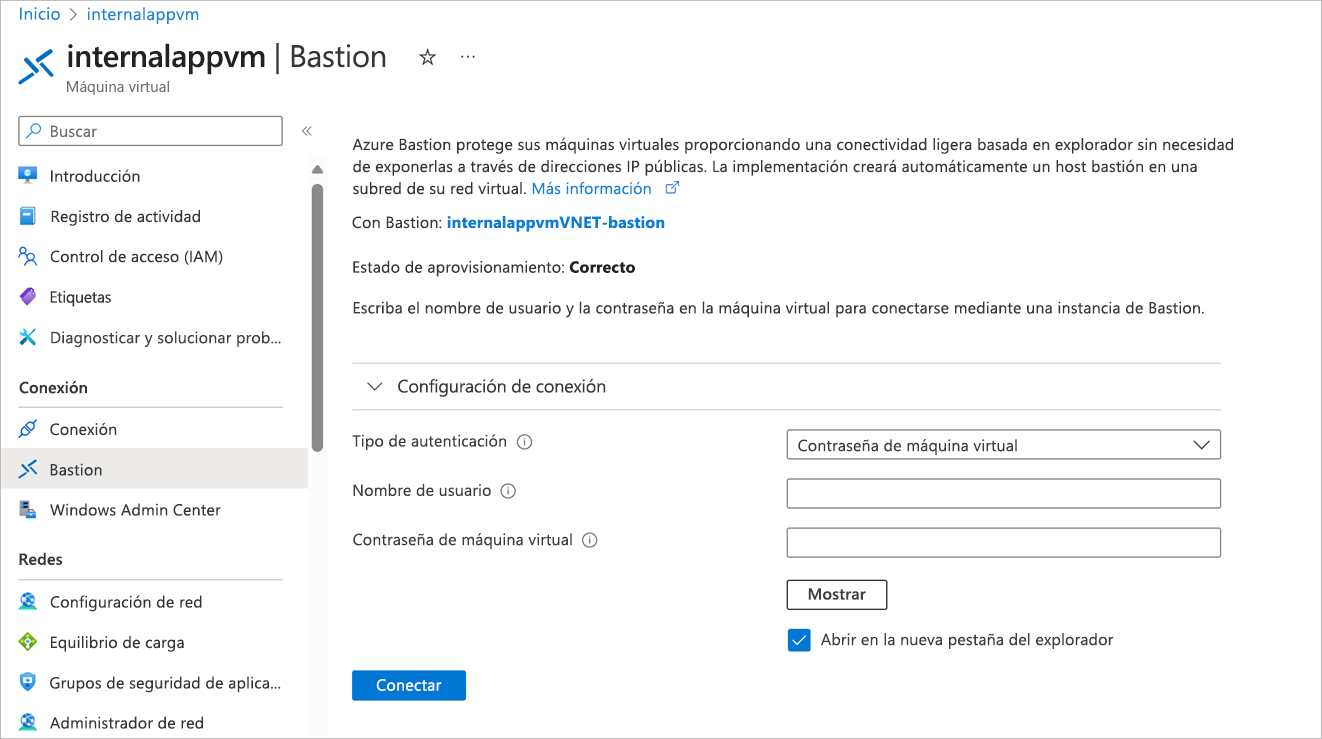

Conexión a una máquina virtual con Azure Bastion

Una vez que disponga de los recursos necesarios, debería poder conectarse a las máquinas virtuales de la misma red virtual o de la red virtual emparejada. En la máquina virtual, acceda a Azure Portal, seleccione Bastion y escriba las credenciales.

En la unidad siguiente, veremos los pasos necesarios para implementar Azure Bastion en una red virtual.