¿Qué es Azure Bastion?

Azure Bastion proporciona una conexión remota segura desde Azure Portal a las máquinas virtuales de Azure con el protocolo Seguridad de la capa de transporte (TLS). Puede aprovisionar Azure Bastion en la misma red virtual de Azure que las máquinas virtuales o en una red virtual emparejada y, a continuación, conectarse a cualquier máquina virtual de esa red virtual o a una red virtual emparejada directamente desde el portal de Azure.

Conectividad SSH y RDP segura a una máquina virtual interna

Puede usar Azure Bastion para abrir fácilmente una sesión de RDP o SSH desde Azure Portal para una máquina virtual que no esté expuesta públicamente. Azure Bastion se conecta a las máquinas virtuales a través de la dirección IP privada. No tiene que exponer puertos RDP o SSH ni direcciones IP públicas para las máquinas virtuales internas.

Como Azure Bastion es un servicio de plataforma como servicio (PaaS) totalmente administrado, no es necesario aplicar ninguno de los grupos de seguridad de red a la subred de Azure Bastion. Pero si quiere una mayor seguridad, puede configurar los grupos de seguridad de red (NSG) para permitir conexiones RDP y SSH solo desde Azure Bastion.

Azure Bastion proporciona conectividad RDP y SSH a todas las máquinas virtuales que estén en la misma red virtual que la subred de Azure Bastion o en una red virtual emparejada. No es necesario instalar ningún cliente, agente ni software adicional para usar Azure Bastion.

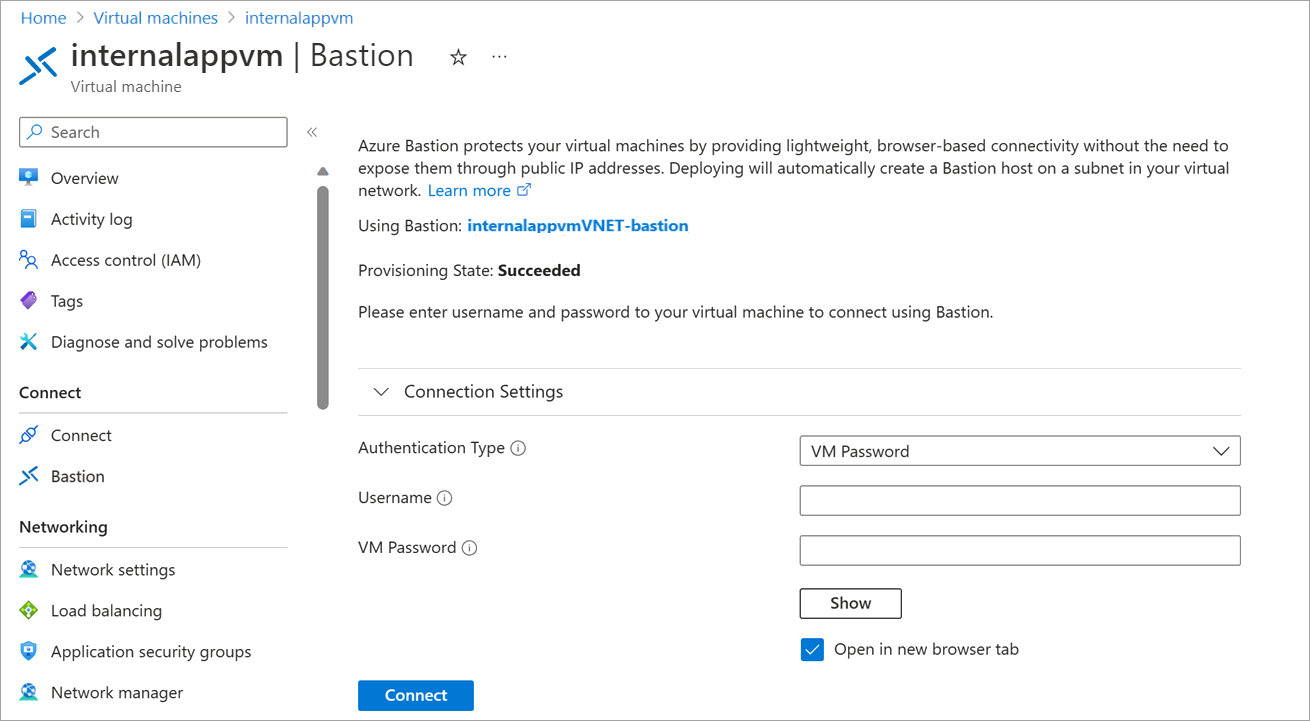

Conexión a una máquina virtual con Azure Bastion

Después de implementar Azure Bastion, seleccione Conectar>Bastion>Usar Bastion en la página de información general de la máquina virtual. A continuación, escriba las credenciales de inicio de sesión para que la máquina virtual se conecte.

Características de seguridad principales

- El tráfico iniciado de Azure Bastion a las máquinas virtuales de destino permanece en la red virtual o entre las redes virtuales emparejadas.

- No es necesario aplicar grupos de seguridad de red a la subred de Azure Bastion, ya que está protegida internamente. Para obtener mayor seguridad, puede configurar grupos de seguridad de red para permitir solo las conexiones remotas a las máquinas virtuales de destino desde el host de Azure Bastion.

- Azure Bastion ayuda a protegerse contra el examen de puertos. Los puertos RDP y SSH de las máquinas virtuales no se exponen públicamente, así como tampoco las direcciones IP públicas.

- Azure Bastion ayuda a protegerse contra los ataques de día cero. Dado que se encuentra en el perímetro de la red virtual, no debe preocuparse de proteger cada una de las máquinas virtuales de la red virtual. La plataforma de Azure mantiene Azure Bastion actualizado.

- El servicio se integra con dispositivos nativos de seguridad de las redes virtuales de Azure, como Azure Firewall.

- Puede usar el servicio para supervisar y administrar las conexiones remotas.

Sesiones simultáneas admitidas

En la tabla siguiente se muestra el número de sesiones de RDP y SSH simultáneas que puede admitir cada recurso de Azure Bastion, en un escenario de uso diario normal. Si existen otras sesiones de SSH o RDP en curso, estas cifras pueden variar.

| Recurso | Límite |

|---|---|

| Conexiones RDP simultáneas | 25 |

| Conexiones SSH simultáneas | 50 |

Características admitidas durante la conexión a una máquina virtual

En la tabla siguiente se resaltan algunas de las características de experiencia del usuario que admite Azure Bastion:

| Característica | Es compatible con |

|---|---|

| Exploradores | - Windows: explorador Microsoft Edge, Microsoft Edge Chromium o Google Chrome - Apple Mac: explorador Google Chrome o Microsoft Edge Chromium |

| Distribución del teclado en la máquina virtual | - en-us-qwerty - en-gb-qwerty - de-ch-qwertz - de-de-qwertz - fr-be-azerty - fr-fr-azerty - fr-ch-qwertz - hu-hu-qwertz - it-it-qwerty - ja-jp-qwerty - pt-br-qwerty - es-es-qwerty - es-latam-qwerty - sv-se-qwerty - tr-tr-qwerty |

| Funciones en la máquina virtual | - Copia y pegado de texto : actualmente, no se admiten características como la copia de archivos |

Roles necesarios para usar Azure Bastion

Al igual que con otros recursos de Azure, necesita acceder al grupo de recursos o al propio recurso de Azure Bastion para implementar o administrar Azure Bastion.

Para conectarse al recurso de la máquina virtual mediante Azure Bastion, los siguientes roles proporcionan los privilegios mínimos necesarios:

- Rol de lector en la máquina virtual

- Rol de lector en la tarjeta de interfaz de red con la dirección IP privada de la máquina virtual

- Rol de lector en el recurso de Azure Bastion