Conexión de cuentas de AWS

La incorporación de la cuenta de AWS en Microsoft Defender for Cloud integra AWS Security Hub y Defender for Cloud. Por lo tanto, Defender for Cloud ofrece visibilidad y protección en ambos entornos de nube para proporcionar:

Aprovisionamiento automático de agentes (Defender for Cloud usa Azure Arc para implementar el agente de Log Analytics en las instancias de AWS)

Administración de directivas

Administración de vulnerabilidades

Detección y respuesta de puntos de conexión (EDR) integrados

Detección de errores de configuración de seguridad

Una sola vista que muestra recomendaciones de Defender for Cloud y resultados de AWS Security Hub

Incorporación de los recursos de AWS a los cálculos de puntuación segura de Cloud

Evaluaciones de cumplimiento normativo de los recursos de AWS

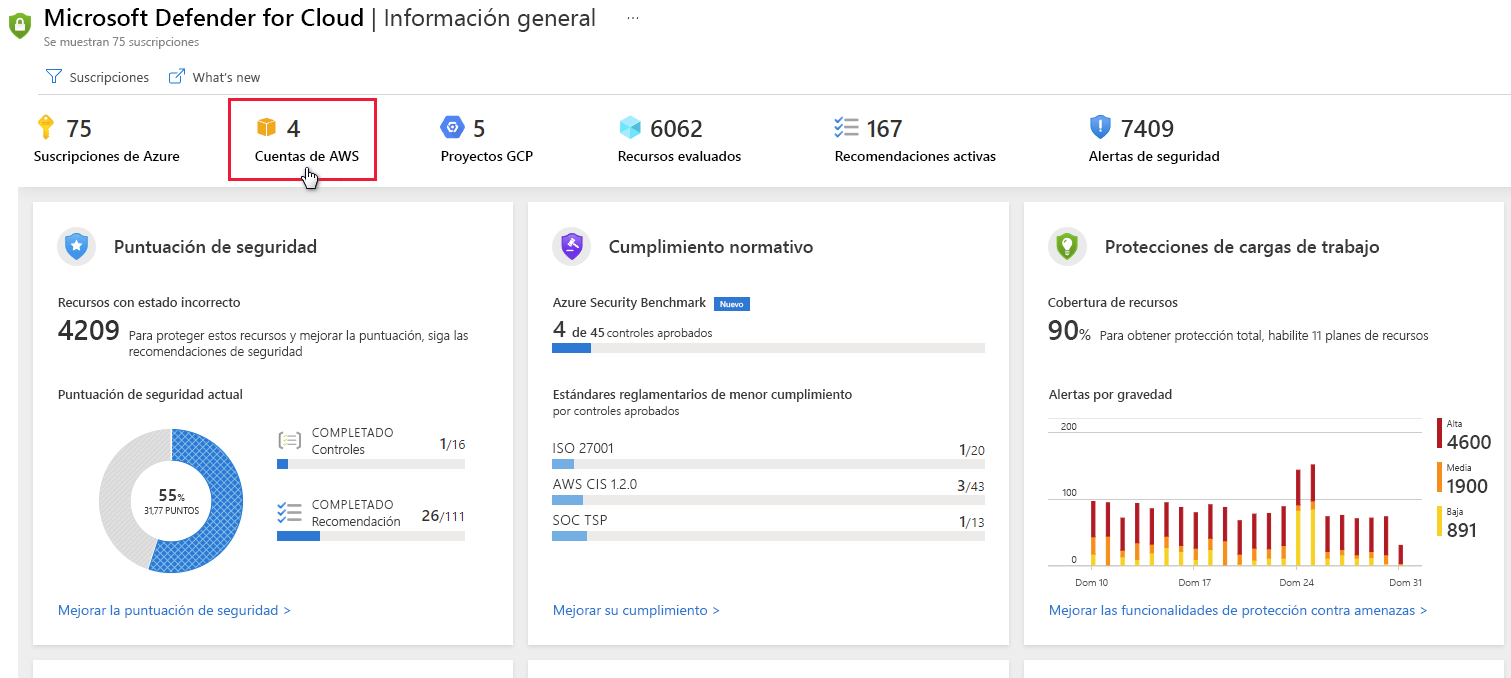

En la captura de pantalla siguiente, puede ver algunas cuentas de AWS en el panel de información general de Security Center.

Siga los pasos que se indican a continuación para crear su conector de nube de AWS.

Configuración de AWS Security Hub:

Para ver recomendaciones de seguridad para varias regiones, repita los pasos siguientes para cada región pertinente. Si utiliza una cuenta maestra de AWS, repita los tres pasos siguientes para configurar la cuenta maestra y todas las cuentas miembros conectadas de todas las regiones pertinentes.

Habilite AWS Config (Configuración de AWS).

Habilite AWS Security Hub.

Compruebe que los datos fluyan al centro de seguridad.

La primera vez que se habilita Security Hub, los datos pueden tardar varias horas en estar disponibles.

Configuración de la autenticación para Security Center en AWS

Hay dos maneras de que Defender for Cloud se autentique en AWS:

Crear un rol IAM para Defender for Cloud: este es el método más seguro y el que se recomienda.

Usuario de AWS para Defender for Cloud: es una opción menos segura si IAM no está habilitado.

Cree un rol IAM para Defender for Cloud:

En la consola de Amazon Web Services, en Security, Identity & Compliance (Seguridad, identidad y cumplimiento), seleccione IAM.

Seleccione Roles y Create role (Crear rol).

Seleccione Another AWS account (Otra cuenta de AWS).

Escriba la siguiente información:

Account ID (Id. de cuenta): escriba el identificador de la cuenta Microsoft (158177204117) que aparece en la página del conector de AWS en Security Center.

Require External ID (Requerir id. externo): esta opción debe estar seleccionada.

External ID (Id. externo): escriba el identificador de suscripción que se muestra en la página del conector de AWS en Security Center.

Seleccione Siguiente.

En la sección Attach permission policies (Asociar directivas de permisos), seleccione las siguientes directivas:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Tiene la opción de agregar etiquetas. La acción de agregar etiquetas al usuario no afecta a la conexión.

Seleccione Next (Siguiente).

En la lista de roles, seleccione el rol que ha creado.

Guarde el nombre del recurso de Amazon (ARN) para más adelante.

Configuración del agente SSM

Para automatizar las tareas entre los recursos de AWS, se requiere el administrador de sistemas de AWS. Si las instancias de EC2 no tienen el agente SSM, siga las instrucciones pertinentes desde Amazon:

Cumplimiento de los requisitos previos de Azure Arc

Asegúrese de que están registrados los proveedores de recursos de Azure adecuados:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Cree una entidad de servicio para la incorporación a gran escala. Como propietario de la suscripción que desea usar para la incorporación, cree una entidad de servicio para la incorporación de Azure Arc, como se describe en Creación de una entidad de servicio para la incorporación a gran escala.

Conexión de AWS a Defender for Cloud

En el menú de Defender for Cloud, seleccione Soluciones de seguridad y, a continuación, Conectores multinube.

Seleccione Add AWS account (Agregar cuenta de AWS).

Configure las opciones en la pestaña AWS authentication (Autenticación de AWS):

Escriba un nombre para mostrar para el conector.

Confirme que la suscripción es correcta. Se trata de la suscripción que incluirá las recomendaciones del conector y de AWS Security Hub.

Según la opción de autenticación que eligió en el paso 2, configure la autenticación para Security Center en AWS:

- Seleccione Assume Role (Asumir rol) y pegue el ARN de la sección Creación de un rol IAM para Security Center. Pegado del archivo ARN en el campo pertinente del Asistente para conexión de AWS en Azure Portal

or

- Seleccione Credentials (Credenciales) y pegue la clave de acceso y la clave secreta del archivo .csv que guardó en Creación de un usuario de AWS para Security Center.

Seleccione Siguiente.

Configure las opciones de la pestaña Configuración de Azure Arc:

Defender for Cloud detecta las instancias de EC2 en la cuenta de AWS conectada y usa SSM para incorporarlas a Azure Arc.

Seleccione el grupo de recursos y la región de Azure a los que se incorporarán las instancias de AWS EC2 detectadas en la suscripción seleccionada.

Escriba el identificador de la entidad de servicio y el secreto de cliente de la entidad de servicio de Azure Arc, como se describe en Creación de una entidad de servicio para la incorporación a escala

Si la máquina se conecta a Internet mediante un servidor proxy, especifique la dirección IP del servidor proxy o el nombre y el número de puerto que usará la máquina para comunicarse con él. Escriba el valor con el formato http://<URL_de_proxy>:<puerto_de_proxy>.

Seleccione Revisar + crear.

Revisión de la información de resumen

En las secciones de etiquetas se enumeran todas las etiquetas de Azure que se crearán automáticamente para cada instancia de EC2 incorporada con sus propios detalles pertinentes para reconocerla fácilmente en Azure.

Confirmación

Una vez que el conector se ha creado correctamente y AWS Security Hub se ha configurado adecuadamente:

Defender for Cloud examina el entorno para las instancias EC2 de AWS y las incorpora a Azure Arc, lo que le permite instalar el agente de Log Analytics y ofrecer protección contra amenazas y recomendaciones de seguridad.

El servicio ASC busca nuevas instancias de AWS EC2 cada 6 horas y las incorpora de acuerdo con la configuración.

El estándar CIS de AWS se mostrará en el panel de cumplimiento de normativas de Defender for Cloud.

Si está habilitada la directiva del centro de seguridad, las recomendaciones aparecerán en el portal de Defender for Cloud y en el panel de cumplimiento normativo entre 5 y 10 minutos después de que finalice la incorporación.