Descripción de los proveedores de conectores de datos

Microsoft Defender XDR

El conector de datos de Microsoft Defender XDR proporciona alertas, incidentes y datos sin procesar de los productos de Microsoft Defender XDR, incluyendo, entre otros, los siguientes:

Microsoft Defender para punto de conexión

Microsoft Defender for Identity

Microsoft Defender para Office 365

Microsoft Defender for Cloud Apps

Servicios de Microsoft Azure

Los conectores para servicios relacionados con Azure y Microsoft incluyen, entre otros, los siguientes:

Microsoft Entra ID

Actividad de Azure

Protección de Microsoft Entra ID

Azure DDoS Protection

Microsoft Defender para IoT

Azure Information Protection

Azure Firewall

Microsoft Defender for Cloud

Azure Web Application Firewall (WAF) (anteriormente conocido como Microsoft WAF)

Servidor de nombres de dominio

Office 365

Firewall de Windows

Eventos de seguridad

Conectores de proveedor

Microsoft Sentinel proporciona una lista cada vez mayor de conectores de datos específicos de proveedor. Estos conectores usan principalmente el conector Syslog y CEF como base.

Sugerencia

Recuerde consultar la página del conector para ver el tipo de datos (tabla) en el que escribe el conector.

Conectores personalizados mediante la API de Log Analytics

Puede usar la API de recopilador de datos de Log Analytics para enviar datos de registro al área de trabajo de Log Analytics de Microsoft Sentinel.

Complemento Logstash

Con el complemento de salida de Microsoft Sentinel para el motor de recopilación de datos de Logstash, puede enviar cualquier registro que quiera a través de Logstash directamente al área de trabajo de Log Analytics en Microsoft Sentinel. Los registros se escriben en una tabla personalizada que se define mediante el complemento de salida.

Formato de evento común y el conector Syslog

Si no hay un conector proporcionado por el proveedor, puede usar el conector Syslog o el formato de evento común (CEF) genérico.

Syslog es un protocolo de registro de eventos que es común a Linux. Las aplicaciones envían mensajes que pueden almacenarse en la máquina local o entregarse a un recopilador de Syslog.

El formato de evento común (CEF) es un formato estándar del sector basado en los mensajes de Syslog, que muchos proveedores de seguridad utilizan para facilitar la interoperabilidad entre distintas plataformas.

Syslog frente a formato de evento común

CEF siempre es una opción superior, porque los datos de registro se analizan en campos predefinidos en la tabla CommonSecurityLog. Syslog proporciona campos de encabezado, pero el mensaje de registro sin procesar se almacena en un campo denominado SyslogMessage en la tabla Syslog. Si quiere consultar los datos de Syslog, deberá escribir un analizador que extraiga los campos específicos. El proceso para crear un analizador para un mensaje de Syslog se muestra en un módulo posterior.

Opciones de arquitectura de conector

Para conectar el CEF o el recopilador de Syslog a Microsoft Sentinel, el agente se debe implementar en una máquina virtual (VM) de Azure dedicada o en un sistema local para permitir que el dispositivo se comunique con Microsoft Sentinel. Puede implementar el agente automáticamente o de forma manual. La implementación automática solo está disponible si la máquina dedicada está conectada a Azure Arc o es una máquina virtual de Azure.

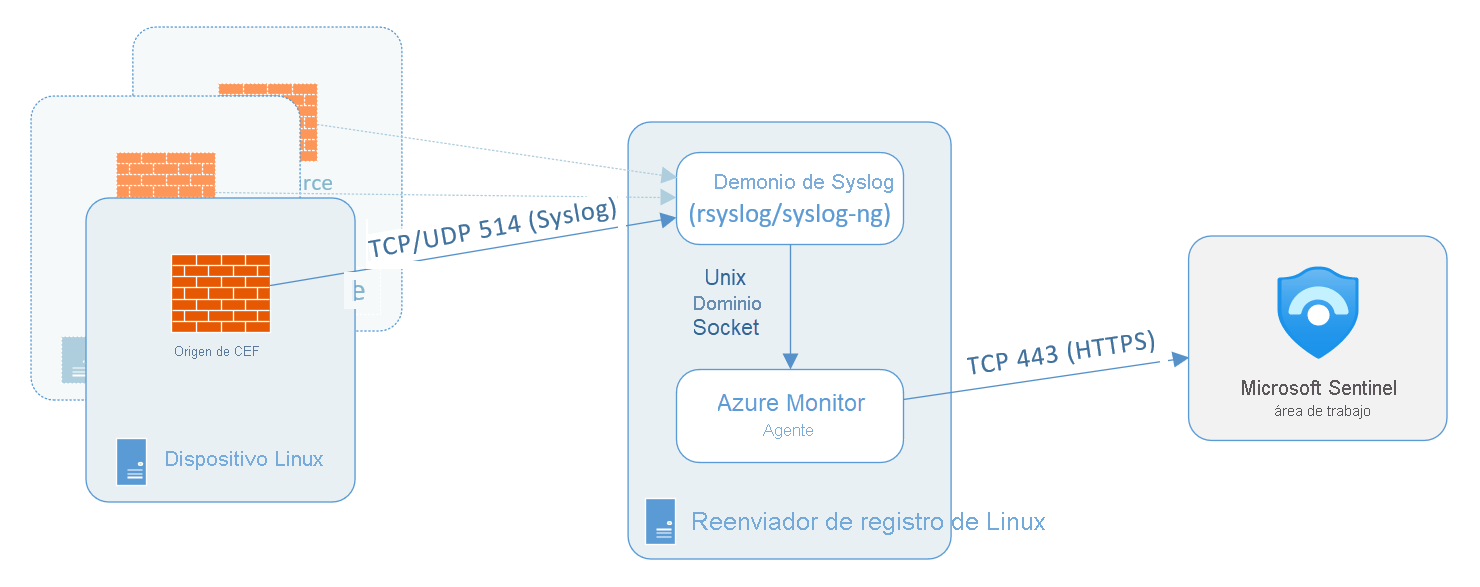

En el siguiente diagrama se ilustran los sistemas locales que envían datos de Syslog a una máquina virtual de Azure dedicada que ejecuta el agente de Microsoft Sentinel.

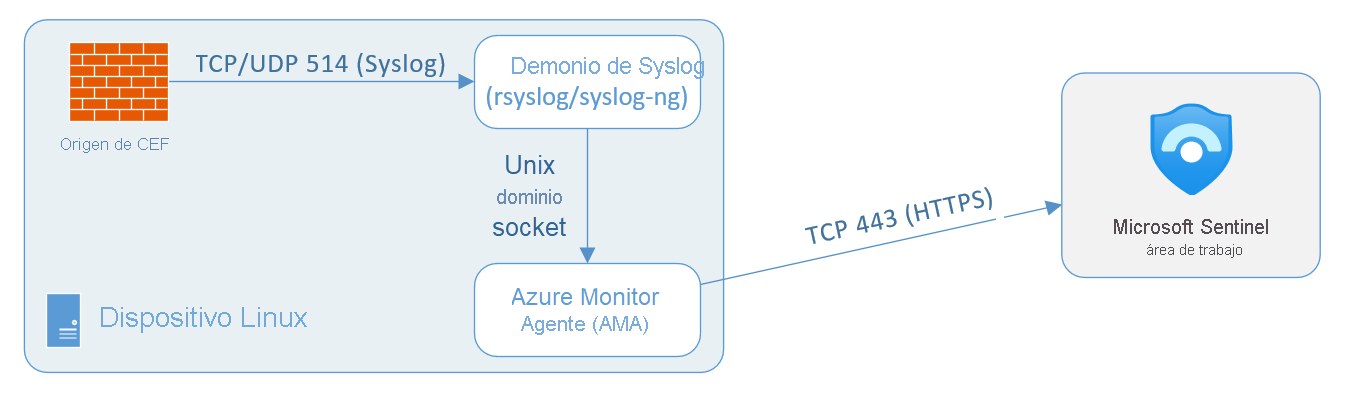

Como alternativa, puede implementar manualmente el agente en una máquina virtual de Azure existente, en una máquina virtual en otra nube o en una máquina local. En el siguiente diagrama se ilustran los sistemas locales que envían datos de Syslog a un sistema local dedicado que ejecuta el agente de Microsoft Sentinel.