Determinación de las reglas vigentes del grupo de seguridad de red

Cada grupo de seguridad de red y sus reglas de seguridad definidas se evalúan de forma independiente. Azure procesa las condiciones de cada regla definida para cada máquina virtual de la configuración.

- Para el tráfico entrante, Azure procesa primero las reglas de seguridad del grupo de seguridad de red para las subredes asociadas y, a continuación, las interfaces de red asociadas.

- Para el tráfico saliente, se invierte el proceso. Azure evalúa primero las reglas de seguridad del grupo de seguridad de red para las interfaces de red asociadas seguidas de las subredes asociadas.

- En el caso del proceso de evaluación de entrada y salida, Azure también comprueba cómo aplicar las reglas para el tráfico dentro de la subred.

La forma en que Azure termina aplicando las reglas de seguridad definidas para una máquina virtual determina la vigencia general de las reglas.

Aspectos que se deben conocer sobre reglas de seguridad vigentes

Vamos a explorar cómo se definen y procesan las reglas del grupo de seguridad de red dentro de una red virtual para producir las reglas vigentes.

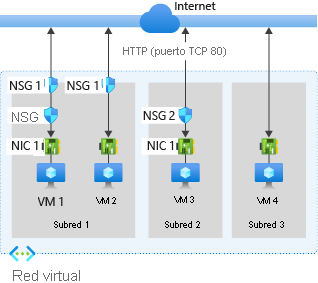

Tenga en cuenta la siguiente configuración de red virtual que muestra los grupos de seguridad de red (NSG) que controlan el tráfico a las máquinas virtuales (VM). La configuración requiere reglas de seguridad para administrar el tráfico de red hacia y desde Internet a través del puerto TCP 80 por la interfaz de red.

En esta configuración de red virtual, hay tres subredes. La subred 1 contiene dos máquinas virtuales: VM 1 y VM 2. La subred 2 y la subred 3 contienen una máquina virtual: VM 3 y VM 4, respectivamente. Cada máquina virtual tiene una tarjeta de interfaz de red (NIC).

Azure evalúa cada configuración de NSG para determinar las reglas de seguridad vigentes:

| Evaluación | NSG de subred | NSG de NIC | Reglas de entrada | Reglas de salida |

|---|---|---|---|---|

| VM 1 | Subred 1 NSG 1 |

NIC NSG 2 |

Las reglas de subred NSG 1 tienen prioridad sobre las reglas de NIC de NSG 2 | Las reglas de NIC NSG 2 tienen prioridad sobre las reglas de subred de NSG 1 |

| VM 2 | Subred 1 NSG 1 |

NIC none |

Las reglas de subred NSG 1 se aplican a la subred y a la NIC | Las reglas predeterminadas de Azure se aplican a la NIC y las reglas de subred NSG 1 solo se aplican a la subred |

| VM 3 | Subred 2 none |

NIC NSG 2 |

Las reglas predeterminadas de Azure se aplican a la subred y las reglas de NSG 2 se aplican a la NIC |

Las reglas de NIC NSG 2 se aplican a la NIC y a la subred |

| VM 4 | Subred 3 none |

NIC none |

Las reglas predeterminadas de Azure se aplican a la subred y a la NIC y se permite todo el tráfico entrante |

Las reglas predeterminadas de Azure se aplican a la subred y a la NIC y se permite todo el tráfico saliente |

Reglas vigentes del tráfico entrante

Azure procesa reglas para el tráfico entrante para todas las máquinas virtuales de la configuración. Azure identifica si las máquinas virtuales son miembros de un NSG y si tienen una subred o una NIC asociadas.

Cuando se crea un NSG, Azure crea la regla de seguridad predeterminada

DenyAllInboundpara el grupo. El comportamiento predeterminado es denegar todo el tráfico entrante desde Internet. Si un grupo de seguridad de red tiene una subred o NIC, las reglas de la subred o la NIC pueden invalidar las reglas de seguridad predeterminadas de Azure.Las reglas de entrada de NSG para una subred de una máquina virtual tienen prioridad sobre las reglas de entrada de NSG para una NIC en la misma máquina virtual.

Reglas vigentes del tráfico saliente

Azure procesa reglas para el tráfico saliente examinando primero las asociaciones de NSG para las NIC en todas las máquinas virtuales.

Cuando se crea un NSG, Azure crea la regla de seguridad predeterminada

AllowInternetOutboundpara el grupo. El comportamiento predeterminado es permitir todo el tráfico saliente a Internet. Si un grupo de seguridad de red tiene una subred o NIC, las reglas de la subred o la NIC pueden invalidar las reglas de seguridad predeterminadas de Azure.Las reglas de salida de NSG para una NIC en una máquina virtual tienen prioridad sobre las reglas de salida de NSG para una subred de la misma máquina virtual.

Aspectos que hay que tener en cuenta al crear reglas vigentes

Revise las consideraciones siguientes sobre la creación de reglas de seguridad vigentes para las máquinas de la red virtual.

Considere la posibilidad de permitir todo el tráfico. Si coloca la máquina virtual dentro de una subred o utiliza una interfaz de red, no tiene que asociar la subred o la NIC a un grupo de seguridad de red. Este enfoque permite todo el tráfico de red a través de la subred o la NIC según las reglas de seguridad predeterminadas de Azure. Si no le preocupa controlar el tráfico al recurso en un nivel específico, no asocie el recurso en ese nivel a un grupo de seguridad de red.

Considere la importancia de las reglas de permiso. Al crear un grupo de seguridad de red, debe definir una regla de permiso para la subred y la interfaz de red del grupo para asegurarse de que el tráfico puede pasar. Si tiene una subred o una NIC en el grupo de seguridad de red, debe definir una regla de permiso en cada nivel. De lo contrario, se deniega el tráfico para cualquier nivel que no proporcione una definición de regla de permiso.

Considere el tráfico dentro de la subred. Las reglas de seguridad de un grupo de seguridad de red asociado a una subred pueden afectar al tráfico entre todas las máquinas virtuales de la subred. De forma predeterminada, Azure permite que las máquinas virtuales de la misma subred envíen tráfico entre sí (lo que se conoce como tráfico dentro de la subred). Puede prohibir el tráfico dentro de la subred definiendo una regla en el grupo de seguridad de red para denegar todo el tráfico entrante y saliente. Esta regla impide que todas las máquinas virtuales de la subred se comuniquen entre sí.

Considere la prioridad de las reglas. Las reglas de seguridad de un grupo de seguridad de red se procesan en orden de prioridad. Para asegurarse de que siempre se procesa una regla de seguridad determinada, asigne el valor de prioridad más bajo posible a la regla. Se recomienda dejar espacios en la numeración de prioridad, como 100, 200, 300, etc. Los espacios en la numeración permiten agregar nuevas reglas sin tener que editar las reglas existentes.

Visualización de las reglas de seguridad vigentes

Si tiene varios NSG y no está seguro de qué reglas de seguridad se aplican, puede usar el vínculo Reglas de seguridad vigentes en Azure Portal. Puede usar el vínculo para comprobar qué reglas de seguridad se aplican a las máquinas, subredes e interfaces de red.