Ejercicio: Protección de la red

En este ejercicio revisará y administrará las reglas de firewall mediante Azure Portal. También configurará la conexión más segura mientras usa el punto de conexión público.

Abra Azure Portal con el botón siguiente si aún no lo ha hecho.

Protección de la red

Durante la implementación de su base de datos en Azure SQL Database, el script que ha ejecutado ha habilitado Permitir que los servicios y recursos de Azure accedan a este servidor, lo que permite que cualquier recurso de cualquier región o suscripción acceda a su recurso. Es importante anular la selección de la configuración para garantizar la configuración más segura del punto de conexión público. Cuando la opción Permitir que los servicios y recursos de Azure accedan a este servidor esté desactivada, se bloquearán todas las conexiones y redes distintas de las que haya agregado.

En este ejercicio, aprenderá a ver y editar reglas de firewall. La configuración de reglas de firewall puede ser complicada, ya que tendrá que especificar un intervalo de direcciones IP para todas las conexiones, que a veces pueden usar direcciones IP dinámicas. En un vídeo de demostración al final del ejercicio se proporcionan métodos alternativos para proteger la red.

Administración de reglas de firewall en Azure Portal

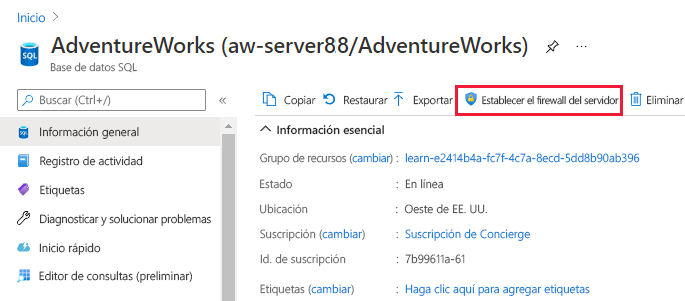

En el menú de recursos de Azure Portal, seleccione Bases de datos SQL y, a continuación, seleccione la instancia de Azure SQL Database (AdventureWorks).

En la barra de comandos de su base de datos SQL, seleccione Establecer el firewall del servidor.

En Permitir que los servicios y recursos de Azure accedan a este servidor, desactive la casilla situada junto a la configuración.

El sistema debería haber agregado la dirección IP de cliente de su equipo durante la implementación, pero si ninguna de las reglas coincide con su dirección IP de cliente, agregue la dirección IP en Nombre de la regla para poder iniciar sesión desde SQL Server Management Studio (SSMS).

Seleccione Guardar para guardar los cambios. En el menú de la base de datos SQL, seleccione Información general para volver a la página de información general.

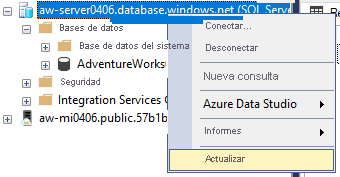

Para confirmar que todavía tenga acceso desde el equipo local, vaya a SSMS. Haga clic con el botón derecho en la base de datos en Explorador de objetos y seleccione Actualizar para actualizar la conexión al servidor lógico de Azure SQL Database. Si no se produce ningún error, ha configurado correctamente el acceso seguro al servidor lógico de Azure SQL Database con su dirección IP.

Opcionalmente, para comprobar cómo se conecta SSMS a su instancia de Azure SQL Database, ejecute este código desde Nueva consulta en SSMS:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;El resultado debe ser la dirección IP pública de la máquina local. Para comprobar la dirección IP, ejecute el siguiente comando en una instancia local de PowerShell (no en Azure Cloud Shell):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentHa usado un comando similar para buscar la dirección IP al principio del módulo. Esta consulta debería devolver la misma dirección IP.

Administración de reglas de firewall con Azure Cloud Shell

También puede usar el comando az sql server firewall-rule de la CLI de Azure para crear, eliminar y ver reglas de firewall de nivel de servidor. Puede usar la CLI de Azure a través de la interfaz de la línea de comandos de su máquina virtual (VM) de Azure o a través de un cuaderno de PowerShell. En este ejercicio, experimentará con Cloud Shell. Puede abrir un terminal de Cloud Shell mediante Azure Portal, pero, por ahora, use el terminal integrado del espacio aislado situado a la derecha, que es básicamente lo mismo.

Ejecute el siguiente comando para configurar el entorno:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>[sandbox resource group name]</rgn> $logical_server = $server.ServerNameEscriba el siguiente comando para que se muestre la configuración del firewall del servidor:

az sql server firewall-rule list -g <rgn>[sandbox resource group name]</rgn> -s $logical_serverLa salida debe ser un objeto JSON para cada regla en la configuración Reglas de firewall del menú Redes del servidor lógico de Azure SQL en Azure Portal.

La configuración de reglas de firewall de nivel de servidor mediante Azure Portal o Cloud Shell permite que la dirección IP del cliente tenga acceso a todas las bases de datos del servidor lógico. Puede configurar reglas de firewall de nivel de base de datos, que se aplican a bases de datos individuales mediante el comando T-SQL EXECUTE sp_set_database_firewall_rule en SSMS. T-SQL es el único método disponible para configurar reglas de firewall para una base de datos específica. Para obtener más información, consulte las referencias de la página Resumen de este módulo.

Profundización

Ya sabe cómo actualizar las reglas de firewall para direcciones IP específicas o intervalos de direcciones IP en el servidor y a nivel de base de datos. En un entorno de producción, puede que también tuviera que acceder desde varias redes virtuales o recursos, como aplicaciones o máquinas virtuales de Azure. Las máquinas virtuales de Azure tienen direcciones IP dinámicas, lo que significa que cambian. Puede configurar direcciones IP estáticas, lo que puede ser difícil de mantener con reglas de firewall. Como alternativa, puede usar reglas de red virtual para administrar el acceso desde las subredes específicas que contienen las máquinas virtuales u otros servicios. También podría configurar un punto de conexión privado, la manera más segura de conectarse a un servidor lógico de Azure SQL Database.

También puede establecer la versión mínima de TLS permitida desde las conexiones de cliente al servidor lógico mediante el menú Redes yendo a la pestaña Conectividad del servidor lógico de Azure SQL.

En este vídeo, aprenderá a crear, configurar y comparar los distintos métodos de conexión a una base de datos de Azure SQL Database:

- Permitir el acceso a recursos de Azure

- Reglas de firewall

- Reglas de red virtual

- Punto de conexión privado