Descripción de las pruebas de penetración de aplicaciones

La seguridad por diseño y las pruebas de seguridad automatizadas se centran en la prevención de infracciones mediante la corrección de vulnerabilidades antes de que se puedan aprovechar. Complementamos estas prácticas preparando nuestros servicios para la posibilidad de que se pongan en peligro mediante una estrategia de "Asumir la vulneración". Asumir la vulneración limita la confianza colocada en aplicaciones, servicios, identidades y redes al abordarlas (tanto internas como externas) como inseguras y ya en peligro. Estos principios ayudan a limitar el impacto de las vulnerabilidades de seguridad mediante la reducción de los daños que un adversario puede causar y la habilitación de una rápida detección y respuesta a las amenazas de seguridad.

Pruebas de penetración de SDL

Además de las pruebas de código dinámico automatizadas, el SDL requiere pruebas de penetración periódicas de todas las aplicaciones. Las pruebas de penetración generales de las aplicaciones de equipo de servicio se realizan de forma periódica. Las pruebas de penetración de aplicaciones pueden detectar errores de seguridad no detectados por otros métodos de prueba. También prueban las funcionalidades de registro y detección para garantizar que nuestro software proporciona a los equipos de respuesta de seguridad de Microsoft los datos necesarios para defender los sistemas de producción frente a atacantes reales.

Los equipos de servicio también realizan pruebas de penetración dirigidas en interfaces de software cuando sea necesario, como parte de la revisión de seguridad. Las pruebas de penetración dirigidas están diseñadas para detectar tipos específicos de vulnerabilidades. Estas pruebas proporcionan una capa adicional de protección contra posibles vulnerabilidades en flujos de datos y funciones de software clave.

Simulación de ataque

Una vez aprobado el código para su lanzamiento e implementación en entornos de producción, seguimos probando la seguridad operativa mediante la simulación de ataques contra sistemas de producción. La simulación de ataques prueba el lado de las operaciones del modelo de DevOps con los requisitos de SDL operativos. El objetivo principal de la simulación de ataques es validar nuestras capacidades de detección y respuesta. Aunque nuestras simulaciones de ataques se usan sin duda para identificar nuevas vulnerabilidades y rutas de acceso al servicio, una prioridad principal es probar lo que sucede después de estar en peligro. ¿Detectamos el ataque lo suficientemente rápido? ¿Podemos corregir y expulsar eficazmente a los atacantes? La simulación de ataques y otras formas de pruebas de penetración nos permiten responder a estas preguntas de forma continuada.

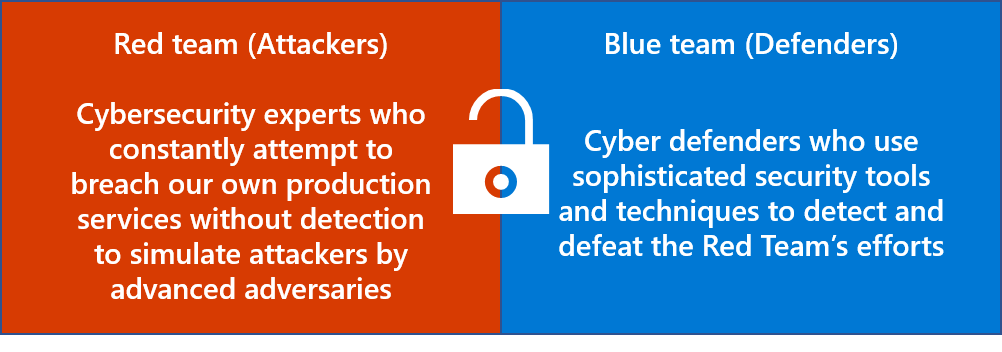

Microsoft usa equipos de seguridad ofensivos internos de empleados de tiempo completo para realizar pruebas de penetración continuas simulando ataques contra nuestros sistemas. Llamamos a estos equipos el equipo rojo. El Equipo rojo intenta poner en peligro los sistemas de Microsoft sin ser detectado buscando y aprovechando vulnerabilidades y errores de configuración de seguridad. Los esfuerzos del equipo rojo simulan ataques reales y prueban las funcionalidades de los equipos de respuesta de seguridad de Microsoft. En el contexto de las pruebas de penetración internas, los equipos de respuesta de seguridad de Microsoft se conocen como equipo azul. El Equipo azul trabaja para evitar, detectar y responder a ataques del Equipo rojo mediante nuestros sistemas de supervisión de seguridad y el proceso de respuesta a incidentes de seguridad.

El equipo rojo ataca los sistemas y las operaciones de Microsoft Online Services con las mismas tácticas, técnicas y procedimientos que los adversarios reales. Sus ataques ponen a prueba nuestras capacidades de detección y respuesta de seguridad y ayudan a identificar vulnerabilidades de producción, errores de configuración, suposiciones no válidas y otros problemas de seguridad de forma controlada. Cada infracción del Equipo rojo va seguida de la divulgación completa y la colaboración entre ambos equipos para identificar y resolver brechas de seguridad operativas, asignar errores a los equipos de servicio para solucionar vulnerabilidades en el nivel de código y mejorar la detección y respuesta de infracciones.

Las simulaciones de ataques del Equipo rojo están diseñadas para simular ataques realistas sin afectar negativamente a nuestros clientes. Los inquilinos de clientes nunca son el objetivo de los ataques de Red Team y las pruebas de penetración de Red Team ayudan a garantizar que Microsoft Online Services está preparado para prevenir, detectar y responder a amenazas de seguridad.