Habilitación de la autenticación multifactor

Ejercicio: Habilitación de la autenticación multifactor (MFA)

La autenticación multifactor (MFA) protege las identidades de consumidor al solicitarles un segundo método de verificación. El acceso condicional de Microsoft Entra reúne señales para tomar decisiones y aplicar directivas de seguridad. Para nuestro sitio web de comestibles, aplicaremos una directiva de acceso condicional que solicite MFA. La directiva de acceso condicional tiene como destino todos los usuarios sin ninguna condición.

Nota:

Necesitará al menos el rol de directorio Administrador de directivas de autenticación para habilitar la autenticación multifactor.

¿Tiene comentarios? Háganos saber cómo va su proyecto de prueba de concepto. No gustaría conocer su opinión.

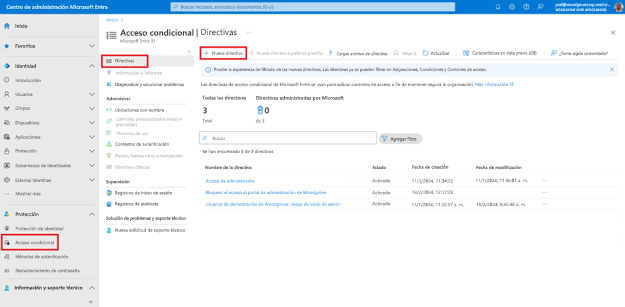

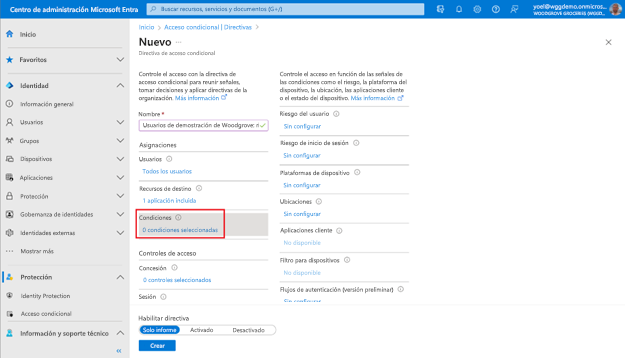

Empiece por crear una directiva de acceso condicional para proteger la aplicación. Inicie sesión en el Centro de administración de Microsoft Entra y vaya a Protección>Acceso condicional. A continuación, seleccione Nueva directiva.

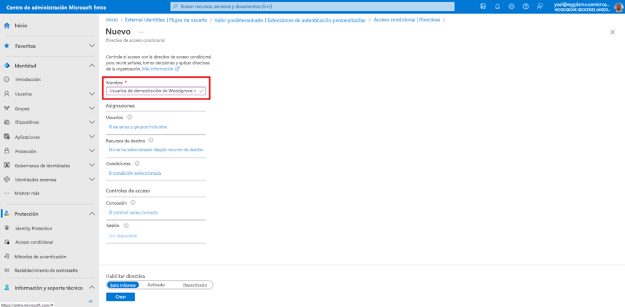

Asigne a la directiva un Nombre, por ejemplo, riesgo de inicio de sesión.

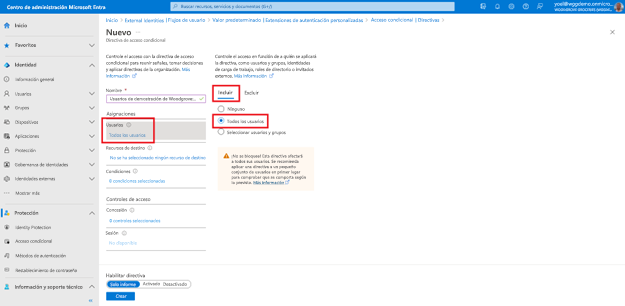

En Asignaciones, seleccione el vínculo en Usuarios. A continuación, en la pestaña Incluir , seleccione Todos los usuarios. En la pestaña Excluir , puede seleccionar usuarios y grupos para las cuentas de acceso de emergencia o de emergencia de la organización.

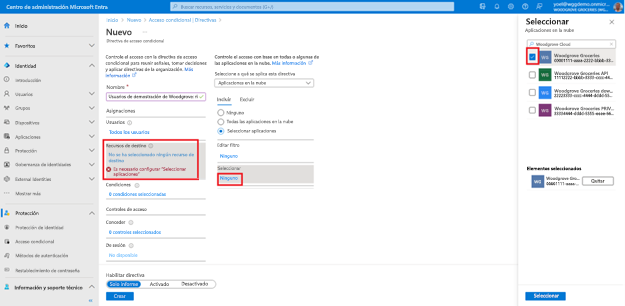

En Asignaciones, seleccione Recursos de destino. A continuación, en la pestaña Incluir, elija la opción Seleccionar aplicaciones y haga clic en el botón Seleccionar. Busque la aplicación, selecciónela y elija Seleccionar.

Omita la sección Condiciones y vaya al paso siguiente.

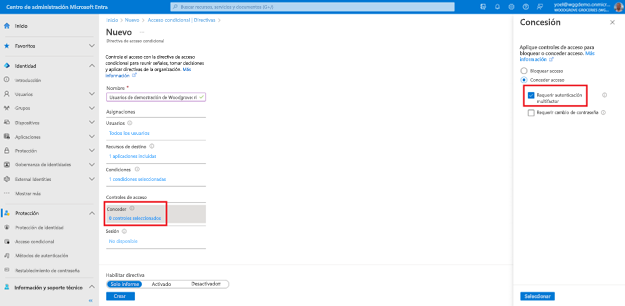

En Controles de acceso>Conceder, seleccione Conceder acceso. A continuación, seleccione Requerir autenticación multifactor. Con este tipo de concesión, los usuarios deben completar requisitos de seguridad adicionales, como correo electrónico, llamada telefónica o mensaje de texto.

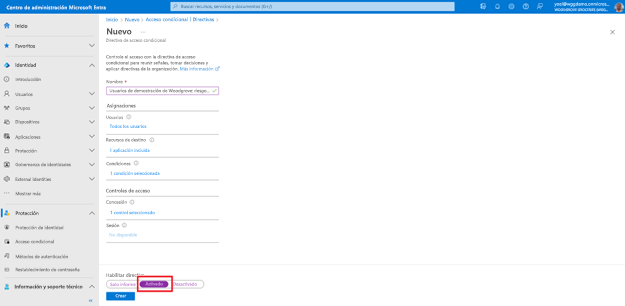

Confirme la configuración y establezca Habilitar directiva en Activado. Seleccione Crear para crear la directiva.

¡Bien hecho! Ha creado una directiva de acceso condicional que requiere que los usuarios completen MFA. Para comprobar la experiencia del usuario, inicie sesión en la aplicación.

Creación de una directiva de acceso condicional

En el ejemplo siguiente se crea una directiva de acceso condicional . Esta directiva tiene como destino todos los inicios de sesión para todos los usuarios (excepto para el administrador global del inquilino.) En la solicitud siguiente, reemplace el {web-or-mobile-app-ID} por su propia aplicación web o móvil (id. de aplicación, no id. de objeto.) Tenga en cuenta que puede agregar más aplicaciones.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}