Enrutamiento del tráfico entre redes en la infraestructura de SDN

En este artículo se describe cómo enrutar el tráfico entre redes en una infraestructura de red definida por software (SDN) configurada en el tejido de System Center Virtual Machine Manager (VMM).

Una puerta de enlace RAS de SDN permite enrutar el tráfico de red entre redes físicas y virtuales, independientemente de dónde se encuentren los recursos. La puerta de enlace RAS de SDN es multiinquilino, compatible con el Protocolo de puerta de enlace de borde (BGP) y admite la conectividad mediante red privada virtual (VPN) de sitio a sitio mediante IPsec, encapsulación de enrutamiento genérico (GRE) o reenvío de nivel 3. Más información.

Nota:

- A partir de VMM 2019 UR1, el tipo de red Una red conectada pasa a ser Red conectada.

- VMM 2019 UR2 y versiones posteriores admiten IPv6.

- IPv6 es compatible con el túnel IPSec, el túnel GRE y el túnel de nivel L3.

Nota:

- IPv6 es compatible con el túnel IPSec, el túnel GRE y el túnel de nivel L3.

Antes de comenzar

Asegúrese de lo siguiente:

La controladora de red de SDN, el equilibrador de carga de software de SDN y la puerta de enlace RAS de SDN están implementados.

Hay creada una red de VM de SDN con virtualización de red.

Configuración de conexiones VPN de sitio a sitio mediante VMM

Una conexión VPN de sitio a sitio permite conectar de forma segura dos redes de diferentes ubicaciones físicas a través de Internet.

En el caso de los proveedores de servicios en la nube (CSP) que hospedan muchos inquilinos en su centro de datos, la puerta de enlace ras de SDN proporciona una solución de puerta de enlace multiinquilino que permite a los inquilinos acceder y administrar sus recursos a través de conexiones VPN de sitio a sitio desde sitios remotos, lo que a su vez permite el tráfico de red entre los recursos virtuales del centro de datos y su red física.

VMM 2025 y 2022 admiten la pila dual (Ipv4 + Ipv6) para los componentes de SDN.

Para habilitar IPv6 para la conexión VPN de sitio a sitio, la subred de enrutamiento debe ser IPv4 e IPv6. Para que la puerta de enlace funcione en IPv6, proporciona direcciones IPv4 e IPv6 separadas por punto y coma (;) y proporciona la dirección IPv6 en el punto de conexión remoto. Por ejemplo, 192.0.2.1/23;2001:0db8:85a3:0000:0000:8a2e:0370::/64. Para especificar el intervalo de VIP, no utilices la forma abreviada de la dirección IPv6; usa el formato "2001:db8:0:200:0:0:0:7" en lugar de "2001:db8:0:200::7".

Configuración de la conexión IPSec

Haz lo siguiente:

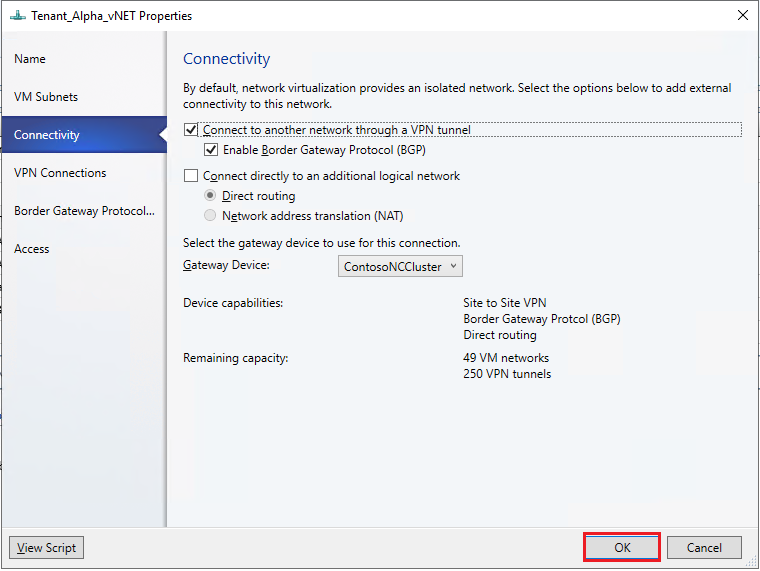

- Selecciona la red de VM en la que deseas configurar una conexión IPSec de sitio a sitio y selecciona Conectividad.

- Selecciona Conectar con otra red a través de un túnel VPN. Opcionalmente, para habilitar el emparejamiento de BGP en tu centro de datos, selecciona Habilitar Border Gateway Protocol (BGP).

- Selecciona el servicio de controladora de red para el dispositivo de puerta de enlace.

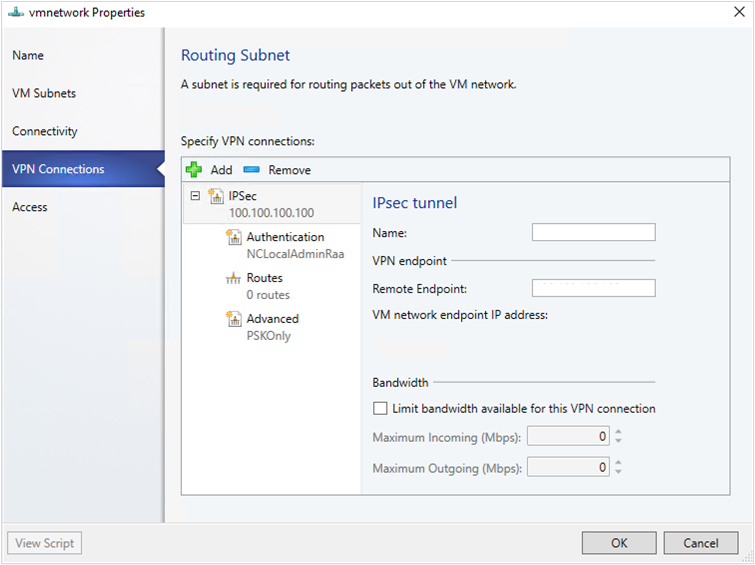

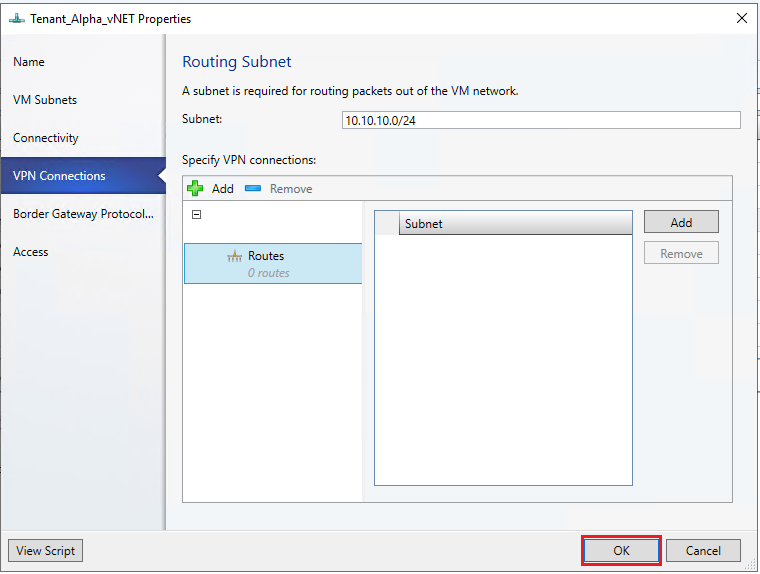

- Selecciona Conexiones VPN>Agregar>Agregar túnel IPSec.

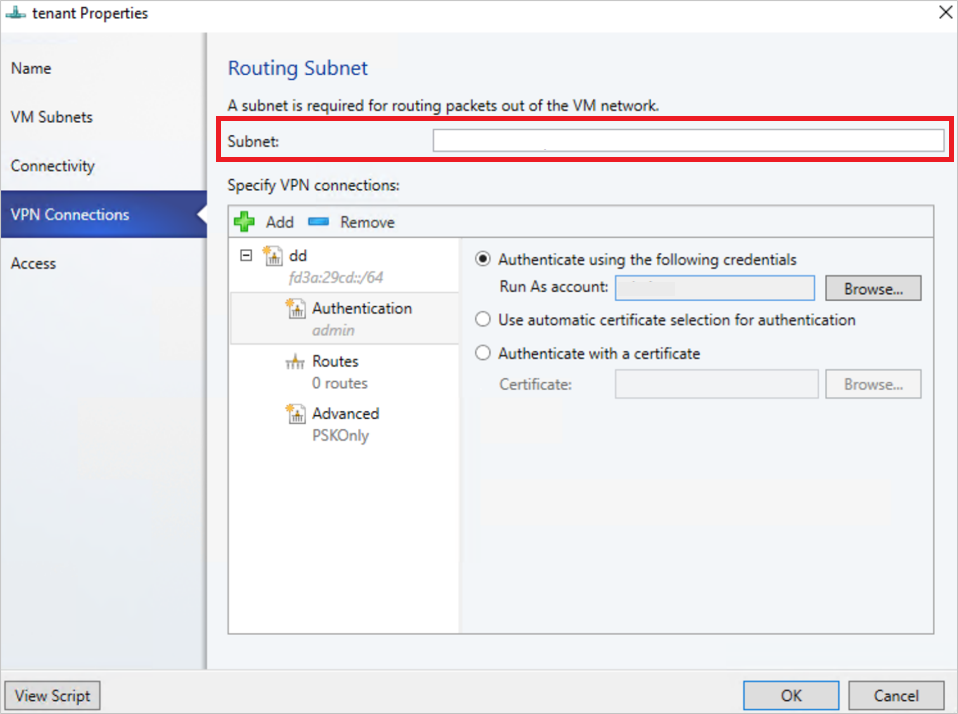

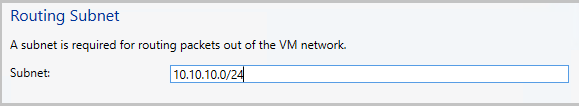

- Introduce una subred como se muestra en el diagrama siguiente. Esta subred se usa para enrutar paquetes fuera de la red de VM. No es necesario configurar previamente esta subred en el centro de datos.

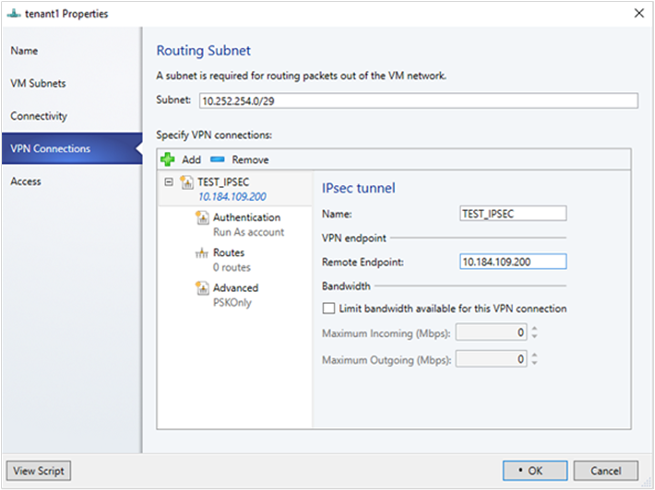

- Escribe un nombre para la conexión y la dirección IP del punto de conexión remoto. Opcionalmente, configura el ancho de banda.

- En Autenticación, selecciona el tipo de autenticación que deseas usar. Si decides autenticarte mediante una cuenta de ejecución, crea una cuenta de usuario con un nombre de usuario y la clave IPSec como contraseña de la cuenta.

- En Rutas, introduce todas las subredes remotas a las que deseas conectarte. Si seleccionaste Habilitar protocolo de puerta de enlace de borde (BGP) en la página Conectividad, las rutas no son necesarias.

- En la pestaña Opciones avanzadas, acepta la configuración predeterminada.

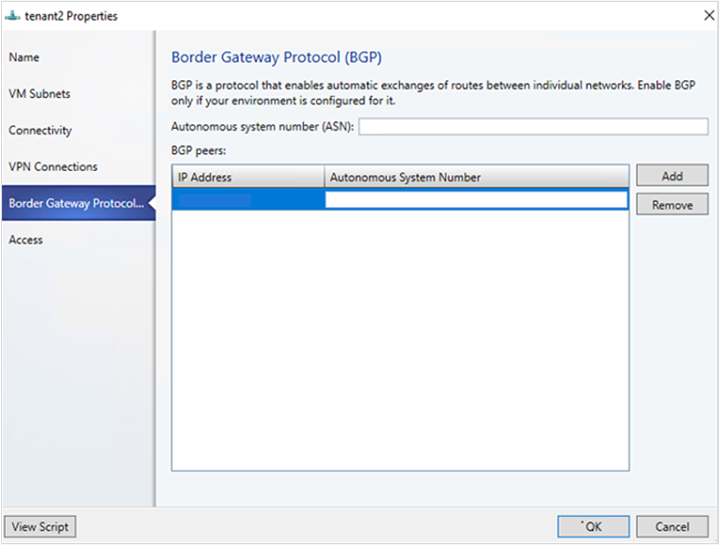

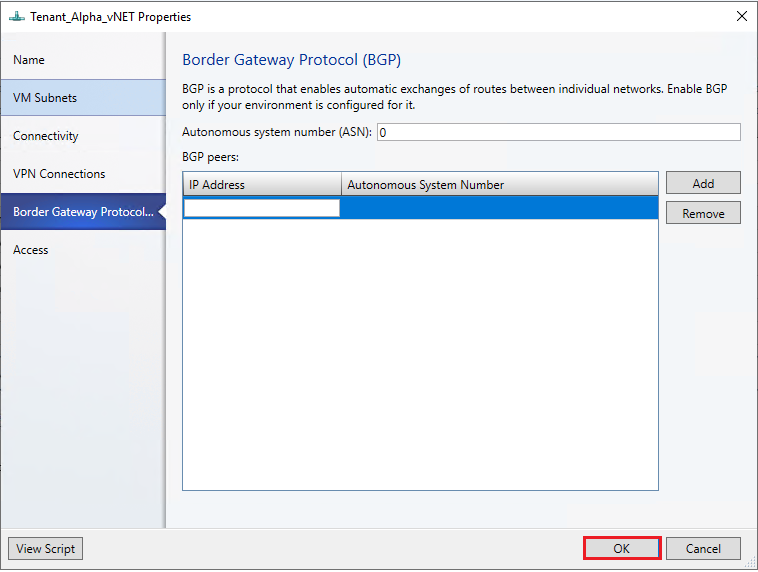

- Si seleccionaste Habilitar protocolo de puerta de enlace de borde (BGP) en la página Conectividad, puedes rellenar los valores de ASN, IP de BGP del mismo nivel y su ASN en la página del asistente de Protocolo de puerta de enlace de borde, como se muestra a continuación.

- Para validar la conexión, intenta hacer ping a la dirección IP del punto de conexión remoto desde una de las máquinas virtuales de tu red de VM.

Configuración de la tunelización de GRE

Los túneles GRE habilitan la conectividad entre redes virtuales de inquilinos y redes externas. Dado que el protocolo GRE es ligero y la mayoría de los dispositivos de red lo admiten, se convierte en una opción ideal para la tunelización donde no se requiere el cifrado de datos. La compatibilidad con GRE de los túneles de sitio a sitio (S2S) facilita el reenvío de tráfico entre redes virtuales de inquilino y redes externas de inquilino.

Haz lo siguiente:

- Selecciona la red de VM en la que desea sconfigurar una conexión S2S GRE y selecciona Conectividad.

- Selecciona Conectar con otra red a través de un túnel VPN. Opcionalmente, para habilitar el emparejamiento de BGP en tu centro de datos, selecciona Habilitar Border Gateway Protocol (BGP).

- Selecciona el servicio de controladora de red para el dispositivo de puerta de enlace.

- Selecciona Conexiones VPN>Agregar>Agregar túnel GRE.

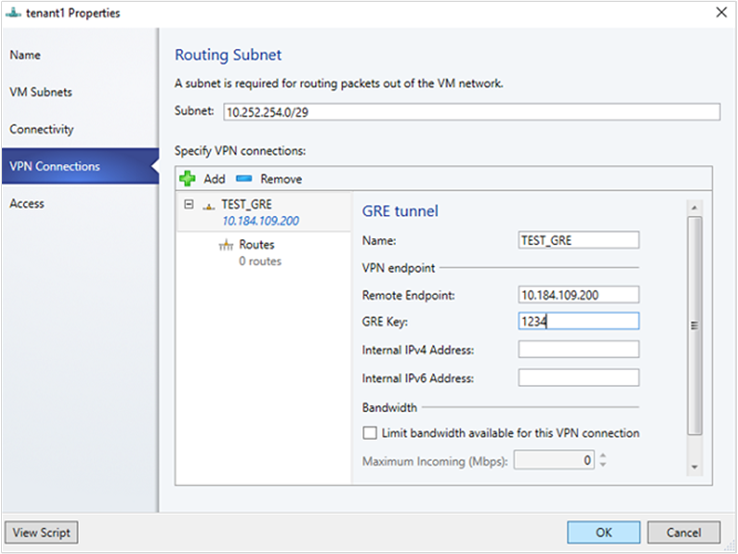

- Introduce una subred como se muestra en el diagrama siguiente. Esta subred se usa para enrutar paquetes fuera de la red de VM. Esta subred no necesita estar preconfigurada en el centro de datos.

- Escribe un nombre para la conexión y especifica la dirección IP del punto de conexión remoto.

- En el campo Clave GRE, escribe la clave GRE.

- Opcionalmente, puedes completar los demás campos de esta pantalla; estos valores no son necesarios para configurar una conexión.

- En Rutas, agrega todas las subredes remotas a las que deseas conectarte. Si seleccionaste Habilitar Border Gateway Protocol (BGP) en Conectividad, puedes dejar esta pantalla en blanco y, en su lugar, completar los campos ASN, IP BGP del mismo nivel y ASN en la pestaña Protocolo de puerta de enlace de borde.

- Usa los valores predeterminados para la configuración restante.

- Para validar la conexión, intenta hacer ping a la dirección IP del punto de conexión remoto desde una de las máquinas virtuales de la red de VM.

Configuración de conexiones IPsec y GRE en el sitio remoto

En el dispositivo remoto del mismo nivel, utilice el valor del campo VM network endpoint IP address (Dirección IP de punto de conexión de red de VM) de la UI de VMM como dirección de destino al configurar la conexión de IPSec\GRE.

Configuración del reenvío L3

El reenvío L3 permite la conectividad entre la infraestructura física del centro de datos y la infraestructura virtualizada de la nube de virtualización de red Hyper-V.

Mediante el reenvío L3, las máquinas virtuales de red de inquilinos pueden conectarse a una red física a través de la puerta de enlace de SDN de Windows Server 2016, que ya está configurada en un entorno de SDN. En este caso, la puerta de enlace de SDN actúa como enrutador entre la red virtual y la red física.

Para más información, consulte estos artículos: Puerta de enlace de Windows Server como puerta de enlace de reenvío y Alta disponibilidad de la puerta de enlace de RAS.

Asegúrate de lo siguiente antes de intentar configurar L3:

- Asegúrate de que has iniciado sesión como administrador en el servidor VMM.

- Debes configurar una red lógica de próximo salto única, con identificador de VLAN único, para cada red de VM de inquilino para la que se debe configurar el reenvío L3. Debe haber una asignación de 1:1 entre una red de inquilino y la red física correspondiente (con identificador de VLAN único).

Sigue estos pasos para crear la red lógica de próximo salto en SCVMM:

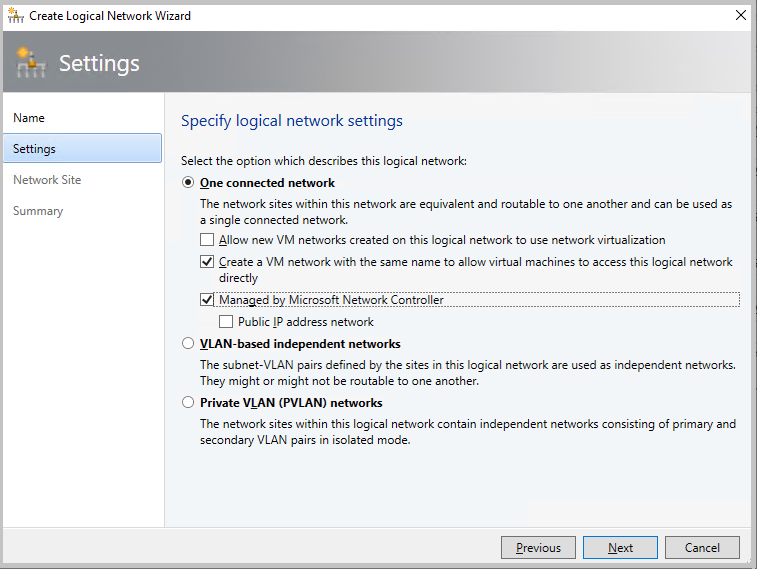

En la consola VMM, selecciona Logical Networks, haz clic con el botón derecho y selecciona Create Logical Network.

En la página Configuración, elige Una red conectada y activa las casillas Crear una red de máquina virtual con el mismo nombre para permitir que las máquinas virtuales accedan a esta red lógica directamente y Administradas con la controladora de red de Microsoft.

Crea un grupo de direcciones IP para esta nueva red lógica.

La dirección IP de este grupo es necesaria en el script para configurar el reenvío L3.

En la tabla siguiente se proporcionan ejemplos de conexiones L3 dinámicas y estáticas.

| Parámetro | Detalles y valores de ejemplo |

|---|---|

| L3VPNConnectionName | Nombre definido por el usuario para la conexión de red de reenvío L3. Ejemplo: Contoso_L3_GW |

| VmNetworkName | Nombre de la red virtual del inquilino a la que se puede acceder a través de la conexión de red L3. Esta red debe existir al ejecutar el script. Ejemplo: ContosoVMNetwork |

| NextHopVMNetworkName | Nombre definido por el usuario para la red de VM del próximo salto, que se creó como requisito previo. Representa la red física que quiere comunicarse con la red de VM del inquilino. Esta red debe existir al ejecutar este script. Ejemplo: Contoso_L3_Network |

| LocalIPAddresses | Direcciones IP a configurar en la interfaz de red L3 de la puerta de enlace SDN. Estas direcciones IP deben pertenecer a la red lógica de próximo salto que creaste como requisito previo. También debes proporcionar la máscara de subred. Ejemplo: 10.127.134.55/25 |

| PeerIPAddresses | Dirección IP de la puerta de enlace de red física, accesible a través de la red lógica L3. Esta dirección IP debe pertenecer a la red lógica de siguiente salto que creaste en los requisitos previos. Esta IP servirá como próximo salto una vez que el tráfico destinado a la red física desde la red de VM del inquilino llegue a la puerta de enlace SDN. Ejemplo: 10.127.134.65 |

| GatewaySubnet | Subred que se usará para el enrutamiento entre la puerta de enlace de HNV y la red virtual del inquilino. Puedes usar cualquier subred, pero asegúrate de que no se superpone con la red lógica del próximo salto. Ejemplo: 192.168.2.0/24 |

| RoutingSubnets | Rutas estáticas que deben estar en la interfaz L3 de la puerta de enlace de HNV. Estas rutas son para las subredes de redes físicas, que deben ser accesibles desde la red de VM de inquilino a través de la conexión L3. |

| EnableBGP | Opción para habilitar BGP. Valor predeterminado: false. |

| TenantASNRoutingSubnets | Número ASN de la puerta de enlace de inquilino, solo si BGP está habilitado. |

Ejecuta el siguiente script para configurar el reenvío L3. Consulta la tabla anterior para comprobar qué identifica cada parámetro de script.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

Configuración del reenvío L3

El reenvío L3 permite la conectividad entre la infraestructura física del centro de datos y la infraestructura virtualizada de la nube de virtualización de red Hyper-V.

Mediante la conexión de reenvío L3, las máquinas virtuales de red de inquilinos pueden conectarse a una red física a través de la puerta de enlace de SDN de Windows Server 2016/2019, que ya está configurada en un entorno de SDN. En este caso, la puerta de enlace de SDN actúa como enrutador entre la red virtual de SDN y la red física.

Mediante la conexión de reenvío L3, las máquinas virtuales de red de inquilinos pueden conectarse a una red física a través de la puerta de enlace de SDN de Windows Server 2016/2019/2022, que ya está configurado en un entorno de SDN. En este caso, la puerta de enlace de SDN actúa como enrutador entre la red virtual de SDN y la red física.

Con la conexión de reenvío L3, las máquinas virtuales de red de inquilinos pueden conectarse a una red física a través de Windows Server 2019/2022/2025 SDN Gateway, que ya está configurado en un entorno de SDN. En este caso, la puerta de enlace de SDN actúa como enrutador entre la red virtual de SDN y la red física.

Para más información, consulta estos artículos: Puerta de enlace de Windows Server como puerta de enlace de reenvío y Alta disponibilidad de puerta de enlace RAS.

Asegúrate de lo siguiente antes de intentar configurar la conexión L3:

- Asegúrate de que has iniciado sesión como administrador en el servidor VMM.

- Debes configurar una red lógica de próximo salto única, con identificador de VLAN único, para cada red de VM de inquilino para la que se debe configurar el reenvío L3. Debe haber una asignación de 1:1 entre una red de inquilino y la red física correspondiente (con identificador de VLAN único).

Sigue estos pasos para crear la red lógica del próximo salto en VMM:

En la consola VMM, selecciona Logical Networks, haz clic con el botón derecho y selecciona Create Logical Network.

En la página Configuración, elija One connected network (Una red conectada) y seleccione Create a VM network with the same name to allow virtual machines to access this logical network directly (Crear una red de VM con el mismo nombre para permitir que las máquinas virtuales accedan a esta red lógica directamente) y Managed by Microsoft Network Controller (Administradas por la controladora de red de Microsoft).

Nota:

A partir de VMM 2019 UR1, el tipo de red Una red conectada pasa a ser Red conectada.

- Crea un grupo de direcciones IP para esta nueva red lógica. La dirección IP de este grupo es necesaria para configurar el reenvío L3.

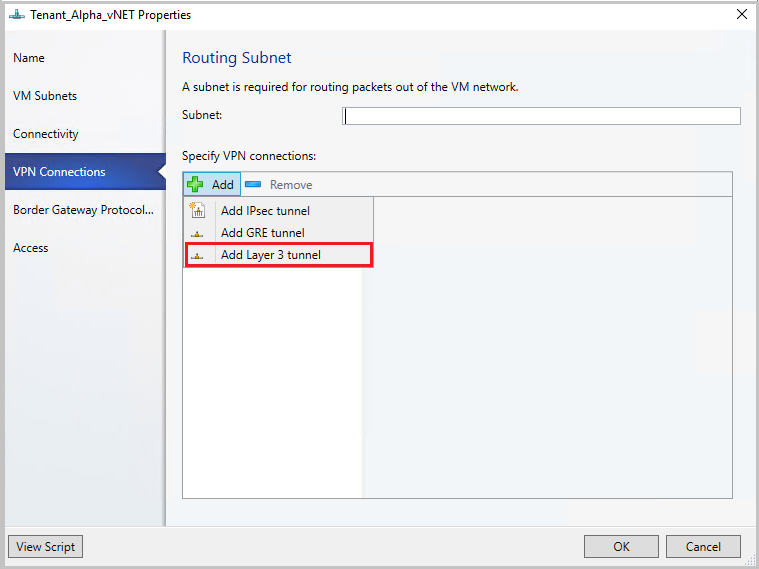

Usa los siguientes pasos para configurar el reenvío L3:

Nota:

No se puede limitar el ancho de banda en una conexión VPN L3.

En la consola de VMM, selecciona la red virtual de inquilino que deseas conectar a la red física a través de la puerta de enlace L3.

Haz clic con el botón derecho en la red virtual de inquilino seleccionada y selecciona Properties>Connectivity.

Selecciona Conectar con otra red a través de un túnel VPN. Opcionalmente, para habilitar el emparejamiento de BGP en tu centro de datos, selecciona Habilitar Border Gateway Protocol (BGP).

Selecciona el servicio de controladora de red para el dispositivo de puerta de enlace.

En la página VPN Connections, selecciona Add>Add Layer 3 tunnel.

Proporciona una subred en el formato de notación CIDR para Routing Subnet. Esta subred se usa para enrutar paquetes fuera de la red de VM. No es necesario configurar previamente esta subred en el centro de datos.

Utiliza la siguiente información y configura la conexión L3:

| Parámetro | Detalles |

|---|---|

| Nombre | Nombre definido por el usuario para la conexión de red de reenvío L3. |

| Red de VM (NextHop) | Nombre definido por el usuario para la red de VM del próximo salto, que se creó como requisito previo. Representa la red física que quiere comunicarse con la red de VM del inquilino. Al seleccionar Browse, solo estarán disponibles One Connected VM Networks administradas por el servicio de red. |

| Dirección IP del mismo nivel | Dirección IP de la puerta de enlace de red física, accesible a través de la red lógica L3. Estas direcciones IP deben pertenecer a la red lógica de próximo salto que creaste como requisito previo. Esta dirección IP servirá como el próximo salto una vez que el tráfico destinado a la red física desde la red virtual llegue a la puerta de enlace de SDN. Debe ser una dirección IPv4. Puede haber varias direcciones IP del mismo nivel y deben estar separadas por comas. |

| Direcciones IP locales | Direcciones IP a configurar en la interfaz de red L3 de la puerta de enlace SDN. Estas direcciones IP deben pertenecer a la red lógica de próximo salto que creó como requisito previo. También debes proporcionar la máscara de subred. Ejemplo: 10.127.134.55/25. Debe ser una dirección IPv4 y debe estar en formato de notación CIDR. La dirección IP del mismo nivel y las direcciones IP locales deben ser del mismo grupo. Estas direcciones IP deben pertenecer a la subred definida en Definición de red lógica de la red de VM. |

Si usas rutas estáticas, escribe todas las subredes remotas a las que deseas conectarte en Routes.

Nota:

Debes configurar rutas en tu red física, para las subredes de la red virtual del inquilino, con el próximo salto como la dirección IP de la interfaz L3 en la pasarela SDN (dirección IP local utilizada en la creación de la conexión L3). Esto es para asegurarse de que el tráfico devuelto a la red virtual del inquilino se enruta correctamente a través de la puerta de enlace de SDN.

Si usas el protocolo BGP, asegúrate de que el emparejamiento BGP se establezca entre la dirección IP de la interfaz interna de la puerta de enlace de SDN (que está presente en un compartimiento distinto en la VM de puerta de enlace, no en el compartimiento predeterminado) y el dispositivo del mismo nivel de la red física.

Para que BGP funcione, debes realizar los pasos siguientes:

Agrega el nodo del mismo nivel BGP para la conexión L3. Introduzca el ASN, la dirección IP de BGP del mismo nivel y su ASN en la página Protocolo de puerta de enlace de borde.

Determine la dirección interna de la puerta de enlace de SDN, tal como se detalla en la sección siguiente.

Crea un nodo del mismo nivel BGP en el extremo remoto (pasarela de enlace de red física). Al crear el protocolo de puerta de enlace de borde del mismo nivel, use la dirección interna de la puerta de enlace de SDN (determinada en el paso anterior) como la dirección IP del mismo nivel.

Configure una ruta en la red física que tenga como destino la dirección interna de la puerta de enlace de SDN y como próximo salto la dirección IP de la interfaz L3 (el valor de la dirección IP local usado al crear la conexión de L3).

Nota:

Después de configurar la conexión L3, debe configurar las rutas de la red física para las subredes de la red virtual de inquilino, con el próximo salto como dirección IP de la interfaz de L3 en la puerta de enlace de SDN (parámetro LocalIpAddresses en el script). Esto es para asegurarse de que el tráfico devuelto a la red virtual del inquilino se enruta correctamente a través de la puerta de enlace de SDN.

Puedes optar por configurar rutas estáticas o dinámicas (a través de BGP) con la conexión L3. Si usas rutas estáticas, puedes agregarlas mediante Add-SCNetworkRoute como se describe en el script siguiente.

Si usas BGP con conexión de túnel L3, asegúrate de que el emparejamiento BGP se establezca entre la dirección IP de la interfaz interna de la puerta de enlace de SDN, que está presente en un compartimiento distinto en la VM de puerta de enlace (no en el compartimiento predeterminado), y el dispositivo del mismo nivel de la red física.

Para que BGP funcione, debes seguir estos pasos:

Agrega el par BGP para la conexión L3 mediante el cmdlet Add-SCBGPPeer.

Ejemplo: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Determine la dirección interna de la puerta de enlace de SDN, tal como se detalla en la sección siguiente.

Crea un par BGP en el extremo remoto (puerta de enlace de red física). Al crear el par BGP, usa la dirección interna de la puerta de enlace de SDN (determinada en el paso 2 anterior) como la dirección IP del mismo nivel.

Configura una ruta en la red física que tenga como destino la dirección interna de la puerta de enlace de SDN y, como próximo salto, la dirección IP de la interfaz L3 (parámetro LocalIPAddresses en el script).

Determinación de la dirección interna de la puerta de enlace de SDN

Usar el siguiente procedimiento:

Ejecuta los siguientes cmdlets de PowerShell en un equipo instalado de controladora de red o en un equipo configurado como cliente de controladora de red:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Los resultados de este comando pueden mostrar varias puertas de enlace virtuales en función del número de inquilinos que hayan configurado las conexiones de puerta de enlace. Cada puerta de enlace virtual puede tener varias conexiones (IPSec, GRE, L3).

Como ya conoces la dirección IP de la interfaz L3 (LocalIPAddresses) de la conexión, puedes identificar la conexión correcta en función de esa dirección IP. Después de tener la conexión de red correcta, ejecuta el siguiente comando (en la puerta de enlace virtual correspondiente) para obtener la dirección IP del enrutador BGP de la puerta de enlace virtual.

$gateway.Properties.BgpRouters.Properties.RouterIp

El resultado de este comando proporciona la dirección IP que debes configurar en el enrutador remoto como dirección IP del mismo nivel.

Configuración del selector de tráfico desde PowerShell de VMM

Haz lo siguiente:

Nota:

Los valores usados son solo ejemplos.

Crea el selector de tráfico mediante los parámetros siguientes.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Configura el selector de tráfico anterior mediante el parámetro -LocalTrafficSelectors de Add-SCVPNConnection o Set-SCVPNConnection.