Proporcionar derechos de seguridad

En este artículo se proporciona información sobre cómo proporcionar derechos de seguridad a cuentas de servicio administradas de grupo (gMSA). Para más información, consulta cuentas usadas para gMSA.

Nota:

Este artículo es aplicable a Operations Manager 2019 Update Rollup 1 (UR1) y versiones posteriores.

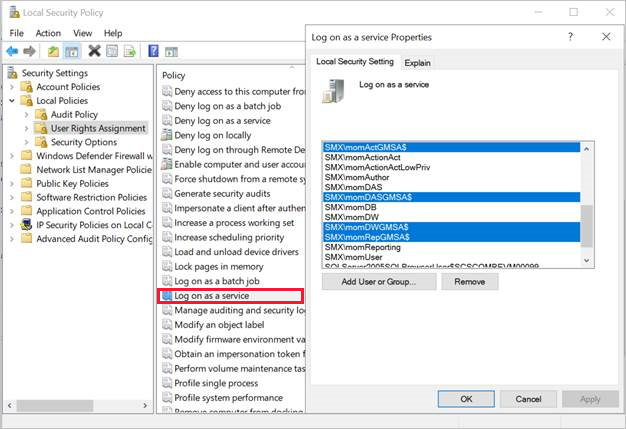

Proporcionar derechos para iniciar sesión como servicio

Para proporcionar derecho de inicio de sesión como servicio a las cuentas de gMSA, sigue estos pasos:

Abre el complemento MMC Directiva de seguridad local. O bien, puedes abrir un cuadro de ejecución y escribir:

secpol.mscVe a Directivas locales>Asignación de derechos de usuario.

Haz doble clic en el trabajo Iniciar sesión como servicio en Directiva.

Agrega las gMSA a la lista de cuentas que pueden iniciar sesión como servicio.

Estos son los detalles de la cuenta:

SMX\momActGMSA$: cuenta de acción del servidor de administración

SMX\momDASGMSA$: cuenta de servicio de acceso a datos (SDK)

SMX\momDWGMSA$: cuenta de escritura de almacenamiento de datos

SMX\momRepGMSA$: cuenta de lectura del almacenamiento de datos

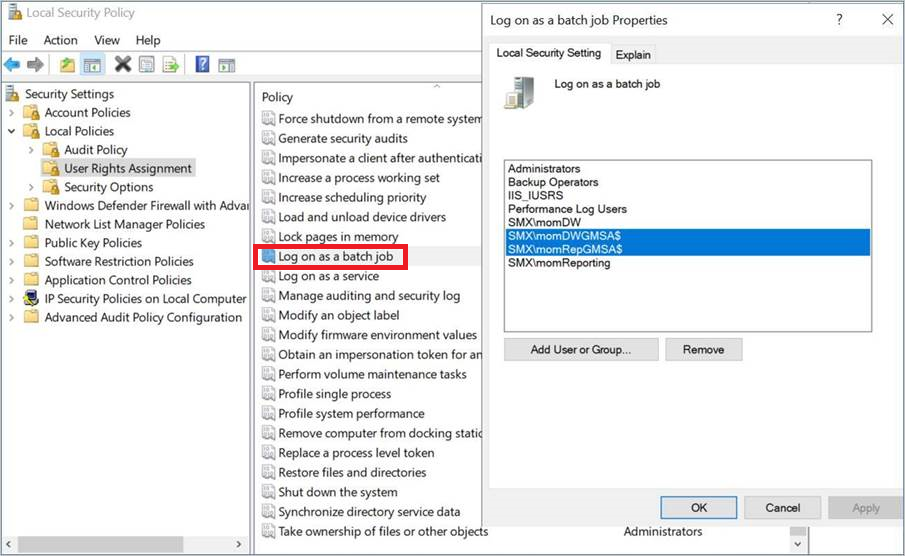

Proporcionar derecho Iniciar sesión como lote

Para conceder el derecho Iniciar sesión como lote a los gMSA de escritor de datos y lector de datos, sigue estos pasos:

Abre el complemento MMC Directiva de seguridad local. O bien, puedes abrir un cuadro de ejecución y escribir:

secpol.mscVe a Directivas locales>Asignación de derechos de usuario.

Selecciona Iniciar sesión como trabajo por lotes en Directiva.

Agrega las gMSA a la lista de cuentas que pueden iniciar sesión como lote.

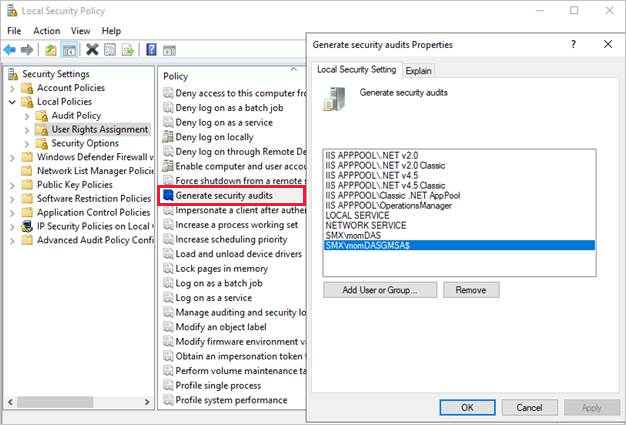

Generar auditorías de seguridad

Proporciona permisos a la cuenta de SDK de gMSA si quieres generar eventos de auditoría. Siga estos pasos:

Abre el complemento MMC Directiva de seguridad local. O bien, puedes abrir un cuadro de ejecución y escribir:

secpol.mscVe a Directivas locales>Asignación de derechos de usuario.

Haz doble clic en Generar auditorías de seguridad en Directiva.

Agrega las gMSA a la lista de cuentas que pueden generar auditorías de seguridad.

Paso siguiente

Después de proporcionar los derechos de acceso necesarios, cambia las bases de datos.