Autenticación y cifrado de datos en Operations Manager

System Center Operations Manager consta de características como el servidor de administración, el servidor de puerta de enlace, el servidor de informes, la base de datos operativa, el almacenamiento de datos de informes, el agente, la consola web y la consola del operador. En este artículo se explica cómo se realiza la autenticación y se identifican los canales de conexión en los que se cifran los datos.

Autenticación basada en certificado

Cuando un agente de Operations Manager y un servidor de administración están separados por un bosque que no es de confianza o un límite de grupo de trabajo, deberás implementarse la autenticación basada en certificados. En las secciones siguientes se proporciona información sobre estas situaciones y procedimientos específicos para obtener e instalar certificados de entidades de certificación basadas en Windows.

Configurar la comunicación entre agentes y servidores de administración dentro del mismo límite de confianza

Un agente y el servidor de administración usan autenticación de Windows para autenticarse mutuamente entre sí antes de que el servidor de administración acepte datos del agente. El protocolo Kerberos versión 5 es el método predeterminado para proporcionar autenticación. Para que la autenticación mutua basada en Kerberos funcione, los agentes y el servidor de administración deben instalarse en un dominio de Active Directory. Si un agente y un servidor de administración están en dominios independientes, debe existir plena confianza entre los dominios. En este escenario, una vez realizada la autenticación mutua, el canal de datos entre el agente y el servidor de administración se cifra. No se requiere ninguna intervención del usuario para que se realice la autenticación y el cifrado.

Configurar la comunicación entre agentes y servidores de administración a través de límites de confianza

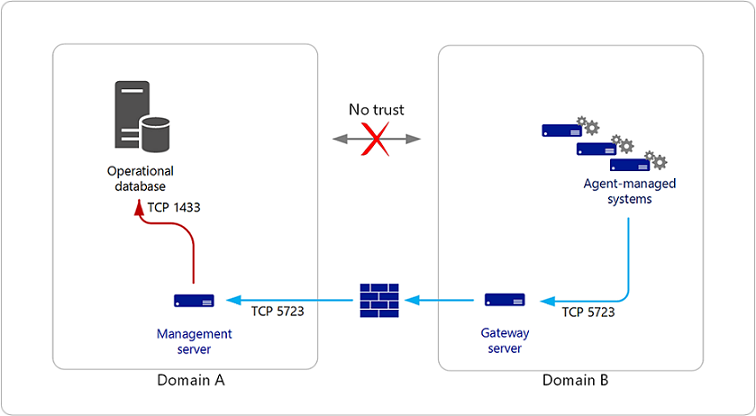

Es posible que un agente (o agentes) se implemente en un dominio (dominio B) independiente del servidor de administración (dominio A) y que no exista ninguna confianza bidireccional entre los dominios. Dado que no hay confianza entre los dos dominios, los agentes de un dominio no se pueden autenticar con el servidor de administración en el otro dominio mediante el protocolo Kerberos. Se sigue produciendo la autenticación mutua entre las características de Operations Manager dentro de cada dominio.

Una solución a esta situación es instalar un servidor de puerta de enlace en el mismo dominio donde residen los agentes y, después, instalar certificados en el servidor de puerta de enlace y el servidor de administración para lograr la autenticación mutua y el cifrado de datos. El uso del servidor de puerta de enlace significa que solo necesitas un certificado en el dominio B y solo un puerto a través del firewall, como se muestra en la ilustración siguiente.

Configurar la comunicación entre un dominio: límite del grupo de trabajo

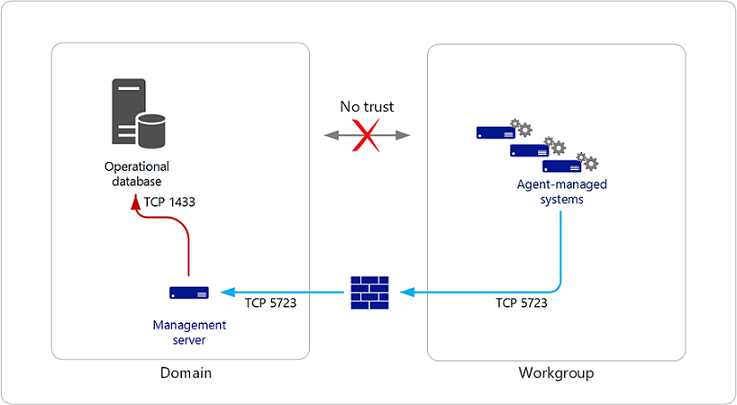

En el entorno, puedes tener uno o dos agentes implementados en un grupo de trabajo dentro del firewall. El agente del grupo de trabajo no se puede autenticar con el servidor de administración en el dominio mediante el protocolo Kerberos. Una solución a esta situación es instalar certificados en el equipo que hospeda el agente y el servidor de administración al que se conecta el agente, como se muestra en la ilustración siguiente.

Nota:

En este escenario, habrá que instalar manualmente el agente.

Realiza los pasos siguientes en el equipo que hospeda el agente y el servidor de administración mediante la misma entidad de certificación (CA) para cada uno:

- Solicita certificados de la CA.

- Aprueba las solicitudes de certificado en la CA.

- Instala los certificados aprobados en los almacenes de certificados del equipo.

- Usa la herramienta MOMCertImport para configurar Operations Manager.

Nota:

No se admiten certificados con KEYSPEC distintos de 1.

Estos son los mismos pasos para instalar certificados en un servidor de puerta de enlace, excepto si no instalas ni ejecutas la herramienta de aprobación de puerta de enlace.

Confirmar la instalación de certificados

Si has instalado correctamente el certificado, el siguiente evento se escribe en el registro de eventos de Operations Manager.

| Tipo | Source | Id. del evento | General |

|---|---|---|---|

| Información | Conector OpsMgr | 20053 | El conector OpsMgr ha cargado correctamente el certificado de autenticación especificado. |

Durante la configuración de un certificado, ejecuta la herramienta MOMCertImport. Una vez finalizada la herramienta MOMCertImport, el número de serie del certificado que importaste se escribe en el registro en la subclave siguiente.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Machine Settings

Precaución

Una modificación incorrecta del Registro puede provocar daños graves en el sistema. Antes de realizar cambios en el Registro, debe hacer una copia de seguridad de los datos de valor guardados en el equipo.

Autenticación y cifrado de datos entre el servidor de administración, el servidor de puerta de enlace y los agentes

La comunicación entre estas características de Operations Manager comienza con autenticación mutua. Si los certificados están presentes en ambos extremos del canal de comunicación, los certificados se usarán para autenticación mutua; de lo contrario, se usa el protocolo Kerberos versión 5. Si se separan dos características en un dominio que no es de confianza, la autenticación mutua debe realizarse mediante certificados. Las comunicaciones normales, como eventos, alertas e implementación de un módulo de administración, se producen a través de este canal. En la ilustración anterior se muestra un ejemplo de una alerta que se genera en uno de los agentes que se enrutan al servidor de administración. Desde el agente al servidor de puerta de enlace, el paquete de seguridad Kerberos se usa para cifrar los datos, ya que el servidor de puerta de enlace y el agente están en el mismo dominio. El servidor de puerta de enlace descifra la alerta y la vuelve a cifrar mediante certificados para el servidor de administración. El servidor de puerta de enlace envía el mensaje cifrado al servidor de administración, donde el servidor de administración descifra la alerta. Algunas comunicaciones entre el servidor de administración y el agente pueden incluir información de credenciales; por ejemplo, datos de configuración y tareas. El canal de datos entre el agente y el servidor de administración agrega otra capa de cifrado además del cifrado de canal normal. No se requiere ninguna intervención del usuario.

Servidor de administración y consola del operador, servidor de consola web y servidor de informes

La autenticación y el cifrado de datos entre el servidor de administración y la consola del operador, el servidor de consola web o el servidor de informes se realiza mediante la tecnología de Windows Communication Foundation (WCF). El intento inicial de autenticación se realiza mediante las credenciales del usuario. Primero se intenta el protocolo Kerberos. Si el protocolo Kerberos no funciona, se realiza otro intento mediante NTLM. Si se produce un error en la autenticación, se le pedirá al usuario que proporcione credenciales. Una vez realizada la autenticación, el flujo de datos se cifra como una función del protocolo Kerberos o SSL si se usa NTLM.

En el caso de un servidor de informes y un servidor de administración, una vez que se ha producido la autenticación, se establece una conexión de datos entre el servidor de administración y SQL Server Reporting Server. Esto se logra usando estrictamente el protocolo Kerberos; por lo tanto, el servidor de administración y el servidor de informes deben residir en dominios de confianza. Para más información sobre WCF, consulta el artículo de MSDN ¿Qué es Windows Communication Foundation?.

Servidor de administración y almacenamiento de datos de informes

Existen dos canales de comunicación entre un servidor de administración y el almacenamiento de datos de informes:

- El proceso de host de supervisión generado por el servicio de mantenimiento (servicio de administración de System Center) en un servidor de administración

- Los servicios de acceso a datos de System Center en el servidor de administración

Supervisión del proceso de host y almacenamiento de datos de informes

De forma predeterminada, el proceso de host de supervisión generado por el servicio de mantenimiento, que es responsable de escribir eventos recopilados y contadores de rendimiento en el almacenamiento de datos, logra la autenticación integrada de Windows mediante la ejecución como la cuenta de escritor de datos especificada durante la instalación de informes. La credencial de cuenta se almacena de forma segura en una cuenta de ejecución denominada cuenta de acción de almacenamiento de datos. Esta cuenta de ejecución es miembro de un perfil de ejecución denominado cuenta de almacenamiento de datos (que está asociado a las reglas de recopilación reales).

Si el almacenamiento de datos de informes y el servidor de administración están separados por un límite de confianza (por ejemplo, cada uno reside en dominios diferentes sin confianza), la autenticación integrada de Windows no funcionará. Para solucionar esta situación, el proceso de host de supervisión puede conectarse al almacenamiento de datos de informes mediante la autenticación de SQL Server. Para ello, crea una nueva cuenta de ejecución (de tipo cuenta simple) con la credencial de la cuenta de SQL y conviértela en miembro del perfil de ejecución denominado Cuenta de autenticación de SQL Server de almacenamiento de datos, con el servidor de administración como equipo de destino.

Importante

De forma predeterminada, al perfil de ejecución, Cuenta de autenticación de SQL Server de almacenamiento de datos, se le asignó una cuenta especial mediante el uso de la cuenta de ejecución con el mismo nombre. Nunca realices ningún cambio en la cuenta asociada al perfil de ejecución, cuenta de autenticación de SQL Server de almacenamiento de datos. En su lugar, crea tu propia cuenta y tu propia cuenta de ejecución y convierte la cuenta de ejecución en miembro del perfil de ejecución, cuenta de autenticación de SQL Server de almacenamiento de datos al configurar la autenticación de SQL Server.

A continuación, se describe la relación de las distintas credenciales de cuenta, cuentas de ejecución y perfiles de ejecución para la autenticación integrada de Windows y la autenticación de SQL Server.

Valor predeterminado: autenticación integrada en Windows

Perfil de ejecución: cuenta de almacenamiento de datos

- Cuenta de ejecución: acción de almacenamiento de datos

- Credenciales de cuenta: cuenta de escritor de datos (especificada durante la instalación)

Perfil de ejecución: cuenta de autenticación de SQL Server de almacenamiento de datos

- Cuenta de ejecución: autenticación de SQL Server de almacenamiento de datos

- Credenciales de cuenta: cuenta especial creada por Operations Manager (no cambiar)

Opcional: autenticación de SQL Server

- Perfil de ejecución: cuenta de autenticación de SQL Server de almacenamiento de datos

- Cuenta de ejecución: una cuenta de ejecución que especificaste durante la instalación.

- Credenciales de cuenta: una cuenta que especificaste durante la instalación.

El servicio de acceso a datos de System Center y el almacenamiento de datos de informes

De forma predeterminada, el servicio de acceso a datos de System Center, que es responsable de leer datos del almacenamiento de datos de informes y de que esté disponible en el área de parámetros de informe, logra la autenticación integrada de Windows mediante la ejecución como la cuenta servicio de acceso a datos y servicio de configuración que se definió durante la instalación de Operations Manager.

Si el almacenamiento de datos de informes y el servidor de administración están separados por un límite de confianza (por ejemplo, cada uno reside en dominios diferentes sin confianza), la autenticación integrada de Windows no funcionará. Para solucionar esta situación, el servicio de acceso a datos de System Center puede conectarse al almacenamiento de datos de informes mediante la autenticación de SQL Server. Para ello, crea una nueva cuenta de ejecución (de tipo cuenta simple) con la credencial de la cuenta de SQL y conviértela en miembro del perfil de ejecución denominado cuenta de autenticación de SQL Server de SDK de informes, con el servidor de administración como equipo de destino.

Importante

De forma predeterminada, el perfil de ejecución, se asignó a la cuenta de autenticación de SQL Server de SDK de informes una cuenta especial mediante el uso de la cuenta de ejecución con el mismo nombre. Nunca realices ningún cambio en la cuenta asociada al perfil de ejecución, cuenta de autenticación de SQL Server de SDK de informes. En su lugar, crea tu propia cuenta y tu propia cuenta de ejecución y convierte la cuenta de ejecución en miembro del perfil de ejecución, cuenta de autenticación de SQL Server de SDK de informes al configurar la autenticación de SQL Server.

A continuación, se describe la relación de las distintas credenciales de cuenta, cuentas de ejecución y perfiles de ejecución para la autenticación integrada de Windows y la autenticación de SQL Server.

Valor predeterminado: autenticación integrada en Windows

Servicio de acceso a datos y cuenta de servicio de configuración (definida durante la instalación de Operations Manager)

- Perfil de ejecución: Cuenta de autenticación de SQL Server del SDK de informes

- Cuenta de ejecución: cuenta de autenticación de SQL Server de SDK de informes

- Credenciales de cuenta: cuenta especial creada por Operations Manager (no cambiar)

Opcional: autenticación de SQL Server

- Perfil de ejecución: cuenta de autenticación de SQL Server de almacenamiento de datos

- Cuenta de ejecución: una cuenta de ejecución que especificaste durante la instalación.

- Credenciales de cuenta: una cuenta que especificaste durante la instalación.

Consola del operador y servidor de informes

La consola del operador se conecta al servidor de informes en el puerto 80 mediante HTTP. La autenticación se realiza mediante la autenticación de Windows. Los datos se pueden cifrar mediante el canal SSL.

Servidor de informes y almacenamiento de datos de informes

La autenticación entre el servidor de informes y el almacenamiento de datos de informes se realiza mediante la autenticación de Windows. La cuenta que se especificó como cuenta de lector de datos durante la instalación de informes se convierte en la cuenta de ejecución en el servidor de informes. Si la contraseña de la cuenta debe cambiar, deberás realizar el mismo cambio de contraseña mediante el administrador de configuración de Reporting Services en SQL Server. Los datos entre el servidor de informes y el almacenamiento de datos de informes no están cifrados.