Administración y configuración del agente de UNIX - Linux

En este artículo se describen las opciones para administrar y configurar el agente de UNIX/Linux para System Center - Operations Manager.

Directorios del agente

Open Management Infrastructure (OMI) se instala en el directorio:

/opt/omiEl agente de UNIX/Linux se instala en el directorio:

/opt/microsoft/scx/El agente de UNIX/Linux mantiene los archivos de registro en el directorio:

/var/opt/microsoft/scx/log/OMI mantiene los archivos de registro en el directorio:

/var/opt/omi/log/Los archivos de configuración del agente, incluidos los certificados, se almacenan en el directorio:

/etc/opt/microsoft/scx/Los archivos de configuración de OMI se almacenan en el directorio:

/etc/opt/omi

Herramientas de administración del agente

En esta sección, se describen las herramientas para administrar y configurar el agente de UNIX/Linux.

Ejecución de las herramientas de administración del agente

Las herramientas para configurar el agente de UNIX/Linux se encuentran en el directorio:

/opt/microsoft/scx/bin/tools

Scxadmin

La herramienta scxadmin se usa para controlar el estado del agente de UNIX/Linux (inicio, detención o reinicio) y el registro de control realizado por el agente. El uso de la herramienta se puede mostrar con el siguiente comando: scxadmin -?

# /opt/microsoft/scx/bin/tools/scxadmin -?

Usage: scxadmin

Generic options (for all commands)

[-quiet] Set quiet mode (no output)

General Options

scxadmin -version

Service Management

scxadmin {-start|-stop|-restart|-status} [all|cimom|provider]

Providers Management

scxadmin -config-list {RunAs}

scxadmin -config-set {RunAs} {CWD=<directory>|ChRootPath=<directory>|AllowRoot={true|false}}

scxadmin -config-reset {RunAs} [CWD|ChRootPath|AllowRoot]

Log Configuration Management

scxadmin {-log-list|-log-rotate|-log-reset} [all|cimom|provider]

scxadmin -log-set [all|cimom|provider] {verbose|intermediate|errors}

scxadmin -log-set provider {{FILE:<path>|STDOUT}:<module-id>={SUPPRESS|ERROR|WARNING|INFO|TRACE|HYSTERICAL}}

scxadmin {-log-reset|-log-remove} provider [{FILE:<path>|STDOUT}]

Ejemplos

Reiniciar el agente:

cd /opt/microsoft/scx/bin/tools/

./scxadmin -restart

Aumentar todo el registro al nivel intermedio:

cd /opt/microsoft/scx/bin/tools/

./scxadmin –log-set all intermediate

scxsslconfig

La herramienta scxsslconfig se usa para generar el certificado en /etc/opt/Microsoft/scx/ssl/. Esta herramienta es útil para corregir problemas en los que no se puede determinar el nombre de dominio completo a partir del host de UNIX o Linux, o cuando el FQDN conocido por el host de UNIX/Linux no coincide con el FQDN que usa el servidor de administración para conectarse al host.

Nota:

El servidor de administración de Operations Manager debe firmar el certificado generado para poder usarse en la comunicación de WS-Management. La sobrescritura de un certificado firmado previamente requerirá que el certificado se vuelva a firmar.

El uso de la herramienta scxsslconfig se puede mostrar con el siguiente comando: scxsslconfig -?

# /opt/microsoft/scx/bin/tools/scxsslconfig -?

Usage: /opt/microsoft/scx/bin/tools/.scxsslconfig [-v] [-s days] [-e days] [-d domain] [-h host] [-g targetpath]

-v - toggle debug flag

-g targetpath - generate certificates in targetpath

-s days - days to offset valid start date with (0)

-e days - days to offset valid end date with (3650)

-f - force certificate to be generated even if one exists

-d domain - domain name

-h host - host name

-b bits - number of key bits

-? - this help message

Ejemplos

Regenerar el certificado, forzando la sobrescritura de un certificado existente, con salida detallada:

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -v

Regenerar el certificado, forzando la sobrescritura de un certificado existente, con un nombre de host y un nombre de dominio DNS especificados:

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -h myserver -d contoso.com

Temas de configuración adicionales

Cifrados SSL

Si es necesario, se puede personalizar la lista de cifrados SSL que usa el agente de UNIX/Linux. Para obtener más información sobre esta configuración, lee el artículo Configuración de cifrados SSL.

Especificar una ruta de acceso temporal alternativa para los scripts

Si creas un monitor o una regla de script UNIX/Linux en un módulo de administración personalizado, el contenido del script se escribirá en un archivo en /tmp en el equipo del agente antes de ejecutarse. Es posible que quieras especificar un directorio alternativo para la ejecución del script. Para especificar un directorio alternativo, sobrescribe el vínculo simbólico en: /etc/opt/microsoft/scx/conf/tmpdir para que apunte a otro directorio. El destino de este vínculo simbólico debe admitir escritura por la cuenta de usuario definida en la cuenta de acción de UNIX/Linux o en los perfiles de ejecución de cuentas con privilegios de UNIX/Linux.

Linux universal: nombre o versión del sistema operativo

El agente de Linux universal, que admite los sistemas operativos Linux como, por ejemplo, Debian GNU/Linux, Oracle Linux y Ubuntu Server, analiza los archivos de versión para determinar la versión y el nombre del sistema operativo del host. Si es necesario, estas propiedades se pueden personalizar. Para personalizar las propiedades del sistema operativo presentadas en Operations Manager para un host del agente Linux universal, haz lo siguiente:

Crea el archivo disablereleasefileupdates en el directorio: /etc/opt/microsoft/scx/conf/.

touch /etc/opt/microsoft/scx/conf/disablereleasefileupdates

Si este archivo existe, el agente no intentará actualizar las propiedades del sistema operativo que se devuelven a Operations Manager. Esto garantiza que se conserven las personalizaciones.

Edita el archivo scx-release en el directorio: /etc/opt/microsoft/scx/conf. Este archivo tiene el formato:

OSName=Ubuntu

OSVersion=24.04

OSFullName=Ubuntu 24.04 (x86_64)

OSAlias=UniversalR

OSManufacturer=

Los valores de las propiedades OSName, OSVersion y OSFullName se pueden editar para reflejar los valores personalizados.

Nota:

No se debe editar la propiedad OSAlias. Todas las propiedades de este archivo (excepto OSManufacturer) son obligatorias y no deben ser null.

Nota:

La actualización siguiente es aplicable a Operations Manager 2019 UR1 y versiones posteriores.

Mejoras de rendimiento y confiabilidad en el agente de Linux

Con Operations Manager 2019 UR1 y versiones posteriores, para mejorar la confiabilidad, se introduce un proceso independiente para enviar el latido. Anteriormente, los subprocesos de recopilación de latidos y rendimiento se usaban para ejecutarse en el mismo contexto del proceso. Debido a esto, cualquier retraso en la recopilación de datos de rendimiento afectaba a la disponibilidad del sistema.

Con este cambio, durante la recopilación de latidos, puedes ver un proceso omiagent adicional que se ejecuta en el usuario omi.

Para mejorar la confiabilidad, se usa un proceso independiente para enviar el latido. Durante la recopilación de latidos, puede ver un proceso omiagent adicional que se ejecuta en el usuario omi.

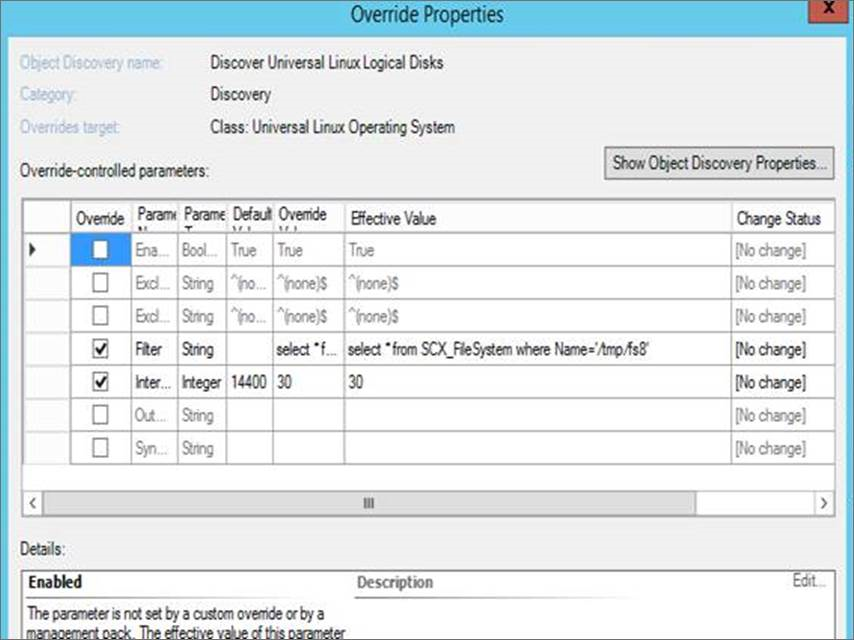

Para mejorar el rendimiento, la variable filtro X-Plat se introduce en la invalidación. Puedes invalidar el comportamiento de detección o supervisión del módulo de administración de X-Plat mediante la introducción de consultas WQL en el parámetro Filtro. Esto ayuda a restringir la supervisión a entidades de interés.

Además, para evitar el relleno rápido del espacio en disco, el registro SCX se reduce de Información a Advertencia.

Este es un ejemplo de cómo puedes configurar una invalidación mediante la variable Filtro :

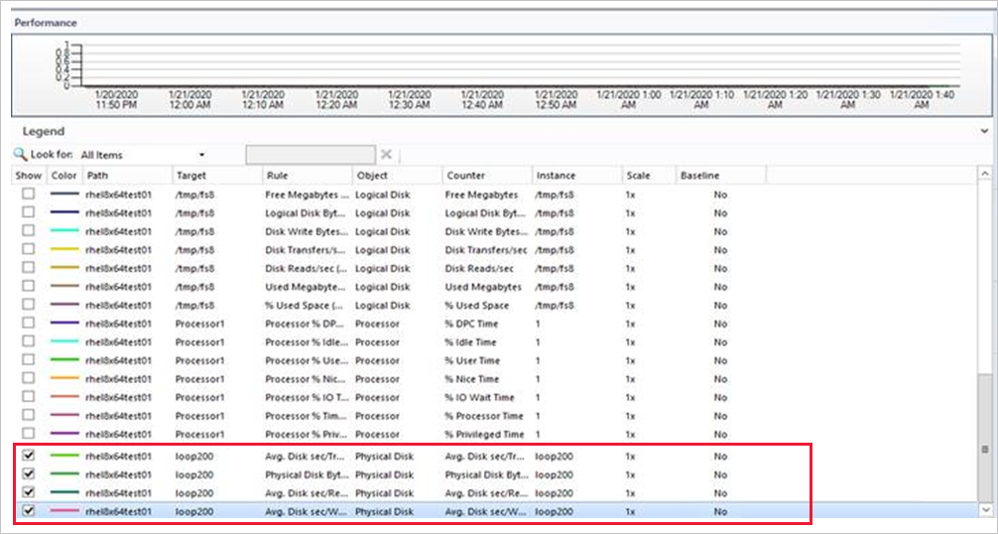

Si deseas obtener solo los datos del loop200, usa la siguiente consulta en la variable Filtro:

selecciona * en SCX_DiskDrive donde DeviceID=loop200

Ahora solo verás los datos del disco loop200 en la vista de rendimiento.

Nota:

La actualización siguiente es aplicable a Operations Manager 2019 UR3 y versiones posteriores. En versiones anteriores de Operations Manager, los cambios en la configuración de nivel de registro de los procesos de OMI requerían un reinicio del agente. Con Operations Manager 2019 UR3, la configuración de nivel de registro se puede cambiar sin necesidad de reiniciar el agente.

Cambios dinámicos en la configuración de nivel de registro sin reiniciar el agente

Puede cambiar la configuración de nivel de registro sin necesidad de reiniciar el agente.

Sigue estos pasos:

Modifica el archivo omiserver.conf y actualiza el nuevo loglevel:

loglevel = INFOAplica este nivel de registro mientras ejecuta el siguiente comando:

$sudo /opt/omi/bin/omiconfigeditor –reconfig

Pasos siguientes

Para obtener más información sobre cómo instalar el agente y comprender los pasos para firmar el certificado del agente, consulta Instalación del agente y el certificado en equipos UNIX y Linux mediante la línea de comandos.

Para comprender cómo realizar el mantenimiento del agente en equipos UNIX y Linux, consulta Actualización y desinstalación de agentes en equipos UNIX y Linux.