Integraciones de identidades

![]()

La identidad es el plano de control clave para administrar el acceso en el lugar de trabajo moderno y es esencial para implementar el enfoque de confianza cero. Las soluciones de identidad facilitan el enfoque de confianza cero mediante directivas de autenticación y acceso seguras, el acceso con privilegios mínimos con permisos y acceso pormenorizados, y controles y directivas que administran el acceso a recursos seguros y minimizan el radio de los ataques.

En esta guía de integración se explica cómo los proveedores de software independientes (ISV) y los asociados tecnológicos pueden integrar Microsoft Entra ID para crear soluciones de confianza cero seguras para los clientes.

Guía de integración de confianza cero para identidad

En esta guía de integración se describe Microsoft Entra ID, así como Azure Active Directory B2C.

Microsoft Entra ID es el servicio de administración de identidades y acceso basada en la nube de Microsoft. Proporciona autenticación de inicio de sesión único, acceso condicional, autenticación multifactor y sin contraseña, aprovisionamiento de usuarios automatizado y muchas más características que permiten a las empresas proteger y automatizar los procesos de identidad a gran escala.

Azure Active Directory B2C es una solución de administración de identidad y acceso (CIAM) de negocio a cliente que los clientes usan para implementar soluciones seguras de autenticación de etiqueta blanca que se escalan fácilmente y se combinan con experiencias de aplicaciones web y móviles de distintos proveedores. La guía de integración está disponible en la sección Azure Active Directory B2C.

Microsoft Entra ID

Hay muchas maneras de integrar la solución con Microsoft Entra ID. Las integraciones fundamentales tratan de proteger a los clientes mediante las funcionalidades de seguridad integradas de Microsoft Entra ID. Las integraciones avanzadas llevarán la solución un paso más allá con funcionalidades de seguridad mejoradas.

Integraciones fundamentales

Las integraciones fundamentales protegen a los clientes con las funcionalidades de seguridad integradas de Microsoft Entra ID.

Habilitación del inicio de sesión único y la comprobación del publicador

Para habilitar el inicio de sesión único, se recomienda publicar la aplicación en la galería de aplicaciones. Esto aumentará la confianza de los clientes, ya que sabrán que la aplicación se ha validado como compatible con Microsoft Entra ID, y usted se puede convertir en un publicador comprobado, para que los clientes estén seguros de que es el publicador de la aplicación que agregan a su inquilino.

La publicación en la galería de aplicaciones facilita a los administradores de TI la integración de la solución en su inquilino con el registro de aplicaciones automatizado. Los registros manuales son una causa común de problemas de soporte técnico con las aplicaciones. Agregar la aplicación a la galería evitará estos problemas con ella.

En el caso de las aplicaciones móviles, se recomienda usar la Biblioteca de autenticación de Microsoft y un explorador del sistema para implementar el inicio de sesión único.

Integración del aprovisionamiento de usuarios

La administración de identidades y acceso de las organizaciones con miles de usuarios es una tarea compleja. Si la solución la van a usar organizaciones de gran tamaño, es vital sincronizar la información sobre los usuarios y el acceso entre la aplicación y Microsoft Entra ID. Esto ayuda a mantener la coherencia del acceso del usuario cuando se producen cambios.

SCIM (System for Cross-Domain Identity Management) es un estándar abierto para el intercambio de información de identidad del usuario. Puede usar la API de administración de usuarios de SCIM para aprovisionar automáticamente usuarios y grupos entre la aplicación y Microsoft Entra ID.

En nuestro tutorial sobre el tema, Desarrollo de un punto de conexión de SCIM para el aprovisionamiento de usuarios en aplicaciones de Microsoft Entra ID, se describe cómo crear un punto de conexión de SCIM e integrarlo con el servicio de aprovisionamiento de Microsoft Entra ID.

Integraciones avanzadas

Las integraciones avanzadas aumentarán aún más la seguridad de la aplicación.

Contexto de autenticación del acceso condicional

El contexto de autenticación del acceso condicional permite que las aplicaciones desencadenen la aplicación de directivas cuando un usuario accede a datos o acciones confidenciales, lo que mantiene a los usuarios más productivos y a los recursos confidenciales protegidos.

Evaluación continua de acceso

La evaluación continua de acceso (CAE) permite revocar los tokens de acceso en función de eventos críticos y la evaluación de directivas en lugar de depender de la expiración del token en función de la duración. En el caso de algunas API de recursos, ya que el riesgo y la directiva se evalúan en tiempo real, esto puede aumentar considerablemente la duración del token hasta 28 horas, lo que hará que su aplicación sea más resistente y tenga un mejor rendimiento.

API de seguridad

Según nuestra experiencia, muchos proveedores de software independientes consideran que estas API son especialmente útiles.

API de usuario y grupo

Si la aplicación necesita realizar actualizaciones para los usuarios y grupos del inquilino, puede usar las API de usuario y grupo mediante Microsoft Graph para volver a escribir en el inquilino de Azure Microsoft Entra. Puede encontrar más información sobre el uso de la API en la referencia de la API REST v1.0 de Microsoft Graph en la documentación de referencia del tipo de recurso de usuario.

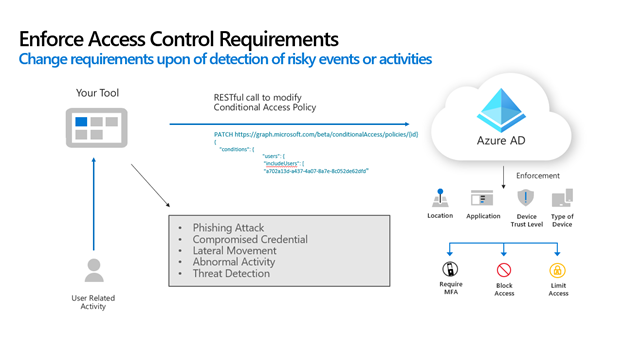

API de acceso condicional

El acceso condicional es una parte esencial de la confianza cero porque ayuda a garantizar que el usuario adecuado tiene el acceso adecuado a los recursos adecuados. La habilitación del acceso condicional permite a Microsoft Entra ID tomar decisiones de acceso basadas en el riesgo calculado y las directivas preconfiguradas.

Los fabricantes de software independientes pueden aprovechar el acceso condicional ofreciendo la opción de aplicar directivas de acceso condicional cuando sea pertinente. Por ejemplo, si un usuario está especialmente en riesgo, puede sugerir al cliente que habilite el acceso condicional para ese usuario mediante la interfaz de usuario y habilitarlo mediante programación en Microsoft Entra ID.

Para más información, consulte el ejemplo de configuración de directivas de acceso condicional mediante Microsoft Graph API en GitHub.

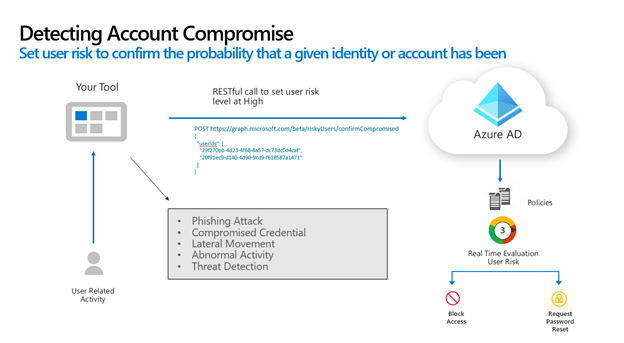

Confirmación de las API de usuario en peligro y de riesgo

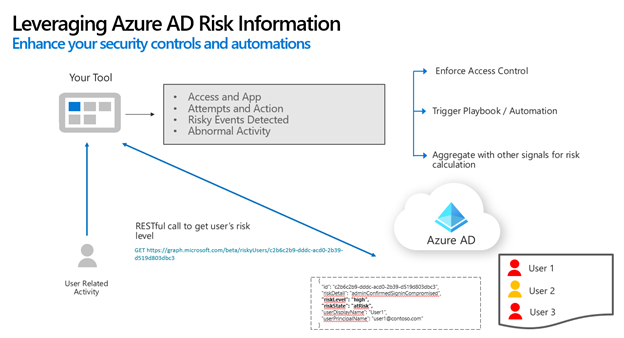

A veces, los proveedores de software independientes pueden tener en cuenta el riesgo que está fuera del ámbito de Microsoft Entra ID. En cualquier evento de seguridad, especialmente aquellos que incluyen el riesgo de una cuenta, Microsoft y el proveedor de software independiente pueden colaborar compartiendo información de ambas partes. La API de confirmación de riesgo le permite establecer un nivel de riesgo alto para un usuario de destino. De esta forma, Microsoft Entra ID puede responder adecuadamente, por ejemplo, exigir al usuario que vuelva a autenticarse o restringir su acceso a datos confidenciales.

Por otra parte, Microsoft Entra ID evalúa continuamente el riesgo de los usuarios en función de diversas señales y del aprendizaje automático. La API de usuario de riesgo proporciona acceso mediante programación a todos los usuarios en riesgo del inquilino de Microsoft Entra de la aplicación. Los proveedores de software independientes pueden usar esta API para asegurarse de que están controlando a los usuarios correctamente en su nivel de riesgo actual. Tipo de recurso riskyUser.

Escenarios de productos únicos

Las instrucciones siguientes son para proveedores de software independientes que ofrecen tipos específicos de soluciones.

Integraciones con el acceso híbrido seguro: muchas aplicaciones empresariales se crearon para funcionar en una red corporativa protegida y algunas de ellas usan métodos de autenticación heredados. Ahora que las empresas intentan desarrollar una estrategia de confianza cero y admitir entornos de trabajo híbridos y con prioridad en la nube, necesitan soluciones que conecten las aplicaciones a Microsoft Entra ID y proporcionen autenticación moderna para las aplicaciones heredadas. Use esta guía para crear soluciones que proporcionen autenticación moderna en la nube para aplicaciones locales heredadas.

Conviértase en un proveedor de claves de seguridad FIDO2 compatibles con Microsoft: las claves de seguridad FIDO2 pueden reemplazar las credenciales débiles por credenciales seguras de clave pública y privada con respaldo de hardware que no se pueden reutilizar, reproducir ni compartir entre servicios. Para convertirse en proveedor de claves de seguridad FIDO2 compatibles con Microsoft, siga el procedimiento de este documento.

Azure Active Directory B2C

Azure Active Directory B2C es una solución de administración de acceso e identidades de clientes (CIAM) capaz de admitir miles de millones de usuarios y miles de millones de autenticaciones al día. Se trata de una solución de autenticación de etiqueta blanca que permite experiencias de usuario que se combinan con aplicaciones web y móviles de marca.

Como sucede con Microsoft Entra ID, los asociados se pueden integrar con Azure Active Directory B2C mediante Microsoft Graph y las API de seguridad clave, como el acceso condicional, confirmar el riesgo y las API de usuario de riesgo. Puede obtener más información sobre esas integraciones en la sección Microsoft Entra ID anterior.

En esta sección se incluyen otras oportunidades de integración que pueden admitir asociados de proveedores de software independientes.

Nota:

Se recomienda encarecidamente que los clientes que usen Azure Active Directory B2C (y soluciones integradas con este software) activen Identity Protection y el acceso condicional en Azure Active Directory B2C.

Integración con puntos de conexión RESTful

Los fabricantes de software independiente pueden integrar sus soluciones mediante puntos de conexión RESTful para habilitar la autenticación multifactor (MFA) y el control de acceso basado en roles (RBAC), habilitar la verificación y revisión de identidades, mejorar la seguridad con la detección de bots y la protección contra el fraude, y cumplir los requisitos de autenticación de cliente segura (SCA) de la directiva de servicios de pago 2 (PSD2).

Hay instrucciones sobre cómo usar los puntos de conexión RESTful, así como tutoriales de ejemplo detallados de asociados que han realizado la integración mediante las API RESTful:

- Verificación y revisión de identidades, que permite a los clientes comprobar la identidad de sus usuarios finales

- Control de acceso basado en roles, que permite un control de acceso granular a los usuarios finales

- Protección del acceso híbrido a la aplicación local, que permite a los usuarios finales acceder a aplicaciones locales y heredadas con protocolos de autenticación modernos

- Protección contra fraudes, que permite a los clientes proteger sus aplicaciones y usuarios finales frente a intentos de inicio de sesión fraudulentos y ataques de bot

Firewall de aplicaciones web

Azure Web Application Firewall (WAF) de Azure ofrece una protección centralizada de las aplicaciones web contra las vulnerabilidades de seguridad más habituales. Azure Active Directory B2C permite a los proveedores de software independientes integrar su servicio WAF de forma que todo el tráfico a dominios personalizados de Azure Active Directory B2C (por ejemplo, login.contoso.com) pasen siempre a través del servicio WAF, lo que proporciona una capa adicional de seguridad.

La implementación de una solución WAF requiere que configure dominios personalizados de Azure Active Directory B2C. Puede descubrir cómo hacerlo en nuestro tutorial sobre cómo habilitar dominios personalizados. También puede ver los asociados que han creado soluciones WAF y se integran con Azure Active Directory B2C.