Integraciones de aplicaciones

![]()

Las aplicaciones son herramientas de productividad básicas para los empleados. En un lugar de trabajo moderno, la adopción de aplicaciones de software como servicio (SaaS) basadas en la nube ha creado nuevos desafíos para los equipos de TI. La falta de visibilidad y control sobre las aplicaciones, la forma en la que los usuarios interactúan con ellas y los datos que se exponen mediante ellas crean riesgos de seguridad y cumplimiento.

Las soluciones de confianza cero para el pilar de aplicaciones tratan sobre proporcionar visibilidad y control sobre los datos y el análisis de uso de las aplicaciones que identifican y controlan las amenazas cibernéticas en los servicios y las aplicaciones en la nube.

Esta guía está dirigida a proveedores de software y asociados tecnológicos que desean mejorar sus soluciones de seguridad para aplicaciones mediante la integración de productos de Microsoft.

Guía de integración de confianza cero para las aplicaciones

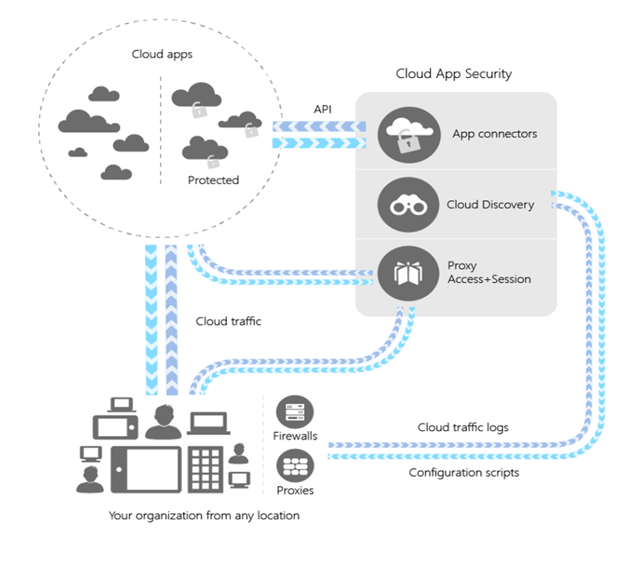

Esta guía de integración incluye instrucciones para la integración con Microsoft Defender for Cloud Apps. Defender for Cloud Apps es un agente de seguridad de acceso a la nube (CASB) que funciona en varias nubes. Proporciona visibilidad enriquecida, control sobre el viaje de los datos y análisis sofisticados para identificar y combatir las ciberamenazas en todos los servicios en la nube.

Microsoft Defender para aplicaciones en la nube

Las soluciones de los proveedores de software independientes (ISV) se pueden integrar con Defender for Cloud Apps para ayudar a las organizaciones a detectar el uso con riesgo o la posible filtración y protegerlas de los riesgos derivados del uso de aplicaciones en la sombra.

La API de Defender for Cloud Apps proporciona acceso mediante programación a Defender for Cloud Apps mediante puntos de conexión de API REST. Los ISV pueden usar la API para realizar operaciones de lectura y actualización en objetos y datos de Defender for Cloud Apps a gran escala. Por ejemplo:

- Carga de archivos de registro para Cloud Discovery

- Generación de scripts de bloqueo

- Enumeración de actividades y alertas

- Descartar o resolver alertas

Esto permite a los ISV:

- El uso de Cloud Discovery para asignar e identificar el entorno de la nube y las aplicaciones en la nube que usa la organización.

- Desautorizar y autorizar las aplicaciones de la nube.

- Implementar con facilidad conectores de aplicaciones que aprovechan las ventajas de las API del proveedor, para ganar visibilidad y gobernanza detallada de las aplicaciones a las que se conecta.

- Usar la protección del Control de aplicaciones de acceso condicional para obtener visibilidad en tiempo real y control sobre el acceso y las actividades dentro de las aplicaciones en la nube.

Para empezar, consulte la introducción a la API de REST de Defender Cloud for Apps.

Integración de asociados de TI en la sombra

Las soluciones Secure Web Gateways (SWG) y Endian Firewall (EFW) se pueden integrar con Defender Cloud for Apps para proporcionar a los clientes una completa detección de TI en la sombra, cumplimiento y evaluación de riesgos de seguridad de las aplicaciones detectadas y control de acceso integrado para las aplicaciones autorizadas.

Los principios de la integración son:

- Sin implementación: el proveedor transmitirá los registros de tráfico directamente a Defender Cloud for Apps para evitar cualquier implementación y mantenimiento de agentes.

- Enriquecimiento de registros y correlación de aplicaciones: los registros de tráfico se enriquecerán con el catálogo de Defender Cloud for Apps para asignar cada línea del registro a una aplicación conocida (asociada a un perfil de riesgo).

- Análisis e informes de Defender Cloud for Apps: Defender Cloud for Apps analizará y procesará los datos para proporcionar información general sobre el informe de TI en la sombra.

- Control de acceso basado en riesgos: Defender Cloud for Apps volverá a sincronizar con el proveedor las firmas de la aplicación que se va a bloquear para permitir al cliente la administración de aplicaciones basada en riesgos en Defender Cloud for Apps, que se aplica mediante un mecanismo de control de acceso coherente del proveedor.

Se recomienda realizar los pasos siguientes antes de empezar a desarrollar la integración:

- Cree un inquilino de Defender for Cloud Apps de prueba mediante este vínculo.

- Cargue un registro de tráfico de ejemplo mediante la característica de carga manual.

- Como alternativa, puede usar la carga basada en API. Para obtener instrucciones detalladas, use las credenciales de prueba y la documentación de la API de Cloud Discovery.

- Generación de un token de API

- Carga de registros, que consta de tres fases:

- Generación de un script de bloqueo (es decir, extraer la información de las aplicaciones autorizadas)

Al cargar el registro, elija una de las siguientes opciones de analizador:

- Si el formato de registro es un estándar, como CEF, W3C o LEEF, selecciónelo en la lista desplegable de formatos de registro existentes.

- Si no es así, configure un analizador de registros personalizado.