Configuración de servicios en la nube de Microsoft para el modelo de madurez de confianza cero de CISA

A medida que las ciberamenazas se vuelven cada vez más sofisticadas, la necesidad de medidas de ciberseguridad sólidas es más crítica que nunca. La agencia de seguridad de la infraestructura & (CISA) de Estados Unidos desempeña un papel central en la defensa del ciberespacio, impulsando los esfuerzos nacionales para mejorar la resistencia de las funciones vitales y promover un ecosistema tecnológico sólido. La misión de la CISA incluye mantener el conocimiento de la situación cibernética entre los organismos del Poder Ejecutivo Civil Federal (FCEB) y proteger el dominio .gov. CISA ayuda a las agencias federales y a los asociados del sector con una gestión eficaz de incidentes cibernéticos significativos. En abril de 2023, la CISA lanzó la Zero Trust Maturity Model versión 2.0 (ZTMM).

Nota

En esta guía, el término organización hace referencia a organismos de FCEB y socios del sector.

La rápida adopción de nuevas tecnologías y el panorama de amenazas en constante evolución suponen desafíos continuos para la ciberseguridad. Orden Ejecutiva 14028: Mejorar la ciberseguridad de la nación enfatiza un enfoque renovado en la modernización de la ciberseguridad federal y aprueba una arquitectura de confianza cero (ZTA) como el modelo de seguridad preferido para las entidades gubernamentales. El orden exige que las organizaciones desarrolle planes completos para la implementación de ZTA. La orden requiere una evaluación de la postura de ciberseguridad actual y prepararse para la implementación completa.

El CISA ZTMM actúa como una hoja de ruta fundamental para que las organizaciones evalúen rigurosamente su posición de seguridad e implementen los cambios necesarios para realizar la transición a ZTA. Al adoptar este modelo, las organizaciones pueden mejorar su resistencia significativamente contra amenazas cibernéticas, garantizar una mayor protección de los recursos de información críticos y fortalecer el marco de seguridad general.

En apoyo de esta transición, la Oficina de Gestión y Presupuesto (OMB) Memorándum M-22-09 describe las acciones que se adoptarán en consonancia con los pilares de ZTMM. La estrategia federal ZTA requiere que las organizaciones cumplan los objetivos clave de ciberseguridad y que tengan en cuenta Orden Ejecutivo (EO) 14028 y M-22-09 a medida que desarrollan e implementan sus estrategias de Confianza cero.

Microsoft ofrece una gama en expansión de capacidades de Zero Trust impulsadas por una plataforma unificada de herramientas de seguridad integradas. La plataforma proporciona cobertura completa en los pilares de CISA ZTMM y las funcionalidades transversales, que se describen en la sección siguiente. Estas soluciones apoyan a las organizaciones en su recorrido hacia una implementación eficaz de Confianza Cero, ayudando a garantizar un marco federal de ciberseguridad seguro y resiliente.

Pilares, funciones, funcionalidades y fases de recorrido de ZTMM

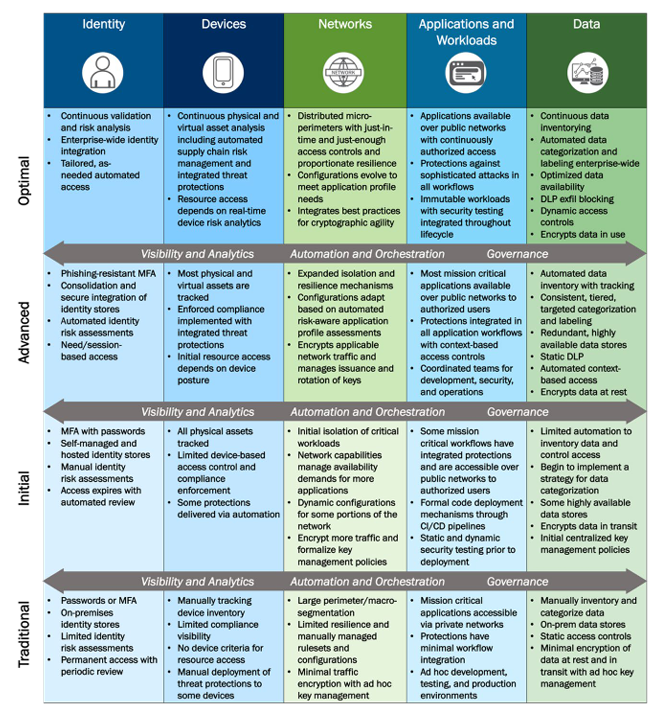

El ZTMM de la CISA se basa en cinco pilares que abarcan funciones para mejorar las áreas de protección de confianza cero. Use los vínculos siguientes para ir a las secciones de la guía:

- Introducción

- Identidad

- Dispositivos

- Redes

- aplicaciones y cargas de trabajo

- Datos

Cada pilar tiene tres funcionalidades transversales, que enfatizan las actividades que mejoran la interoperabilidad de funciones en los pilares:

Visibilidad y análisis: visibilidad hace referencia a artefactos observables de las características y eventos en los entornos de toda la empresa. El enfoque en el análisis de datos relacionado con el ciberamenaza ayuda a informar a las decisiones políticas, facilitar las actividades de respuesta y crear un perfil de riesgo para desarrollar medidas de seguridad proactivas.

automatización y orquestación: Zero Trust utiliza herramientas y flujos de trabajo automatizados para las funciones de respuesta de seguridad en productos y servicios. Ayuda a las empresas a mantener la supervisión, la seguridad y la interacción del proceso de desarrollo para estas funciones, productos y servicios.

gobernanza: en este documento, la gobernanza es la aplicación de directivas, procedimientos y procesos de ciberseguridad empresarial, en y en todos los pilares. Las gobernanzas mitigan los riesgos de seguridad en apoyo de los principios de confianza cero y para cumplir los requisitos federales.

Nota

Las funcionalidades de visibilidad y análisis, automatización y orquestación, y gobernanza permiten a las organizaciones integrar los avances en los pilares. En la imagen siguiente se muestran los pilares y las funcionalidades transversales.

Fases de recorrido de ZTMM

Los pilares abarcan las cuatro etapas del recorrido de ZTMM.

- tradicional: ciclos de vida configurados manualmente, por ejemplo, desde el establecimiento hasta la retirada y las asignaciones de atributos, como la seguridad y el registro. Las directivas y soluciones de seguridad estáticas abordan los pilares con dependencias en sistemas externos. El privilegio mínimo se establece en el aprovisionamiento. Pilares silosados de aplicación de políticas; implementación manual de respuesta y mitigación y correlación limitada de dependencias, registros y telemetría.

- Inicial: Iniciar la automatización de la asignación de atributos, la configuración del ciclo de vida, las decisiones de políticas y su aplicación. Soluciones iniciales entre pilares y integración de sistemas externos. Algunos cambios adaptativos a privilegios mínimos tras el aprovisionamiento. Visibilidad agregada de los sistemas internos.

- Avanzado: donde proceda aplicable, automatice los controles de los ciclos de vida, y también la configuración y la asignación de directivas con coordinación transversal entre pilares. Centralice la visibilidad, el control de identidades y la implementación de políticas, integradas en diferentes áreas. Respuestas basadas en mitigaciones predefinidas, cambios en privilegios mínimos en las evaluaciones de riesgos y situación de riesgo. Cree reconocimiento para toda la empresa, incluidos los recursos hospedados externamente.

- Óptimo: ciclos de vida automatizados, Just-In-Time (JIT) y asignaciones de atributos a activos y recursos que pueden notificarse automáticamente con directivas dinámicas, basadas en desencadenadores automatizados y observados. Utilice el acceso con privilegios mínimos dinámicos, el acceso suficiente (JEA) y dentro de los límites para los recursos y sus dependencias; habilite la interoperabilidad entre pilares con supervisión continua y visibilidad centralizada con una conciencia situacional completa.

Criterios del modelo de madurez

Use los criterios siguientes para identificar la fase de madurez de los pilares tecnológicos de Confianza cero y proporcionar coherencia en el modelo:

Ámbito de la guía

Use esta guía para ayudar a cumplir los objetivos de las funciones ZTMM y avanzar en las fases de madurez. Suponemos que las organizaciones están, al menos, en la fase tradicional.

En las secciones siguientes, los pilares se dividen en áreas de función con tablas que tienen las descripciones de las fases de recorrido de ZTMM con instrucciones y recomendaciones de Microsoft. Use las tablas para obtener información sobre cómo se alinean los servicios en la nube de Microsoft con ZTMM. Cada función tiene instrucciones para las fases de madurez. Por ejemplo, las organizaciones que implementan las directrices en la fase Óptima implementaron las directrices de la fase Avanzada .

Nota

Las instrucciones se limitan a las características de disponibilidad general (GA) o en versión preliminar pública, en nubes comerciales de Microsoft.

Enfoque de implementación

En la mayoría de los casos, varios equipos colaboran para guiar a una organización a través de las fases del ciclo de vida. Microsoft recomienda su enfoque incluye los siguientes principios:

- Creación de un equipo con una propiedad clara de los pilares y las funcionalidades transversales

- Asegúrese de que hay líneas de comunicación definidas y estado actualizado periódicamente

- Integración de productos en los pilares de ZTMM, incluidas las funcionalidades transversales

Las organizaciones pueden reducir la complejidad, el costo y el riesgo mediante soluciones integradas que cumplen las funcionalidades transversales de ZTMM. productos de Microsoft Security se integran de forma nativa con Microsoft Azure y Microsoft 365. Por ejemplo, las organizaciones pueden implementar Microsoft Sentinel como solución de administración de eventos e información de seguridad (SIEM) y orquestación de seguridad, automatización y respuesta (SOAR). Además, la incorporación de la detección y respuesta extendidas (XDR) puede reforzar las funcionalidades con información y detección de amenazas simplificada. Alinear estos productos a través de los pilares de ZTMM para mejorar las capacidades de ciberseguridad de la organización.

Pasos siguientes

Configurar los servicios en la nube de Microsoft para el modelo de madurez de confianza cero de CISA.

- Introducción

- Identidad

- Dispositivos

- Redes

- Aplicaciones y cargas de trabajo

- Datos