Página de vídeo

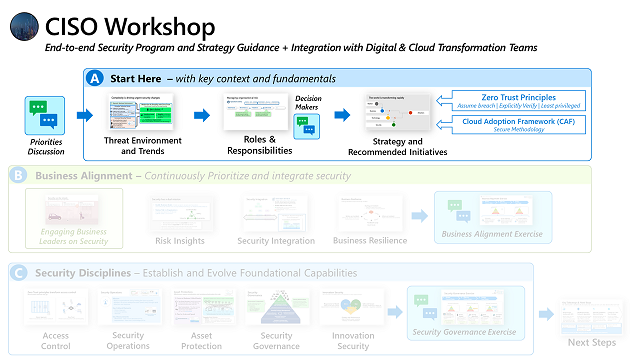

El taller de CISO proporciona instrucciones de programa de seguridad y estrategia para proteger el patrimonio técnico "híbrido de todo" (local, multinube, IoT, OT, etc.)

Introducción e información general

En este vídeo se presenta el taller de CISO y se proporciona una visión general de su contenido.

Parte A: Contexto clave y aspectos básicos

En estos vídeos se describen las tendencias de amenazas, el rol de seguridad y la evolución de la responsabilidad, así como la estrategia recomendada y las iniciativas estratégicas para estructurar la transformación de seguridad.

Entorno y tendencias de amenazas

Tanto el entorno de amenazas como los patrimonios técnicos que operamos son complejos y constantemente cambiantes. La seguridad debe mantenerse al día con la transformación empresarial y tecnológica, especialmente como vemos los modelos de ransomware y "como servicio" que afectan a la empresa.

Roles y responsabilidades

En este vídeo se describe cómo evolucionan los trabajos que se van a realizar en la seguridad.

Estrategia e iniciativas recomendadas

En este vídeo se describe la Confianza cero transformación y la estrategia de seguridad moderna que se alinean con los objetivos empresariales, la transformación digital y la transformación en la nube. Las 5 iniciativas estratégicas de este vídeo describen cómo modernizar el programa de seguridad y las funcionalidades mediante Confianza cero principios. Esto también incluye instrucciones sobre cómo evitar enfoques extremos que dan lugar a un mayor riesgo: omitir la seguridad por completo y excesivamente restrictiva.

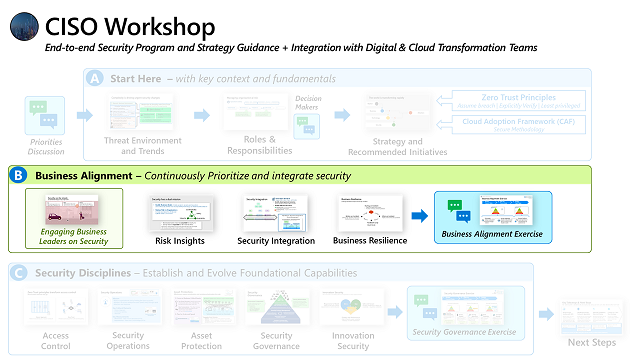

Parte B: Alineación empresarial

En estos vídeos se explica cómo involucrar a los líderes empresariales en la seguridad, alinearse con las prioridades empresariales y los riesgos, integrar la seguridad en TI/Negocio y crear resistencia empresarial

Participación de líderes empresariales en seguridad

La participación de líderes empresariales en temas de seguridad puede ser complicada. En este vídeo se usa un enfoque de juego de roles para ayudar a los líderes de seguridad a adoptar un enfoque sencillo con los líderes empresariales en su idioma. En este artículo se describen los ataques y los riesgos en el lenguaje empresarial, las recomendaciones para medir el éxito del programa de seguridad y la solicitud de soporte técnico clave para los equipos de seguridad que necesitan los equipos de seguridad. Esta conversación le ayuda a posicionar la seguridad como un habilitador y un asociado en la organización más grande.

Información de riesgo

En este vídeo se describe cómo alinear las prioridades de seguridad con los objetivos empresariales y los marcos de administración de riesgos existentes. Esto abarca el doble objetivo de seguridad de habilitar el negocio y reducir el riesgo, así como los diversos orígenes de riesgo de ciberseguridad (y cómo estas amenazas reflejan organizaciones legítimas).

Integración de la seguridad

Debate sobre cómo integrar correctamente la seguridad en los procesos empresariales y de TI y cómo estructurar la colaboración entre las funciones de seguridad. Esto incluye detalles sobre una materia emergente pero críticamente importante de la administración de la posición de seguridad que se centra en reducir el riesgo con controles preventivos y de visibilidad.

Resistencia de las empresas

La resistencia empresarial es la estrella norte de los programas de seguridad, lo que reduce el impacto empresarial equilibrando las inversiones en seguridad antes, durante y después de los ataques.

Modelo de madurez: alineación empresarial

En este vídeo se proporciona una revisión de los modelos de madurez que describen el recorrido real para mejorar la información de riesgo, la integración de seguridad y la resistencia empresarial. Esto incluye una explicación de acciones concretas específicas que le ayudarán a avanzar al siguiente nivel.

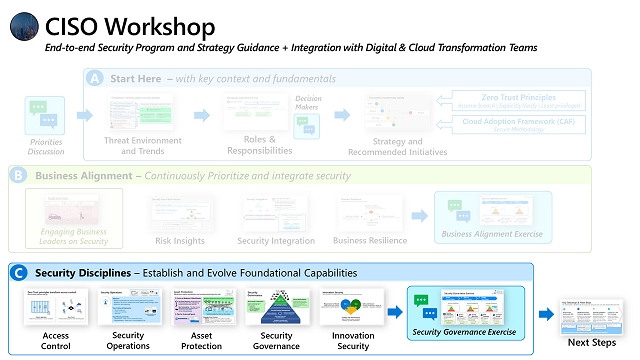

Parte C: Disciplinas de seguridad

En estos vídeos se explica cómo proporcionar una estructura clara para el programa de seguridad mediante cinco materias de seguridad clave.

Control de acceso

Este vídeo es una explicación del enfoque de Confianza cero para el control de acceso que incluye autenticación sólida, combinación de identidades y acceso a la red en un único enfoque y el modelo conocido permitido de confianza.

Operaciones de seguridad

En este vídeo se describen las operaciones de seguridad modernas, incluidas las métricas clave de éxito, los puntos de contacto clave con líderes empresariales y funciones, y los elementos culturales clave.

Protección de recursos

Se trata de una explicación de los imperativos clave para los equipos que administran y protegen los recursos, incluida la priorización de la seguridad basada en la importancia empresarial y el escalado eficaz en todo el conjunto grande y creciente de recursos del patrimonio técnico.

Gobernanza de la seguridad

En este vídeo se describe la modernización de la gobernanza de la seguridad y se puentea el mundo de los objetivos empresariales y la tecnología. Esto también abarca los distintos componentes de la gobernanza de la seguridad, como el riesgo, el cumplimiento, la arquitectura de seguridad, la administración de posturas, la inteligencia sobre amenazas (estratégica) y mucho más.

Seguridad de la innovación

En este vídeo se describe cómo evoluciona la seguridad de las aplicaciones en un enfoque moderno (incluido DevSecOps) y áreas de enfoque clave para impulsar el éxito de esta funcionalidad.

Modelo de madurez: gobernanza de seguridad

En este vídeo se proporciona una revisión del modelo de madurez del recorrido real para mejorar la arquitectura de seguridad, la administración de posturas y el mantenimiento de la seguridad de TI. Esto incluye una explicación de acciones concretas específicas que le ayudarán a mover estas materias al siguiente nivel.

Resumen y pasos siguientes

Resumen del taller con victorias rápidas clave y pasos siguientes