Solución de problemas de los exámenes y conexiones en el Mapa de datos de Microsoft Purview

En este artículo se describe cómo solucionar errores de conexión al configurar exámenes en orígenes de datos en Microsoft Purview o errores que podrían producirse con los exámenes.

Permiso de la credencial en el origen de datos

Si usa una identidad administrada o una entidad de servicio como método de autenticación para los exámenes, tendrá que permitir que estas identidades tengan acceso al origen de datos.

Hay instrucciones específicas para cada tipo de origen.

Importante

Compruebe que ha seguido todos los pasos de autenticación y requisitos previos para el origen al que se va a conectar. Puede encontrar todos los orígenes disponibles enumerados en el artículo Orígenes admitidos de Microsoft Purview.

Comprobación de Access Control basadas en roles de Azure para enumerar recursos de Azure en el portal de gobernanza de Microsoft Purview

Registro de un único origen de datos de Azure

Para registrar un único origen de datos en Microsoft Purview, como un Azure Blob Storage o una base de datos de Azure SQL, se le debe conceder al menos el rol Lector en el recurso o heredar del ámbito superior, como el grupo de recursos o la suscripción. Algunos roles de RBAC de Azure, como security Administración, no tienen acceso de lectura para ver los recursos de Azure en el plano de control.

Para comprobarlo, siga estos pasos:

- En el Azure Portal, vaya al recurso que está intentando registrar en Microsoft Purview. Si puede ver el recurso, es probable que ya tenga al menos un rol de lector en el recurso.

- Seleccione Control de acceso (IAM)>Asignaciones de roles.

- Busque por nombre o dirección de correo electrónico del usuario que está intentando registrar orígenes de datos en Microsoft Purview.

- Compruebe si existe alguna asignación de roles, como Reader, en la lista o agregue una nueva asignación de roles si es necesario.

Examen de varios orígenes de datos de Azure

- En el Azure Portal, vaya a la suscripción o al grupo de recursos.

- Seleccione Access Control (IAM) en el menú de la izquierda.

- Seleccione +Agregar.

- En el cuadro Seleccionar entrada , seleccione el rol Lector y escriba el nombre de la cuenta de Microsoft Purview (que representa su nombre MSI).

- Seleccione Guardar para finalizar la asignación de roles.

- Repita los pasos anteriores para agregar la identidad del usuario que está intentando crear un nuevo examen para varios orígenes de datos en Microsoft Purview.

Examen de orígenes de datos mediante Private Link

Si el punto de conexión público está restringido en los orígenes de datos, para examinar orígenes de datos de Azure mediante Private Link, debe configurar un entorno de ejecución de integración autohospedado y crear una credencial.

Importante

Se producirá un error al examinar varios orígenes de datos que contienen bases de datos como Azure SQL base de datos con Denegar acceso a la red pública. Para examinar estos orígenes de datos mediante el punto de conexión privado, use la opción registrar un único origen de datos.

Para obtener más información sobre cómo configurar un entorno de ejecución de integración autohospedado, consulte el artículo sobre la ingesta de puntos de conexión privados y los orígenes de examen.

Para obtener más información sobre cómo crear una nueva credencial en Microsoft Purview, consulte el artículo sobre las credenciales para la autenticación de origen en Microsoft Purview.

Almacenar la credencial en el almacén de claves y usar el nombre y la versión del secreto correctos

También debe almacenar la credencial en la instancia de Azure Key Vault y usar el nombre y la versión del secreto correctos.

Para comprobarlo, siga estos pasos:

- Vaya a la Key Vault.

- Seleccione Secretos de configuración>.

- Seleccione el secreto que usa para autenticarse en el origen de datos para los exámenes.

- Seleccione la versión que desea usar y compruebe que la contraseña o la clave de cuenta son correctas; para ello, seleccione Mostrar valor secreto.

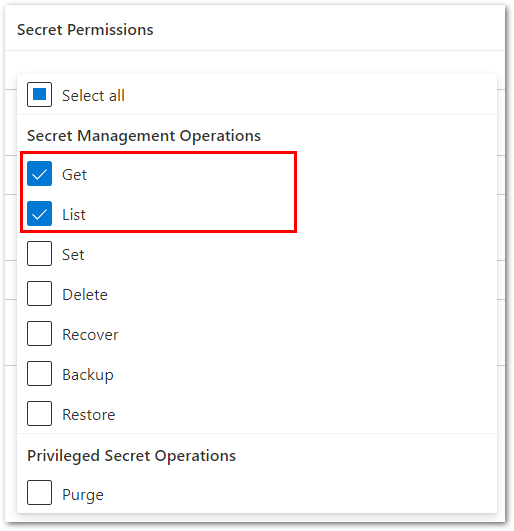

Comprobación de los permisos de la identidad administrada de Microsoft Purview en azure Key Vault

Compruebe que se han configurado los permisos correctos para que la identidad administrada de Microsoft Purview acceda a la Key Vault de Azure.

Para comprobar esto, siga estos pasos:

Vaya al almacén de claves y a la sección Directivas de acceso .

Compruebe que la identidad administrada de Microsoft Purview se muestra en la sección Directivas de acceso actuales con al menos los permisos Obtener y Enumerar en Secretos.

Si no ve la identidad administrada de Microsoft Purview en la lista, siga los pasos descritos en Creación y administración de credenciales para los exámenes para agregarla.

Los exámenes ya no se ejecutan

Si el examen de Microsoft Purview se usó para ejecutarse correctamente, pero ahora se produce un error, compruebe lo siguiente:

- ¿Han cambiado las credenciales del recurso o se han girado? Si es así, deberá actualizar el examen para tener las credenciales correctas.

- ¿Es un Azure Policy impedir las actualizaciones de las cuentas de Almacenamiento? Si es así, siga la guía de etiquetas de excepción de Microsoft Purview para crear una excepción para las cuentas de Microsoft Purview.

- ¿Usa un entorno de ejecución de integración autohospedado? Compruebe que está actualizado con el software más reciente y que está conectado a la red.

Prueba de las pasadas de conexión, pero se produce un error de conexión en el examen

¿Usa puntos de conexión privados o redes virtuales? Confirme la configuración de red, prestando atención a las reglas del grupo de seguridad de red (NSG).

Recepción de un error de JDK al usar un entorno de ejecución de integración autohospedado

Muchos orígenes que requieren un entorno de ejecución de integración autohospedado también requieren que se instale una versión determinada de Java en la máquina donde se hospeda el entorno de ejecución de integración autohospedado. Si recibe un error de JDK, compruebe los requisitos previos en la página del origen de datos específico e instale la versión recomendada del JDK.