Roles y permisos de gobernanza de datos en Microsoft Purview

Importante

En este artículo se tratan los permisos de gobernanza de datos de Microsoft Purview en el nuevo portal de Microsoft Purview mediante Catálogo unificado.

- Para obtener permisos de gobernanza en el nuevo portal de Microsoft Purview mediante Data Catalog clásicas, consulte permisos de gobernanza para el Data Catalog clásico.

- Para obtener permisos generales en el nuevo portal de Microsoft Purview, consulte permisos en el portal de Microsoft Purview.

- Para obtener permisos de cumplimiento y riesgo clásicos, consulte los permisos del artículo portal de cumplimiento Microsoft Purview.

- Para obtener permisos de gobernanza de datos en el portal clásico de Microsoft Purview, consulte los permisos del artículo Portal de gobernanza de Microsoft Purview.

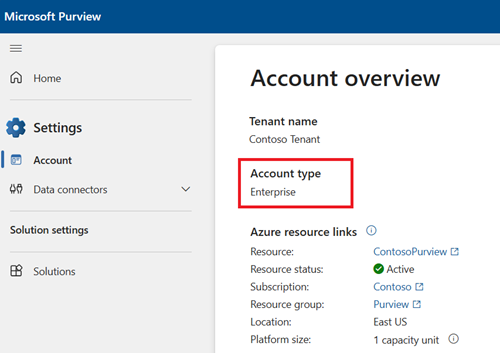

La gobernanza de datos de Microsoft Purview tiene dos soluciones en el Portal de Microsoft Purview: Mapa de datos y Catálogo unificado. Estas soluciones usan permisos de nivel de inquilino o organización, permisos de acceso a datos existentes y permisos de dominio o recopilación para proporcionar a los usuarios acceso a herramientas de gobernanza y recursos de datos. El tipo de permisos disponibles para usar depende del tipo de cuenta de Microsoft Purview. Puede comprobar el tipo de cuenta en el portal de Microsoft Purview , en la tarjeta Configuración y en Cuenta.

| Tipo de cuenta | Permisos de inquilino/organización | Permisos de acceso a datos | Permisos de dominio y recopilación | permisos de Catálogo unificado |

|---|---|---|---|---|

| Gratuito | x | x | ||

| Empresarial | x | x | x | x |

Para obtener más información sobre cada tipo de permiso, consulte estas guías:

- Permisos de inquilino o organización : asignados a nivel organizativo, proporcionan permisos generales y administrativos.

- Catálogo unificado permisos: permisos en el Catálogo unificado de Microsoft Purview para que los usuarios puedan examinar y administrar el catálogo.

- Permisos de nivel de dominio y colección: permisos en el Mapa de datos de Microsoft Purview que conceden acceso a los recursos de datos en Microsoft Purview.

- Permisos de acceso a datos : permisos que los usuarios ya tienen en sus orígenes de datos de Azure.

Para obtener más información sobre los permisos basados en el tipo de cuenta, consulte estas guías:

Importante

Para los usuarios recién creados en Microsoft Entra ID, los permisos pueden tardar algún tiempo en propagarse incluso después de que se hayan aplicado los permisos correctos.

Grupos de roles de nivel de inquilino

Asignados en el nivel organizativo, los grupos de roles de nivel de inquilino proporcionan permisos generales y administrativos para los Mapa de datos de Microsoft Purview y Catálogo unificado. Si va a administrar su cuenta de Microsoft Purview o la estrategia de gobernanza de datos de su organización, probablemente necesite uno o varios de estos roles.

Los grupos de roles de nivel de inquilino de gobernanza disponibles actualmente son:

| Grupo de funciones | Descripción | Disponibilidad del tipo de cuenta |

|---|---|---|

| Administrador de Purview | Cree, edite y elimine dominios y realice asignaciones de roles. | Cuentas empresariales y gratuitas |

| Administradores del origen de datos | Administrar orígenes de datos y exámenes de datos en el Mapa de datos de Microsoft Purview. | Cuentas empresariales |

| Gobernanza de datos | Concede acceso a los roles de gobernanza de datos en Microsoft Purview. | Cuentas empresariales y gratuitas |

Para obtener una lista completa de todos los roles y grupos de roles disponibles, no solo para la gobernanza de datos, consulte roles y grupos de roles en los portales de Microsoft Defender XDR y Microsoft Purview.

Asignación y administración de grupos de roles

Importante

Para asignar roles en Microsoft Purview, se debe asignar a un usuario el rol de administración de roles.

Para asignar y administrar roles en Microsoft Purview, consulte permisos en Microsoft Purview.

permisos de Catálogo unificado

El Catálogo unificado también usa tres niveles de permisos para permitir que los usuarios accedan a la información:

- Gobernanza de datos: un grupo de roles de nivel empresarial o organizativo que tiene el rol de Administración de gobernanza de datos. Ese rol delega el primer nivel de acceso para los creadores de dominio de gobernanza. (Este rol no aparece en Catálogo unificado, pero afecta a la capacidad de asignar permisos en Catálogo unificado).

- Permisos de nivel de catálogo : permisos para conceder propiedad a dominios de gobernanza y acceso a la administración de estado.

- Permisos de nivel de dominio de gobernanza : permisos para acceder y administrar recursos dentro de dominios de gobernanza específicos.

Permisos de nivel de catálogo

Permisos que se asignan en Catálogo unificado sí mismo y proporcionan solo acceso de alto nivel.

| Role | Descripción | Aplicación |

|---|---|---|

| Creador de dominio de gobernanza | Crea dominios y delega el propietario del dominio de gobernanza (o sigue siendo el propietario del dominio de gobernanza de forma predeterminada) | Catálogo unificado |

| Propietario del estado de los datos | Crear, actualizar y leer artefactos en la administración de estado. | Administración del estado |

| Lector de estado de datos | Puede leer artefactos en la administración de estado. | Administración del estado |

Asignación de roles de nivel de catálogo

Importante

Para poder asignar roles en Microsoft Purview, un usuario debe ser un administrador de gobernanza de datos en el nivel de inquilino o organización.

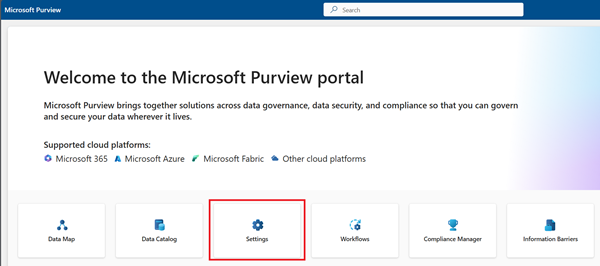

- En el portal de Microsoft Purview, seleccione Configuración.

- En Configuración de la solución, seleccione Catálogo unificado.

- Seleccione Roles y permisos.

- Seleccione Governance domain creators (Creadores de dominio de gobernanza) u otro icono de usuario de adición de roles.

- Busque en el usuario que desea agregar.

- Seleccione el usuario.

- Haga clic en Guardar.

Permiso de nivel de dominio de gobernanza

Sugerencia

El propietario del dominio de gobernanza es importante delegar en alguien que ejecuta la gobernanza de datos o Catálogo unificado, ya que es un rol esencial para poder empezar a crear dominios de gobernanza, productos de datos, términos del glosario, etc. Se recomienda tener al menos dos personas asignadas como propietarios de dominio de gobernanza.

Los permisos de dominio de gobernanza proporcionan acceso dentro de un dominio de gobernanza específico y se deben conceder a expertos en datos y usuarios empresariales para leer y administrar objetos dentro del dominio de gobernanza.

Estos son los roles de dominio de gobernanza disponibles actualmente en Catálogo unificado:

| Role | Descripción |

|---|---|

| Propietario del dominio de gobernanza | Capacidad de delegar todos los demás permisos de dominio de gobernanza, configurar alertas de examen de calidad de datos y establecer directivas de acceso de nivel de dominio. |

| Lector de dominio de gobernanza | Capacidad de leer metadatos para dominios de gobernanza publicados. |

| Administrador de datos* | Cree, actualice y lea artefactos y directivas dentro de su dominio de gobernanza. También puede leer artefactos de otros dominios de gobernanza. |

| Propietario del producto de datos* | Cree, actualice y lea productos de datos solo dentro de su dominio de gobernanza. Puede leer artefactos de otros dominios para crear relaciones entre los conceptos. |

| lector de Data Catalog | Lea los conceptos publicados en el catálogo en todos los dominios de gobernanza, así como todos los conceptos empresariales del dominio de gobernanza al que se les concede acceso. |

| Administrador de calidad de datos | Puede usar características de calidad de datos como la administración de reglas de calidad de datos, el examen de la calidad de los datos, la exploración de información de calidad de datos, la programación de la calidad de los datos, la supervisión del trabajo, la configuración del umbral y las alertas. El administrador de calidad de datos es un subrole, por lo que el individuo también necesita el lector de dominio de Govennance y Data Catalog roles de lector para realizar el trabajo de administración de la calidad de los datos. |

| Lector de calidad de datos | Examine toda la información de calidad de datos, la definición de reglas de calidad de datos y los archivos de error de calidad de datos. Este rol no puede ejecutar el examen de calidad de los datos ni el trabajo de generación de perfiles de datos, y este rol no tendrá acceso a la información de nivel de columna de generación de perfiles de datos como información de nivel de columna. Se trata de un subrole, para realizar este rol, el individuo también necesita lector de dominio de gobernanza y roles de lector Data Catalog. |

| Lector de metadatos de calidad de datos | Examine la información de calidad de datos (excepto la información de nivel de columna de resultados de generación de perfiles), la definición de reglas de calidad de datos y las puntuaciones de nivel de regla. Este rol no tendrá acceso a los registros de error y no podrá ejecutar la generación de perfiles ni el trabajo de examen de DQ. Se trata de un subrole, para realizar este rol, el individuo también necesita el lector de dominio de gobernanza y Data Catalog roles de lector. |

| Administrador de perfiles de datos | Ejecute trabajos de generación de perfiles de datos y tenga acceso para examinar los detalles de la información de generación de perfiles. Este rol también puede examinar toda la información de calidad de los datos y supervisar los trabajos de generación de perfiles. Este rol no puede crear reglas y no puede ejecutar el examen de calidad de datos. Se trata de un subrole, para realizar este rol, el individuo también necesita el lector de dominio de gobernanza y Data Catalog roles de lector. |

| Lector de perfiles de datos | Este rol tendrá los permisos necesarios para examinar toda la información de calidad de los datos y puede explorar en profundidad los resultados de la generación de perfiles para examinar las estadísticas en el nivel de columna. Se trata de un subrole, para realizar este rol, el individuo también necesita el lector de dominio de gobernanza y Data Catalog roles de lector. |

Nota:

*Para poder agregar recursos de datos a un producto de datos, los propietarios de productos de datos y los administradores de datos también necesitan permisos de Mapa de datos para leer esos recursos de datos en Data Map.

Asignación de roles de dominio de gobernanza

Importante

Para asignar roles en Microsoft Purview, un usuario debe ser propietario de un dominio de gobernanza en el dominio de gobernanza. Este rol lo asignan los administradores de gobernanza de datos o los creadores de dominio de gobernanza.

Los roles de dominio de gobernanza se asignan en la pestaña Roles de un dominio de gobernanza. Para obtener más información, consulte administración de dominios de gobernanza.

Permisos para buscar el Catálogo unificado completo

No se necesitan permisos específicos en Catálogo unificado para poder buscar en el Catálogo unificado. Sin embargo, al buscar Catálogo unificado solo se devolverán los recursos de datos pertinentes que tiene permisos para ver en Mapa de datos.

Los usuarios pueden encontrar un recurso de datos en Catálogo unificado cuando:

- El usuario busca productos de datos en un dominio de gobernanza donde tiene permisos de lector de catálogo

- El usuario tiene al menos permisos de lectura en un recurso de Azure o Microsoft Fabric disponible.

- El usuario tiene permisos de lector de datos en un dominio o colección en Data Map donde se almacena el recurso.

Los permisos para estos recursos se administran en el nivel de recurso y en el nivel mapa de datos, respectivamente. Para obtener más información sobre cómo proporcionar este acceso, siga los vínculos proporcionados.

Sugerencia

Si el catálogo está bien mantenido, los usuarios empresariales diarios no deben tener que buscar en el catálogo completo. Deben poder encontrar los datos que necesitan en los productos de datos. Para obtener más información sobre cómo configurar la Catálogo unificado, consulte Introducción a la gobernanza de datos y Planeamiento de Catálogo unificado.

¿Qué permisos de Catálogo unificado necesito?

| Elemento | Acción | Administrador de gobernanza de datos | Creador de dominio de gobernanza | Propietario del dominio de gobernanza | Lector de catálogo de datos | Administrador de datos | Propietario del producto de datos | Propietario del estado de los datos | Lector de estado de datos | Administrador de calidad de datos | Lector de calidad de datos |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Asignaciones de roles de aplicación | Lectura | x | x | ||||||||

| Editar | x | x | |||||||||

| Dominios de gobernanza | Lectura | x | x | x | x | x | x | ||||

| Editar | x | x | |||||||||

| Productos de datos | Lectura | x | x | x | x | x | |||||

| Editar | x | ||||||||||

| Elementos de estado | Lectura | x | x | ||||||||

| Editar | x | ||||||||||

| Elementos de calidad de datos | Lectura | x | x | x | |||||||

| Editar | x | ||||||||||

| Directivas de acceso a datos | Lectura | x | x | x | x | ||||||

| Editar | x | x |

Nota:

En esta tabla se tratan los aspectos básicos, pero no todos los roles, y no todos los escenarios de cada rol. Consulte la lista completa de roles para obtener detalles completos.

roles de Catálogo unificado

Esta es la lista completa de todos los roles que se usan para acceder a la Catálogo unificado y administrarla.

| Role | Descripción | Nivel de permisos | Acciones disponibles |

|---|---|---|---|

| Administrador de gobernanza de datos | Delega el primer nivel de acceso para los creadores de dominio de gobernanza y otros permisos de nivel de aplicación. | Inquilino/organización | roleassignment/read, roleassignment/write |

| Creador de dominio de gobernanza | Crea dominios y delega el propietario del dominio de gobernanza (o sigue siendo el propietario del dominio de gobernanza de forma predeterminada). | Application | businessdomain/read, businessdomain/write |

| Propietario del dominio de gobernanza | Capacidad de delegar todos los demás permisos de dominio de gobernanza, configurar alertas de examen de calidad de datos y establecer directivas de acceso de nivel de dominio. | Dominio de gobernanza | roleassignment/read, roleassignment/write, businessdomain/read, businessdomain/write, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/ dataproductpolicy/read, dataaccess/glossarytermpolicy/read |

| lector de Data Catalog | Capacidad de leer todos los dominios publicados, productos de datos, directivas y OKR. | Dominio de gobernanza | roleassignment/read, businessdomain/read, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/glossarytermpolicy/read |

| Administrador de datos | Cree, actualice y lea elementos de datos críticos, términos de glosario, OKR y directivas dentro de su dominio de gobernanza. También pueden leer y crear relaciones con conceptos de otros dominios de gobernanza. | Dominio de gobernanza | roleassignment/read, businessdomain/read, dataquality/observer/write, dataproduct/read, data product/curate, glossaryterm/read, glossaryterm/write, okr/read, okr/write, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read, dataaccess/glossarytermpolicy/write |

| Propietario del producto de datos | Cree, actualice y lea productos de datos solo dentro de su dominio de gobernanza. También pueden leer y crear relaciones con conceptos en dominios de gobernanza. | Dominio de gobernanza | roleassignment/read, businessdomain/read, dataproduct/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read |

| Propietario del estado de los datos | Crear, actualizar y leer artefactos en la administración de estado. | Application | datahealth/read, datahealth/write |

| Lector de estado de datos | Puede leer artefactos en la administración de estado. | Application | datahealth/read |

| Administradores de calidad de datos | Puede usar características de calidad de datos como la administración de reglas de calidad de datos, el examen de la calidad de los datos, la generación de perfiles de datos de exploración y la información de calidad de los datos, la programación de la calidad de los datos, la supervisión de trabajos, la configuración de umbrales y alertas. | Dominio de gobernanza | businessdomain/read, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute/action, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataquality/connection/write, dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/observer/read, dataquality/observer/write, dataquality/observer/ execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read, dataquality/history/ruleerrorfile/read, dataquality/history/ruleerrorfile/delete, dataquality/history/delete, dataproduct/read, glossaryterm/read |

| Lector de calidad de datos | Examine todas las definiciones de reglas de calidad de datos y conclusiones de calidad de datos. Este rol no puede ejecutar trabajos de análisis de calidad de datos ni de generación de perfiles de datos, y este rol no tendrá acceso a la información de nivel de columna de generación de perfiles de datos como información de nivel de columna. | Dominio de gobernanza | dataquality/connection/read, dataquality/observer/read, dataquality/observer/execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Lector de metadatos de calidad de datos | Examine la información de calidad de datos (excepto la información de nivel de columna de resultados de generación de perfiles), la definición de reglas de calidad de datos y las puntuaciones de nivel de regla. Este rol no tendrá acceso a los registros de error y no podrá ejecutar la generación de perfiles ni el trabajo de examen de DQ. Se trata de un subrole, para realizar este rol, el individuo también necesita el lector de dominio de gobernanza y Data Catalog roles de lector. | Dominio de gobernanza | dataquality/connection/read, dataquality/observer/read, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Administrador de perfiles de datos | Ejecute trabajos de generación de perfiles de datos y tenga acceso para examinar los detalles de la información de generación de perfiles. Este rol también puede examinar toda la información de calidad de los datos y supervisar los trabajos de generación de perfiles. Este rol no puede crear reglas y no puede ejecutar el examen de calidad de datos. Se trata de un subrole, para realizar este rol, el individuo también necesita el lector de dominio de gobernanza y Data Catalog roles de lector. | Dominio de gobernanza | dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/profile/read, dataquality/profile/execute/action, dataquality/profilehistory/read, dataquality/profilehistory/delete |

| Lector de perfiles de datos | Este rol tendrá los permisos necesarios para examinar toda la información de generación de perfiles y puede explorar en profundidad los resultados de la generación de perfiles para examinar las estadísticas en el nivel de columna. | Dominio de gobernanza | dataquality/connection/read, dataquality/profile/read, dataquality/profilehistory/read |

Permisos de mapa de datos

Los dominios y colecciones son herramientas usadas por Data Map para agrupar recursos, orígenes y otros artefactos en una jerarquía para detectar y administrar el control de acceso dentro de Data Map.

Permisos de dominio y recopilación

Mapa de datos usa un conjunto de roles predefinidos para controlar quién puede acceder a lo que dentro de la cuenta. Estos roles son los siguientes:

- Administrador de dominio (solo en el nivel de dominio ): puede asignar permisos dentro de un dominio y administrar sus recursos.

- Administrador de recopilación : un rol para los usuarios que necesitarán asignar roles a otros usuarios en el portal de gobernanza de Microsoft Purview o administrar colecciones. Los administradores de recopilación pueden agregar usuarios a roles en colecciones donde son administradores. También pueden editar colecciones, sus detalles y agregar subcolecciones. Un administrador de recopilación de la colección raíz también tiene automáticamente permiso para el portal de gobernanza de Microsoft Purview. Si alguna vez es necesario cambiar el administrador de la colección raíz , puede seguir los pasos de la sección siguiente.

- Conservadores de datos: un rol que proporciona acceso a la Catálogo unificado de Microsoft Purview para administrar recursos, configurar clasificaciones personalizadas, crear y administrar términos del glosario y ver información sobre el patrimonio de datos. Los conservadores de datos pueden crear, leer, modificar, mover y eliminar recursos. También pueden aplicar anotaciones a los recursos.

- Lectores de datos : un rol que proporciona acceso de solo lectura a los recursos de datos, las clasificaciones, las reglas de clasificación, las colecciones y los términos del glosario.

- Administrador del origen de datos : un rol que permite a un usuario administrar orígenes de datos y exámenes. Si a un usuario solo se le concede el rol de administrador de origen de datos en un origen de datos determinado, puede ejecutar nuevos exámenes mediante una regla de examen existente. Para crear nuevas reglas de examen, también se debe conceder al usuario como lector de datos o como roles de conservador de datos .

- Lector de conclusiones : un rol que proporciona acceso de solo lectura a informes de conclusiones para colecciones en las que el lector de conclusiones también tiene al menos el rol Lector de datos . Para obtener más información, consulte permisos de información.

- Autor de directivas: un rol que permite a un usuario ver, actualizar y eliminar directivas de Microsoft Purview a través de la aplicación Directiva de datos de Microsoft Purview.

- Administrador de flujo de trabajo : un rol que permite a un usuario acceder a la página de creación de flujos de trabajo en el portal de gobernanza de Microsoft Purview y publicar flujos de trabajo en colecciones donde tienen permisos de acceso. El administrador de flujo de trabajo solo tiene acceso a la creación, por lo que necesitará al menos el permiso lector de datos en una colección para poder acceder al portal de gobernanza de Purview.

Nota:

En este momento, el rol de autor de directivas de Microsoft Purview no es suficiente para crear directivas. También se requiere el rol de administrador del origen de datos de Microsoft Purview.

Importante

Al usuario que creó la cuenta se le asigna automáticamente el administrador de dominio en el dominio predeterminado y el administrador de recopilación en la colección raíz.

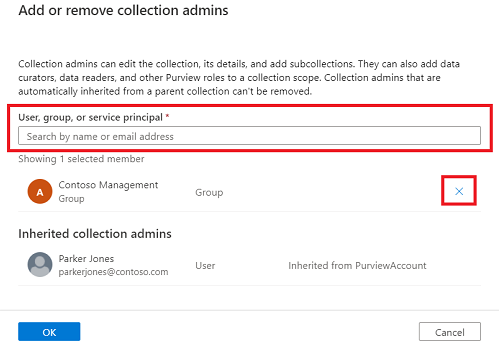

Agregar asignaciones de roles

Abra el Mapa de datos de Microsoft Purview.

Seleccione el dominio o la colección donde desea agregar la asignación de roles.

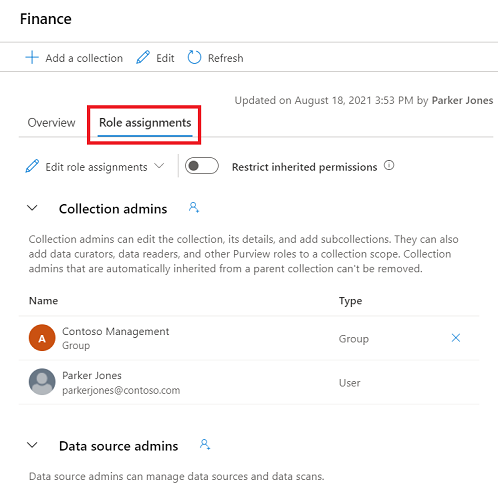

Seleccione la pestaña Asignaciones de roles para ver todos los roles de una colección o un dominio. Solo un administrador de recopilación o un administrador de dominio puede administrar las asignaciones de roles.

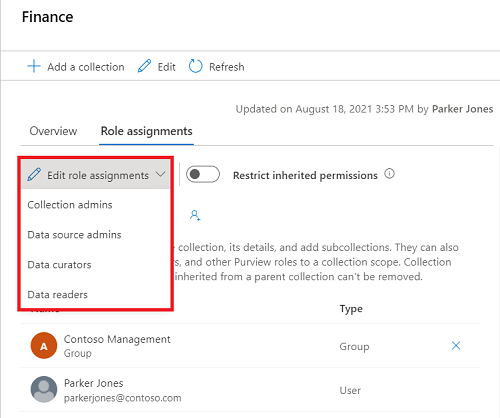

Seleccione Editar asignaciones de roles o el icono de persona para editar cada miembro de rol.

Escriba en el cuadro de texto para buscar los usuarios que desea agregar al miembro de rol. Seleccione X para quitar los miembros que no desea agregar.

Seleccione Aceptar para guardar los cambios y verá que los nuevos usuarios se reflejan en la lista de asignaciones de roles.

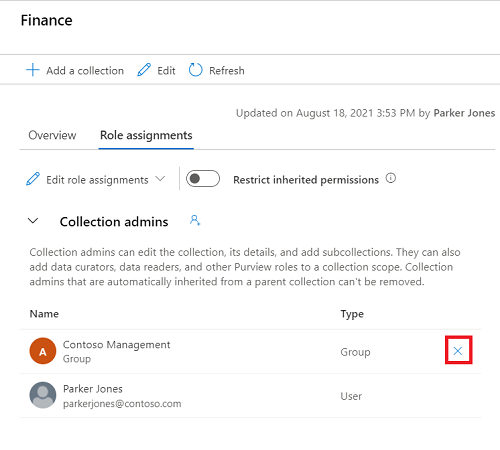

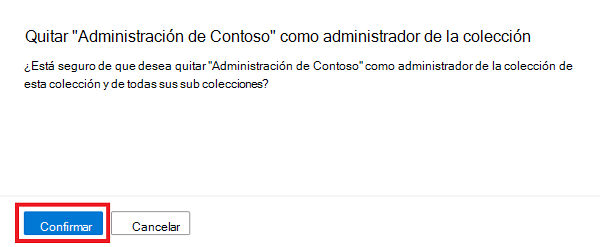

Eliminación de asignaciones de roles

Seleccione el botón X situado junto al nombre de un usuario para quitar una asignación de roles.

Seleccione Confirmar si está seguro de quitar el usuario.

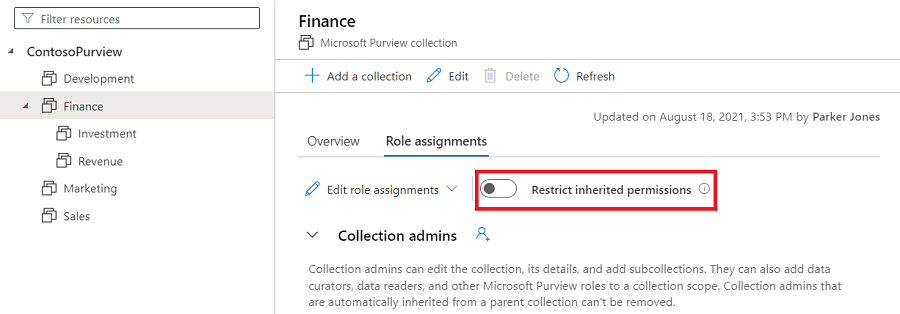

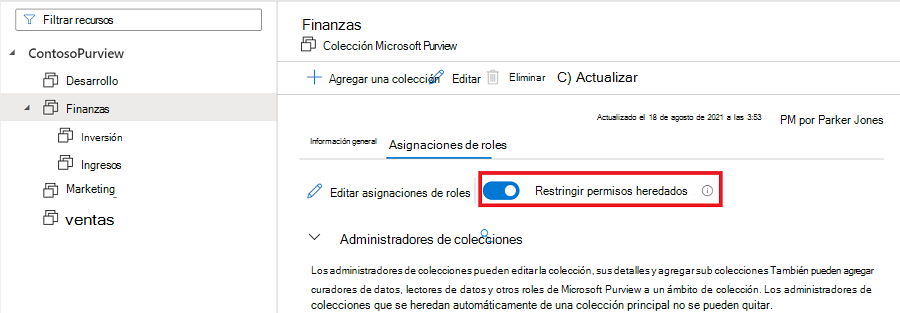

Restricción de la herencia

Los permisos de colección se heredan automáticamente de la colección primaria. Puede restringir la herencia de una colección primaria en cualquier momento mediante la opción restringir permisos heredados.

Nota:

Actualmente no se pueden restringir los permisos del dominio predeterminado. Las subcolecciones directas del dominio heredarán los permisos asignados en el dominio predeterminado.

Una vez que restrinja la herencia, deberá agregar usuarios directamente a la colección restringida para concederles acceso.

Vaya a la colección donde desea restringir la herencia y seleccione la pestaña Asignaciones de roles .

Seleccione Restringir permisos heredados y seleccione Restringir acceso en el cuadro de diálogo emergente para quitar los permisos heredados de esta colección y las subcolecciones. Los permisos de administrador de recopilación no se verán afectados.

Después de la restricción, los miembros heredados se quitan de los roles esperados para el administrador de recopilación.

Vuelva a seleccionar el botón de alternancia Restringir permisos heredados para revertir.

Sugerencia

Para obtener información más detallada sobre los roles disponibles en las colecciones, vea quién debe tener asignada la tabla de roles o el ejemplo de colecciones.

Permisos de acceso a datos

Los permisos de acceso a datos son permisos que los usuarios ya tienen en sus orígenes de datos de Azure. Estos permisos existentes también conceden permiso para acceder y administrar los metadatos de esos orígenes, en función del nivel de permisos:

Actualmente, estas características solo están disponibles para algunos orígenes de Azure:

| Origen de datos | Permiso de lector |

|---|---|

| Base de datos SQL de Azure | Lector o estas acciones. |

| Azure Blob Storage | Lector o estas acciones. |

| Azure Data Lake Storage Gen2 | Lector o estas acciones. |

| Suscripción a Azure | Permiso de lectura en la suscripción o estas acciones. |

El rol de lector contiene suficientes permisos, pero si va a crear un rol personalizado, los usuarios deben incluir estas acciones:

| Origen de datos | Permiso de lector |

|---|---|

| Base de datos SQL de Azure | "Microsoft.Sql/servers/read", "Microsoft.Sql/servers/databases/read", "Microsoft.Sql/servers/databases/schemas/read", "Microsoft.Sql/servers/databases/schemas/tables/read", "Microsoft.Sql/servers/databases/schemas/tables/columns/read" |

| Azure Blob Storage | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Suscripción a Azure | "Microsoft.Resources/subscriptions/resourceGroups/read" |

Permisos de lector

Los usuarios que tienen al menos el rol de lector en los recursos de Azure disponibles también pueden acceder a esos metadatos de recursos en los tipos de cuenta gratuita y empresarial.

Los usuarios pueden buscar y buscar recursos de estos orígenes en el Catálogo unificado y ver sus metadatos.

Estos son los permisos necesarios en los recursos para que los usuarios se consideren "lectores":

| Origen de datos | Permiso de lector |

|---|---|

| Base de datos SQL de Azure | Lector o estas acciones. |

| Azure Blob Storage | Lector o estas acciones. |

| Azure Data Lake Storage Gen2 | Lector o estas acciones. |

| Suscripción a Azure | Permiso de lectura en la suscripción o estas acciones. |

Permisos de propietario

Los usuarios que tengan el rol de propietario o los permisos de escritura en los recursos de Azure disponibles pueden acceder a los metadatos de esos recursos en los tipos de cuenta gratuita y empresarial y editarlos.

Los usuarios propietarios pueden buscar y buscar recursos de estos orígenes en Catálogo unificado y ver sus metadatos. También pueden actualizar y administrar los metadatos de esos recursos. Para obtener más información sobre este mantenimiento de metadatos, consulte nuestro artículo de conservación de metadatos.

Estos son los permisos necesarios en los recursos para que los usuarios se consideren "propietarios":

| Origen de datos | Permiso de propietario |

|---|---|

| Base de datos SQL de Azure | "Microsoft.Sql/servers/write", "Microsoft.Sql/servers/databases/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Blob Storage | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

Permisos en la versión gratuita

Todos los usuarios pueden ver los recursos de datos de los orígenes disponibles donde ya tienen al menos permisos de lectura . Los usuarios propietarios pueden administrar los metadatos de los recursos disponibles donde ya tienen al menos permisos de propietario y escritura . Para obtener más información, consulte la sección permisos de acceso a datos.

También se pueden asignar permisos adicionales mediante grupos de roles de nivel de inquilino.

Importante

Para los usuarios recién creados en Microsoft Entra ID, los permisos pueden tardar algún tiempo en propagarse incluso después de que se hayan aplicado los permisos correctos.

Permisos en la versión empresarial

Todos los usuarios pueden ver los recursos de datos de los orígenes disponibles donde ya tienen al menos permisos de lectura . Los usuarios propietarios pueden administrar los metadatos de los recursos donde ya tienen al menos permisos de propietario y escritura . Para obtener más información, consulte la sección permisos de acceso a datos.

También se pueden asignar permisos adicionales mediante grupos de roles de nivel de inquilino.

Los permisos también se pueden asignar en Mapa de datos para que los usuarios puedan examinar los recursos de Mapa de datos o Catálogo unificado búsqueda a la que aún no tengan acceso a los datos.

Catálogo unificado permisos se pueden asignar para conceder permiso a los usuarios al catálogo para compilar sus soluciones de gobernanza de datos.

Ejemplo de ciclo de vida del recurso de datos

Para comprender cómo funcionan los permisos entre Data Map y Catálogo unificado, revise la tabla siguiente sobre el ciclo de vida completo de una tabla de Azure SQL en el entorno:

| Paso | Role | Nivel de asignación de roles |

|---|---|---|

| 1. La base de datos Azure SQL está registrada en data map | administrador del origen de datos | Permisos de mapa de datos |

| 2. La base de datos Azure SQL se examina en mapa de datos | administrador de orígenes de datos o conservador de datos | Permisos de mapa de datos |

| 3. La tabla de Azure SQL está seleccionada y certificada | conservador de datos | Permisos de mapa de datos |

| 4. Se crea un dominio de gobernanza en la cuenta de Microsoft Purview | Creador de dominio de gobernanza | rol de nivel de aplicación |

| 5. Se crea un producto de datos en el dominio de gobernanza. | Propietario del dominio de gobernanza o propietario del producto de datos | rol de nivel de dominio de gobernanza |

| 6. La tabla de Azure SQL se agrega como un recurso al producto de datos. | Propietario o administrador del producto de datos | rol de nivel de dominio de gobernanza |

| 7. Se agrega una directiva de acceso al producto de datos | Propietario o administrador del producto de datos | rol de nivel de dominio de gobernanza |

| 8. Un usuario busca Catálogo unificado, buscando recursos de datos que coincidan con sus necesidades | Permisos de activos o permisos de lector de datos | Permisos de recursos o permisos de Mapa de datos |

| 9. Un usuario busca productos de datos, buscando un producto que coincida con sus necesidades | Lector de Data Catalog | rol de nivel de aplicación |

| 10. Un usuario solicita acceso a los recursos del producto de datos | Lector de Data Catalog | rol de nivel de aplicación |

| 11. Un usuario ve Data Health Insights para realizar un seguimiento del estado de sus Data Catalog | Lector de estado de datos | rol de nivel de aplicación |

| 12. Un usuario quiere desarrollar un nuevo informe para realizar un seguimiento del progreso del estado de los datos en su catálogo | Propietario de Data Health | rol de nivel de aplicación |