Protección de forma predeterminada con Microsoft Purview y protección contra el uso compartido excesivo: fase 4

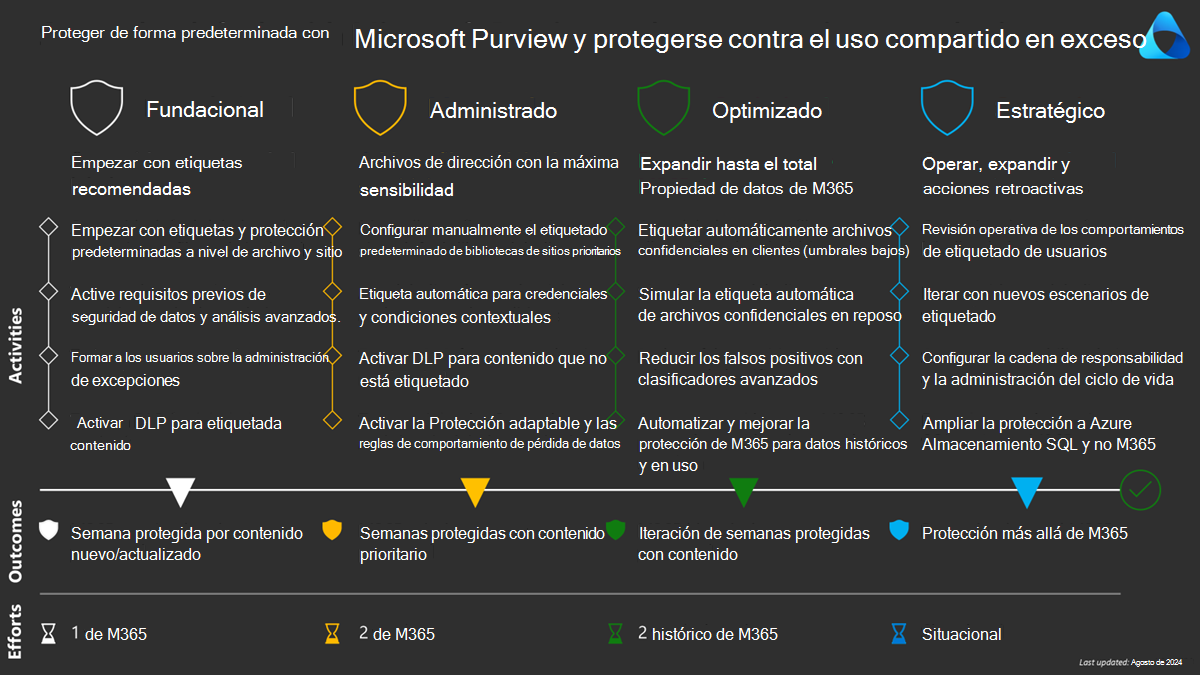

Esta guía se divide en cuatro fases:

- Introducción

- Fase 1: Fundamental: empezar con el etiquetado predeterminado

- Fase 2: Administrado: Archivos de direcciones con la más alta confidencialidad

- Fase 3: Optimizada: expansión a todo el patrimonio de datos de Microsoft 365

- Fase 4: Acciones estratégicas: operar, expandir y retroactivas (esta página)

Fase 4: Acciones estratégicas: operar, expandir y retroactivas

En esta fase final, examinamos la implementación de procedimientos operativos y la expansión más allá de Microsoft 365.

Revisión operativa de los comportamientos de etiquetado de usuarios

El etiquetado de archivos es una parte integral de este plano técnico. Los administradores deben revisar los comportamientos de riesgo y las configuraciones que se desvía de los estándares.

Estos son los escenarios operativos principales que se van a revisar:

- Sitios sin etiquetar/Teams: use Graph API para identificar sitios y ponerse en contacto con los propietarios del sitio o aplicar medidas correctivas.

- Discrepancia entre la etiqueta de sitio y la etiqueta de biblioteca predeterminada: use Graph API para identificar discrepancias y ponerse en contacto con los propietarios del sitio o aplicar medidas correctivas.

- Aprovechar la prevención de pérdida de datos (DLP) en SIT y etiquetas sin restricciones : detecte excepciones con DLP cuando el contenido se etiqueta sin protección y se intenta compartir.

- Busque usuarios de riesgo con la auditoría de Insider Risk Management : revise los usuarios y comportamientos de riesgo, ajuste las directivas de IRM e implemente una protección adaptable más estricta.

Iteración con nuevos escenarios de etiquetado

En este modelo de implementación, nos centramos en los escenarios de etiquetado que se ajustan a la mayoría de las organizaciones, lo que permite una implementación rápida y protege el patrimonio de datos rápidamente sin necesidad de identificar todos los casos perimetrales.

En esta sección, se examinan las posibles iteraciones que las organizaciones deben tener en cuenta después de una implementación principal.

Protección de la colaboración con asociados de confianza o organizaciones multiinquilino

En situaciones en las que su organización tiene varios inquilinos o que funciona abiertamente con un asociado de confianza, considere el uso de etiquetas con cifrado que admitan varios dominios, como "@contoso.com + @adventureworks.com”.

Estos se etiquetarán como confidenciales y altamente confidenciales.

Proyectos en tiendas de campaña

Los proyectos en tiendas de campaña son muy confidenciales. Por ejemplo, proyectos de fusión y adquisición, donde el acceso al contenido debe restringirse a un grupo específico de usuarios.

Puede crear una etiqueta con cifrado para un grupo de seguridad y publicarla solo en las mismas personas. Después de un período en el que este proyecto no es necesario, la etiqueta se puede anular y la información permanecerá protegida, pero no se realizará ningún etiquetado nuevo con esta etiqueta.

Full-Time empleados, proveedores, equipos externos o regionales

Algunas organizaciones tienen requisitos para identificar y proteger un segmento de usuarios como:

- empleados de Full-Time (FTE)

- Proveedores

- Costa afuera

- Regional o país

En esta guía, simplificamos el etiquetado a "Todos los empleados", pero entendemos que puede haber una necesidad de proteger el etiquetado de forma diferente en algunos casos entre FTE y proveedores o asociados, y a veces para regiones específicas.

Al igual que en el escenario anterior, se recomienda limitar el número de etiquetas visibles para los usuarios a no más de 5 etiquetas de grupo, cada una con no más de 5 etiquetas (5x5) siempre que sea posible. En el contexto del etiquetado regional o de país, puede dirigir la publicación a los usuarios adecuados y usar contenedores para el etiquetado de archivos para simplificar el uso predeterminado de la etiqueta más adecuada.

Etiquetado de recursos compartidos de archivos locales y servidor de SharePoint

Es posible usar etiquetas de confidencialidad con los recursos compartidos de archivos locales y el servidor de SharePoint con el analizador de Information Protection. Como esta guía se centra en la protección de forma predeterminada, se recomienda configurar los valores predeterminados correctos en SharePoint, migrar el contenido a SharePoint y etiquetar automáticamente el contenido a medida que se carga.

Nota:

Para ver los escenarios locales restantes, consulte Información sobre el analizador de Microsoft Purview Information Protection.

Bring Your Own Key (BYOK) y Double Key Encryption (DKE)

Byok y DKE son opciones disponibles para cumplir los requisitos normativos y están fuera del ámbito de esta guía. BYOK trata sobre la propiedad y cómo funciona la rotación de claves de cifrado, mientras que DKE está diseñado para una pequeña fracción de contenido altamente confidencial que requiere más seguridad. DKE afecta a varias funcionalidades de colaboración.

Puede obtener más información sobre BYOK aquí: Cifrado de servicios y administración de claves: Microsoft Purview

Puede obtener más información sobre DKE aquí: Cifrado de doble clave (DKE)

Configuración de la cadena de responsabilidad y la administración del ciclo de vida

El empoderamiento de la colaboración con SharePoint conlleva responsabilidades para los propietarios del sitio. Es importante implementar una cadena de responsabilidad y administración del ciclo de vida con las siguientes recomendaciones:

- 2+ Propietarios de sitios en todos los sitios : use directivas de propiedad del sitio para identificar sitios sin al menos dos propietarios y póngase en contacto con los propietarios o miembros actuales para resolverlos.

- Sitio inactivo : directivas de sitio inactivas para quitar sitios no utilizados.

- Atestación del sitio: requerir que los propietarios del sitio atestiguan sitios con regularidad.

- Revisar el contenido compartido con "todos excepto los usuarios externos" : use los informes de administración avanzada de SharePoint para identificar el contenido compartido con todos, excepto los invitados, y póngase en contacto con los propietarios del sitio.

- Revisiones de acceso al sitio : use administración avanzada de SharePoint, revise la gobernanza de los datos del sitio e inicie la revisión del acceso al sitio, especialmente para sitios con alto volumen de uso compartido o acceso.

Extensión de la protección a Azure SQL y almacenamiento que no es de Microsoft 365

Las etiquetas de confidencialidad ahora pueden ampliar la protección a orígenes de datos que no son de Microsoft 365. Actualmente se admiten los siguientes orígenes de datos en versión preliminar pública:

- Base de datos SQL de Azure

- Azure Blob Storage

- Azure Data Lake Storage Gen2

- Cubos de Amazon S3

Microsoft Purview es una combinación de lo que anteriormente se conocía como Azure Purview y Microsoft Purview. Esta experiencia se encuentra ahora en el nuevo portal de Microsoft Purview, disponible con carácter general a partir de julio de 2024. Permite a los administradores de seguridad de datos configurar directivas de etiquetado, etiquetado automático y protección en Microsoft 365 y no en Microsoft 365.

Directivas de protección para recursos de datos que no son de Microsoft 365 que permite configurar la protección de uso compartido excesivo con permisos de "denegar todos excepto" en el nivel de datos. Por ejemplo, las cuentas de almacenamiento que se usan involuntariamente para contenido más confidencial de lo previsto, las directivas de protección pueden garantizar que los permisos están restringidos a los administradores de seguridad de datos.

De forma similar, para Azure SQL Database, las directivas de protección restringen el acceso a una columna si se encuentra contenido confidencial y la columna etiquetada. Hay configuraciones pormenorizadas disponibles para configurar quién puede conservar el acceso para cada recurso de datos.

Fase 4: resumen

- Iniciar revisiones de acceso al sitio para informes de gobernanza de acceso a datos: SharePoint en Microsoft 365

- Revisar las actividades con el registro de auditoría de administración de riesgos internos

- Procedimientos recomendados para administrar el volumen de alertas en la administración de riesgos internos

- Administración de directivas de ciclo de vida del sitio: SharePoint en Microsoft 365

- Iniciar revisiones de acceso al sitio para informes de gobernanza de acceso a datos: SharePoint en Microsoft 365

Recursos adicionales

- Más información sobre el portal de Microsoft Purview

- Directivas de protección de creación y publicación (versión preliminar)

- Creación y publicación de directivas de protección para orígenes de Azure (versión preliminar)

- Creación y publicación de directivas de protección para Amazon S3 (versión preliminar)