Conectarse de forma privada y segura a su cuenta de Microsoft Purview

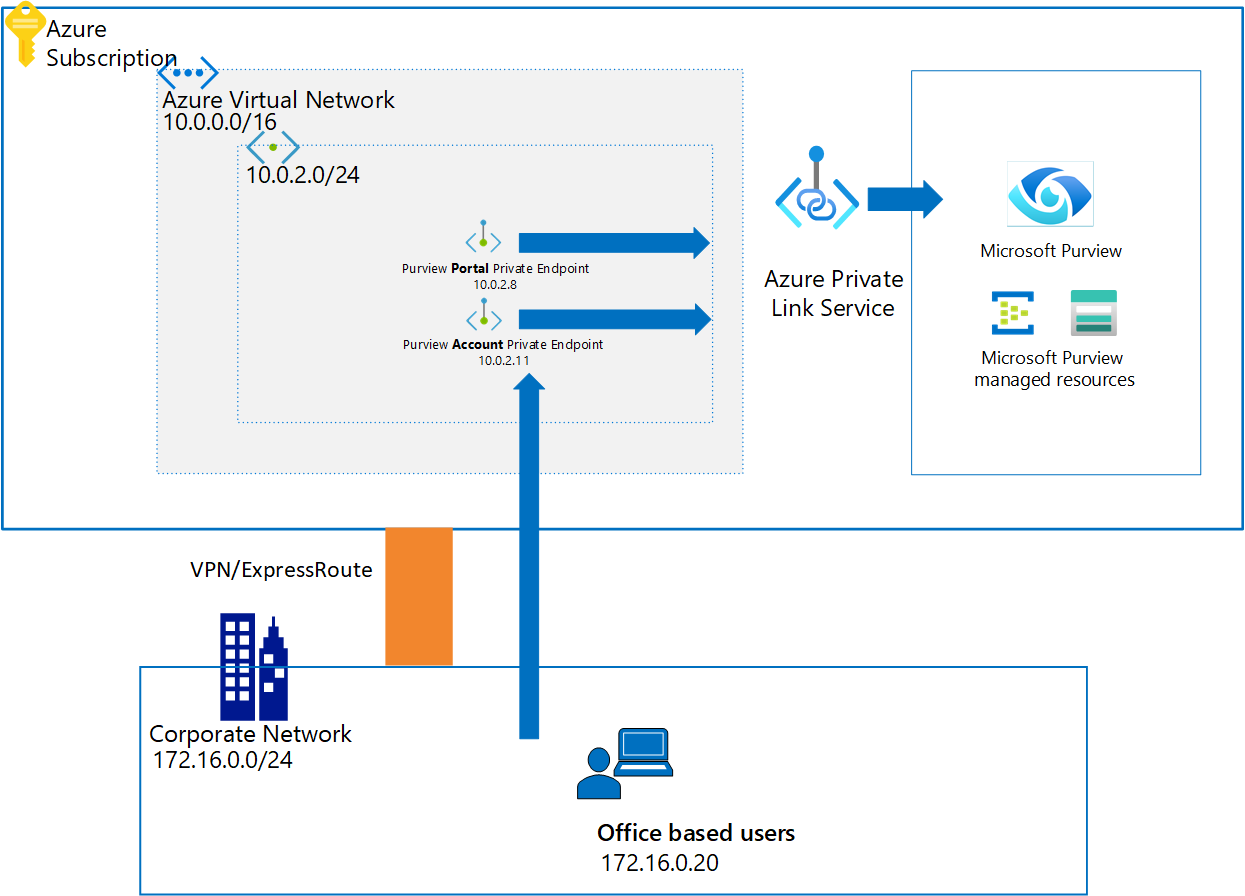

En esta guía, aprenderá a implementar puntos de conexión privados para su cuenta de Microsoft Purview para permitirle conectarse a su cuenta de Microsoft Purview solo desde redes virtuales y redes privadas. Para lograr este objetivo, debe implementar puntos de conexión privados de cuenta y portal para su cuenta de Microsoft Purview.

Importante

Actualmente, las instancias de Microsoft Purview que usan el nuevo portal de Microsoft Purview solo pueden usar puntos de conexión privados de ingesta.

El punto de conexión privado de la cuenta de Microsoft Purview se usa para agregar otra capa de seguridad habilitando escenarios en los que solo las llamadas de cliente que se originan desde dentro de la red virtual pueden acceder a la cuenta de Microsoft Purview. Este punto de conexión privado también es un requisito previo para el punto de conexión privado del portal.

El punto de conexión privado del portal de Microsoft Purview es necesario para habilitar la conectividad con el portal de gobernanza de Microsoft Purview mediante una red privada.

Nota:

Si solo crea puntos de conexión privados de cuenta y portal , no podrá ejecutar ningún examen. Para habilitar el examen en una red privada, también deberá crear un punto de conexión privado de ingesta.

Para obtener más información sobre Azure Private Link servicio, consulte vínculos privados y puntos de conexión privados para obtener más información.

Lista de comprobación de la implementación

Con esta guía, puede implementar estos puntos de conexión privados para una cuenta de Microsoft Purview existente:

Elija una red virtual de Azure adecuada y una subred para implementar puntos de conexión privados de Microsoft Purview. Seleccione una de las siguientes opciones:

- Implemente una nueva red virtual en la suscripción de Azure.

- Busque una red virtual de Azure existente y una subred en la suscripción de Azure.

Defina un método de resolución de nombres DNS adecuado, por lo que la cuenta de Microsoft Purview y el portal web pueden ser accesibles a través de direcciones IP privadas. Puede usar cualquiera de las siguientes opciones:

- Implemente nuevas zonas de Azure DNS con los pasos que se explican más adelante en esta guía.

- Agregue los registros DNS necesarios a las zonas DNS de Azure existentes mediante los pasos que se explican más adelante en esta guía.

- Después de completar los pasos de esta guía, agregue manualmente los registros A de DNS necesarios en los servidores DNS existentes.

Implemente puntos de conexión privados de cuenta y portal para una cuenta de Microsoft Purview existente.

Habilite el acceso a Microsoft Entra ID si la red privada tiene reglas de grupo de seguridad de red establecidas para denegar todo el tráfico público de Internet.

Después de completar esta guía, ajuste las configuraciones de DNS si es necesario.

Valide la resolución de nombres y red de la máquina de administración a Microsoft Purview.

Habilitación del punto de conexión privado de cuenta y portal

Hay dos maneras de agregar puntos de conexión privados de portal y cuenta de Microsoft Purview para una cuenta de Microsoft Purview existente:

- Use el Azure Portal (cuenta de Microsoft Purview).

- Use el Centro de Private Link.

Uso de la Azure Portal (cuenta de Microsoft Purview)

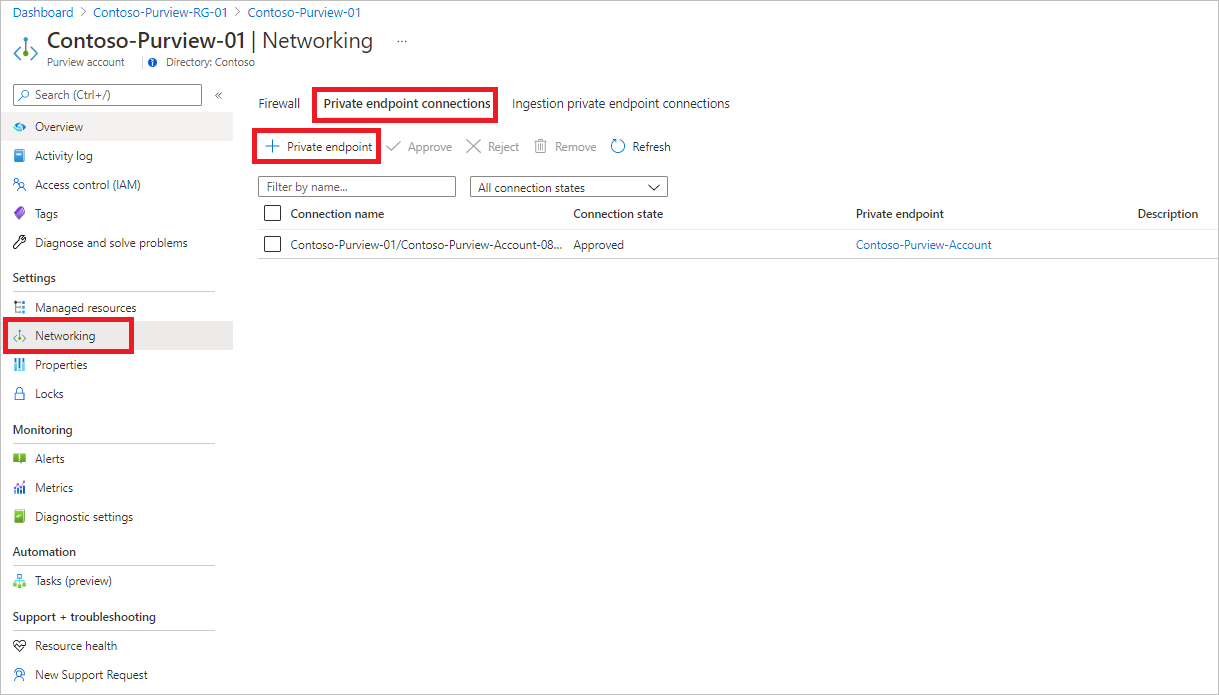

Vaya a la Azure Portal y, a continuación, seleccione la cuenta de Microsoft Purview y, en Configuración, seleccione Redes y, a continuación, seleccione Conexiones de punto de conexión privado.

Seleccione + Punto de conexión privado para crear un nuevo punto de conexión privado.

Rellene la información básica.

En la pestaña Recurso , en Tipo de recurso, seleccione Microsoft.Purview/accounts.

En Recurso, seleccione la cuenta de Microsoft Purview y, en Subaprovisionamiento de destino, seleccione Cuenta.

En la pestaña Configuración, seleccione la red virtual y, opcionalmente, seleccione Azure DNS privado zona para crear una nueva zona DNS de Azure.

Nota:

Para la configuración de DNS, también puede usar las zonas de Azure DNS privado existentes en la lista desplegable o agregar manualmente los registros DNS necesarios a los servidores DNS más adelante. Para obtener más información, consulte Configuración de la resolución de nombres DNS para puntos de conexión privados.

Vaya a la página de resumen y seleccione Crear para crear el punto de conexión privado del portal.

Siga los mismos pasos al seleccionar portal para El sub recurso de destino.

Uso del Centro de Private Link

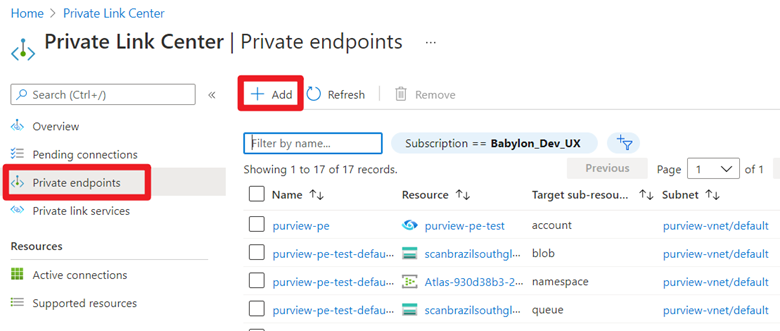

Vaya a Azure Portal.

En la barra de búsqueda de la parte superior de la página, busque private link y vaya al panel Private Link seleccionando la primera opción.

Seleccione + Agregar y rellene los detalles básicos.

En Recurso, seleccione la cuenta de Microsoft Purview ya creada. En Sub-recurso de destino, seleccione cuenta.

En la pestaña Configuración , seleccione la red virtual y la zona DNS privada. Vaya a la página de resumen y seleccione Crear para crear el punto de conexión privado de la cuenta.

Nota:

Siga los mismos pasos al seleccionar portal para El sub recurso de destino.

Habilitar el acceso a Microsoft Entra ID

Nota:

Si la máquina virtual, vpn gateway o puerta de enlace de emparejamiento de red virtual tiene acceso público a Internet, puede acceder al portal de Microsoft Purview y a la cuenta de Microsoft Purview habilitada con puntos de conexión privados. Por este motivo, no es necesario seguir el resto de las instrucciones. Si la red privada tiene establecidas reglas de grupo de seguridad de red para denegar todo el tráfico público de Internet, deberá agregar algunas reglas para habilitar Microsoft Entra ID acceso. Siga las instrucciones para hacerlo.

Estas instrucciones se proporcionan para acceder a Microsoft Purview de forma segura desde una máquina virtual de Azure. Se deben seguir pasos similares si usa VPN u otras puertas de enlace de emparejamiento de red virtual.

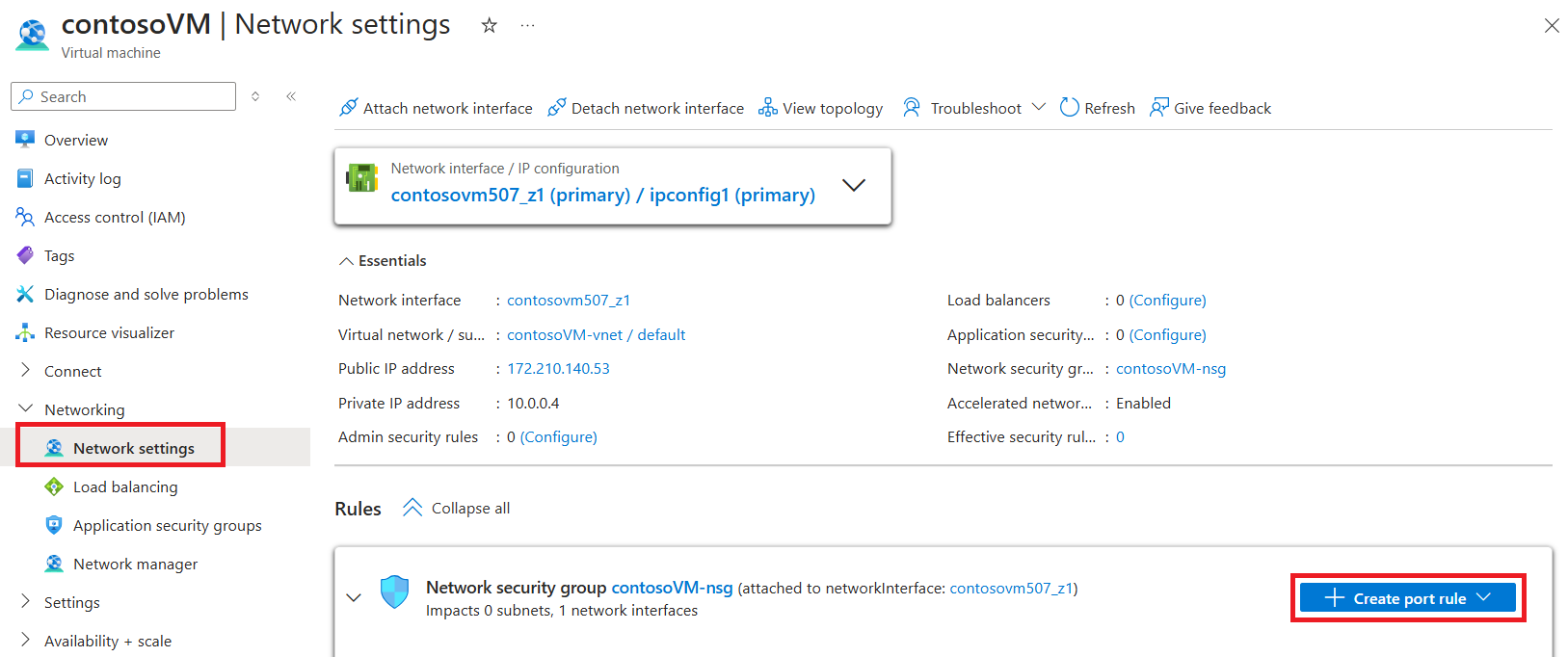

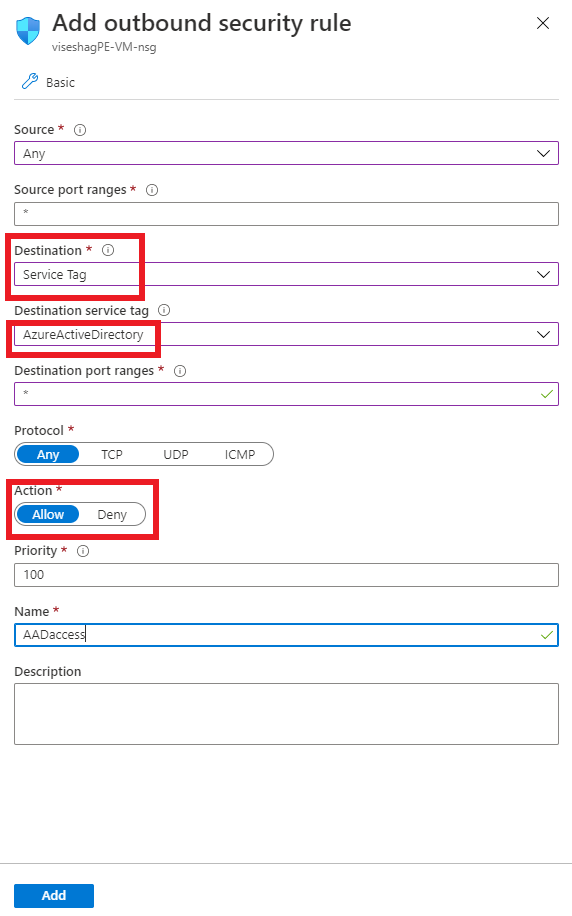

Vaya a la máquina virtual en el Azure Portal y, en Configuración, seleccione Redes. A continuación, seleccione Reglas de puerto de salida, Agregar regla de puerto de salida.

En el panel Agregar regla de seguridad de salida :

- En Destino, seleccione Etiqueta de servicio.

- En Etiqueta de servicio de destino, seleccione AzureActiveDirectory.

- En Intervalos de puertos de destino, seleccione *.

- En Acción, seleccione Permitir.

- En Prioridad, el valor debe ser mayor que la regla que denegó todo el tráfico de Internet.

Cree la regla.

Siga los mismos pasos para crear otra regla para permitir la etiqueta de servicio AzureResourceManager . Si necesita acceder a la Azure Portal, también puede agregar una regla para la etiqueta de servicio AzurePortal.

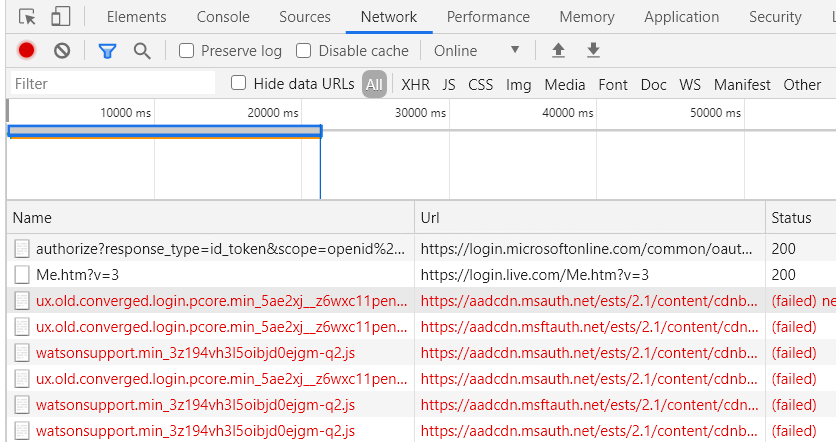

Conéctese a la máquina virtual y abra el explorador. Vaya a la consola del explorador seleccionando Ctrl+Mayús+J y cambie a la pestaña red para supervisar las solicitudes de red. Escriba web.purview.azure.com en el cuadro URL e intente iniciar sesión con sus credenciales de Microsoft Entra. Es probable que se produzca un error en el inicio de sesión y, en la pestaña Red de la consola, puede ver Microsoft Entra ID intentar acceder a aadcdn.msauth.net pero bloquearse.

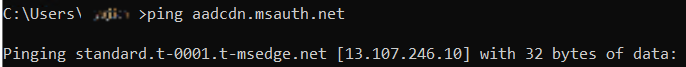

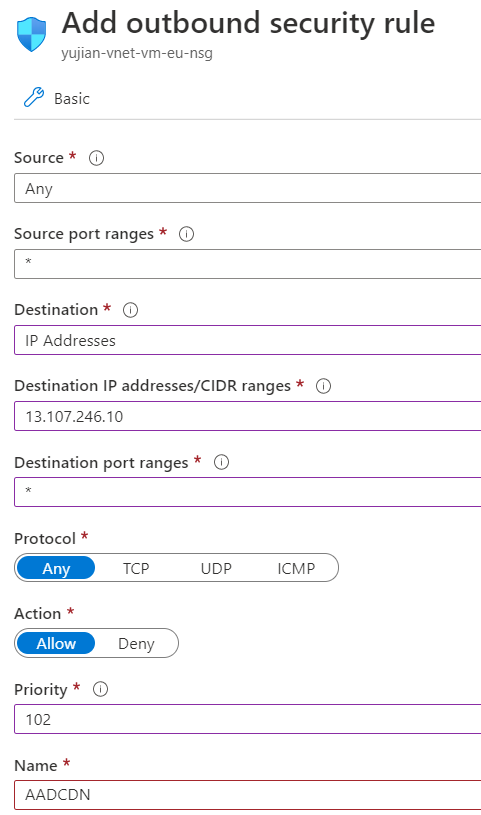

En este caso, abra un símbolo del sistema en la máquina virtual, haga ping aadcdn.msauth.net, obtenga su dirección IP y, a continuación, agregue una regla de puerto de salida para la dirección IP en las reglas de seguridad de red de la máquina virtual. Establezca destino en Direcciones IP y establezca Direcciones IP de destino en la dirección IP de aadcdn. Debido a Azure Load Balancer y Azure Traffic Manager, la dirección IP de la red de distribución de contenido de Microsoft Entra podría ser dinámica. Después de obtener su dirección IP, es mejor agregarla al archivo host de la máquina virtual para forzar al explorador a visitar esa dirección IP para obtener la Microsoft Entra Content Delivery Network.

Una vez creada la nueva regla, vuelva a la máquina virtual e intente iniciar sesión con sus credenciales de Microsoft Entra de nuevo. Si el inicio de sesión se realiza correctamente, el portal de Microsoft Purview está listo para usarse. Pero en algunos casos, Microsoft Entra ID redirige a otros dominios para iniciar sesión en función del tipo de cuenta de un cliente. Por ejemplo, para una cuenta de live.com, Microsoft Entra ID redirige a live.com para iniciar sesión y, a continuación, esas solicitudes se bloquean de nuevo. En el caso de las cuentas de empleados de Microsoft, Microsoft Entra ID accede a msft.sts.microsoft.com para obtener información de inicio de sesión.

Compruebe las solicitudes de red en la pestaña Redes del explorador para ver qué solicitudes de dominio se bloquean, vuelva a realizar el paso anterior para obtener su dirección IP y agregue reglas de puerto de salida en el grupo de seguridad de red para permitir solicitudes para esa dirección IP. Si es posible, agregue la dirección URL y la dirección IP al archivo host de la máquina virtual para corregir la resolución DNS. Si conoce los intervalos IP exactos del dominio de inicio de sesión, también puede agregarlos directamente a las reglas de red.

Ahora el inicio de sesión de Microsoft Entra debería realizarse correctamente. El portal de Microsoft Purview se cargará correctamente, pero enumerar todas las cuentas de Microsoft Purview no funcionará porque solo puede acceder a una cuenta específica de Microsoft Purview. Escriba

web.purview.azure.com/resource/{PurviewAccountName}para visitar directamente la cuenta de Microsoft Purview para la que configuró correctamente un punto de conexión privado.