Habilitación del cifrado para SAP HANA

Le recomendamos que cifre las conexiones a un servidor SAP HANA desde el espacio de trabajo de Power Query y Power Query Online. Puede habilitar el cifrado de HANA mediante la biblioteca CommonCryptoLib (anteriormente conocida como sapcrypto) de SAP. SAP recomienda el uso de CommonCryptoLib.

Nota:

SAP ya no admite OpenSSL y, como consecuencia, Microsoft también ha dejado de ofrecer soporte técnico. Use en su lugar CommonCryptoLib.

Este artículo proporciona una descripción general de la habilitación del cifrado con CommonCryptoLib y hace referencia a algunas áreas específicas de la documentación de SAP. Actualizamos el contenido y los vínculos periódicamente, pero, para obtener instrucciones completas y soporte técnico, consulte siempre la documentación oficial de SAP. Use CommonCryptoLib para configurar el cifrado en lugar de OpenSSL; para conocer los pasos para hacerlo, vaya a Cómo configurar TLS / SSL en SAP HANA 2.0. Para ver los pasos acerca de cómo migrar de OpenSSL a CommonCryptoLib, vaya a SAP Note 2093286 (s-usuario requerido).

Nota:

Los pasos de configuración del cifrado descritos en este artículo coinciden con los de instalación y configuración del inicio de sesión único de SAML. Use CommonCryptoLib como proveedor de cifrado del servidor de HANA y asegúrese de que su elección sea coherente en las configuraciones de cifrado y SAML.

Hay cuatro fases para habilitar el cifrado de SAP HANA. Abordaremos dichas fases a continuación. Mayor información: Protección de la comunicación entre SAP HANA Studio y el Servidor SAP HANA a través de SSL

Uso de CommonCryptoLib

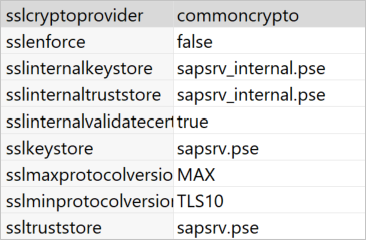

Asegúrese de que el servidor de HANA esté configurado para usar CommonCryptoLib como proveedor de servicios criptográficos.

Creación de una solicitud de firma de certificado

Cree una solicitud de firma de certificado X509 para el servidor de HANA.

Con SSH, conéctese a la máquina Linux en la que se ejecute el servidor de HANA como <sid>adm.

Ir al directorio de inicio /usr / sap/<sid>/inicio/.ssl. El archivo ssl oculto ya existe si la CA raíz ya se ha creado.

Si aún no tiene una CA que pueda usar, puede crear una entidad de certificación raíz siguiendo los pasos descritos en la entrada de blog sobre la protección de la comunicación entre SAP HANA Studio y SAP HANA Server a través de SSL.

Ejecute el siguiente comando:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME con FQDN> "CN=<HOSTNAME con FQDN>"

Este comando crea una solicitud de firma de certificado y una clave privada. Llenar el <NOMBRE DE HOST con FQDN> con el nombre del host y el nombre de dominio completo (FQDN por sus siglas en inglés).

Obtención del certificado firmado

Obtenga el certificado firmado por una entidad de certificación (CA) que sea de confianza para los clientes que se usarán para conectarse al servidor de HANA.

Si ya tiene una CA de empresa de confianza (representada por CA_Cert.pem y CA_Key.pem en el ejemplo siguiente), firme la solicitud de certificado ejecutando el comando siguiente:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Copie el nuevo archivo, cert.pem, en el servidor.

Crear la cadena de certificados del servidor HANA:

sapgenpse import_own_cert -p cert.pse -c cert.pem

Reinicie el servidor de HANA.

Compruebe la relación de confianza entre un cliente y la CA que ha usado para firmar el certificado del servidor de SAP HANA.

El cliente debe confiar en la CA utilizada para firmar el certificado X509 del servidor de HANA, de modo que se pueda establecer una conexión cifrada con el servidor de HANA desde el equipo del cliente.

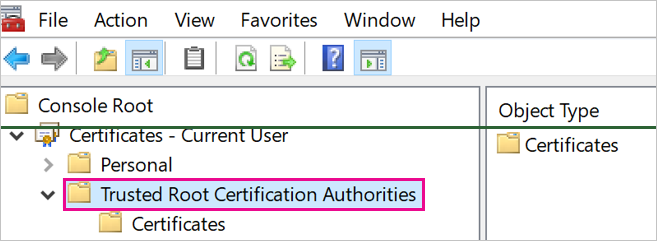

Hay varias maneras de garantizar que esta relación de confianza exista mediante Microsoft Management Console (MMC) o la línea de comandos. Puede importar el certificado X509 de la CA (cert.pem) en la carpeta de Autoridades de Certificación Raíz de Confianza para el usuario que establecerá la conexión, o en la misma carpeta para la propia máquina del cliente, si así lo desea.

Primero debe convertir el certificado. pem a un archivo .crt antes de poder importar el certificado a la carpeta de entidades de certificación raíz de confianza.

Comprobación de la conexión

Nota:

Antes de utilizar los procedimientos de esta sección, debe haber iniciado sesión en Power BI con las credenciales de su cuenta de administrador.

Para poder validar un certificado del servidor en el servicio en línea de Power BI, debe tener una fuente de datos ya configurada para la puerta del enlace de datos local. Si aún no tiene una fuente de datos configurada para probar la conexión, deberá crearla. Para configurar el origen de datos en la puerta del enlace:

En el servicio Power BI, seleccione el

icono de configuración.

icono de configuración.En la lista desplegable, seleccione Administrar las puertas de enlace.

Seleccione los puntos suspensivos (...) junto al nombre de la puerta de enlace que desea utilizar con este conector.

En la lista desplegable, seleccione Añadir la fuente de datos.

En la Configuración de la Fuente de Datos, introduzca el nombre del origen de datos que desea buscar hasta este nuevo origen en el cuadro de texto del Nombre de la Fuente de Datos.

En el Tipo de Fuente de Datos, seleccione SAP HANA.

Introduzca el nombre del servidor en el Servidor, y seleccione el método de autenticación.

Continúe siguiendo las instrucciones del siguiente procedimiento.

Pruebe la conexión en Power BI Desktop o en el servicio Power BI.

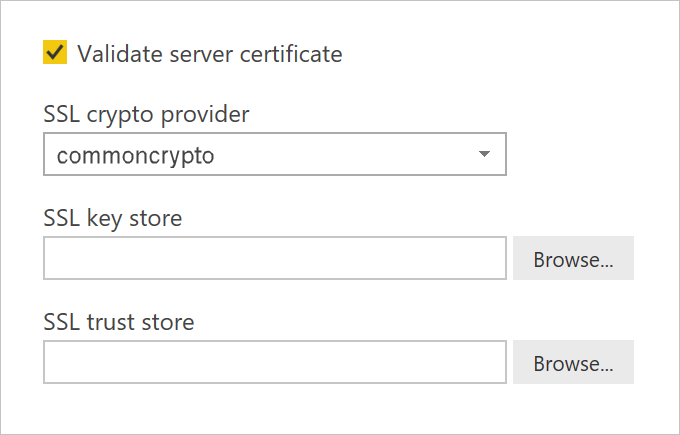

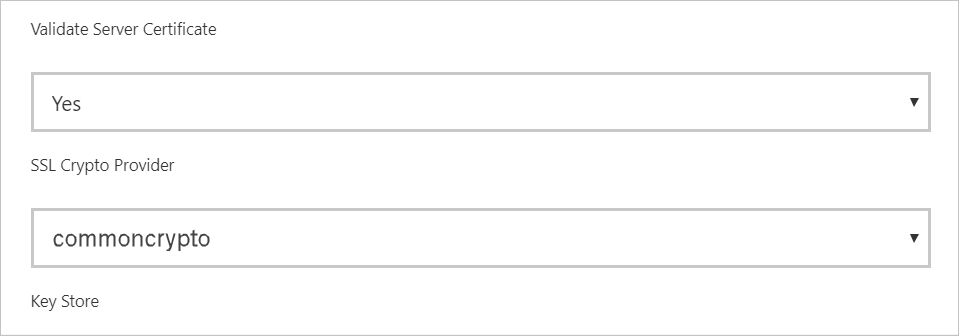

En el espacio de trabajo Power BI o en la página del servicio de Power BI, Configuración de la Fuente de Datos, asegúrese de que Validar el certificado del servidor se habilita antes de intentar establecer una conexión con el servidor SAP HANA. Para el Proveedor de criptografía SSL, seleccione commoncrypto. Deje en blanco los campos Almacén de claves SSL y Almacén de confianza SSL.

Power BI Desktop

Servicio Power BI

Compruebe que pueda establecer correctamente una conexión cifrada con el servidor con la opción Validar certificado de servidor habilitada; para ello, cargue los datos en Power BI Desktop o actualice un informe publicado en el servicio Power BI.

Notará que solo el Proveedor del criptografía SSL se requiere información. Sin embargo, su implementación puede requerir que también use el almacén de claves y el almacén de confianza. Para obtener mayor información sobre estas tiendas y cómo crearlas, vaya hasta las Propiedades de conexión TLS/SSL del lado del Cliente (ODBC).