Autenticación moderna híbrida para Exchange local (HMA)

Dynamics 365 puede conectarse a buzones hospedados en Exchange Server (local) mediante la autenticación moderna híbrida (HMA). La sincronización del lado del servidor se autentica mediante Microsoft Entra un certificado que usted proporciona y almacena de forma segura en Azure Key Vault. Debe establecer un registro de aplicación protegido por un secreto de cliente para permitir que Dynamics 365 acceda al certificado en Key Vault. Una vez que Dynamics 365 puede recuperar el certificado, este se usa para autenticarse como una aplicación específica y acceder al recurso Exchange (local).

Versiones compatibles de Exchange

HMA solo está disponible en Exchange 2013 (CU19+) o Exchange 2016 (CU8+). Más información: Anuncio de autenticación moderna híbrida para Exchange local (Blog)

Requisitos previos

Para implementar HMA con Dynamics 365, debe cumplir con los siguientes requisitos:

HMA debe estar habilitado en Exchange mediante la autenticación de paso de ID Microsoft Entra . Más información:

Se requiere un certificado para este esquema de autenticación. Debe proporcionar un certificado válido para configurar la sincronización del lado del servidor para HMA. Se puede generar directamente en Azure Key Vault o mediante el proceso de su empresa para generar y cargar un certificado en Key Vault.

Necesita una ubicación de Key Vault donde se pueda almacenar el certificado de forma segura. También deberá configurar el registro de la aplicación con un AppId y ClientSecret para permitir que Dynamics 365 acceda al certificado. Más información: Key Vault

Configuración

Siga los pasos a continuación para configurar HMA para Exchange (local).

Hacer que un certificado esté disponible en Key Vault

En el Portal de Azure, abra Key Vault y vaya a la sección Certificados.

Seleccione Generar/Importar.

En este punto, se puede generar o importar un certificado. Especifique un nombre de certificado y seleccione Crear.

El nombre del certificado se utiliza más adelante para hacer referencia al certificado. En este ejemplo, el certificado se denomina HMA-Cert.

Cree un nuevo registro de aplicación para acceder a Key Vault

Cree un nuevo registro de aplicación en Azure Portal en el inquilino donde reside Key Vault. Para este ejemplo, la aplicación se denomina KV-App durante el proceso de configuración. Más información: Inicio rápido: registre una aplicación con la plataforma de identidad de Microsoft

Agregar un secreto de cliente para KV-App

Dynamics 365 utiliza el secreto del cliente para autenticar la aplicación y recuperar el certificado. Más información: Agregar un secreto de cliente

Agregue KV-App a las políticas de acceso de Key Vault

En el Portal de Azure, abra Key Vault y vaya a la sección Directivas de acceso.

Seleccione Agregar directiva de acceso.

Para Seleccionar principal, seleccione una entidad de seguridad. Para este ejemplo, Seleccionar KV-App.

Seleccionar permisos. Asegúrese de agregar Obtener permiso en Permisos secretos y Permisos de certificado. Ambos son necesarios para que la KV-App pueda acceder al certificado.

Seleccione Agregar.

Cree un nuevo registro de aplicación para acceder a HMA

Cree un nuevo registro de aplicación en Azure Portal en el inquilino donde Exchange es híbrido.

En este ejemplo, la aplicación se llamará HMA-App durante este proceso de configuración y representará la aplicación real que Dynamics 365 usará para interactuar con los recursos de Exchange (local). Más información: Inicio rápido: registre una aplicación con la plataforma de identidad de Microsoft

Agregue el certificado para HMA-App

Dynamics 365 lo utiliza para autenticar HMA-App. HMA solo admite el uso de certificados para autenticar una aplicación; por lo tanto, se necesita un certificado para este esquema de autenticación.

Agregue el certificado HMA provisto previamente en Key Vault. Más información: Agregar un certificado.

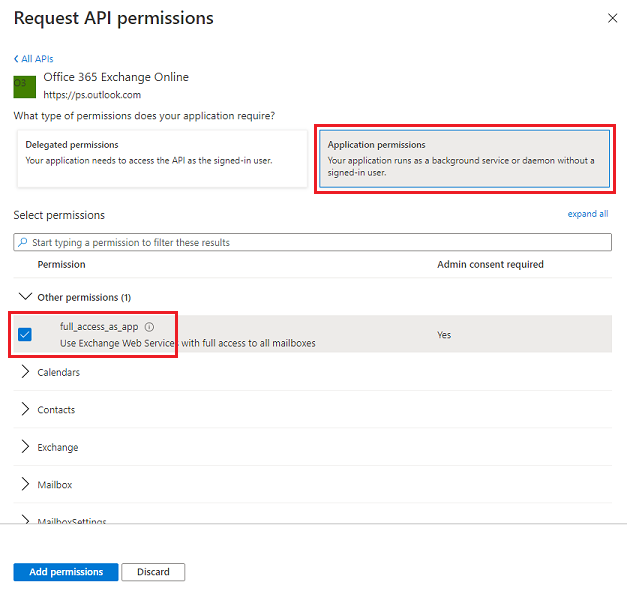

Agregar permiso API

Para permitir que HMA-App tenga acceso a Exchange (local), otorgue el permiso API Office 365 Exchange Online.

En el portal de Azure, abra Registros de aplicaciones y seleccione HMA-App.

Seleccione Permisos de API>Agregar un permiso.

Seleccione API que usa mi organización.

Introduzca Office 365 Exchange Online y selecciónelo.

Seleccione Permisos de aplicación.

Seleccione la casilla de verificación full_access_as_app para permitir que la aplicación tenga acceso completo a todos los buzones de correo, y luego seleccione Agregar permisos.

Nota

Si no se ajusta a los requisitos de su empresa para tener una aplicación con acceso completo en todos los buzones de correo, el administrador de Exchange (local) puede establecer el alcance de los buzones de correo a los que la aplicación puede acceder mediante la configuración del rol ApplicationImpersonation en Exchange. Más información: Configurar la suplantación

Seleccione Conceder consentimiento de administrador.

Perfil de servidor de correo electrónico con tipo de autenticación Exchange Hybrid Modern Auth (HMA)

Antes de crear un perfil de servidor de correo electrónico en Dynamics 365 mediante Exchange Hybrid Modern Auth (HMA), debe recopilar la siguiente información del Azure Portal:

- URL de EWS: los servicios web de Exchange (EWS) punto de conexión donde se encuentra Exchange (local), que debe ser de acceso público desde Dynamics 365.

- Microsoft Entra Id. de recurso: el ID del recurso Azure al que la aplicación HMA solicita acceso. Por lo general, es la parte del host de la URL de EWS punto de conexión.

- TenantId: el ID de inquilino del inquilino donde Exchange (local) está configurado con autenticación Microsoft Entra ID de paso.

- ID de la aplicación HMA: el ID de la aplicación para HMA-App. Se puede encontrar en la página principal para el registro de la aplicación HMA-App.

- Key Vault Uri: el URI de Key Vault utilizado para el almacenamiento de certificados.

- Key Vault KeyName: el nombre del certificado utilizado en Key Vault.

- Id. de aplicación de KeyVault: el ID de la aplicación KV-App utilizada por Dynamics para recuperar el certificado de Key Vault.

- Secreto de cliente de KeyVault: el secreto de cliente para la aplicación KV utilizada por Dynamics 365.