Controles de exfiltración de correo electrónico para conectores

Nota

El nuevo y mejorado centro de administración de Power Platform ya está en versión preliminar pública. Hemos diseñado el nuevo centro de administración para que sea más fácil de usar, con una navegación orientada a tareas que le ayuda a lograr resultados específicos más rápido. Iremos publicando documentación nueva y actualizada a medida que el nuevo centro de administración de Power Platform pase a estar disponible de forma general.

Microsoft Exchange permite a los administradores deshabilitar el envío automático de correo electrónico y las respuestas automáticas a dominios remotos para destinatarios externos. Exchange hace esto mediante el uso de encabezados de tipo mensaje, como Reenvío automático, recibidos de Outlook y Outlook en clientes web.

Microsoft Power Platform tiene la capacidad de insertar encabezados SMTP específicos en los mensajes de correo electrónico enviados a través de Power Automate y Power Apps. Hace esto usando Conectores de Microsoft 365 Exchange/Outlook. Puede utilizar estos encabezados SMTP para configurar las reglas de exfiltración adecuadas. Estas reglas son para la transferencia no autorizada de datos de un dispositivo a otro en Exchange para correos electrónicos salientes.

Para obtener más detalles sobre el conector de Outlook de Microsoft 365, consulte: Encabezados SMTP.

Nota

Este método de control de la exfiltración no está disponible en los entornos GCC High y DoD. En estas nubes no se utilizan los encabezados x-ms-mail-*.

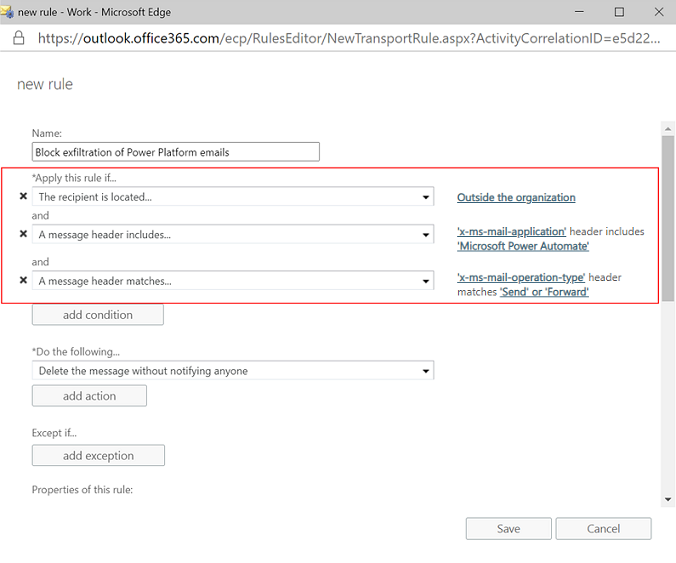

Bloquear la exfiltración de correos electrónicos reenviados

Los administradores pueden configurar reglas de flujo de correo de Exchange para supervisar o bloquear los correos electrónicos enviados por Power Automate y / o Power Apps utilizando el conector de Outlook de Microsoft 365. El formato del encabezado SMTP utiliza una frase reservada ‘Microsoft Power Automate’ o ‘Microsoft Power Apps’. Se inserta con el tipo de encabezado: ‘x-ms-mail-application’. Por ejemplo:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Para identificar el id. de la operación, se inserta una palabra reservada, como Reenviar, Responder o Enviar, con el tipo de encabezado ‘x-ms-mail-operation-type’. Por ejemplo:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Los administradores de Exchange pueden usar estos encabezados para configurar reglas de bloqueo de exfiltración en el centro de administración de Exchange, como se muestra en el siguiente ejemplo. Aquí la regla de "flujo de correo" rechaza los mensajes de correo electrónico salientes con:

- Encabezado "x-ms-mail-application" establecido como "Microsoft Power Automate" y

- encabezado "x-ms-mail-operation-type" establecido como "Enviar" o "Reenviar"

Esto es equivalente a la regla de ‘flujo de correo’ de Exchange configurada para el tipo de mensaje igual a ‘reenvío automático’. Esta regla usa Outlook y Outlook para clientes web.

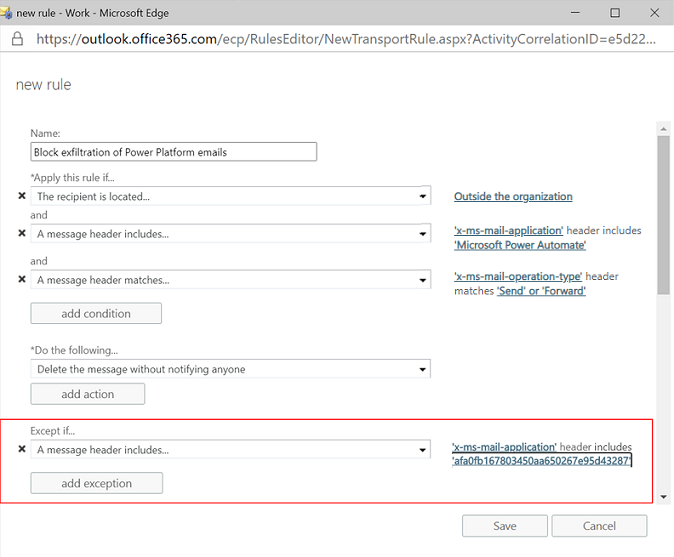

Exentos de flujos específicos por bloqueo de exfiltración

Además de los mensajes ‘x-ms-mail-application’, Power Platform también inserta el identificador del flujo de trabajo como el nuevo encabezado ‘Usuario-Agente’. Esto es igual a la aplicación o el id. de flujo. Por ejemplo:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Como administrador, si desea eximir los flujos (o aplicaciones) de la exfiltración debido a un escenario comercial legítimo, use el id. del flujo de trabajo o x-ms-workflow-name como parte del encabezado usuario-agente. Todas las demás condiciones de excepción ofrecidas por las reglas de Exchange, como la dirección del remitente, permanecen disponibles para eximir los casos de uso comercial legítimo de la aplicación del bloqueo. Por ejemplo:

Los administradores también pueden usar otras capacidades de excepción en las reglas de correo de Exchange para eximir los flujos de las reglas de bloqueo de exfiltración. Por ejemplo, una dirección de remitente única permite que los casos de uso de negocios legítimos eludan el control.