Configuración del servidor de informes de Power BI con el proxy de aplicación de Microsoft Entra

En este artículo se explica cómo usar el proxy de aplicación de Microsoft Entra para conectarse a Power BI Report Server y SQL Server Reporting Services (SSRS) 2016 y versiones posteriores. A través de esta integración, los usuarios que están fuera de la red corporativa pueden acceder a sus informes de Power BI Report Server y Reporting Services desde sus exploradores cliente y estar protegidos mediante Microsoft Entra ID. Obtenga más información sobre el acceso remoto a las aplicaciones del entorno local a través del proxy de aplicación de Microsoft Entra.

Detalles del entorno

Usamos estos valores en el ejemplo que creamos.

- Dominio: umacontoso.com

- Servidor Power BI Report Server: PBIRSAZUREAPP.umacontoso.com

- Origen de datos de SQL Server: SQLSERVERAZURE.umacontoso.com

Configurar un servidor de informes de Power BI

Después de instalar Power BI Report Server (suponiendo que se trata de una máquina virtual de Azure), configure las direcciones URL del portal web y del servicio web de Power BI Report Server siguiendo estos pasos:

Cree reglas de entrada y de salida en el firewall de la máquina virtual para el puerto 80 (puerto 443 si tiene configuradas direcciones URL https). Además, cree reglas de entrada y de salida para las máquinas virtuales de Azure desde Azure Portal para el protocolo TCP (puerto 80).

El nombre DNS configurado para la máquina virtual de nuestro entorno es

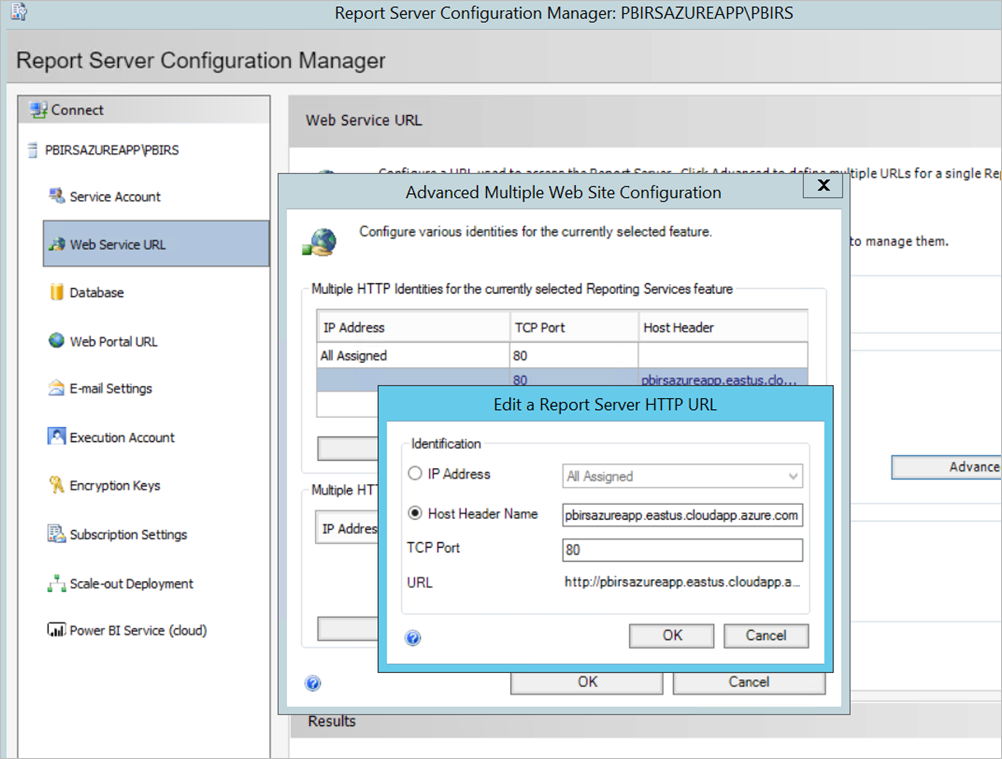

pbirsazureapp.eastus.cloudapp.azure.com.Configure el servicio web externo y la dirección URL del portal web de Power BI Report Server. Para ello, seleccione la pestaña Avanzadas>botón Agregar>Nombre de encabezado de host y agregue el nombre de host (nombre DNS) como se muestra aquí.

Realizamos el paso anterior para el servicio web y la sección del portal web, y obtuvimos las direcciones URL registradas en el Administrador de configuración del servidor de informes:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

En Azure Portal vemos dos direcciones IP para la máquina virtual en la sección de redes

- IP pública.

- IP privada.

La dirección IP pública se usa para el acceso desde fuera de la máquina virtual.

Por tanto, agregamos la entrada del archivo host en la máquina virtual (Power BI Report Server) para incluir la dirección IP pública y el nombre de host

pbirsazureapp.eastus.cloudapp.azure.com.Tenga en cuenta que, al reiniciar la máquina virtual, la dirección IP dinámica podría cambiar y es posible que tenga que volver a agregar la dirección IP correcta en el archivo host. Para evitarlo, puede establecer la dirección IP pública como estática en Azure Portal.

Las direcciones URL del servicio web y del portal web deben ser accesibles después de realizar los cambios mencionados.

Al acceder a la dirección URL

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServeren el servidor, se nos piden las credenciales tres veces y vemos una pantalla en blanco.Agregue la siguiente entrada en el Registro:

Clave del Registro

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0Agregue un nuevo valor

BackConnectionHostNames, un valor de cadena múltiple y proporcione el nombre de hostpbirsazureapp.eastus.cloudapp.azure.com.

Después de esto, podemos acceder también a las direcciones URL del servidor.

Configuración de Power BI Report Server para trabajar con Kerberos

1. Configuración del tipo de autenticación

Para permitir la delegación restringida de Kerberos, es preciso configurar el tipo de autenticación del servidor de informes. Esta configuración se establece en el archivo rsreportserver.config.

En el archivo rsreportserver.config, busque la sección Authentication/AuthenticationTypes.

Queremos asegurarnos de que aparece RSWindowsNegotiate y de que es el primero en la lista de tipos de autenticación. El aspecto debería ser similar al siguiente.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Si tiene que cambiar el archivo de configuración, detenga el proceso y reinicie el servicio del servidor de informes desde el Administrador de configuración del servidor de informes para asegurarse de que los cambios surtan efecto.

2. Registro de los nombres de entidad de seguridad de servicio (SPN)

Abra el símbolo del sistema como administrador y realice los pasos siguientes.

Registre los siguientes SPN en la cuenta de servicio de Power BI Report Server con los siguientes comandos:

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Registre los siguientes SPN en la cuenta de servicio de SQL Server con los siguientes comandos (para una instancia predeterminada de SQL Server):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Configuración de los parámetros de delegación

Debemos configurar las opciones de delegación en la cuenta de servicio del servidor de informes.

Abra Usuarios y equipos de Active Directory.

Abra las propiedades de la cuenta de servicio del servidor de informes en Usuarios y equipos de Active Directory.

Queremos configurar una delegación restringida con tránsito de protocolo. Con la delegación restringida, debemos ser explícitos en cuanto a los servicios en los que queremos delegar.

Haga clic con el botón derecho en la cuenta de servicio del servidor de informes y seleccione Propiedades.

Seleccione la ficha Delegación.

Seleccione Confiar en este usuario para la delegación solo a los servicios especificados.

Seleccione Usar cualquier protocolo de autenticación.

En Servicios a los que esta cuenta puede presentar credenciales delegadas, seleccione Agregar.

En el cuadro de diálogo nuevo, seleccione Users or Computers (Usuarios o equipos).

Escriba la cuenta de servicio para el servicio SQL Server y seleccione Aceptar.

Comienza con MSSQLSVC.

Agregue los SPN.

Seleccione Aceptar. Ahora debería ver el SPN en la lista.

Estos pasos ayudan a configurar Power BI Report Server para trabajar con el mecanismo de autenticación de Kerberos y a obtener la conexión de prueba con el origen de datos de su máquina local.

Configuración del conector de proxy de aplicación de Microsoft Entra

Consulte el artículo sobre Configuración relacionada con el conector de proxy de aplicación

Nosotros instalamos el conector de proxy de aplicación en el servidor Power BI Report Server, pero puede configurarlo en un servidor aparte y asegurarse de que la delegación esté configurada correctamente.

Asegurarse de que el conector sea de confianza para la delegación

Asegúrese de que el conector sea de confianza para la delegación en el SPN agregado a la cuenta del grupo de aplicaciones del servidor de informes.

Configure la delegación restringida de Kerberos (KCD) para que el servicio de proxy de aplicación de Microsoft Entra pueda delegar las identidades de usuario en la cuenta del grupo de aplicaciones del servidor de informes. Para configurar KCD, habilite el conector del proxy de aplicación para recuperar los vales Kerberos para los usuarios que se autenticaron en Microsoft Entra ID. A continuación, ese servidor pasa el contexto a la aplicación de destino o a Power BI Report Server en este caso.

Para configurar KCD, repita los pasos siguientes para cada máquina del conector.

- Inicie sesión como administrador de dominio en un controlador de dominio y abra Usuarios y equipos de Active Directory.

- Busque el equipo en el que se ejecuta el conector.

- Haga doble clic en el equipo y, después, seleccione la pestaña Delegación.

- Establezca la configuración de delegación en Confiar en este equipo para la delegación solo en los servicios especificados. Después, seleccione Usar cualquier protocolo de autenticación.

- Seleccione Agregar y, luego, Usuarios o equipos.

- Escriba la cuenta de servicio que está usando para Power BI Report Server. Esta cuenta es a la que agregó el SPN en la configuración del servidor de informes.

- Haga clic en Aceptar.

- Haga clic en Aceptar de nuevo para guardar los cambios.

Publicación a través del proxy de aplicación de Microsoft Entra

Ahora está listo para configurar el proxy de aplicaciones de Microsoft Entra.

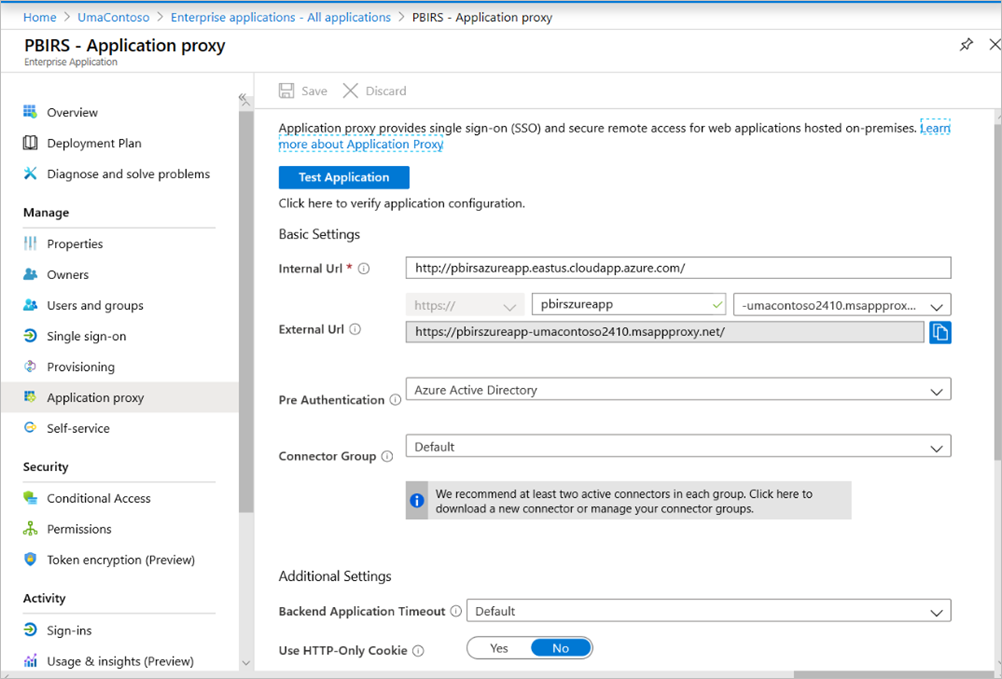

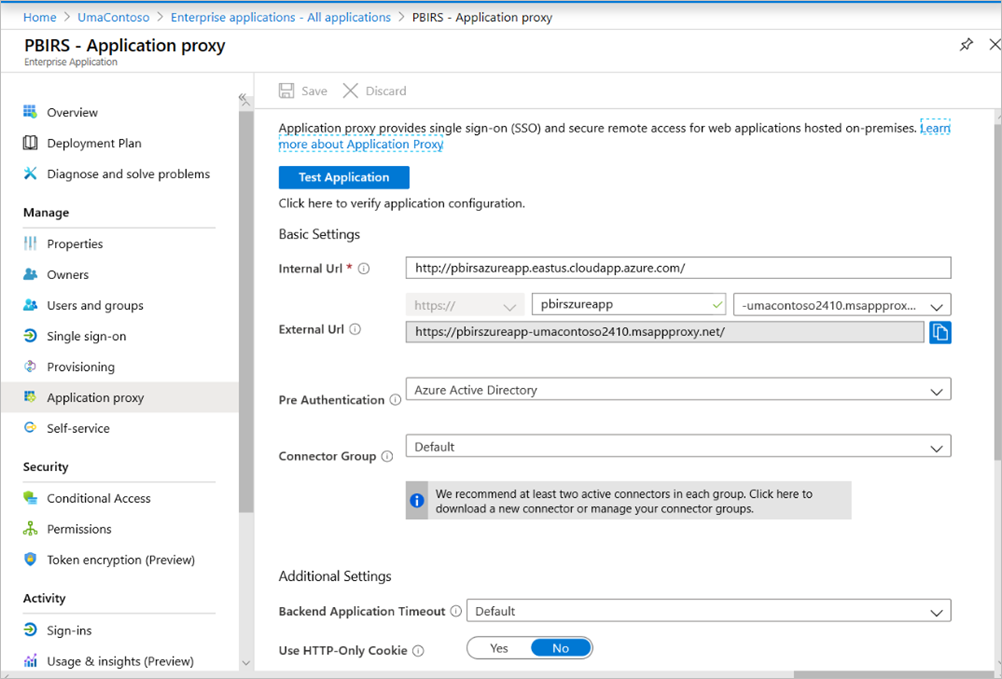

Publique Power BI Report Server a través del proxy de aplicación con la siguiente configuración. Para obtener instrucciones paso a paso sobre cómo publicar una aplicación a través del proxy de aplicación, consulte Incorporación de una aplicación local a Microsoft Entra ID.

Dirección URL interna: escriba la dirección URL del servidor de informes al que puede acceder el conector en la red corporativa. Asegúrese de que esta dirección URL sea accesible desde el servidor en el que está instalado el conector. Una práctica recomendada es usar un dominio de nivel superior como

https://servername/para evitar problemas con las subrutas publicadas a través del proxy de aplicación. Por ejemplo, usehttps://servername/y nohttps://servername/reports/ohttps://servername/reportserver/. Hemos configurado nuestro entorno conhttps://pbirsazureapp.eastus.cloudapp.azure.com/.Nota

Es aconsejable usar una conexión HTTPS segura con el servidor de informes. Consulte Configuración de conexiones SSL en un servidor de informes en modo nativo para obtener información sobre cómo hacerlo.

Dirección URL externa: escriba la dirección URL pública a la que se conectará la aplicación Power BI Mobile. Por ejemplo, puede ser similar a

https://reports.contoso.comsi se utiliza un dominio personalizado. Para usar un dominio personalizado, cargue un certificado para el dominio y apunte un registro DNS al dominio msappproxy.net predeterminado de la aplicación. Para ver los pasos detallados, consulte Usar dominios personalizados en el proxy de aplicaciones de Microsoft Entra.

Hemos configurado la dirección URL externa https://pbirsazureapp-umacontoso2410.msappproxy.net/ para nuestro entorno.

- Método de autenticación previa: Microsoft Entra ID.

- Grupo de conectores: Predeterminado.

No hemos realizado ningún cambio en la sección Configuración adicional. Está configurada para funcionar con las opciones predeterminadas.

Importante

Al configurar el proxy de aplicación, tenga en cuenta que la propiedad Tiempo de espera de las aplicaciones de back-end está establecida en Predeterminado (85 segundos). Si tiene informes que tardan más de 85 segundos en ejecutarse, establezca esta propiedad en Largo (180 segundos), que es el valor de tiempo de espera más alto posible. Cuando se configura en Largo, todos los informes se deben completar en 180 segundos o se agota el tiempo de espera y se produce un error.

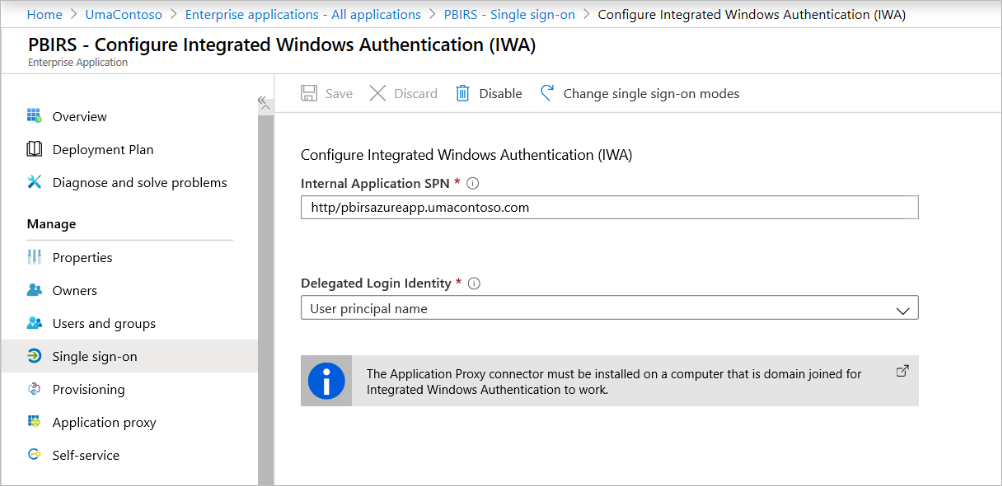

Configurar inicio de sesión único

Una vez publicada la aplicación, establezca la configuración de inicio de sesión único según los pasos siguientes:

En la página de la aplicación en el portal, seleccione Inicio de sesión único.

En Modo de inicio de sesión único, seleccione Autenticación de Windows integrada.

Establezca el SPN de la aplicación interno en el valor establecido anteriormente. Para identificar este valor, siga estos pasos:

- Intente ejecutar un informe o realizar una conexión de prueba con el origen de datos para crear un vale de Kerberos.

- Después de ejecutar correctamente el informe o la conexión de prueba, abra el símbolo del sistema y ejecute el comando:

klist. En la sección de resultados, debería ver un vale con el SPNhttp/. Si es el mismo SPN que el que ha configurado con Power BI Report Server, úselo en esta sección.

Elija la Identidad de inicio de sesión delegada que va a usar el conector en nombre de los usuarios. Para más información, consulte Trabajar con diferentes identidades locales y de nube.

Se recomienda usar el nombre principal de usuario. En nuestro ejemplo, lo hemos configurado para trabajar con la opción Nombre principal de usuario:

Haga clic en Guardar para guardar los cambios.

Finalización de la configuración de la aplicación

Para finalizar la configuración de la aplicación, vaya a la sección Usuarios y grupos y asigne usuarios para que accedan a esta aplicación.

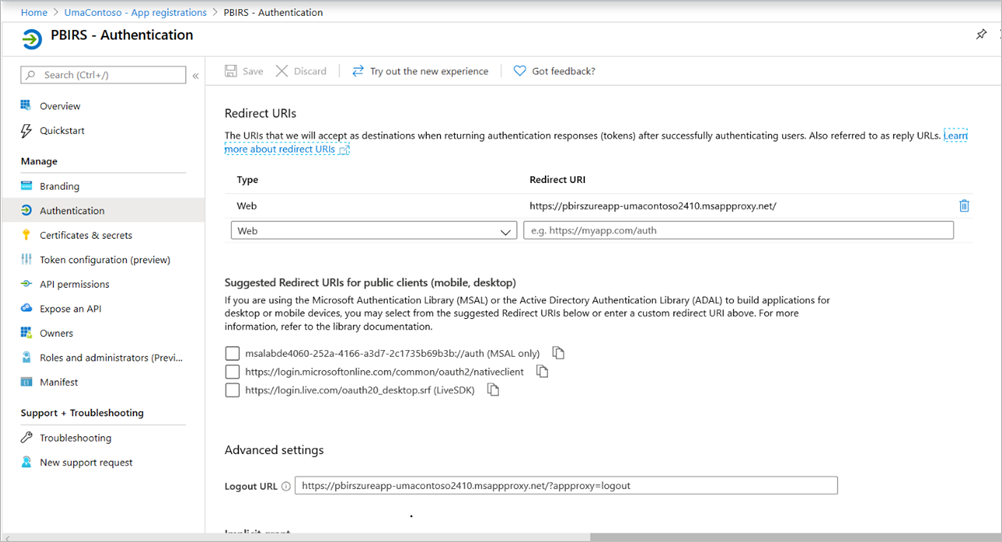

Configure la sección Autenticación del registro de aplicaciones para la aplicación Power BI Report Server como se indica a continuación para Direcciones URL de redireccionamiento y Configuración avanzada:

- Cree una nueva dirección URL de redireccionamiento y configúrela con Tipo = Web y URI de redirección =

https://pbirsazureapp-umacontoso2410.msappproxy.net/. - En la sección Configuración avanzada, establezca la URL de cierre de sesión en

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout.

- Cree una nueva dirección URL de redireccionamiento y configúrela con Tipo = Web y URI de redirección =

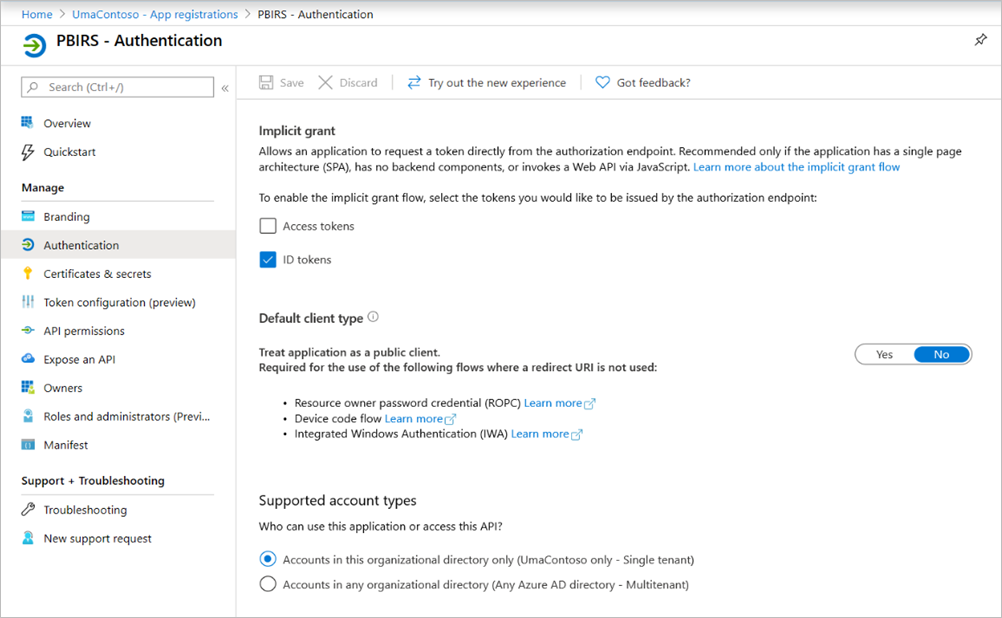

Continúe configurando la sección Autenticación del registro de aplicaciones para la aplicación Power BI Report Server como se indica a continuación para Concesión implícita, Tipo de cliente predeterminado y Tipos de cuenta admitidos:

- Establezca Concesión implícita en Tokens de id.

- Establezca Tipo de cliente predeterminado en No.

- Establezca Tipos de cuenta admitidos en Solo cuentas de este directorio organizativo (solo de UmaContoso: inquilino único) .

Una vez que el inicio de sesión único está configurado y la dirección URL

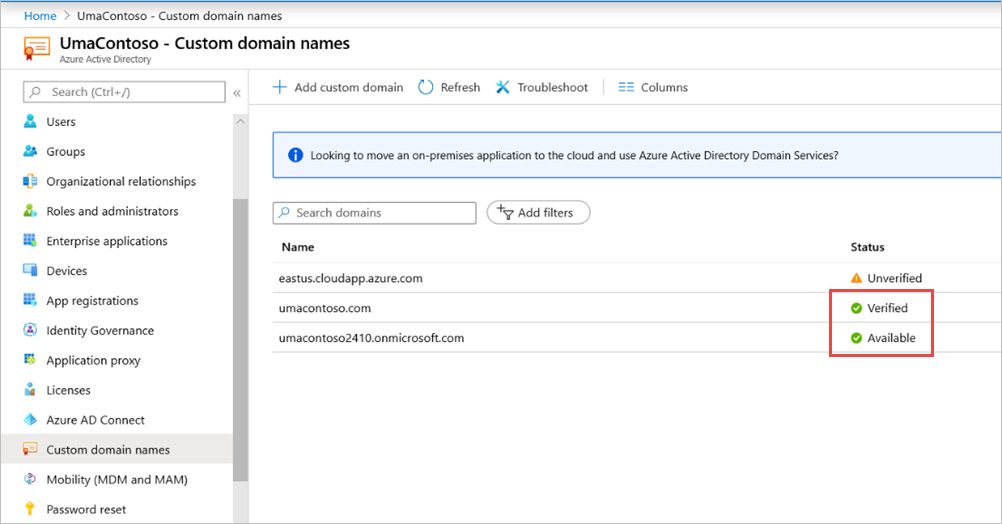

https://pbirsazureapp-umacontoso2410.msappproxy.netfunciona, debemos asegurarnos de que la cuenta con la que iniciamos sesión se sincronice con la cuenta a la que se proporcionaron permisos en Power BI Report Server.Primero tenemos que configurar el dominio personalizado que estamos planeando usar en el inicio de sesión y, después, asegurarnos de que se ha comprobado.

En este caso, hemos comprado un dominio denominado umacontoso.com y hemos configurado la zona DNS con las entradas. También puede probar a usar el dominio

onmicrosoft.comy sincronizarlo con la instancia local de AD.Consulte el artículo Tutorial: Asignación de un nombre DNS personalizado existente a Azure App Service.

Después de comprobar satisfactoriamente la entrada DNS para el dominio personalizado, debería poder ver el estado del dominio como Verificado en el portal.

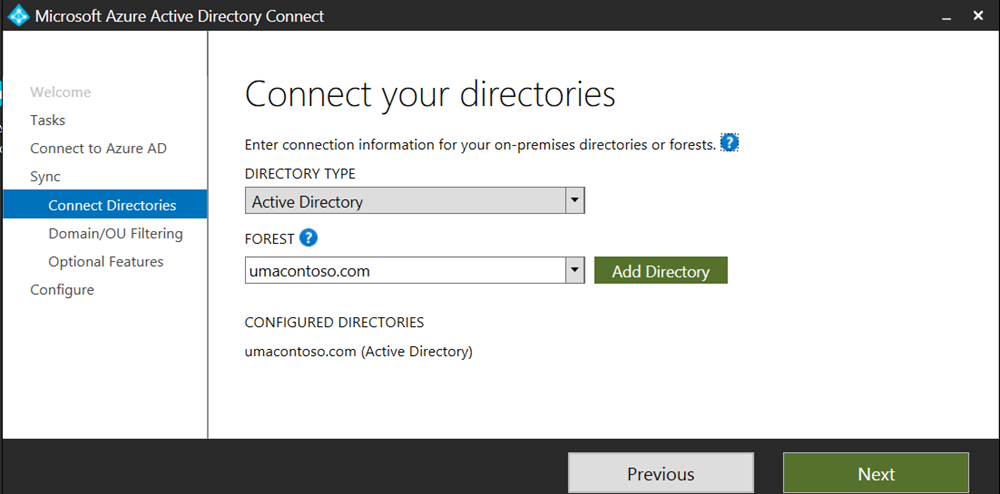

Instale Microsoft Entra Connect en el servidor del controlador de dominio y configúrelo para sincronizarlo con Microsoft Entra ID.

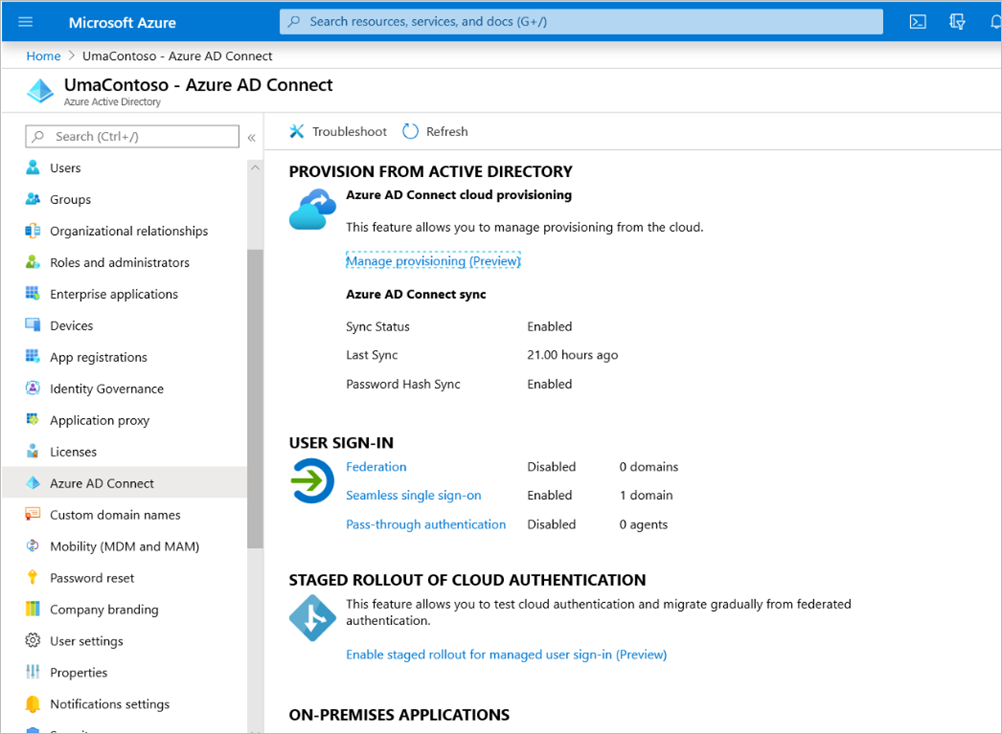

Una vez que Microsoft Entra ID se ha sincronizado con AD local, vemos el estado siguiente en Azure Portal:

Además, una vez que la sincronización se realice correctamente, abra Dominios y confianzas de AD en el controlador de dominio. Haga clic con el botón derecho en Dominios y confianzas de Active Directory > Propiedades y agregue el UPN. En nuestro entorno,

umacontoso.comes el dominio personalizado que hemos adquirido.Después de agregar el UPN, debería poder configurar las cuentas de usuario con el UPN para que la cuenta de Microsoft Entra y la cuenta de AD local estén conectadas y que el token se reconozca durante la autenticación.

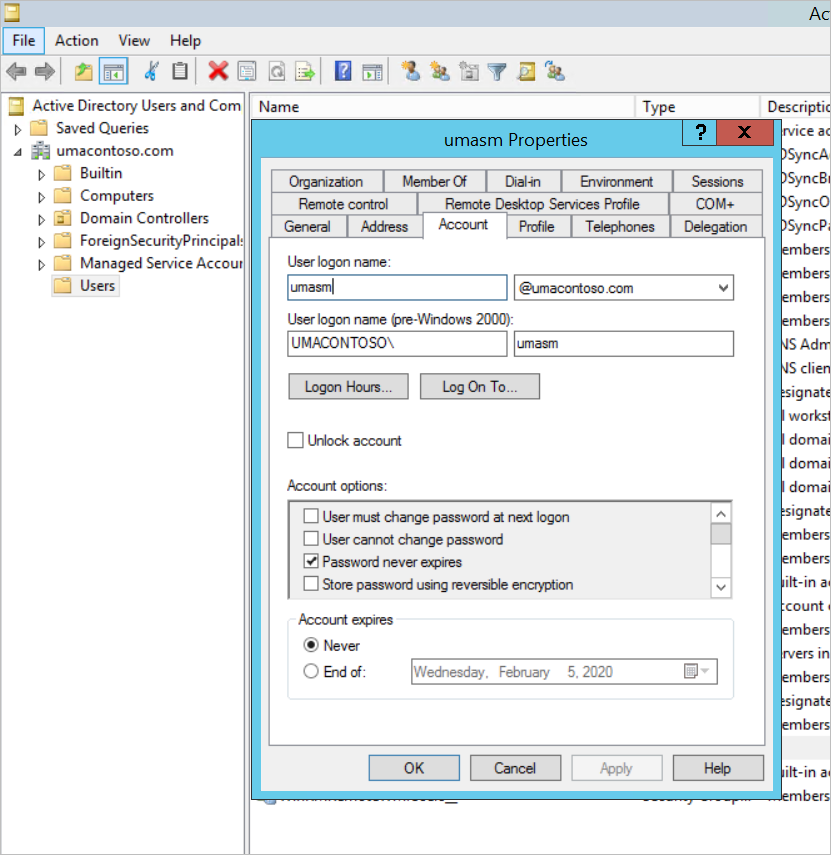

El nombre de dominio de AD aparece en la lista desplegable de la sección Nombre de inicio de sesión del usuario después de realizar el paso anterior. Configure el nombre de usuario y seleccione el dominio en la lista desplegable de la sección Nombre de inicio de sesión del usuario de las propiedades de usuario de AD.

Una vez que se ha llevado a cabo correctamente la sincronización con AD, verá que la cuenta de AD local aparece en Azure Portal en la sección Usuarios y grupos de la aplicación. El origen de la cuenta es Windows Server AD.

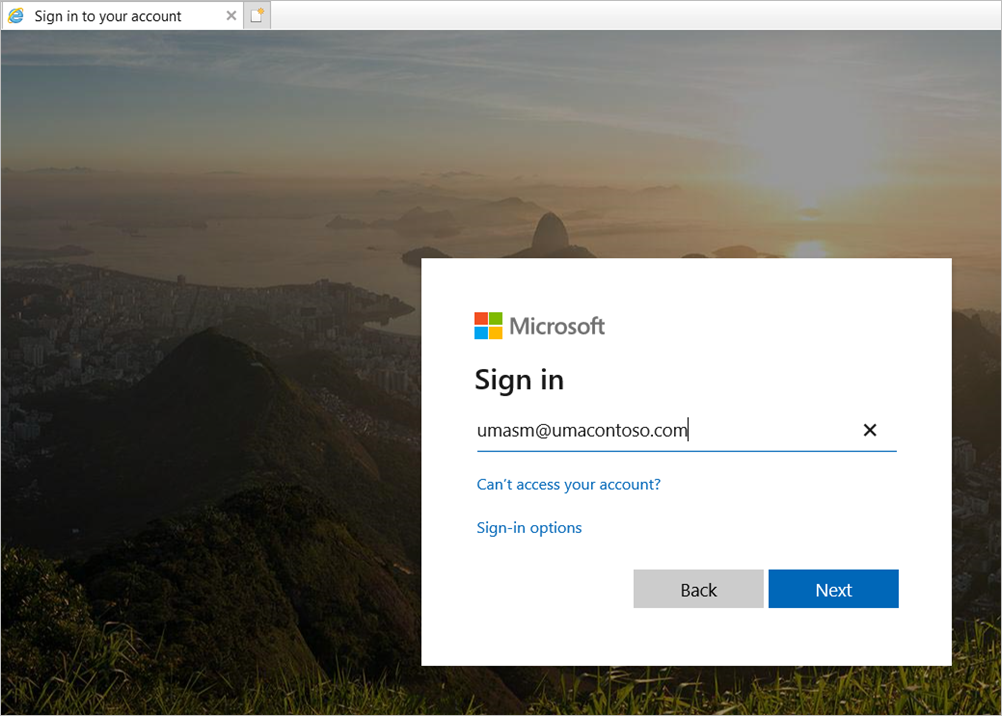

El inicio de sesión con

umasm@umacontoso.comserá equivalente al uso de las credenciales de WindowsUmacontoso\umasm.Estos pasos anteriores son aplicables si tiene AD local configurado y planea sincronizarlo con Microsoft Entra ID.

Inicio de sesión correcto después de implementar los pasos anteriores:

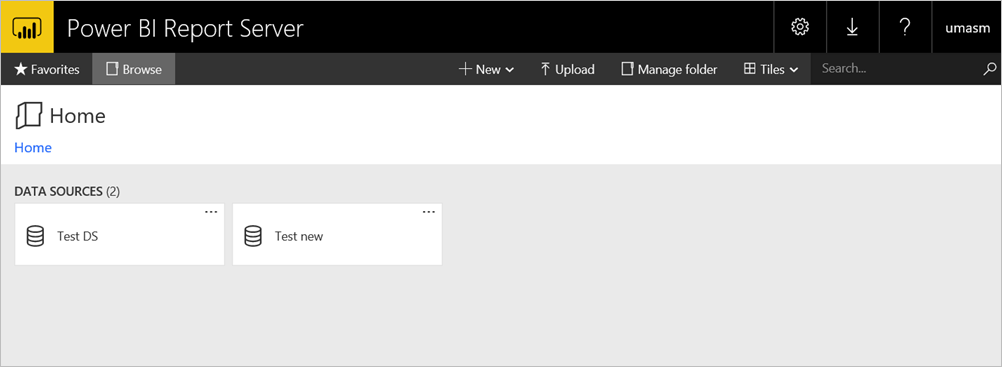

Seguido de la pantalla del portal web:

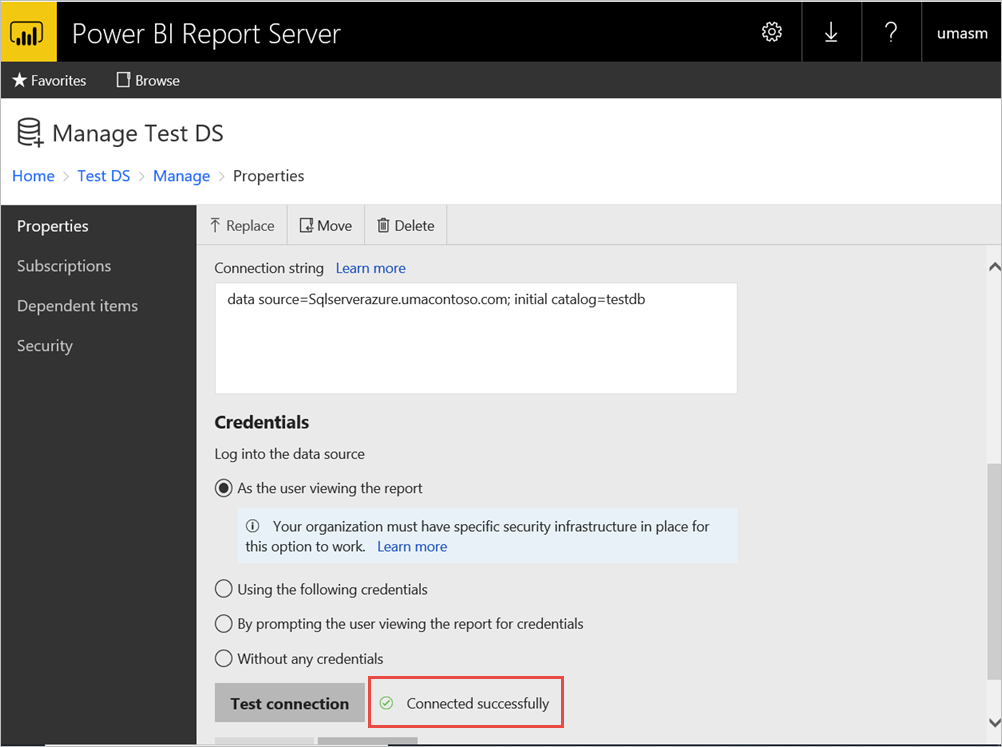

Con una conexión de prueba al origen de datos correcta usando Kerberos como autenticación:

Acceso desde aplicaciones móviles de Power BI

Configuración del registro de la aplicación

Para que la aplicación móvil de Power BI pueda conectarse y acceder a Power BI Report Server, debe configurar el registro de aplicaciones que se creó automáticamente en Publicar a través del proxy de aplicación de Microsoft Entra anteriormente en este artículo.

Nota:

Si usa directivas de acceso condicional que requieren que la aplicación móvil de Power BI sea una aplicación cliente aprobada, no puede usar el proxy de aplicación de Microsoft Entra para conectar la aplicación móvil de Power BI a Power BI Report Server.

En la página Información general de Microsoft Entra ID, seleccione Registros de aplicaciones.

En la pestaña Todas las aplicaciones, busque la aplicación que creó para Power BI Report Server.

Seleccione la aplicación y luego Autenticación.

Agregue los siguientes URI de redirección en función de la plataforma que use.

Al configurar la aplicación para Power BI Mobile iOS, agregue los siguientes URI de redireccionamiento de tipo Cliente público (móvil y escritorio):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Al configurar la aplicación para Power BI Mobile Android, agregue los siguientes URI de redireccionamiento de tipo Cliente público (móvil y escritorio):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Si va a configurar la aplicación para Power BI Mobile iOS y Android, agregue el siguiente URI de redireccionamiento de tipo Cliente público (móvil y escritorio) a la lista de URI de redireccionamiento configurados para iOS:

urn:ietf:wg:oauth:2.0:oob

Importante

Se deben agregar los URI de redirección para que la aplicación funcione correctamente.

Conexión desde aplicaciones móviles de Power BI

- En la aplicación móvil de Power BI, conéctese a la instancia del servidor de informes. Para conectarse, escriba la Dirección URL externa para la aplicación que publicó a través de Application Proxy.

- Seleccione Conectar. Se le redirigirá a la página de inicio de sesión de Microsoft Entra.

- Escriba las credenciales válidas para el usuario y seleccione Iniciar sesión. Verá los elementos del servidor de informes.

Contenido relacionado

- Conexión al servidor de informes y SSRS desde aplicaciones móviles de Power BI

- Habilitar el acceso remoto a Power BI Mobile con el proxy de aplicaciones de Microsoft Entra

¿Tiene más preguntas? Pruebe a preguntar a la comunidad de Power BI