Use identidades administradas para Azure con su Azure Data Lake Storage

Azure Data Lake Storage proporciona un modelo de seguridad en capas. Este modelo le permite proteger y controlar el nivel de acceso a sus cuentas de almacenamiento que exigen sus aplicaciones y entornos empresariales, según el tipo y el subconjunto de redes o recursos utilizados. Cuando se configuran las reglas de red, solo las aplicaciones que solicitan datos a través del conjunto de redes especificado o del conjunto de recursos de Azure especificado pueden acceder a una cuenta de almacenamiento. Puede limitar el acceso a su cuenta de almacenamiento a solicitudes que se originen en direcciones IP específicas, rangos de IP, subredes en una red virtual de Azure (VNet) o instancias de recursos de algunos servicios de Azure.

Las identidades administradas para Azure, anteriormente conocidas como Identidad de servicio administrada (MSI), ayudan con la gestión de secretos. Los clientes de Microsoft Dataverse que usan las capacidades de Azure crean una identidad administrada (parte de la creación de políticas empresariales) que se puede usar para uno o más entornos de Dataverse. Esta identidad administrada que se aprovisionará en su arrendatario luego la usa Dataverse para acceder a su Azure Data Lake.

Con las identidades administradas, el acceso a su cuenta de almacenamiento está restringido a las solicitudes que se originan en el entorno Dataverse asociado con su inquilino. Cuando Dataverse se conecta al almacenamiento en su nombre, incluye información de contexto adicional para demostrar que la solicitud se origina en un entorno seguro y confiable. Esto permite que el almacenamiento conceda acceso a Dataverse a su cuenta de almacenamiento. Las identidades administradas se utilizan para firmar la información de contexto a fin de establecer la confianza. Esto agrega seguridad a nivel de aplicación además de la seguridad de red e infraestructura proporcionada por Azure para las conexiones entre los servicios de Azure.

Antes de comenzar

- Se requiere la CLI de Azure en su máquina local. Descargar e instalar

- Necesita estos dos módulos de PowerShell. Si no los tienes, abre PowerShell y ejecuta estos comandos:

- Módulo de Azure Az PowerShell:

Install-Module -Name Az - Módulo de PowerShell de Azure Az.Resources:

Install-Module -Name Az.Resources - Módulo de administrador de Power Platform de PowerShell:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Módulo de Azure Az PowerShell:

- Vaya a este archivo de carpeta comprimida en GitHub . Luego, haz clic en Seleccionar Descargar para descargarlo. Extraiga el archivo de la carpeta comprimida en una computadora en una ubicación donde pueda ejecutar los comandos de PowerShell. Todos los archivos y carpetas extraídos de una carpeta comprimida deben conservarse en su ubicación original.

- Le recomendamos que cree un nuevo contenedor de almacenamiento en el mismo grupo de recursos de Azure para incorporar esta función.

Habilite la directiva empresarial para la suscripción de Azure seleccionada

Importante

Debes tener acceso al rol de propietario de suscripción Azure para completar este tarea. Obtenga su ID de suscripción Azure en la página de descripción general del grupo de recursos Azure.

- Abra la CLI de Azure con la ejecución como Administrador e inicie sesión en su suscripción de Azure con el comando:

az loginMás información: inicie sesión con la CLI de Azure - (Opcional) Si tiene varias suscripciones Azure, asegúrese de ejecutar

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }para actualizar su suscripción predeterminada. - Expande la carpeta comprimida que descargaste como parte de Antes de comenzar para esta función a una ubicación donde puedas ejecutar PowerShell.

- Para habilitar la política empresarial para la suscripción Azure seleccionada, ejecute el script PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Proporcione la Id. de suscripción de Azure.

Crear una directiva empresarial

Importante

Debe tener acceso al rol de Propietario del grupo de recursos Azure para completar este tarea. Obtenga su ID de suscripción Azure , su ubicación y su nombre de grupo de recursos , desde la página de descripción general del grupo de recursos Azure.

Crear la directiva empresarial. Ejecutar el script PowerShell

./CreateIdentityEnterprisePolicy.ps1- Proporcione la Id. de suscripción de Azure.

- Proporcione el nombre del grupo de recursos de Azure.

- Proporcione el nombre de directiva empresarial preferido.

- Proporcione la ubicación del grupo de recursos de Azure.

Guarde la copia de ResourceId después de la creación de la política.

Nota

Las siguientes son las entradas de ubicación válidas admitidas para la creación de políticas. Seleccione la ubicación que mejor se adecúe a usted.

Ubicaciones disponibles para la directiva empresarial

Estados Unidos EUAP

Estados Unidos

Sudáfrica

Reino Unido

Australia

Corea del Sur

Japón

India

Francia

Europa

Asia

Noruega

Alemania

Suiza

Canadá

Brasil

EAU

Singapur

Otorgue acceso de lector a la directiva empresarial a través de Azure

Los administradores de Dynamics 365 y los administradores pueden acceder a Centro de administración para asignar entornos a la política empresarial. Power Platform Power Platform Para acceder a las políticas empresariales, se requiere la membresía de administrador de Key Vault Azure para otorgar el rol Lector al Dynamics 365 o al administrador. Una vez que se otorga el rol Lector, el Dynamics 365 o los Power Platform administradores verán las políticas empresariales en el Power Platform Centro de administración. Power Platform

Solo los administradores de Power Platform y de Dynamics 365 a quienes se les otorgó el rol Lector para la directiva empresarial pueden "agregar un entorno" a la directiva. Es posible que otros administradores de PowerPlatform o de Dynamics 365 puedan ver la directiva empresarial, pero recibirán un error cuando intenten Agregar un entorno.

Importante

Debe tener permisos Microsoft.Authorization/roleAssignments/write , como Acceso de usuario Administrador o Propietario para completar este tarea.

- Inicie sesión en Azure portal.

- Obtenga el Power Platform ObjectID del usuario administrador Dynamics 365.

- Vaya al área Usuarios .

- Abrir el usuario administrador de Dynamics 365 o Power Platform.

- En la página de descripción general del usuario, copie el ObjectID.

- Obtener el ID de políticas empresariales:

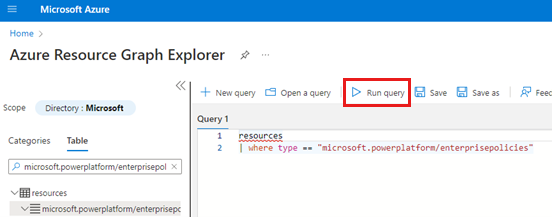

- Vaya a Azure Resource Explorador de gráficos.

- Ejecute esta consulta:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Desplácese hacia la derecha de la página de resultados y Seleccionar Ver detalles vincular.

- En la página Detalles , copie el ID.

- Abra la CLI Azure y ejecute el siguiente comando, reemplazando

<objId>con el ObjectID del usuario y<EP Resource Id>con el ID de la política empresarial.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Conectar la directiva empresarial al entorno Dataverse

Importante

Debes tener el rol Power Platform Administrador or Dynamics 365 Administrador para completar este tarea. Debe tener el rol Lector para la política empresarial para completar este tarea.

- Obtener el ID del entorno Dataverse.

- Inicie sesión en el Power Platform ambiente.

- Seleccionar Entornos y luego abra su ambiente.

- En la sección Detalles , copie el ID de ambiente.

- Para vincular al Dataverse Conectar, ejecute este script PowerShell:

./NewIdentity.ps1 - Proporcione el ID del entorno Dataverse.

- Proporcione el ResourceId.

StatusCode = 202 indica que vincular se creó correctamente.

- Inicie sesión en el Power Platform ambiente.

- Seleccionar Entornos y luego abra el ambiente que especificó anteriormente.

- En el área de Operaciones recientes , Seleccionar Historial completo para validar la conexión de la nueva identidad.

Configurar el acceso a la red para Azure Data Lake Storage Gen2

Importante

Debes tener un rol de Azure Data Lake Storage Propietario Gen2 para completar este tarea.

Vaya a Azure Portal.

Abra la cuenta de almacenamiento conectada a su perfil Azure Synapse Link for Dataverse.

En el panel de navegación izquierdo, Seleccionar Redes. Luego, en la pestaña Firewalls y redes virtuales Seleccionar la siguiente configuración:

- Habilitado desde redes virtuales y direcciones IP seleccionadas.

- En Instancias de recursos, Seleccionar Allow Azure servicios en la lista de servicios confiables para acceder a esta cuenta de almacenamiento

Seleccione Guardar.

Configurar el acceso a la red para Azure Synapse Workspace

Importante

Debes tener un rol Azure Synapse Administrador para completar este tarea.

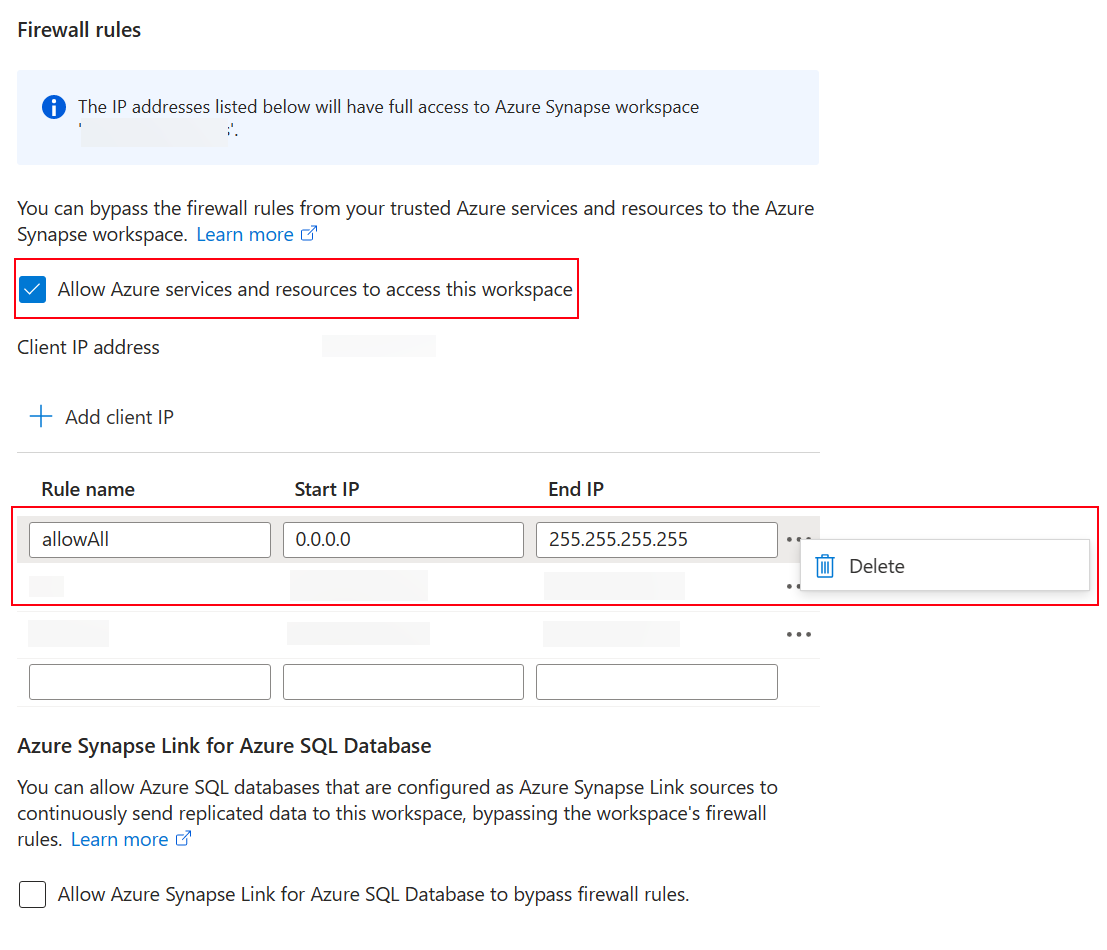

- Vaya a Azure Portal.

- Abra el Azure Synapse Workspace conectado a su perfile de Azure Synapse Link for Dataverse.

- En el panel de navegación izquierdo, Seleccionar Redes.

- Seleccionar Allow Azure servicios y recursos para acceder a este espacio de trabajo.

- Si hay reglas de firewall de IP creadas para todo el rango de IP, elimínelas para restringir el acceso a la red pública.

- Agregue una nueva regla de firewall de IP basada en la dirección IP del cliente.

- Seleccione Guardar cuando haya terminado. Más información: Azure Synapse Analytics Reglas de firewall de IP

Creación de un nuevo Azure Synapse Link for Dataverse con identidad administrada

Importante

Dataverse: debe tener el rol de seguridad de administrador del sistema Dataverse. Además, las tablas que desee exportar a través de Azure Synapse Link deben tener habilitada la propiedad Seguimiento de cambios. Más información: Opciones avanzadas

Azure Data Lake Storage Gen2: debe tener una cuenta de Azure Data Lake Storage Gen2 y el acceso a los roles Propietario y Colaborador de datos de Storage Blob. Su cuenta de almacenamiento debe habilitar el espacio de nombres jerárquico para la configuración inicial y la sincronización delta. Se requiere permitir el acceso a la clave de la cuenta de almacenamiento solo para la configuración inicial.

Área de trabajo de Synapse: debe tener un área de trabajo de Synapse y acceso al rol Administrador de Synapse dentro de Synapse Studio. El área de trabajo de Synapse debe estar en la misma región que su cuenta de Azure Data Lake Storage Gen2. La cuenta de almacenamiento debe agregarse como un servicio vinculado dentro de Synapse Studio. Para crear un área de trabajo de Synapse, vaya a Crear un área de trabajo de Synapse.

Cuando crea el vínculo, Azure Synapse Link for Dataverse obtiene detalles sobre la política empresarial actualmente vinculada en el entorno Dataverse y luego almacena en caché la URL secreta del cliente de identidad para conectarse a Azure.

- Inicie sesión y Seleccionar su ambiente. Power Apps

- En el panel de navegación izquierdo, Seleccionar Azure Synapse Link y luego Seleccionar + Nuevo vincular. Si el elemento no se encuentra en el panel lateral, seleccione …Más y, a continuación, el elemento que desee.

- Complete los campos correspondientes, según la configuración deseada. Seleccione Suscripción, Grupo de recursos y Cuenta de almacenamiento. Para Conectar Dataverse ir al espacio de trabajo de Synapse, Seleccionar la Conectar a su Azure Synapse espacio de trabajo opción. Para la conversión de datos de Delta Lake, Seleccionar es un grupo de Spark.

- Seleccionar Seleccionar Política empresarial con identidad de servicio administrado y luego Seleccionar Siguiente.

- Agregue las tablas que desea exportar y luego seleccione Guardar.

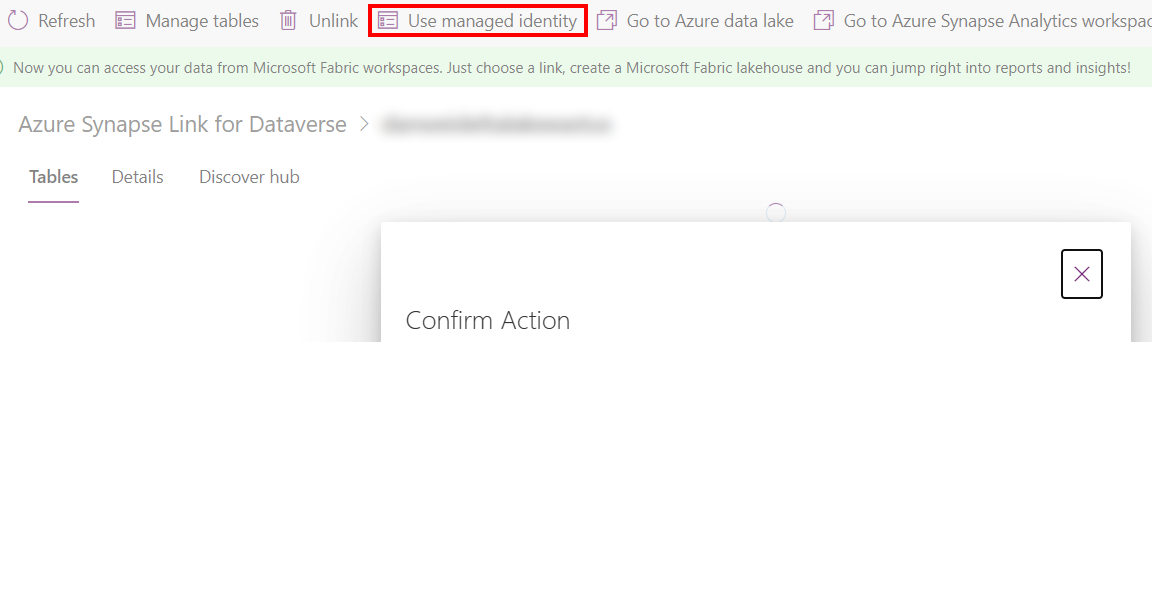

Habilitar la identidad administrada para un perfil de Azure Synapse Link existente

Nota

Para que el comando Usar identidad administrada esté disponible en Power Apps, debe finalizar la configuración anterior para aplicar la política empresarial a suambiente. Dataverse Más información: Conectar política empresarial para Dataverse ambiente

- Vaya a un perfil de Synapse Link existente desde Power Apps (make.powerapps.com).

- Seleccionar Use identidad administrada y luego confirme.

Solución de problemas

Si recibe errores 403 durante la creación del enlace:

- Las identidades administradas tardan más tiempo en otorgar permisos transitorios durante la sincronización inicial. Espere algo de tiempo y vuelva a intentar la operación más tarde.

- Asegúrese de que el almacenamiento vinculado no tenga el Dataverse container(dataverse-environmentName-organizationUniqueName) existente del mismo ambiente.

- Puede identificar la política empresarial vinculada ejecutando el script PowerShell

policyArmIdcon el ID de suscripción Azure./GetIdentityEnterprisePolicyforEnvironment.ps1y el nombre del grupo de recursos . - Puede desvincular la política empresarial ejecutando el script PowerShell

./RevertIdentity.ps1con el ID ambiente y Dataverse .policyArmId - Puede eliminar la política empresarial ejecutando el script PowerShell .\RemoveIdentityEnterprisePolicy.ps1 con policyArmId.

Limitación conocida

Solo una directiva empresarial puede conectarse al entorno de Dataverse simultáneamente. Si necesita crear varios vínculos Azure Synapse Link con la identidad administrada habilitada, asegúrese de que todos los recursos de Azure vinculados estén en el mismo grupo de recursos.