Desarrollo de clientes de nivel de seguridad de PlayReady 3000

1. Introducción

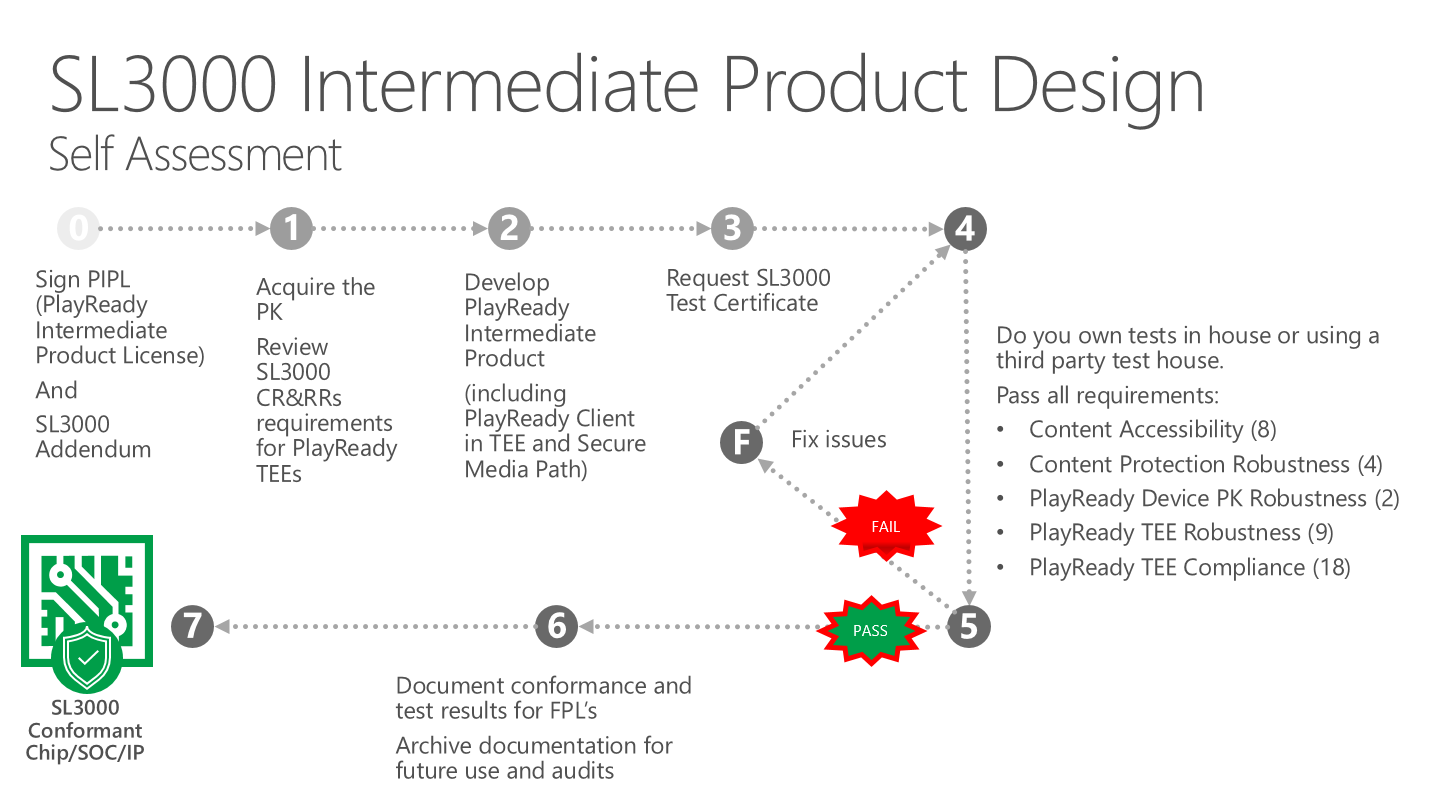

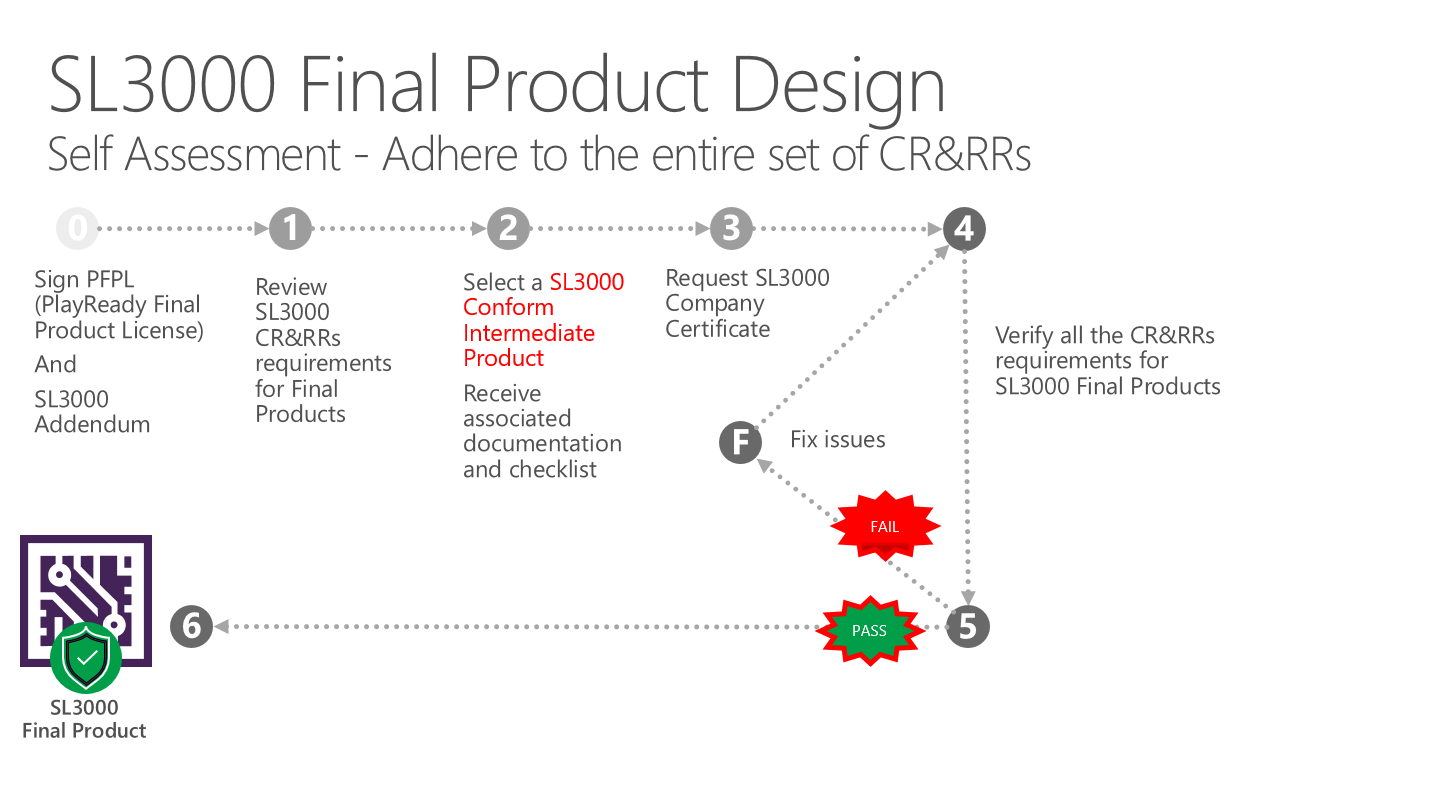

Esta página está pensada para servir como guía paso a paso para licencias de PlayReady que buscan el cumplimiento de SL3000 para productos intermedios o finales de PlayReady. En el documento se describe el proceso de un extremo a otro para productos intermedios y finales y se detallan los requisitos de los productos intermedios conformes a SL3000.

Esta página contiene dos secciones principales:

En la sección Proceso de diseño de SL3000 se describe el proceso de un extremo a otro seguido de un licensee de PlayReady que busca el cumplimiento de SL3000 para un producto intermedio o un producto final de PlayReady.

En la sección Sl3000 Requirements (Requisitos de SL3000), se detallan los requisitos de los productos intermedios conformes a SL3000. Es importante y obligatorio que las IPL comprueben estos requisitos y documenten esta comprobación para las FPL en forma de "lista de comprobación", debido a la naturaleza de los requisitos: son profundas en el hardware y el TEE, y las FPL podrían no estar siempre en la capacidad de comprobar estos requisitos por sí mismos. El informe de prueba o la lista de comprobación proporcionados es una herramienta que usan las IPL para que las FPL sepan qué pruebas ya se han ejecutado y superado, y pueden realizar con confianza las pruebas complementarias que comprueban la conformidad completa del producto final.

No hay ninguna sección en la que se detallan los requisitos de productos finales, ya que las FPL hacen la autoevaluación final del producto final que distribuyen a los usuarios finales y no son necesarios para comunicar sus pruebas a nadie.

2. Información general del proceso de diseño SL3000

Un nivel de seguridad de PlayReady es una definición de solidez de PlayReady disponible públicamente y ampliamente entendida para productos playReady. Aunque los productos pueden superar los requisitos de solidez de un nivel de seguridad específico de PlayReady, establece la barra mínima que debe cumplir un producto para consumir contenido que requiera el nivel de protección definido. Las reglas de cumplimiento y solidez de PlayReady actualizadas en abril de 2015 presentan el nivel de seguridad de PlayReady 3000 (SL3000) y los requisitos de las implementaciones de TEE de PlayReady para cumplir los requisitos de seguridad de hardware para la protección mejorada de contenido de PlayReady. PlayReady SL3000 está diseñado para ser suficiente para cumplir los estándares de seguridad de una amplia gama de productores de contenido, incluido el contenido premium de Hollywood.

PlayReady SL3000 Self-Assessment está pensado para ayudar a las licencias de PlayReady a obtener derechos de distribución para UHD (4K), otros tipos de contenido mejorado (por ejemplo, HDR, 3D, etc.) y nuevos modelos de entrega de contenido mejorados (por ejemplo, ventana temprana).

La seguridad de un producto playReady depende críticamente de la solidez de la implementación de PlayReady. Se requiere una revisión de seguridad, incluido el hardware y el firmware, para que los productos intermedios califiquen para SL3000. La revisión de seguridad se basa en los requisitos de SL3000, descritos en la sección 3 de este documento. Esta revisión de seguridad debe documentarse y la documentación se comunica a las empresas que crean un producto final basado en este producto intermedio. Esta revisión de seguridad se puede llevar a cabo mediante una casa de pruebas de terceros o por el propio implementador (la IPL).

Los productos finales de PlayReady no deben ser revisados por una casa de pruebas de terceros para calificar para el cumplimiento de SL3000. Sin embargo, los productos finales que deseen enviarse con un certificado SL3000 solo pueden hacerlo cuando cumplan los requisitos de los productos finales conformes a SL3000. Esto requiere que el producto final utilice un producto intermedio conforme a SL3000 y se ajuste a las reglas de cumplimiento y solidez de SL3000.

3. Requisitos de SL3000 para productos intermedios

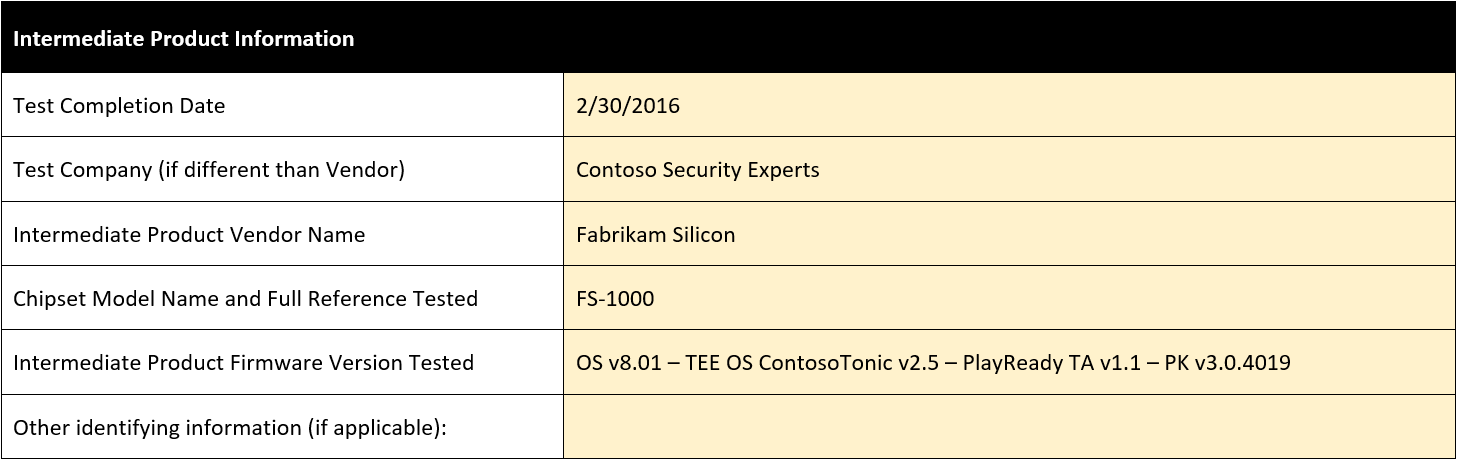

La seguridad de un producto playReady depende críticamente de la solidez de la implementación de PlayReady. Por lo tanto, Microsoft ha definido requisitos en las reglas de cumplimiento y solidez de PlayReady que todos los productos intermedios de PlayReady DEBEN cumplir o superar antes de que se puedan distribuir a las licencias de productos finales. La lista de comprobación siguiente es una herramienta para que las DIRECCIONES IP documenten la revisión de seguridad que han ejecutado en su producto antes de distribuirla. Esta documentación de revisión de seguridad debe comunicarse a las empresas que crean un producto final basado en este producto intermedio.

Los requisitos se dividen en 5 categorías:

- CA: Accesibilidad de contenido

- CPR: Solidez de protección de contenido

- PKR: Solidez del kit de portabilidad de dispositivos PlayReady

- TEER: Solidez del entorno de ejecución de confianza (TEE) de PlayReady

- TEEC: Cumplimiento del entorno de ejecución de confianza (TEE) de PlayReady

SL3000 Requirements for Intermediate Products Test Report – Check List

| Requisito | Regla subyacente | Título | Requisito | Información general sobre procedimientos de prueba & uso de recursos | Resultado |

|---|---|---|---|---|---|

| CA-1.1 | RR 2.2.1 | Diseño de productos: TEE | El producto PlayReady está claramente diseñado para que use un entorno de ejecución de confianza (TEE) de PlayReady. | Revisión de arquitectura y revisión de código | - |

| CA-1.2 | RR 2.2.1 | Diseño de productos: TEE | El producto PlayReady solo usa funciones de protección de contenido implementadas por un TEE de PlayReady. | Revisión de arquitectura y revisión de código | - |

| CA-2.1 | RR 2.2.2.1 | Contenido descifrado | El contenido deScifrado A/V no debe ser legible ni colocarse fuera del entorno de ejecución de confianza de PlayReady. El contenido deScifrado A/V no debe estar disponible para el código que se ejecuta fuera del TEE de PlayReady. | Revisión de arquitectura y revisión de código. Pruebas de penetración en herramientas XYZ | - |

| CA-2.2 | RR 2.2.2.2 | Secretos de aplicación | Los secretos de aplicación no deben estar disponibles en memoria de texto no cifrado contiguo, excepto cuando se usan para descifrar contenido o material de clave. Los secretos de aplicación no deben estar disponibles para el código que se ejecuta fuera del entorno de ejecución de confianza de PlayReady. | Revisión de arquitectura y revisión de código | - |

| CA-3 | RR 2.2.3 | Transmisión de vídeo | Los productos PlayReady deben estar claramente diseñados de forma que, cuando se transmita la parte de vídeo de contenido comprimido o sin comprimir A/V, estos datos se protegen de la interceptación no autorizada mediante herramientas ampliamente disponibles, herramientas especializadas o herramientas de software profesionales, y solo pueden interceptarse con dificultades mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es tal que un consumidor típico no debe ser capaz de usar herramientas de hardware profesional, con o sin instrucciones, para interceptar dichos datos sin riesgo de daños graves en el producto o lesiones personales. | Revisión de arquitectura y revisión de código | - |

| CPR-1.1 | RR 3.1.2 | Secretos de dispositivo, secretos de protocolo y secretos de aplicación | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.2.1 (Detectar, revelar o usar sin autoridad los secretos de dispositivo, los secretos de protocolo o los secretos de aplicación) de las reglas de solidez de PlayReady: no se pueden derrotar ni eludir mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas profesionales de software o cualquier software que se ejecute fuera del entorno de ejecución de confianza de PlayReady. | Revisión de arquitectura y revisión de código. Pruebas de penetración en herramientas XYZ | - |

| CPR-1.2 | RR 3.1.2 | Secretos de dispositivo, secretos de protocolo y secretos de aplicación | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.2.1 (detectar, revelar o usar sin autoridad los secretos de dispositivo, los secretos de protocolo o los secretos de aplicación) de las reglas de solidez de PlayReady: solo se pueden derrotar o eludir mediante herramientas de hardware profesionales. | Revisión de arquitectura y revisión de código | - |

| CPR-2.1 | RR 3.2 | Claves de contenido, claves de integridad de licencia y claves intermedias | Funciones y características de protección de contenido implementadas en la sección 1.2.2 (Detectar, revelar o usar sin autoridad las claves de contenido, las claves de integridad de licencia y/o las claves intermedias) de las reglas de solidez de PlayReady: no se puede derrotar ni eludir mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas profesionales, herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza de PlayReady. | Revisión de arquitectura y revisión de código | - |

| CPR-2.2 | RR 3.2 | Claves de contenido, claves de integridad de licencia y claves intermedias | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.2.2 (detectar, revelar o usar sin autoridad las claves de contenido, las claves de integridad de licencia y/o las claves intermedias) de las reglas de solidez de PlayReady: solo se puede derrotar o eludir mediante herramientas de hardware profesionales. | Revisión de arquitectura y revisión de código. Pruebas de penetración en herramientas XYZ | - |

| CPR-3.1 | RR 3.3.2 | Claves públicas raíz | Funciones y características de protección de contenido implementadas en la sección 1.3.1 (Reemplace sin autoridad las claves públicas raíz) de las reglas de solidez de PlayReady: no se puede derrotar ni eludir mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza de PlayReady. | Revisión de arquitectura y revisión de código | - |

| CPR-3.2 | RR 3.3.2 | Claves públicas raíz | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.3.1 (Reemplazar sin autoridad las claves públicas raíz) de las reglas de solidez de PlayReady: solo se puede derrotar o eludir con herramientas de hardware profesionales. | Etc. | - |

| CPR-4.1 | RR 3.4.1 | Información confidencial | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.4 (Mantener la confidencialidad) de las reglas de solidez de PlayReady, siempre que corresponda: no se pueden derrotar ni eludir mediante herramientas ampliamente disponibles. | Etc. | - |

| CPR-4.2 | RR 3.4.1 | Información confidencial | Se implementaron funciones y características de protección de contenido establecidas en la sección 1.4 (Mantener confidencial) de las reglas de solidez de PlayReady, siempre que sea aplicable: solo se pueden derrotar o eludir mediante herramientas especializadas, herramientas de software profesionales o herramientas de hardware profesionales. | Etc. | - |

| PKR-1.1 | RR 5.2.2.1 | Reloj anti-reversión: última hora buena conocida | Se implementaron valores de confianza y características establecidos en la sección 5.1.2.8 (Última fecha y hora válida conocida, para los productos finales de PlayReady que implementan un reloj anti-reversión) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles o herramientas especializadas. | Etc. | - |

| PKR-1.2 | RR 5.2.2.1 | Reloj anti-reversión: última hora buena conocida | Se implementaron valores de confianza y características establecidos en la sección 5.1.2.8 (Última fecha y hora válida conocida, para los productos finales de PlayReady que implementan un reloj anti-reversión) de las reglas de solidez de PlayReady: solo pueden modificarse sin tener autoridad mediante herramientas de software profesionales o herramientas de hardware profesionales. | Etc. | - |

| PKR-2.1 | RR 5.2.4 | Estado de validación y estado del temporizador | Se implementaron los valores de confianza y las características establecidas en la sección 5.1.2.5 (estado de validación) y la sección 5.1.2.6 (estado del temporizador) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles. | Etc. | - |

| PKR-2.2 | RR 5.2.4 | Estado de validación y estado del temporizador | Se implementaron los valores de confianza y las características establecidas en la sección 5.1.2.5 (estado de validación) y la sección 5.1.2.6 (estado del temporizador) de las reglas de solidez de PlayReady: solo pueden modificarse sin autoridad mediante herramientas especializadas, herramientas de software profesionales o herramientas de hardware profesionales. | Etc. | - |

| TEER-1.1 | RR 7.2.1 | Reloj seguro: estado de reloj seguro | Se implementaron funciones y características de protección de contenido establecidas en la sección 7.1.2.3 (estado de reloj seguro, para productos finales de PlayReady que implementan un reloj seguro) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-1.2 | RR 7.2.1 | Reloj seguro: estado de reloj seguro | Se implementaron funciones y características de protección de contenido establecidas en la sección 7.1.2.3 (estado de reloj seguro, para los productos finales de PlayReady que implementan un reloj seguro) de las reglas de solidez de PlayReady: solo se puede modificar con dificultad sin autoridad mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es tal que un consumidor típico no debe ser capaz de usar herramientas de hardware profesionales, con o sin instrucciones, para modificar sin autoridad las funciones de protección de contenido y las características establecidas en la sección 7.1.2.3 (estado de reloj seguro, para implementaciones del entorno de ejecución de confianza de PlayReady que implementan un reloj seguro) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-2.1 | RR 7.2.2 | Secretos del dispositivo, datos de revocación, estado del temporizador, secretos de protocolo, espacio de trabajo y estado de protección de salida | Valores y características de confianza implementados en la sección 7.1.2.1 (secretos del dispositivo), sección 7.1.2.4 (datos de revocación), sección 7.1.2.5 (estado del temporizador, para productos playReady que implementan un reloj seguro), sección 7.1.2.6 (secretos de protocolo), sección 7.1.2.8 (conjunto de trabajo) y sección 7.1.2.9 (estado de protección de salida) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, Herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-2.2 | RR 7.2.2 | Secretos del dispositivo, datos de revocación, estado del temporizador, secretos de protocolo, espacio de trabajo y estado de protección de salida | Valores y características de confianza implementados en la sección 7.1.2.1 (secretos del dispositivo), sección 7.1.2.4 (datos de revocación), sección 7.1.2.5 (estado del temporizador, para los productos playReady que implementan un reloj seguro), sección 7.1.2.6 (secretos de protocolo), sección 7.1.2.8 (conjunto de trabajo) y sección 7.1.2.9 (estado de protección de salida) de las reglas de solidez de PlayReady: solo se puede modificar sin autorización mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es tal que un consumidor típico no debe poder usar herramientas de hardware profesionales, con o sin instrucciones, para modificar sin autoridad los valores de confianza y las características establecidas en la sección 7.1.2.1 (secretos del dispositivo), sección 7.1.2.4 (datos de revocación), sección 7.1.2.5 (Estado del temporizador, para productos PlayReady que implementan un reloj seguro), Sección 7.1.2.6 (Secretos de protocolo), Sección 7.1.2.8 (Conjunto de trabajo) y Sección 7.1.2.9 (Estado de protección de salida) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-3.1 | RR 7.2.3 | Números de serie | Se implementaron valores de confianza y características establecidos en la sección 7.1.2.2 (número de serie) de las reglas de solidez de PlayReady: no se pueden establecer específicamente mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-3.2 | RR 7.2.3 | Números de serie | Se implementaron valores de confianza y características establecidos en la sección 7.1.2.2 (número de serie) de las reglas de solidez de PlayReady: solo se puede establecer específicamente con herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es tal que un consumidor típico no debe ser capaz de usar herramientas de hardware profesional, con o sin instrucciones, para establecer específicamente los valores de confianza y las características establecidas en la sección 7.1.2.2 (número de serie) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-4.1 | RR 7.2.4 | Código seguro | Se implementaron valores de confianza y características establecidos en la sección 7.1.2.7 (código seguro) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesionales o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-4.2 | RR 7.2.4 | Código seguro | Se implementaron los valores de confianza y las características establecidas en la sección 7.1.2.7 (código seguro) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad debido a una transición del estado de energía, ya sea autorizado o no autorizado. | Etc. | - |

| TEER-4.3 | RR 7.2.4 | Código seguro | Se implementaron valores de confianza y características establecidos en la sección 7.1.2.7 (código seguro) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad debido a la falta de ningún proceso necesario, incluidos, entre otros, los procesos de arranque seguro. | Etc. | - |

| TEER-4.4 | RR 7.2.4 | Código seguro | Se implementaron valores de confianza y características establecidos en la sección 7.1.2.7 (código seguro) de las reglas de solidez de PlayReady: solo pueden modificarse sin autoridad mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es tal que un consumidor típico no debe ser capaz de usar herramientas de hardware profesional, con o sin instrucciones, para modificar sin autoridad los valores de confianza y las características establecidas en la sección 7.1.2.7 (código seguro) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-5.1 | RR 7.3.1 | Proceso de arranque seguro | Se implementaron los procesos necesarios establecidos en la sección 7.1.3.1 (procesos de arranque seguro) de las reglas de solidez de PlayReady, incluidas sin excepción sus datos, secretos y flujo de proceso utilizados: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas profesionales de software o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-5.2 | RR 7.3.1 | Proceso de arranque seguro | Se implementaron los procesos necesarios establecidos en la sección 7.1.3.1 (procesos de arranque seguro) de las reglas de solidez de PlayReady, incluidos sin excepción sus datos, secretos y flujo de proceso utilizados: solo se puede modificar con dificultad sin autoridad mediante Herramientas de hardware profesional. El nivel de dificultad aplicable a las herramientas de hardware profesional es que un consumidor típico no debe poder usar herramientas de hardware profesional, con o sin instrucciones, para modificar sin autoridad los valores de confianza y las características establecidas en la sección 7.1.3.1 (proceso de arranque seguro) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-6.1 | RR 7.3.2 | Proceso de actualización segura | Se implementaron los procesos necesarios establecidos en la sección 7.1.3.2 (Procesos de actualización segura) de las reglas de solidez de PlayReady: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesional o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-6.2 | RR 7.3.2 | Proceso de actualización segura | Se implementaron los procesos necesarios establecidos en la sección 7.1.3.2 (procesos de actualización segura) de las reglas de solidez de PlayReady: no se puede revertir a ningún estado anterior al hacerlo reduciría el nivel de solidez del proceso o de cualquier valor de confianza relacionado. | Etc. | - |

| TEER-6.3 | RR 7.3.2 | Proceso de actualización segura | Se implementaron los procesos necesarios establecidos en la sección 7.1.3.2 (procesos de actualización segura) de las reglas de solidez de PlayReady: solo se puede modificar con dificultad sin autoridad mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es que un consumidor típico no debe poder usar herramientas de hardware profesionales, con o sin instrucciones, para modificar sin autoridad los valores de confianza y las características establecidas en la sección 7.1.3.2 (proceso de actualización segura) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-7.1 | RR 7.4.1 | Aprovisionamiento remoto | Se implementaron procesos opcionales establecidos en la sección 7.1.4.1 (aprovisionamiento remoto) de las reglas de solidez: no se pueden modificar sin autoridad mediante herramientas ampliamente disponibles, herramientas especializadas, herramientas de software profesional o cualquier software que se ejecute fuera del entorno de ejecución de confianza. | Etc. | - |

| TEER-7.2 | RR 7.4.1 | Aprovisionamiento remoto | Se implementaron procesos opcionales establecidos en la sección 7.1.4.1 (aprovisionamiento remoto) de las reglas de solidez: solo se pueden modificar sin autoridad mediante herramientas de hardware profesionales. El nivel de dificultad aplicable a las herramientas de hardware profesional es que un consumidor típico no debe poder usar herramientas de hardware profesionales, con o sin instrucciones, para modificar sin autoridad los valores de confianza y las características establecidas en la sección 7.1.4.1 (aprovisionamiento remoto) sin riesgo de daños graves en el producto o lesiones personales. | Etc. | - |

| TEER-7.3 | RR 7.4.1 | Aprovisionamiento remoto | Se implementaron procesos opcionales establecidos en la sección 7.1.4.1 (aprovisionamiento remoto) de las reglas de solidez: no se pueden usar secretos de dispositivo para demostrar la autenticidad a menos que dichos secretos sean únicos para el dispositivo y cumplan los requisitos de la sección 7.2.2. | Etc. | - |

| TEEC-1.1 | CR 19.2.1 | Identificación de hardware | PlayReady Trusted Execution Environment (TEE) proporciona un identificador de hardware único. | Etc. | - |

| TEEC-1.2 | CR 19.2.2 | Identificación de hardware | El identificador de hardware de PlayReady TEE es persistente en los reinicios del dispositivo. | Etc. | - |

| TEEC-1.3 | CR 19.2.2 | Identificación de hardware | El identificador de hardware de PlayReady TEE es persistente en las actualizaciones de firmware del dispositivo. | Etc. | - |

| TEEC-2.1 | CR 19.3.1 | Definición de interfaz | Todas las funciones de la interfaz playReady para entornos de ejecución de confianza (PRiTEE) se han implementado en el TEE de PlayReady. | Etc. | - |

| TEEC-2.2 | CR 19.3.1 | Definición de interfaz | Se ha proporcionado una implementación de reemplazo segura para cualquier función que se documente como que requiere reemplazo en la implementación de Microsoft. | Etc. | - |

| TEEC-2.3 | CR 19.3.3 | Definición de interfaz | PlayReady TEE no ha cambiado la estructura ni el contenido de los parámetros de método definidos por PRiTEE. | Etc. | - |

| TEEC-3.1 | CR 19.3.2 | Material de clave | El TEE del producto PlayReady proporciona una clave simétrica única para cada cliente. | Etc. | - |

| TEEC-3.2 | CR 19.3.2 | Material clave. | La clave simétrica del producto PlayReady solo es accesible para el código que se ejecuta dentro del TEE de PlayReady. | Etc. | - |

| TEEC-4 | CR 19.4.1 | Directivas de protección necesarias | PlayReady TEE ha implementado controles de salida, como se define en la sección 3.6 (Controles de salida) de las reglas de cumplimiento de PlayReady. | Etc. | - |

| TEEC-5.1 | CR 19.5.1 | Requisitos de protección de salida | PlayReady TEE admite todos los requisitos de control de salida que se encuentran en la sección 3.6 (controles de salida) de las reglas de cumplimiento de PlayReady. | Etc. | - |

| TEEC-5.2 | CR 19.5.1 | Requisitos de protección de salida | Todos los requisitos de protección de salida se aplican dentro del TEE de PlayReady, independientemente del nivel de seguridad de licencia mínimo de cualquier licencia que se interprete. | Etc. | - |

| TEEC-6.1 | CR 19.6.2 | Reloj seguro | El reloj seguro implementado en PlayReady TEE no proporciona una hora válida al restablecerse. | Etc. | - |

| TEEC-6.2 | CR 19.6.2 | Reloj seguro | Reloj seguro solo se puede establecer desde el TEE de PlayReady. | Etc. | - |

| TEEC-6.3 | CR 19.6.2 | Reloj seguro | El reloj seguro se puede establecer periódicamente. | Etc. | - |

| TEEC-6.4 | CR 19.6.3 | Reloj seguro | Los informes de TEE de PlayReady que son compatibles con un reloj seguro, usan este tipo de reloj seguro para aplicar la expiración de la licencia. | Etc. | - |

| TEEC-7 | CR 19.8.1 | Historial de claves | Al actualizar o cambiar una clave, PlayReady TEE puede recuperar todas las claves anteriores para descifrar el contenido almacenado. | Etc. | - |