AipDiscover

Azure Information Protection es un servicio que permite a las organizaciones clasificar y etiquetar datos confidenciales, y aplicar directivas para controlar cómo se accede a esos datos y se comparten.

AipDiscover es un tipo de evento que se registra en el Office 365 registro de auditoría unificado. Representa un intento de detectar o acceder a un archivo protegido de Azure Information Protection (AIP). En el escenario en el que un evento AIPDiscover muestra la operación como detección, significa que el archivo se ha enumerado dentro de un recurso compartido de archivos local, un servidor de SharePoint, etc., que está siendo visto por un analizador de protección de la información o de usuario y el estado del archivo está en reposo. En el escenario en el que un evento AIPDiscover muestra las operaciones como acceso que significa que el archivo se ha abierto y está en uso por el usuario cuando se registró el evento.

El evento AIPDiscover es útil porque muestra los usuarios, dispositivos y ubicaciones que acceden a Azure Information Protection información etiquetada dentro de una organización.

Acceso al registro de auditoría unificado de Office 365

Se puede acceder a los registros de auditoría mediante los métodos siguientes:

- Herramienta de búsqueda de registros de auditoría en el portal de cumplimiento Microsoft Purview.

- El cmdlet Search-UnifiedAuditLog en Exchange Online PowerShell.

- La API de Actividad de administración de Office 365.

Para ver descripciones de los campos de datos dentro de un evento de auditoría, vea Atributos de un evento AipDiscover.

Herramienta de búsqueda de registros de auditoría

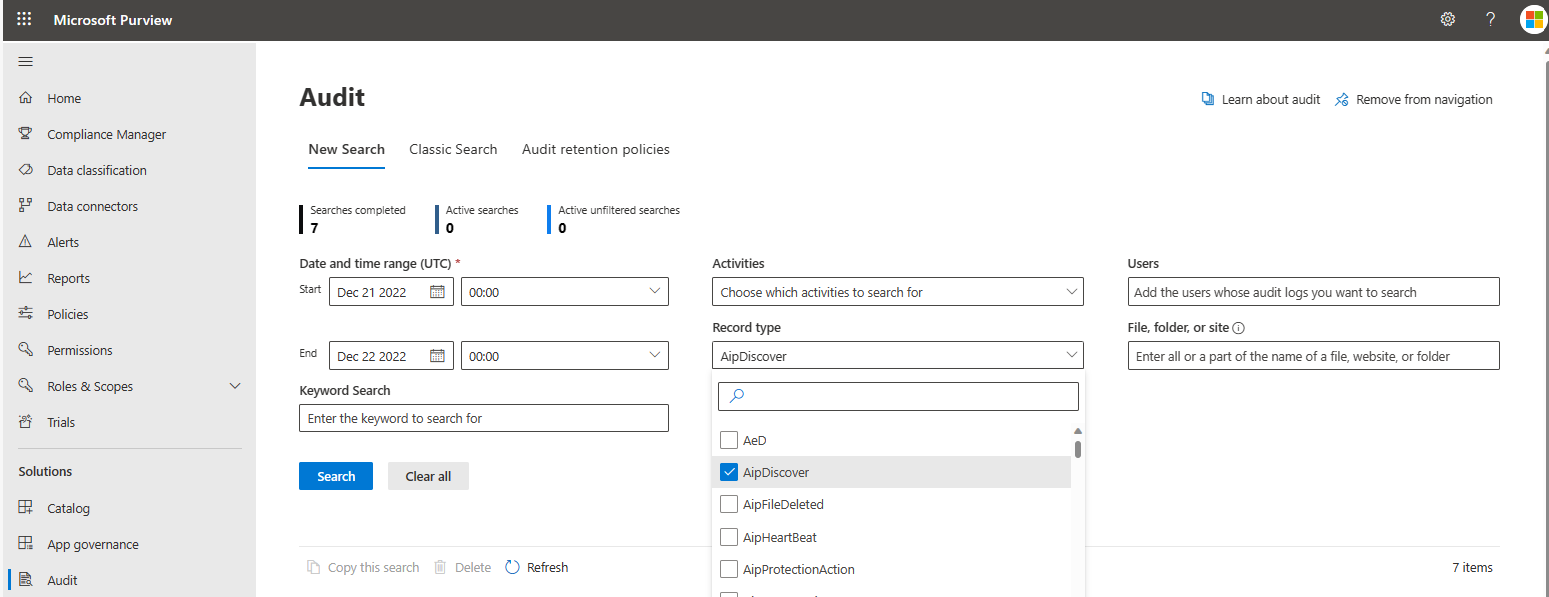

- Vaya al portal de cumplimiento Microsoft Purview e inicie sesión.

- En el panel izquierdo del portal de cumplimiento, seleccione Auditar.

Nota:

Si no ve Auditoría en el panel izquierdo, consulte Roles y grupos de roles en Microsoft Defender para Office 365 y Cumplimiento de Microsoft Purview para obtener información sobre los permisos.

- En la pestaña Nueva búsqueda , establezca Tipo de registro en AipDiscover y configure los demás parámetros.

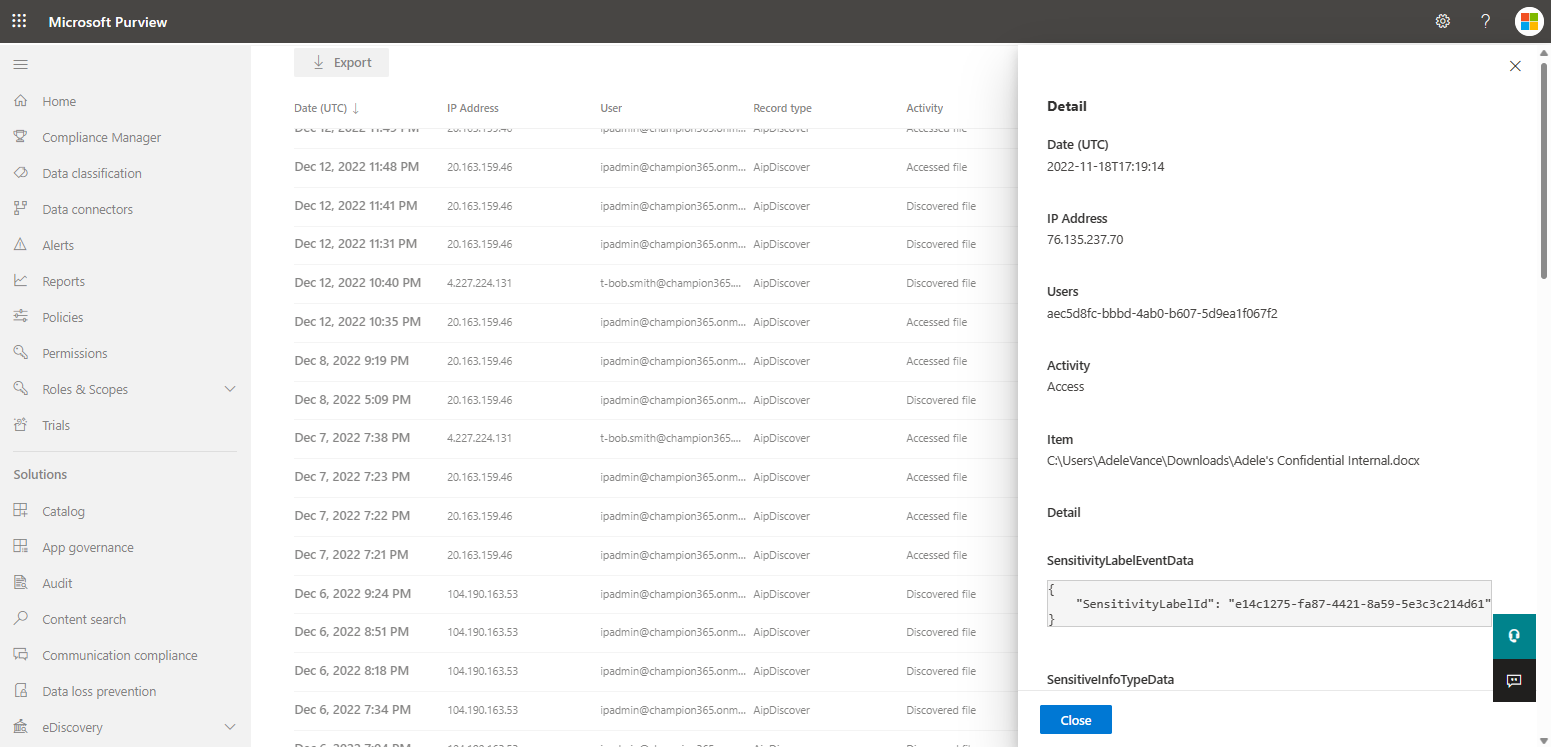

- Haga clic en Buscar para ejecutar la búsqueda con los criterios. En el panel de resultados, seleccione un evento para ver los resultados. Se pueden ver las operaciones de detección y acceso.

Para obtener más información sobre cómo ver los registros de auditoría en el portal de cumplimiento Microsoft Purview, consulte Actividades de registro de auditoría.

Búsqueda del registro de auditoría unificado en PowerShell

Para acceder al registro de auditoría unificado mediante PowerShell, conéctese primero a una sesión de PowerShell Exchange Online completando los pasos siguientes.

Establecer una sesión remota de PowerShell

Esto establecerá una sesión remota de PowerShell con Exchange Online. Una vez establecida la conexión, puede ejecutar cmdlets de Exchange Online para administrar el entorno de Exchange Online.

Abra una ventana de PowerShell y ejecute el comando Install-Module -Name ExchangeOnlineManagement para instalar el módulo Exchange Online Management. Este módulo proporciona cmdlets que se pueden usar para administrar Exchange Online.

- Connect-IPPSSession es un cmdlet de PowerShell que se usa para crear una conexión remota a una sesión de PowerShell Exchange Online.

- Import-Module ExchangeOnlineManagement es un cmdlet de PowerShell que se usa para importar el módulo Exchange Online Management en la sesión actual de PowerShell.

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

Conexión con un usuario específico

Comando para solicitar a un usuario específico las credenciales de Exchange Online.

$UserCredential = Get-Credential

Comando para conectarse a Exchange Online con las credenciales proporcionadas.

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

Conexión con credenciales en la sesión actual

Conéctese a Exchange Online con las credenciales de la sesión actual.

Connect-ExchangeOnline

Cmdlet Search-UnifiedAuditLog

El cmdlet Search-UnifiedAuditLog es un comando de PowerShell que se puede usar para buscar en el Office 365 registro de auditoría unificado. El registro de auditoría unificado es un registro de la actividad de usuario y administrador en Office 365 que se puede usar para realizar el seguimiento de eventos. Para conocer los procedimientos recomendados para usar este cmdlet, consulte Procedimientos recomendados para usar Search-UnifiedAuditLog.

Para extraer los eventos de AipDiscover del registro de auditoría unificado mediante PowerShell, puede usar el siguiente comando. Esto buscará en el registro de auditoría unificado el intervalo de fechas especificado y devolverá cualquier evento con el tipo de registro "AipDiscover". Los resultados se exportarán a un archivo CSV en la ruta de acceso especificada.

Search-UnifiedAuditLog -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

Use el siguiente comando para buscar específicamente eventos de detección: el escenario en el que el usuario o el analizador de protección de la información detectan los archivos mediante la visualización de recursos compartidos de archivos locales, servidores de SharePoint, etc. A continuación también se muestra un ejemplo del resultado del cmdlet de PowerShell.

Search-UnifiedAuditLog -Operations Discover -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

A continuación se muestra un ejemplo del evento AipDiscover de PowerShell, operación Detectar.

RecordType : AipDiscover

CreationDate : 12/6/2022 8:51:58 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : Discover

AuditData :

{

"SensitivityLabelEventData":{},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Custom",

"IsProtected":true,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Explorer Extension",

"ProcessName":"MSIP.App",

"Platform":1,

"DeviceName":"WinDev2210Eval",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Rest",

"ObjectId":"C:\\Users\\User\\OneDrive - champion365\\Cascade Car Schematics.docx",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"104.190.163.53",

"Id":"e15273c7-f07e-41ec-bac1-5da8739623a5",

"RecordType":93,

"CreationTime":"2022-12-06T20:51:58",

"Operation":"Discover",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : -1

ResultCount : 0

Identity : e15273c7-f07e-41ec-bac1-5da8739623a5

IsValid : True

ObjectState : Unchanged

Use el siguiente comando para buscar específicamente eventos de acceso: el escenario en el que el usuario abrió y usó los archivos. A continuación también se muestra un ejemplo del resultado del cmdlet de PowerShell.

Search-UnifiedAuditLog -Operations Access -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

A continuación se muestra un ejemplo del evento AipDiscover desde PowerShell, operación Access.

RecordType : AipDiscover

CreationDate : 11/6/2022 10:56:26 PM

UserIds : AdeleV@champion365.onmicrosoft.com

Operations : Access

AuditData :

{

"SensitivityLabelEventData":{

"SensitivityLabelId":"e14c1275-fa87-4421-8a59-5e3c3c214d61"

},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Template",

"TemplateId":"2f0f4096-5629-405c-b2a1-8611053b0ed0",

"IsProtected":true,

"ProtectionOwner":"tony@smith.net"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"chmp365-avance",

"Location":"On-premises file shares",

"ProductVersion":"2.13.49.0"

},

"Data State":"Use",

"ObjectId":"C:\\Users\\AdeleVance\\Downloads\\dest.docx",

"UserId":"AdeleV@champion365.onmicrosoft.com",

"ClientIP":"76.135.237.70",

"Id":"f8317892-3dc0-455d-9edd-8d6615addf41",

"RecordType":93,

"CreationTime":"2022-11-06T22:56:26",

"Operation":"Access",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"aec5d8fc-bbbd-4ab0-b607-5d9ea1f067f2",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 18

ResultCount : 18

Identity : f8317892-3dc0-455d-9edd-8d6615addf41

IsValid : True

ObjectState : Unchanged

Nota:

Este es solo un ejemplo de cómo puede usar el cmdlet Search-UnifiedAuditLog. Es posible que tenga que ajustar el comando y especificar parámetros adicionales en función de sus requisitos específicos. Para obtener más información sobre el uso de PowerShell para registros de auditoría unificados, consulte Buscar registro de auditoría unificado.

API de Actividad de administración de Office 365

Para poder consultar los puntos de conexión de api de Office 365 Management, deberá configurar la aplicación con los permisos adecuados. Para obtener una guía paso a paso, consulte Introducción a las API de administración de Office 365.

A continuación se muestra un ejemplo del evento AipDiscover de la API REST.

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-21T17:18:20Z

EventCreationTime [UTC] : 2022-12-21T17:18:20Z

Id : b8ef4925-3bae-4982-8279-651d4e67b1ea

Operation : Discover

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 93

UserType : 0

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 52.159.112.221

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Explorer Extension

Common_ProcessName : MSIP.App

Common_Platform : 1

Common_DeviceName : AIPSCANNER1.mscompliance.click

Common_ProductVersion : 2.14.90.0

ObjectId : C:\Users\svc.aipscanner\AppData\Local\Microsoft\MSIP\Scanner\Reports\Reports2022-12-12_23_13_06.zip

SensitiveInfoTypeData : []

ProtectionEventData_IsProtected : false

Common_Location : On-premises file shares

DataState : Rest

Type : AuditGeneral

Atributos del evento AipDiscover

| Evento | Tipo | Descripción |

|---|---|---|

| ApplicationId | GUID | El identificador de la aplicación que realiza la operación. |

| ApplicationName | Cadena | Nombre descriptivo de la aplicación que realiza la operación. (Outlook, OWA, Word, Excel, PowerPoint, etc.) |

| ClientIP | IPv4/IPv6 | La dirección IP del dispositivo que se ha usado cuando la actividad se ha registrado. Para ciertos servicios, el valor que se visualiza en esta propiedad puede ser la dirección IP de una aplicación de confianza (por ejemplo, Office en las aplicaciones web) que llama al servicio en nombre de un usuario y no la dirección IP del dispositivo utilizado por la persona que realizó la actividad. |

| CreationTime | Fecha y hora | La fecha y hora en formato Hora universal coordinada (UTC) en las que el usuario ha realizado la actividad. |

| DataState | Cadena | Rest = El archivo no estaba abierto cuando se registró el evento Use = El archivo estaba en uso cuando se registró el evento. |

| DeviceName | Cadena | Dispositivo en el que se produjo la actividad. |

| Id | GUID | Identificador único de un registro de auditoría. |

| IsProtected | Booleano | Indica si los datos están protegidos con cifrado. |

| Ubicación | Cadena | Ubicación del documento con respecto al dispositivo del usuario (recursos compartidos de archivos locales). |

| ObjectId | Cadena | Ruta de acceso completa de archivo (URL) a la que está accediendo el usuario. |

| Operación | Cadena | Tipo de operación para el registro de auditoría.

Discover = Archivo visto en reposo por el usuario o el escáner de protección de la información Access = El usuario abrió y usó el archivo cuando se registró el evento. |

| OrganizationId | GUID | El GUID del inquilino de Office 365 de su organización. Este valor debe ser siempre el mismo en su organización, independientemente del servicio de Office 365 en que se produce. |

| Plataforma | Doble | Plataforma desde la que se produjo la actividad.

0 = Desconocido 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Explorador web |

| ProcessName | Cadena | Nombre del proceso correspondiente (Outlook, MSIP.App, WinWord, etc.) |

| ProductVersion | Cadena | Versión del cliente de AIP. |

| ProtectionOwner | Cadena | Propietario de Rights Management en formato UPN. |

| ProtectionType | Cadena | Tipo de protección que se usó para los datos. La plantilla significa que el administrador ha predefinido la protección. Personalizado significa que el usuario definió la protección. |

| RecordType | Doble | El tipo de operación indicado por el registro. 93 representa un registro de AipDiscover. |

| Ámbito | Doble | 0 representa que un servicio de O365 hospedado creó el evento. 1 representa que un servidor local creó el evento. |

| SensitiveInfoTypeData | Cadena | Los tipos de información confidencial que se han detectado dentro de los datos. |

| SensitivityLabelId | GUID | GUID de etiqueta de confidencialidad de MIP actual. Use cmdlt Get-Label para obtener los valores completos del GUID. |

| TemplateId | GUID | Identificador de la plantilla usada para la protección. Si ProtectionType = Template, TemplateId tendrá GUID. Si ProtectionType = Custom, TemplateId estará en blanco. El cmdlet Get-AipServiceTemplate obtiene todas las plantillas de protección existentes o seleccionadas de Azure Information Protection. |

| UserId | Cadena | Nombre principal de usuario (UPN) del usuario que realizó la acción que provocó que se registrara el registro. |

| UserKey | GUID | Un id. alternativo para el usuario identificado en la propiedad id. de usuario. Esta propiedad se rellena con el identificador único de pasaporte (PUID) para los eventos efectuados por los usuarios en SharePoint, OneDrive para la Empresa y Exchange. |

| UserType | Doble | El tipo de usuario que llevó a cabo la operación.

0 = Normal 1 = Reservado 2 = Administración 3 = DcAdmin 4 = Sistema 5 = Aplicación 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |