Paso 5: Establecer la confianza entre bosques PRIV y CORP

En cada dominio CORP, como contoso.local, los controladores de dominio CONTOSO y PRIV deben estar enlazados mediante una relación de confianza. Esto permite a los usuarios del dominio PRIV acceder a los recursos del dominio CORP.

Conexión de cada controlador de dominio a su equivalente

Antes de establecer la confianza, cada controlador de dominio debe configurarse para la resolución de nombres DNS de su equivalente, en función de la dirección IP del otro controlador de dominio o servidor DNS.

Si los controladores de dominio o el servidor con el software MIM están implementados como máquinas virtuales, asegúrese de que no haya ningún otro servidor DNS que esté proporcionando servicios de nombres de dominio a estos equipos.

- Si las máquinas virtuales tienen varias interfaces de red, incluidas interfaces de red conectadas a redes públicas, puede que tenga que deshabilitar esas conexiones de forma temporal o invalidar la configuración de interfaz de red de Windows. Es importante asegurarse de que ninguna máquina virtual use una dirección de servidor DNS proporcionada por DHCP.

Asegúrese de que todos los controladores de dominio CORP existentes puedan enrutar nombres al bosque PRIV. Inicie PowerShell en cada controlador de dominio situado fuera del bosque PRIV, como CORPDC, y escriba el siguiente comando:

nslookup -qt=ns priv.contoso.local.Compruebe que la salida indica un registro nameserver para el dominio PRIV con la dirección IP correcta.

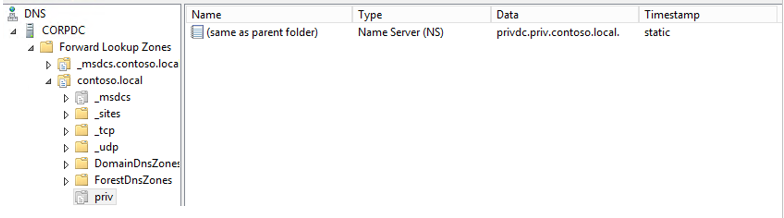

Si el controlador de dominio no puede enrutar el dominio PRIV, use Administrador de DNS (se encuentra en Iniciar>Herramientas de aplicación>DNS) para configurar el reenvío de nombres DNS del dominio PRIV a la dirección IP de PRIVDC. Si es un dominio superior (por ejemplo, contoso.local), expanda los nodos de este controlador de dominio y su dominio, como CORPDC>Forward Lookup Zones>contoso.local, y asegúrese de que una clave denominada priv esté presente como un tipo de servidor de nombres (NS).

Establecimiento de la confianza en PAMSRV

En PAMSRV, establezca confianza unidireccional con cada dominio como CORPDC para que los controladores de dominio CORP confíen en el bosque PRIV.

Inicie sesión como administrador de dominio PRIV (PRIV\Administrador) en PAMSRV.

Inicie PowerShell.

Escriba los siguientes comandos de PowerShell para cada bosque existente. Cuando se le pida, escriba la credencial del administrador de dominio CORP (CONTOSO\Administrador).

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $caEscriba los siguientes comandos para cada dominio de los bosques existentes.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

Concesión de acceso de lectura a bosques de Active Directory existentes

En cada bosque existente, habilite el acceso de lectura a AD para los administradores de PRIV y el servicio de supervisión.

Inicie sesión en el controlador de dominio de bosque CORP existente, (CORPDC), como administrador de dominio del dominio de nivel superior de ese bosque (Contoso\Administrador).

Inicie Usuarios y equipos de Active Directory.

Haga clic con el botón derecho en el dominio contoso.local y seleccione Control delegado.

En la pestaña Usuarios y grupos seleccionados, haga clic en Agregar.

En la ventana Seleccionar usuarios, equipos o grupos, haga clic en Ubicaciones y cambie la ubicación a priv.contoso.local. En el nombre del objeto, escriba Administradores de dominio y haga clic en Comprobar nombres. Cuando aparezca una ventana emergente, escriba el nombre de usuario priv\administrador y su contraseña.

Después de Admins. del dominio, agregue "; MIMMonitor". Una vez que los nombres Admins. del dominio y MIMMonitor estén subrayados, haga clic en Aceptar y luego en Siguiente.

En la lista de tareas comunes, seleccione Leer toda la información del usuario y haga clic en Siguiente y en Finalizar.

Cierre Usuarios y equipos de Active Directory.

Abra una ventana de PowerShell.

Use

netdompara asegurarse de que el historial de SID está habilitado y el filtrado por SID deshabilitado. Escriba:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.localLa salida debe indicar Habilitando el historial de SID para esta confianza o El historial de SID ya está habilitado para esta confianza.

La salida también debe indicar que el filtrado de SID no está habilitado para esta confianza. Para obtener más información, consulte Deshabilitar cuarentena de filtro SID .

Inicio de los servicios de supervisión y de componentes

Inicie sesión como administrador de dominio PRIV (PRIV\Administrador) en PAMSRV.

Inicie PowerShell.

Escriba los siguientes comandos de PowerShell.

net start "PAM Component service" net start "PAM Monitoring service"

En el paso siguiente se moverá un grupo a PAM.