Microsoft Entra colaboración empresarial a negocio (B2B) con Microsoft Identity Manager(MIM) 2016 SP1 con Aplicación de Azure Proxy

El escenario inicial es la administración del ciclo de vida de las cuentas de AD del usuario externo. En este escenario, una organización ha invitado a invitados a su directorio de Microsoft Entra y desea conceder a esos invitados acceso a aplicaciones locales Windows-Integrated autenticación o basadas en Kerberos, a través del proxy de aplicación Microsoft Entra u otros mecanismos de puerta de enlace. El proxy de aplicación Microsoft Entra requiere que cada usuario tenga su propia cuenta de AD DS, con fines de identificación y delegación.

Guía específica del escenario

Algunas suposiciones realizadas en la configuración de B2B con MIM y Microsoft Entra id. Application Proxy:

Ya ha implementado AD en el entorno local, Microsoft Identity Manager está instalado y se ha establecido la configuración básica del servicio MIM, el Portal de MIM, el agente de administración de Active Directory (ADMA) y el agente de administración de FIM (FIM MA). Para más información, consulte Implementación de Microsoft Identity Manager 2016 SP2.

Ha seguido las instrucciones que aparecen en el artículo sobre cómo descargar e instalar el conector de Graph.

Ha configurado Microsoft Entra Connect para sincronizar usuarios y grupos con Microsoft Entra id.

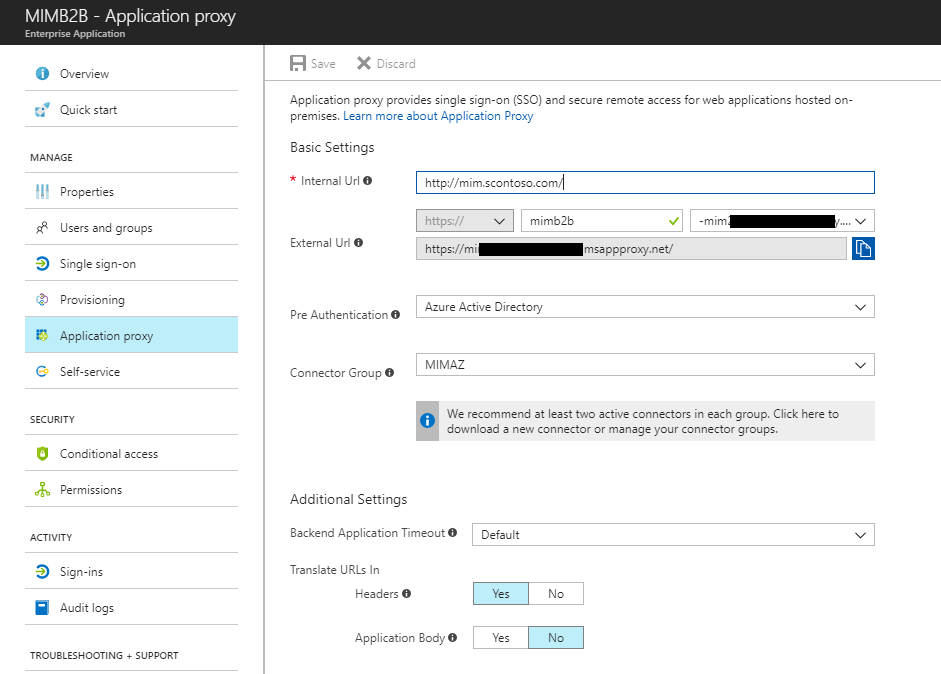

Ya ha configurado Application Proxy conectores y grupos de conectores. Si no es así, consulte Tutorial: Incorporación de una aplicación local para el acceso remoto a través de Application Proxy en Microsoft Entra id. para instalar y configurar.

Ya ha publicado una o varias aplicaciones, que se basan en la autenticación integrada de Windows o en cuentas de AD individuales a través de Microsoft Entra proxy de aplicación.

Ha invitado o ha invitado a uno o varios invitados, lo que ha dado lugar a que uno o varios usuarios se creen en Microsoft Entra id. Para obtener más información, consulte Autoservicio para el registro de colaboración B2B de Microsoft Entra.

Escenario de ejemplo de implementación de B2B de un extremo a otro

Esta guía parte del escenario siguiente:

Contoso Pharmaceuticals trabaja con Trey Research Inc. como parte de su departamento de I+D. Los empleados de Trey Research han de tener acceso a la aplicación de generación de informes de investigación que facilita Contoso Pharmaceuticals.

Contoso Pharmaceuticals está en su propio inquilino, que ha configurado un dominio personalizado.

Alguien ha invitado un usuario externo al inquilino de Contoso Pharmaceuticals. Este usuario ha aceptado la invitación y tiene acceso a recursos compartidos.

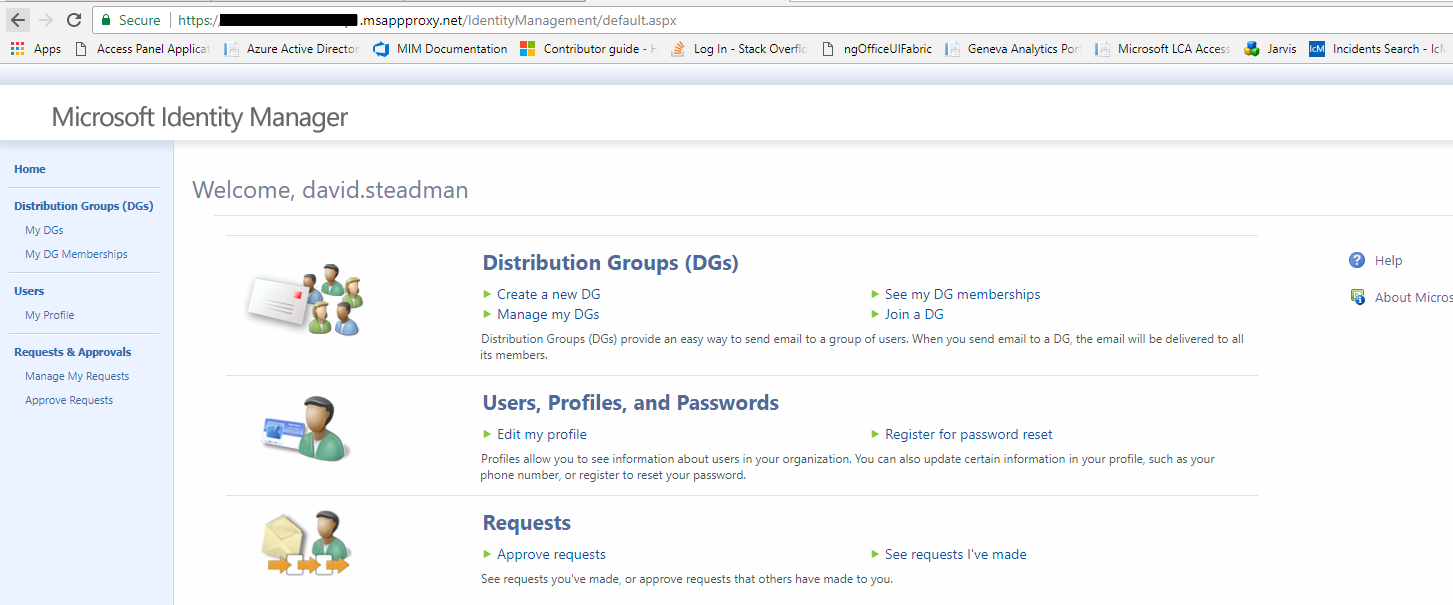

Contoso Pharmaceuticals ha publicado una aplicación a través de App Proxy. En este escenario, la aplicación de ejemplo es el Portal de MIM. Esto permitiría a un usuario invitado participar en los procesos de MIM, por ejemplo, en escenarios del departamento de soporte técnico o para solicitar acceso a los grupos de MIM.

Configuración de AD y Microsoft Entra Connect para excluir usuarios agregados del identificador de Microsoft Entra

De forma predeterminada, Microsoft Entra Connect supone que los usuarios que no son administradores de Active Directory deben sincronizarse con Microsoft Entra id. Si Microsoft Entra Connect encuentra un usuario existente en Microsoft Entra id. que coincida con el usuario de AD local, Microsoft Entra Connect coincidirá con las dos cuentas y se supone que se trata de una sincronización anterior del usuario y que el AD local es autoritativo. Sin embargo, este comportamiento predeterminado no es adecuado para el flujo B2B, donde la cuenta de usuario se origina en Microsoft Entra id.

Por lo tanto, los usuarios introducidos en AD DS por MIM desde Microsoft Entra id. deben almacenarse de forma que Microsoft Entra id. no intente sincronizar esos usuarios con Microsoft Entra id. Una manera de hacerlo es crear una nueva unidad organizativa en AD DS y configurar Microsoft Entra Connect para excluir esa unidad organizativa.

Para obtener más información, consulte Microsoft Entra Connect Sync: Configuración del filtrado.

Creación de la aplicación Microsoft Entra

Nota: Antes de crear el agente de administración en MIM Sync para el conector de Graph, asegúrese de que ha revisado la guía para implementar el conector de Graph y que ha creado una aplicación con un identificador de cliente y un secreto.

Asegúrese de que la aplicación ha autorizado al menos uno de estos permisos: User.Read.All, User.ReadWrite.All, Directory.Read.All o Directory.ReadWrite.All.

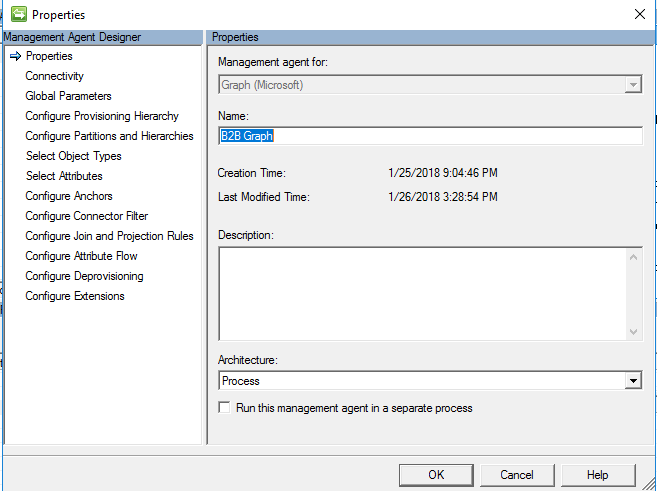

Crear un nuevo agente de administración

En la interfaz de usuario de Synchronization Service Manager, seleccione Conectores y Crear. Seleccione Graph (Microsoft) y asígnele un nombre descriptivo.

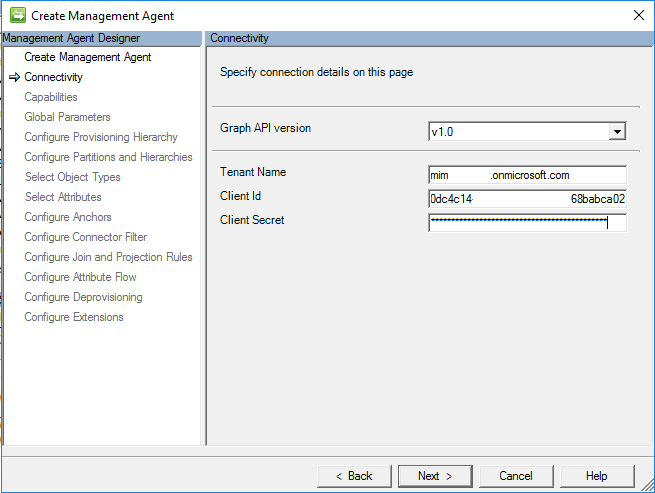

Conectividad

En la página de conectividad, debe especificar la versión de Graph API. La PAI de producción es V 1.0, la de no producción es Beta.

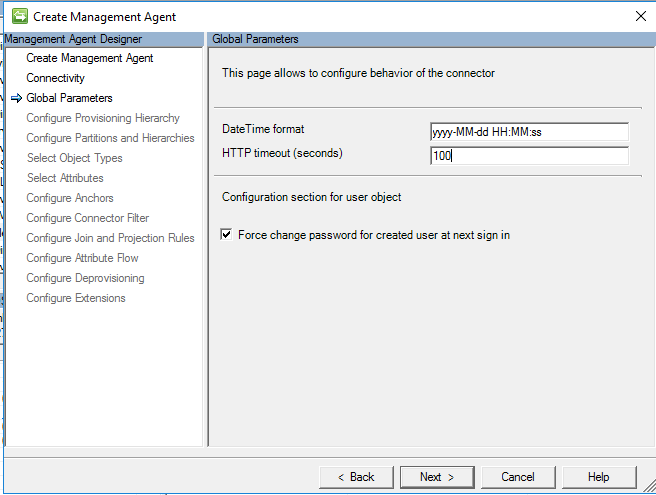

Parámetros globales

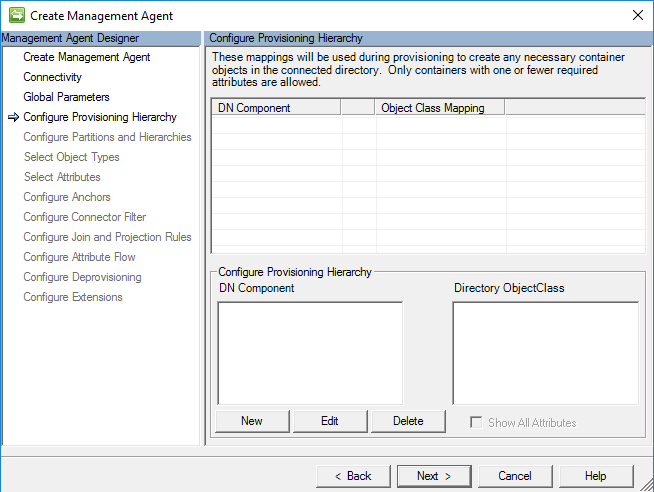

Configure Provisioning Hierarchy (Configurar la jerarquía de aprovisionamiento)

Esta página se utiliza para asignar el componente DN, por ejemplo, OU, al tipo de objeto que debe estar aprovisionado, por ejemplo, organizationalUnit. Esto no es necesario para este escenario, así que puede dejarlo como valor predeterminado y hacer clic en Siguiente.

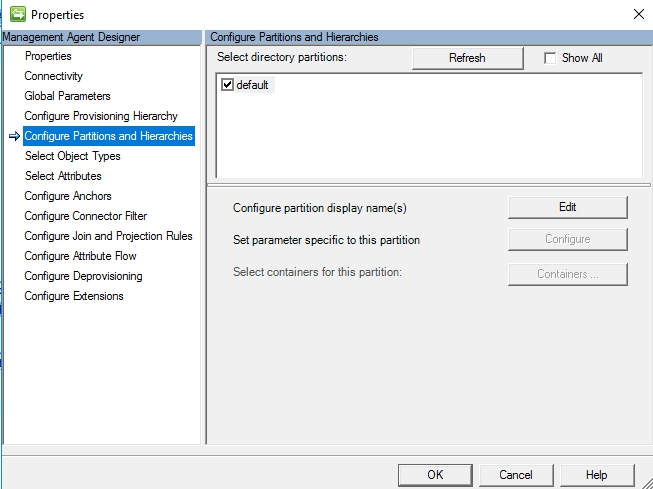

Configurar particiones y jerarquías

En la página de particiones y jerarquías, seleccione todos los espacios de nombres con objetos que se van a importar y exportar.

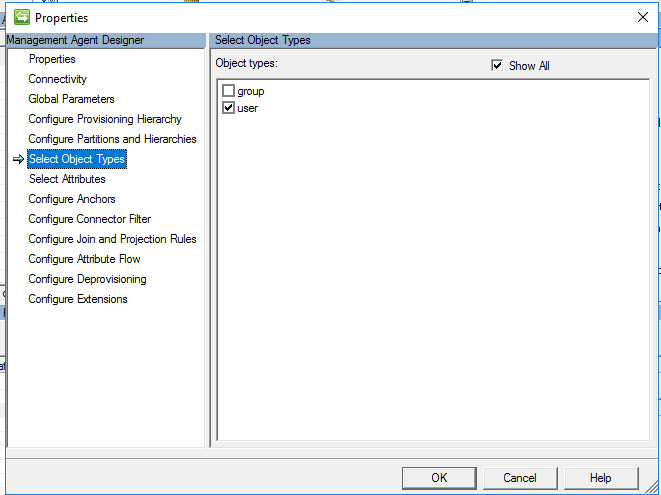

Seleccionar tipos de objeto

En la página de tipos de objeto, seleccione los tipos de objeto que va a importar. Debe seleccionar al menos “Usuario”.

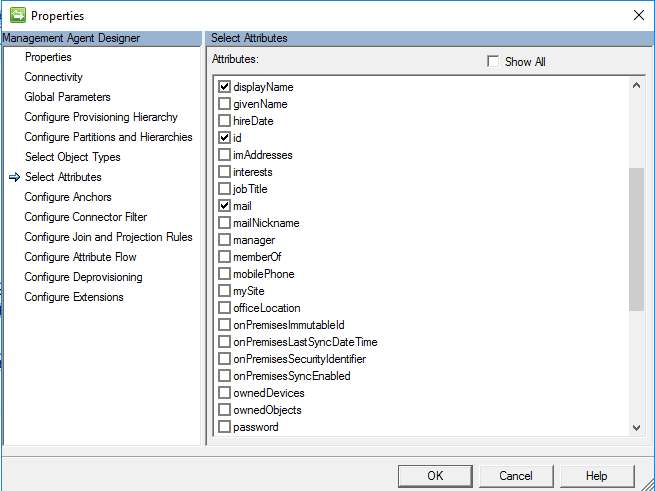

Seleccionar atributos

En la pantalla Seleccionar atributos, seleccione atributos de Microsoft Entra que serán necesarios para administrar usuarios B2B en AD. Se necesita el atributo "ID". Los atributos userPrincipalName y userType se usarán más adelante en esta configuración. Los demás atributos son opcionales, por ejemplo:

displayNamemailgivenNamesurnameuserPrincipalNameuserType

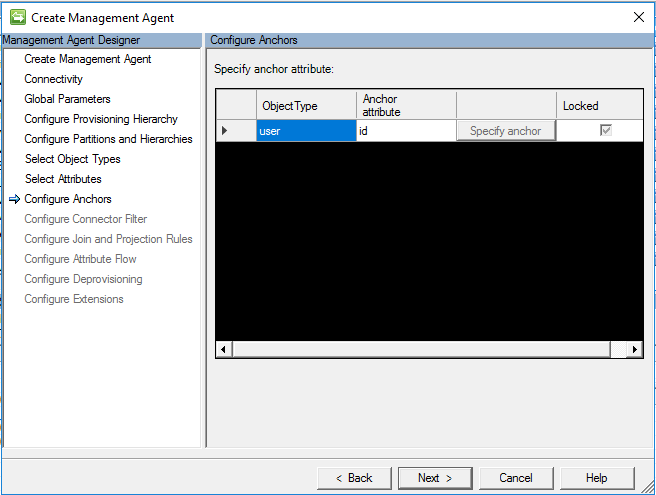

Configuración de delimitadores

En la pantalla de configuración del delimitador, es obligatorio configurar el atributo de delimitador. De forma predeterminada, use el atributo ID para la asignación de usuarios.

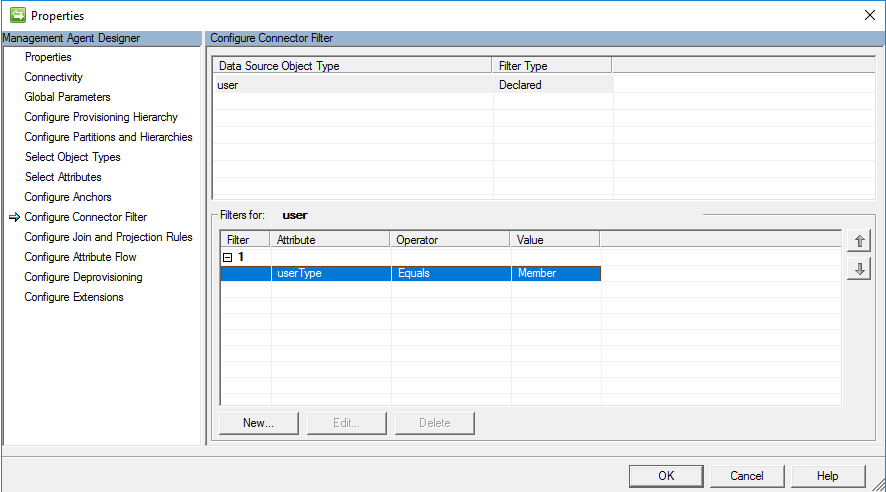

Configurar filtro de conector

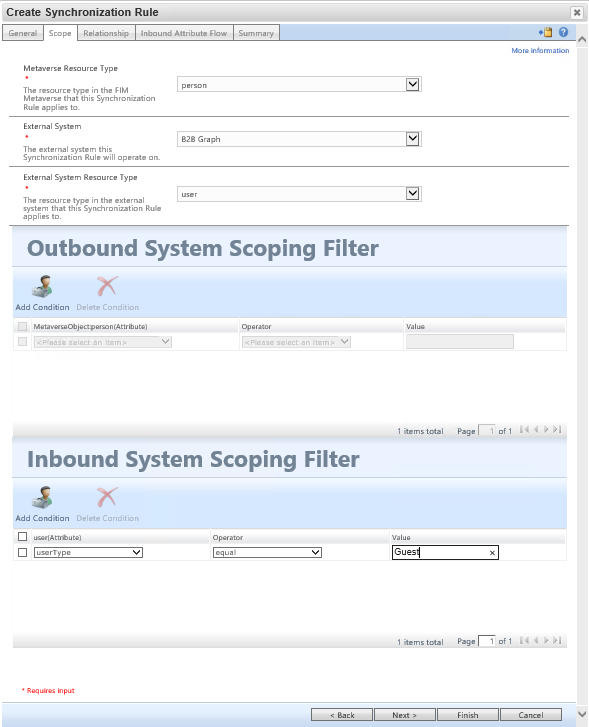

En la página de configuración del filtro del conector, MIM le permite filtrar los objetos en función del filtro de los atributos. En este escenario para B2B, el objetivo es incluir solo usuarios con el valor del userType atributo que sea igual Guesta y no usuarios con el valor userType que sea igual membera .

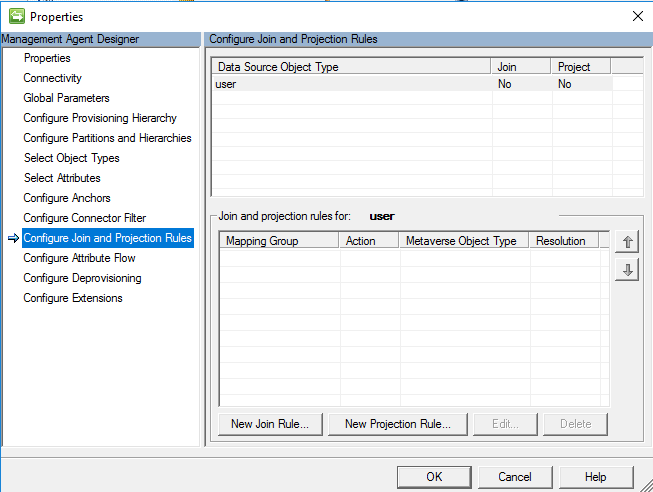

Configurar reglas de unión y proyección

Esta guía presupone que va a crear una regla de sincronización. Como la configuración de reglas de unión y proyección se controla mediante la regla de sincronización, no hay que identificar ninguna unión ni ninguna proyección en el propio conector. Deje la configuración predeterminada y haga clic en Aceptar.

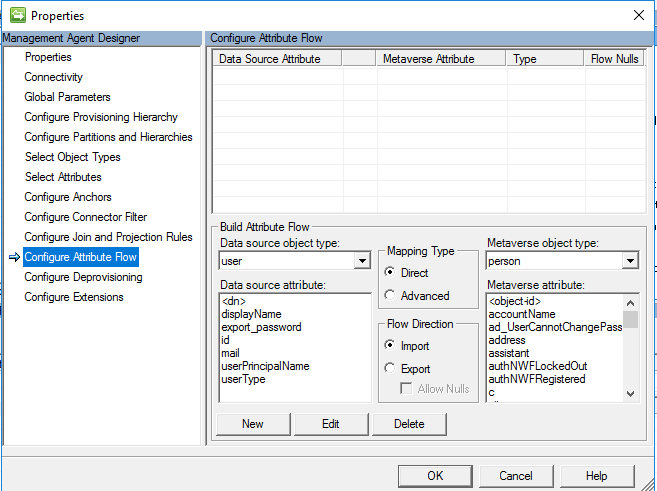

Configurar el flujo de atributos

Esta guía presupone que va a crear una regla de sincronización. La proyección no es necesaria para definir el flujo de atributos en MIM Sync, ya que se controla mediante la regla de sincronización que se va a crear más adelante. Deje la configuración predeterminada y haga clic en Aceptar.

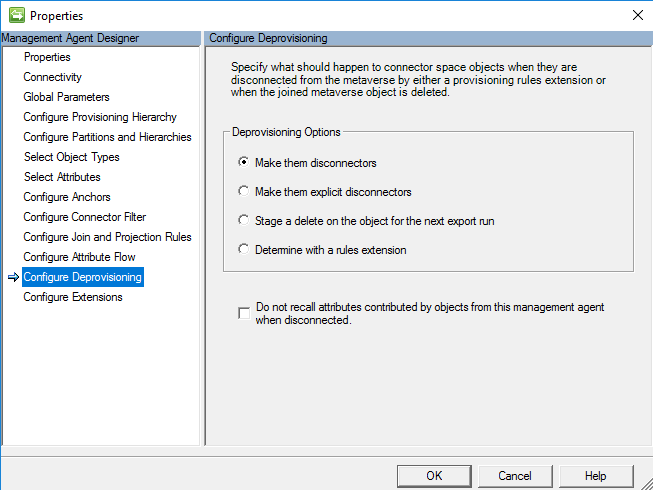

Configurar el desaprovisionamiento

La opción para configurar el desaprovisionamiento le permite configurar la sincronización de MIM para eliminar el objeto, siempre que se elimine el objeto de metaverso. En este escenario, los hacemos desconectadores, ya que el objetivo es dejarlos en Microsoft Entra id. En este escenario, no exportamos nada a Microsoft Entra id. y el conector solo está configurado para Importación.

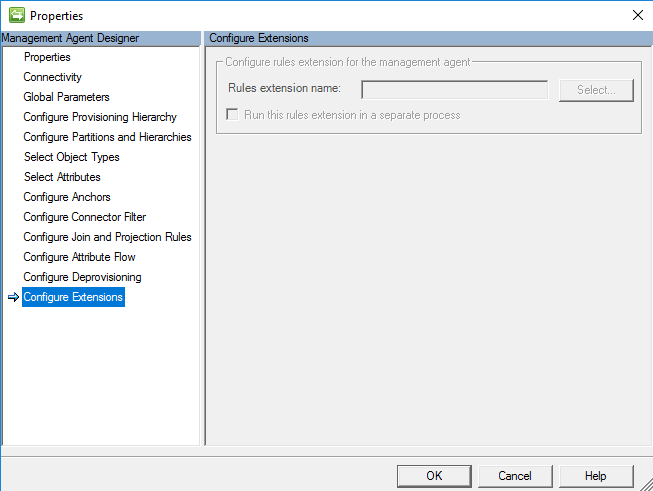

Configurar extensiones

La configuración de extensiones en este agente de administración es opcional, no obligatoria, ya que se usa una regla de sincronización. Si en el flujo de atributos anterior se decidió usar una regla avanzada, definir la extensión de las reglas sería opcional.

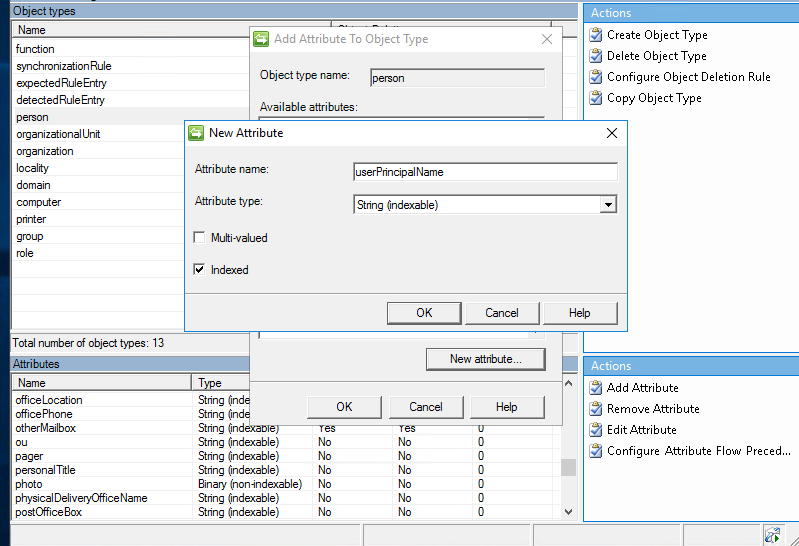

Ampliar el esquema de metaverso

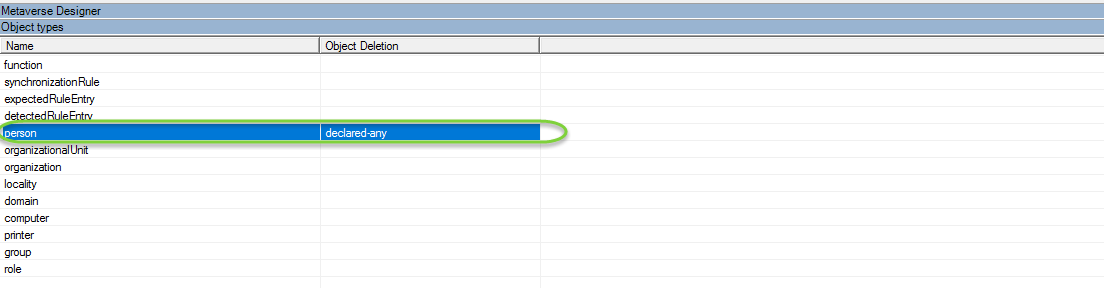

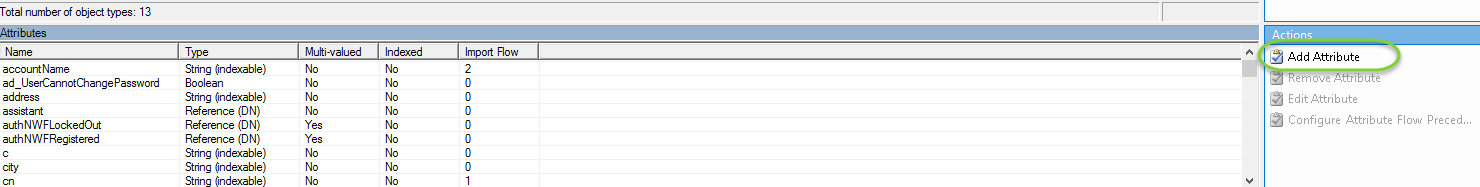

Antes de crear la regla de sincronización, es necesario crear un atributo llamado userPrincipalName enlazado al objeto Person con el diseñador de máquinas virtuales.

En el cliente de sincronización, seleccione el diseñador de metaverso

Después, seleccione el tipo de objeto Person

Luego, en Acciones, haga clic en Agregar atributo.

Después, rellene los siguientes datos

Nombre del atributo: userPrincipalName

Tipo de atributo: Cadena (indexable)

Indizada = True

Creación de reglas de sincronización del servicio MIM

En los pasos siguientes, comenzaremos la asignación de la cuenta de invitado B2B y el flujo de atributos. Aquí se supone que ya tiene configurado el Agente de administración de Active Directory y el Agente de administración de FIM para dirigir a los usuarios al servicio y portal de MIM.

Los pasos siguientes requerirán la adición de la configuración mínima a FIM MA y AD MA.

Aquí encontrará más detalles para la configuración https://technet.microsoft.com/library/ff686263(v=ws.10).aspx: How Do I Provision Users to AD DS (Cómo se aprovisionan usuarios en AD DS).

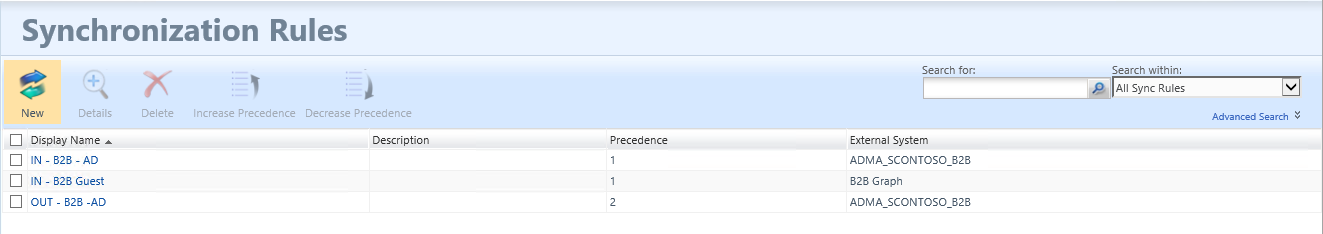

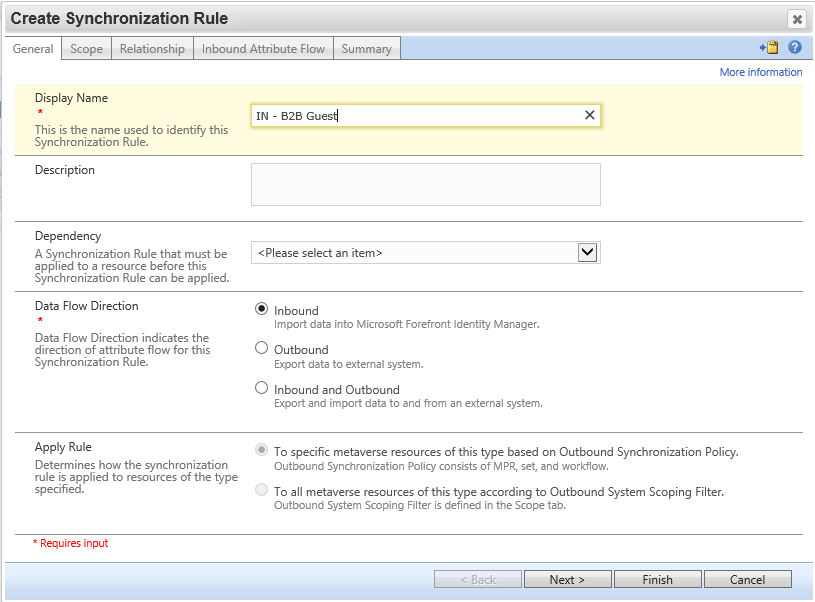

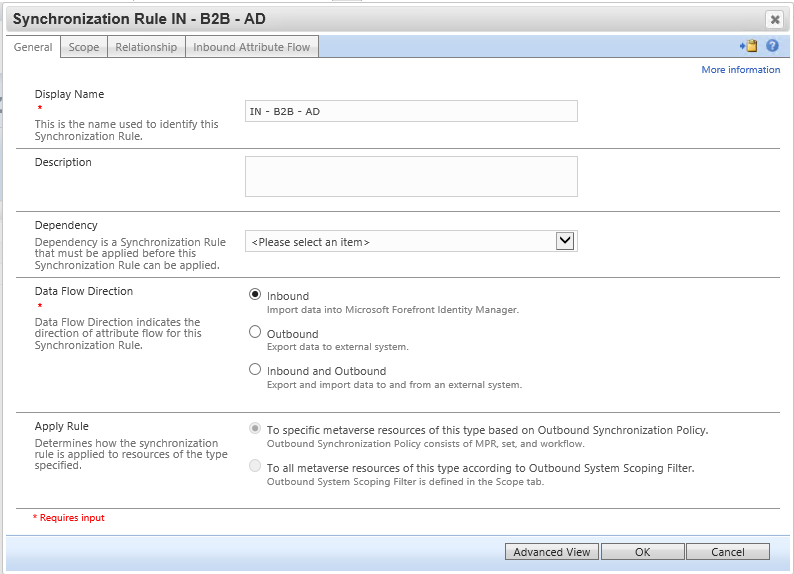

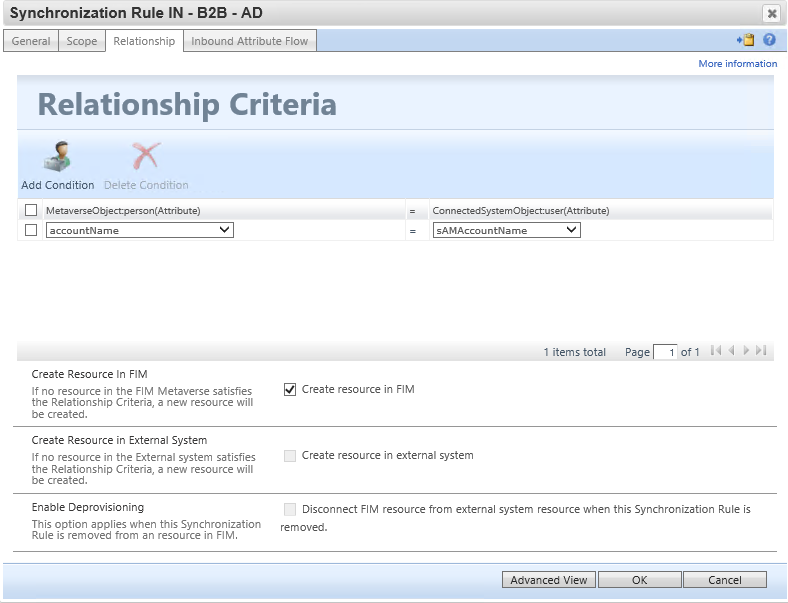

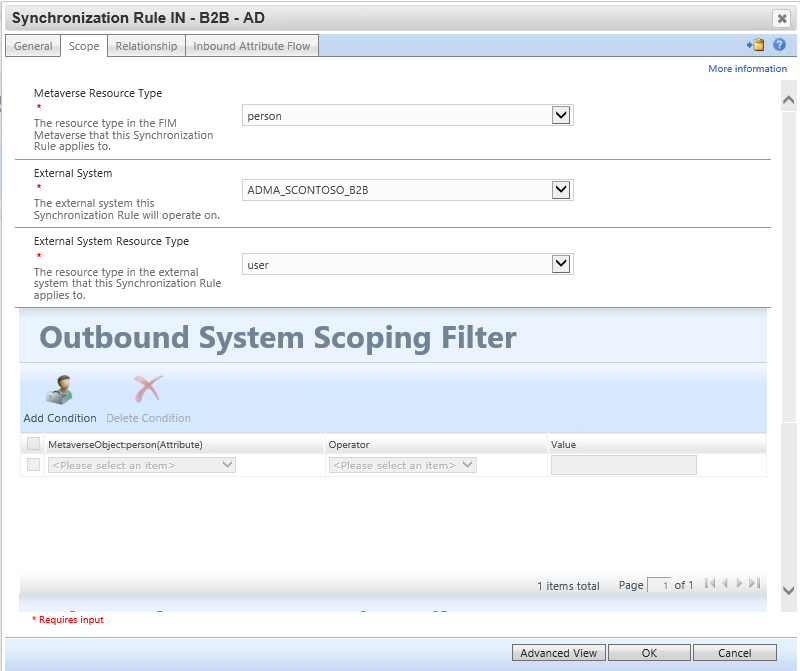

Regla de sincronización: Importar usuario invitado a MV al metaverso del servicio de sincronización desde Microsoft Entra id.

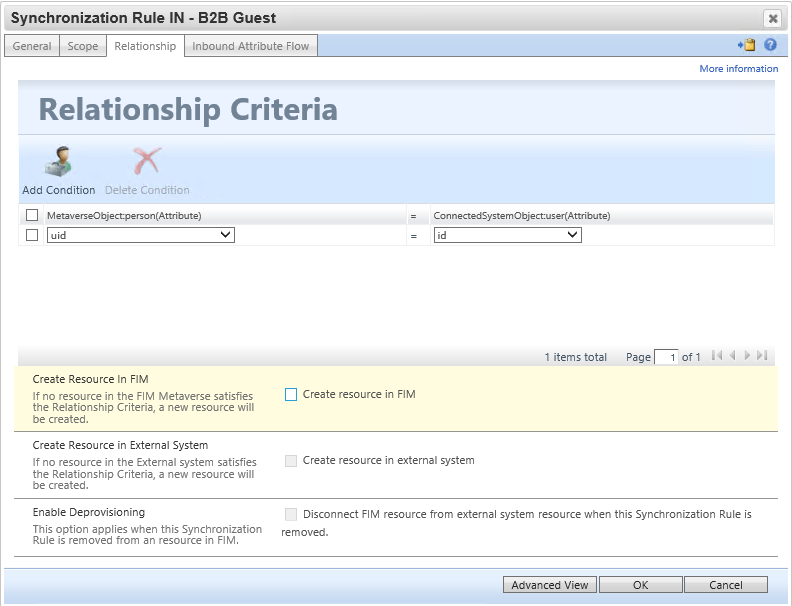

Navegue hasta el portal de MIM, seleccione Reglas de sincronización y haga clic en Nuevo. Cree una regla de sincronización de entrada para el flujo de B2B a través del conector de Graph.

En el paso de los criterios de relación, seleccione “Crear recurso en FIM”.

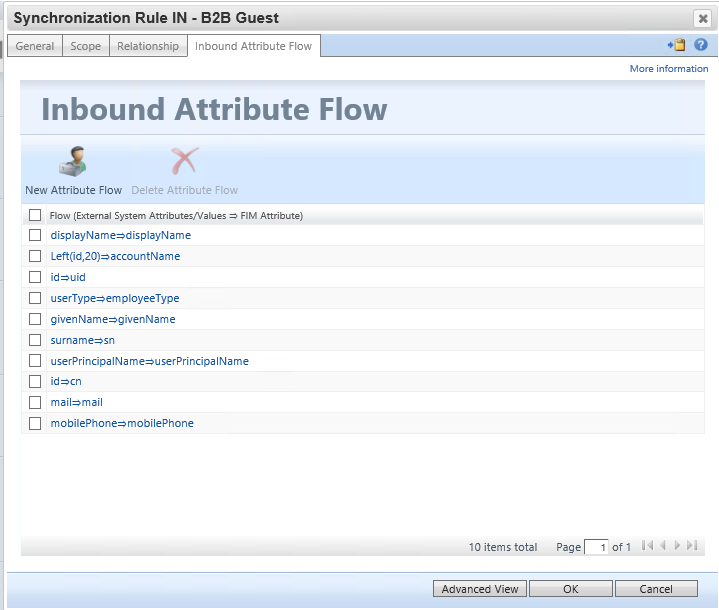

Configure las siguientes reglas de flujo de atributo entrante. Asegúrese de rellenar los accountNameatributos , userPrincipalName y uid , ya que se usarán más adelante en este escenario:

| Solo flujo inicial | Usar como prueba de existencia | Flujo (valor de origen ⇒ atributo de FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

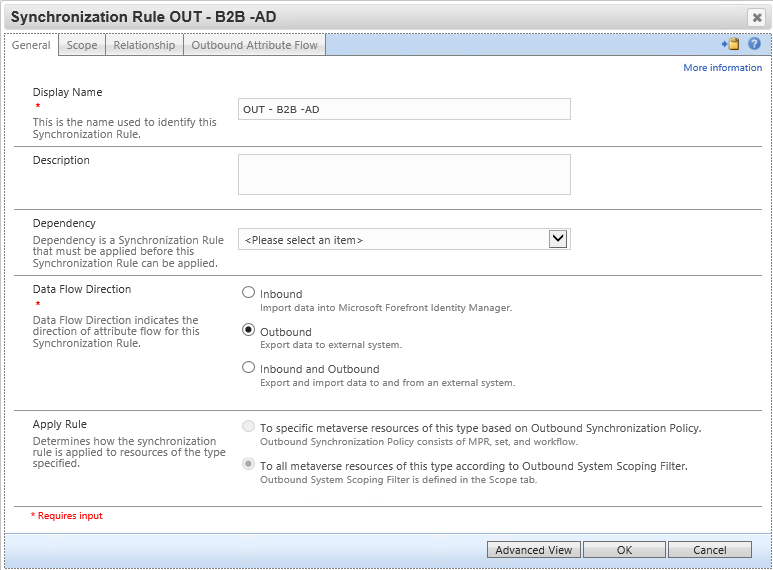

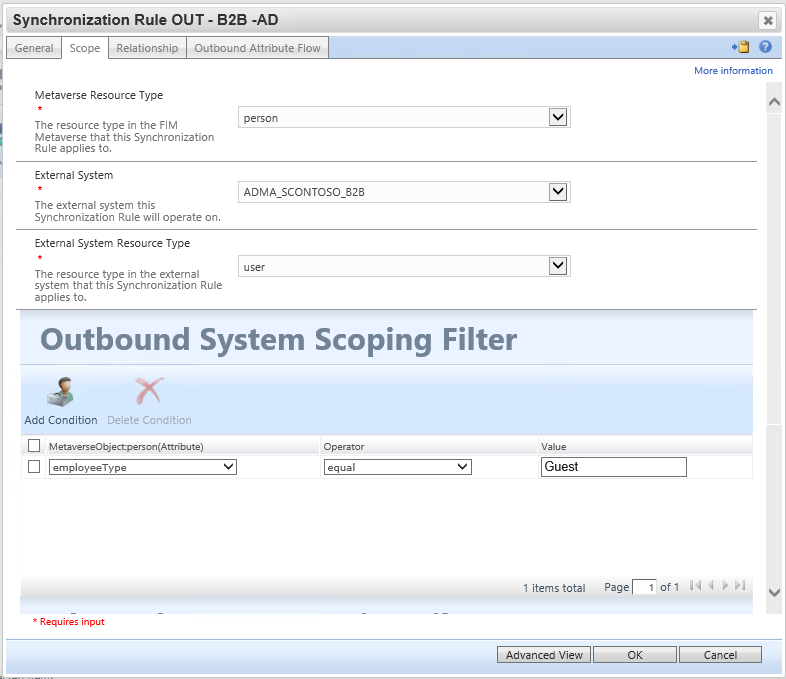

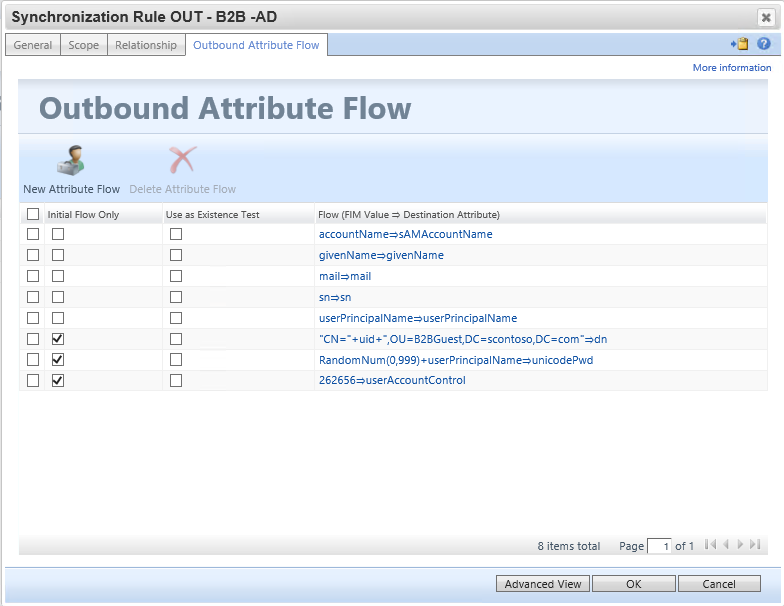

Regla de sincronización: Crear cuenta de usuario invitado en Active Directory

Esta regla de sincronización crea el usuario en Active Directory. Asegúrese de que el flujo de dn debe colocar al usuario en la unidad organizativa que se excluyó de Microsoft Entra Connect. Actualice también el flujo para unicodePwd de modo que cumpla la directiva de contraseñas de AD: no es necesario que el usuario conozca la contraseña. Tenga en cuenta que el valor de 262656 para userAccountControl codifica las marcas SMARTCARD_REQUIRED y NORMAL_ACCOUNT.

Reglas de flujo:

| Solo flujo inicial | Usar como prueba de existencia | Flujo (Valor de FIM ⇒Atributo de destino) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| S | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| S | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| S | [262656⇒userAccountControl](javascript:void(0);) |

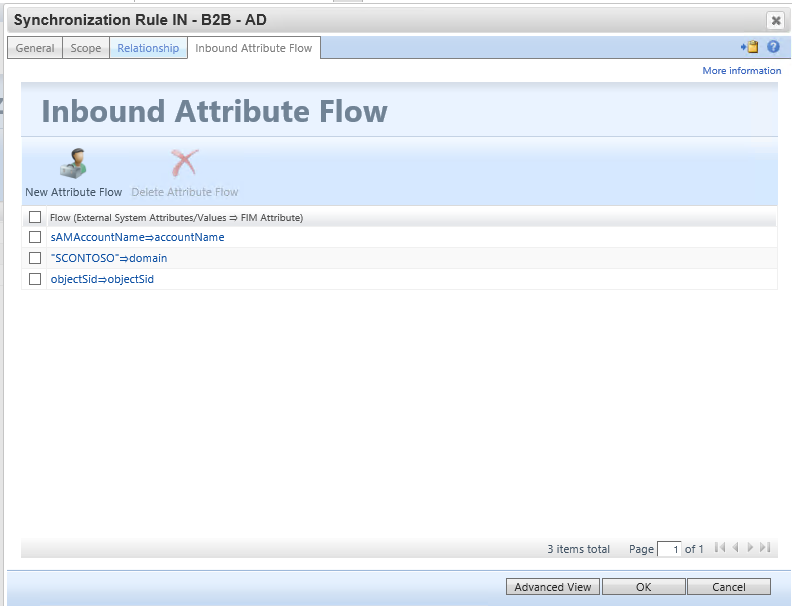

Regla de sincronización opcional: Importar SID de objetos de usuario invitado de B2B para permitir el inicio de sesión en MIM

Esta regla de sincronización de entrada vuelve a incluir el atributo del SID del usuario de Active Directory en MIM, para que el usuario pueda acceder al Portal de MIM. El Portal de MIM necesita que el usuario tenga los atributos samAccountName, domain y objectSid rellenados en la base de datos del servicio MIM.

Configure el sistema de origen externo como ADMA, porque AD establecerá automáticamente el atributo objectSid cuando MIM cree el usuario.

Tenga en cuenta que si configura los usuarios para que se creen en el servicio MIM, debe asegurarse de que no estén en el ámbito de los conjuntos destinados a reglas de la directiva de administración de SSPR de empleados. Es posible que deba cambiar las definiciones de conjunto para excluir los usuarios que ha creado el flujo de B2B.

| Solo flujo inicial | Usar como prueba de existencia | Flujo (valor de origen ⇒ atributo de FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Ejecutar las reglas de sincronización

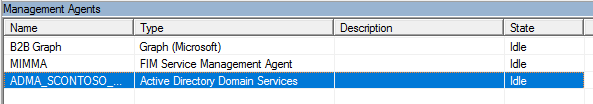

Después, se invita al usuario y luego se ejecutan las reglas de sincronización del agente de administración en el orden siguiente:

Importación y sincronización completas en el Agente de administración de

MIMMA. Esto garantiza que MIM Sync tenga configuradas las reglas de sincronización más recientes.Importación y sincronización completas en el Agente de administración de

ADMA. Esto garantiza que MIM y Active Directory sean coherentes. En este momento, todavía no hay ninguna exportación pendiente para los invitados.Importación y sincronización completas en el Agente de administración de Graph para B2B. Esto dirige a los usuarios invitados al metaverso. En este punto, la exportación de

ADMAestará pendiente en una o más cuentas. Si no hay ninguna exportación pendiente, compruebe que los usuarios invitados se hayan importado en el espacio del conector y que las reglas se hayan configurado para que puedan asignarse a cuentas del Agente de administración.Exportación, importación diferencial y sincronización en el Agente de administración de

ADMA. Si se produjo un error al exportar, compruebe la configuración de la regla y determine si falta algún requisito del esquema.Exportación, importación diferencial y sincronización en el Agente de administración de

MIMMA. Cuando finalice, ya no debería haber ninguna exportación pendiente.

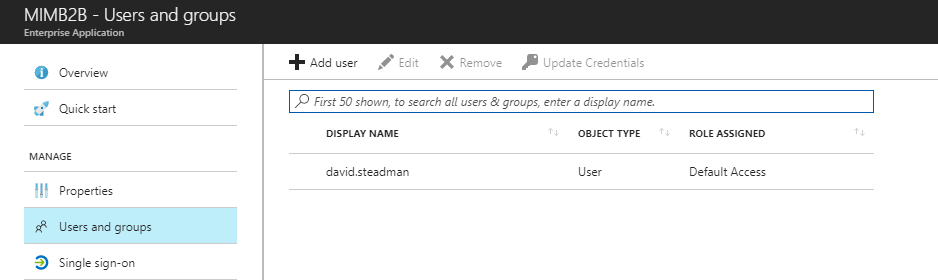

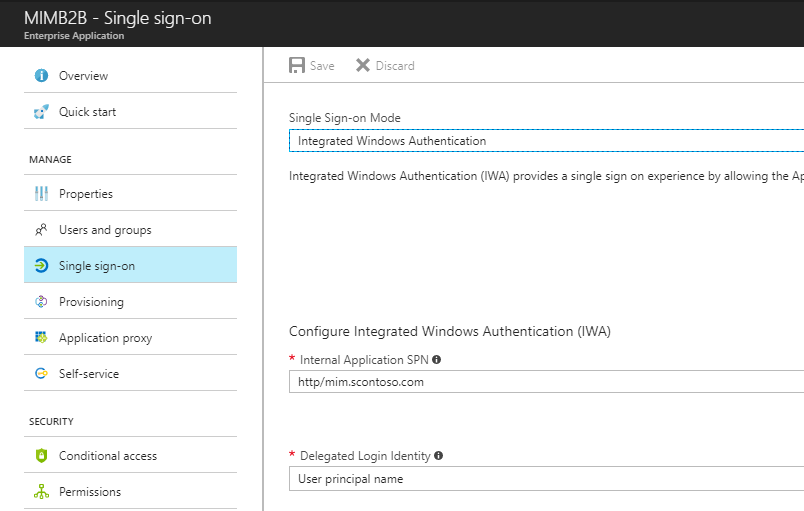

Opcional: proxy de aplicación para invitados de B2B que inicien sesión en el portal de MIM

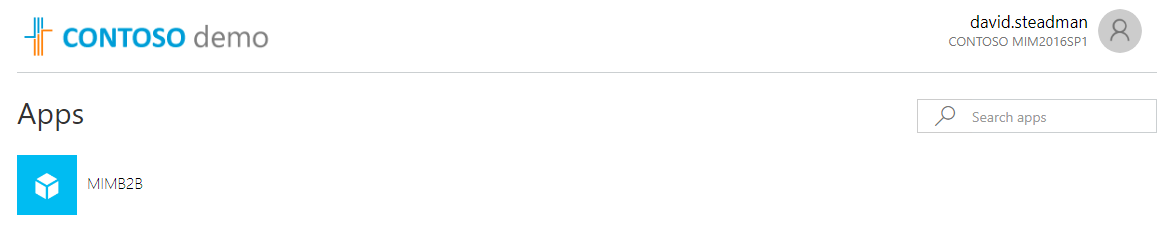

Ahora que hemos creado las reglas de sincronización de MIM. En la configuración de App Proxy, defina el uso de la entidad de seguridad de la nube para que permita KCD en el proxy de la aplicación. Además, a continuación se agrega el usuario manualmente a la administración de usuarios y grupos. Las opciones para que no se muestre el usuario hasta que la creación se ha producido en MIM para agregar el invitado a un grupo de Office una vez aprovisionado requiere un poco más de configuración que no se trata en este documento.

Cuando esté todo configurado, inicie sesión de usuario en B2B y vea la aplicación.

Pasos siguientes

How Do I Provision Users to AD DS (Cómo aprovisionar usuarios en AD DS)

Functions Reference for FIM 2010 (Referencia de funciones para FIM 2010)

Provisión de acceso remoto seguro a aplicaciones locales.

Download Microsoft Identity Manager connector for Microsoft Graph (Descarga del conector de Microsoft Identity Manager para Microsoft Graph)