Instale MIM 2016 con SP2: Servicio MIM y portal para clientes de Microsoft Entra ID P1 o P2

Nota

En este tutorial se usan nombres y valores de ejemplo de una empresa denominada Contoso. Reemplácelos por el suyo propio. Por ejemplo:

- Nombre del servidor del servicio y del portal de MIM: mim.contoso.com

- Nombre del servidor SQL: contosoagl.contoso.com

- Nombre de la cuenta de servicio:

svcMIMService - Nombre de dominio: contoso

- Contraseña: Pass@word1

Antes de empezar

- Esta guía está pensada para instalar el servicio MIM en organizaciones con licencia para Microsoft Entra ID P1 o P2. Si su organización no dispone de Microsoft Entra ID P1 o P2 o no utiliza Microsoft Entra ID, deberá seguir la guía de instalación de la edición de licencia por volumen de MIM.

- Asegúrese de que tiene credenciales de usuario de Microsoft Entra con permisos suficientes para validar que la suscripción de inquilino incluye el id. de Microsoft Entra P1 o P2 y puede crear registros de aplicaciones.

- Si tiene previsto usar la autenticación de contexto de aplicación de Office 365, tendrá que ejecutar un script para registrar la aplicación de servicio MIM en el identificador de Microsoft Entra y conceder los permisos del servicio MIM para acceder a un buzón del servicio MIM en Office 365. Guarde la salida del script, ya que necesitará el identificador de aplicación resultante y el secreto más adelante durante la instalación.

Opciones de implementación

Las opciones de implementación dependen de dos criterios:

- Si el servicio MIM se ejecutará como una cuenta de servicio de Windows normal o como una cuenta de servicio administrada por grupo (gMSA)

- Si el servicio MIM enviará correo electrónico a través de Exchange Server, Office 365 o un servidor SMTP

Opciones de implementación disponibles:

- Opción A: Cuenta de servicio normal + Exchange Server

- Opción B: Cuenta de servicio normal + Autenticación básica de Office 365

- Opción C: Cuenta de servicio normal + autenticación de contexto de aplicación de Office 365

- Opción D: Cuenta de servicio normal + SMTP

- Opción E: Cuenta de servicio normal + sin servidor de correo

- Opción F: Cuenta de servicio administrada por grupo + Exchange Server

- Opción G: cuenta de servicio administrada por grupo + autenticación básica de Office 365

- Opción H: cuenta de servicio administrada por grupo + autenticación de contexto de aplicación de Office 365

- Opción I: cuenta de servicio administrada por grupo + sin servidor de correo

Nota

La opción servidor SMTP solo funciona con cuentas de servicio normales y autenticación integrada de Windows, y no permite el uso del complemento de Outlook para aprobaciones.

Preparación de la autenticación de contexto de la aplicación de Office 365

A partir de la compilación 4.6.421.0, además de la autenticación básica, el servicio MIM admite la autenticación de contexto de aplicación en buzones de Office 365. Se anunció el fin de la compatibilidad con la autenticación básica el 20 de septiembre de 2019, por lo que se recomienda usar la autenticación de contexto de aplicación para enviar notificaciones y recopilar respuestas de aprobación.

El escenario de autenticación de contexto de aplicación requiere que registre una aplicación en microsoft Entra ID, cree un secreto de cliente que se usará en lugar de una contraseña y conceda a esta aplicación permiso para acceder al buzón del servicio MIM. El servicio MIM usará este identificador de aplicación y este secreto para acceder a su buzón en Office 365. Puede registrar la aplicación en el identificador de Entra de Microsoft mediante un script (recomendado) o manualmente.

Registro de aplicaciones mediante el Centro de administración de Microsoft Entra

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Navegue a Microsoft Entra blade y copie su ID de Tenant de la sección Información General y guárdelo.

Vaya a la sección Registros de aplicaciones y haga clic en el botón Nuevo registro.

Asigne un nombre a la aplicación, por ejemplo, acceso al buzón del cliente del servicio MIMy haga clic en Registrar.

Una vez registrada la aplicación, copie el valor de ID de la aplicación (cliente) y guárdelo.

Vaya a sección Permisos de API y revoque permiso User.Read haciendo clic en tres puntos derecho al nombre del permiso y eligiendo Quitar permiso. Confirme que desea quitar este permiso.

Haga clic en el botón Agregar un permiso. Cambie a API que mi organización usa y escriba Office. Seleccione tipo de Office 365 Exchange Online y Permisos de aplicación. Escriba full y seleccione full_access_as app. Haga clic en el botón Agregar permisos.

Verá que se ha añadido el permiso y que no se ha otorgado el consentimiento del administrador. Haga clic en botón Conceder consentimiento del administrador situado junto al botón Agregar un permiso.

Vaya a Certificados y secretos y elija agregar Nuevo secreto de cliente. Si selecciona una hora de expiración para el secreto, tendrá que volver a configurar el servicio MIM más cerca de su fecha de expiración para usar otro secreto. Si no tiene previsto rotar los secretos de aplicación, seleccione Nunca. Asigne un nombre al secreto, por ejemplo, servicio MIM y haga clic en el botón Agregar. Verá el valor secreto que se muestra en el portal. Copie este valor (no el ID secreto) y guárdelo.

Ahora que tiene el identificador de inquilino, el identificador de aplicación y el secreto de aplicación necesarios para el instalador, puede continuar con la instalación del servicio y el portal de MIM. Además, es posible que desee restringir el acceso de la aplicación recién registrada al buzón del servicio MIM (full_access_as_app concede acceso a todos los buzones de su organización). Para ello, debe crear una directiva de acceso de aplicaciones . Siga esta guía para restringir el acceso de su aplicación solo al buzón del servicio MIM. Tendrá que crear un grupo de seguridad habilitado para correo o distribución y agregar el buzón del servicio MIM a ese grupo. A continuación, ejecute un comando de PowerShell y proporcione las credenciales de administrador de Exchange Online:

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

Registro de la aplicación mediante un script de PowerShell

Create-MIMMailboxApp.ps1 script se puede encontrar en Scripts.zip/Scripts/Service y Portal o en Service y Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts.

A menos que el buzón del servicio MIM se hospede en una nube nacional o gubernamental, el único parámetro que necesita pasar al script es el correo electrónico del servicio MIM, por ejemplo, MIMService@contoso.onmicrosoft.com.

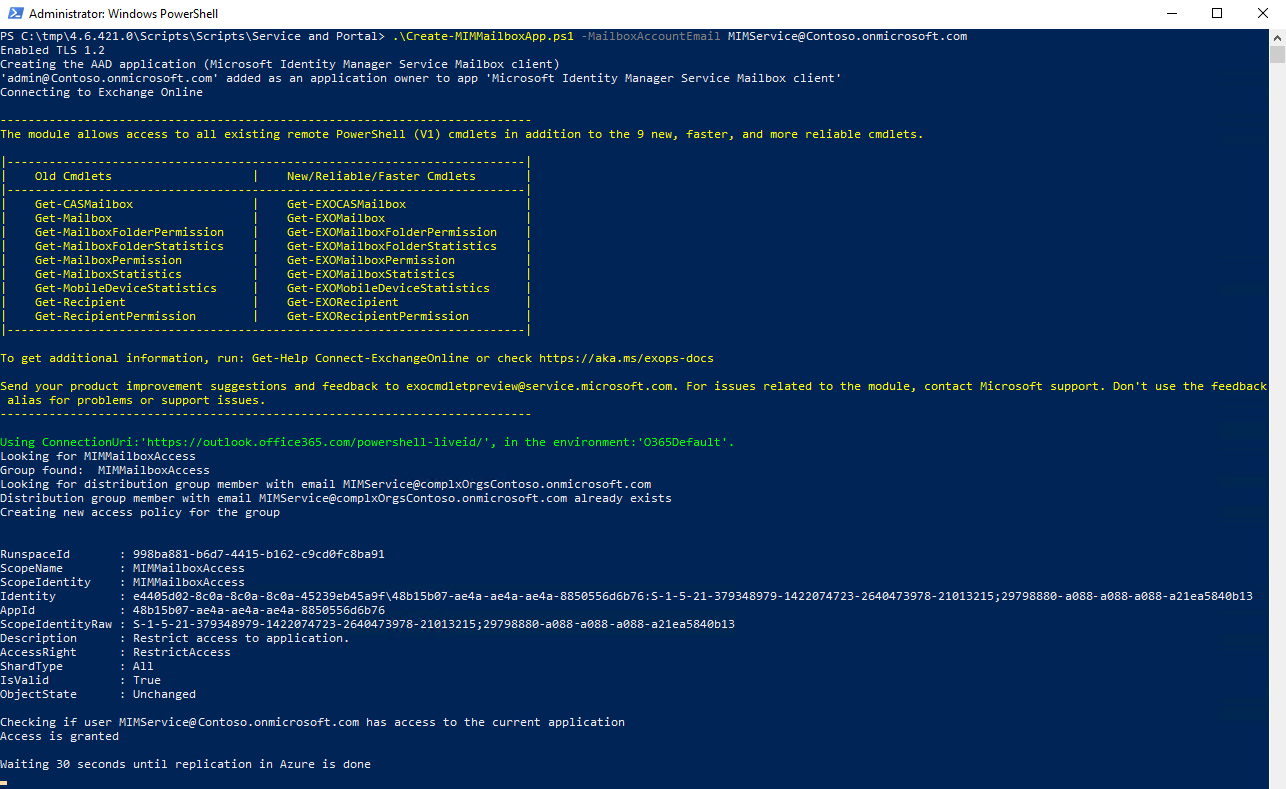

Desde una ventana de PowerShell, inicie Create-MIMMailboxApp.ps1 con el parámetro de <email> -MailboxAccountEmail y proporcione el email del servicio MIM.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

Cuando se le pidan credenciales, proporcione sus credenciales de administrador global de Microsoft Entra para registrar una aplicación en Azure.

Una vez registrada la aplicación, otro elemento emergente solicitará las credenciales de administrador de Exchange Online para crear una directiva de acceso a aplicaciones.

Después de registrar correctamente la aplicación, la salida del script debe tener este aspecto:

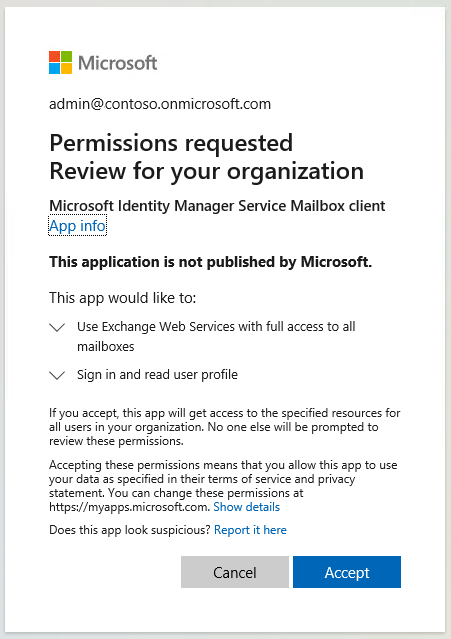

Hay un retraso de 30 segundos después de registrar la aplicación y se abre una ventana del explorador para evitar problemas de replicación. Proporcione sus credenciales de administrador de inquilinos de Microsoft Entra y acepte una solicitud para conceder a la aplicación acceso al buzón del servicio MIM. La ventana emergente debe tener este aspecto:

imagen de la pantalla de consentimiento del administrador de

Después de hacer clic en el botón Aceptar, se le redirigirá al Centro de administración de Microsoft 365. Puede cerrar la ventana del explorador y comprobar la salida del script.

Copie los valores ApplicationId, TenantId y ClientSecret, ya que los necesitará el instalador del servicio y el portal de MIM.

Implementación del servicio y el portal de MIM

Pasos comunes de implementación

Cree un directorio temporal para mantener los registros del instalador en, por ejemplo, c:\miminstall.

Inicie la consola con privilegios elevados, navegue a la carpeta de binarios del instalador del servicio MIM y ejecute el comando:

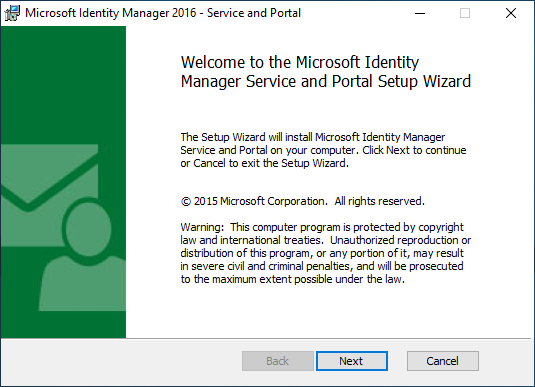

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtEn la pantalla de bienvenida, haga clic en Siguiente.

Revise el contrato de licencia de End-User y haga clic en Siguiente si acepta los términos de licencia.

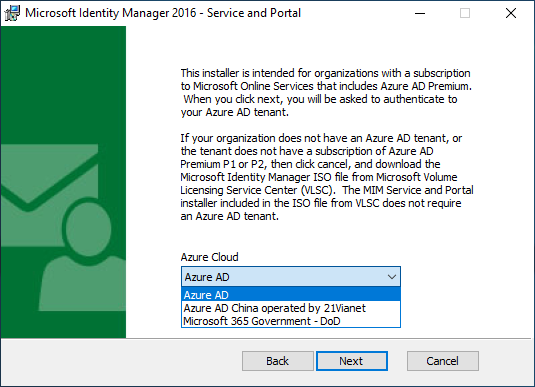

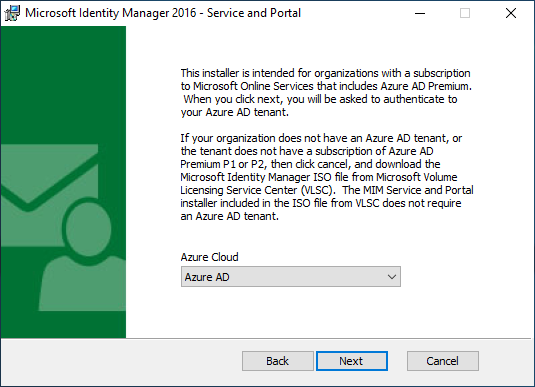

Las nubes nacionales son instancias aisladas de Azure. Seleccione en qué instancia de nube de Azure se hospeda el inquilino y haga clic en Siguiente.

Las organizaciones que no usan una nube nacional o gubernamental deben seleccionar la instancia global de Microsoft Entra ID.

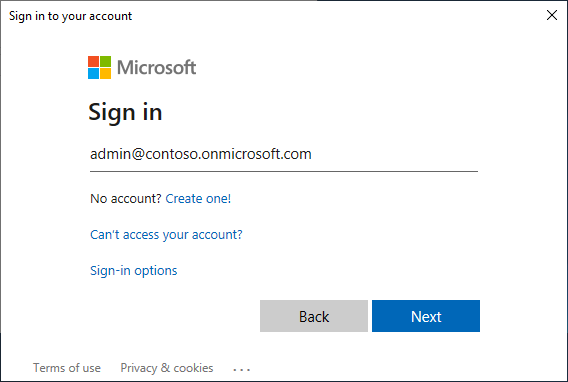

Después de seleccionar la nube adecuada, el instalador le pedirá que se autentique en ese entorno. En la ventana emergente, proporcione las credenciales de usuario de Microsoft Entra de un usuario de ese arrendatario para validar el nivel de suscripción del arrendatario. Escriba el nombre de usuario de Microsoft Entra y haga clic en Siguiente.

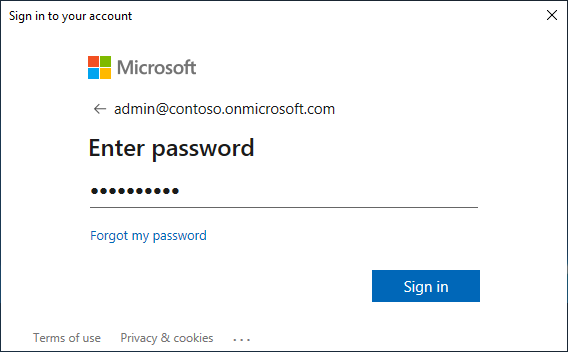

Escriba la contraseña y haga clic en Iniciar sesión.

Si el instalador no puede encontrar una suscripción a Microsoft Entra ID P1 u otra suscripción, que incluye Microsoft Entra ID P1 o P2, verá un error emergente. Compruebe que el nombre de usuario es para el inquilino correcto y examine el archivo de registro del instalador para obtener más información.

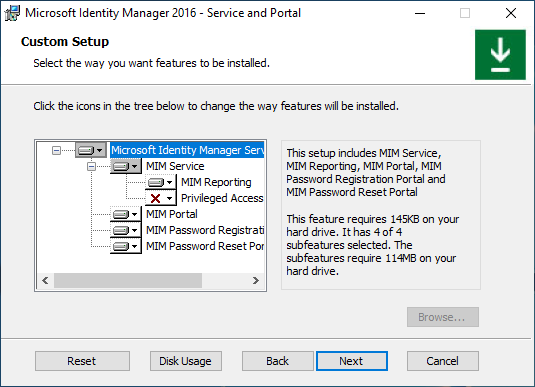

Una vez completada la comprobación de licencia, seleccione los componentes de servicio y portal de MIM que desea instalar y haga clic en Siguiente.

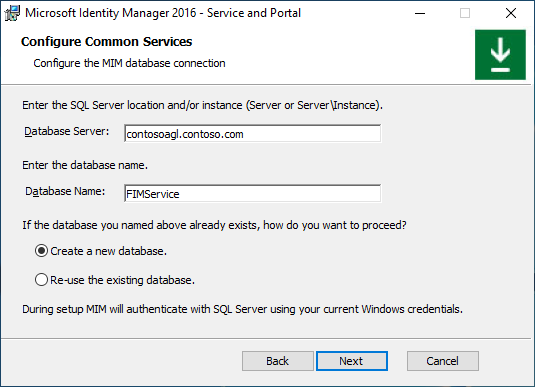

Proporcione el nombre del servidor SQL y de la base de datos. Elija reutilizar la base de datos existente si actualiza desde versiones anteriores de MIM. Si la instalación se realiza mediante un clúster de conmutación por error SQL o Always-On Availability Groups Listener, proporcione un nombre de clúster o de listener. Haga clic en Siguiente.

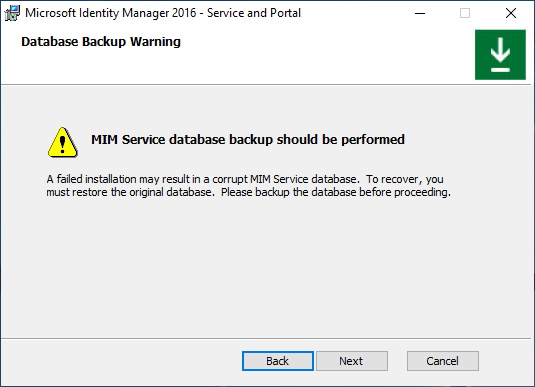

Si instala MIM mediante una base de datos existente, aparece una advertencia. Haga clic en Siguiente.

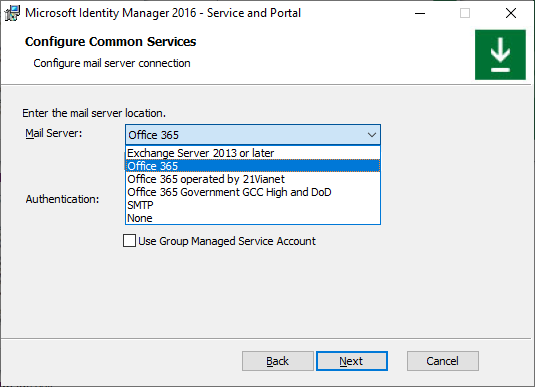

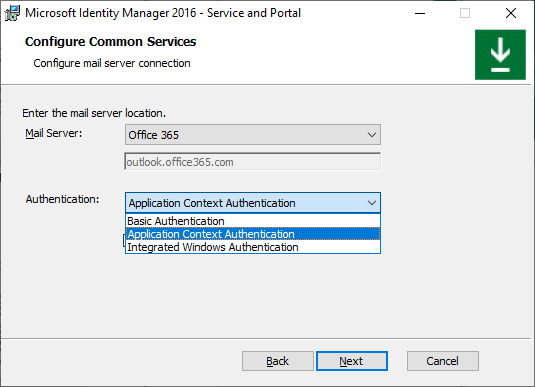

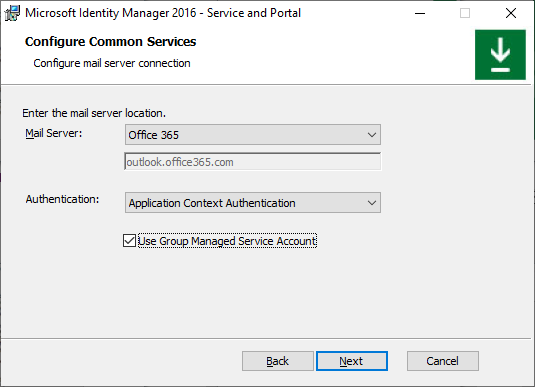

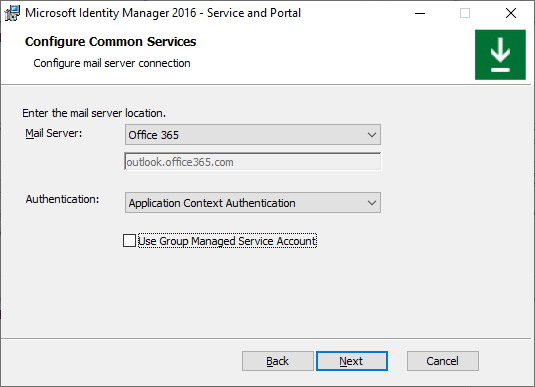

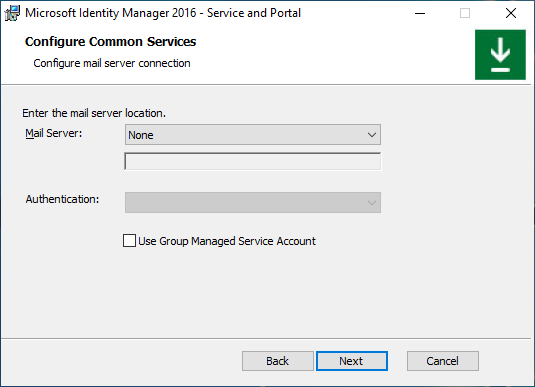

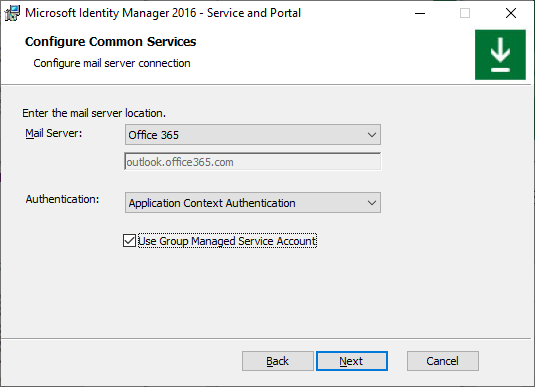

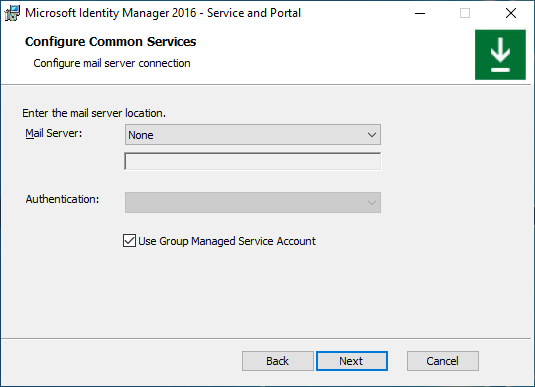

Elija una combinación de tipo de servidor de correo y método de autenticación (opciones A-I, consulte a continuación).

Si instala el servicio MIM mediante Group-Managed cuenta de servicio, active la casilla correspondiente; de lo contrario, deje esta casilla desactivada. Haga clic en Siguiente.

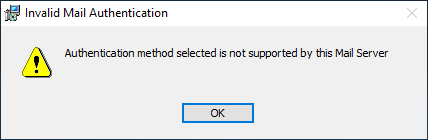

Si selecciona una combinación incompatible de tipo de servidor de correo y método de autenticación, después de hacer clic en Siguiente, aparece un error emergente.

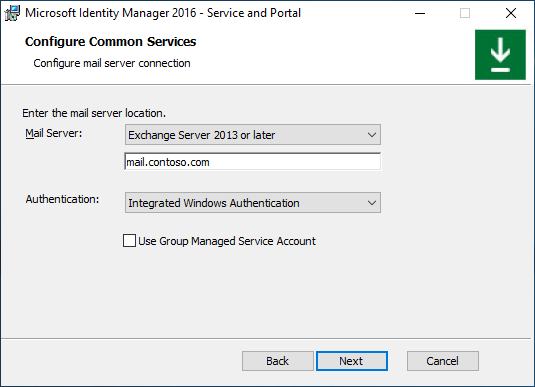

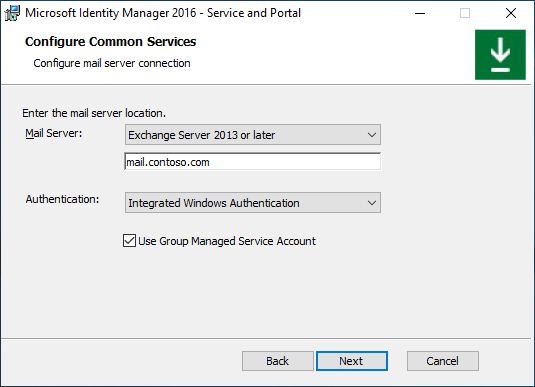

Opción A. Cuenta de servicio normal + Exchange Server

En la página Configurar servicios comunes seleccione Exchange Server 2013 o posterior y Autenticación Integrada de Windows. Escriba el nombre de host del servidor Exchange. Deje sin marcar la casilla de verificación Utilizar cuenta de servicio administrada por grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

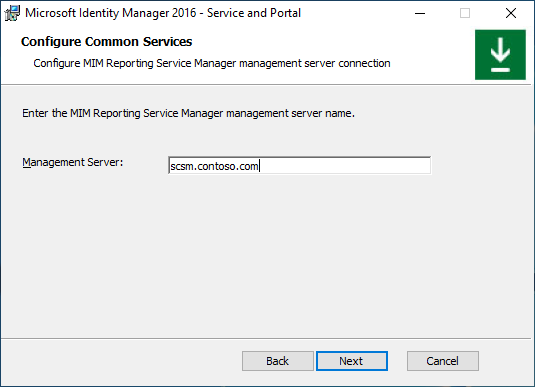

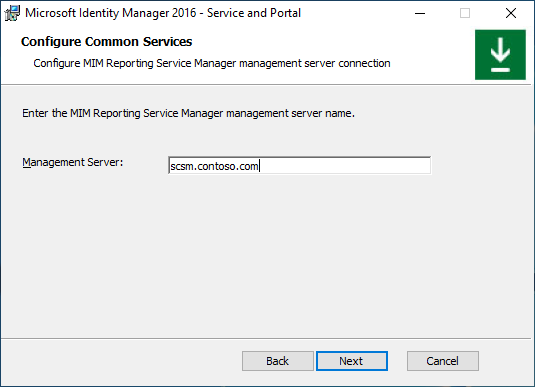

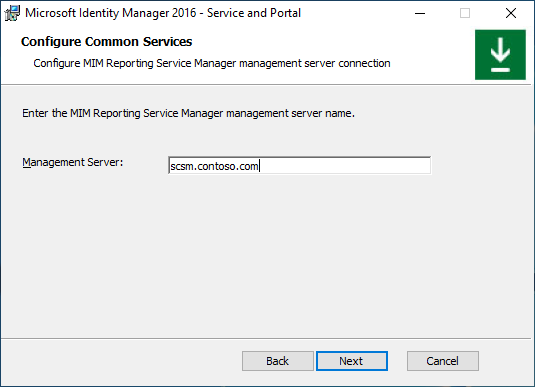

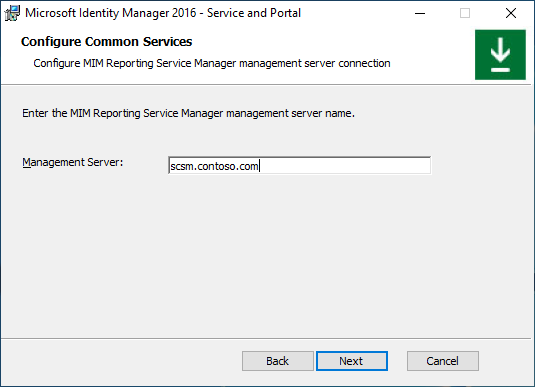

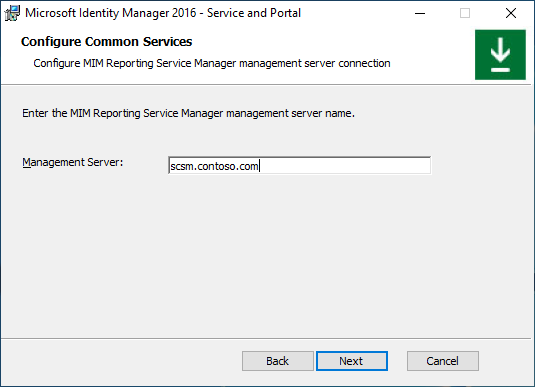

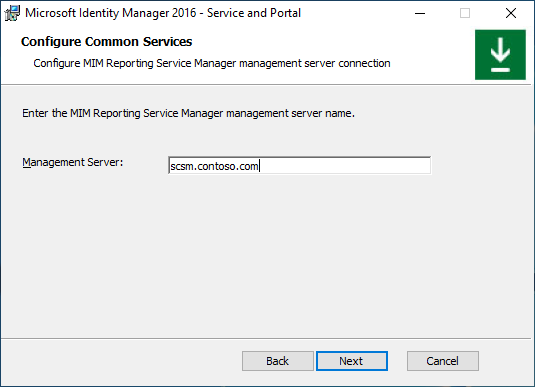

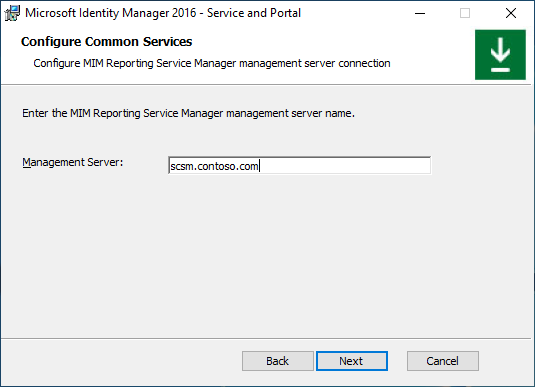

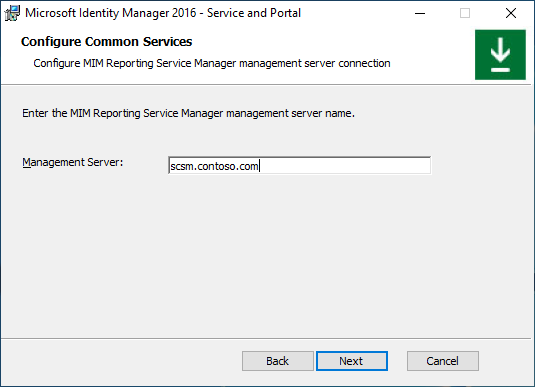

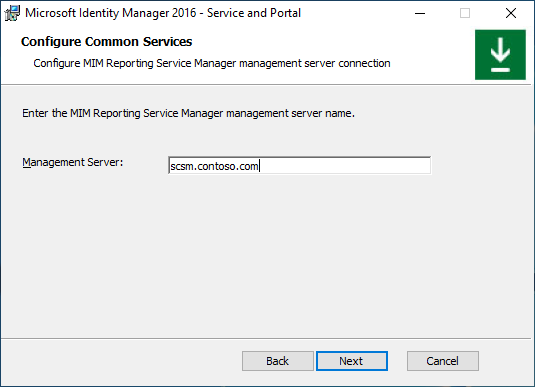

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

Pantalla de imagen del nombre de servidor de SCSM

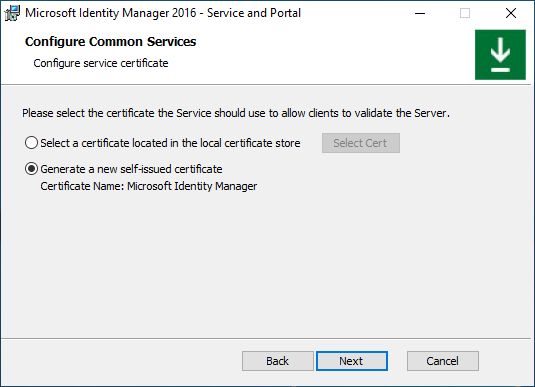

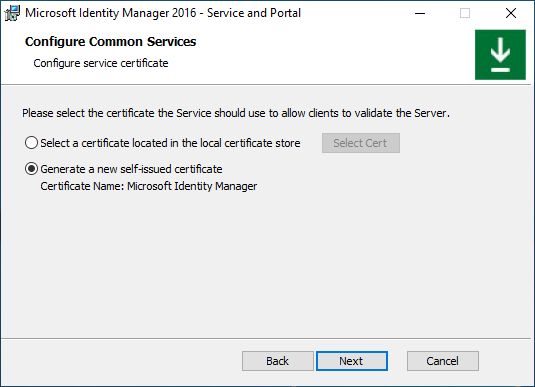

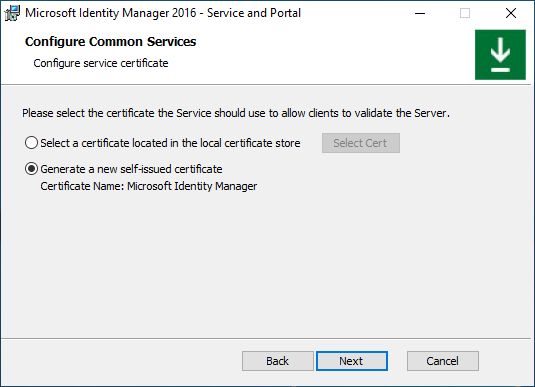

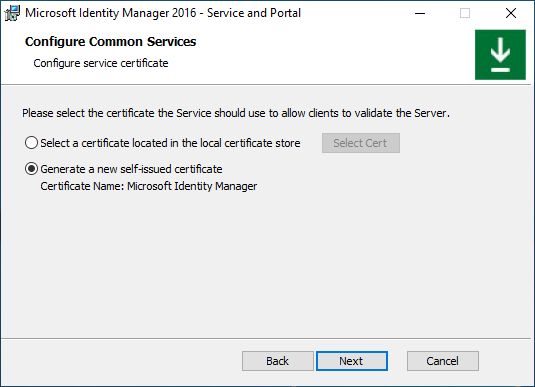

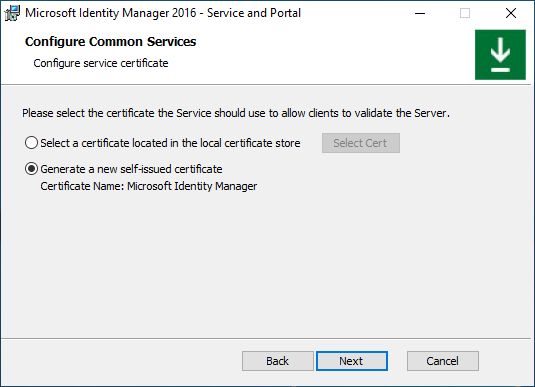

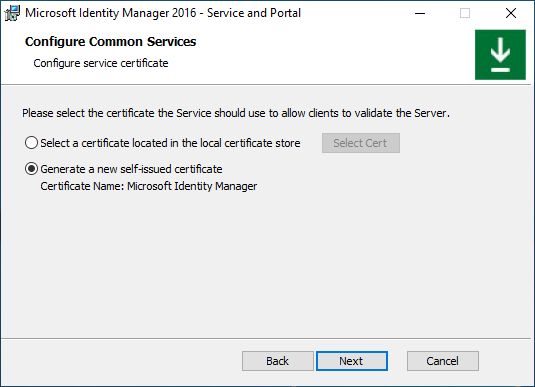

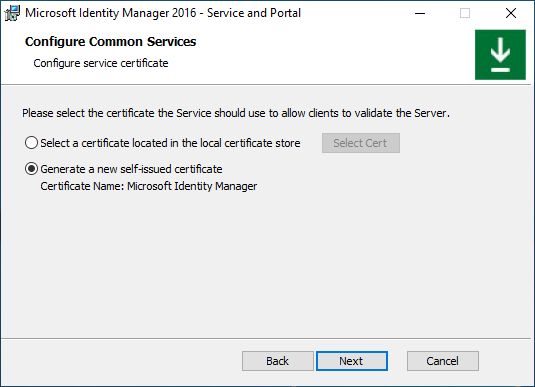

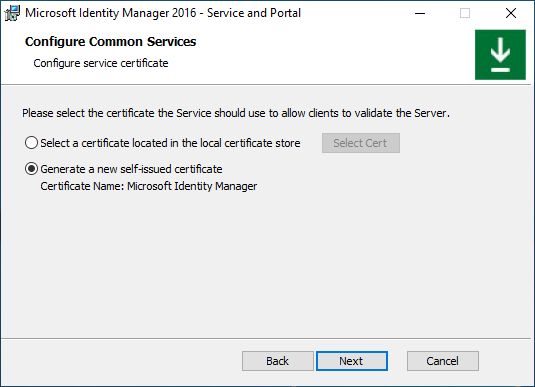

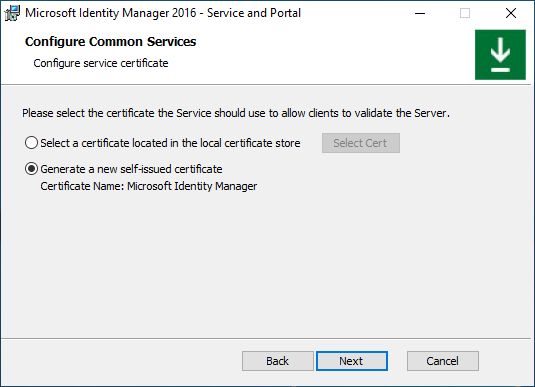

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

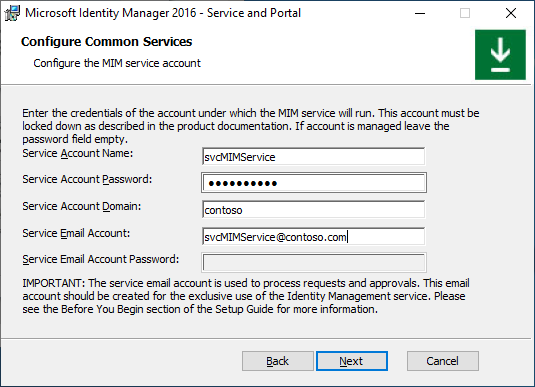

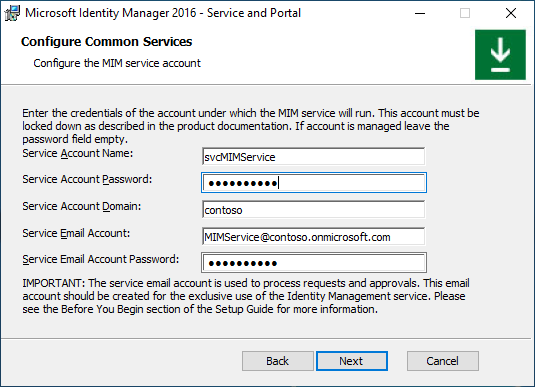

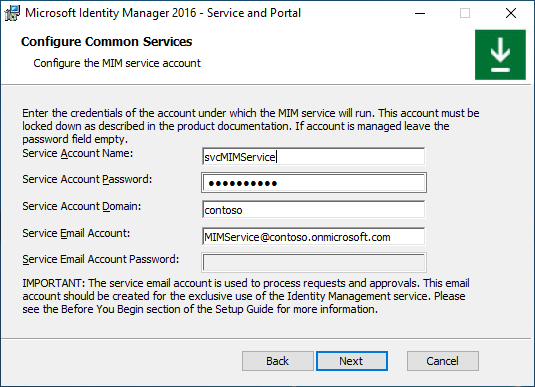

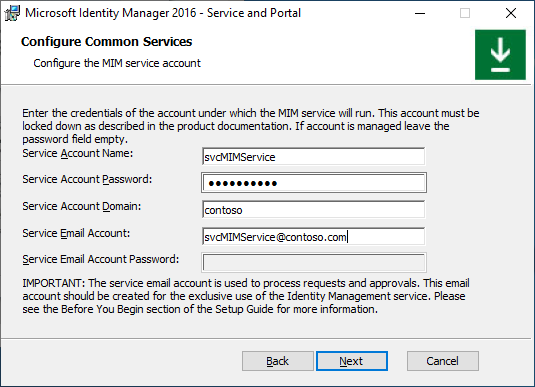

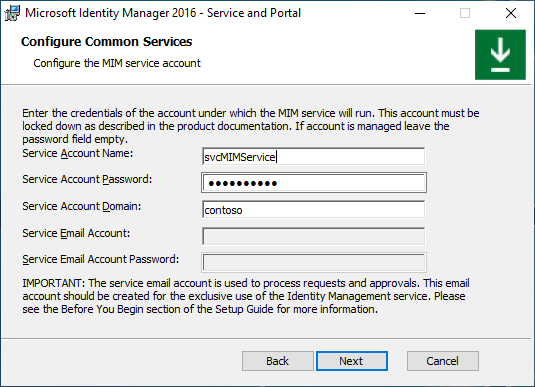

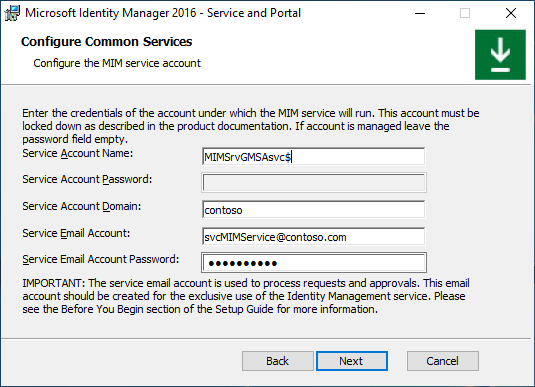

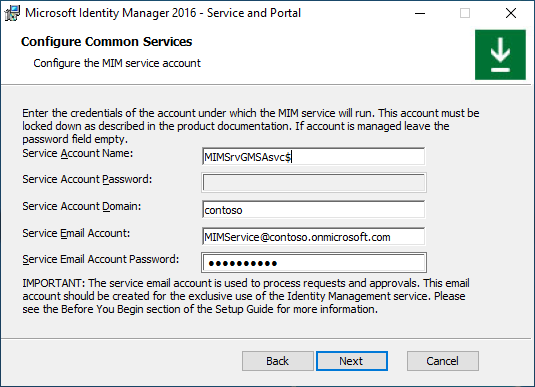

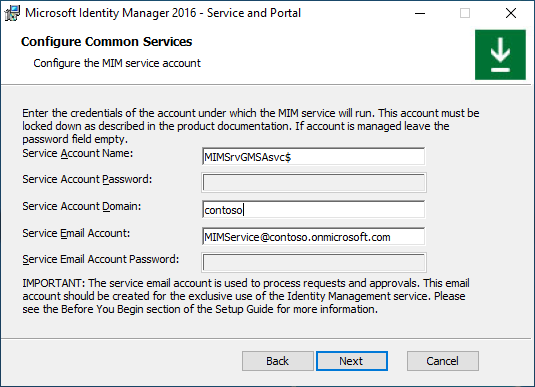

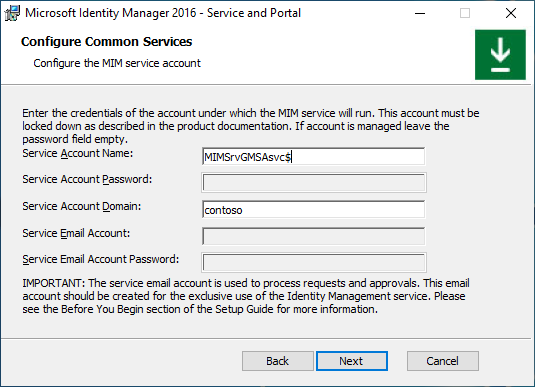

Escriba nombre y contraseña de la cuenta del servicio MIM, el nombre de dominio y la dirección SMTP del buzón del servicio MIM. Haga clic en Siguiente.

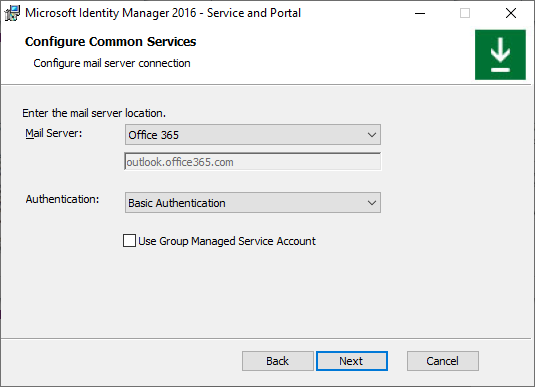

Opción B. Cuenta de servicio normal + Autenticación básica de Office 365

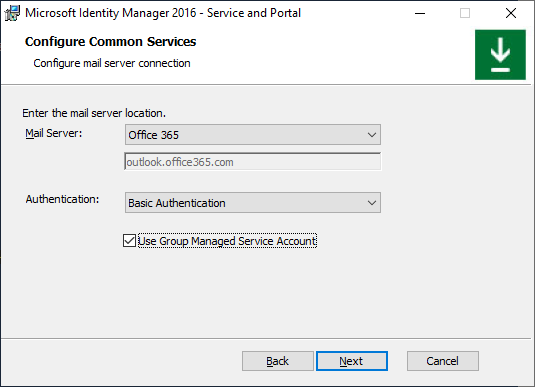

En la página Configurar servicios comunes seleccione Servicio de correo de Office 365 y Autenticación básica. Deje sin marcar la casilla de verificación Utilizar cuenta de servicio administrada por grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

imagen de pantalla de nombre de servidor de SCSM

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba nombre y contraseña de la cuenta del servicio MIM, el nombre de dominio, la dirección SMTP del buzón de correo de Office 365 del servicio MIM y la contraseña de Microsoft Entra del servicio MIM. Haga clic en Siguiente.

Opción C. Cuenta de servicio normal + Autenticación de contexto de aplicación de Office 365

En la página Configurar servicios comunes, seleccione Servicio de correo de Office 365 y Autenticación de contexto de aplicación. Deje sin marcar la casilla de verificación Utilizar cuenta de servicio administrada por grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

Captura de pantalla del nombre del servidor SCSM de

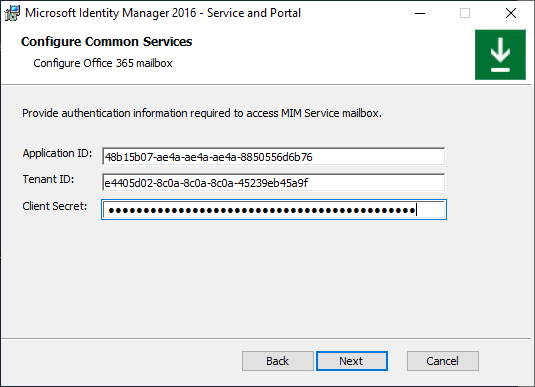

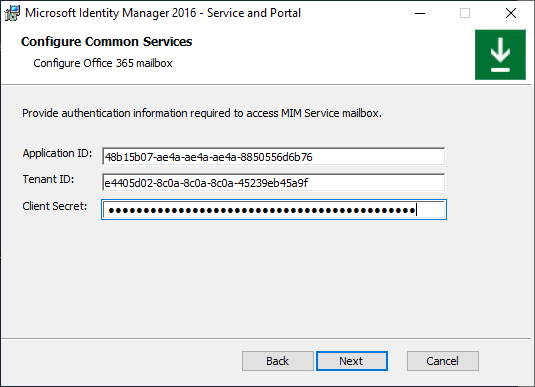

Proporcione el identificador de aplicación de Microsoft Entra, el identificador de inquilino y el secreto de cliente que generó un script anteriormente. Haga clic en Siguiente.

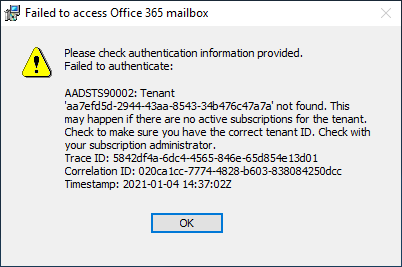

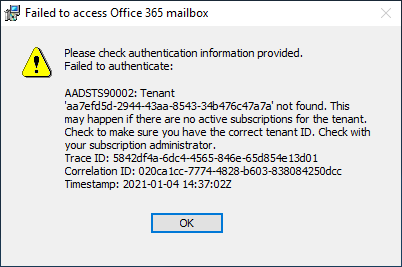

Si el instalador no puede validar el identificador de aplicación o el identificador de inquilino, aparece un error:

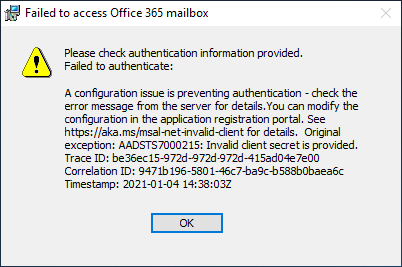

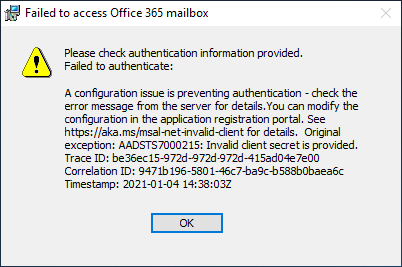

Si el instalador no puede acceder al buzón del servicio MIM, aparece otro error:

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba nombre y contraseña de la cuenta del servicio MIM, el nombre de dominio y la dirección SMTP del buzón de Office 365 del servicio MIM. Haga clic en Siguiente.

Opción D. Cuenta de servicio normal + servidor SMTP

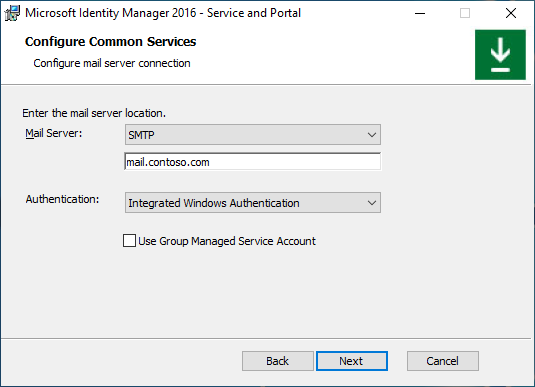

En la página Configurar servicios comunes seleccione SMTP y Autenticación integrada de Windows. Escriba nombre de host del servidor SMTP. Deje sin marcar la casilla de verificación Utilizar cuenta de servicio administrada por grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

Imagen de la pantalla del nombre del servidor SCSM

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba nombre y contraseña de la cuenta del servicio MIM, el nombre de dominio y la dirección SMTP del servicio MIM. Haga clic en Siguiente.

Opción E. Cuenta de servicio normal + sin servidor de correo

En la página Configuración de servicios comunes, seleccione Tipo de servidor Ninguno. Deje sin marcar la casilla de verificación Utilizar cuenta de servicio administrada por grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

imagen de pantalla de nombre de servidor de SCSM

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

Imagen de pantalla de selección de certificado

Escriba nombre y contraseña de la cuenta del servicio MIM, nombre de dominio. Haga clic en Siguiente.

Opción F. Cuenta de servicio administrada por grupo + Exchange Server

En la página Configurar servicios comunes seleccione Exchange Server 2013 o posterior y Autenticación Integrada de Windows. Escriba el nombre de host del servidor Exchange. Habilite la opción Usar cuenta de servicio administrada de grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

Nombre del servidor de SCSM imagen de pantalla

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba Nombre de cuenta de servicio administrada por grupo del servicio MIM, nombre de dominio, dirección SMTP y contraseña del buzón del servicio MIM. Haga clic en Siguiente.

Opción G. Cuenta de servicio administrada por grupo + autenticación básica de Office 365

En la página Configurar servicios comunes, seleccione Servicio de correo de Office 365 y Autenticación básica. Habilite la opción Usar cuenta de servicio administrada de grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si va a instalar el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

captura de pantalla del nombre del servidor SCSM

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba Nombre de cuenta de servicio administrada por grupo del servicio MIM, nombre de dominio, dirección SMTP del buzón de Office 365 del servicio MIM y contraseña de Microsoft Entra de la cuenta de servicio de MIM. Haga clic en Siguiente.

Opción H. Cuenta de servicio administrada por grupo + autenticación de contexto de aplicación de Office 365

En la página Configurar servicios comunes, seleccione Servicio de correo de Office 365 y Autenticación de contexto de aplicación. Habilite la opción Usar cuenta de servicio administrada de grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

Proporcione el identificador de aplicación de Microsoft Entra, el identificador de inquilino y el secreto de cliente que generó un script anteriormente. Haga clic en Siguiente.

Si el instalador no puede validar el identificador de aplicación o el identificador de inquilino, aparece un error:

Si el instalador no puede acceder al buzón del servicio MIM, aparece otro error:

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

Escriba Nombre de cuenta de servicio administrada por grupo del servicio MIM, nombre de dominio y dirección SMTP del buzón de Office 365 del servicio MIM. Haga clic en Siguiente.

Opción I. Cuenta de servicio administrada por grupo + sin servidor de correo

En la página Configurar servicios comunes, seleccione el tipo de servidor Ninguno. Habilite la opción Usar cuenta de servicio administrada de grupo. Haga clic en Siguiente.

imagen de pantalla de selección de tipo de servicio de correo

Si instala el componente de informes de MIM, escriba el nombre del servidor de administración de System Center Service Manager y haga clic en Siguiente.

imagen de pantalla de nombre de servidor scSM de

Si instala el componente de informes de MIM en el entorno de TLS 1.2 solo con System Center Service Manager 2019, elija un certificado de confianza para el servidor SCSM con el nombre de host del servidor MIM en el asunto del certificado; de lo contrario, elija generar un nuevo certificado autofirmado. Haga clic en Siguiente.

imagen de pantalla de selección de certificado

Escriba Nombre de cuenta de servicio administrada por grupo de servicios miM, nombre de dominio. Haga clic en Siguiente.

Pasos comunes de implementación. Continuación

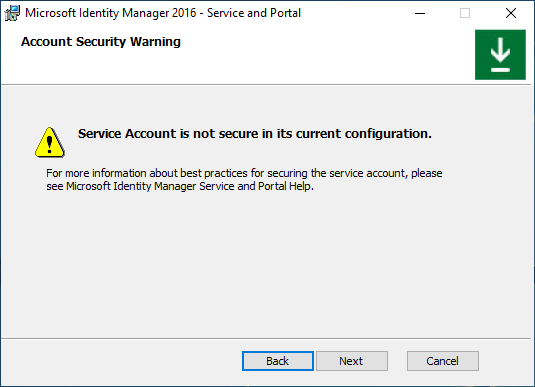

Si la cuenta del servicio MIM no estaba restringida para denegar los inicios de sesión locales, aparece un mensaje de advertencia. Haga clic en Siguiente.

Pantalla de advertencia

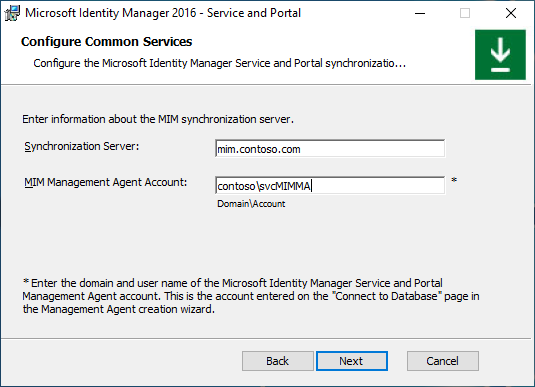

Escriba nombre de host del servidor de sincronización de MIM. Escriba el nombre de la cuenta del Agente de administración de MIM. Si va a instalar el servicio de sincronización de MIM mediante la cuenta de servicio Group-Managed, agregue el signo de dólar al nombre de la cuenta, por ejemplo, contoso\MIMSyncGMSAsvc$ . Haga clic en Siguiente.

imagen de pantalla de nombre del servidor de sincronización de

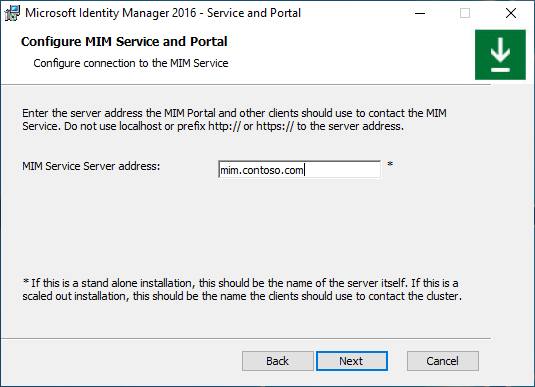

Escriba nombre de host del servidor de servicio MIM. En un caso, se usa un equilibrador de carga para equilibrar la carga del servicio MIM, proporcione el nombre del clúster. Haga clic en Siguiente.

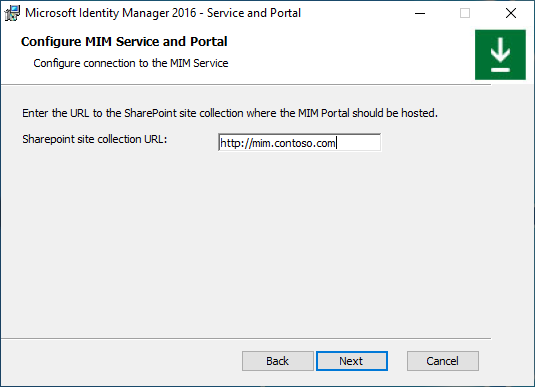

Proporcione el nombre de la colección de sitios de SharePoint. Asegúrese de reemplazar http://localhost por un valor adecuado. Haga clic en Siguiente.

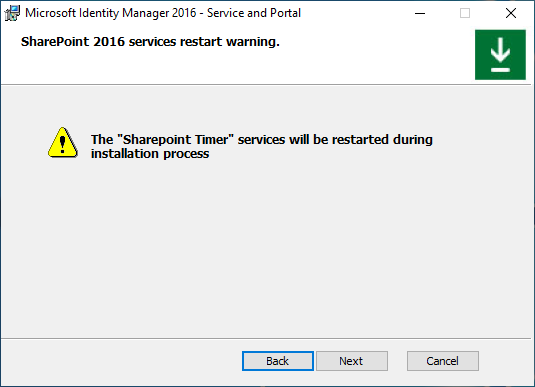

Aparece una advertencia. Haga clic en Siguiente.

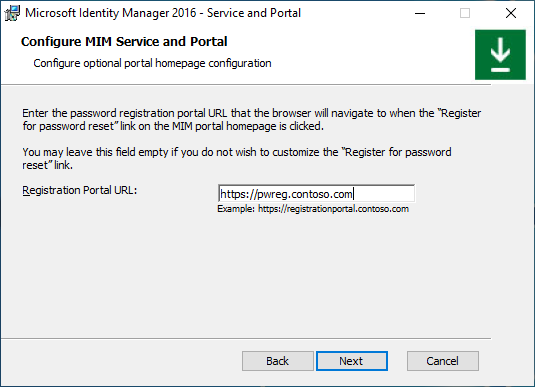

Si instala Self-Service sitio web de registro de contraseñas (no es necesario si usa microsoft Entra ID para el restablecimiento de contraseña), especifique una dirección URL a la que se redirigirán los clientes MIM después de iniciar sesión. Haga clic en Siguiente.

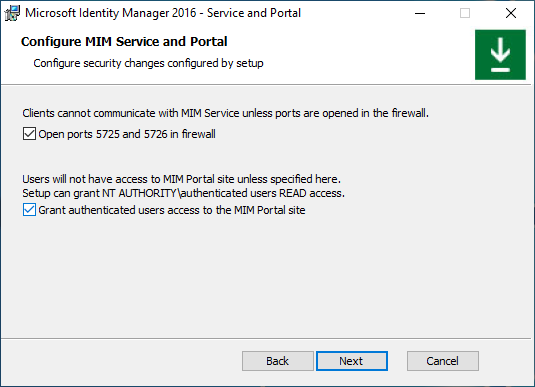

Active la casilla para abrir los puertos 5725 y 5726 en el firewall y la casilla para conceder a todos los usuarios autenticados acceso al portal de MIM. Haga clic en Siguiente.

Imagen de la pantalla de configuración del firewall

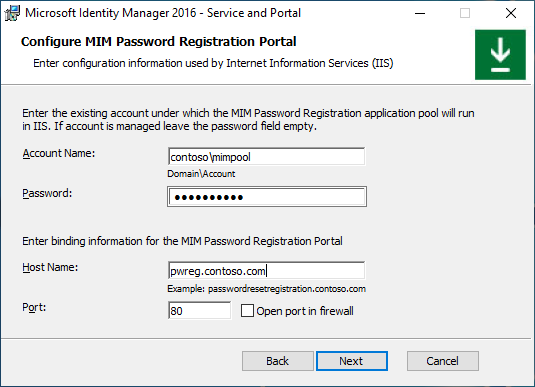

Si instala Self-Service sitio web de registro de contraseñas (no es necesario si usa microsoft Entra ID para el restablecimiento de contraseña), establezca el nombre de la cuenta del grupo de aplicaciones y su contraseña, el nombre de host y el puerto del sitio web. Active la opción Abrir puerto en el firewall si es necesario. Haga clic en Siguiente.

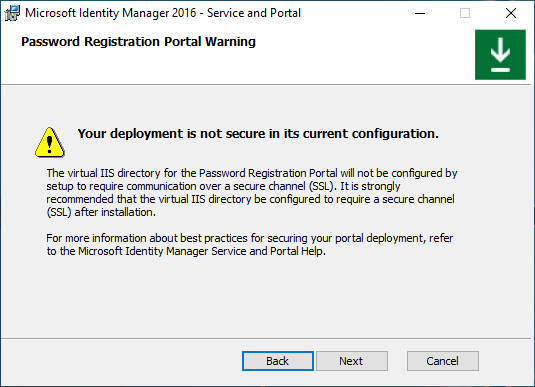

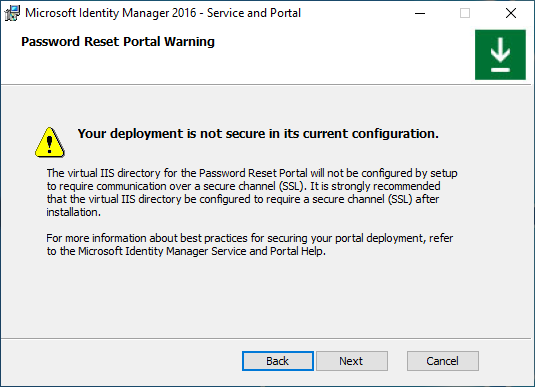

Aparecerá una advertencia: léela y haga clic en Siguiente.

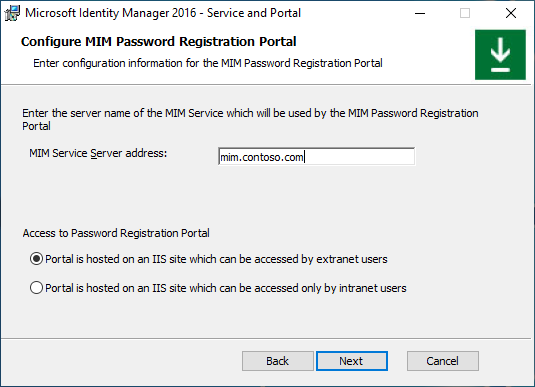

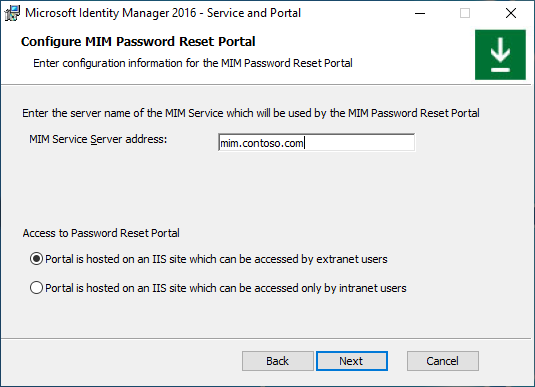

En la siguiente pantalla de configuración del Portal de registro de contraseñas de MIM, escriba la dirección del servidor del servicio MIM para el Portal de registro de contraseñas y seleccione si los usuarios de intranet podrán acceder a este sitio web. Haga clic en Siguiente.

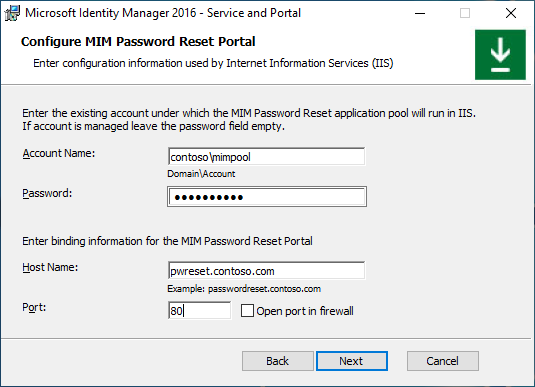

Si instala Self-Service sitio web de restablecimiento de contraseña, establezca el nombre de la cuenta del grupo de aplicaciones y su contraseña, el nombre de host y el puerto del sitio web. Active la opción Abrir puerto en el firewall si es necesario. Haga clic en Siguiente.

Aparecerá una advertencia: léela y haga clic en Siguiente.

En la siguiente pantalla de configuración del portal de restablecimiento de contraseña de MIM, escriba la dirección del servidor del servicio MIM para el portal de restablecimiento de contraseña y seleccione si los usuarios de la intranet podrán acceder a este sitio web. Haga clic en Siguiente.

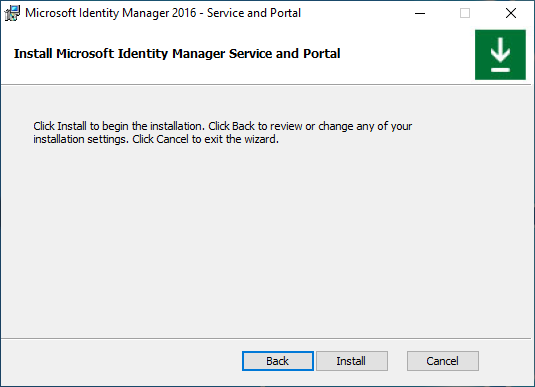

Cuando todas las definiciones de preinstalación estén listas, haga clic en Instalar para empezar a instalar los componentes seleccionados Service y Portal.

Tareas posteriores a la instalación

Una vez completada la instalación, compruebe que el portal de MIM está activo.

Inicie Internet Explorer y conéctese al portal de MIM en

http://mim.contoso.com/identitymanagement. Tenga en cuenta que puede haber un breve retraso en la primera visita a esta página.- Si es necesario, autentíquese como usuario, que instaló el servicio y el portal de MIM, en Internet Explorer.

En Internet Explorer, abra las Opciones de Internet, cambie a la pestaña Seguridad y añada el sitio a la zona Intranet local si aún no está allí. Cierre el cuadro de diálogo Opciones de Internet.

En Internet Explorer, abra la Configuración, cambie a la pestaña Configuración de la vista de compatibilidad y desactive la casilla Mostrar sitios de intranet en la vista de compatibilidad. Cierre el cuadro de diálogo Vista de compatibilidad.

Permitir que los usuarios que no son administradores accedan al portal de MIM.

- Con Internet Explorer, en el Portal MIM, haga clic en Reglas de la política de administración.

- Busque la regla de directivas de administración Administración de usuarios: Los usuarios pueden leer atributos por sí mismos.

- Seleccione esta regla de directiva de administración y desactive la opción La directiva está desactivada.

- Haga clic en Aceptar y, a continuación, haga clic en Enviar.

Nota

Opcional: en este momento puede instalar complementos y extensiones de MIM y paquetes de idioma.