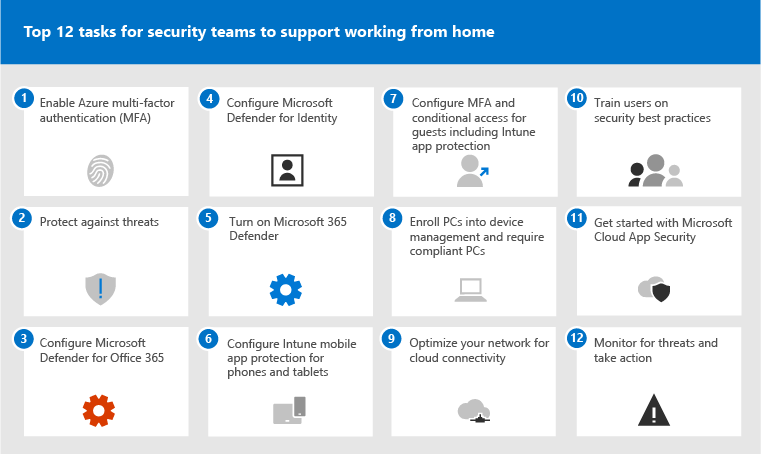

12 tareas principales para que los equipos de seguridad admitan el trabajo desde casa

Si es como Microsoft y, de repente, se encuentra apoyando a una fuerza de trabajo principalmente basada en el hogar, queremos ayudarle a asegurarse de que su organización funciona de la forma más segura posible. En este artículo se priorizan las tareas para ayudar a los equipos de seguridad a implementar las funcionalidades de seguridad más importantes lo antes posible.

Si es una organización pequeña o mediana que usa uno de los planes de negocio de Microsoft, consulte estos recursos en su lugar:

- Procedimientos recomendados para proteger Microsoft 365 para planes empresariales

- Microsoft 365 para campañas (incluye una configuración de seguridad recomendada para Microsoft 365 Empresa)

Para los clientes que usan nuestros planes empresariales, Microsoft recomienda completar las tareas enumeradas en la tabla siguiente que se aplican al plan de servicio. En lugar de comprar un plan empresarial de Microsoft 365, si combina suscripciones, tenga en cuenta los siguientes elementos:

- Microsoft 365 E3 incluye Enterprise Mobility + Security (EMS) E3 y Microsoft Entra ID P1

- Microsoft 365 E5 incluye EMS E5 y Microsoft Entra ID P2

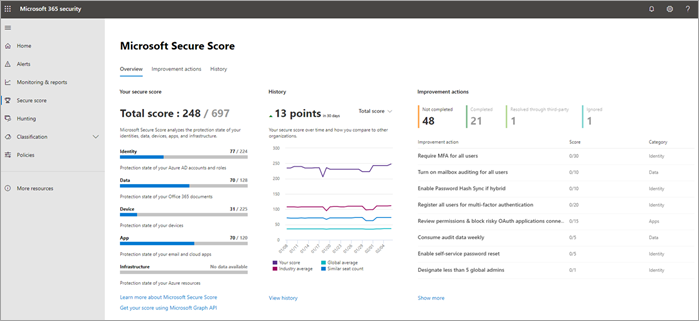

Antes de empezar, compruebe la puntuación de seguridad de Microsoft 365 en el portal de Microsoft Defender. Desde un panel centralizado, puede supervisar y mejorar la seguridad de las identidades, datos, aplicaciones, dispositivos e infraestructura de Microsoft 365. Se le proporcionan puntos para configurar las características de seguridad recomendadas, realizar tareas relacionadas con la seguridad (como ver informes) o abordar recomendaciones con una aplicación o software de terceros. Las tareas recomendadas de este artículo aumentarán la puntuación.

1: Habilitar Microsoft Entra autenticación multifactor (MFA)

Lo mejor que puede hacer para mejorar la seguridad de los empleados que trabajan desde casa es activar MFA. Si aún no tiene procesos implementados, trate esta condición como un piloto de emergencia y asegúrese de que tiene personas de soporte técnico preparadas para ayudar a los empleados que se quedaron atascados. Como probablemente no pueda distribuir dispositivos de seguridad de hardware, use Windows Hello biometría y aplicaciones de autenticación de smartphones como Microsoft Authenticator.

Normalmente, Microsoft recomienda proporcionar a los usuarios 14 días para registrar su dispositivo para la autenticación multifactor antes de requerir MFA. Sin embargo, si el personal trabaja de repente desde casa, continúe y requiera MFA como prioridad de seguridad y esté preparado para ayudar a los usuarios que lo necesitan.

La aplicación de estas directivas tarda solo unos minutos, pero esté preparado para admitir a los usuarios durante los próximos días.

| Plan | Recomendación |

|---|---|

| Planes de Microsoft 365 (sin Microsoft Entra ID P1 o P2) | Habilite los valores predeterminados de seguridad en Microsoft Entra ID. Los valores predeterminados de seguridad de Microsoft Entra ID incluyen MFA para usuarios y administradores. |

| Microsoft 365 E3 (con Microsoft Entra ID P1) | Use Directivas comunes de acceso condicional para configurar las directivas siguientes: |

| Microsoft 365 E5 (con Microsoft Entra ID P2) | Aprovechando la característica de Microsoft Entra ID, empiece a implementar el conjunto recomendado de acceso condicional de Microsoft y directivas relacionadas como:

|

2: Protección contra amenazas

Todos los planes de Microsoft 365 con buzones de correo en la nube incluyen características de Exchange Online Protection (EOP), entre las que se incluyen:

- Antimalware.

- Antispam.

- Protección contra la suplantación de identidad en las directivas contra suplantación de identidad (phishing).

La configuración predeterminada de estas características de EOP se asigna automáticamente a todos los destinatarios a través de directivas predeterminadas. Sin embargo, para escalar el nivel de protección de EOP a la configuración de seguridad estricta o Standard recomendada de Microsoft en función de las observaciones de los centros de datos, active y asigne la directiva de seguridad preestablecida de Standard (para la mayoría de los usuarios) o la directiva de seguridad preestablecida Estricta (para administradores y otros usuarios de alto riesgo). A medida que se agregan nuevas funcionalidades de protección y a medida que cambia el panorama de seguridad, la configuración de EOP en las directivas de seguridad preestablecidas se actualiza automáticamente a nuestra configuración recomendada.

Para obtener instrucciones, consulte Uso del portal de Microsoft Defender para asignar directivas de seguridad preestablecidas Standard y estrictas a los usuarios.

Las diferencias entre Standard y Strict se resumen en la tabla aquí. La configuración completa de Standard y la configuración de EOP estricta se describen en las tablas aquí.

3: Configurar Microsoft Defender para Office 365

Microsoft Defender para Office 365 (incluido con Microsoft 365 E5 y Office 365 E5) proporciona medidas de seguridad adicionales:

- Protección de datos adjuntos seguros y vínculos seguros: protege a su organización de amenazas desconocidas en tiempo real mediante sistemas inteligentes que inspeccionan archivos, datos adjuntos y vínculos para detectar contenido malintencionado. Estos sistemas automatizados incluyen una sólida plataforma de detonación, heurística y modelos de aprendizaje automático.

- Datos adjuntos para SharePoint, OneDrive y Microsoft Teams: protege su organización cuando los usuarios colaboran y comparten archivos, identificando y bloqueando archivos maliciosos en sitios de equipo y bibliotecas de documentos.

- Protección contra suplantación en directivas anti phishing: aplica modelos de aprendizaje automático y algoritmos avanzados de detección de suplantación para evitar ataques de phishing.

- Protección de la cuenta de prioridad: las cuentas de prioridad son una etiqueta que se aplica a un número selecto de cuentas de usuario de alto valor. A continuación, puede usar la etiqueta Priority como filtro en alertas, informes e investigaciones. En Defender para Office 365 Plan 2 (incluido en Microsoft 365 E5), la protección de cuentas prioritarias ofrece heurística adicional para las cuentas prioritarias adaptadas a los ejecutivos de la empresa (los empleados normales no se benefician de esta protección especializada).

Para obtener información general sobre Defender para Office 365, incluido un resumen de los planes, consulte Defender para Office 365.

La directiva de seguridad preestablecida de protección integrada proporciona protección de vínculos seguros y datos adjuntos seguros a todos los destinatarios de forma predeterminada, pero puede especificar excepciones.

Como en la sección anterior, para escalar el nivel de protección de Defender para Office 365 a la configuración de seguridad estricta o Standard recomendada de Microsoft en función de las observaciones en los centros de datos, active y asigne la directiva de seguridad preestablecida de Standard (para la mayoría de los usuarios) o la directiva de seguridad preestablecida Estricta (para administradores y otros usuarios de alto riesgo). A medida que se agregan nuevas funcionalidades de protección y a medida que cambia el panorama de seguridad, la configuración de Defender para Office 365 en las directivas de seguridad preestablecidas se actualiza automáticamente a nuestra configuración recomendada.

Los usuarios que seleccione para Defender para Office 365 protección en directivas de seguridad preestablecidas obtienen la configuración de seguridad estricta o Standard recomendada de Microsoft para datos adjuntos seguros y vínculos seguros. También debe agregar entradas y excepciones opcionales para la suplantación de usuario y la protección de suplantación de dominio.

Para obtener instrucciones, consulte Uso del portal de Microsoft Defender para asignar directivas de seguridad preestablecidas Standard y estrictas a los usuarios.

Las diferencias entre Defender para Office 365 configuración de protección en Standard y Strict se resumen en la tabla aquí. En las tablas que se describen aquí se describen los valores completos de Standard y Protección estricta de Defender para Office 365.

Puede activar y desactivar datos adjuntos seguros para SharePoint, OneDrive y Microsoft Teams independientemente de las directivas de seguridad preestablecidas (está activada de forma predeterminada). Para comprobarlo, consulte Activar datos adjuntos seguros para SharePoint, OneDrive y Microsoft Teams.

Después de identificar a los usuarios como cuentas de prioridad, obtienen protección de cuenta de prioridad si está activada (está activada de forma predeterminada). Para comprobarlo, consulte Configuración y revisión de la protección de la cuenta de prioridad en Microsoft Defender para Office 365.

4: Configurar Microsoft Defender for Identity

Microsoft Defender for Identity es una solución de seguridad basada en la nube que usa señales de Active Directory local para identificar, detectar e investigar amenazas avanzadas, identidades en peligro y acciones internas malintencionadas dirigidas a su organización. Céntrese en este elemento a continuación porque protege la infraestructura local y en la nube, no tiene dependencias ni requisitos previos y puede proporcionar ventajas inmediatas.

- Consulte Microsoft Defender for Identity inicios rápidos para obtener la configuración rápidamente.

- Ver vídeo: Introducción a Microsoft Defender for Identity

- Revisar las tres fases de la implementación de Microsoft Defender for Identity

5: Activar Microsoft Defender XDR

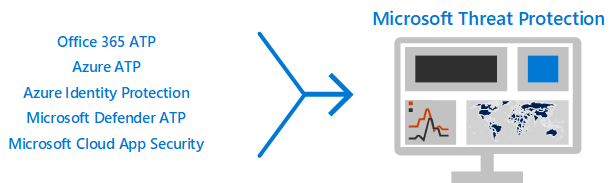

Ahora que ha configurado Microsoft Defender para Office 365 y Microsoft Defender for Identity, puede ver las señales combinadas de estas funcionalidades en un panel. Microsoft Defender XDR reúne alertas, incidentes, investigación y respuesta automatizadas y búsqueda avanzada entre cargas de trabajo (Microsoft Defender for Identity, Defender para Office 365, Microsoft Defender para punto de conexión y Microsoft Defender for Cloud Apps) en un único panel del portal de Microsoft Defender.

Después de configurar uno o varios de los servicios de Defender para Office 365, active MTP. Las nuevas características se agregan continuamente a MTP; considere la posibilidad de participar para recibir características en versión preliminar.

6: Configurar Intune protección de aplicaciones móviles para teléfonos y tabletas

Microsoft Intune Mobile Application Management (MAM) le permite administrar y proteger los datos de su organización en teléfonos y tabletas sin administrar estos dispositivos. Aquí se muestra cómo funciona:

- Crea una directiva de Protección de aplicaciones (APP) que determina qué aplicaciones de un dispositivo se administran y qué comportamientos se permiten (por ejemplo, impedir que los datos de una aplicación administrada se copien en una aplicación no administrada). Cree una directiva para cada plataforma (iOS, Android).

- Después de crear las directivas de protección de aplicaciones, las aplica mediante la creación de una regla de acceso condicional en Microsoft Entra ID para requerir aplicaciones aprobadas y protección de datos de APP.

Las directivas de protección de aplicaciones incluyen muchas opciones de configuración. Afortunadamente, no es necesario obtener información sobre cada configuración y sopesar las opciones. Microsoft facilita la aplicación de una configuración de opciones mediante la recomendación de puntos de partida. El marco de protección de datos que usa directivas de protección de aplicaciones incluye tres niveles entre los que puede elegir.

Aún mejor, Microsoft coordina este marco de protección de aplicaciones con un conjunto de directivas relacionadas y de acceso condicional que se recomiendan para todas las organizaciones como punto de partida. Si implementó MFA mediante las instrucciones de este artículo, está a mitad de camino.

Para configurar la protección de aplicaciones móviles, use las instrucciones de Common identity and device access policies (Directivas comunes de acceso a dispositivos e identidades):

- Use la guía Aplicar directivas de protección de datos de aplicaciones para crear directivas para iOS y Android. El nivel 2 (protección de datos mejorada) se recomienda para la protección de línea base.

- Cree una regla de acceso condicional para requerir aplicaciones aprobadas y protección de aplicaciones.

7: Configuración de MFA y acceso condicional para invitados, incluido Intune protección de aplicaciones móviles

A continuación, vamos a asegurarnos de que puede seguir colaborando y trabajando con los invitados. Si usa el plan de Microsoft 365 E3 e implementa MFA para todos los usuarios, está establecido.

Si usa el plan de Microsoft 365 E5 y aprovecha Azure Identity Protection para MFA basada en riesgos, debe realizar un par de ajustes (porque Protección de Microsoft Entra ID no se extiende a los invitados):

- Cree una nueva regla de acceso condicional para requerir MFA siempre para invitados y usuarios externos.

- Actualice la regla de acceso condicional de MFA basada en riesgos para excluir invitados y usuarios externos.

Use las instrucciones de Actualización de las directivas comunes para permitir y proteger el acceso de invitado y externo para comprender cómo funciona el acceso de invitado con Microsoft Entra ID y actualizar las directivas afectadas.

Las Intune directivas de protección de aplicaciones móviles que creó, junto con la regla de acceso condicional para requerir aplicaciones aprobadas y protección de aplicaciones, se aplican a las cuentas de invitados y ayudan a proteger los datos de su organización.

Nota:

Si ya inscribió equipos en la administración de dispositivos para requerir equipos compatibles, también deberá excluir las cuentas de invitado de la regla de acceso condicional que exige el cumplimiento del dispositivo.

8: Inscribir equipos en la administración de dispositivos y requerir equipos compatibles

Hay varios métodos para inscribir los dispositivos del personal. Cada método depende de la propiedad del dispositivo (personal o corporativo), el tipo de dispositivo (iOS, Windows o Android), y los requisitos de administración (restablecimientos, afinidad, bloqueo). Esta investigación puede tardar un poco en resolverse. Consulte: Inscribir dispositivos en Microsoft Intune.

La manera más rápida de empezar es configurar la inscripción automática para dispositivos Windows 10.

También puede aprovechar estos tutoriales:

- Use Autopilot para inscribir dispositivos Windows en Intune

- Use las características de inscripción de dispositivos corporativos de Apple en Apple Business Manager (ABM) para inscribir dispositivos iOS/iPadOS en Intune

Después de inscribir dispositivos, use las instrucciones de Common identity and device access policies (Directivas comunes de acceso a dispositivos e identidades ) para crear estas directivas:

- Definir directivas de cumplimiento de dispositivos: la configuración recomendada para Windows 10 incluye la necesidad de protección antivirus. Si tiene Microsoft 365 E5, use Microsoft Defender para punto de conexión para supervisar el estado de los dispositivos de los empleados. Asegúrese de que las directivas de cumplimiento de otros sistemas operativos incluyen protección antivirus y software de protección de punto final.

- Requerir equipos compatibles: esta es la regla de acceso condicional de Microsoft Entra ID que aplica las directivas de cumplimiento de dispositivos.

Solo una organización puede administrar un dispositivo, por lo que asegúrese de excluir las cuentas de invitado de la regla de acceso condicional en Microsoft Entra ID. Si no excluye a los usuarios invitados y externos de las directivas que requieren cumplimiento de dispositivos, estas directivas bloquearán a estos usuarios. Para obtener más información, consulte Actualización de las directivas comunes para permitir y proteger el acceso de invitado y externo.

9: Optimización de la red para la conectividad en la nube

Si está habilitando rápidamente a la mayoría de los empleados para que trabajen desde casa, este cambio repentino de patrones de conectividad puede tener un impacto significativo en la infraestructura de red corporativa. Muchas redes se escalaron y diseñaron antes de que se adoptaran los servicios en la nube. En muchos casos, las redes son tolerantes a los trabajadores remotos, pero no se diseñaron para que todos los usuarios lo usaron de forma remota al mismo tiempo.

De repente, los elementos de red se ven sometidos a una enorme presión debido a la carga de toda la empresa que los usa. Por ejemplo:

- Concentradores VPN.

- Equipo de salida de red central (como servidores proxy y dispositivos de prevención de pérdida de datos).

- Ancho de banda central de Internet.

- Circuitos MPLS de backhaul

- Funcionalidad NAT.

El resultado final es un rendimiento y una productividad deficientes, junto con una mala experiencia para los usuarios que se adaptan al trabajo desde casa.

Algunas de las protecciones que tradicionalmente se han proporcionado mediante el enrutamiento del tráfico a través de una red corporativa ahora las proporcionan las aplicaciones en la nube a las que acceden los usuarios. Si llega a este paso en este artículo, ha implementado un conjunto de sofisticados controles de seguridad en la nube para los servicios y datos de Microsoft 365. Con estos controles implementados, es posible que esté listo para enrutar el tráfico de los usuarios remotos directamente a Office 365. Si todavía necesita un vínculo VPN para acceder a otras aplicaciones, puede mejorar considerablemente el rendimiento y la experiencia del usuario mediante la implementación de la tunelización dividida. Una vez que haya alcanzado un acuerdo en su organización, un equipo de red bien coordinado puede realizar esta optimización en un día.

Para más información, vea:

- Información general: Optimización de la conectividad para usuarios remotos mediante la tunelización dividida de VPN

- Implementación de túnel dividido de VPN en Office 365

Artículos de blog recientes sobre este tema:

- Cómo optimizar rápidamente el tráfico del personal remoto & reducir la carga en la infraestructura

- Formas alternativas para que los profesionales de seguridad y TI logren controles de seguridad modernos en los escenarios de trabajo remoto únicos de hoy en día

10: Entrenamiento de usuarios

Entrenar a los usuarios puede ahorrar mucho tiempo y frustración a los usuarios y al equipo de operaciones de seguridad. Los usuarios conocedores tienen menos probabilidades de abrir datos adjuntos o hacer clic en vínculos en mensajes de correo electrónico cuestionables, y es más probable que eviten sitios web sospechosos.

El Manual de campañas de ciberseguridad de la Escuela Kennedy de Harvard proporciona una excelente guía sobre el establecimiento de una sólida cultura de concienciación de seguridad dentro de su organización, incluido el entrenamiento de usuarios para identificar ataques de suplantación de identidad (phishing).

Microsoft 365 proporciona los siguientes recursos para ayudar a informar a los usuarios de su organización:

| Concepto | Recursos |

|---|---|

| Microsoft 365 |

Caminos de aprendizaje personalizables Estos recursos pueden ayudarle a organizar el entrenamiento para los usuarios finales de su organización. |

| Centro de seguridad de Microsoft 365 |

Módulo de aprendizaje: Protección de la organización con seguridad inteligente integrada de Microsoft 365 Este módulo le permite describir cómo funcionan conjuntamente las características de seguridad de Microsoft 365 y articular las ventajas de estas características de seguridad. |

| Autenticación multifactor |

Verificación en dos pasos: ¿Cuál es la página de comprobación adicional? Este artículo ayuda a los usuarios finales a comprender qué es la autenticación multifactor y por qué se usa en su organización. |

Además de esta guía, Microsoft recomienda que los usuarios realicen las acciones descritas en este artículo: Proteger su cuenta y dispositivos de hackers y malware. Entre estas acciones se incluyen:

- Uso de contraseñas seguras

- Protección de dispositivos

- Habilitación de características de seguridad en equipos Windows 10 y Mac (para dispositivos no administrados)

Microsoft también recomienda que los usuarios protejan sus cuentas de correo electrónico personales mediante las acciones recomendadas en los artículos siguientes:

Ayudar a proteger su cuenta de correo electrónico de Outlook.com

Protección de su cuenta de Gmail con la verificación en 2 pasos

11: Introducción a Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps proporciona una visibilidad enriquecida, control sobre los viajes de datos y análisis sofisticados para identificar y combatir las ciberamenazas en todos los servicios en la nube. Una vez que empiece a trabajar con Defender for Cloud Apps, las directivas de detección de anomalías se habilitan automáticamente. Sin embargo, Defender for Cloud Apps tiene un período de aprendizaje inicial de siete días durante los cuales no se generan todas las alertas de detección de anomalías.

Empiece a trabajar con Defender for Cloud Apps ahora. Más adelante puede configurar controles y supervisión más sofisticados.

- Inicio rápido: Introducción a Defender for Cloud Apps

- Obtención de análisis de comportamiento instantáneo y detección de anomalías

- Más información sobre Microsoft Defender for Cloud Apps

- Revisión de nuevas características y funcionalidades

- Consulte las instrucciones básicas de configuración.

12: Supervisar las amenazas y tomar medidas

Microsoft 365 incluye varias maneras de supervisar el estado y realizar las acciones adecuadas. El mejor punto de partida es el portal de Microsoft Defender, donde puede ver la puntuación segura de Microsoft de su organización y las alertas o entidades que requieran su atención.

Pasos siguientes

¡Enhorabuena! Ha implementado rápidamente algunas de las protecciones de seguridad más importantes y su organización es mucho más segura. Ahora está listo para ir aún más lejos con las funcionalidades de protección contra amenazas (incluidos los Microsoft Defender para punto de conexión), las funcionalidades de clasificación y protección de datos y la protección de cuentas administrativas. Para obtener un conjunto más profundo y metódico de recomendaciones de seguridad para Microsoft 365, consulte Microsoft 365 Security for Business Decision Makers (BDM).

Visite también la nueva documentación de Defender for Cloud en seguridad de Microsoft.