Descripción del informe de analistas en análisis de amenazas en Microsoft Defender XDR

Se aplica a:

- Microsoft Defender XDR

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

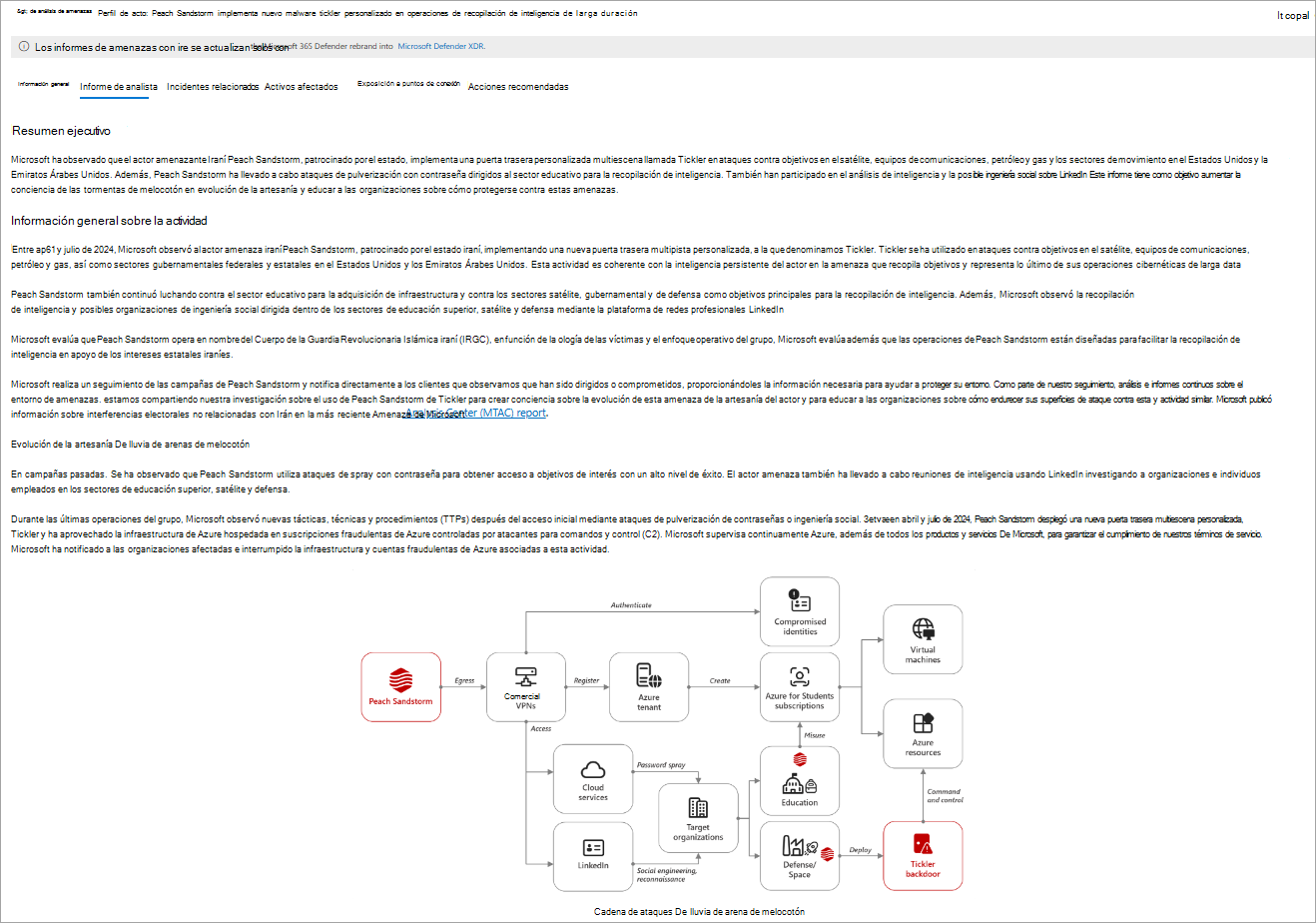

Cada informe de análisis de amenazas incluye secciones dinámicas y una sección completa escrita denominada informe de analistas. Para acceder a esta sección, abra el informe sobre la amenaza de la que se ha seguido y seleccione la pestaña Informe de analista .

Sección de informe de analistas de un informe de análisis de amenazas

Conocer los diferentes tipos de informes de analistas

Un informe de análisis de amenazas se puede clasificar en uno de los siguientes tipos de informe:

- Perfil de actividad : proporciona información sobre una campaña de ataque específica que a menudo está asociada a un actor de amenazas. En este informe se describe cómo se produjo un ataque, por qué debería preocuparse por él y cómo Microsoft protege a sus clientes de él. Un perfil de actividad también puede incluir detalles como la escala de tiempo de eventos, cadenas de ataques y comportamientos y metodologías.

- Perfil de actor : proporciona información sobre un actor de amenazas específico con seguimiento de Microsoft detrás de ciberataques notables. En este informe se describen las motivaciones, la industria o los objetivos geográficos del actor, así como sus tácticas, técnicas y procedimientos (TDP). Un perfil de actor también puede incluir información sobre la infraestructura de ataques del actor, el malware (personalizado o código abierto) y las vulnerabilidades de seguridad que usaban, así como eventos o campañas notables de los que formaban parte.

- Perfil de técnica : proporciona información sobre una técnica específica usada por los actores de amenazas(por ejemplo, el uso malintencionado de PowerShell o la recopilación de credenciales en el riesgo de correo electrónico empresarial (BEC) y cómo Microsoft protege a sus clientes mediante la detección de actividad asociada a la técnica.

- Información general sobre amenazas : resume varios informes de perfil en una narración que pinta una imagen más amplia de una amenaza que usa o está relacionada con estos informes. Por ejemplo, los actores de amenazas usan diferentes técnicas para robar credenciales locales, y una introducción a amenazas sobre el robo de credenciales local podría vincularse a perfiles de técnica en ataques por fuerza bruta, ataques Kerberos o malware de robo de información. Microsoft Threat Intelligence usa sus sensores en las principales amenazas que afectan a los entornos de cliente para evaluar qué amenaza puede merecer este tipo de informe.

- Perfil de herramienta : proporciona información sobre una herramienta personalizada o de código abierto específica que a menudo está asociada a un actor de amenazas. En este informe se describen las funcionalidades de la herramienta, los objetivos que el actor de amenazas podría estar intentando lograr y cómo Microsoft protege a sus clientes mediante la detección de actividad asociada a ella.

- Perfil de vulnerabilidad : proporciona información sobre un identificador de vulnerabilidades y exposiciones comunes (CVE) específico o un grupo de CVE similares que afectan a un producto. Un perfil de vulnerabilidad suele tratar las vulnerabilidades destacadas, como las que usan los actores de amenazas y las campañas de ataque notables. Abarca uno o varios de los siguientes tipos de información: tipo de vulnerabilidad, servicios afectados, explotación de día cero o en estado salvaje, puntuación de gravedad y posible impacto, y la cobertura de Microsoft.

Examinar el informe del analista

Cada sección del informe de analistas está diseñada para proporcionar información accionable. Aunque los informes varían, la mayoría de los informes incluyen las secciones descritas en la tabla siguiente.

| Sección informe | Descripción |

|---|---|

| Resumen ejecutivo | Instantánea de la amenaza, que podría incluir la primera vez que se vio, sus motivaciones, eventos notables, objetivos principales y herramientas y técnicas distintas. Puede usar esta información para evaluar aún más cómo priorizar la amenaza en el contexto del sector, la ubicación geográfica y la red. |

| Información general | Análisis técnico sobre la amenaza, que, en función del tipo de informe, podría incluir los detalles de un ataque y cómo los atacantes podrían usar una nueva técnica o superficie de ataque. Esta sección también tiene diferentes encabezados y subsecciones adicionales, según el tipo de informe, para proporcionar más contexto y detalles. Por ejemplo, un perfil de vulnerabilidad tiene una sección independiente que enumera las tecnologías afectadas, mientras que un perfil de actor podría incluir herramientas y TTPs y secciones de atribución . |

| Detecciones/consultas de búsqueda |

Detecciones específicas y genéricas proporcionadas por soluciones de seguridad de Microsoft que pueden exponer la actividad o los componentes asociados a la amenaza. En esta sección también se proporcionan consultas de búsqueda para identificar proactivamente posibles actividades de amenazas. La mayoría de las consultas se proporcionan para complementar las detecciones, especialmente para localizar componentes potencialmente malintencionados o comportamientos que no se pudieron evaluar dinámicamente como malintencionados. |

| Técnicas de MITRE ATT&CK observadas | Cómo se asignan las técnicas observadas al marco de ataque de MITRE ATT&CK |

| Recomendaciones | Pasos accionables que pueden detener o ayudar a reducir el impacto de la amenaza. Esta sección también incluye mitigaciones que no se realizan un seguimiento dinámico como parte del informe de análisis de amenazas. |

| Referencias | Publicaciones de Microsoft y de terceros a las que hacen referencia los analistas durante la creación del informe. El contenido de análisis de amenazas se basa en los datos validados por los investigadores de Microsoft. La información de fuentes de terceros disponibles públicamente se identifica claramente como tal. |

| Registro de cambios | El momento en que se publicó el informe y cuándo se realizaron cambios significativos en el informe. |

Comprender cómo se puede detectar cada amenaza

El informe de analistas también proporciona información de varias soluciones de Microsoft que pueden ayudar a detectar la amenaza. Enumera las detecciones específicas de esta amenaza de cada uno de los productos enumerados en las secciones siguientes, según corresponda. Las alertas de estas detecciones específicas de amenazas se muestran en las tarjetas de estado de alerta de la página Análisis de amenazas.

Algunos informes de analistas también mencionan alertas diseñadas para marcar genéricamente el comportamiento sospechoso y que podrían no estar asociadas a la amenaza de seguimiento. En tales casos, el informe indicará claramente que la alerta se puede desencadenar mediante la actividad de amenazas no relacionada y que no se supervisa en las tarjetas de estado proporcionadas en la página Análisis de amenazas.

Antivirus de Microsoft Defender

Las detecciones de antivirus están disponibles en dispositivos con Microsoft Defender Antivirus en Windows activado. Estas detecciones están vinculadas a sus respectivas descripciones de enciclopedia de malware en el Inteligencia de seguridad de Microsoft, cuando están disponibles.

Microsoft Defender para punto de conexión

Se generan alertas de detección y respuesta de puntos de conexión (EDR) para los dispositivos incorporados a Microsoft Defender para punto de conexión. Estas alertas se basan en las señales de seguridad recopiladas por el sensor de Defender para punto de conexión y otras funcionalidades de punto de conexión(como antivirus, protección de red y protección contra alteraciones) que sirven como orígenes de señal eficaces.

Microsoft Defender para Office 365

Las detecciones y mitigaciones de Defender para Office 365 también se incluyen en los informes de analistas. Defender para Office 365 es una integración perfecta en suscripciones de Microsoft 365 que protege contra amenazas en el correo electrónico, vínculos (DIRECCIONES URL), archivos adjuntos y herramientas de colaboración.

Microsoft Defender for Identity

Defender for Identity es una solución de seguridad basada en la nube que ayuda a proteger la supervisión de identidades en toda la organización. Usa señales de Active Directory local e identidades en la nube para ayudarle a identificar, detectar e investigar mejor las amenazas avanzadas dirigidas a su organización.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps ofrece protección completa para las aplicaciones SaaS, lo que le ayuda a supervisar y proteger los datos de la aplicación en la nube, mediante la funcionalidad fundamental del agente de seguridad de acceso a la nube (CASB), las características de Administración de la posición de seguridad de SaaS (SSPM), la protección contra amenazas avanzada y la protección de aplicación a aplicación.

Microsoft Defender for Cloud

Defender for Cloud es una plataforma de protección de aplicaciones nativa de la nube (CNAPP) formada por medidas de seguridad y prácticas diseñadas para proteger las aplicaciones basadas en la nube de diversas amenazas y vulnerabilidades.

Búsqueda de artefactos de amenazas sutiles mediante la búsqueda avanzada

Aunque las detecciones permiten identificar y detener la amenaza rastreada automáticamente, muchas actividades de ataque dejan seguimientos sutiles que requieren más inspección. Algunas actividades de ataque muestran comportamientos que también pueden ser normales, por lo que detectarlas dinámicamente puede dar lugar a ruido operativo o incluso falsos positivos. Las consultas de búsqueda permiten localizar proactivamente estos componentes o comportamientos potencialmente malintencionados.

Microsoft Defender XDR consultas de búsqueda avanzadas

La búsqueda avanzada proporciona una interfaz de consulta basada en Lenguaje de consulta Kusto que simplifica la localización de indicadores sutiles de actividad de amenazas. También permite exponer información contextual y comprobar si los indicadores están conectados a una amenaza.

Los analistas de Microsoft han revisado las consultas de búsqueda avanzada en los informes de analistas y están listas para ejecutarse en el editor de consultas de búsqueda avanzada. También puede usar las consultas para crear reglas de detección personalizadas que desencadenen alertas para futuras coincidencias.

consultas Microsoft Sentinel

Los informes de analistas también podrían incluir consultas de búsqueda aplicables para Microsoft Sentinel clientes.

Microsoft Sentinel tiene herramientas eficaces de búsqueda y consulta para buscar amenazas de seguridad en los orígenes de datos de la organización. Para ayudarle a buscar de forma proactiva las nuevas anomalías que no detectan las aplicaciones de seguridad o incluso las reglas de análisis programadas, Sentinel consultas de búsqueda le guiarán a formular las preguntas adecuadas para encontrar problemas en los datos que ya tiene en la red.

Aplicación de mitigaciones adicionales

Análisis de amenazas realiza un seguimiento dinámico del estado de determinadas actualizaciones de seguridad y configuraciones seguras. Estos tipos de información están disponibles como gráficos y tablas en las pestañas Exposiciones de puntos de conexión y Acciones recomendadas , y son recomendaciones repetibles que se aplican a esta amenaza y que también pueden aplicarse a otras amenazas.

Además de estas recomendaciones de seguimiento, el informe de analistas también podría analizar las mitigaciones que no se supervisan dinámicamente porque son específicas solo de la amenaza o situación que se describe en el informe. Estos son algunos ejemplos de mitigaciones importantes de las que no se realiza un seguimiento dinámico:

- Bloquear correos electrónicos con datos adjuntos .lnk u otros tipos de archivos sospechosos

- Aleatorización de contraseñas de administrador local

- Educar a los usuarios finales sobre el correo electrónico de suplantación de identidad (phishing) y otros vectores de amenazas

- Activar reglas específicas de reducción de superficie expuesta a ataques

Aunque puede usar las pestañas Exposiciones de puntos de conexión y Acciones recomendadas para evaluar la posición de seguridad frente a una amenaza, estas recomendaciones le permiten realizar otros pasos para mejorar su posición de seguridad. Lea detenidamente todas las instrucciones de mitigación del informe del analista y aplíquelas siempre que sea posible.

Recursos adicionales

- Información general sobre el Análisis de amenazas

- Búsqueda proactiva de amenazas con la búsqueda avanzada

- Reglas de detección personalizada

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.