Diseñar Identity Governance

La gobernanza de identidades es la administración de los derechos de identidad y acceso en varias aplicaciones y servicios para satisfacer los requisitos de seguridad y regulación. La gobernanza de identidades en Microsoft Entra ID le permite equilibrar la seguridad y la productividad asegurándose de que las personas adecuadas tengan el acceso adecuado a los recursos adecuados en el momento adecuado.

La gobernanza de identidades le permite administrar las siguientes tareas para servicios y aplicaciones tanto en el entorno local como en la nube:

Controlar el ciclo de vida de la identidad. Automatice los eventos de ciclo de vida del usuario, como agregar, mover y dejar acciones, para satisfacer las necesidades de seguridad y productividad.

Controlar el ciclo de vida del acceso. Administre rápidamente los cambios en los derechos de acceso mediante solicitudes de autoservicio y eventos de ciclo de vida de supervisión.

Proteger el acceso con privilegios para la administración. Controlar el acceso a recursos con privilegios para mitigar el riesgo de derechos excesivos, innecesarios o mal utilizados.

Ciclo de vida de la identidad

Cuando la organización educativa abarca varios inquilinos de Microsoft Entra, tendrá identidades internas, como educadores y alumnos, e identidades externas como el personal de otras escuelas.

- Las identidades internas son las creadas en el inquilino que está administrando actualmente.

- Las identidades externas se crean fuera del inquilino actual y se les concede acceso. Se pueden agregar mediante Microsoft Entra colaboración B2B.

La administración del ciclo de vida de las identidades ayuda a establecer las bases para la gobernanza de identidades. Tendrá que administrar la duración de las identidades internas y externas, así como sus relaciones con los recursos.

Todos los miembros de la organización tienen su propio subconjunto de recursos necesarios para su trabajo. Sin una lista definida de lo que cada rol necesita para cada proyecto, la administración del acceso es un desafío. A medida que las identidades internas o externas se unen, se mueven dentro o salen de una organización, su identidad y acceso a los recursos deben ajustarse con ellas. El aprovisionamiento automático de usuarios en Microsoft Entra ID puede ayudar a resolver este desafío facilitando la creación, el mantenimiento y la eliminación definitiva de identidades de usuario en todas las aplicaciones para mejorar la colaboración.

Aprovisionamiento de usuarios

Los métodos de aprovisionamiento tradicionales, como cargar archivos CSV o scripts personalizados para sincronizar datos de usuario, son propensos a errores, no seguros y difíciles de administrar.

El aprovisionamiento automático hace referencia a la creación de identidades de usuario y roles en las aplicaciones de la nube a los que los usuarios necesitan acceder. Además de crear identidades de usuario, el aprovisionamiento automático incluye el mantenimiento y la eliminación de identidades de usuario como cambios de estado o roles.

Se recomienda que las organizaciones educativas de gran tamaño usen el servicio de aprovisionamiento automatizado de usuarios Microsoft Entra. Este servicio ofrece integración con aplicaciones de recursos humanos (RR. HH.) basadas en la nube , como Workday y SuccessFactors, y le permite aprovechar las siguientes ventajas:

Maximiza la eficacia y precisión de los procesos de aprovisionamiento

Ahorra en los costos asociados con el hospedaje y el mantenimiento de scripts y soluciones de aprovisionamiento desarrollados de forma personalizada

Protege su organización quitando al instante las identidades de los usuarios de las aplicaciones SaaS clave cuando abandonan la organización.

Aprovisiona fácilmente un gran número de usuarios en una aplicación o sistema SaaS determinado

Directivas coherentes que determinan quién se aprovisiona y quién puede iniciar sesión en una aplicación

Aprovisionamiento de usuarios entrantes

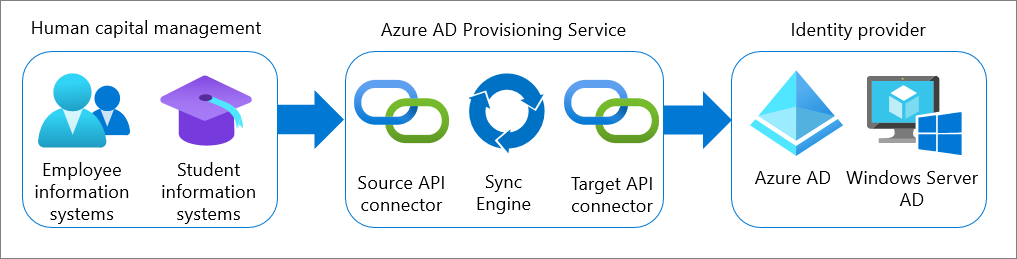

El aprovisionamiento de usuarios entrantes es el proceso cuando los datos de usuario fluyen desde las aplicaciones de Human Capital Management (HCM) de una organización a Microsoft Entra ID o Active Directory local. La integración es posible cuando la aplicación HCM admite el protocolo SCIM. La integración también es posible con sistemas HCM basados en la nube que proporcionan conectores de API de aprovisionamiento.

Para más información, consulte Planeamiento de la aplicación de RR. HH. en la nube para Microsoft Entra aprovisionamiento de usuarios.

Aprovisionamiento de usuarios salientes

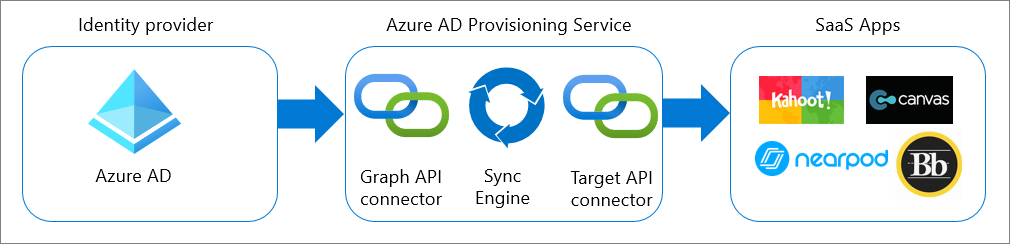

El aprovisionamiento de usuarios saliente, o aprovisionamiento de aplicaciones, hace referencia a la creación automática de identidades de usuario y roles en las aplicaciones de software como servicio (SaaS) en la nube a las que los usuarios deben acceder. El aprovisionamiento de aplicaciones está disponible para aplicaciones preintegradas en la galería de aplicaciones SaaS Microsoft Entra y aplicaciones que admiten SCIM 2.0.

Para más información, consulte Planeamiento de una implementación de aprovisionamiento automático de usuarios.

Acceso al ciclo de vida

La organización EDU necesita un proceso para administrar el acceso más allá de la creación y el aprovisionamiento iniciales. Lo ideal es que también pueda escalar de forma eficaz para desarrollar y aplicar controles y directivas de acceso de forma continuada.

Administración de grupos de autoservicio

Cuando sea posible, use la administración de grupos de autoservicio para aprovechar las siguientes ventajas:

Seguridad. Los administradores pueden establecer reglas para los grupos que se crean en Microsoft Entra ID en función de los atributos de usuario. Esto permite que los miembros se agreguen o quiten automáticamente de un grupo de seguridad. Estos grupos dinámicos se pueden usar para proporcionar acceso a aplicaciones o recursos en la nube y para asignar licencias a los miembros. Las directivas de acceso condicional pueden mejorar aún más la seguridad al garantizar que los usuarios legítimos acceden a una aplicación. Por ejemplo, puede seleccionar un grupo que contenga todos los miembros del departamento de RR. HH. cuando se selecciona una aplicación de RR. HH. como aplicación en la nube.

Rentable. Reduce el costo, el tiempo y la carga de trabajo de la compatibilidad de TI con la pertenencia a grupos de autoservicio. La característica de administración de grupos de autoservicio le ofrece la capacidad de delegar la administración de grupos a los usuarios. Con esta característica pueden crear grupos y administrar pertenencias en grupos de su propiedad.

Autoservicio. Delega la administración de grupos a los usuarios. Las funcionalidades de la característica de administración de grupos de autoservicio permiten a los usuarios crear grupos y administrar pertenencias a grupos de su propiedad. A continuación, estos grupos se pueden usar para asignar acceso a las aplicaciones. Por ejemplo, si desea asignar acceso para que el departamento de profesores use cinco aplicaciones SaaS diferentes, puede crear un grupo que contenga a los usuarios del departamento de profesores y, a continuación, asignar ese grupo a esas cinco aplicaciones SaaS que necesita el departamento de profesores.

Para obtener un vistazo detallado a la administración de grupos de autoservicio, descargue el Microsoft Entra Self-Service notas del producto Administración de grupos.

Administración de derechos

La administración del acceso de los usuarios a los recursos en EDU de gran tamaño es un desafío, aún más cuando se tiene una combinación de usuarios internos y externos entre inquilinos. La administración de derechos permite a los usuarios, incluidos los invitados, solicitar acceso a un paquete de acceso que concede acceso entre grupos, aplicaciones y sitios de SharePoint. También le permite administrar el ciclo de vida de identidad y acceso a escala mediante la automatización de flujos de trabajo de solicitudes de acceso, asignaciones de acceso, revisiones y expiración.

Estos son los tipos de recursos a los que puede administrar el acceso del usuario con la administración de derechos:

Pertenencia a grupos de seguridad de Microsoft Entra

Pertenencia a Grupos de Microsoft 365 y Teams

Asignación a Microsoft Entra aplicaciones empresariales, incluidas aplicaciones SaaS y aplicaciones integradas personalizadas que admiten la federación, el inicio de sesión único o el aprovisionamiento

Pertenencia a sitios de SharePoint Online

Paquetes de acceso

La administración de derechos permite definir paquetes de acceso que representan un conjunto de recursos asignados a los usuarios como una unidad, establecer un período de validez, flujos de trabajo de aprobación, etc. Los paquetes de acceso permiten realizar una configuración única de recursos y directivas que administran automáticamente el acceso durante toda la vida útil del paquete de acceso.

Los paquetes de acceso deben colocarse en un contenedor denominado catálogo. Un catálogo define qué recursos puede agregar al paquete de acceso. Los catálogos se usan para la delegación, de modo que los no administradores puedan crear sus propios paquetes de acceso. Los propietarios del catálogo están habilitados para agregar recursos de su propiedad a un catálogo.

Como organización educativa, debe considerar la posibilidad de crear un catálogo por escuela y un paquete de acceso para cada grado que contenga directivas y derechos de acceso a recursos específicos de esa calificación. Cuando los alumnos avanzan a un siguiente grado o los profesores pasan a otro grado, pueden solicitar acceso al paquete de acceso para la nueva calificación, mientras que el acceso relacionado con su anterior calificación expirará.

Los paquetes de acceso también deben tener al menos una directiva. Las directivas especifican quién puede solicitar el paquete de acceso y la configuración de aprobación y ciclo de vida. Se recomienda usar la administración de derechos para delegar a los no administradores la capacidad de crear paquetes de acceso y definir directivas con reglas para las que los usuarios pueden solicitar, quién debe aprobar su acceso y cuándo expira el acceso.

Los paquetes de acceso son más adecuados en situaciones como las siguientes:

Los usuarios necesitan acceso limitado por tiempo para una tarea determinada. Por ejemplo, puede usar licencias basadas en grupos y un grupo dinámico para asegurarse de que todos los empleados tengan un buzón de Exchange Online y, a continuación, usar paquetes de acceso para situaciones en las que los usuarios necesitan acceso adicional, como leer recursos departamentales de otro departamento.

El acceso debe ser aprobado por el administrador de un usuario u otras personas designadas.

Los departamentos desean administrar sus propias directivas de acceso para sus recursos sin la participación de TI.

Dos o más escuelas están colaborando en un proyecto y, como resultado, varios usuarios de una escuela deben ser traídos a través de Microsoft Entra B2B para acceder a los recursos de otra escuela.

Para obtener más información, consulte Creación de un nuevo paquete de acceso en Microsoft Entra administración de derechos.

Requisitos de licencia

El uso de paquetes de acceso requiere una licencia de Microsoft Entra ID y es necesario para:

Usuarios miembros que pueden solicitar un paquete de acceso.

Usuarios miembros e invitados que solicitan un paquete de acceso.

Usuarios miembros e invitados que aprueban solicitudes de un paquete de acceso.

Usuarios miembros e invitados que tienen una asignación directa a un paquete de acceso.

las licencias de Microsoft Entra ID P2 no son necesarias para las tareas siguientes:

Usuarios con el rol administrador global que configuran los catálogos iniciales, los paquetes de acceso y las directivas, y delegan tareas administrativas a otros usuarios.

Usuarios a los que se han delegado tareas administrativas, como el creador del catálogo, el propietario del catálogo y el administrador de paquetes de acceso.

Los invitados que pueden solicitar paquetes de acceso, pero no solicitan un paquete de acceso.

Nota:

Por cada licencia Microsoft Entra ID P2 de pago que compre para los usuarios miembros, puede usar Microsoft Entra B2B para invitar a hasta 5 usuarios invitados. Estos usuarios invitados también pueden usar características de Microsoft Entra ID P2. Para obtener más información, consulte Microsoft Entra guía de licencias de colaboración B2B.

Revisiones de acceso

Una vez que se incorporen los usuarios, necesitará un proceso que permita que el acceso de los usuarios cambie a medida que sus necesidades cambien con el tiempo.

Tenga en cuenta lo siguiente:

A medida que se unen nuevos usuarios, ¿cómo garantiza que tienen el acceso adecuado para ser productivos?

A medida que las personas mueven equipos o abandonan la escuela, ¿cómo se asegura de que se quite su antiguo acceso, especialmente cuando se trata de invitados?

Los derechos de acceso excesivos pueden dar lugar a conclusiones de auditoría y compromisos, ya que indican una falta de control sobre el acceso.

Debe interactuar proactivamente con los propietarios de recursos para asegurarse de que revisan periódicamente quién tiene acceso a sus recursos.

Se recomienda usar Microsoft Entra revisiones de acceso para administrar de forma eficaz las pertenencias a grupos, el acceso a las aplicaciones y las asignaciones de roles. El acceso del usuario debe revisarse periódicamente para asegurarse de que solo las personas adecuadas tengan acceso continuo.

Requisitos de licencia

El uso de revisiones de acceso requiere una licencia de Microsoft Entra ID y es necesaria para:

Usuarios miembros e invitados asignados como revisores.

Usuarios miembros e invitados que realizan una autoexavaluación.

Propietarios de grupos que realizan una revisión de acceso.

Propietarios de aplicaciones que realizan una revisión de acceso.

Microsoft Entra ID licencias P2 no son necesarias para los usuarios con los roles de administrador global o administrador de usuarios que configuran revisiones de acceso, configuran la configuración o aplican las decisiones de las revisiones.

Por cada licencia Microsoft Entra ID P2 de pago que asigne a uno de los usuarios de su propia organización, puede usar Microsoft Entra negocio a negocio (B2B) para invitar a hasta cinco usuarios invitados bajo la asignación de usuario externo. Estos usuarios invitados también pueden usar características de Microsoft Entra ID P2. Para obtener más información, consulte Microsoft Entra guía de licencias de colaboración B2B.

Acceso con privilegios

Otro ciclo de vida clave en la gobernanza de identidades es el del acceso con privilegios de los usuarios. Minimizar el número de usuarios con acceso a recursos confidenciales ayuda a mantener un entorno seguro general, pero todavía hay usuarios que necesitan derechos de administrador. Regir el acceso del administrador para mitigar el riesgo de derechos de acceso excesivos, innecesarios o mal utilizados, tanto si proceden de su escuela como de otra escuela.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) proporciona activación de roles basada en el tiempo y en la aprobación para mitigar los riesgos de permisos de acceso excesivos, innecesarios o incorrectos a los recursos de Microsoft Entra ID, Azure y otros servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune. Se usa para proteger las cuentas con privilegios al reducir el tiempo de exposición de los privilegios y aumentar la visibilidad de su uso a través de informes y alertas.

Estas son algunas de las características clave de Privileged Identity Management:

Proporcionar acceso con privilegios Just-In-Time a Microsoft Entra ID y recursos de Azure

Asignación de acceso con límite de tiempo a los recursos mediante fechas de inicio y finalización

Requerir aprobación para activar roles con privilegios

Exigir la autenticación multifactor para activar cualquier rol

Uso de la justificación para comprender por qué se activan los usuarios

Obtener notificaciones cuando se activan roles con privilegios

Realizar revisiones de acceso para asegurarse de que los usuarios siguen necesitando roles

Descarga del historial de auditoría para auditoría interna o externa

Se recomienda usar PIM para administrar y controlar lo siguiente en su organización:

Habilitación de la aprobación para roles específicos

Especificar usuarios o grupos aprobadores para aprobar solicitudes

Ver el historial de solicitudes y aprobación de todos los roles con privilegios

Aprobar o rechazar solicitudes de elevación de roles (única y masiva)

Proporcionar justificación para una aprobación o rechazo

Solicitud de activación de un rol que requiere aprobación

Requisitos de licencia

El uso de PIM requiere una licencia de Microsoft Entra ID y es necesario para:

Usuarios asignados como aptos para Microsoft Entra ID o roles de Azure administrados mediante PIM.

Usuarios asignados como miembros aptos o propietarios de grupos de acceso con privilegios.

Los usuarios pueden aprobar o rechazar solicitudes de activación en PIM.

Usuarios asignados a una revisión de acceso.

Usuarios que realizan revisiones de acceso.