Dominio de seguridad: seguridad operativa

El dominio de seguridad operativo garantiza que los ISV implementan un conjunto sólido de técnicas de mitigación de seguridad frente a una gran variedad de amenazas a las que se enfrentan los actores de amenazas. Esto está diseñado para proteger el entorno operativo y los procesos de desarrollo de software para crear entornos seguros.

Aprendizaje de concienciación

La formación en reconocimiento de la seguridad es importante para las organizaciones, ya que ayuda a minimizar los riesgos derivados de errores humanos, que están implicados en más del 90 % de las infracciones de seguridad. Ayuda a los empleados a comprender la importancia de las medidas y procedimientos de seguridad. Cuando se ofrece formación de reconocimiento de seguridad, refuerza la importancia de una cultura consciente de la seguridad en la que los usuarios saben reconocer y responder a posibles amenazas. Un programa de aprendizaje de reconocimiento de seguridad eficaz debe incluir contenido que abarque una amplia gama de temas y amenazas a los que pueden enfrentarse los usuarios, como la ingeniería social, la administración de contraseñas, la privacidad y la seguridad física.

Control Nº 1

Proporcione pruebas de que:

La organización proporciona formación de reconocimiento de seguridad establecida a los usuarios del sistema de información (incluidos administradores, ejecutivos sénior y contratistas):

Como parte del entrenamiento inicial para nuevos usuarios.

Cuando sea necesario por los cambios del sistema de información.

Frecuencia de formación de reconocimiento definida por la organización.

Documenta y supervisa las actividades individuales de reconocimiento de seguridad del sistema de información y conserva los registros de entrenamiento individuales a través de una frecuencia definida por la organización.

Intención: entrenamiento para nuevos usuarios

Este subpunto se centra en establecer un programa obligatorio de formación de reconocimiento de seguridad diseñado para todos los empleados y para los nuevos empleados que se unen a la organización, independientemente de su rol. Esto incluye administradores, ejecutivos sénior y contratistas. El programa de reconocimiento de seguridad debe abarcar un plan de estudios completo diseñado para impartir conocimientos básicos sobre los protocolos, directivas y procedimientos recomendados de seguridad de la información de la organización para garantizar que todos los miembros de la organización estén alineados con un conjunto unificado de estándares de seguridad, lo que crea un entorno de seguridad de la información resistente.

Directrices: entrenamiento para nuevos usuarios

La mayoría de las organizaciones usarán una combinación de aprendizaje de reconocimiento de seguridad basado en plataforma y documentación administrativa, como documentación de directivas y registros, para realizar un seguimiento de la finalización de la formación para todos los empleados de toda la organización. Las pruebas proporcionadas deben mostrar que los empleados han completado el entrenamiento, y se debe hacer una copia de seguridad con directivas o procedimientos de apoyo que describa el requisito de reconocimiento de seguridad.

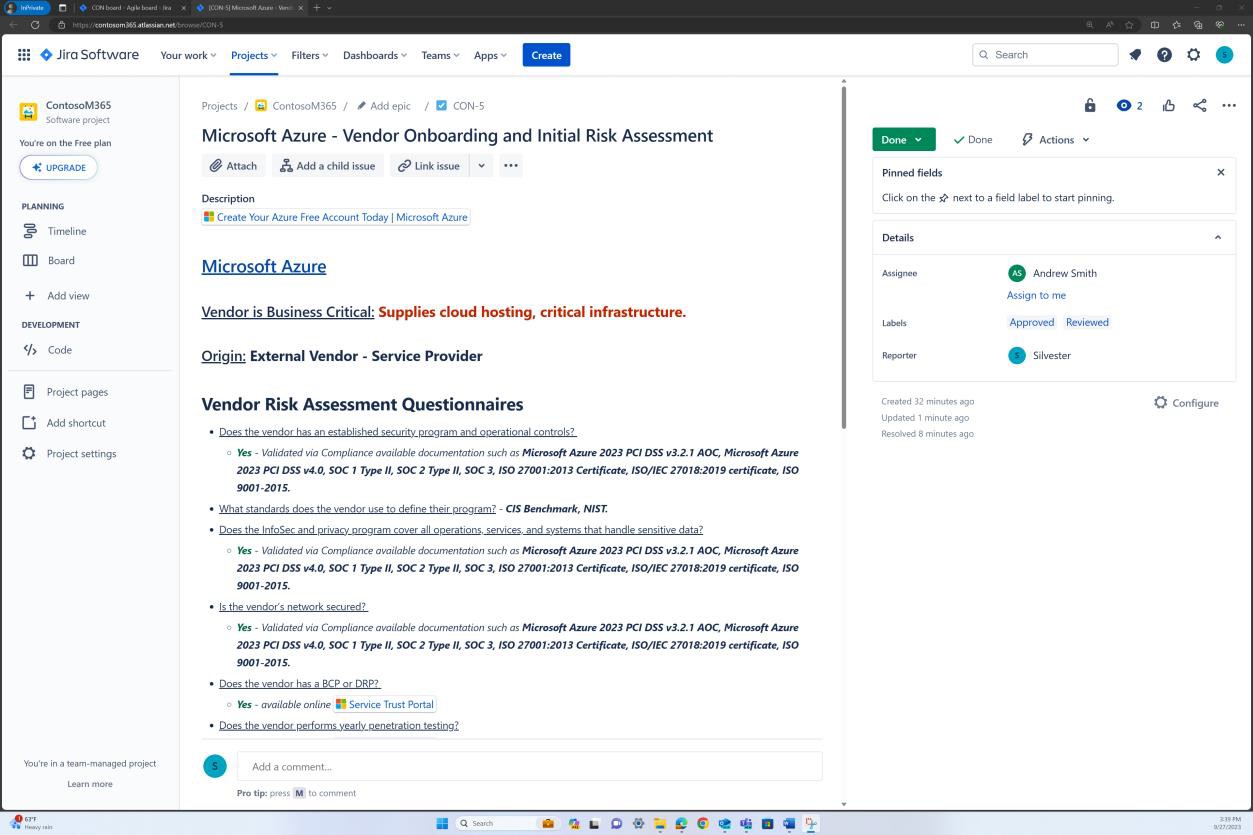

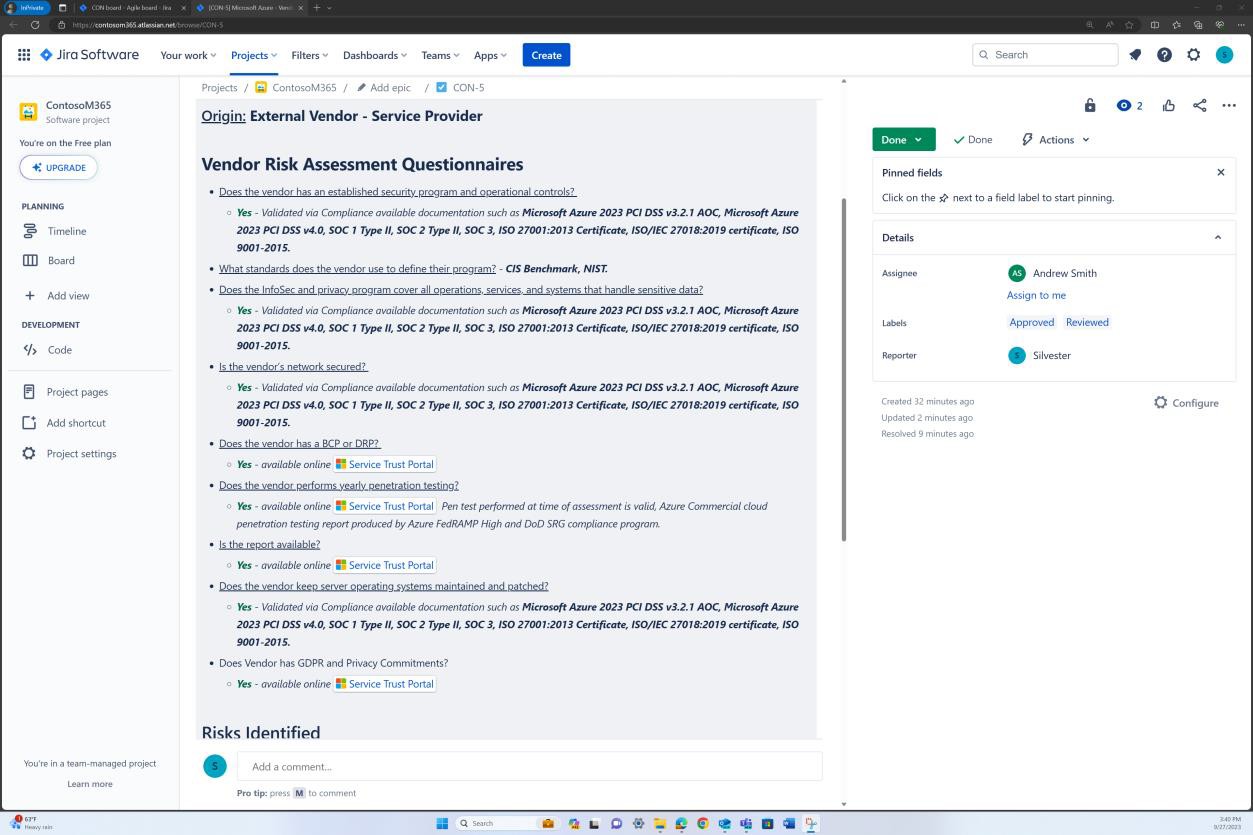

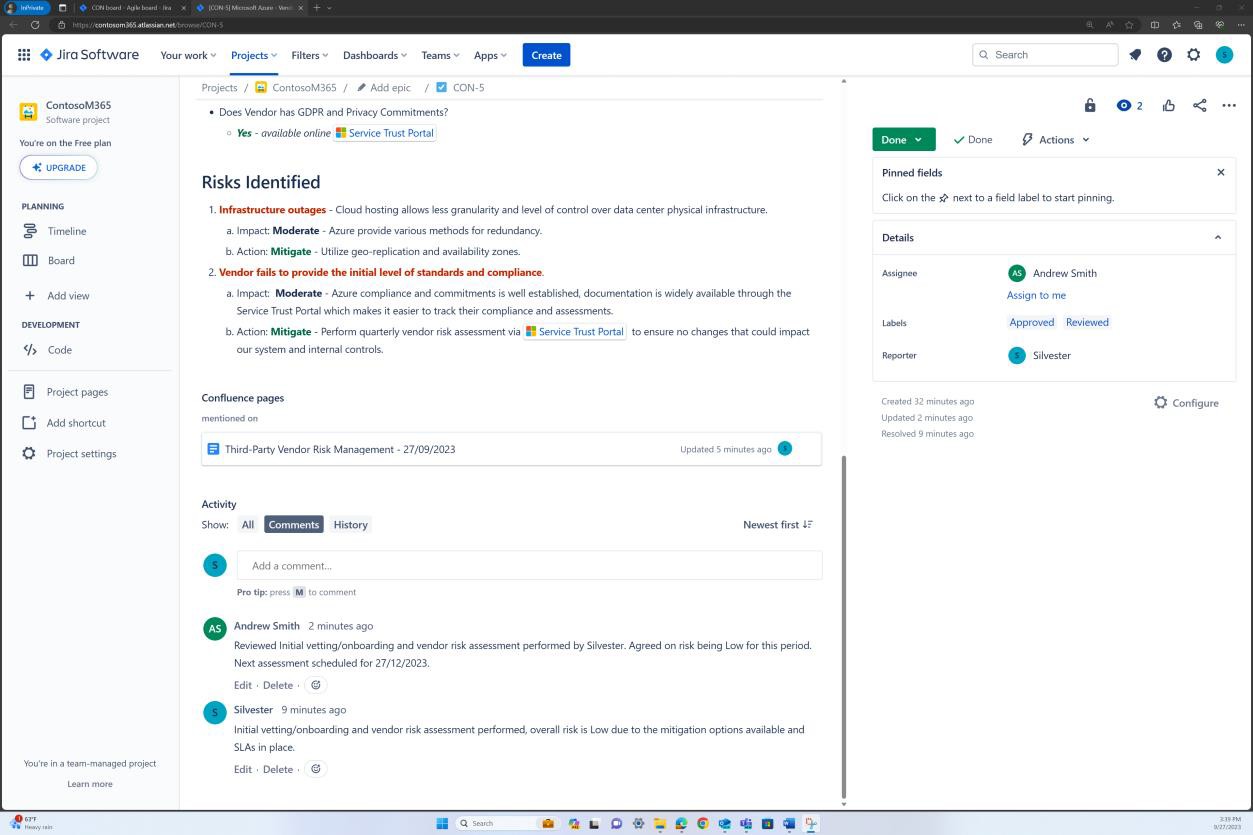

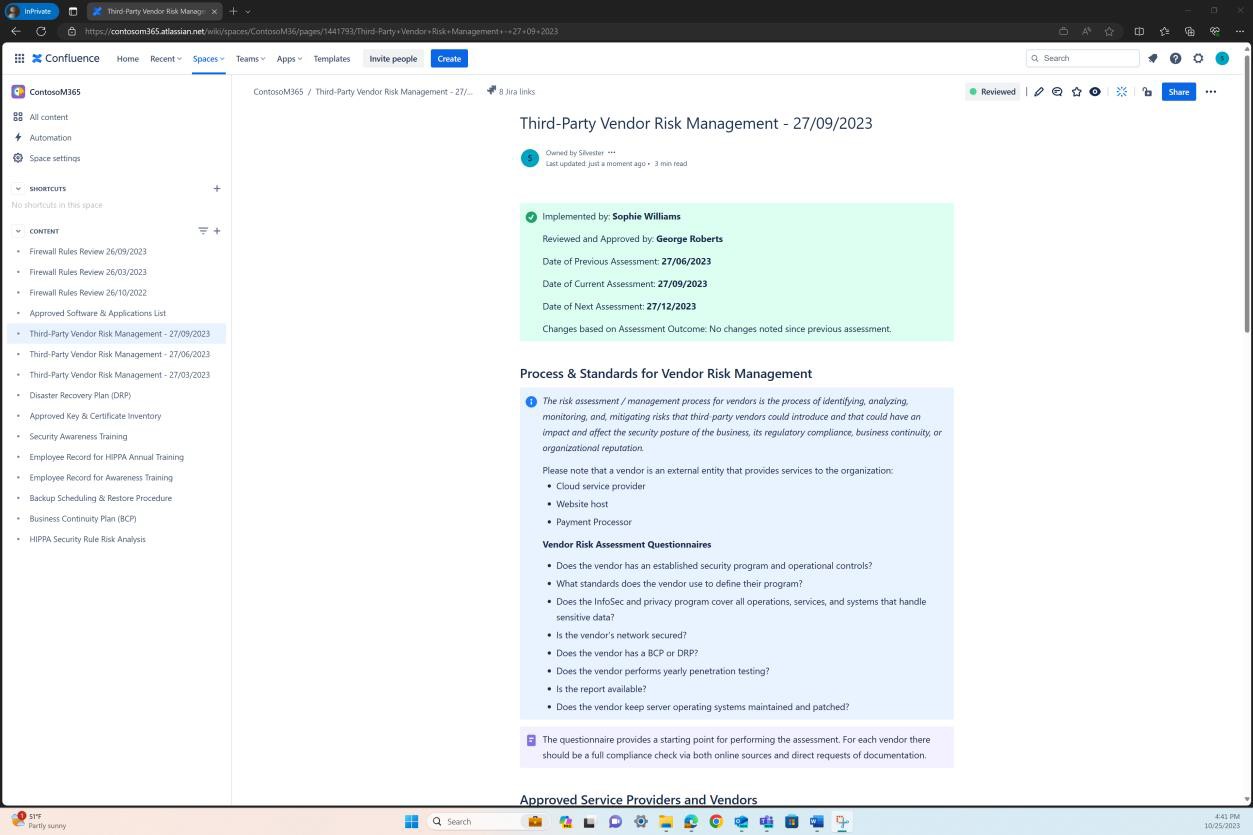

Prueba de ejemplo: entrenamiento para nuevos usuarios

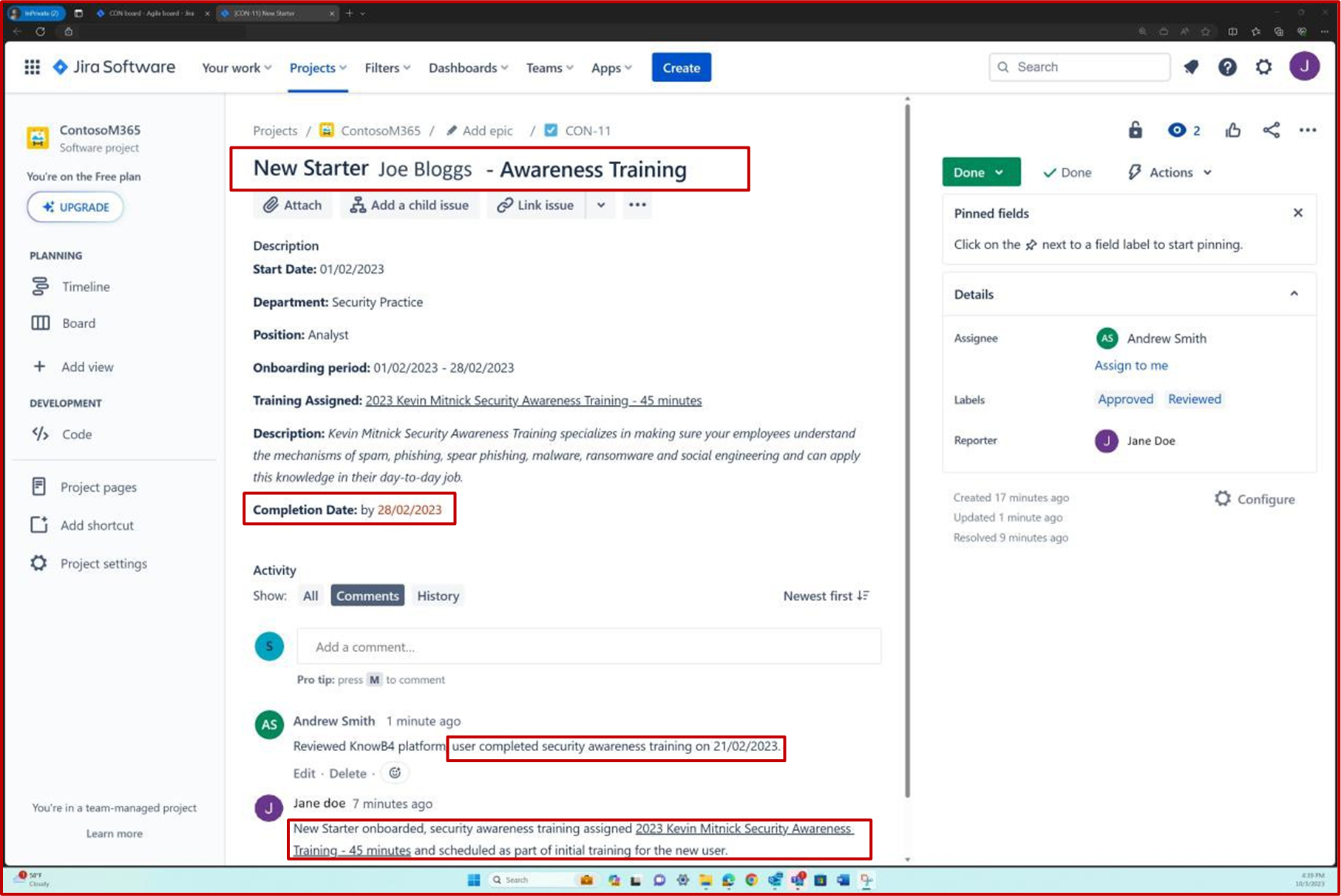

En la captura de pantalla siguiente se muestra la plataforma de Confluence que se usa para realizar un seguimiento de la incorporación de nuevos empleados. Se ha generado un vale JIRA para el nuevo empleado, incluida su asignación, rol, departamento, etc. Con el nuevo proceso de inicio, la formación de reconocimiento de seguridad ha sido seleccionada y asignada al empleado que debe completarse antes de la fecha de vencimiento del28 de febrero de 2023.

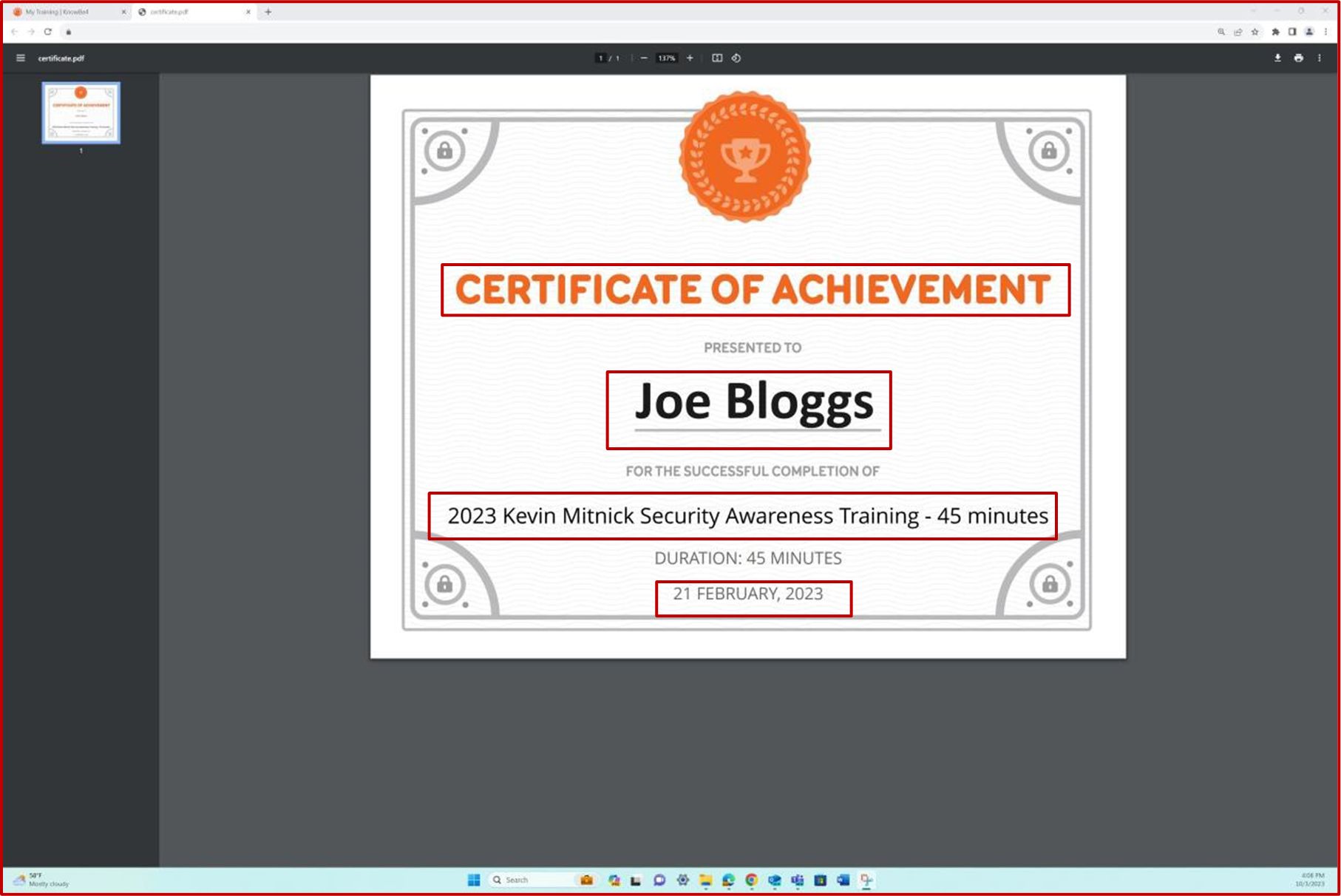

En la captura de pantalla se muestra el certificado de finalización generado por Knowb4 tras la finalización correcta del entrenamiento de reconocimiento de seguridad por parte del empleado. La fecha de finalización es el21 de febrero de 2023, que se encuentra dentro del período asignado.

Intención: cambios en el sistema de información.

El objetivo de este subpunto es garantizar que se inicie el entrenamiento de reconocimiento de seguridad adaptable siempre que haya cambios significativos en los sistemas de información de la organización. Las modificaciones podrían surgir debido a actualizaciones de software, cambios en la arquitectura o nuevos requisitos normativos. La sesión de entrenamiento actualizada garantiza que todos los empleados estén informados sobre los nuevos cambios y el impacto resultante en las medidas de seguridad, lo que les permite adaptar sus acciones y decisiones en consecuencia. Este enfoque proactivo es vital para proteger los recursos digitales de la organización frente a vulnerabilidades que podrían surgir de los cambios del sistema.

Directrices: cambios en el sistema de información.

La mayoría de las organizaciones usarán una combinación de formación de reconocimiento de seguridad basada en plataformas y documentación administrativa, como documentación de directivas y registros, para realizar un seguimiento de la finalización de la formación para todos los empleados. Las pruebas proporcionadas deben demostrar que varios empleados han completado el entrenamiento en función de diferentes cambios en los sistemas de la organización.

Evidencia de ejemplo: cambios en el sistema de información.

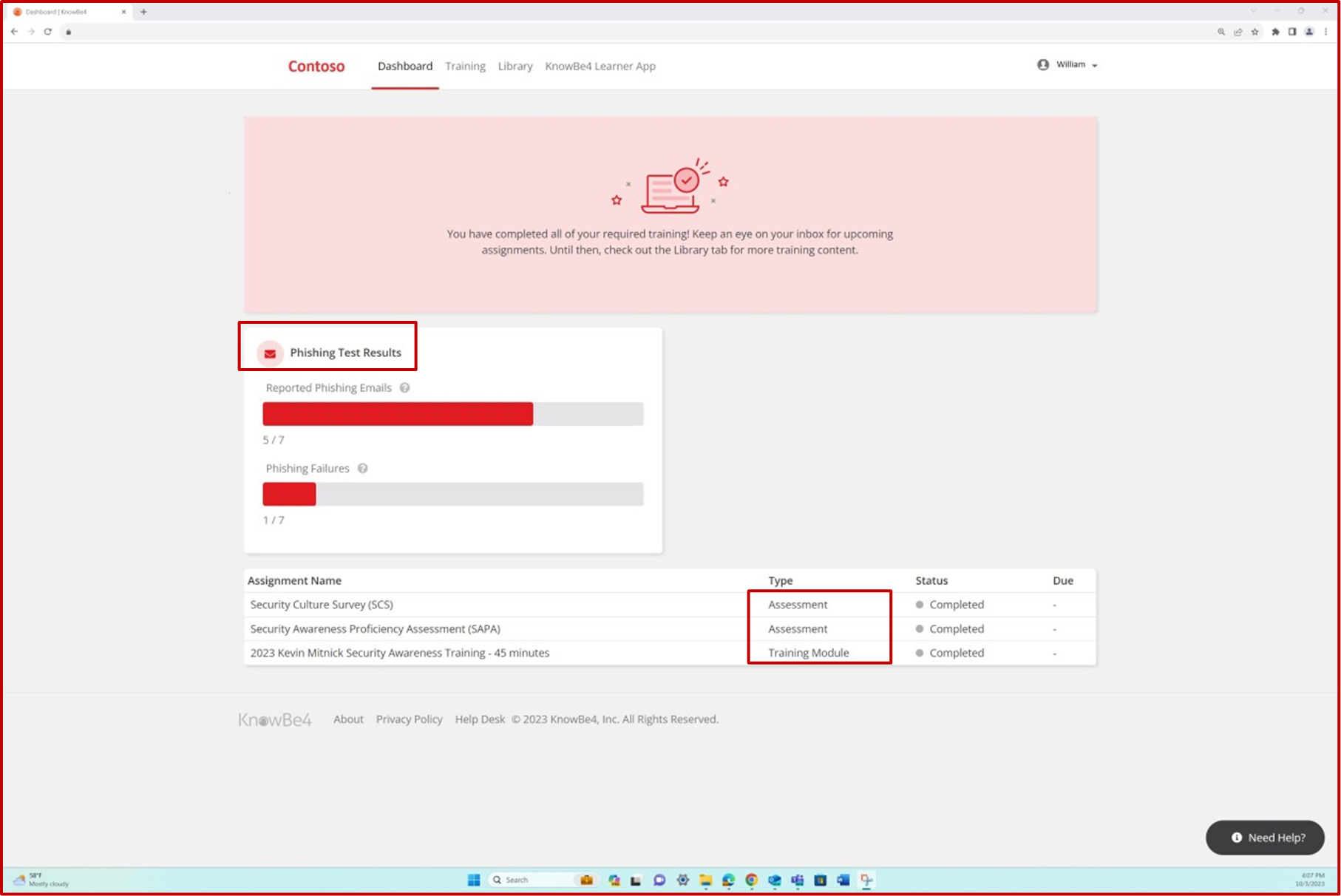

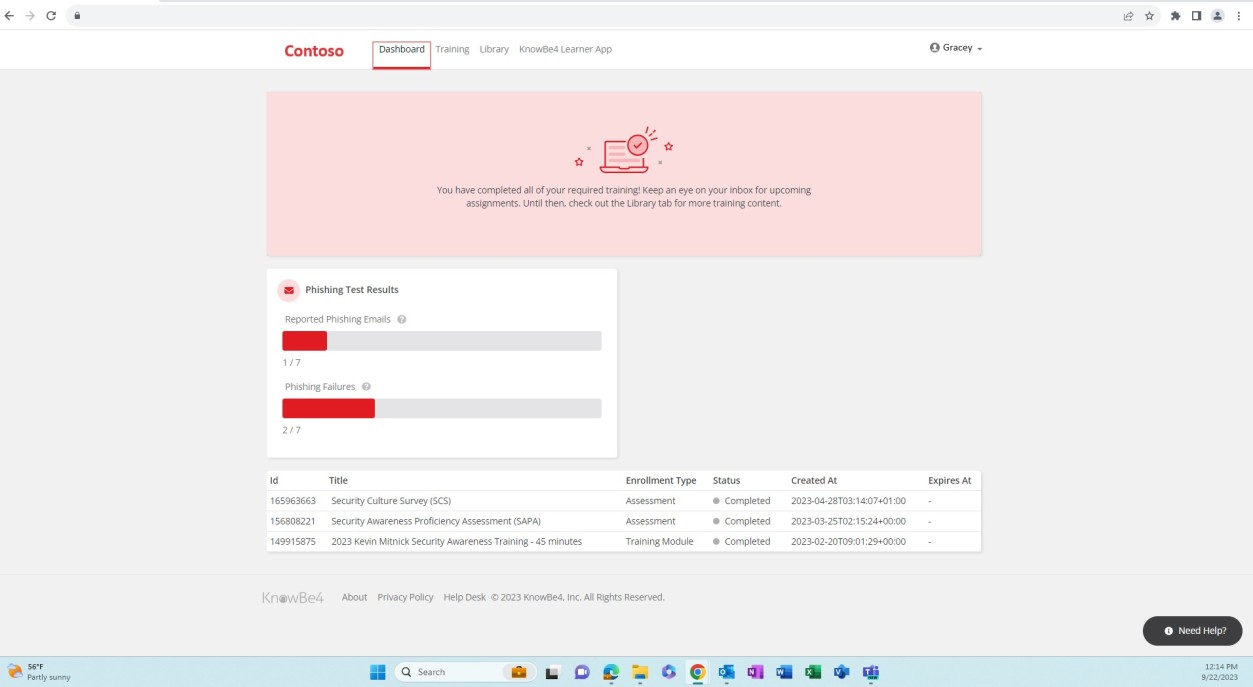

En las capturas de pantalla siguientes se muestra la asignación de formación de reconocimiento de seguridad a varios empleados y se muestra que se producen simulaciones de suplantación de identidad (phishing).

La plataforma se usa para asignar un nuevo entrenamiento cada vez que se produce un cambio del sistema o se produce un error en una prueba.

Intención: frecuencia de entrenamiento de reconocimiento.

El objetivo de este subpunto es definir una frecuencia específica de la organización para el entrenamiento periódico de reconocimiento de seguridad. Esto podría programarse anualmente, semestralmente o en un intervalo diferente determinado por la organización. Al establecer una frecuencia, la organización garantiza que los usuarios se actualicen periódicamente en el panorama en constante evolución de las amenazas, así como en las nuevas medidas y directivas de protección. Este enfoque puede ayudar a mantener un alto nivel de reconocimiento de seguridad entre todos los usuarios y a reforzar los componentes de entrenamiento anteriores.

Directrices: frecuencia de entrenamiento de concienciación.

La mayoría de las organizaciones tendrán documentación administrativa o una solución técnica para describir o implementar el requisito y el procedimiento para la formación de reconocimiento de seguridad, así como definir la frecuencia de la formación. Las pruebas proporcionadas deben demostrar la realización de diversas capacitaciones de reconocimiento dentro del período definido y que existe un período definido por su organización.

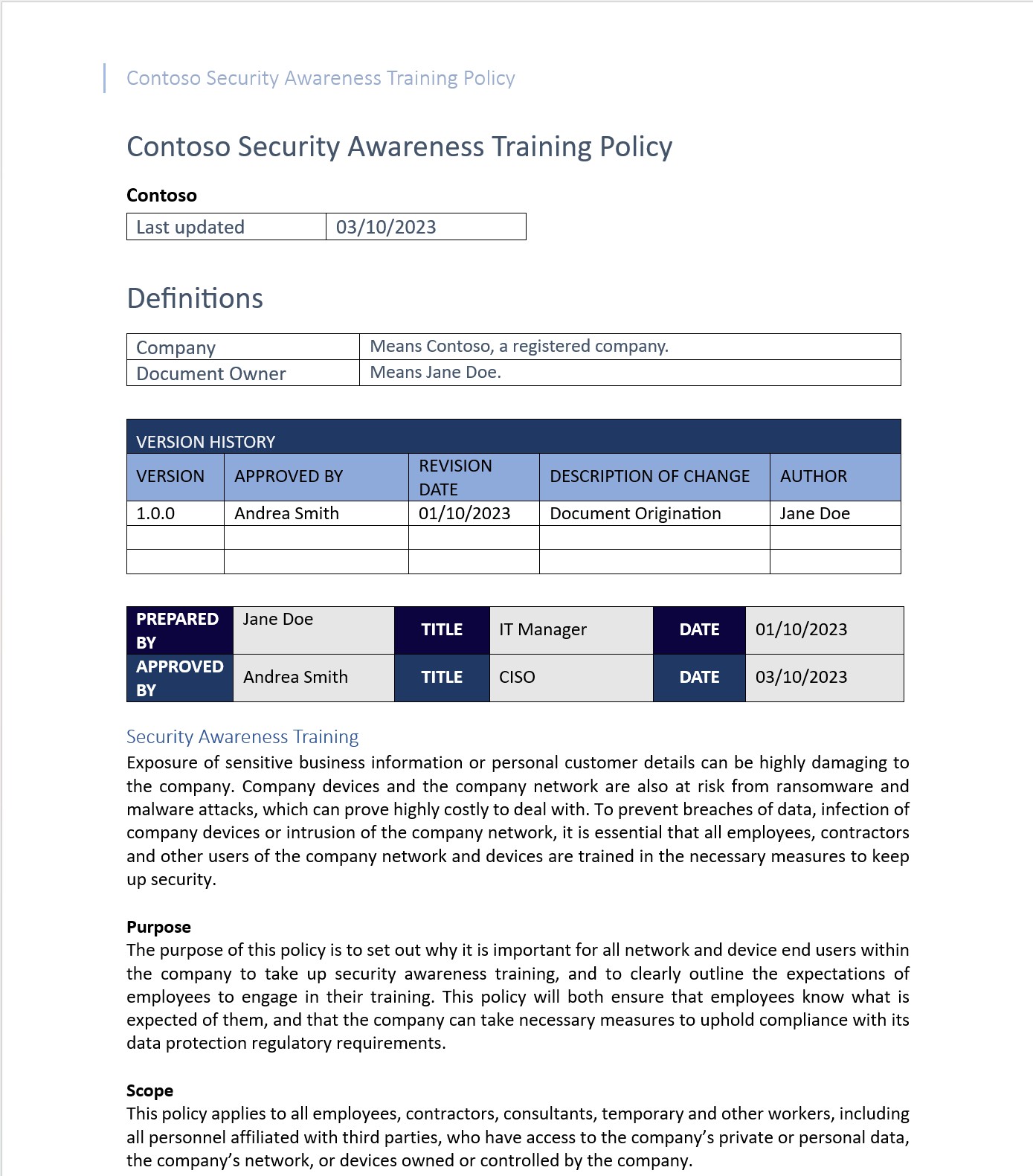

Evidencia de ejemplo: frecuencia de entrenamiento de reconocimiento.

En las capturas de pantalla siguientes se muestran instantáneas de la documentación de la directiva de reconocimiento de seguridad y que existe y se mantiene. La directiva requiere que todos los empleados de la organización reciban formación de reconocimiento de seguridad como se describe en la sección de ámbito de la directiva. El departamento correspondiente debe asignar y completar la formación anualmente.

Según el documento de política, todos los empleados de la organización deben completar tres cursos (una formación y dos evaluaciones) anualmente y dentro de los veinte días posteriores a la asignación. Los cursos deben enviarse por correo electrónico y asignarse a través de KnowBe4.

El ejemplo proporcionado solo muestra instantáneas de la directiva; tenga en cuenta que la expectativa es que se envíe el documento de directiva completo.

La segunda captura de pantalla es la continuación de la directiva y muestra la sección del documento que exige el requisito de formación anual, y muestra que la frecuencia definida por la organización de la formación de reconocimiento se establece en anualmente.

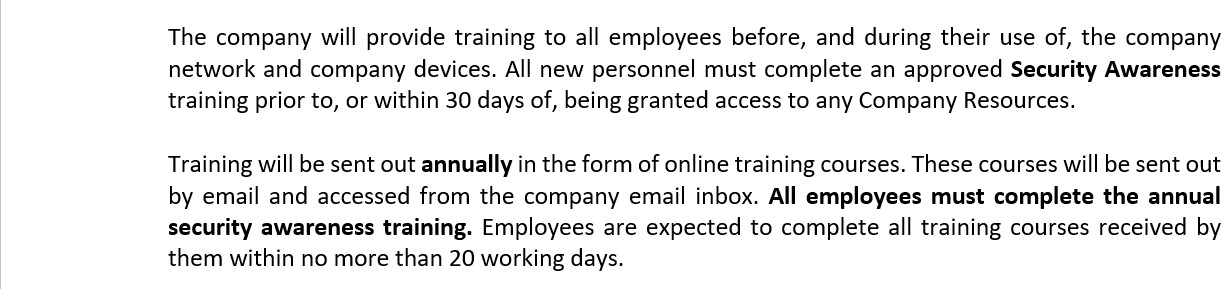

Las dos capturas de pantalla siguientes muestran la finalización correcta de las evaluaciones de entrenamiento mencionadas anteriormente. Las capturas de pantalla se tomaron de dos empleados diferentes.

Intención: documentación y supervisión.

El objetivo de este subpunto es crear, mantener y supervisar registros meticulosos de la participación de cada usuario en la formación de reconocimiento de seguridad. Estos registros deben conservarse durante un período definido por la organización. Esta documentación sirve como un seguimiento auditable para el cumplimiento de las normativas y las directivas internas. El componente de supervisión permite a la organización evaluar la eficacia de la

capacitación, identificación de áreas para mejorar y comprender los niveles de interacción del usuario. Al conservar estos registros durante un período definido, la organización puede realizar un seguimiento de la eficacia y el cumplimiento a largo plazo.

Directrices: documentación y supervisión.

Las pruebas que se pueden proporcionar para el entrenamiento de reconocimiento de seguridad dependerán de cómo se implemente el entrenamiento en el nivel de la organización. Esto puede incluir si el entrenamiento se realiza a través de una plataforma o se realiza internamente en función de un proceso interno. Las pruebas proporcionadas deben mostrar que existen registros históricos de entrenamiento completado para todos los usuarios durante un período y cómo se realiza el seguimiento.

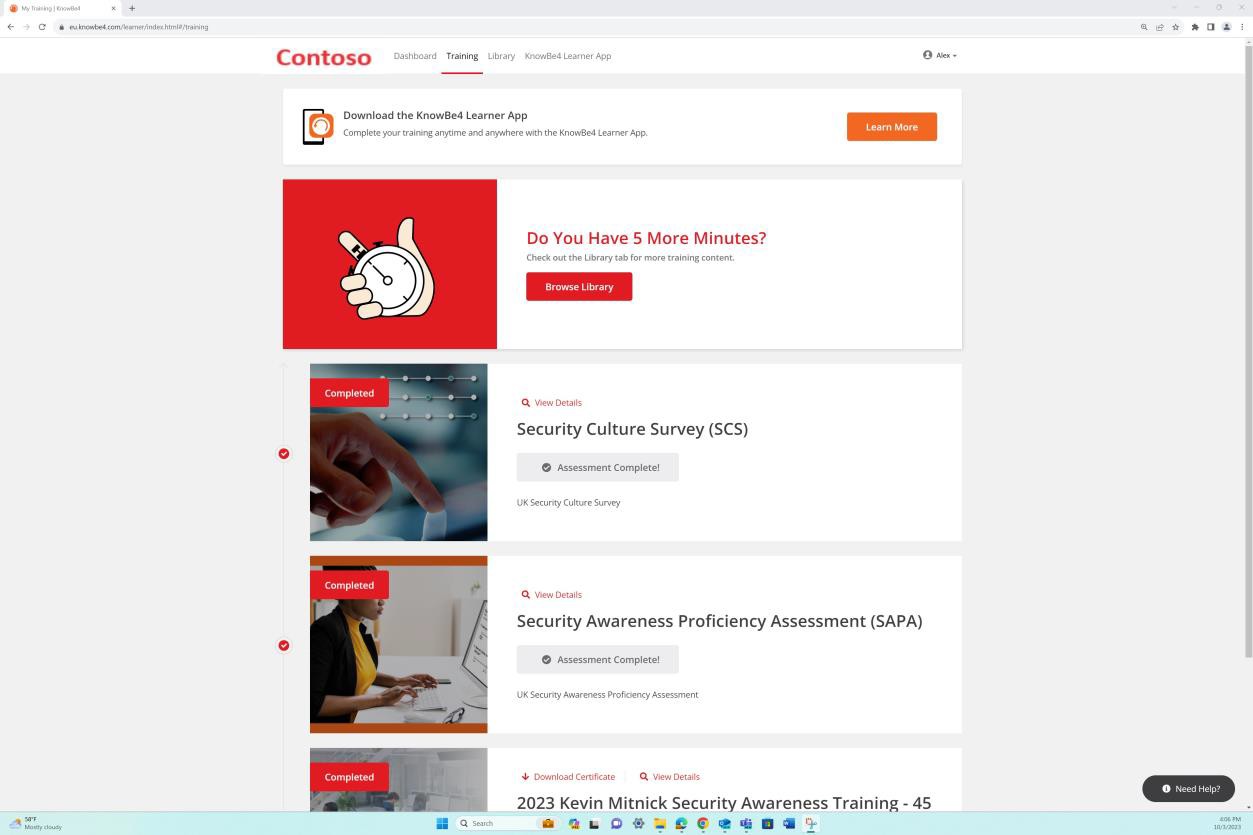

Evidencia de ejemplo: documentación y supervisión.

En la siguiente captura de pantalla se muestra el registro de entrenamiento histórico de cada usuario, incluida su fecha de unión, la finalización del entrenamiento y cuándo se programa el siguiente entrenamiento. La evaluación de este documento se realiza periódicamente y al menos una vez al año para garantizar que los registros de formación de reconocimiento de seguridad de cada empleado se mantengan actualizados.

Protección contra malware/antimalware

El malware supone un riesgo significativo para las organizaciones que pueden variar el impacto de seguridad causado en el entorno operativo, en función de las características de malware. Los actores de amenazas se han dado cuenta de que el malware puede monetizarse correctamente, lo que se ha realizado a través del crecimiento de ataques de malware de estilo ransomware. El malware también se puede usar para proporcionar un punto de entrada para que un actor de amenazas ponga en peligro un entorno para robar datos confidenciales, es decir, troyanos de acceso remoto o rootkits. Por lo tanto, las organizaciones deben implementar mecanismos adecuados para protegerse frente a estas amenazas. Las defensas que se pueden usar son antivirus (AV)/Detección y respuesta de puntos de conexión (EDR)/Respuesta de detección y protección de puntos de conexión (EDPR)/análisis basado en heurística mediante inteligencia artificial (IA). Si ha implementado una técnica diferente para mitigar el riesgo de malware, informe al analista de certificación quién estará encantado de explorar si cumple la intención o no.

Control Nº 2

Proporcione pruebas de que la solución antimalware está activa y habilitada en todos los componentes del sistema muestreados y configurada para cumplir los criterios siguientes:

si el antivirus está habilitado para el examen de acceso y las firmas están actualizadas en un plazo de 1 día.

antivirus que bloquea automáticamente malware o alertas y cuarentenas cuando se detecta malware

O si EDR/EDPR/NGAV:

que se está realizando el examen periódico.

está generando registros de auditoría.

se mantiene actualizado continuamente y tiene capacidades de aprendizaje automático.

bloquea el malware conocido e identifica y bloquea nuevas variantes de malware basadas en comportamientos de macro, así como tener capacidades de concesión completa.

Intención: examen en el acceso

Este subpunto está diseñado para comprobar que el software antimalware está instalado en todos los componentes del sistema muestreados y está realizando activamente el examen a través del acceso. El control también exige que la base de datos de firmas de la solución antimalware esté actualizada dentro de un período de tiempo de un día. Una base de datos de firmas actualizada es fundamental para identificar y mitigar las amenazas de malware más recientes, lo que garantiza que los componentes del sistema estén protegidos adecuadamente.

Directrices: análisis en el acceso**.**

Para demostrar que una instancia activa de AV se ejecuta en el entorno evaluado, proporcione una captura de pantalla para cada dispositivo del conjunto de ejemplo acordado con el analista que admite el uso de antimalware. La captura de pantalla debe mostrar que el antimalware se está ejecutando y que el software antimalware está activo. Si hay una consola de administración centralizada para el antimalware, se pueden proporcionar pruebas de la consola de administración. Además, asegúrese de proporcionar una captura de pantalla que muestra que los dispositivos muestreados están conectados y funcionando.

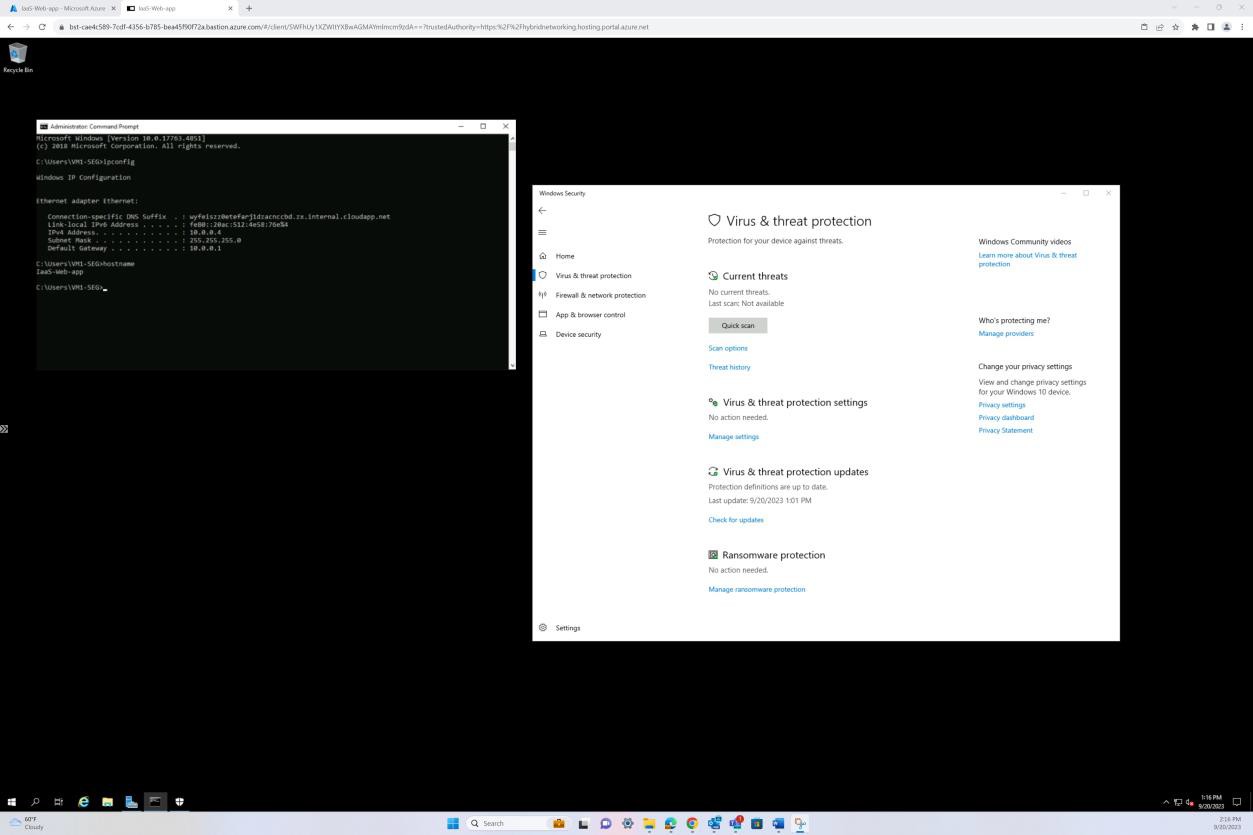

Prueba de ejemplo: examen a acceso**.**

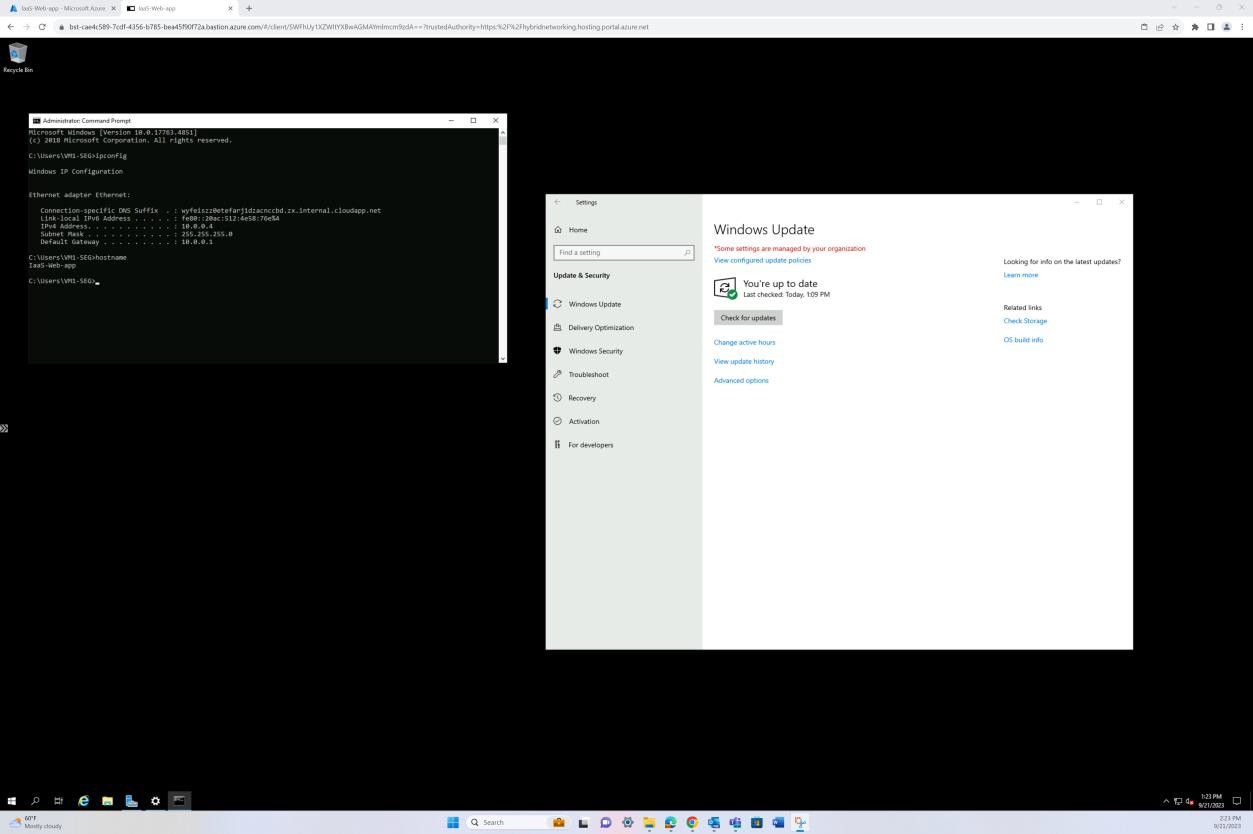

La captura de pantalla siguiente se ha tomado de un dispositivo Windows Server, que muestra que "Microsoft Defender" está habilitado para el nombre de host "IaaS-Web-app".

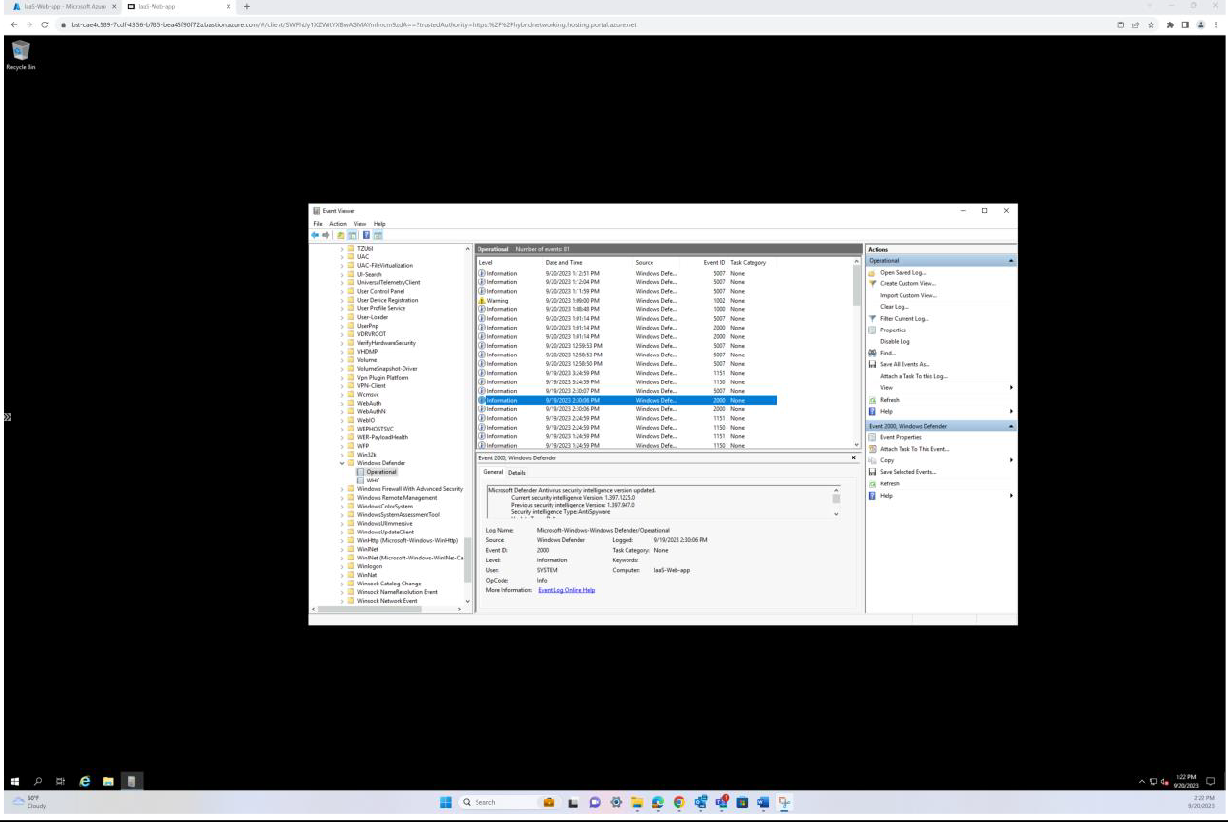

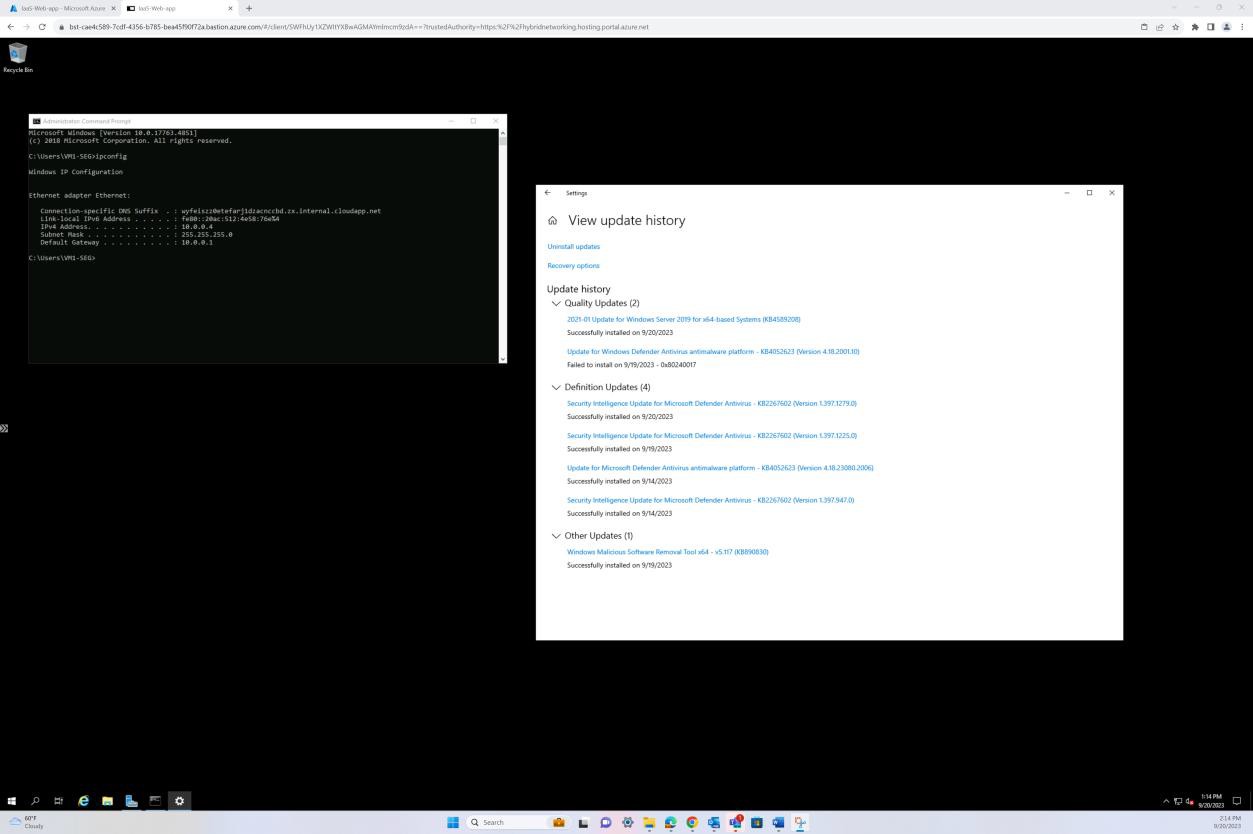

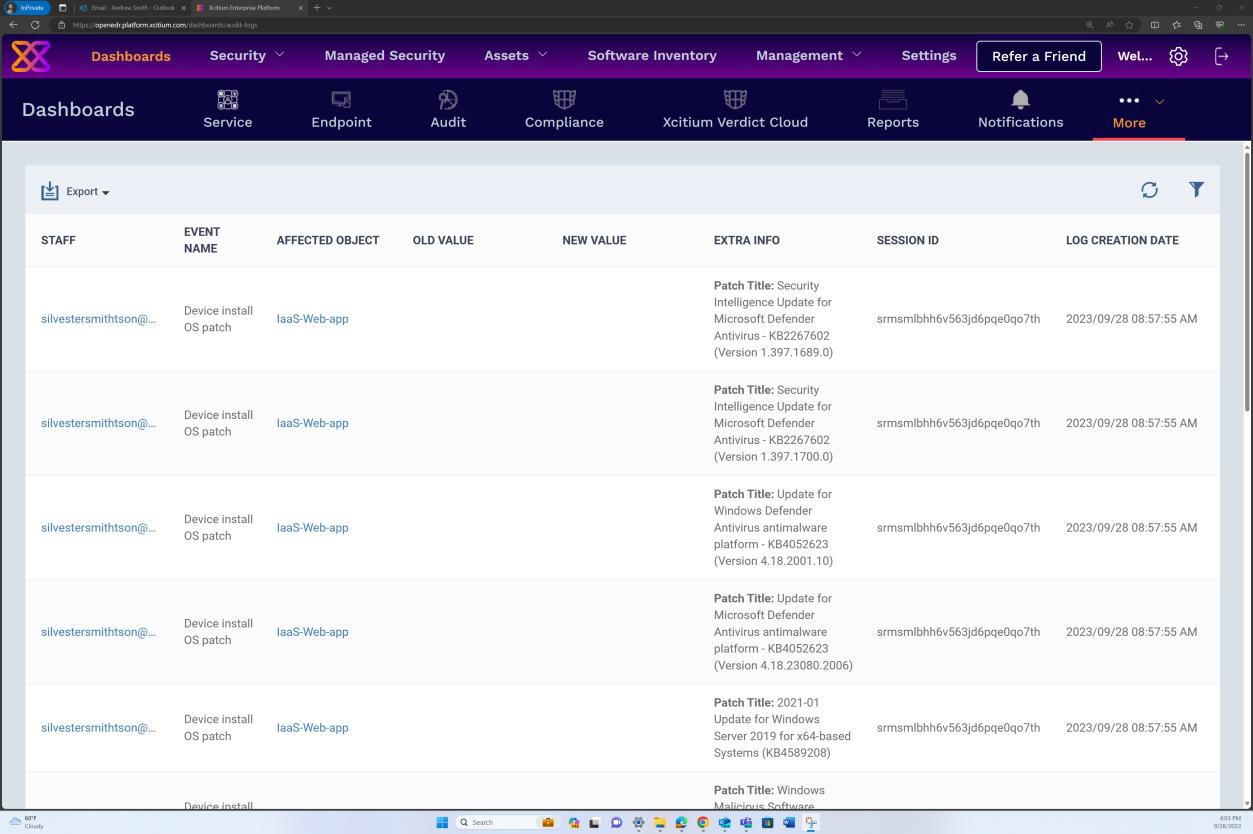

La siguiente captura de pantalla se ha realizado desde un dispositivo Windows Server, en la que se muestra que la versión de inteligencia de seguridad antimalware de Microsoft Defender ha actualizado el registro desde el visor de eventos de Windows. Esto muestra las firmas más recientes para el nombre de host "IaaS-Web-app".

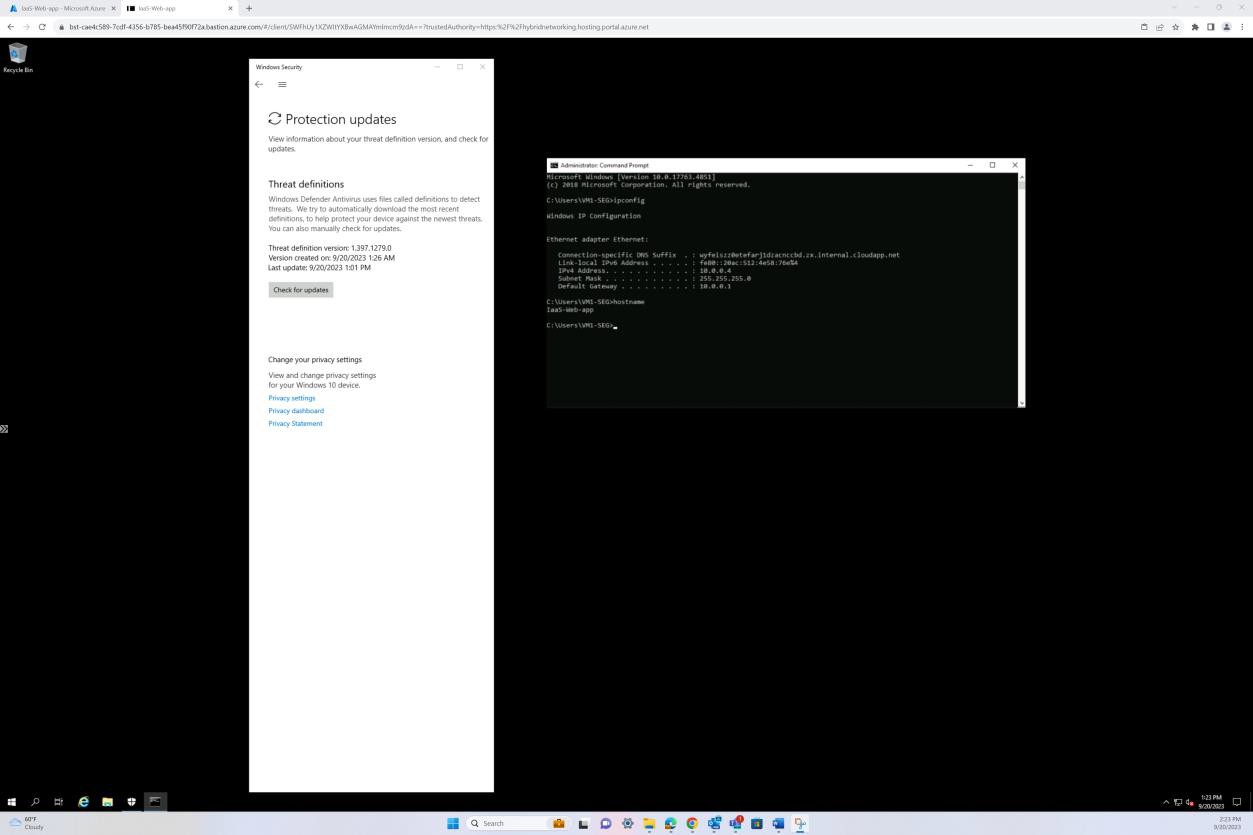

Esta captura de pantalla se ha realizado desde un dispositivo Windows Server, en la que se muestran las actualizaciones de protección antimalware de Microsoft Defender. Esto muestra claramente las versiones de definición de amenazas, la versión creada en y la última actualización para demostrar que las definiciones de malware están actualizadas para el nombre de host "IaaS-Web- app".

Intención: bloques antimalware.

El propósito de este subpunto es confirmar que el software antimalware está configurado para bloquear automáticamente el malware tras la detección o generar alertas y mover el malware detectado a un área de cuarentena segura. Esto puede garantizar que se realicen acciones inmediatas cuando se detecta una amenaza, lo que reduce la ventana de vulnerabilidad y mantiene una posición de seguridad fuerte del sistema.

Directrices: bloques antimalware.

Proporcione una captura de pantalla para cada dispositivo del ejemplo que admita el uso de antimalware. La captura de pantalla debe mostrar que el antimalware se está ejecutando y está configurado para bloquear automáticamente el malware, la alerta o la cuarentena y la alerta.

Evidencia de ejemplo: bloques antimalware.

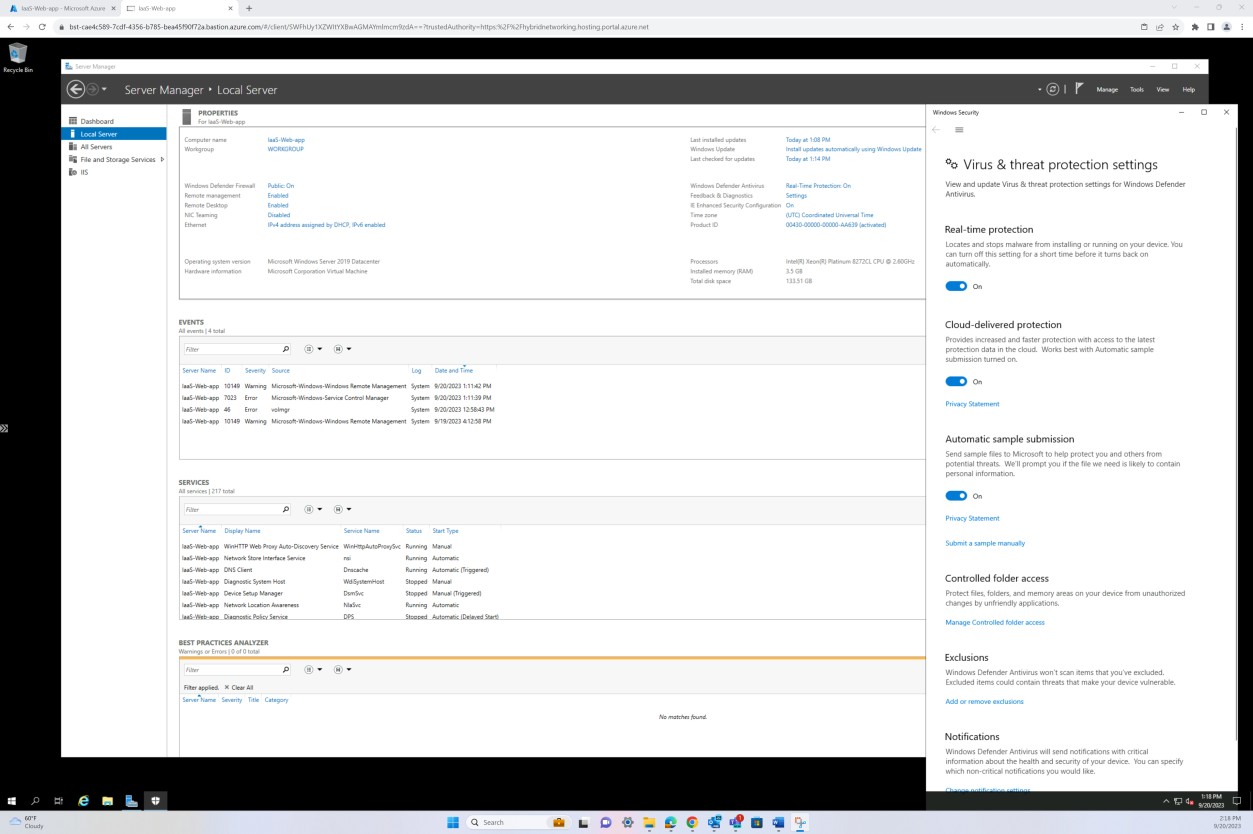

En la captura de pantalla siguiente se muestra que el host "IaaS-Web-app" está configurado con protección en tiempo real como ON para Microsoft Defender Antimalware. Como indica la configuración, esto localiza y evita que el malware se instale o se ejecute en el dispositivo.

Intención: EDR/NGAV

Este subpunto tiene como objetivo comprobar que la detección y respuesta de puntos de conexión (EDR) o el Antivirus de próxima generación (NGAV) están realizando exámenes periódicos activamente en todos los componentes del sistema muestreados; los registros de auditoría se generan para realizar el seguimiento de las actividades de examen y los resultados; la solución de análisis se actualiza continuamente y posee capacidades de autoaprendizaje para adaptarse a los nuevos paisajes de amenazas.

Directrices: EDR/NGAV

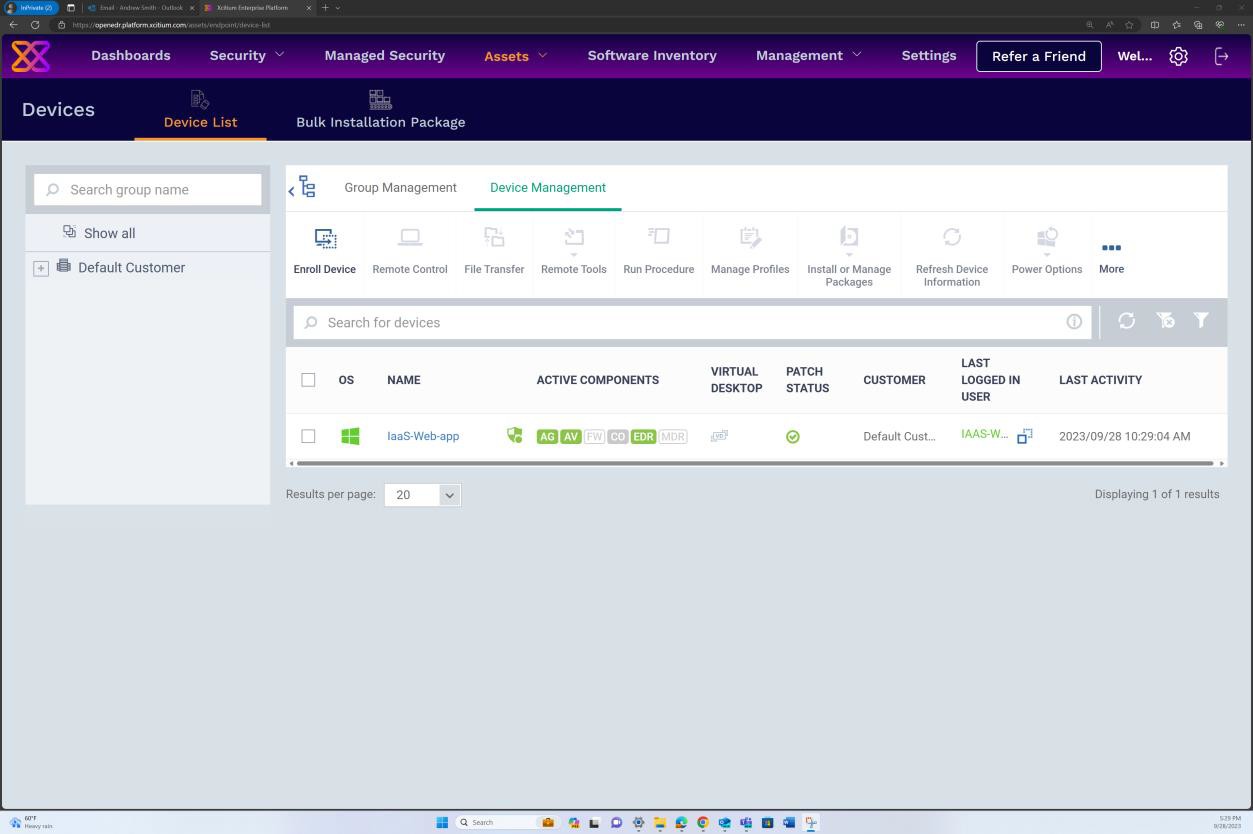

Proporcione una captura de pantalla de la solución EDR/NGAV que muestra que todos los agentes de los sistemas muestreados informan y muestran que su estado está activo.

Evidencia de ejemplo: EDR/NGAV

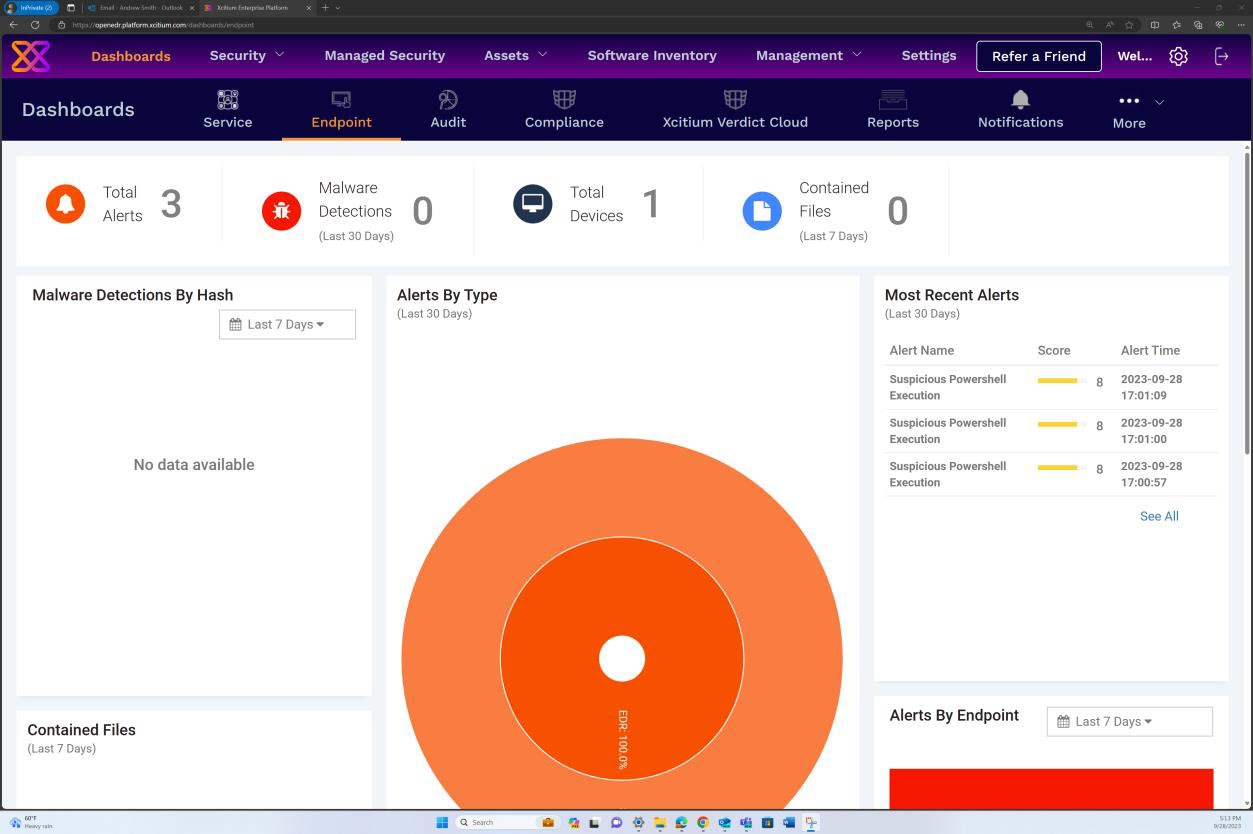

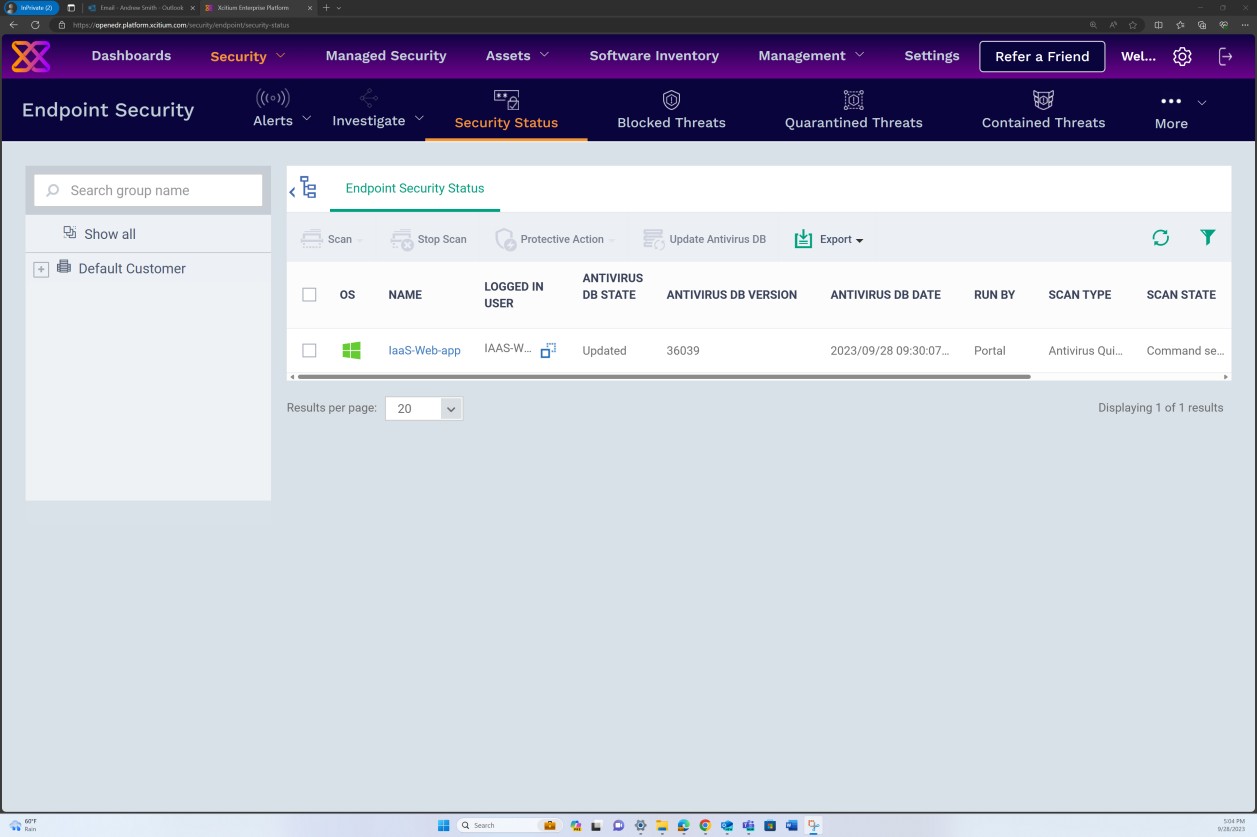

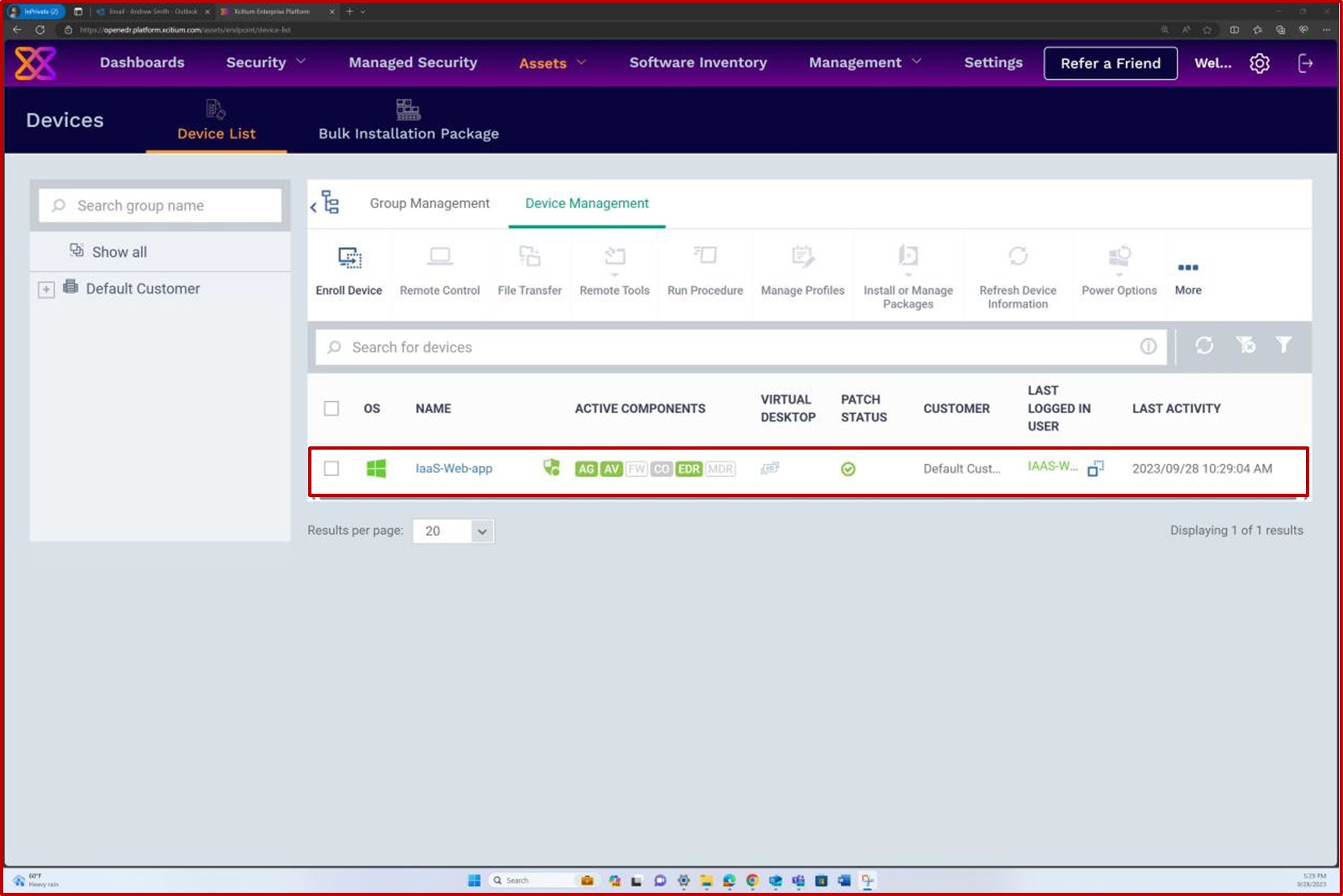

En la siguiente captura de pantalla de la solución OpenEDR se muestra que un agente para el host "IaaS-Web-app" está activo e informando.

La siguiente captura de pantalla de la solución OpenEDR muestra que el examen en tiempo real está habilitado.

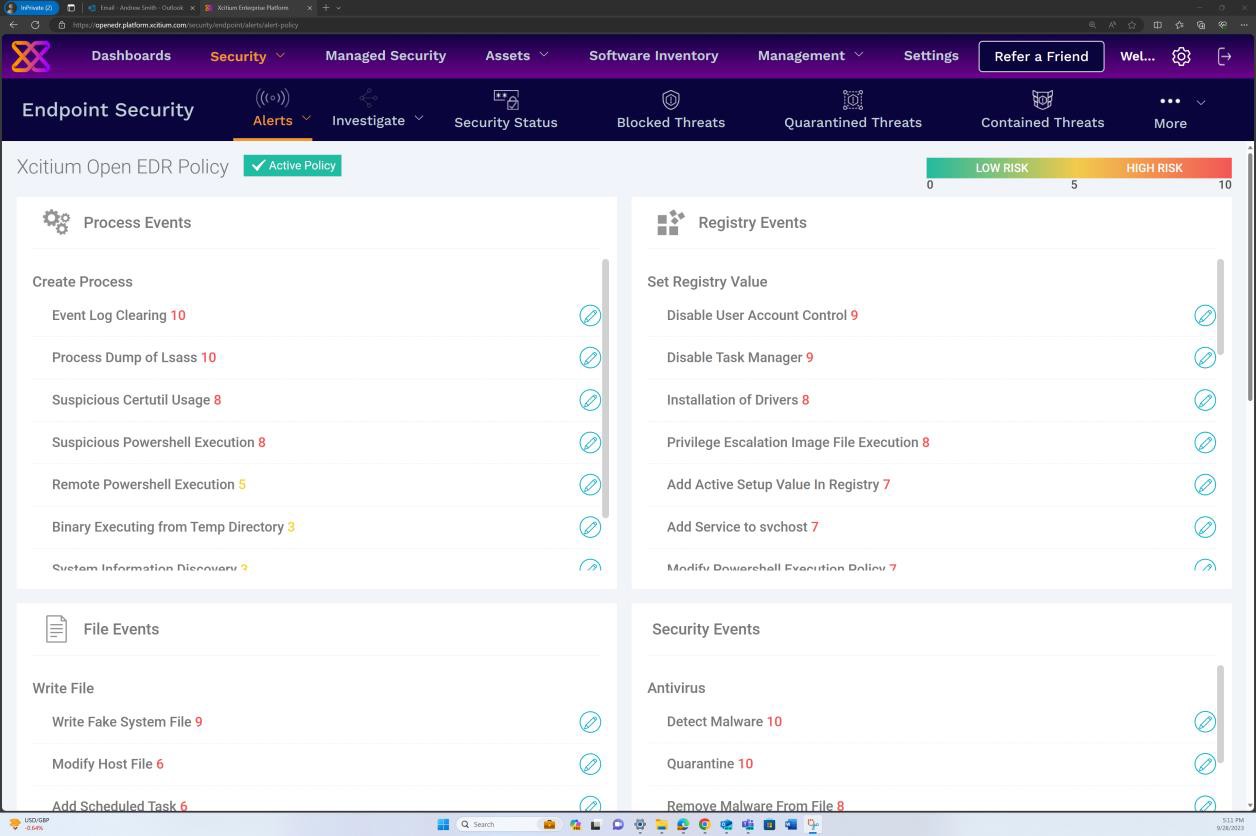

En la captura de pantalla siguiente se muestra que las alertas se generan en función de las métricas de comportamiento que se han obtenido en tiempo real del agente instalado en el nivel del sistema.

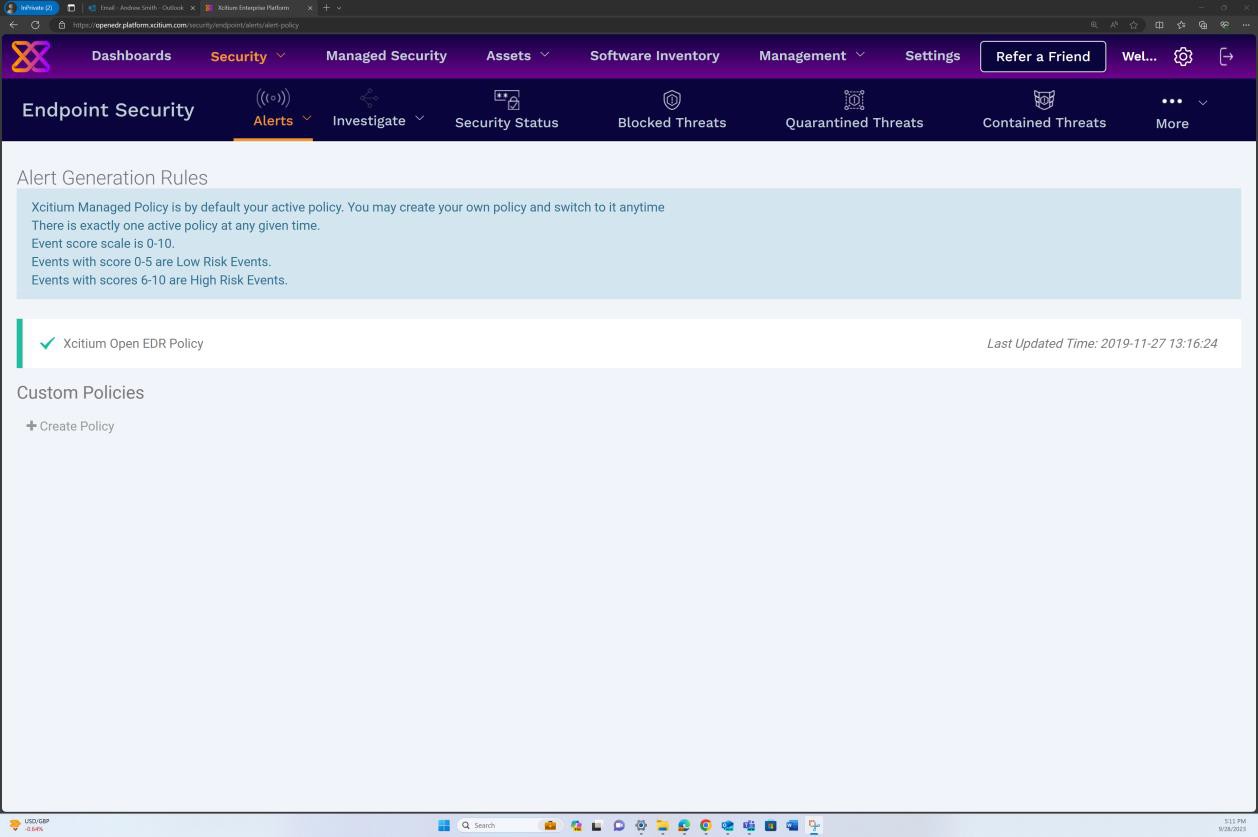

En las capturas de pantalla siguientes de la solución OpenEDR se muestra la configuración y generación de registros de auditoría y alertas. La segunda imagen muestra que la directiva está habilitada y que los eventos están configurados.

La siguiente captura de pantalla de la solución OpenEDR muestra que la solución se mantiene actualizada continuamente.

Intención: EDR/NGAV

El objetivo de este subpunto es asegurarse de que EDR/NGAV tienen la capacidad de bloquear automáticamente el malware conocido e identificar y bloquear nuevas variantes de malware basadas en comportamientos de macro. También garantiza que la solución tenga capacidades de aprobación completa, lo que permite a la organización permitir software de confianza mientras bloquea todo lo demás, lo que agrega una capa adicional de seguridad.

Directrices: EDR/NGAV

En función del tipo de solución utilizada, se pueden proporcionar pruebas que muestren la configuración de la solución y que la solución tenga capacidades de aprendizaje automático o heurística, así como que se configure para bloquear el malware tras la detección. Si la configuración se implementa de forma predeterminada en la solución, la documentación del proveedor debe validarla.

Evidencia de ejemplo: EDR/NGAV

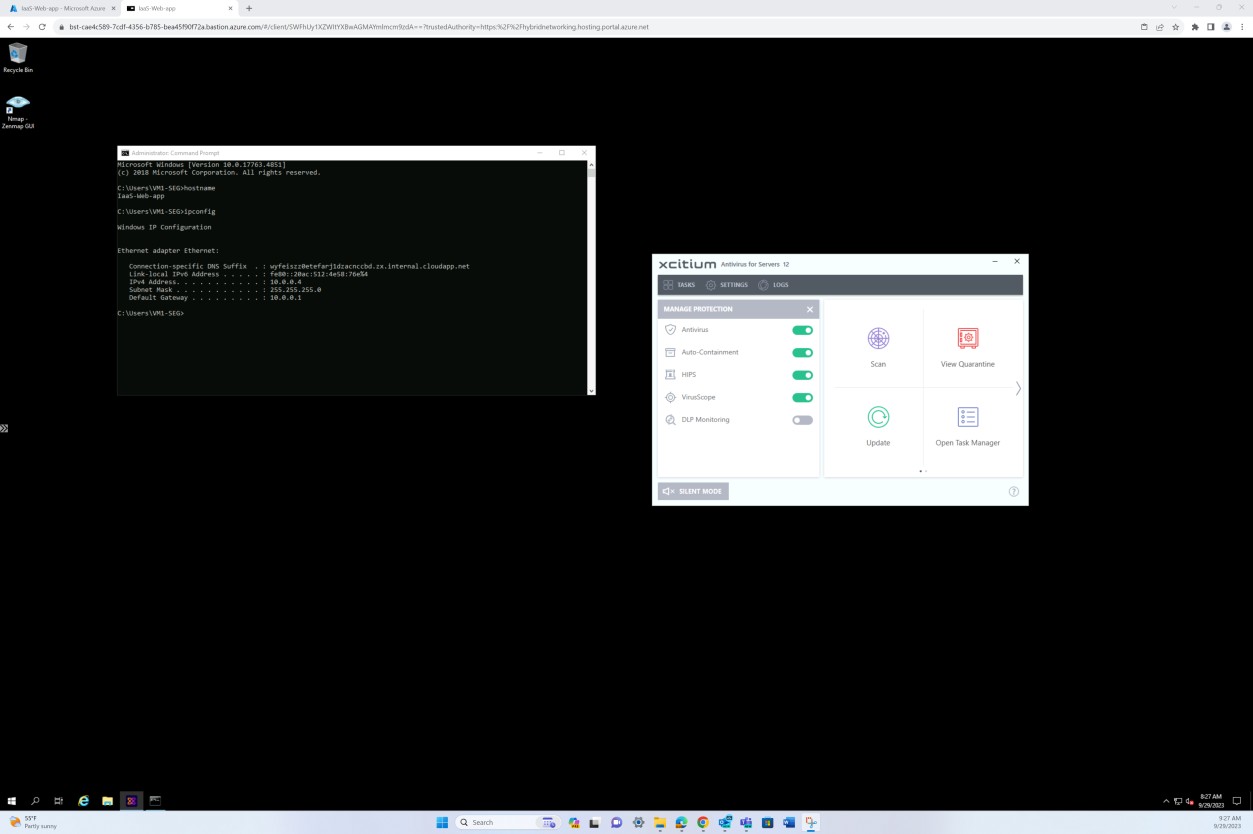

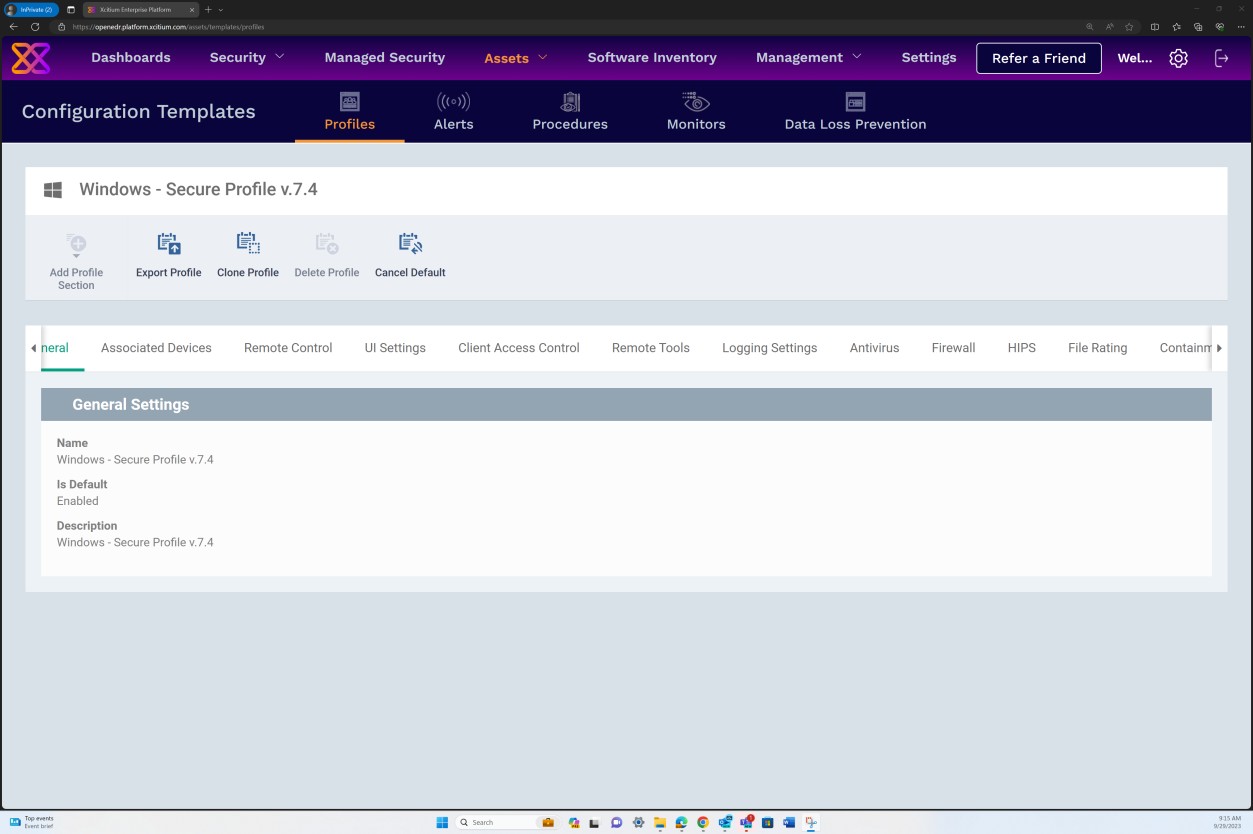

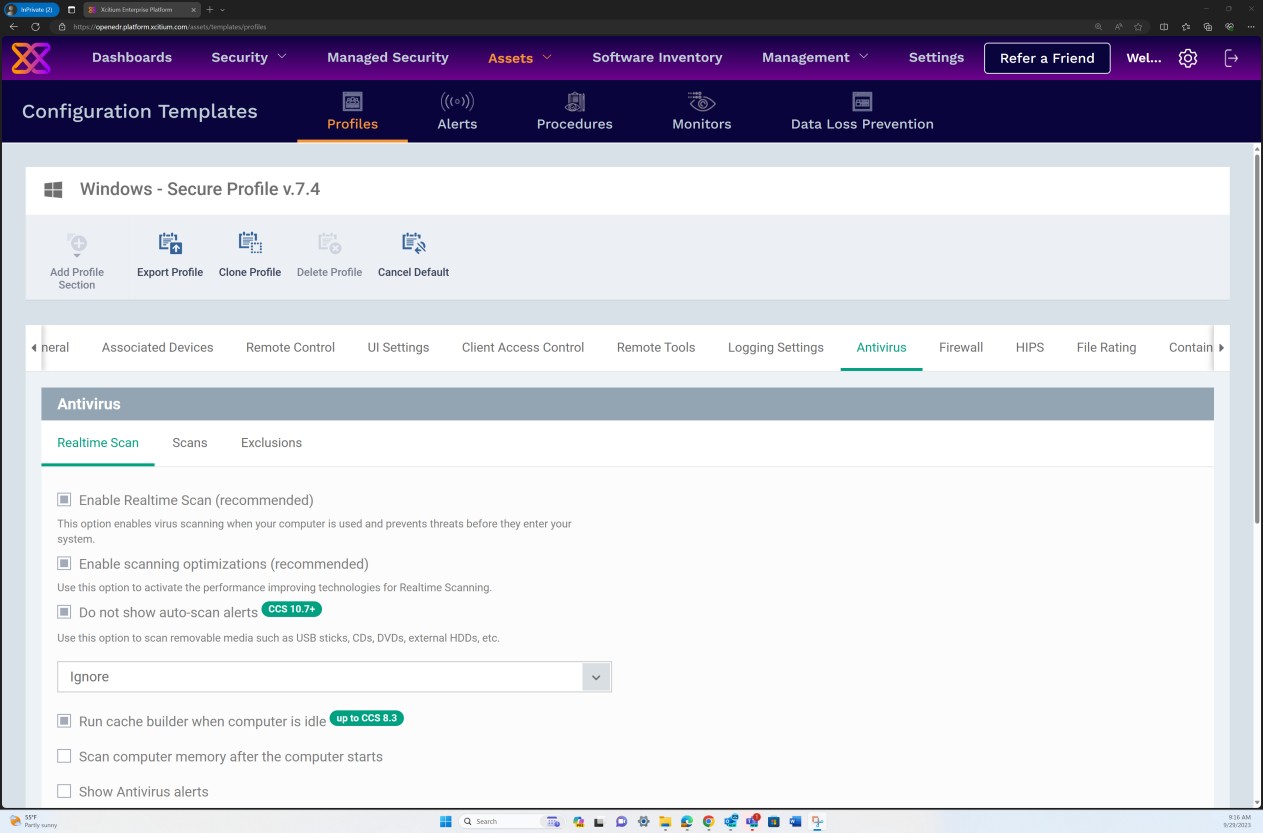

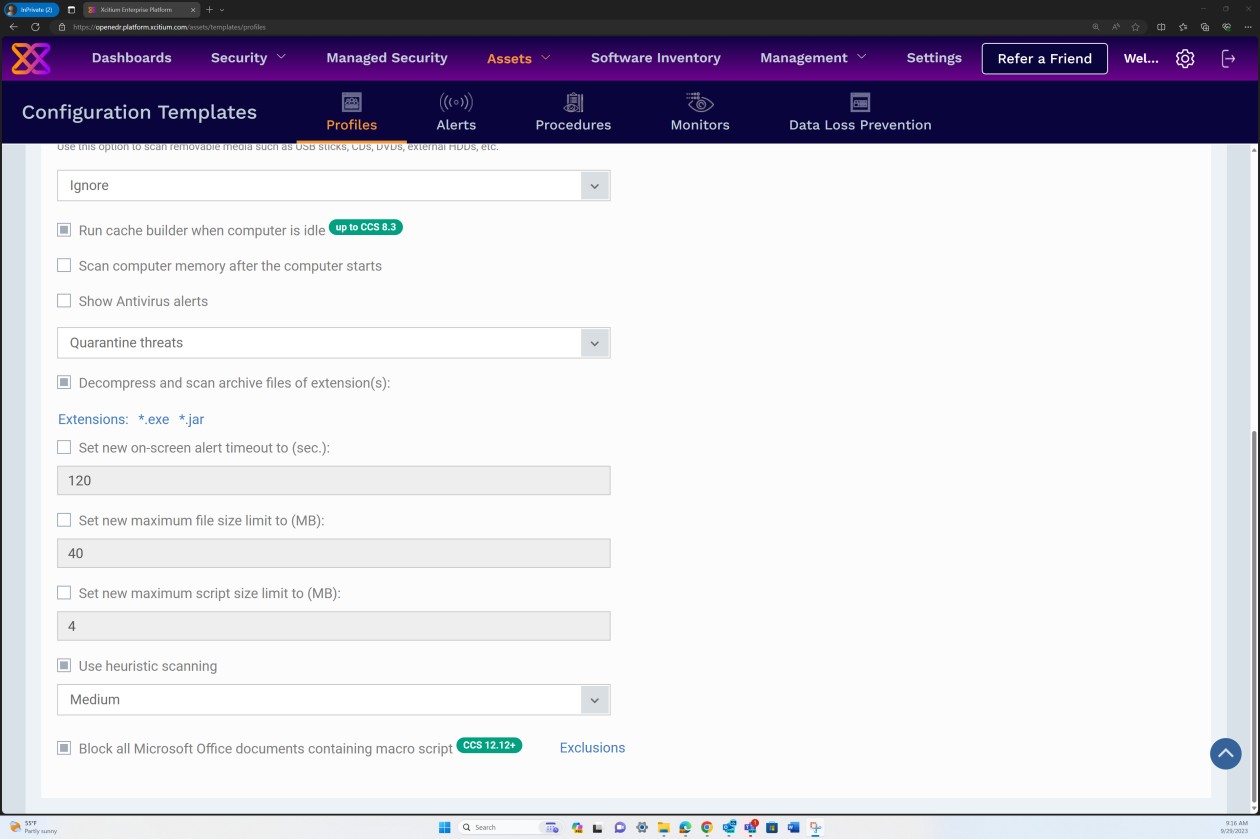

En las capturas de pantalla siguientes de la solución OpenEDR se muestra que un perfil seguro v7.4 está configurado para aplicar el examen en tiempo real, bloquear el malware y poner en cuarentena.

En las capturas de pantalla siguientes de la configuración de Perfil seguro v7.4 se muestra que la solución implementa el examen "En tiempo real" en función de un enfoque antimalware más tradicional, que examina las firmas de malware conocidas, y el examen de "Heurística" establecido en un nivel medio. La solución detecta y quita malware comprobando los archivos y el código que se comportan de forma sospechosa, inesperada o malintencionada.

El analizador está configurado para descomprimir los archivos y examinar los archivos dentro para detectar posibles malware que podrían enmascararse en el archivo, además, el analizador está configurado para bloquear micro scripts dentro de los archivos de Microsoft Office.

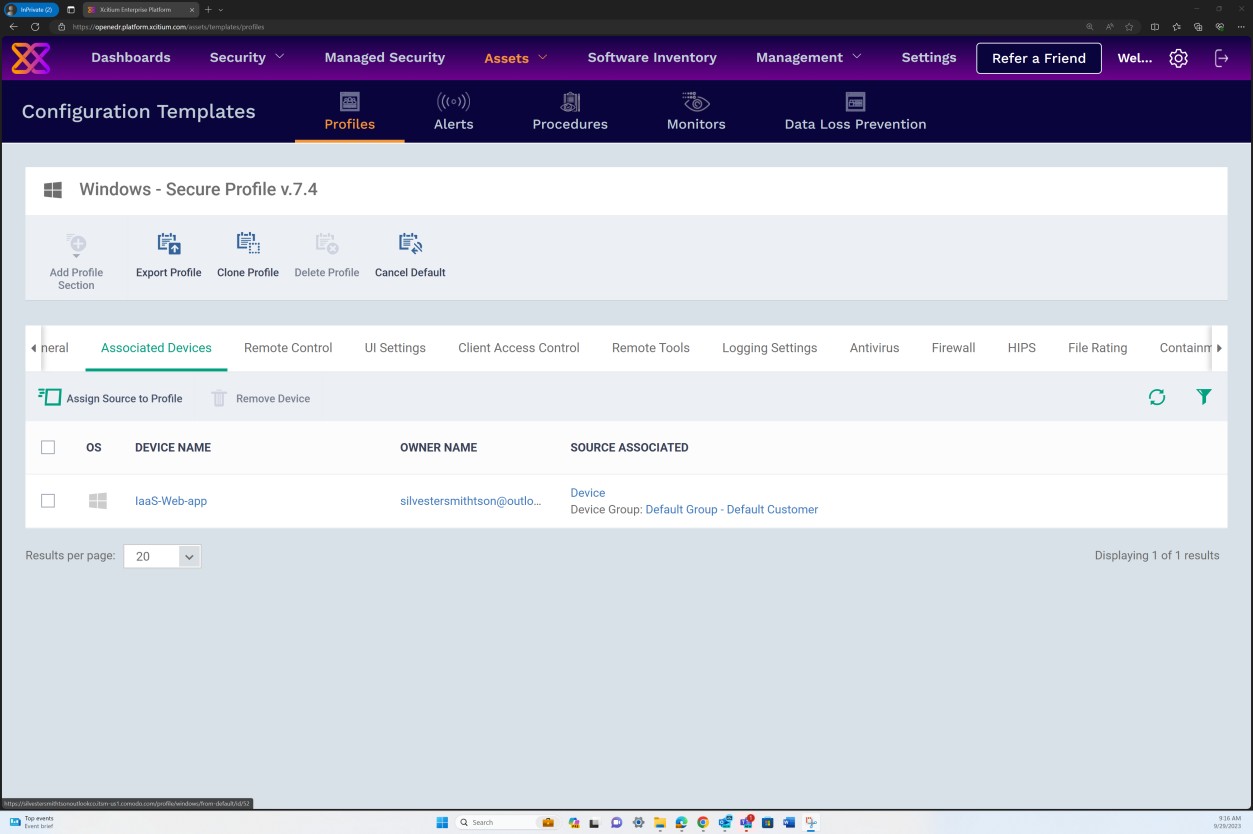

En las capturas de pantalla siguientes se muestra que el perfil seguro v.7.4 se ha asignado a nuestro host "IaaS-Web-app" del dispositivo Windows Server.

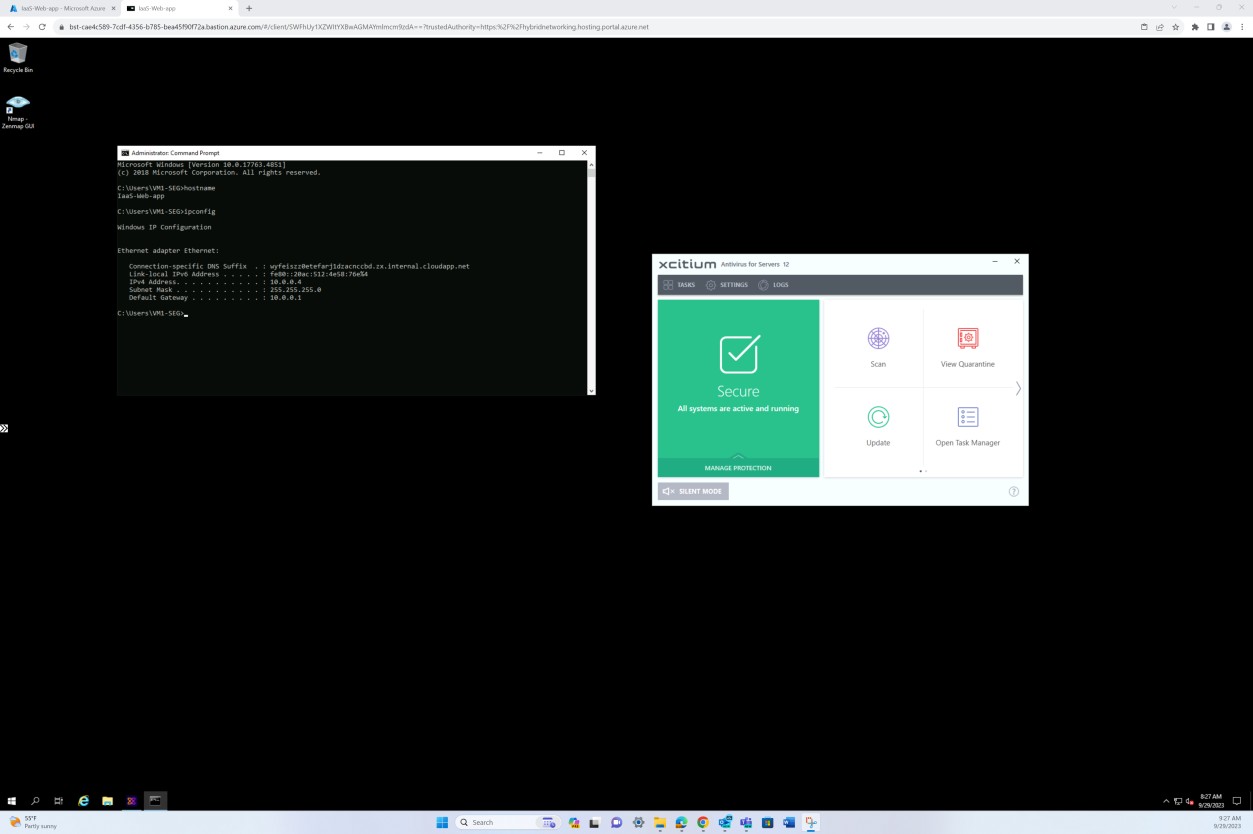

La siguiente captura de pantalla se realizó desde el dispositivo de Windows Server "IaaS-Web-app", que demostró que el agente de OpenEDR está habilitado y en ejecución en el host.

Protección contra malware/control de aplicaciones

El control de aplicaciones es una práctica de seguridad que bloquea o restringe la ejecución de aplicaciones no autorizadas de maneras que ponen en riesgo los datos. Los controles de aplicación son una parte importante de un programa de seguridad corporativo y pueden ayudar a evitar que actores malintencionados aprovechen las vulnerabilidades de la aplicación y reduzcan el riesgo de una infracción. Al implementar el control de aplicaciones, las empresas y las organizaciones pueden reducir en gran medida los riesgos y amenazas asociados con el uso de la aplicación, ya que las aplicaciones no se pueden ejecutar si ponen en riesgo la red o los datos confidenciales. Los controles de aplicación proporcionan a los equipos de operaciones y seguridad un enfoque confiable, estandarizado y sistemático para mitigar el riesgo cibernético. También proporcionan a las organizaciones una imagen más completa de las aplicaciones en su entorno, lo que puede ayudar a las organizaciones de TI y seguridad a administrar eficazmente el riesgo cibernético.

Control Nº 3

Proporcione pruebas que demuestren lo siguiente:

Tiene una lista aprobada de software o aplicaciones con justificación empresarial:

existe y se mantiene actualizado, y

que cada aplicación se somete a un proceso de aprobación y cierre la sesión antes de su implementación.

Esa tecnología de control de aplicaciones está activa, habilitada y configurada en todos los componentes del sistema muestreados, como se documenta.

Intención: lista de software

Este subpunto tiene como objetivo asegurarse de que existe una lista aprobada de software y aplicaciones dentro de la organización y se mantiene actualizada continuamente. Asegúrese de que cada software o aplicación de la lista tiene una justificación empresarial documentada para validar su necesidad. Esta lista sirve como referencia autoritativa para regular la implementación de software y aplicaciones, lo que ayuda a eliminar software no autorizado o redundante que podría suponer un riesgo para la seguridad.

Directrices: lista de software

Documento que contiene la lista aprobada de software y aplicaciones si se mantiene como documento digital (Word, PDF, etc.). Si la lista aprobada de software y aplicaciones se mantiene a través de una plataforma, se deben proporcionar capturas de pantalla de la lista de la plataforma.

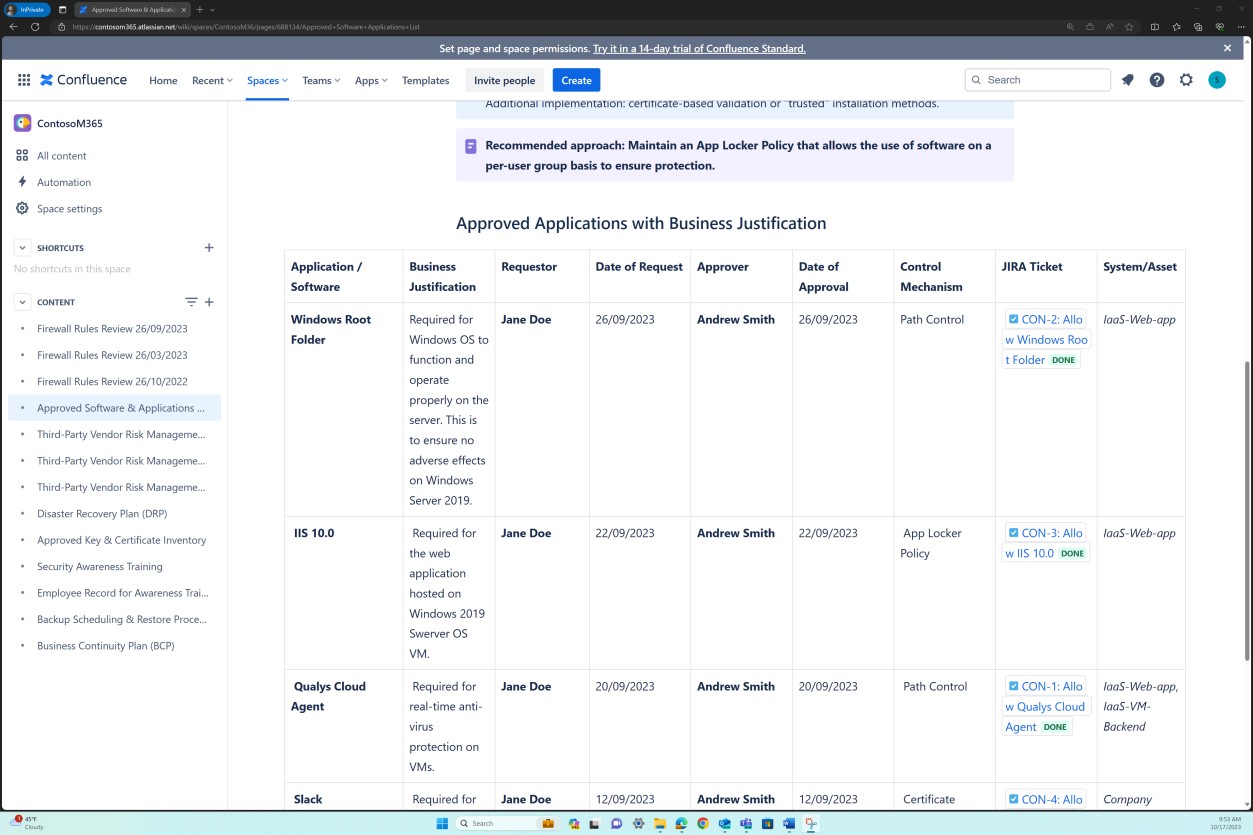

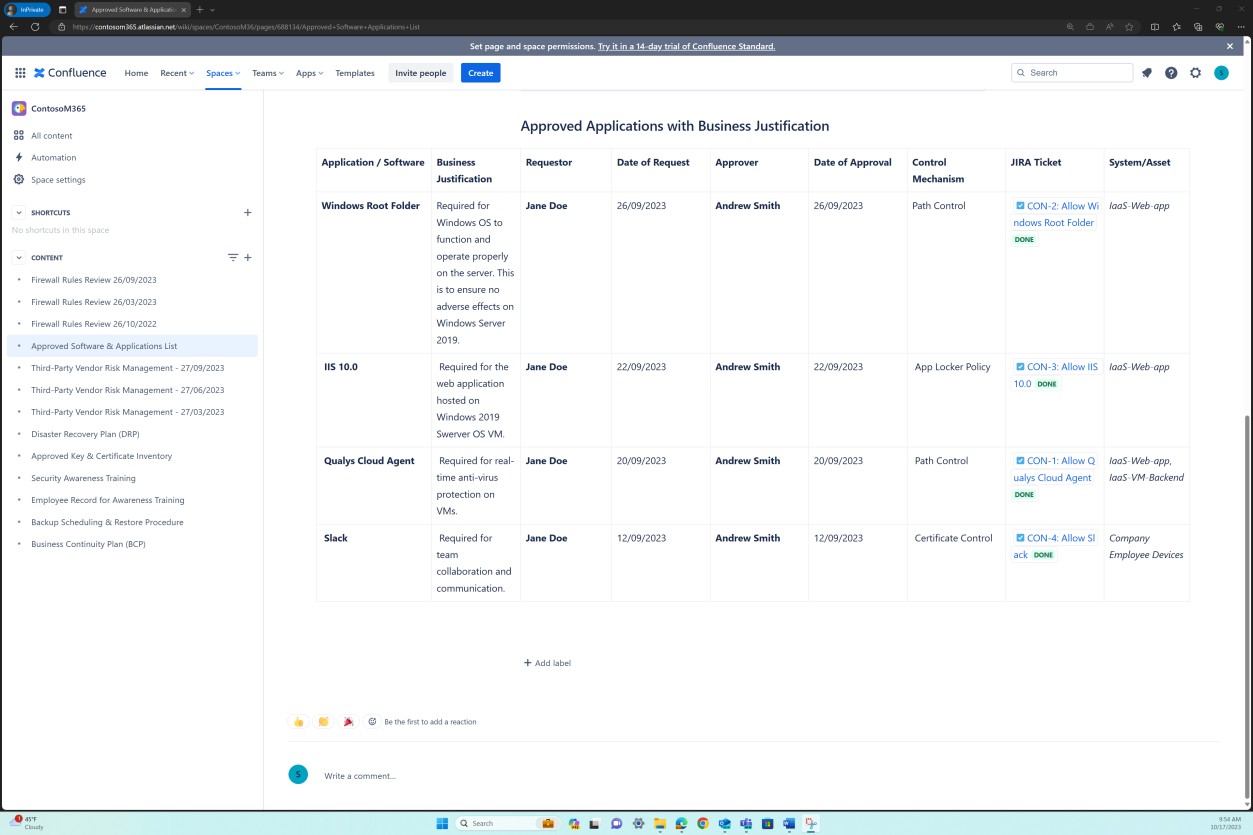

Evidencia de ejemplo: lista de software

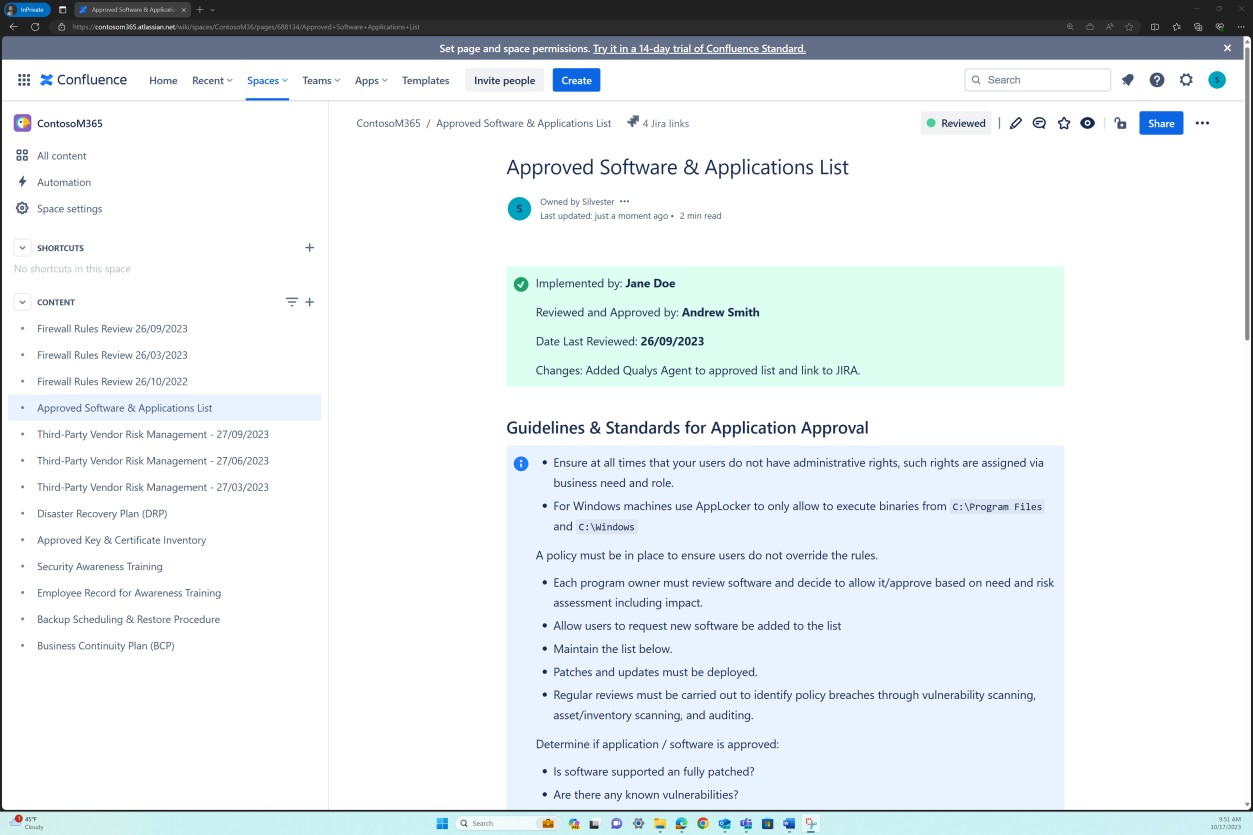

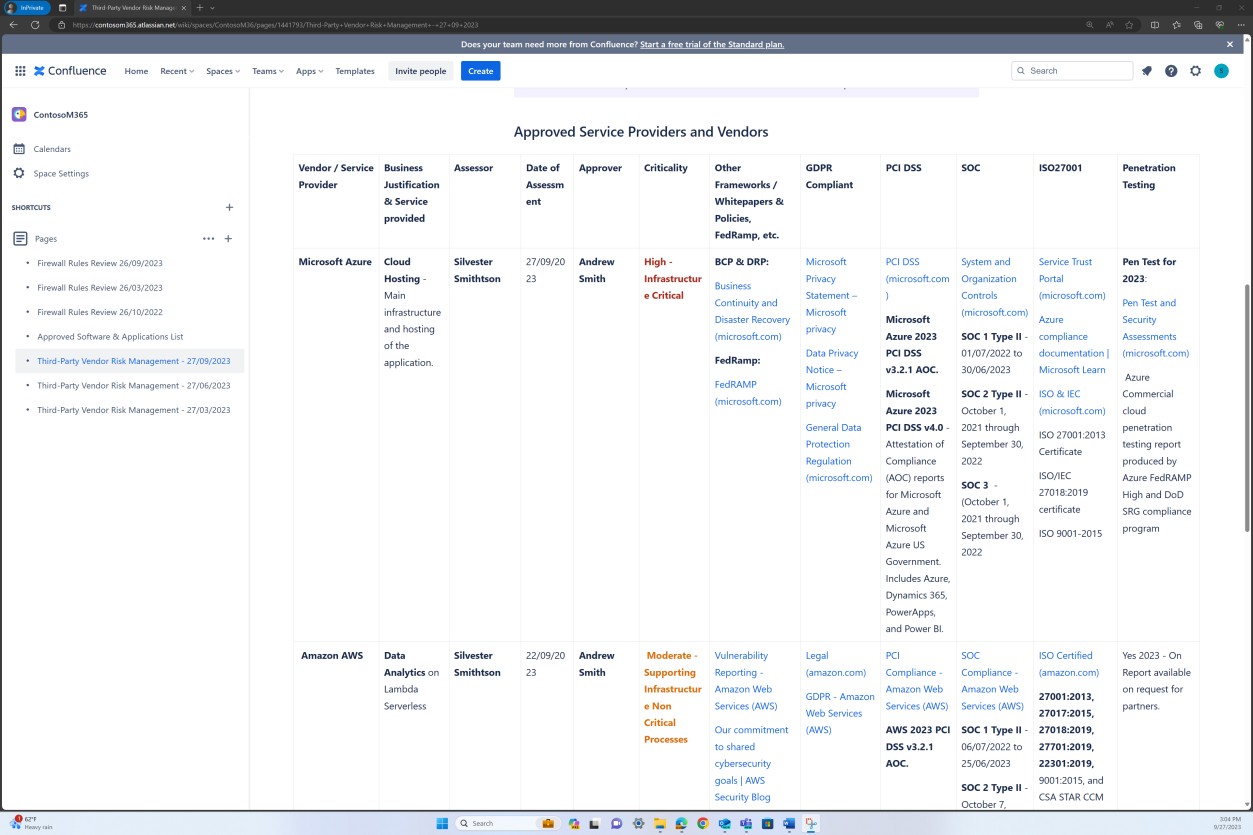

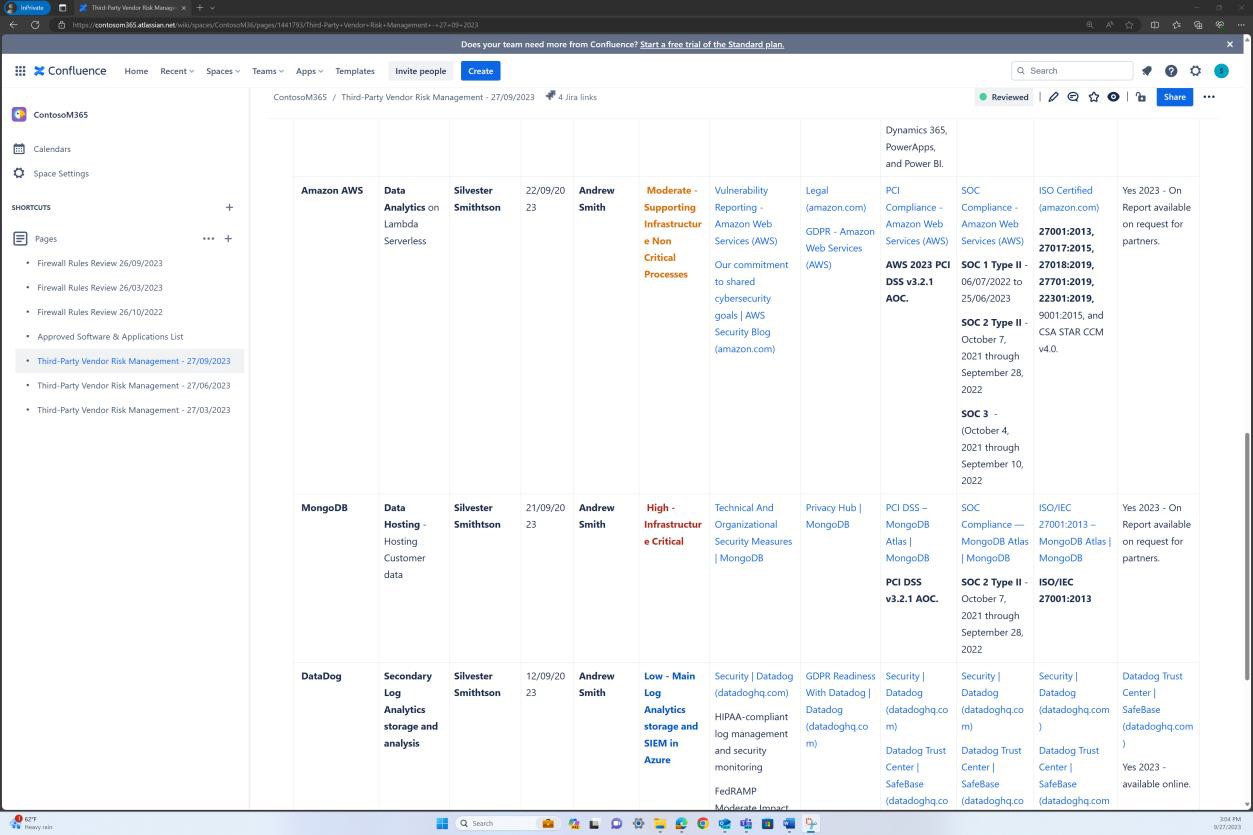

En las capturas de pantalla siguientes se muestra que se mantiene una lista de aplicaciones y software aprobados en la plataforma de Confluence Cloud.

En las capturas de pantalla siguientes se muestra que se mantiene la lista de aplicaciones y software aprobados, incluido el solicitante, la fecha de solicitud, el aprobador, la fecha de aprobación, el mecanismo de control, el vale JIRA, el sistema o el recurso.

Intención: aprobación de software

El propósito de este subpunto es confirmar que cada software o aplicación se somete a un proceso de aprobación formal antes de su implementación dentro de la organización. El proceso de aprobación debe incluir una evaluación técnica y un cierre de sesión ejecutivo, lo que garantiza que se hayan tenido en cuenta las perspectivas operativas y estratégicas. Al instituir este riguroso proceso, la organización garantiza que solo se implemente el software revisado y necesario, minimizando así las vulnerabilidades de seguridad y garantizando la alineación con los objetivos empresariales.

Instrucciones

Se pueden proporcionar pruebas que muestren que se está siguiendo el proceso de aprobación. Esto se puede proporcionar mediante documentos firmados, el seguimiento dentro de los sistemas de control de cambios o el uso de algo como Azure DevOps/JIRA para realizar un seguimiento de las solicitudes de cambio y la autorización.

Pruebas de ejemplo

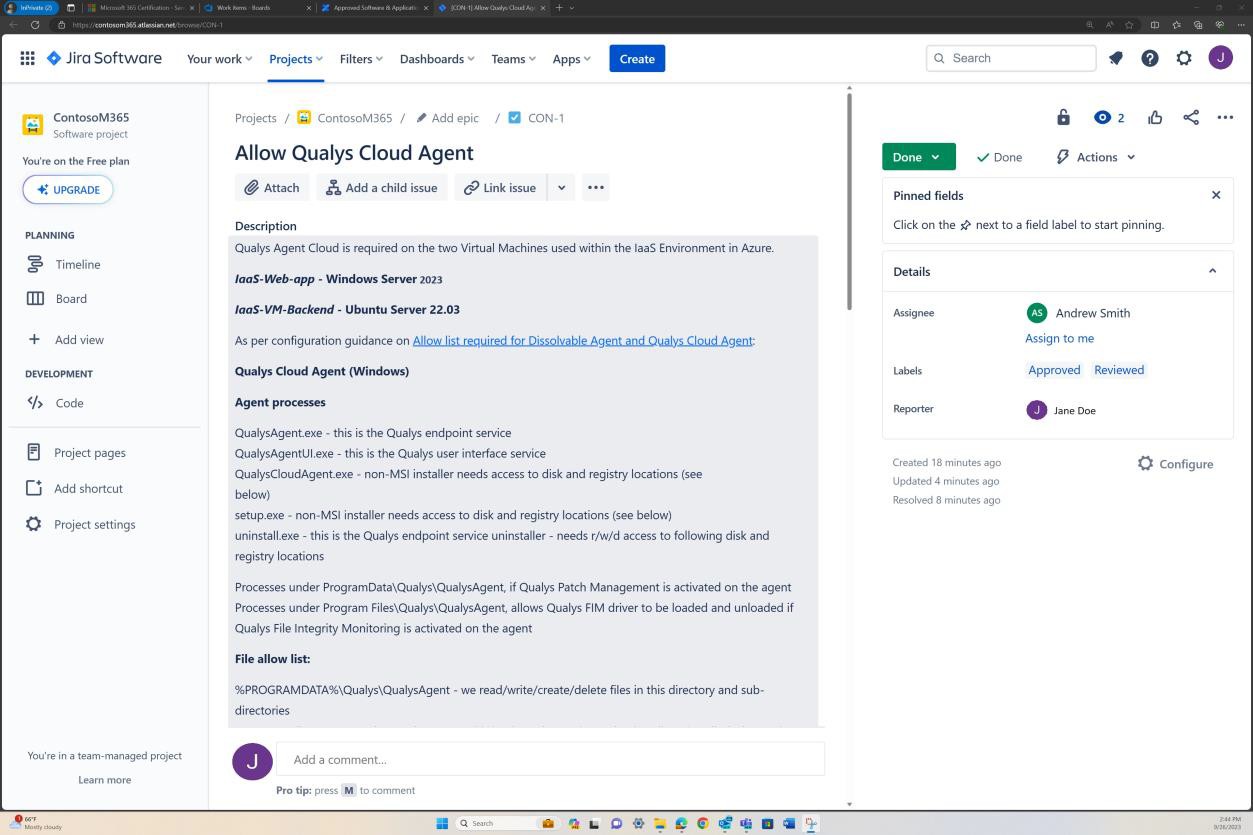

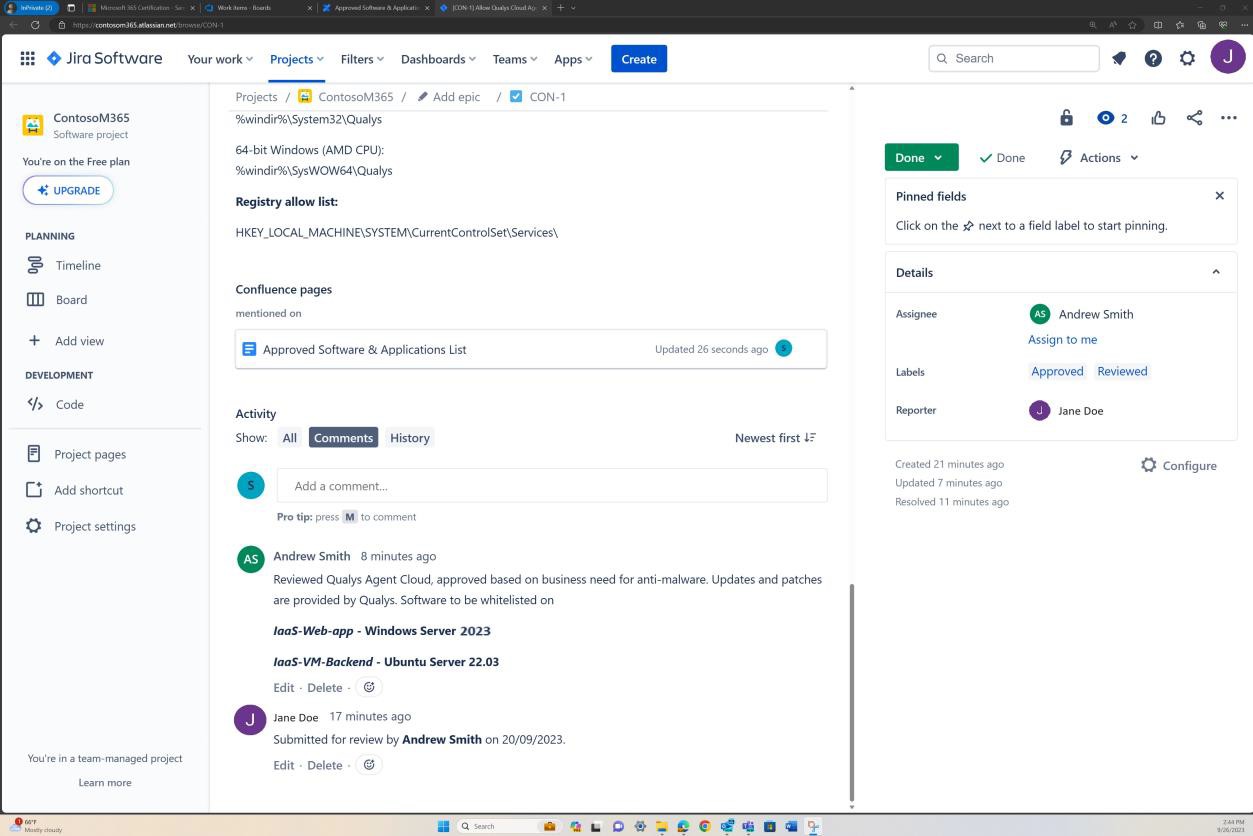

En las capturas de pantalla siguientes se muestra un proceso de aprobación completo en JIRA Software. Un usuario "Jane Doe" ha generado una solicitud para que se instale "Allow Qualys Cloud Agent" en los servidores "IaaS-Web-app" y "IaaS-VM- Backend". 'Andrew Smith' ha revisado la solicitud y la ha aprobado con el comentario 'aprobado en función de la necesidad empresarial de antimalware. Actualizaciones y revisiones proporcionadas por Qualys. Software que se va a aprobar."

En la siguiente captura de pantalla se muestra la aprobación que se concede a través del vale generado en la plataforma de Confluence antes de permitir que la aplicación se ejecute en el servidor de producción.

Intención: tecnología de control de aplicaciones

Este subpunto se centra en comprobar que la tecnología de control de aplicaciones está activa, habilitada y configurada correctamente en todos los componentes del sistema muestreados. Asegúrese de que la tecnología funciona de acuerdo con las directivas y procedimientos documentados, que sirven como directrices para su implementación y mantenimiento. Al tener una tecnología de control de aplicaciones activa, habilitada y bien configurada, la organización puede ayudar a evitar la ejecución de software no autorizado o malintencionado y mejorar la posición de seguridad general del sistema.

Directrices: tecnología de control de aplicaciones

Proporcione documentación que detalla cómo se ha configurado el control de aplicaciones y pruebas de la tecnología aplicable que muestra cómo se ha configurado cada aplicación o proceso.

Evidencia de ejemplo: tecnología de control de aplicaciones

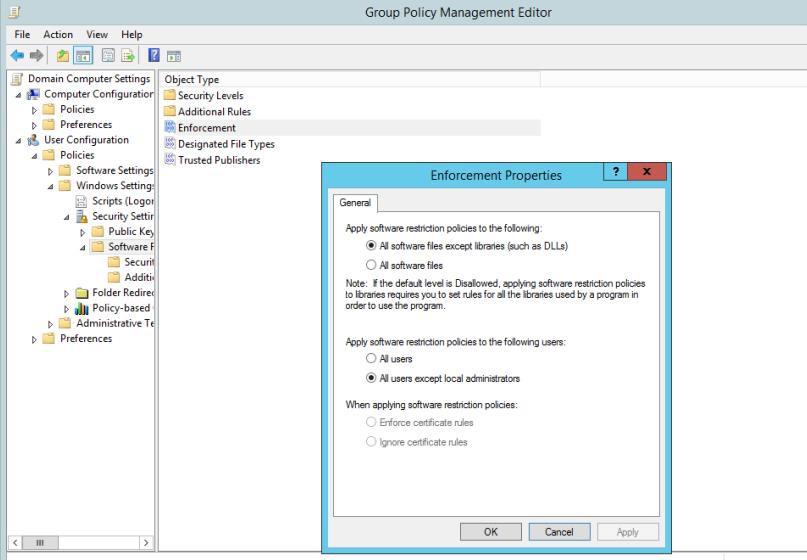

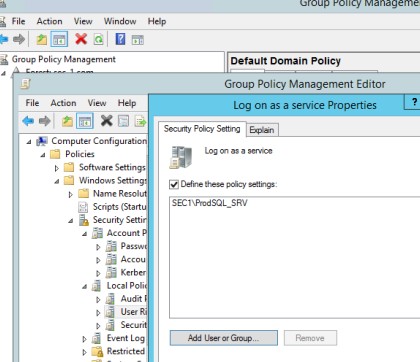

En las capturas de pantalla siguientes se muestra que las directivas de grupo (GPO) de Windows están configuradas para aplicar solo el software y las aplicaciones aprobados.

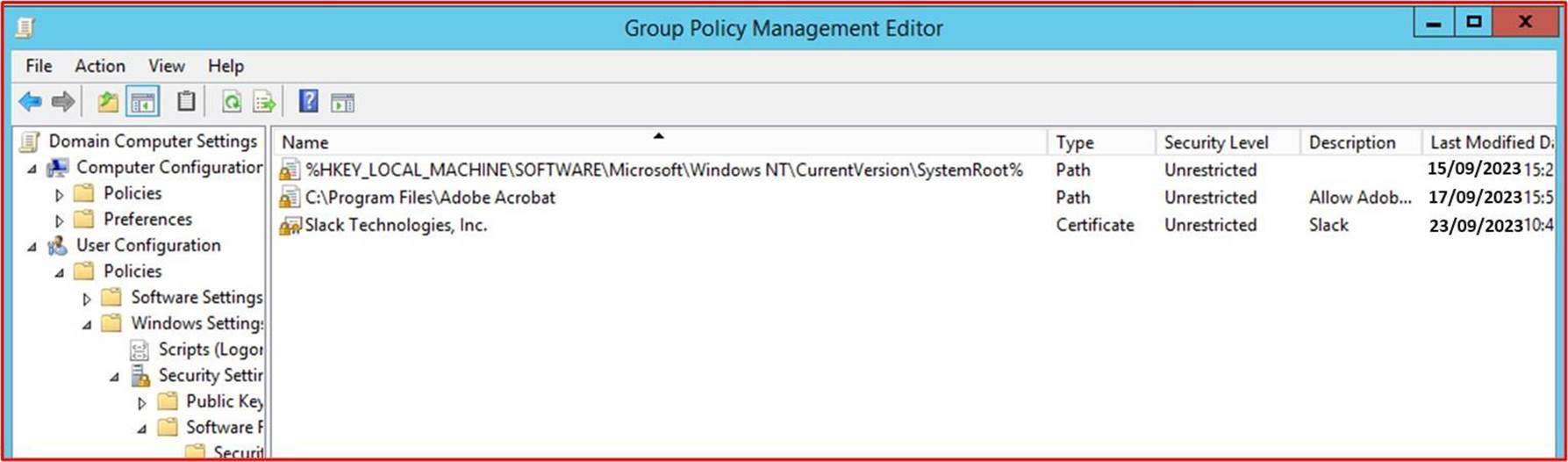

En la captura de pantalla siguiente se muestra el software o las aplicaciones que se pueden ejecutar a través del control de ruta de acceso.

Nota: En estos ejemplos no se usaron capturas de pantalla completas, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completa que muestren cualquier dirección URL, el usuario que ha iniciado sesión y la hora y la fecha del sistema.

Administración de revisiones, aplicación de revisiones y clasificación de riesgos

La administración de revisiones, a menudo denominada aplicación de revisiones, es un componente crítico de cualquier estrategia sólida de ciberseguridad. Implica el proceso sistemático de identificación, prueba y aplicación de revisiones o actualizaciones de software, sistemas operativos y aplicaciones. El objetivo principal de la administración de revisiones es mitigar las vulnerabilidades de seguridad, lo que garantiza que los sistemas y el software sigan siendo resistentes frente a posibles amenazas. Además, la administración de revisiones abarca la clasificación de riesgos como elemento fundamental para priorizar las revisiones. Esto implica evaluar las vulnerabilidades en función de su gravedad y el posible impacto en la posición de seguridad de una organización. Mediante la asignación de puntuaciones de riesgo a vulnerabilidades, las organizaciones pueden asignar recursos de forma eficaz, centrando sus esfuerzos en abordar rápidamente las vulnerabilidades críticas y de alto riesgo, al tiempo que mantienen una postura proactiva frente a las amenazas emergentes. Una estrategia eficaz de administración de revisiones y clasificación de riesgos no solo mejora la seguridad, sino que también contribuye a la estabilidad general y al rendimiento de la infraestructura de TI, lo que ayuda a las organizaciones a mantenerse resistentes en el panorama en constante evolución de las amenazas de ciberseguridad.

Para mantener un entorno operativo seguro, las aplicaciones o complementos y los sistemas auxiliares se deben aplicar revisiones adecuadamente. Es necesario administrar un período de tiempo adecuado entre la identificación (o la versión pública) y la aplicación de revisiones para reducir la ventana de oportunidad para que un actor de amenazas aproveche una vulnerabilidad. La certificación de Microsoft 365 no estipula una "ventana de aplicación de revisiones"; sin embargo, los analistas de certificación rechazarán los períodos de tiempo que no son razonables o están en consonancia con los procedimientos recomendados del sector. Este grupo de control de seguridad también está en el ámbito de los entornos de hospedaje de plataforma como servicio (PaaS), ya que las bibliotecas de software y la base de código de terceros de aplicación o complemento deben aplicar revisiones en función de la clasificación de riesgos.

Control Nº 4

Proporcione pruebas de que la directiva de administración de revisiones y la documentación de procedimientos definen lo siguiente:

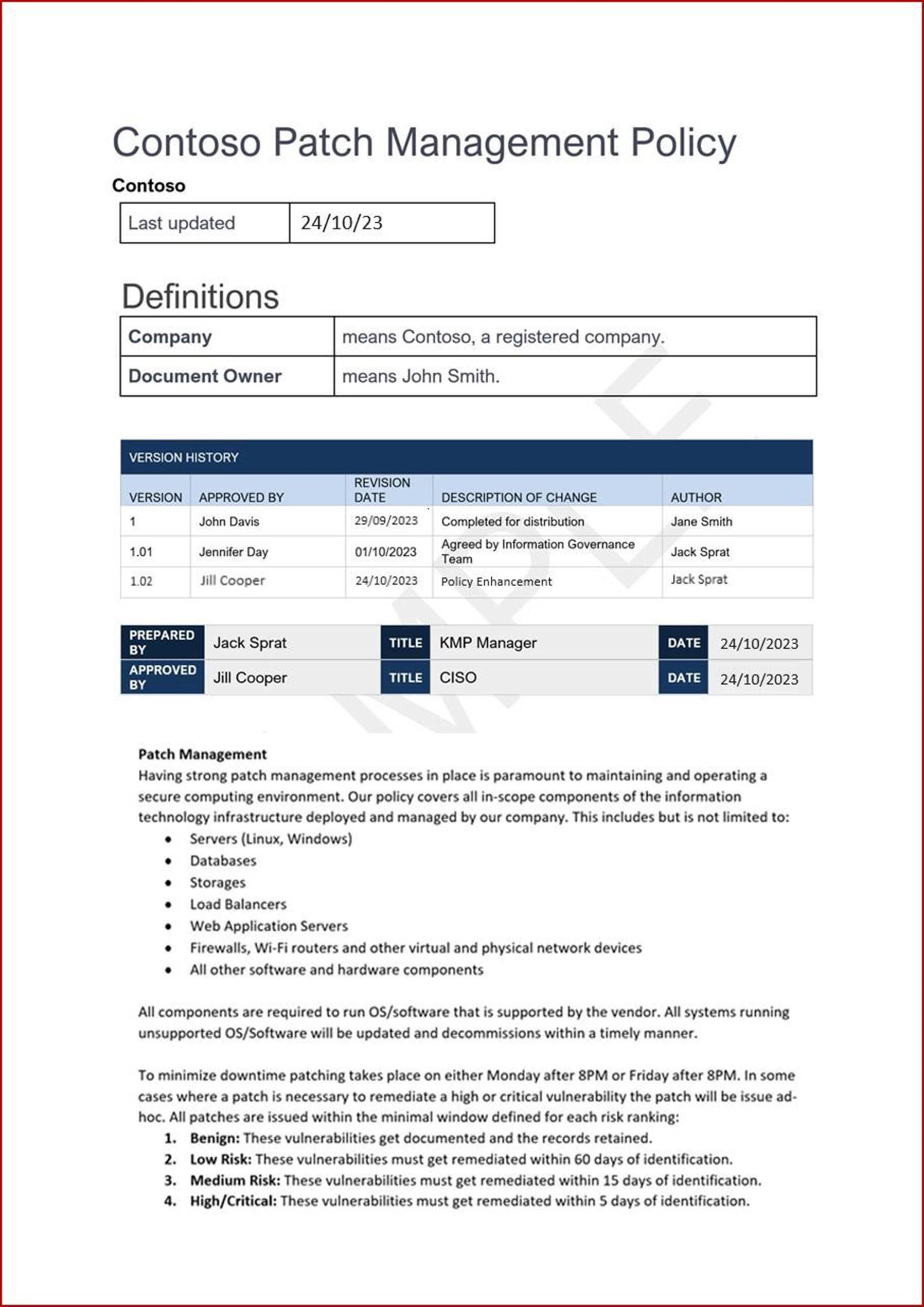

Una ventana de aplicación de revisiones mínima adecuada para vulnerabilidades de riesgo crítico/alto y medio.

Retirada de sistemas operativos y software no admitidos.

Cómo se identifican y asignan una puntuación de riesgo a las nuevas vulnerabilidades de seguridad.

Intención: administración de revisiones

La administración de revisiones es necesaria para muchos marcos de cumplimiento de seguridad, como PCI-DSS, ISO 27001, NIST (SP) 800-53, FedRAMP y SOC 2. La importancia de una buena administración de revisiones no se puede sobrecargar

ya que puede corregir problemas de seguridad y funcionalidad en software, firmware y mitigar vulnerabilidades, lo que ayuda a reducir las oportunidades de explotación. La intención de este control es minimizar la ventana de oportunidad que tiene un actor de amenaza para aprovechar las vulnerabilidades que pueden existir en el entorno dentro del ámbito.

Proporcione una directiva de administración de revisiones y documentación de procedimientos que abarcó exhaustivamente los siguientes aspectos:

Una ventana de aplicación de revisiones mínima adecuada para vulnerabilidades de riesgo crítico/alto y medio.

La documentación de procedimientos y directivas de administración de revisiones de la organización debe definir claramente una ventana de aplicación de revisiones mínima adecuada para las vulnerabilidades clasificadas como riesgos críticos/altos y medianos. Dicha disposición establece el tiempo máximo permitido dentro del cual se deben aplicar revisiones después de la identificación de una vulnerabilidad, en función de su nivel de riesgo. Al indicar explícitamente estos intervalos de tiempo, la organización normalizó su enfoque de administración de revisiones, minimizando el riesgo asociado a vulnerabilidades sin parches.

Retirada de sistemas operativos y software no admitidos.

La directiva de administración de revisiones incluye disposiciones para el retirada de software y sistemas operativos no admitidos. Los sistemas operativos y el software que ya no reciben actualizaciones de seguridad suponen un riesgo significativo para la posición de seguridad de una organización. Por lo tanto, este control garantiza que dichos sistemas se identifican y quitan o reemplazan de forma oportuna, tal como se define en la documentación de la directiva.

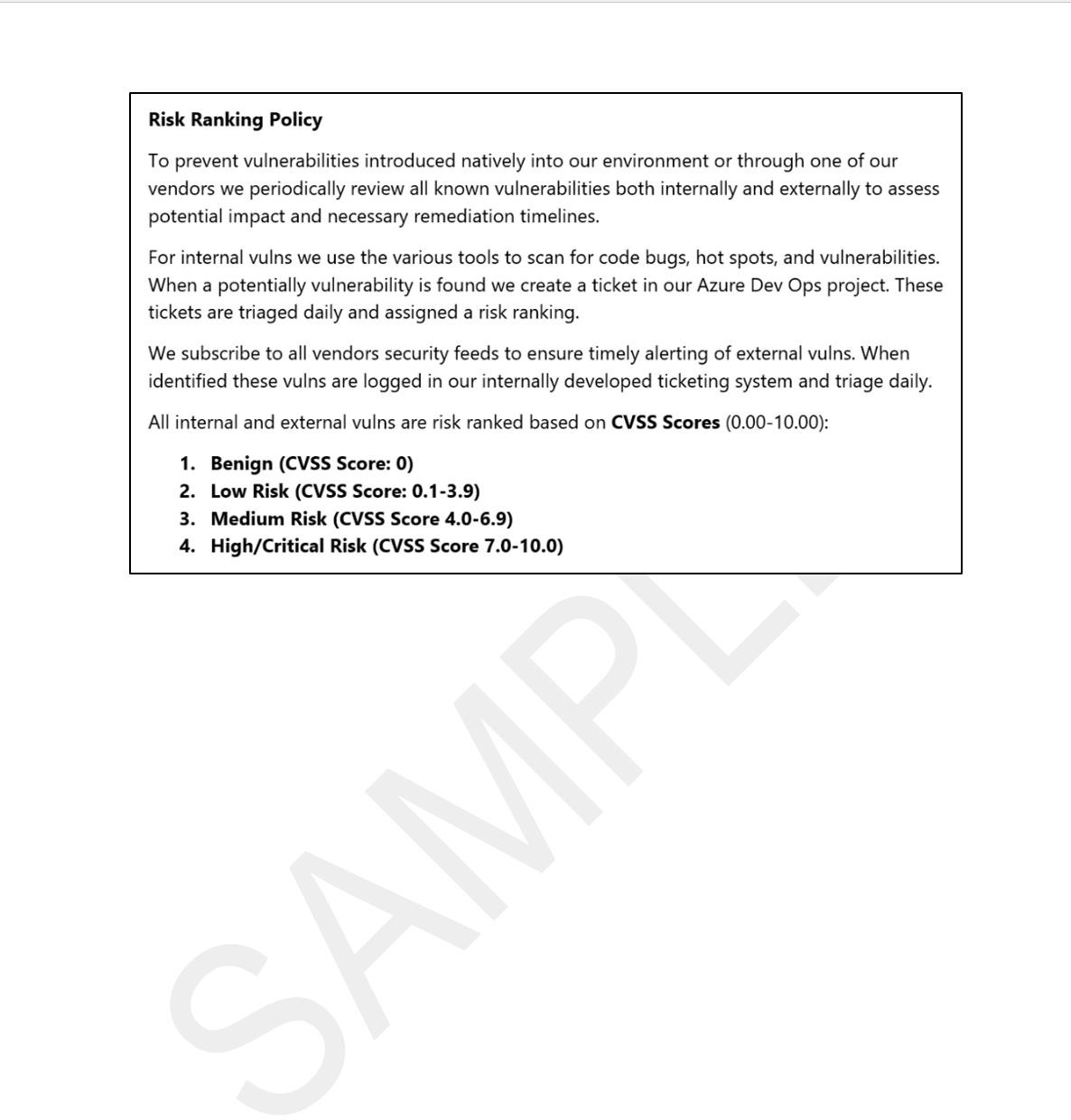

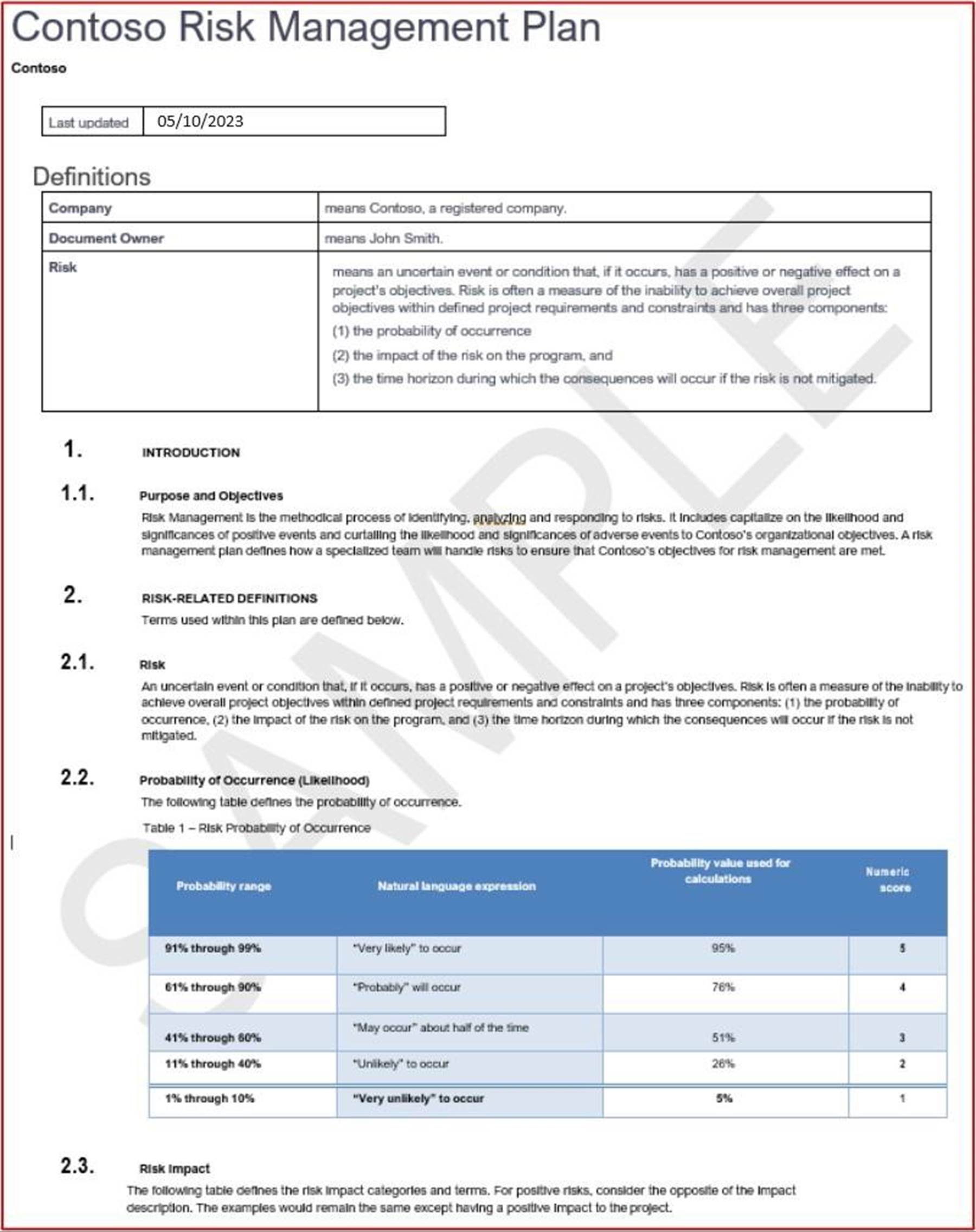

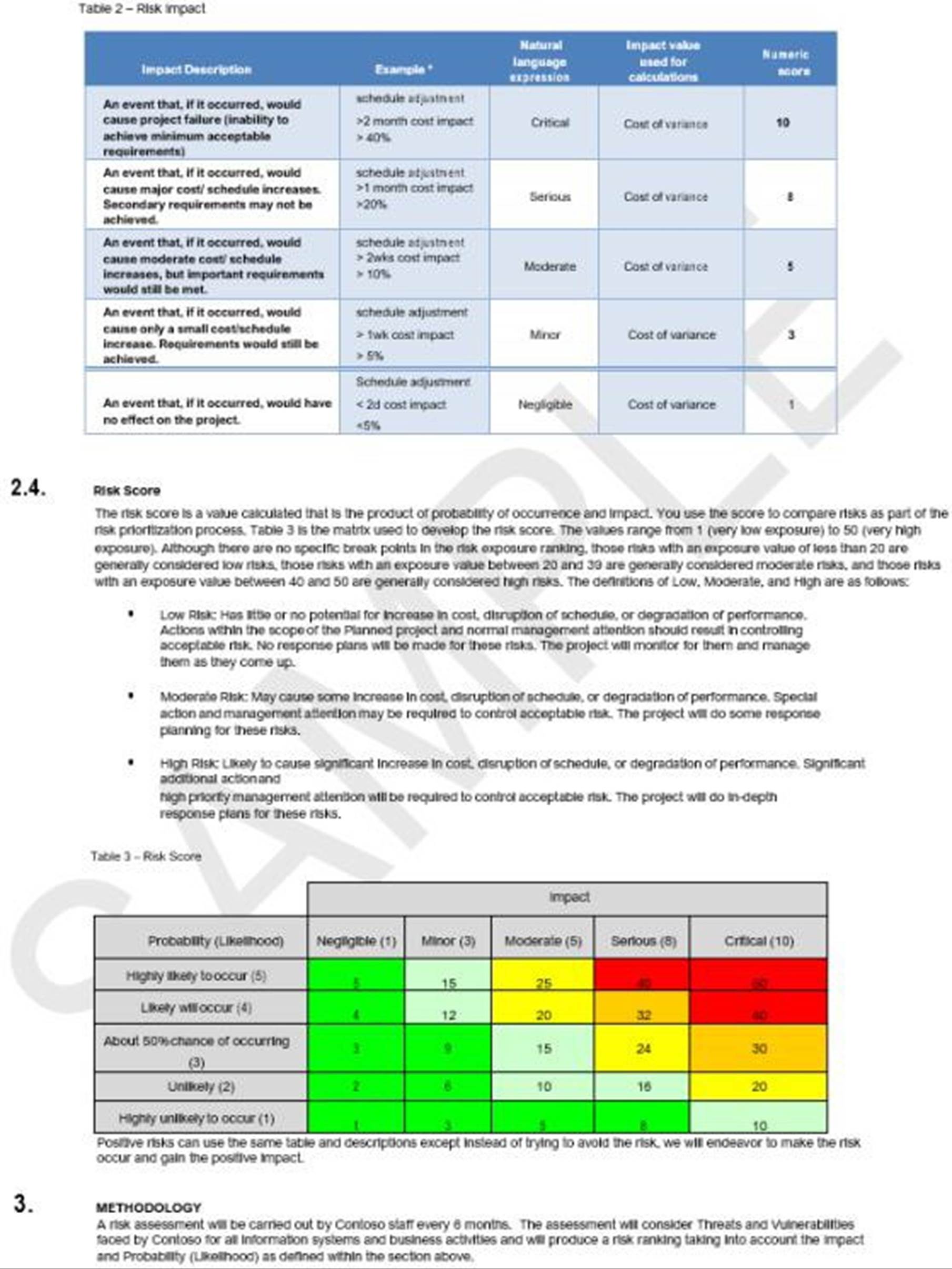

- Procedimiento documentado que describe cómo se identifican y asignan nuevas vulnerabilidades de seguridad a una puntuación de riesgo.

La aplicación de revisiones debe basarse en el riesgo, cuanto más arriesgada sea la vulnerabilidad, más rápido debe corregirse. La clasificación de riesgos de las vulnerabilidades identificadas es una parte integral de este proceso. La intención de este control es asegurarse de que hay un proceso de clasificación de riesgos documentado que se sigue para asegurarse de que todas las vulnerabilidades identificadas se clasifican adecuadamente en función del riesgo. Las organizaciones suelen usar la clasificación del sistema de puntuación de vulnerabilidades comunes (CVSS) proporcionada por proveedores o investigadores de seguridad. Se recomienda que, si las organizaciones dependen de CVSS, se incluya un mecanismo de nueva clasificación dentro del proceso para permitir que la organización cambie la clasificación en función de una evaluación interna de riesgos. A veces, es posible que la vulnerabilidad no sea aplicable debido a la forma en que la aplicación se ha implementado en el entorno. Por ejemplo, se puede liberar una vulnerabilidad de Java que afecta a una biblioteca específica que no usa la organización.

Nota: Incluso si se ejecuta en un entorno puramente de plataforma como servicio "PaaS/sin servidor", todavía tiene la responsabilidad de identificar vulnerabilidades dentro de la base de código: es decir, bibliotecas de terceros.

Directrices: administración de revisiones

Proporcione el documento de directiva. Se deben proporcionar pruebas administrativas, como la documentación de directivas y procedimientos, en la que se detallan los procesos definidos de la organización que cubren todos los elementos del control especificado.

Nota: esa evidencia lógica se puede proporcionar como evidencia auxiliar que proporcionará información adicional sobre el Programa de administración de vulnerabilidades (VMP) de su organización, pero no cumplirá este control por sí solo.

Evidencia de ejemplo: administración de revisiones

En la captura de pantalla siguiente se muestra un fragmento de código de una directiva de clasificación de riesgos y administración de revisiones, así como los distintos niveles de categorías de riesgo. A esto le siguen los períodos de tiempo de clasificación y corrección. Tenga en cuenta: La expectativa es que los ISV compartan la documentación real de procedimientos o directivas auxiliares y no simplemente proporcionen una captura de pantalla.

Ejemplo de (opcional) pruebas técnicas adicionales que respaldan el documento de directiva

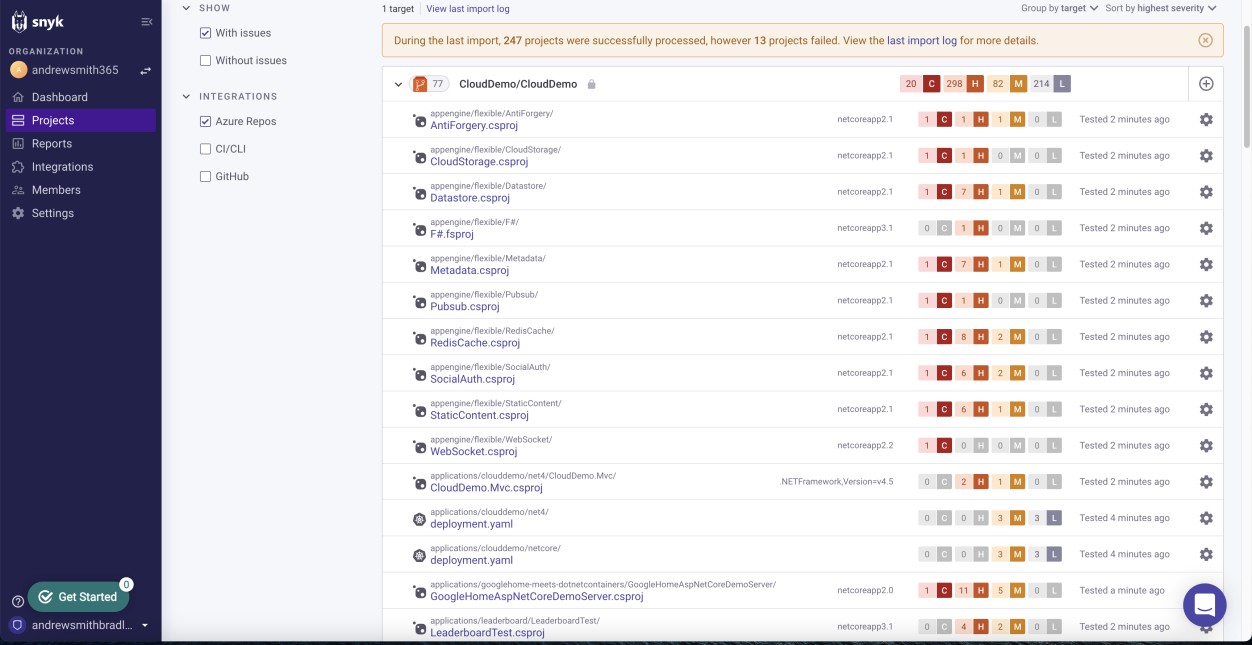

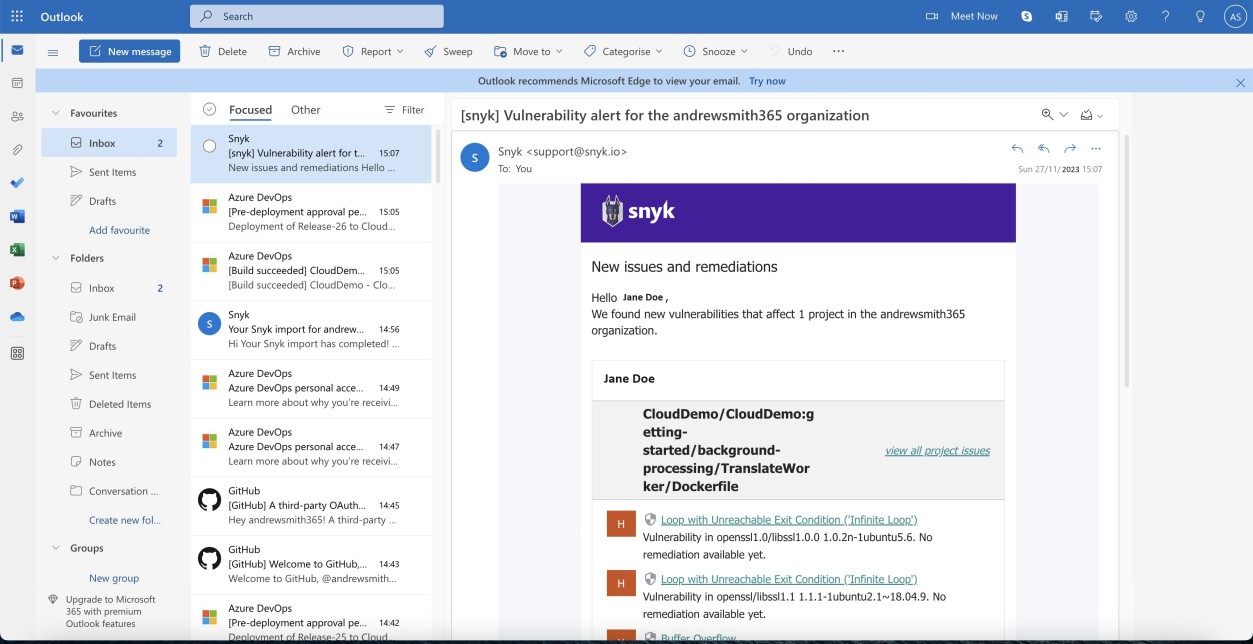

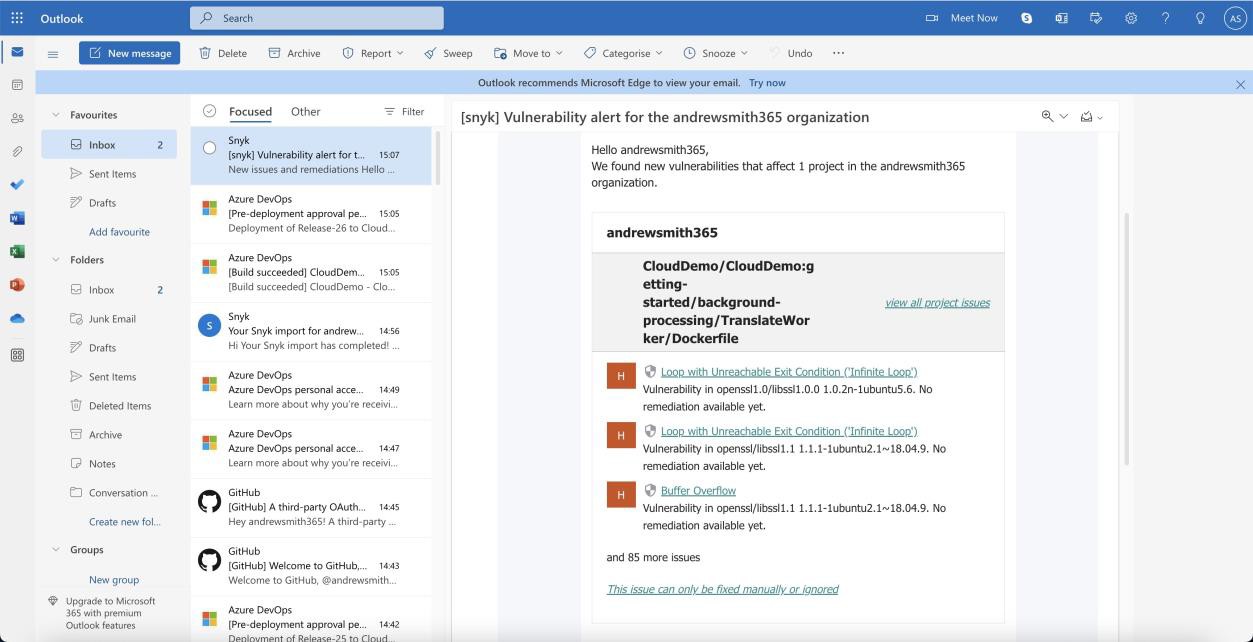

Pruebas lógicas como hojas de cálculo de seguimiento de vulnerabilidades, informes de evaluación técnica de vulnerabilidades o capturas de pantalla de incidencias generadas a través de plataformas de administración en línea para realizar un seguimiento del estado y el progreso de las vulnerabilidades usadas para respaldar la implementación del proceso descrito en la documentación de directiva que se va a proporcionar. En la siguiente captura de pantalla se muestra que Snyk, que es una herramienta de análisis de composición de software (SCA), se usa para examinar la base de código en busca de vulnerabilidades. Esto va seguido de una notificación por correo electrónico.

Nota: En este ejemplo no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren cualquier dirección URL, el usuario que ha iniciado sesión y la hora y la fecha del sistema.

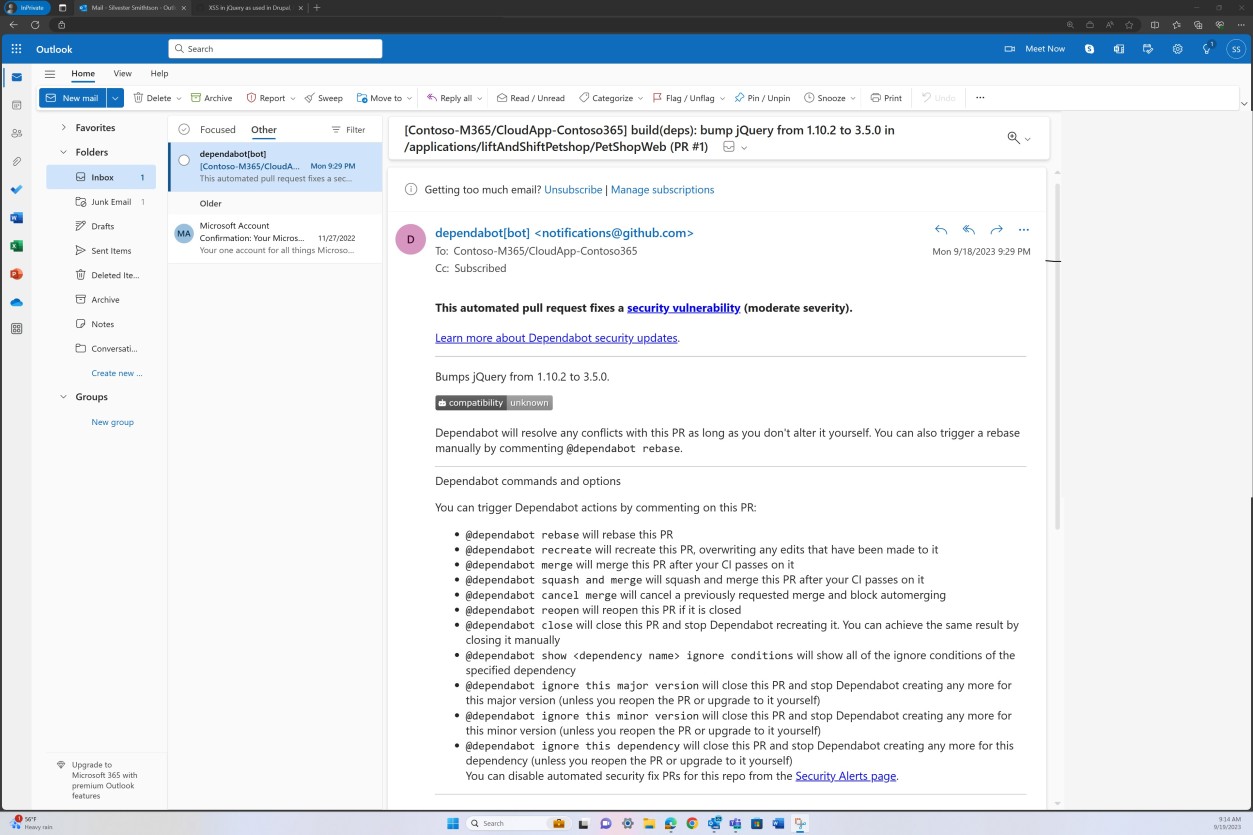

Las dos capturas de pantalla siguientes muestran un ejemplo de la notificación por correo electrónico recibida cuando Snyk marca nuevas vulnerabilidades. Podemos ver que el correo electrónico contiene el proyecto afectado y el usuario asignado para recibir las alertas.

En la captura de pantalla siguiente se muestran las vulnerabilidades identificadas.

Nota: En los ejemplos anteriores no se usaron capturas de pantalla completas, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Pruebas de ejemplo

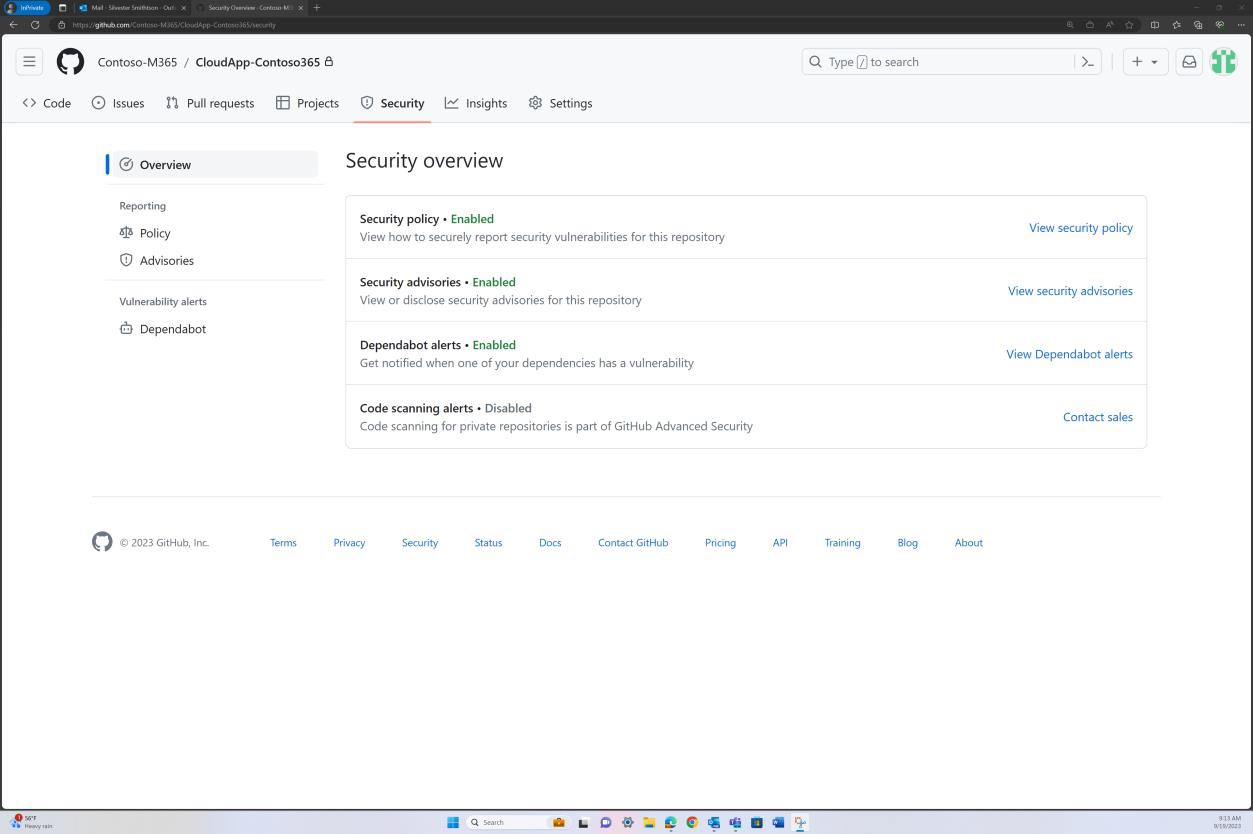

En las capturas de pantalla siguientes se muestran las herramientas de seguridad de GitHub configuradas y habilitadas para buscar vulnerabilidades dentro de la base de código y las alertas se envían por correo electrónico.

La notificación por correo electrónico que se muestra a continuación es una confirmación de que los problemas marcados se resolverán automáticamente a través de una solicitud de incorporación de cambios.

Pruebas de ejemplo

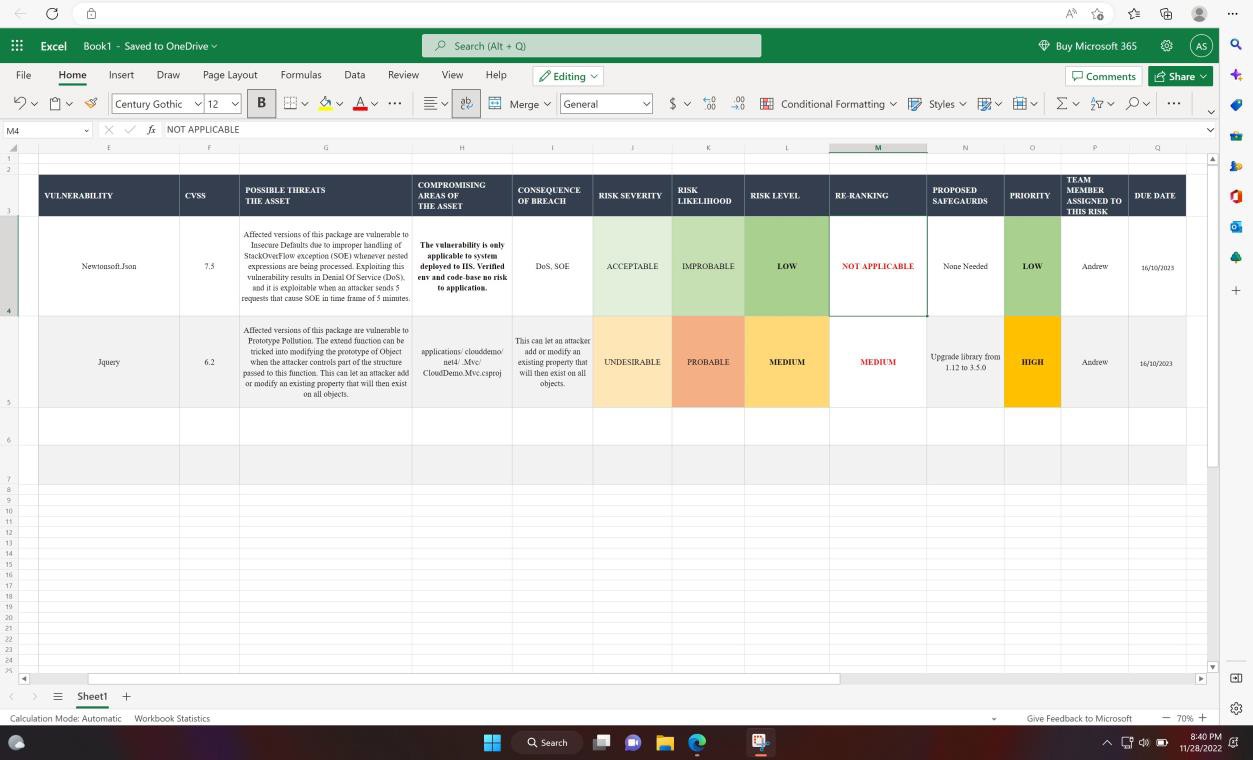

En la siguiente captura de pantalla se muestra la evaluación técnica interna y la clasificación de vulnerabilidades a través de una hoja de cálculo.

Pruebas de ejemplo

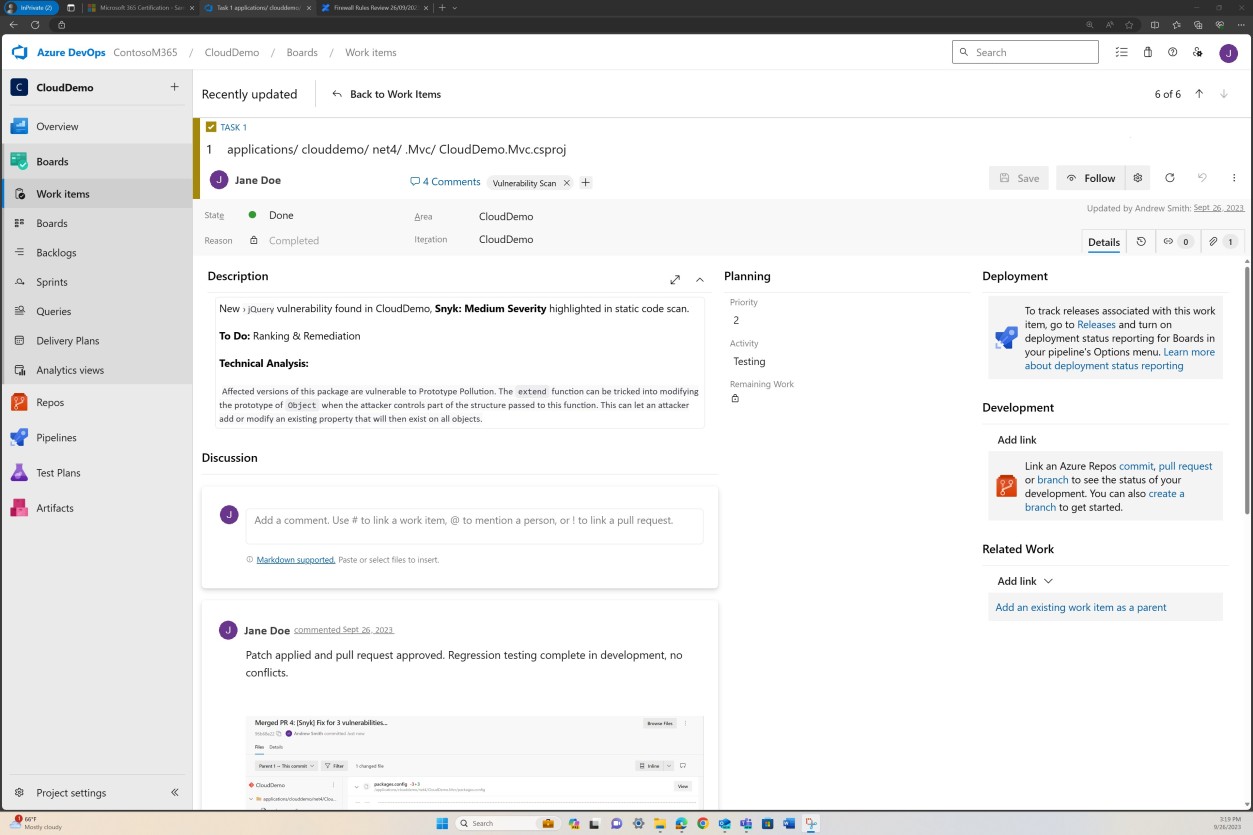

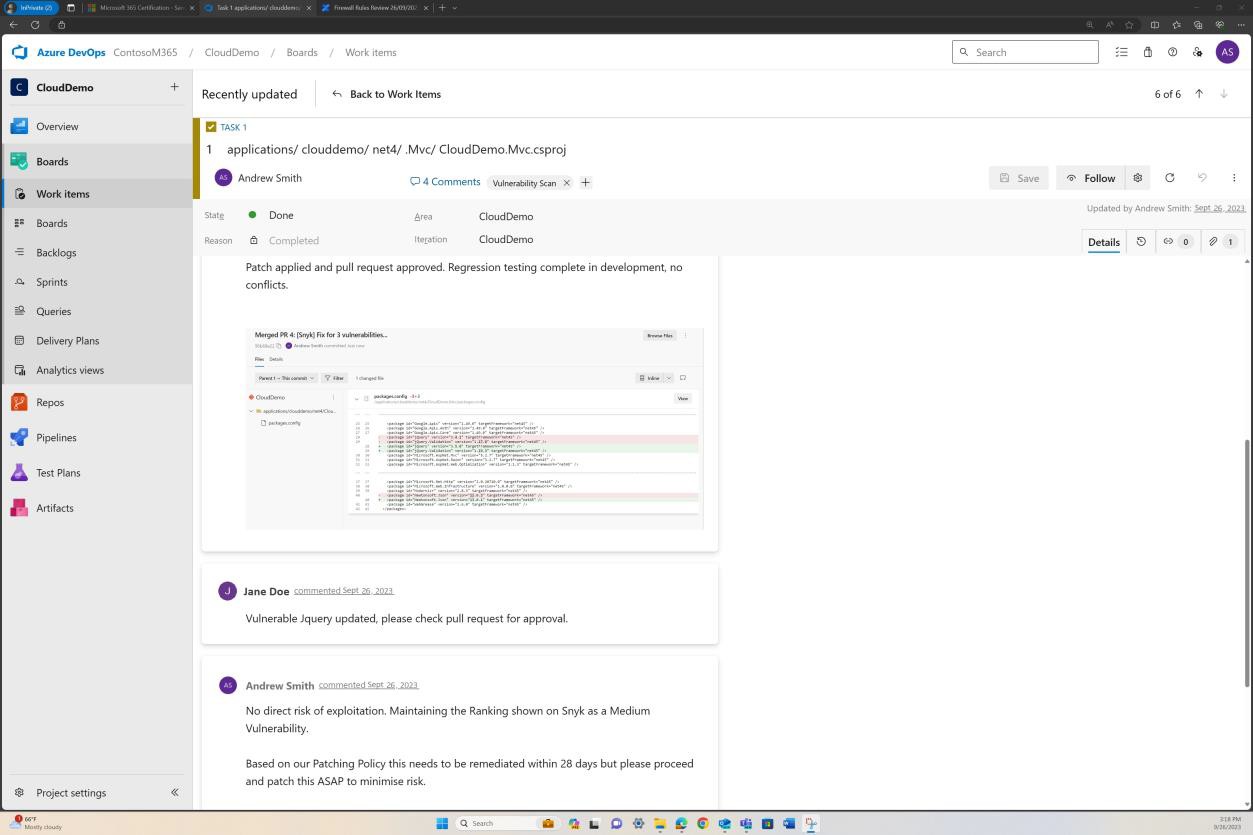

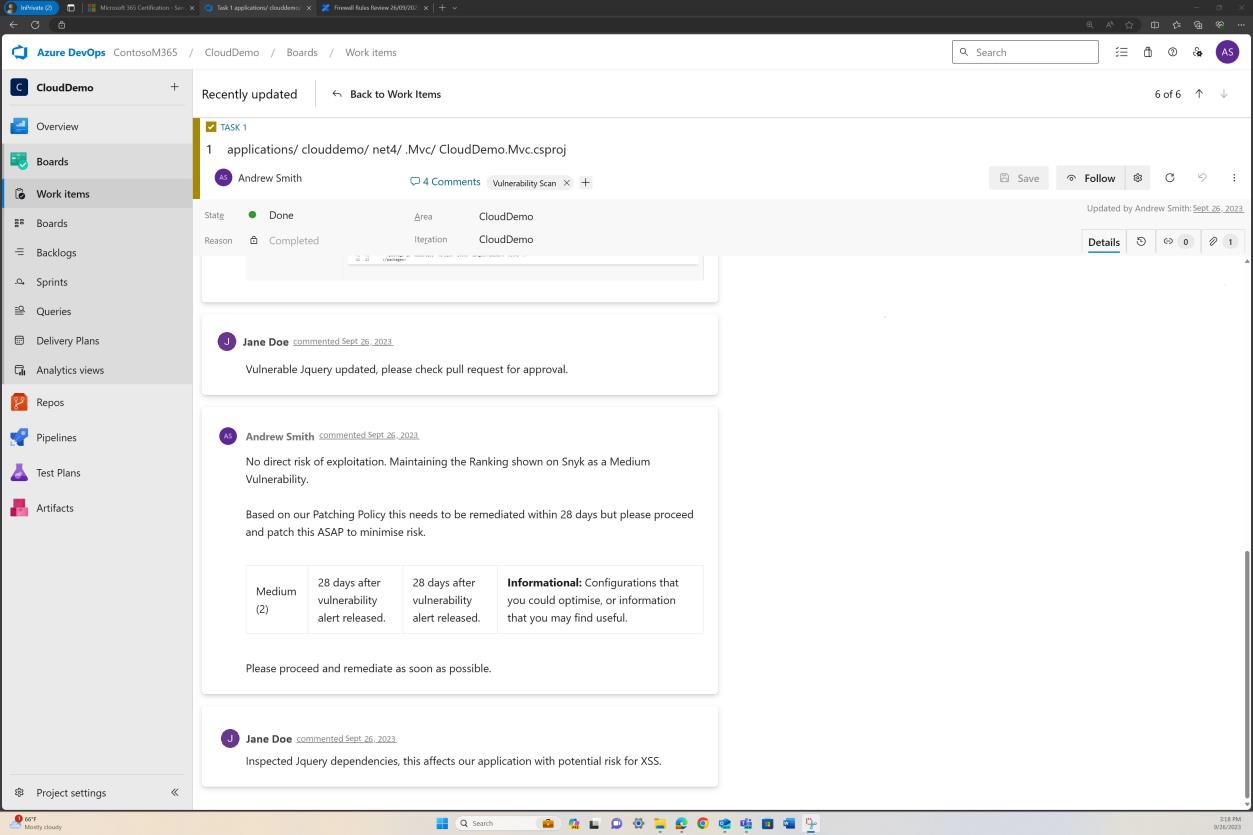

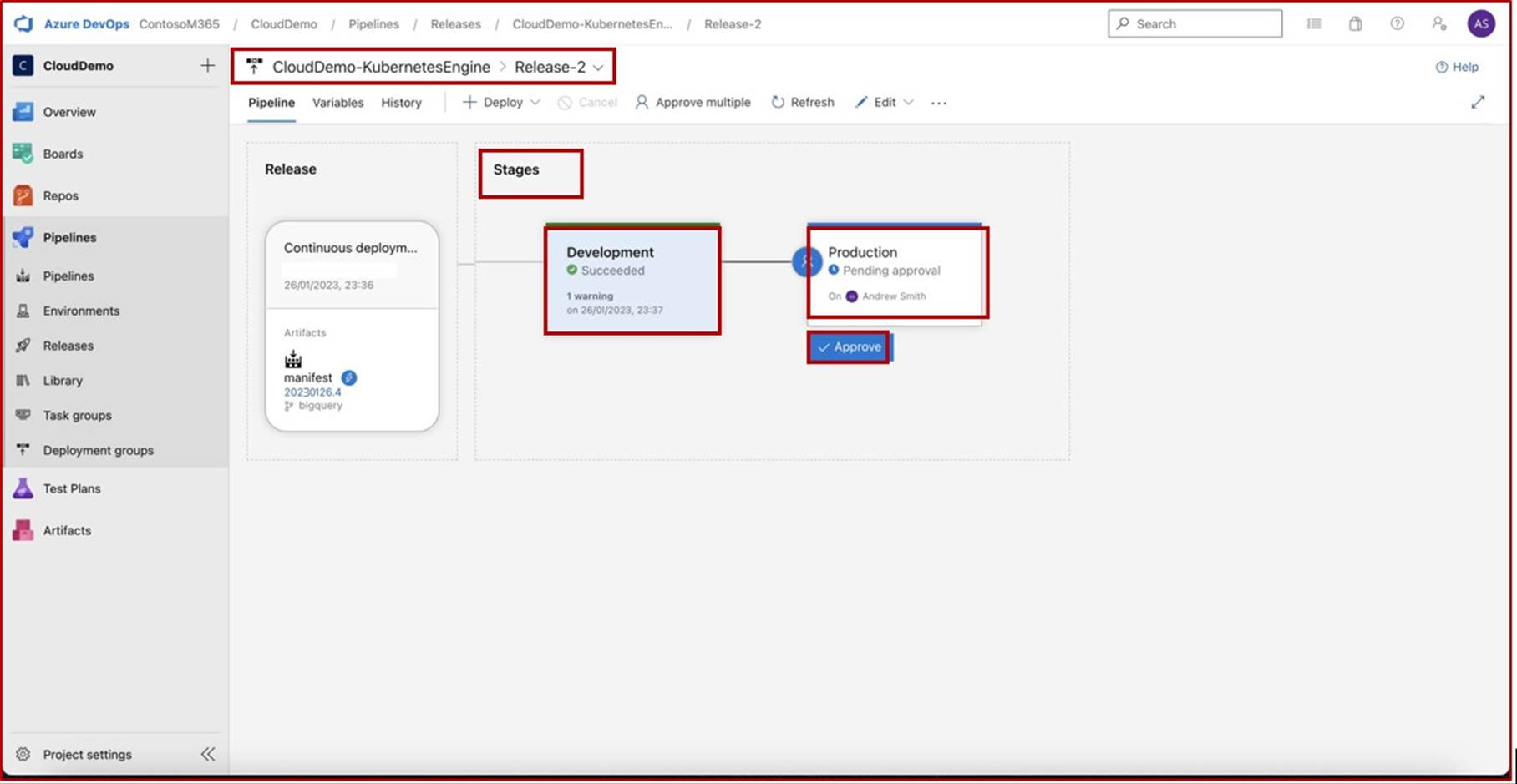

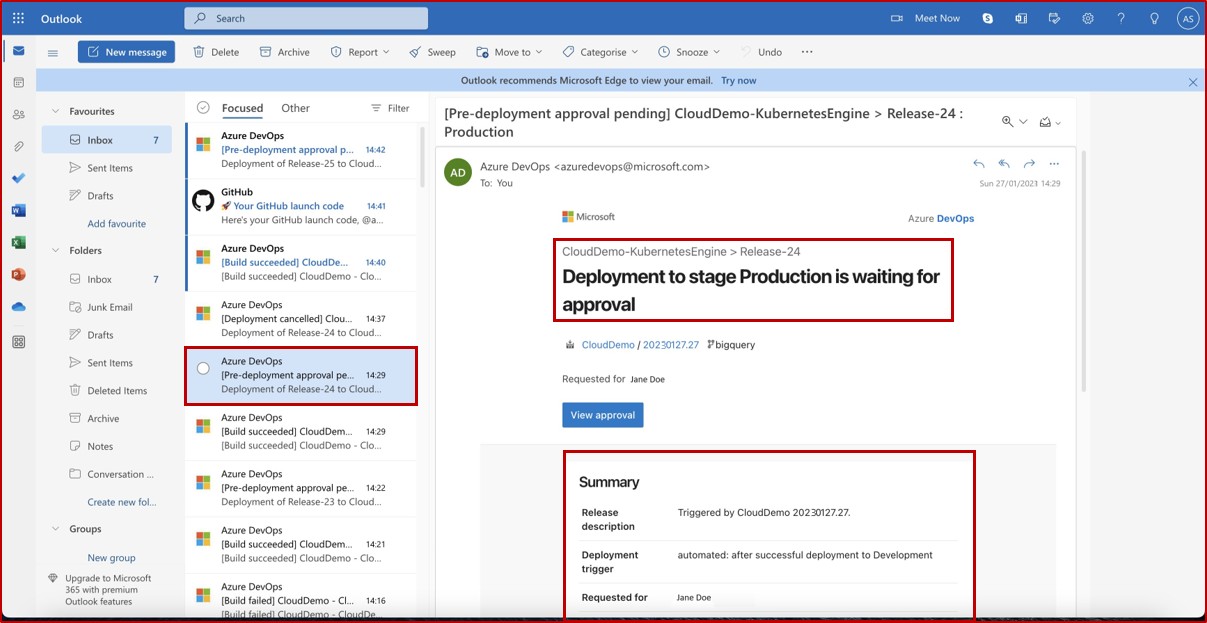

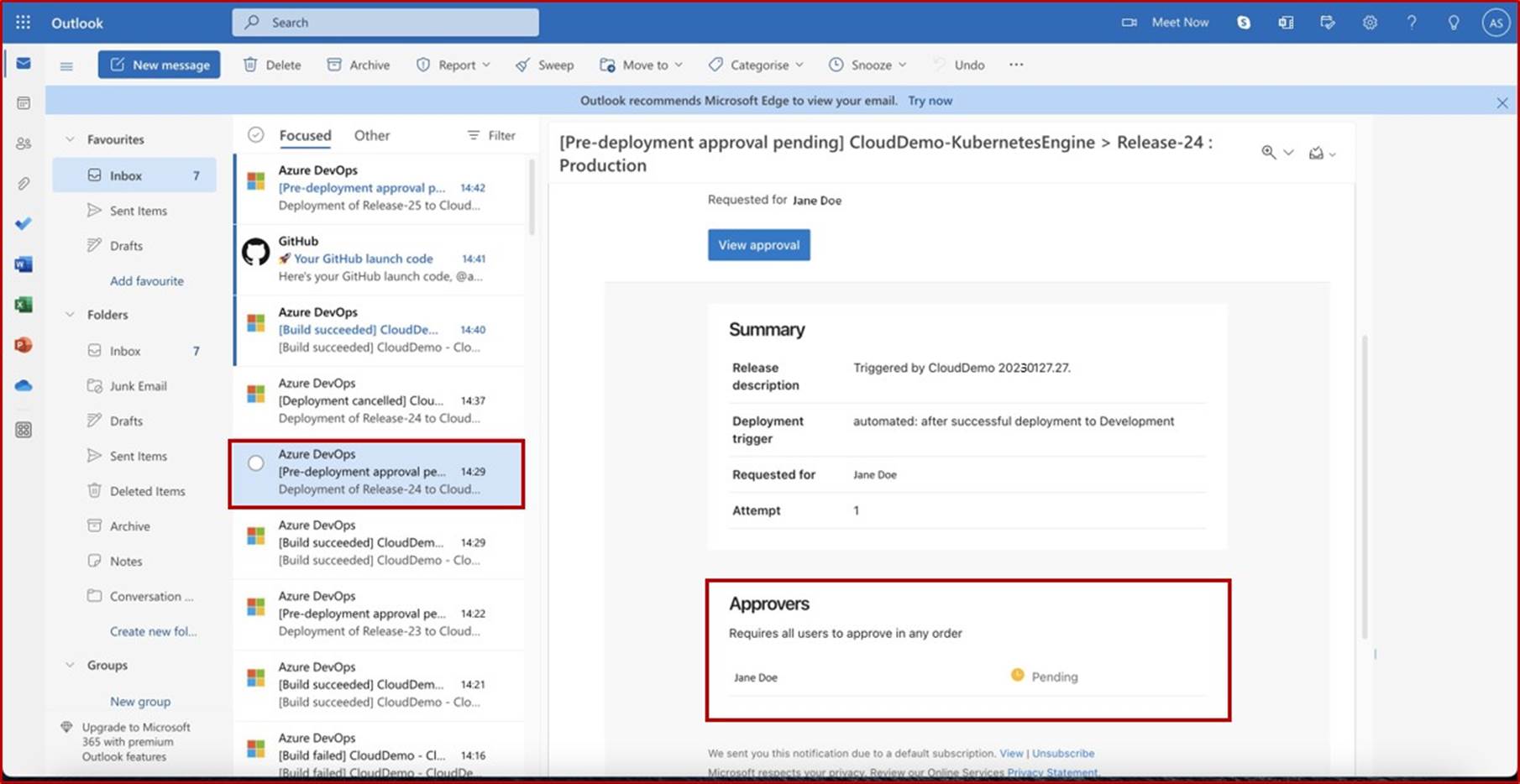

En las capturas de pantalla siguientes se muestran los vales generados en DevOps para cada vulnerabilidad detectada.

La evaluación, clasificación y revisión por parte de un empleado independiente se produce antes de implementar los cambios.

Control Nº 5

Proporcione pruebas demostrables de que:

Se están aplicando revisiones a todos los componentes del sistema muestreados.

Proporcione pruebas demostrables de que los sistemas operativos no admitidos y los componentes de software no están en uso.

Intención: componentes del sistema muestreados

Este subpunto tiene como objetivo garantizar que se proporcionen pruebas verificables para confirmar que todos los componentes del sistema muestreados dentro de la organización se están aplicando revisiones activamente. Las pruebas pueden incluir, entre otros, registros de administración de revisiones, informes de auditoría del sistema o procedimientos documentados que muestran que se han aplicado revisiones. Cuando se emplea la tecnología sin servidor o plataforma como servicio (PaaS), esto debe extenderse para incluir la base de código para confirmar que las versiones más recientes y seguras de bibliotecas y dependencias están en uso.

Directrices: componentes del sistema muestreados

Proporcione una captura de pantalla para todos los dispositivos del ejemplo y componentes de software auxiliares que muestren que las revisiones se instalan de acuerdo con el proceso de aplicación de revisiones documentado. Además, proporcione capturas de pantalla que muestran la aplicación de revisiones del código base.

Evidencia de ejemplo: componentes del sistema muestreados

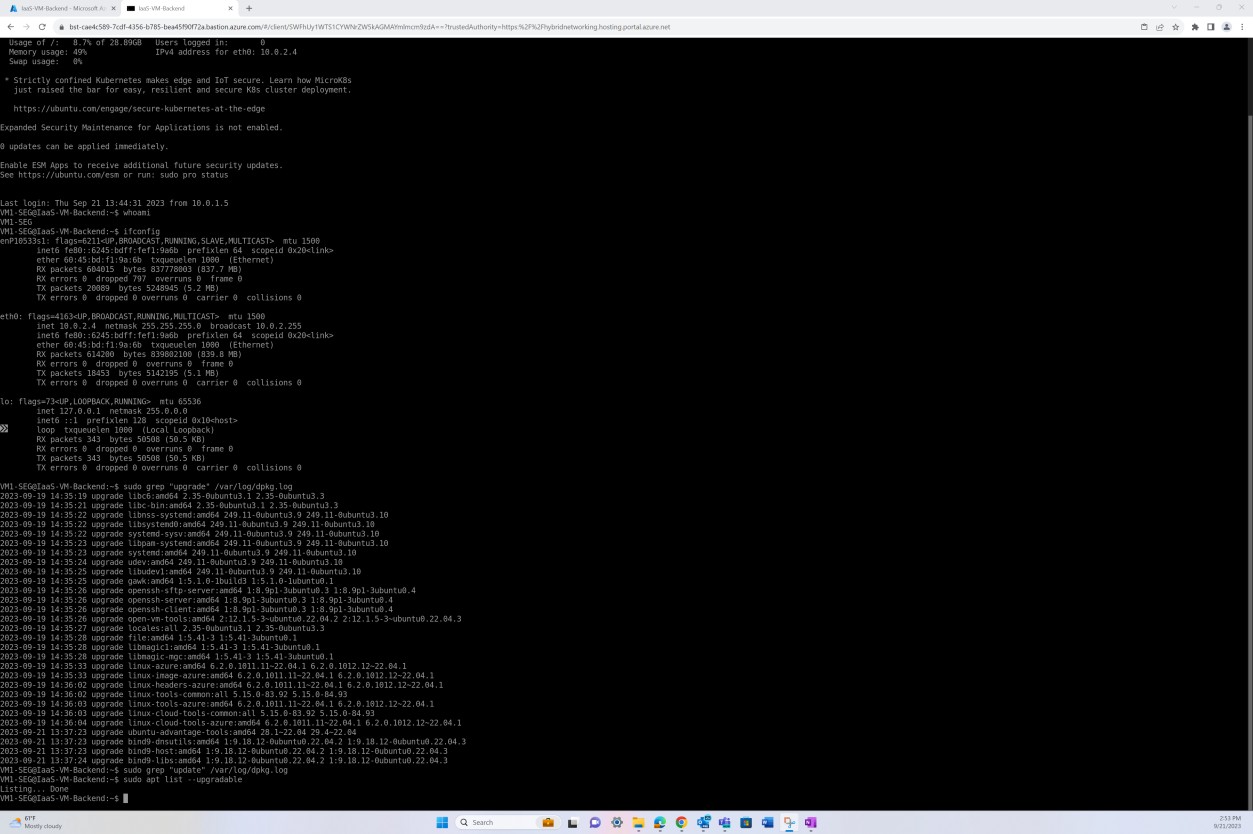

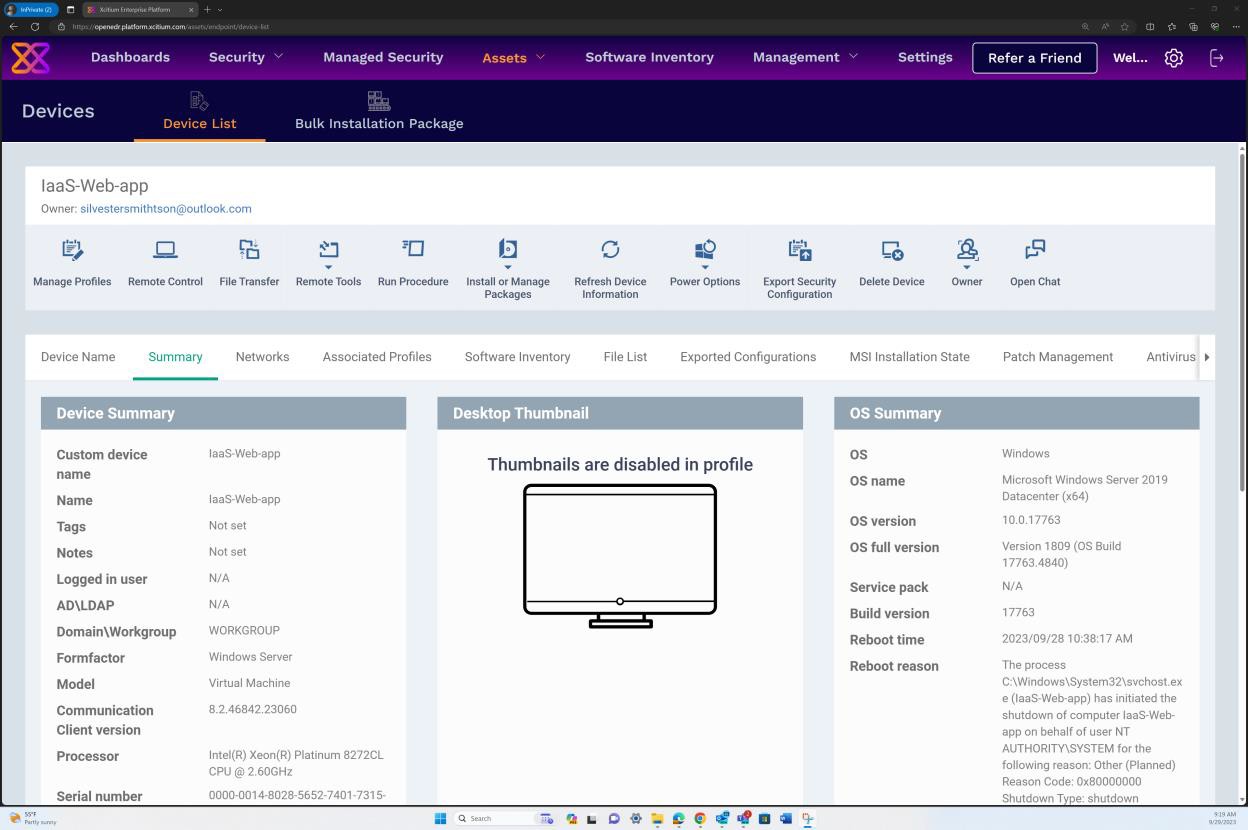

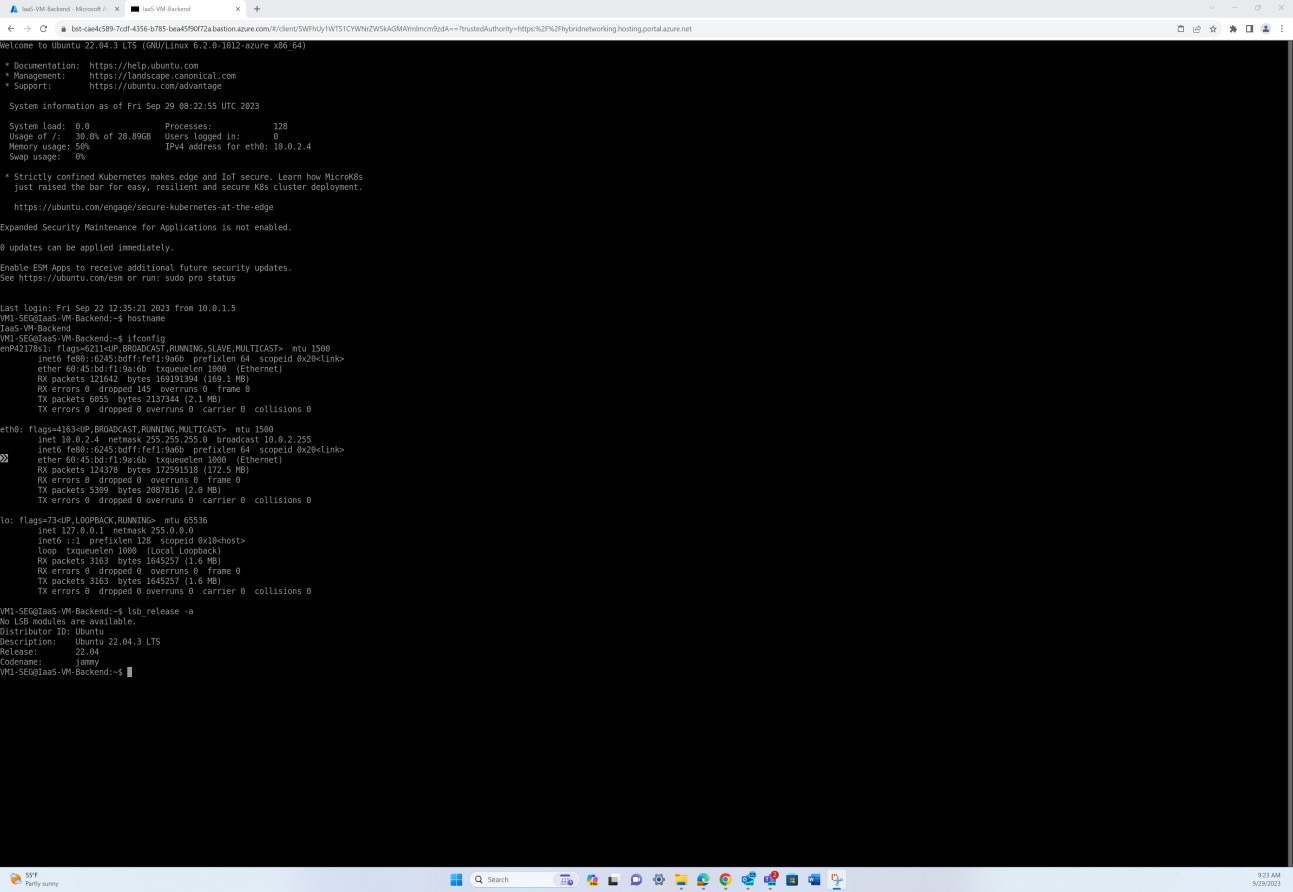

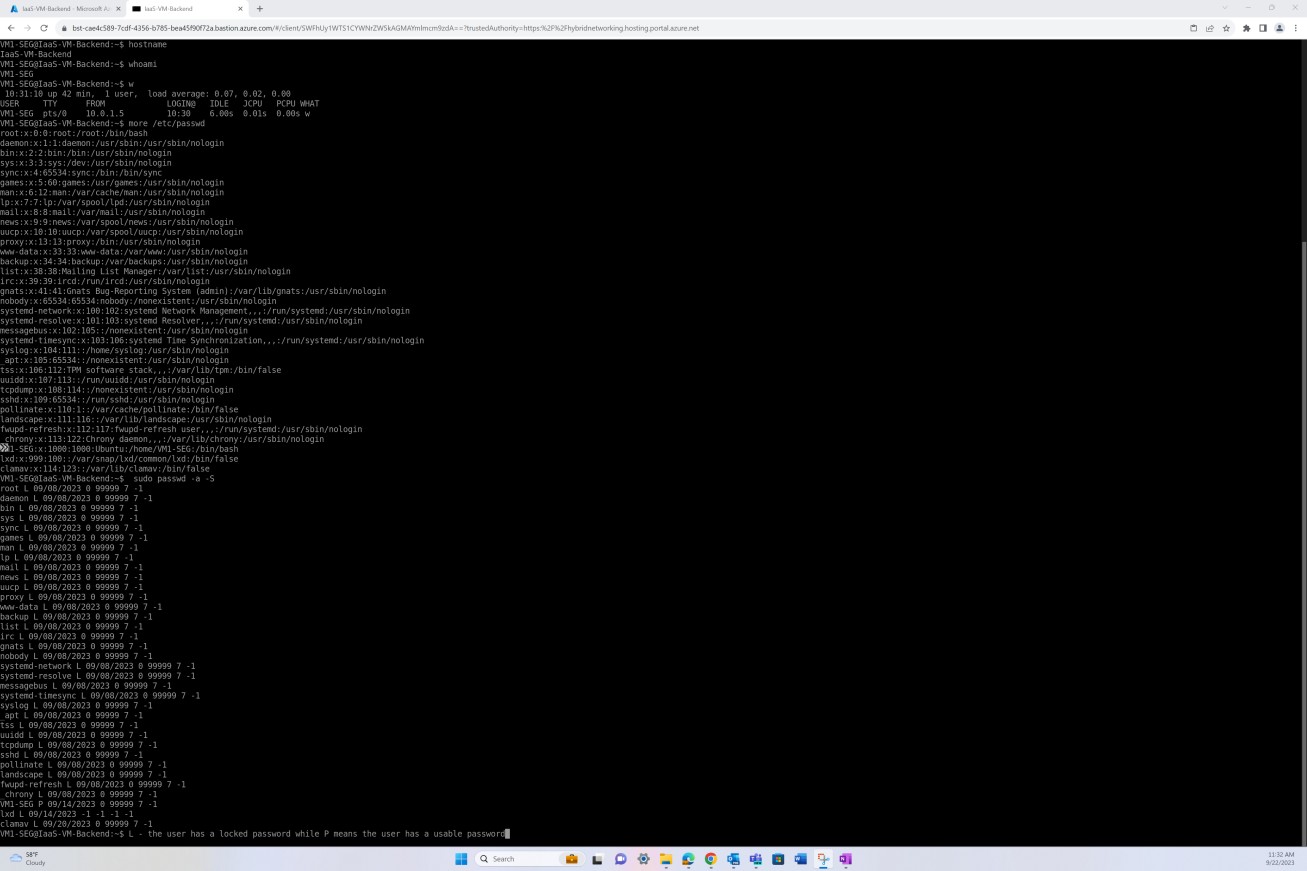

En la siguiente captura de pantalla se muestra la aplicación de revisiones de una máquina virtual del sistema operativo Linux "IaaS- VM-Backend".

Pruebas de ejemplo

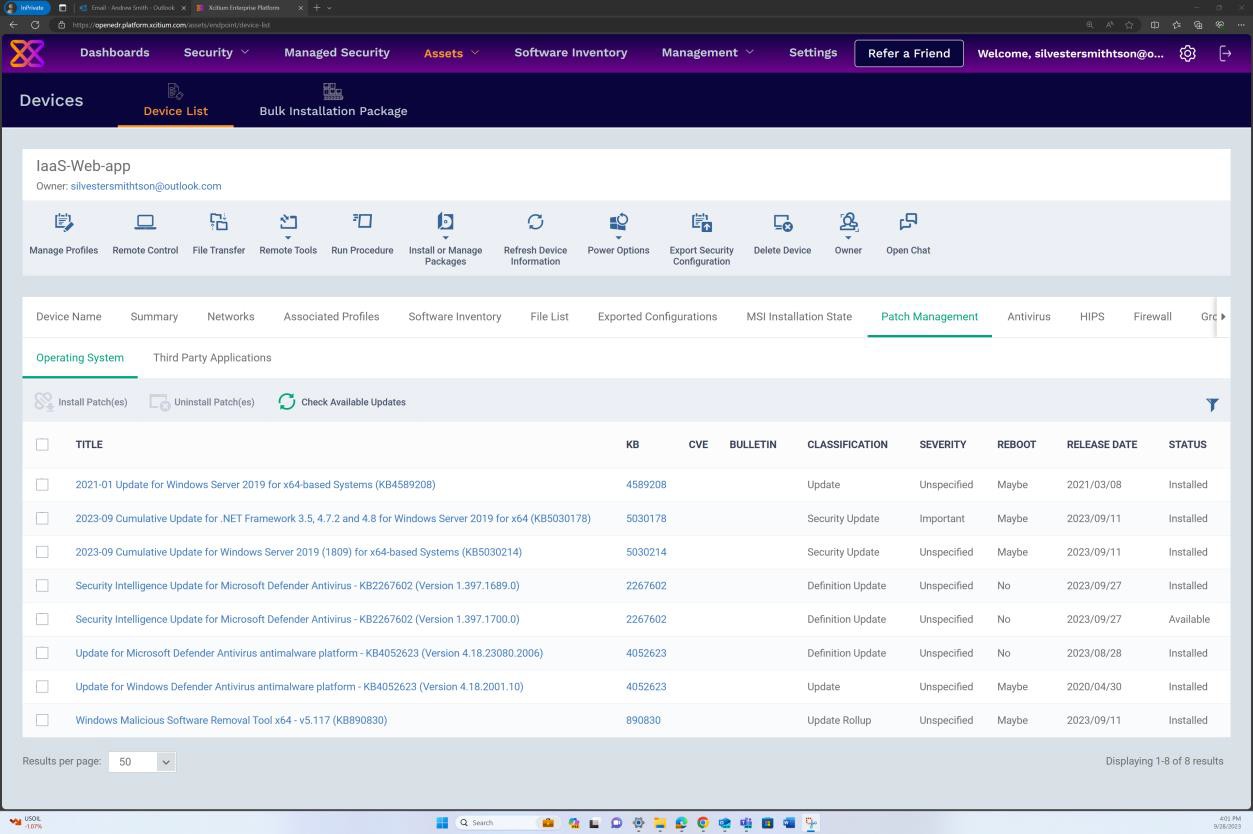

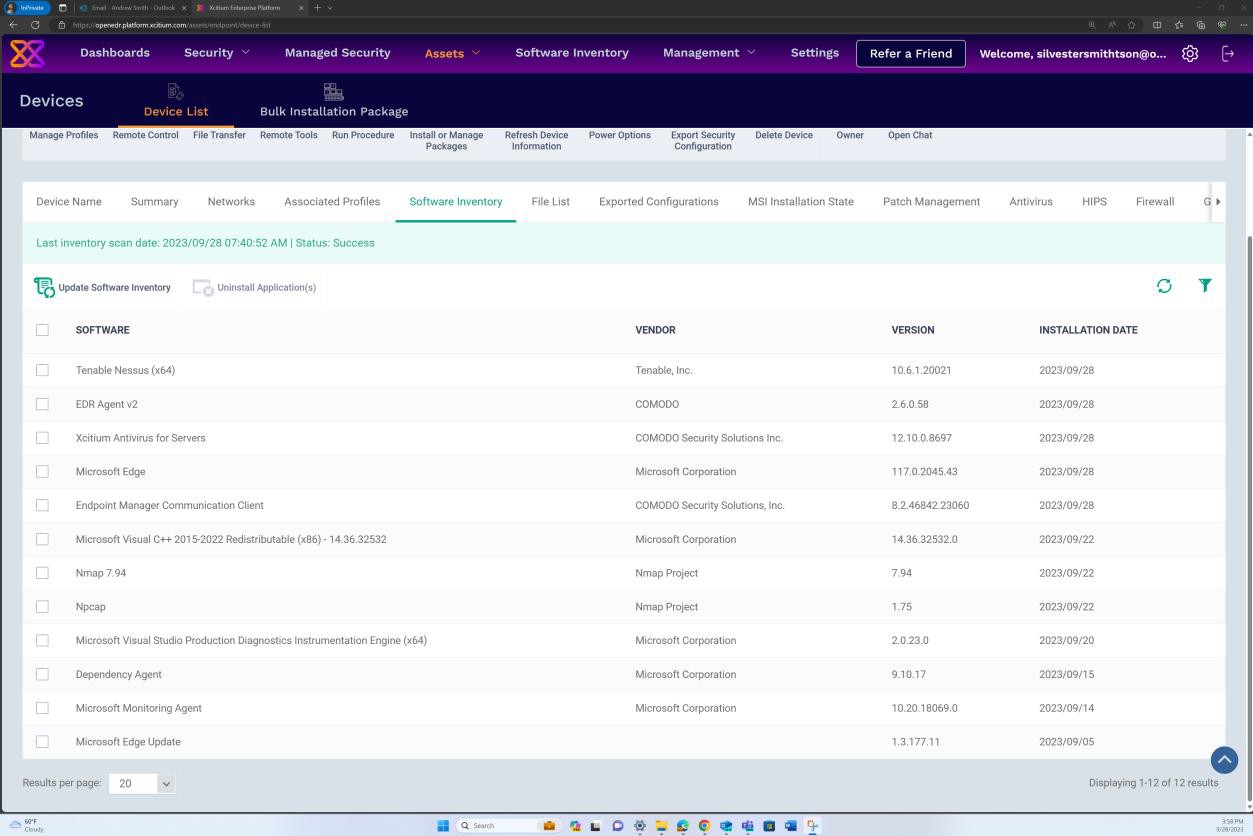

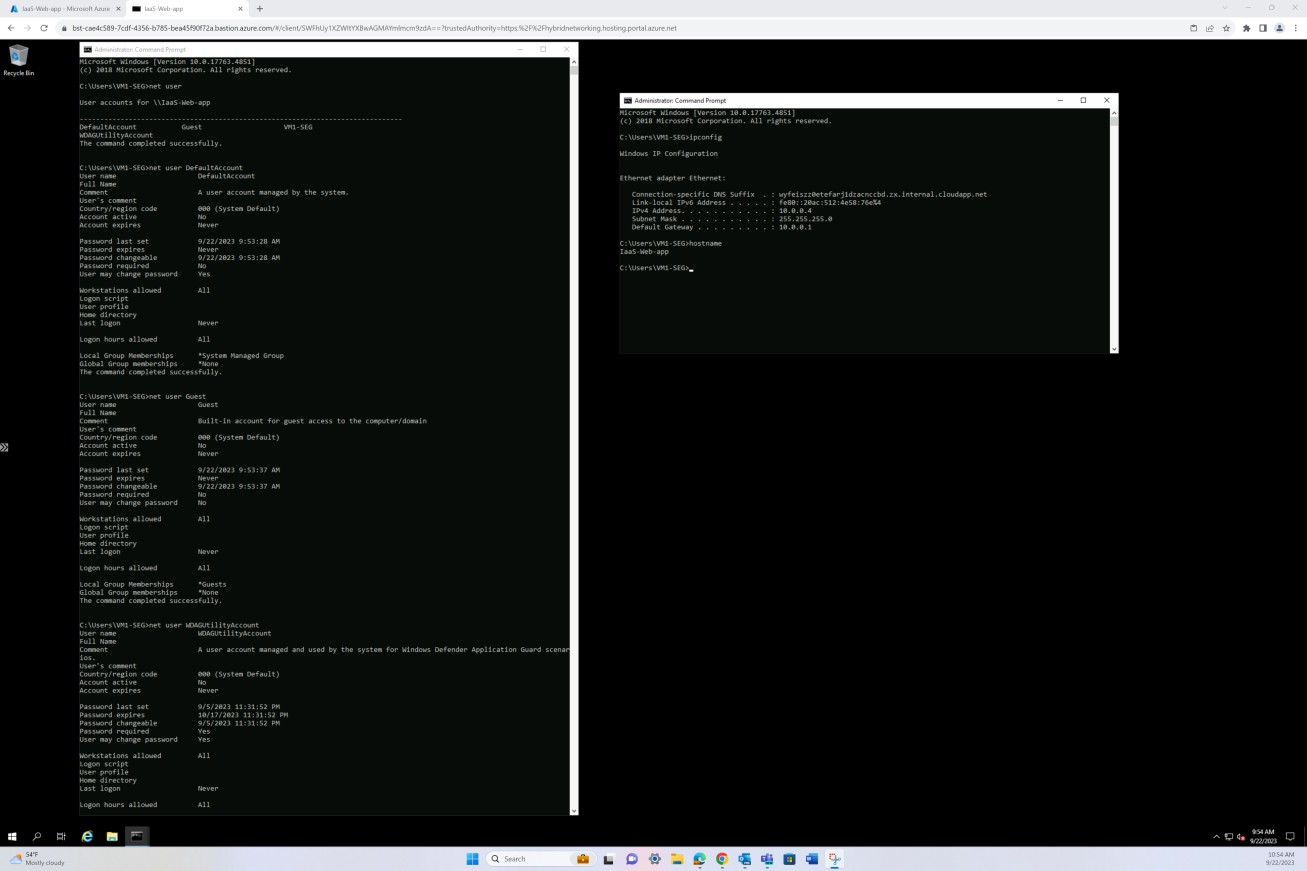

En la siguiente captura de pantalla se muestra la aplicación de revisiones de una máquina virtual del sistema operativo Windows "IaaS-Web-app".

Pruebas de ejemplo

Si mantiene la aplicación de revisiones desde cualquier otra herramienta, como Microsoft Intune, Defender for Cloud, etc., se pueden proporcionar capturas de pantalla desde estas herramientas. En las capturas de pantalla siguientes de la solución OpenEDR se muestra que la administración de revisiones se realiza a través del portal de OpenEDR.

En la siguiente captura de pantalla se muestra que la administración de revisiones del servidor en el ámbito se realiza a través de la plataforma OpenEDR. La clasificación y el estado son visibles a continuación, lo que muestra que se produce la aplicación de revisiones.

En la captura de pantalla siguiente se muestra que los registros se generan para las revisiones instaladas correctamente en el servidor.

Pruebas de ejemplo

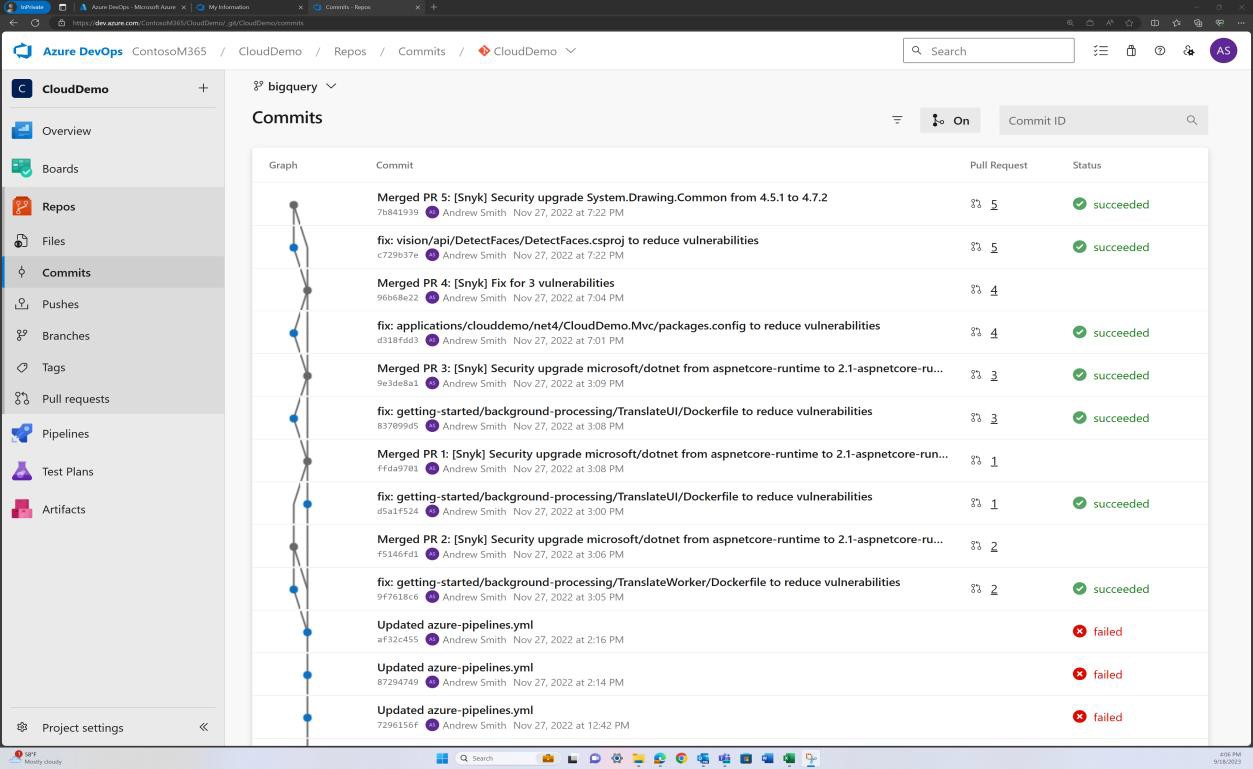

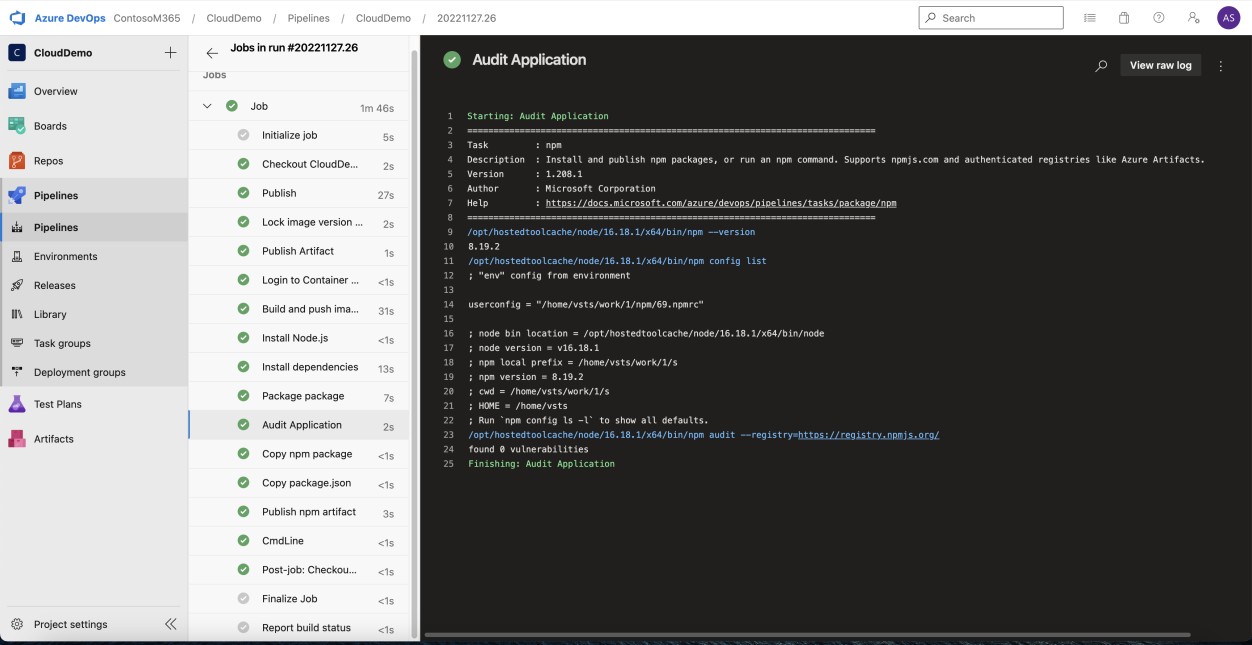

En la siguiente captura de pantalla se muestra que las dependencias de la biblioteca de código base o de terceros se aplican a través de Azure DevOps.

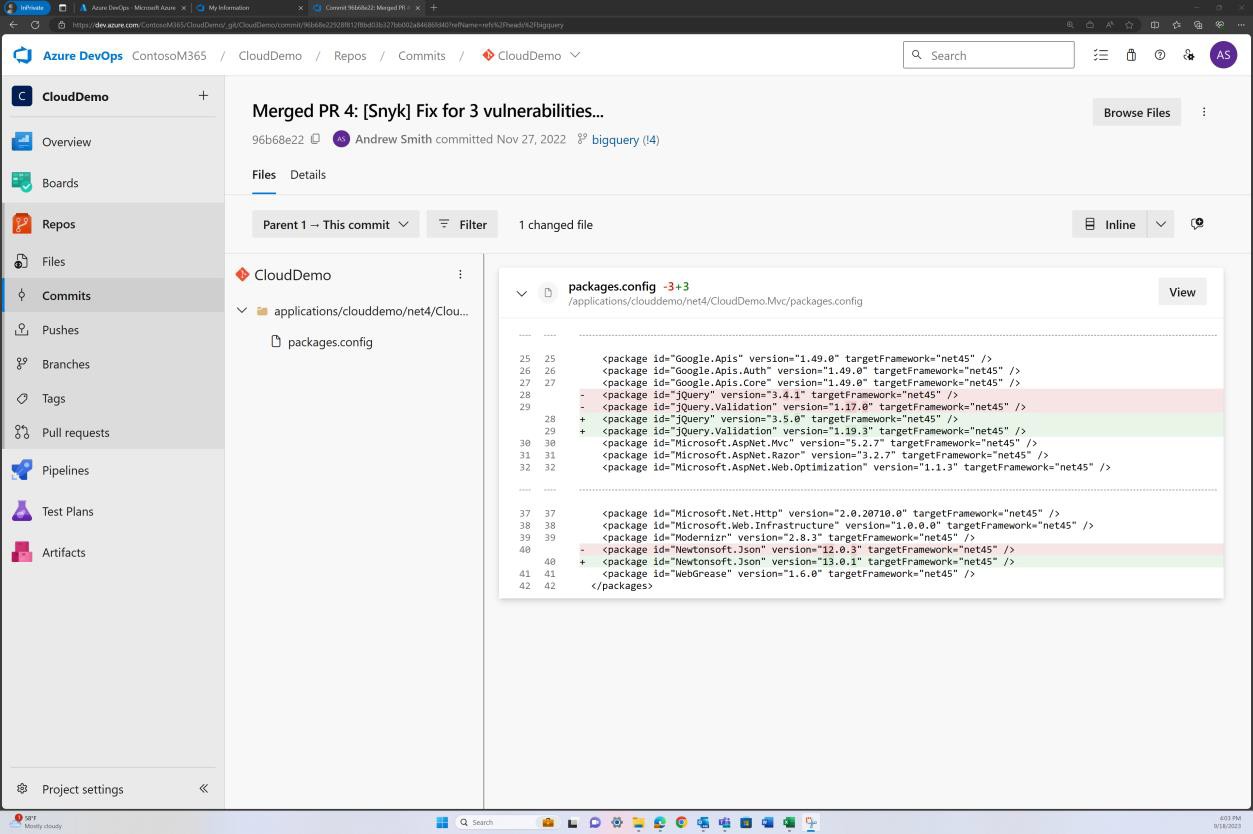

En la siguiente captura de pantalla se muestra que se confirma una corrección de las vulnerabilidades detectadas por Snyk en la rama para resolver las bibliotecas obsoletas.

En la siguiente captura de pantalla se muestra que las bibliotecas se han actualizado a las versiones admitidas.

Pruebas de ejemplo

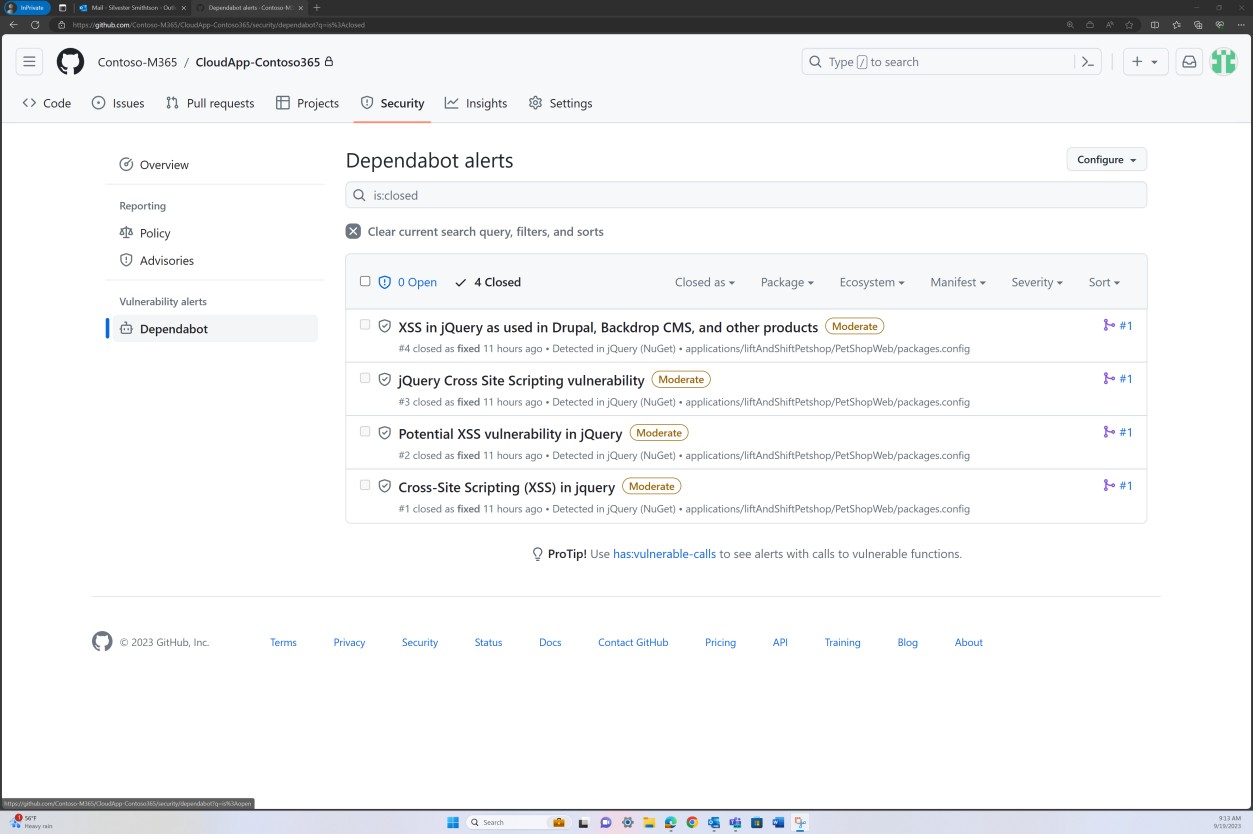

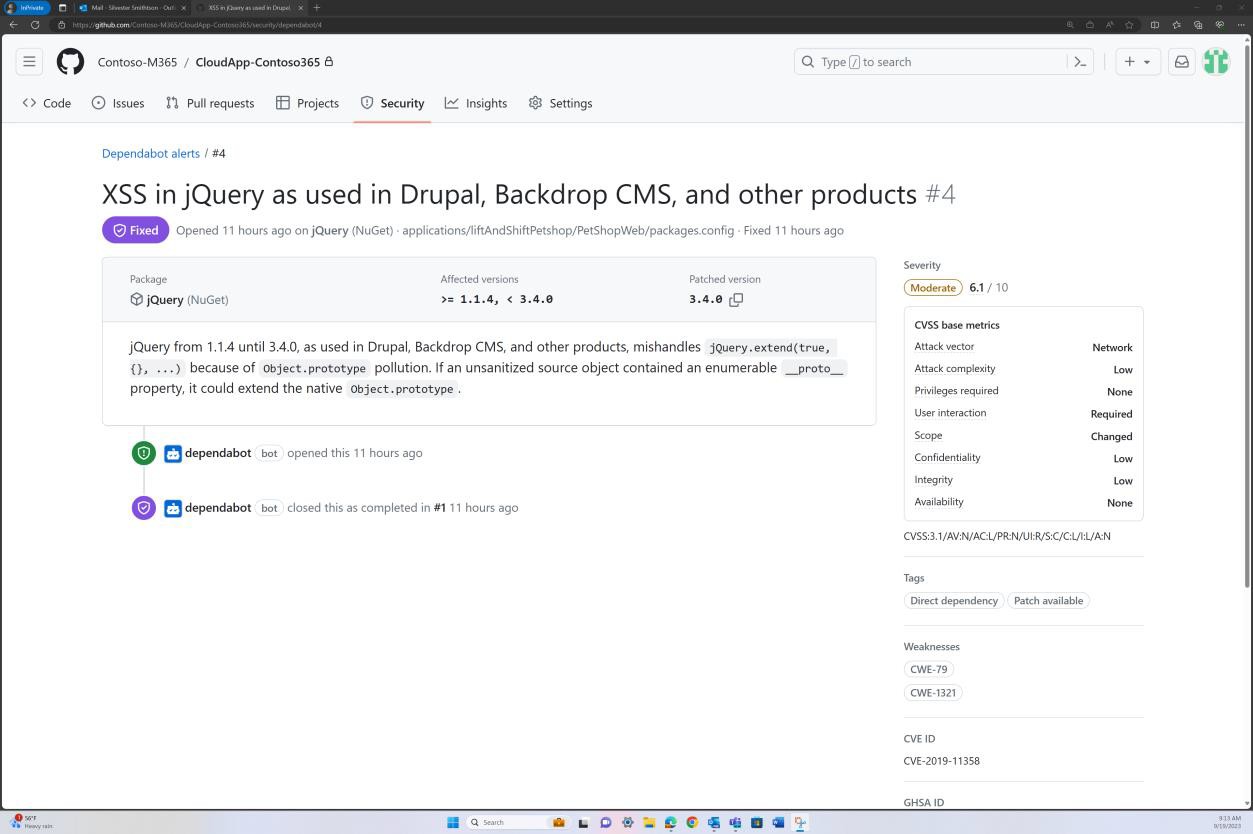

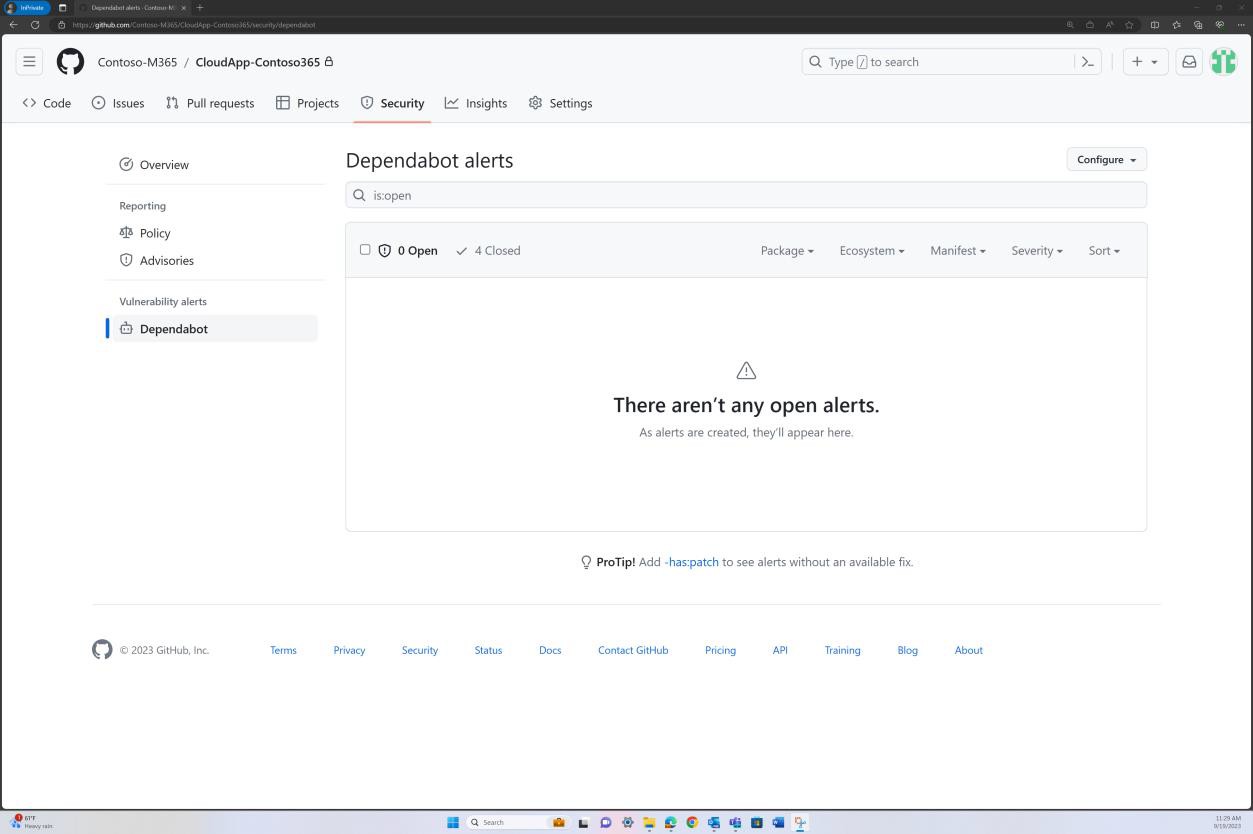

En las capturas de pantalla siguientes se muestra que la aplicación de revisiones base de código se mantiene a través de GitHub Dependabot. Los elementos cerrados muestran que se produce la aplicación de revisiones y que se han resuelto vulnerabilidades.

Intención: sistema operativo no compatible

El software que no están siendo mantenidos por los proveedores sufrirá, con horas extra, vulnerabilidades conocidas que no son fijas. Por lo tanto, el uso de sistemas operativos y componentes de software no admitidos no se debe usar en entornos de producción. Cuando se implementa infraestructura como servicio (IaaS), el requisito de este subpunto se expande para incluir tanto la infraestructura como la base de código para asegurarse de que cada capa de la pila de tecnología es compatible con la directiva de la organización sobre el uso de software compatible.

Directrices: sistema operativo no compatible

Proporcione una captura de pantalla para todos los dispositivos del conjunto de ejemplo elegido por el analista para que pueda recopilar pruebas en contra de mostrar la versión del sistema operativo en ejecución (incluya el nombre del dispositivo o servidor en la captura de pantalla). Además de esto, proporcione pruebas de que los componentes de software que se ejecutan en el entorno ejecutan versiones compatibles del software. Esto se puede hacer proporcionando la salida de informes de examen de vulnerabilidades internos (siempre que se incluya el examen autenticado) o la salida de herramientas que comprueben bibliotecas de terceros, como Snyk, Trivy o NPM Audit. Si se ejecuta en PaaS, solo es necesario cubrir la aplicación de revisiones de bibliotecas de terceros.

Evidencia de ejemplo: sistema operativo no compatible

En la siguiente captura de pantalla de la auditoría NPM de Azure DevOps se muestra que no se usan bibliotecas o dependencias no admitidas dentro de la aplicación web.

Nota: En el siguiente ejemplo no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Pruebas de ejemplo

En la siguiente captura de pantalla de GitHub Dependabot se muestra que no se usan bibliotecas ni dependencias dentro de la aplicación web.

Pruebas de ejemplo

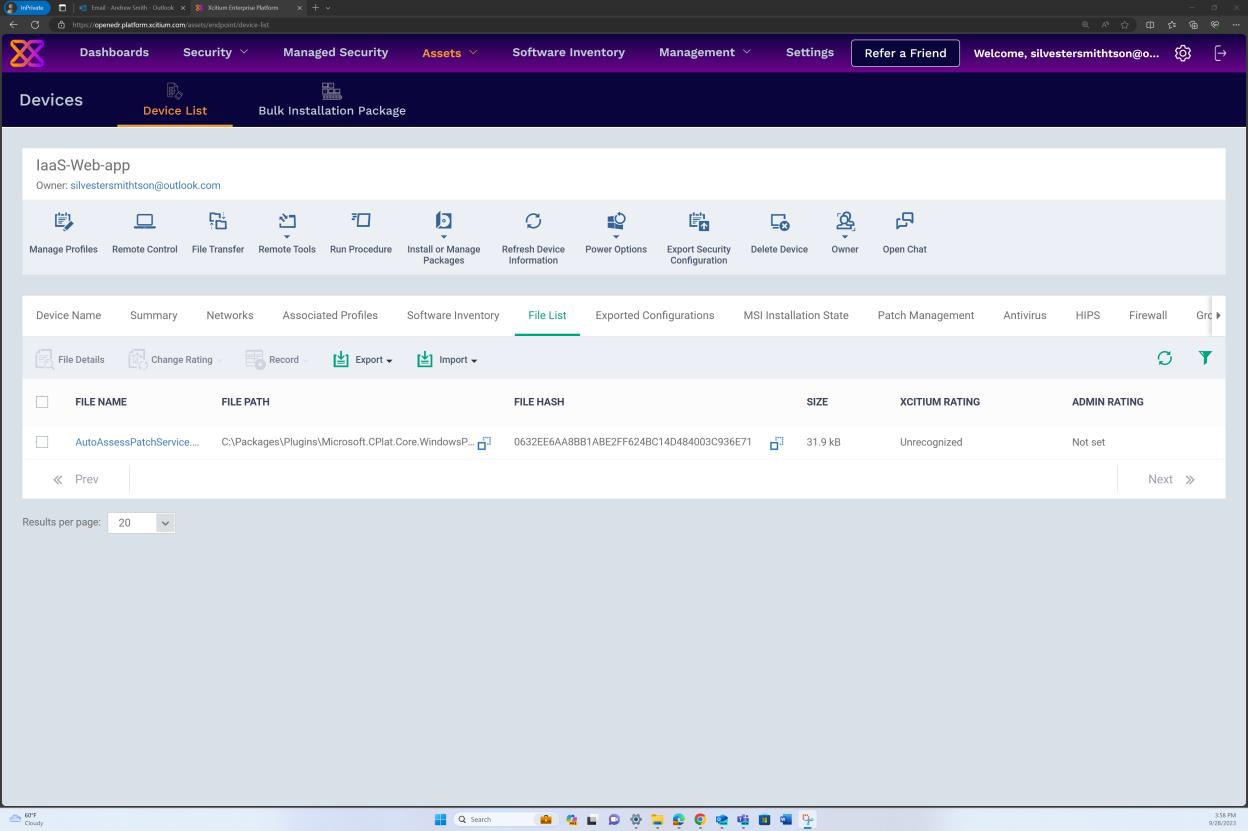

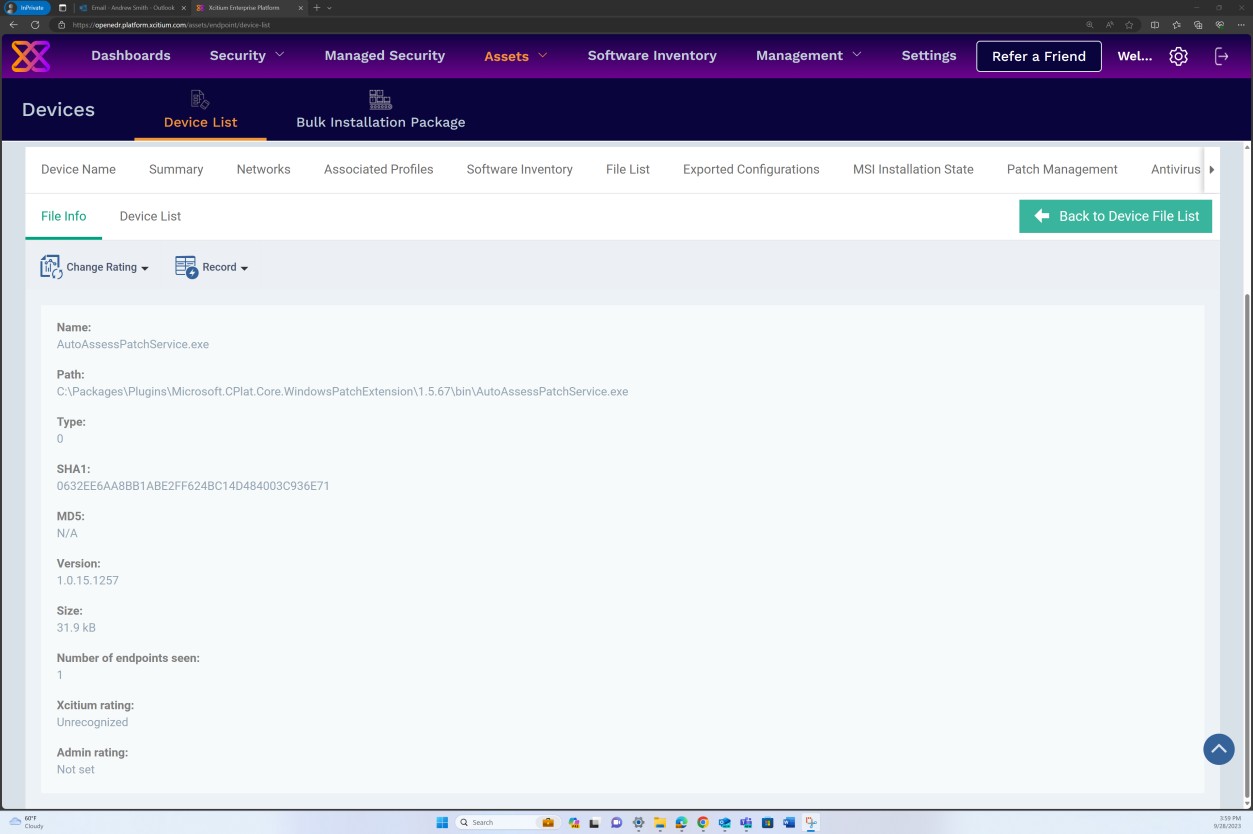

La siguiente captura de pantalla del inventario de software para el sistema operativo Windows a través de OpenEDR muestra que no se encontró ningún sistema operativo y versiones de software no compatibles o obsoletos.

Pruebas de ejemplo

La siguiente captura de pantalla es de OpenEDR en el resumen del sistema operativo que muestra Windows Server 2019 Datacenter (x64) y el historial de versiones completas del sistema operativo, incluido service pack, versión de compilación, etc. validar que no se encontró ningún sistema operativo no compatible.

Pruebas de ejemplo

En la siguiente captura de pantalla de un servidor de sistema operativo Linux se muestran todos los detalles de la versión, incluidos el identificador del distribuidor, la descripción, la versión y el nombre de código, que validan que no se encontró ningún sistema operativo Linux no compatible.

Evidencia de ejemplo:

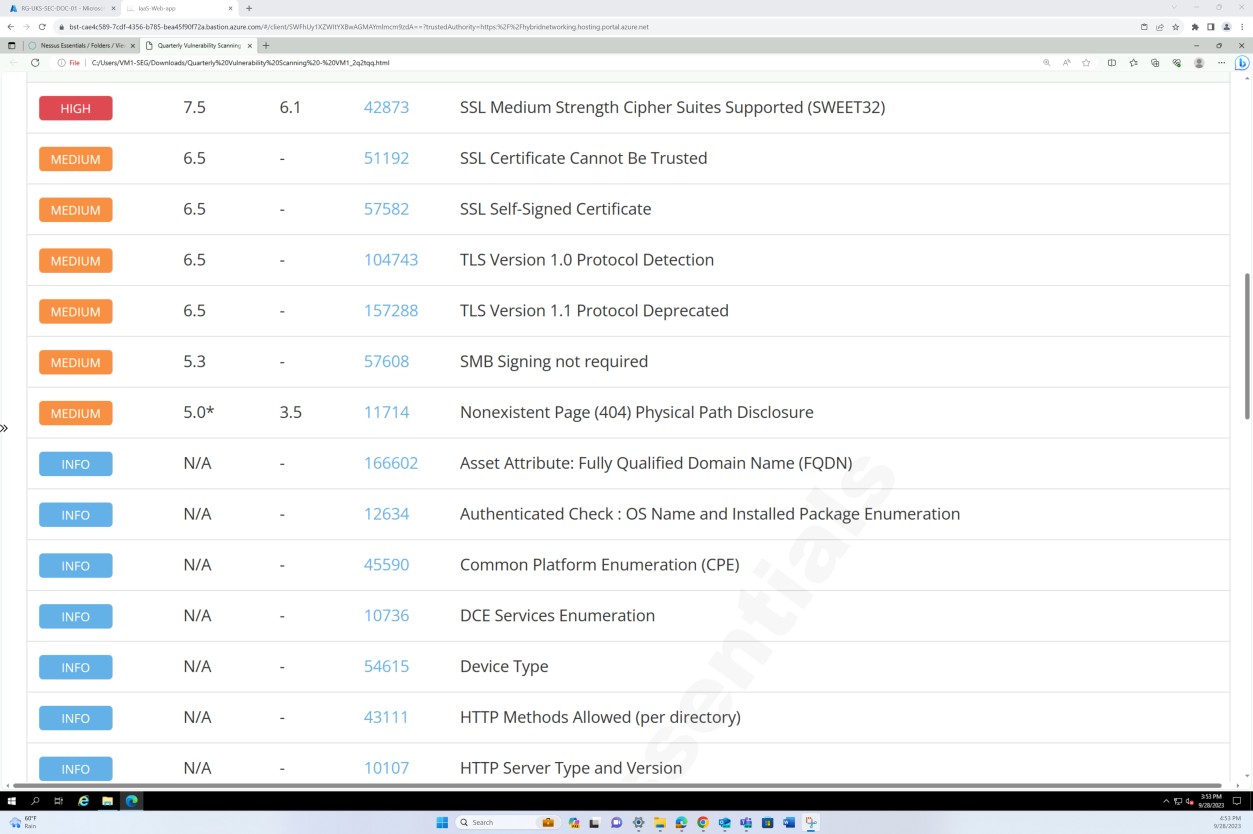

En la siguiente captura de pantalla del informe de examen de vulnerabilidades de Nessus se muestra que no se encontró ningún sistema operativo (SO) y software no admitidos en el equipo de destino.

Nota: En los ejemplos anteriores no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Detección de vulnerabilidades

El examen de vulnerabilidades busca posibles puntos débiles en el sistema informático, las redes y las aplicaciones web de una organización para identificar agujeros que podrían dar lugar a infracciones de seguridad y a la exposición de datos confidenciales. El examen de vulnerabilidades suele ser necesario para los estándares del sector y las regulaciones gubernamentales, por ejemplo, PCI DSS (Estándar de seguridad de datos del sector de tarjetas de pago).

Un informe de Métrica de seguridad titulado "2020 Security Metrics Guide to PCI DSS Compliance" (Guía de métricas de seguridad de 2020 para el cumplimiento de PCI DSS) indica que ,en promedio, se tardaron 166 días desde el momento en que se vio que una organización tenía vulnerabilidades para que un atacante ponera en peligro el sistema. Una vez en peligro, los atacantes tenían acceso a datos confidenciales durante un promedio de 127 días, por lo que este control tiene como objetivo identificar posibles debilidades de seguridad dentro del entorno dentro del ámbito.

Mediante la introducción de evaluaciones de vulnerabilidades periódicas, las organizaciones pueden detectar debilidades e inseguridades dentro de sus entornos, lo que puede proporcionar un punto de entrada para que un actor malintencionado ponga en peligro el entorno. El examen de vulnerabilidades puede ayudar a identificar las revisiones o configuraciones incorrectas que faltan en el entorno. Mediante la realización periódica de estos exámenes, una organización puede proporcionar la corrección adecuada para minimizar el riesgo de un riesgo debido a problemas que suelen detectar estas herramientas de análisis de vulnerabilidades.

Control Nº 6

Proporcione pruebas que demuestren lo siguiente:

Se lleva a cabo el examen trimestral de vulnerabilidades de la infraestructura y las aplicaciones web.

El examen debe realizarse en toda la superficie pública (DIRECCIONES/DIRECCIONES URL) e intervalos IP internos si el entorno es IaaS, híbrido o local.

Nota: Esto debe incluir el ámbito completo del entorno.

Intención: examen de vulnerabilidades

Este control tiene como objetivo garantizar que la organización realice el examen de vulnerabilidades trimestralmente, dirigido tanto a su infraestructura como a las aplicaciones web. El examen debe ser completo, abarcando tanto las superficies públicas como las direcciones IP públicas y las direcciones URL, así como los intervalos IP internos. El ámbito del examen varía en función de la naturaleza de la infraestructura de la organización:

Si una organización implementa modelos híbridos, locales o de infraestructura como servicio (IaaS), el examen debe abarcar tanto direcciones IP públicas externas como intervalos IP internos.

Si una organización implementa plataforma como servicio (PaaS), el examen debe abarcar solo direcciones IP o direcciones URL públicas externas.

Este control también exige que el examen incluya todo el ámbito del entorno, lo que no deja ningún componente desactivado. El objetivo es identificar y evaluar vulnerabilidades en todas las partes de la pila de tecnología de la organización para garantizar una seguridad completa.

Directrices: examen de vulnerabilidades

Proporcione los informes de examen completos de los exámenes de vulnerabilidades de cada trimestre que se han realizado en los últimos 12 meses. Los informes deben indicar claramente los destinos para validar que se incluye la superficie pública completa y, si procede, cada subred interna. Proporcione todos los informes de examen para cada trimestre.

Evidencia de ejemplo: examen de vulnerabilidades

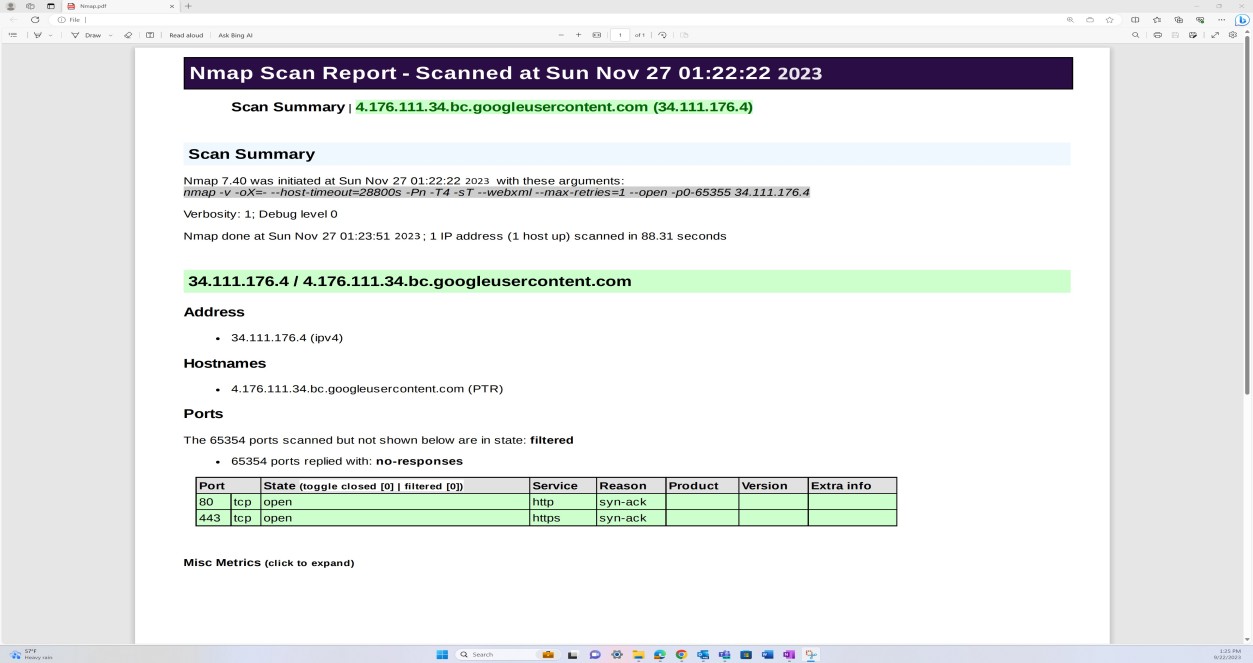

En la captura de pantalla siguiente se muestra una detección de red y un examen de puertos realizado a través de Nmap en la infraestructura externa para identificar los puertos abiertos no seguros.

Nota: No se puede usar Nmap por sí solo para cumplir con este control, ya que la expectativa es que se debe proporcionar un examen completo de vulnerabilidades. La detección de puertos de Nmap forma parte del proceso de administración de vulnerabilidades ejemplificado a continuación y se complementa con exámenes de OpenVAS y OWASP ZAP en la infraestructura externa.

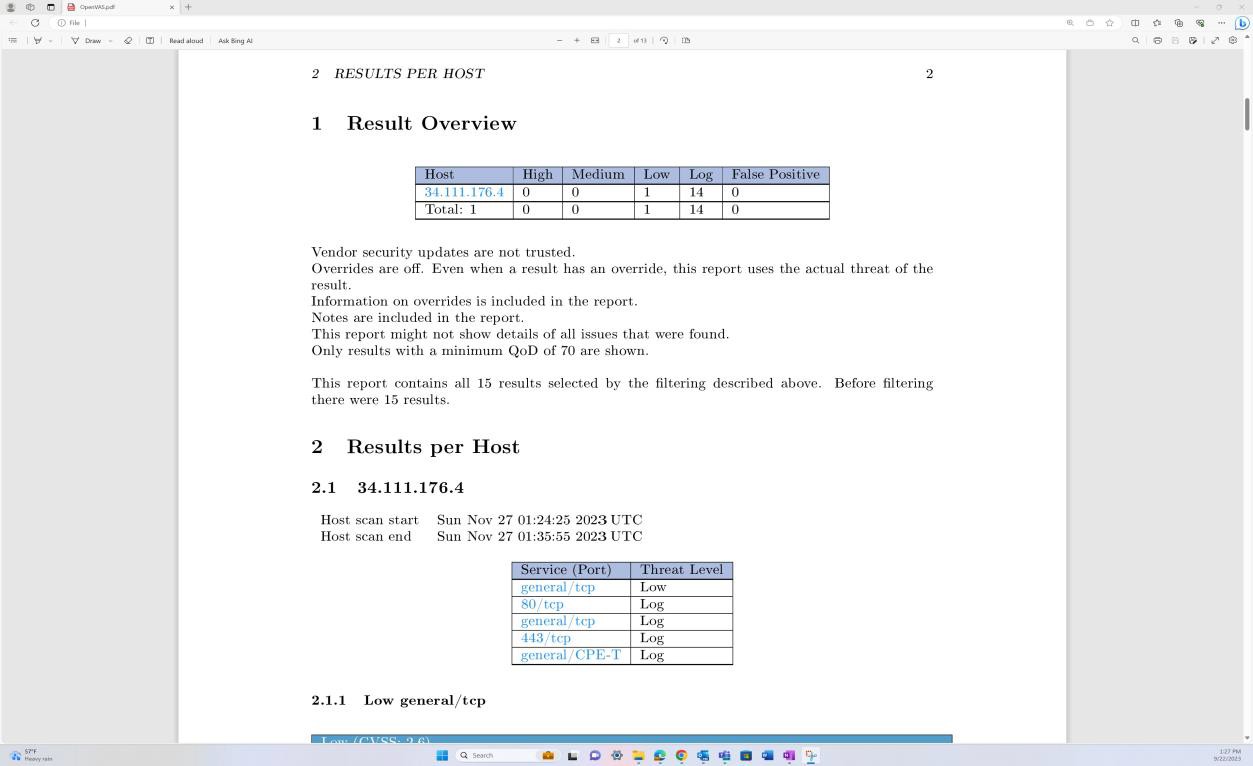

En la captura de pantalla se muestra el examen de vulnerabilidades a través de OpenVAS en la infraestructura externa para identificar las configuraciones incorrectas y las vulnerabilidades pendientes.

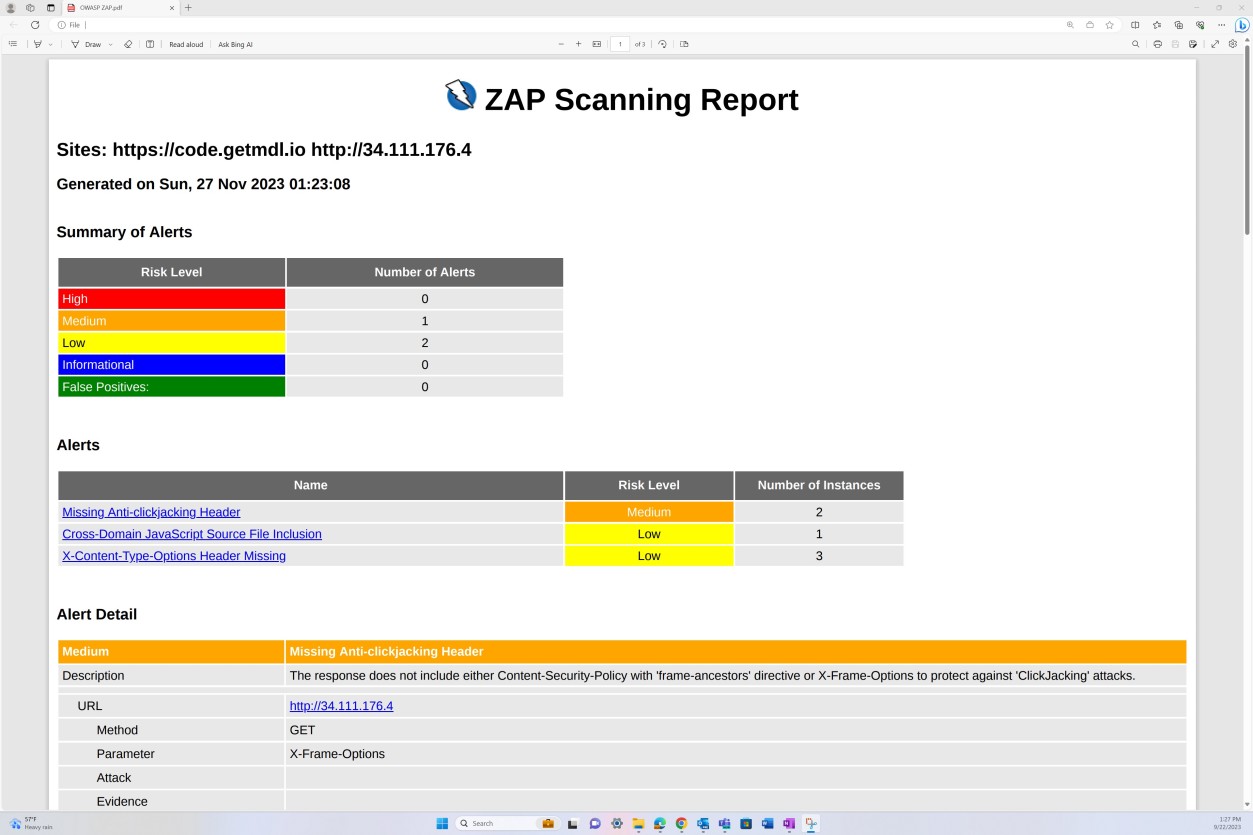

En la captura de pantalla siguiente se muestra el informe de examen de vulnerabilidades de OWASP ZAP que muestra pruebas dinámicas de seguridad de aplicaciones.

Evidencia de ejemplo: examen de vulnerabilidades

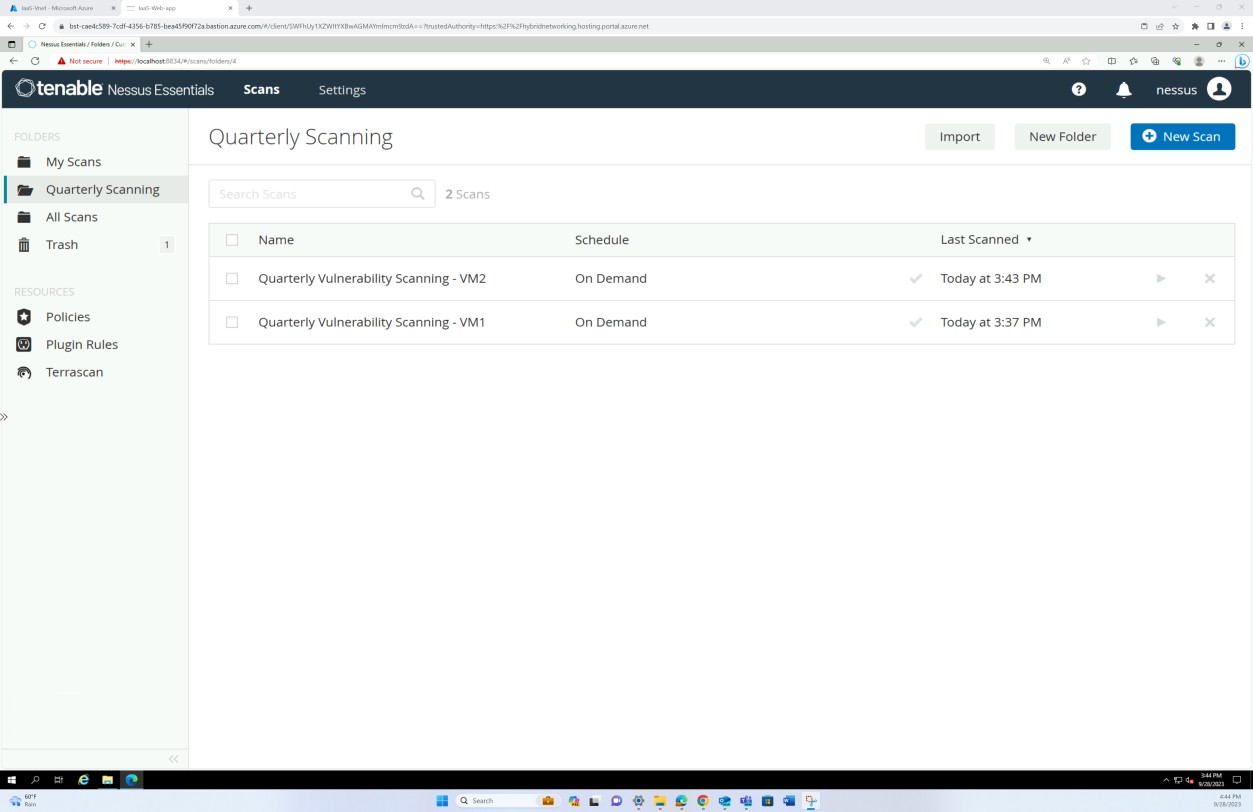

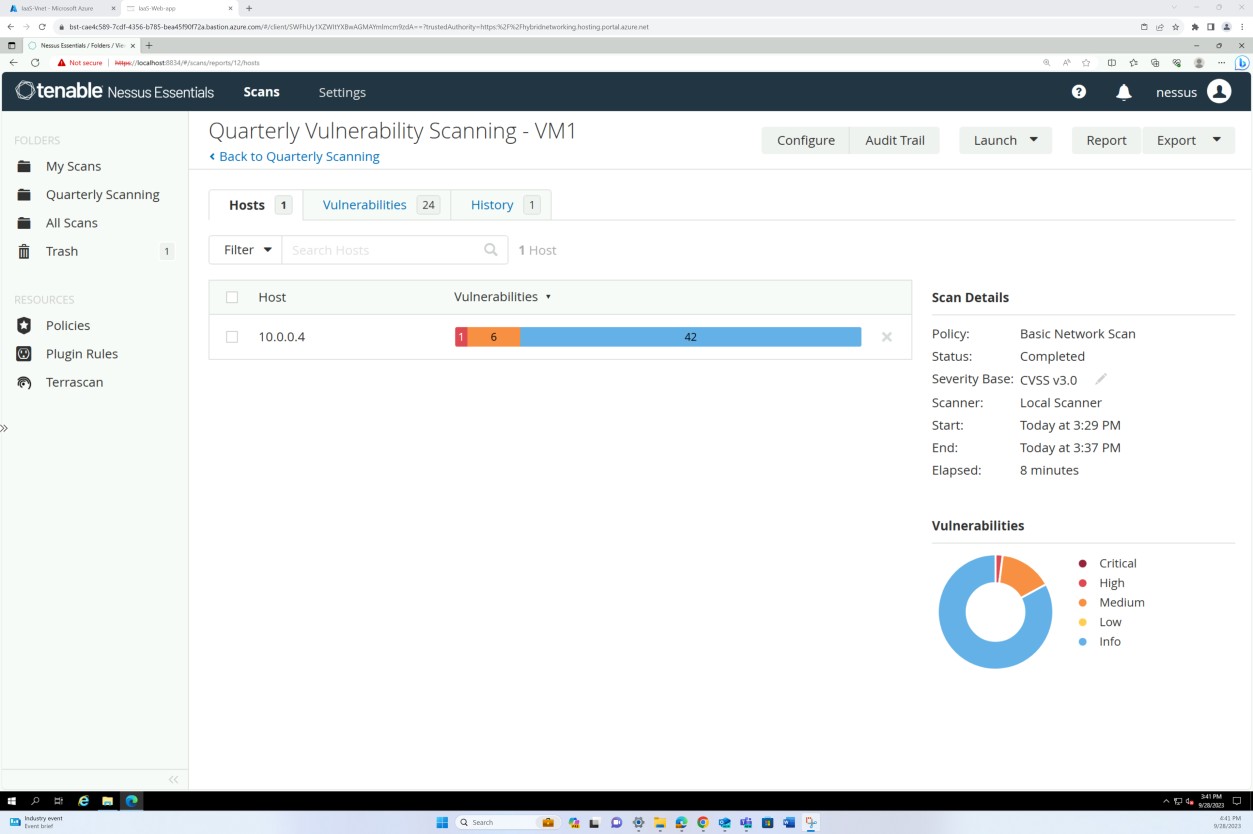

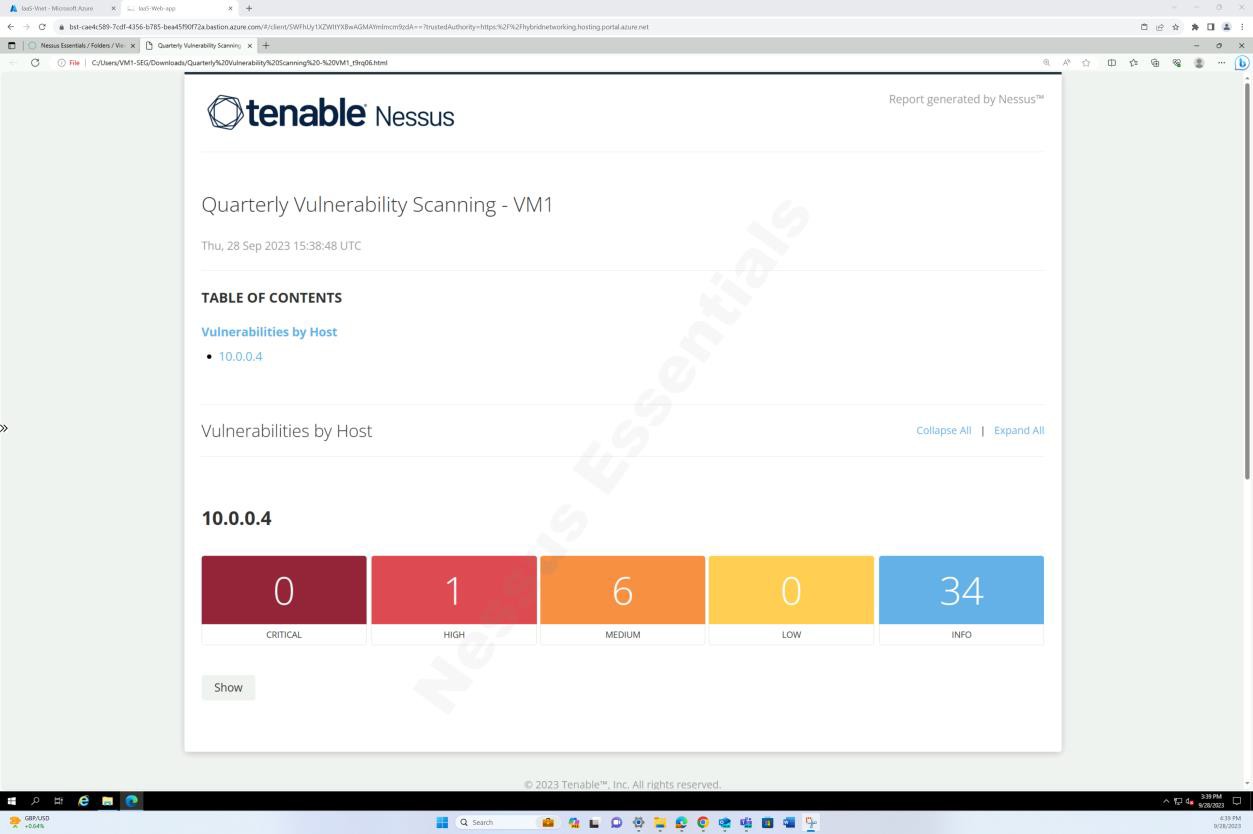

En las capturas de pantalla siguientes del informe de examen de vulnerabilidades de Nessus Essentials tenable se muestra que se realiza el examen interno de la infraestructura.

En las capturas de pantalla anteriores se muestra la configuración de carpetas para los exámenes trimestrales en las máquinas virtuales host.

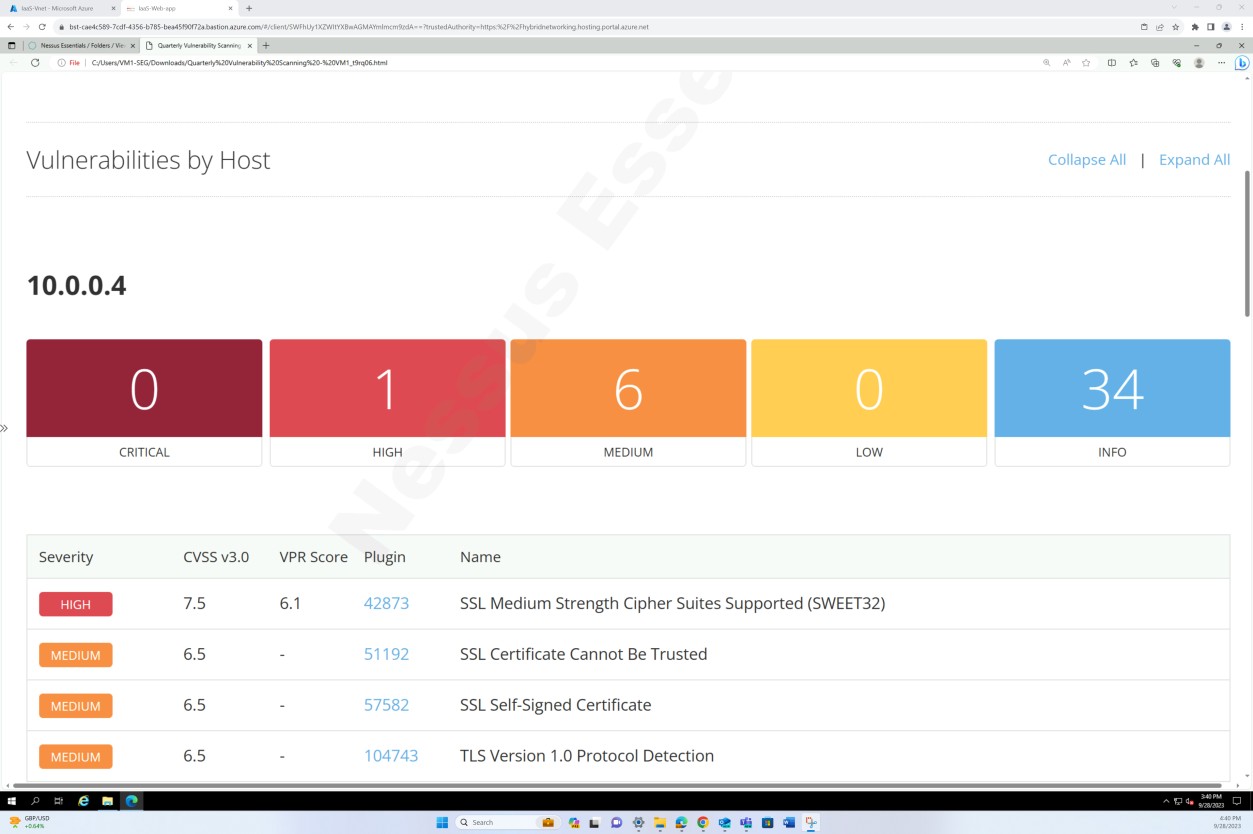

Las capturas de pantalla anteriores y siguientes muestran la salida del informe de examen de vulnerabilidades.

En la captura de pantalla siguiente se muestra la continuación del informe que cubre todos los problemas encontrados.

Control Nº 7

Proporcione pruebas de nuevo análisis que demuestren lo siguiente:

- La corrección de todas las vulnerabilidades identificadas en control 6 se aplica a la aplicación de revisiones en línea con la ventana de aplicación de revisiones mínima definida en la directiva.

Intención: aplicación de revisiones

Si no se identifican, administran y corrigen rápidamente vulnerabilidades y configuraciones incorrectas, el riesgo de que una organización se vea comprometida puede provocar posibles infracciones de datos. La identificación y corrección correctas de problemas se considera importante para la posición de seguridad general y el entorno de una organización que está en consonancia con los procedimientos recomendados de varios marcos de seguridad, por ejemplo, ISO 27001 y PCI DSS.

La intención de este control es asegurarse de que la organización proporciona pruebas creíbles de los análisis, lo que demuestra que se han corregido todas las vulnerabilidades identificadas en un control 6. La corrección debe alinearse con la ventana de aplicación de revisiones mínima definida en la directiva de administración de revisiones de la organización.

Directrices: aplicación de revisiones

Proporcione informes de nuevo examen que validen que las vulnerabilidades identificadas en el control 6 se han corregido en línea con las ventanas de aplicación de revisiones definidas en el control 4 .

Evidencia de ejemplo: aplicación de revisiones

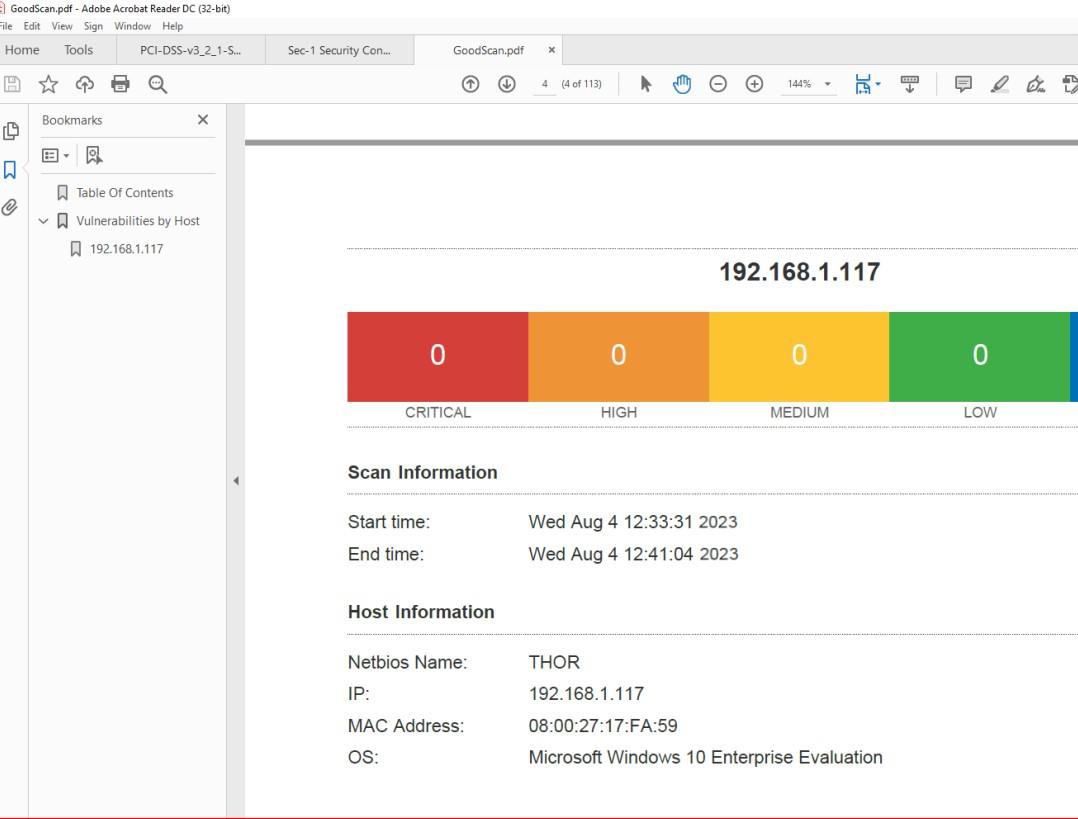

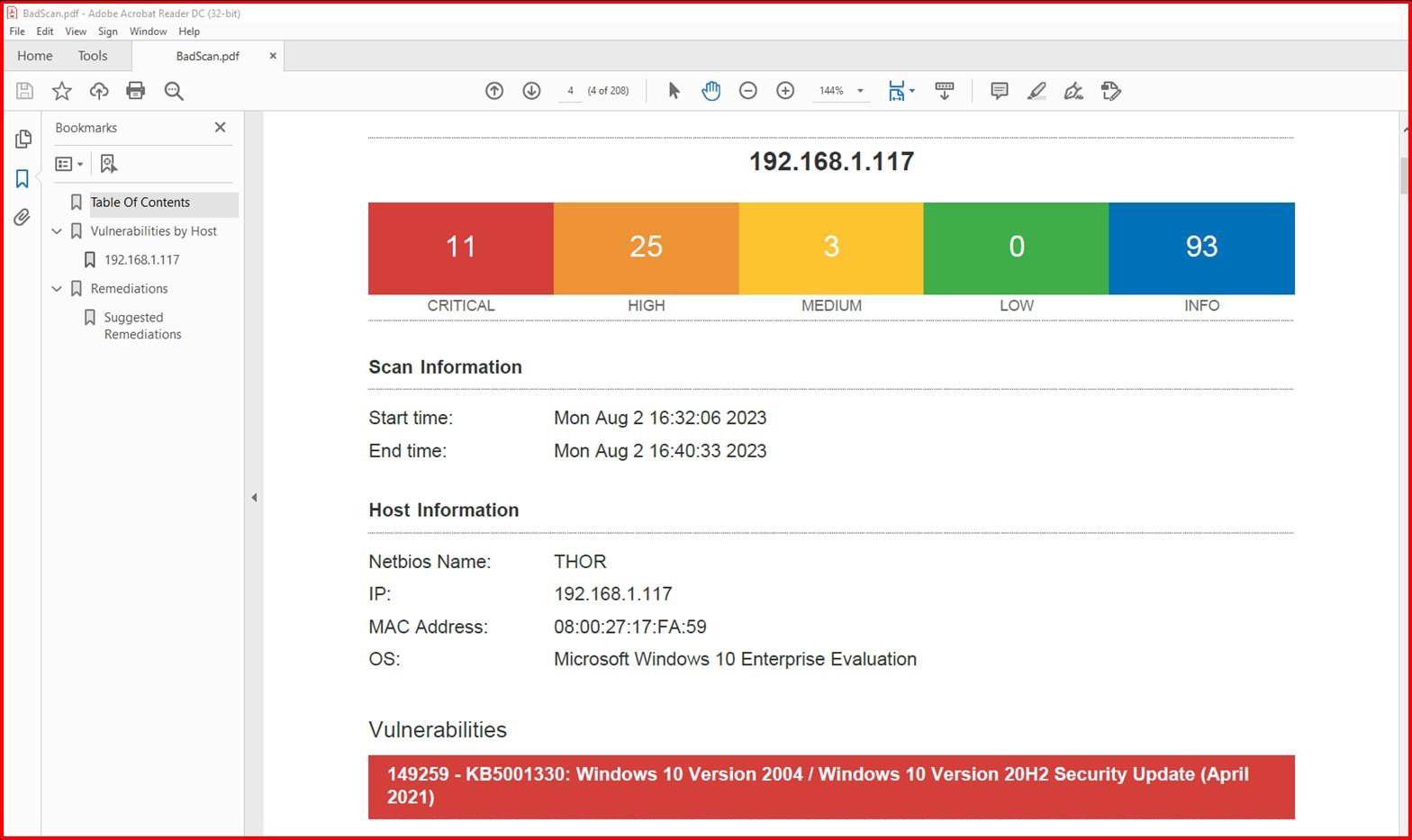

En la siguiente captura de pantalla se muestra un examen de Nessus del entorno en el ámbito (una sola máquina en este ejemplo denominada Thor) que muestra vulnerabilidadesel 2de agosto de 2023.

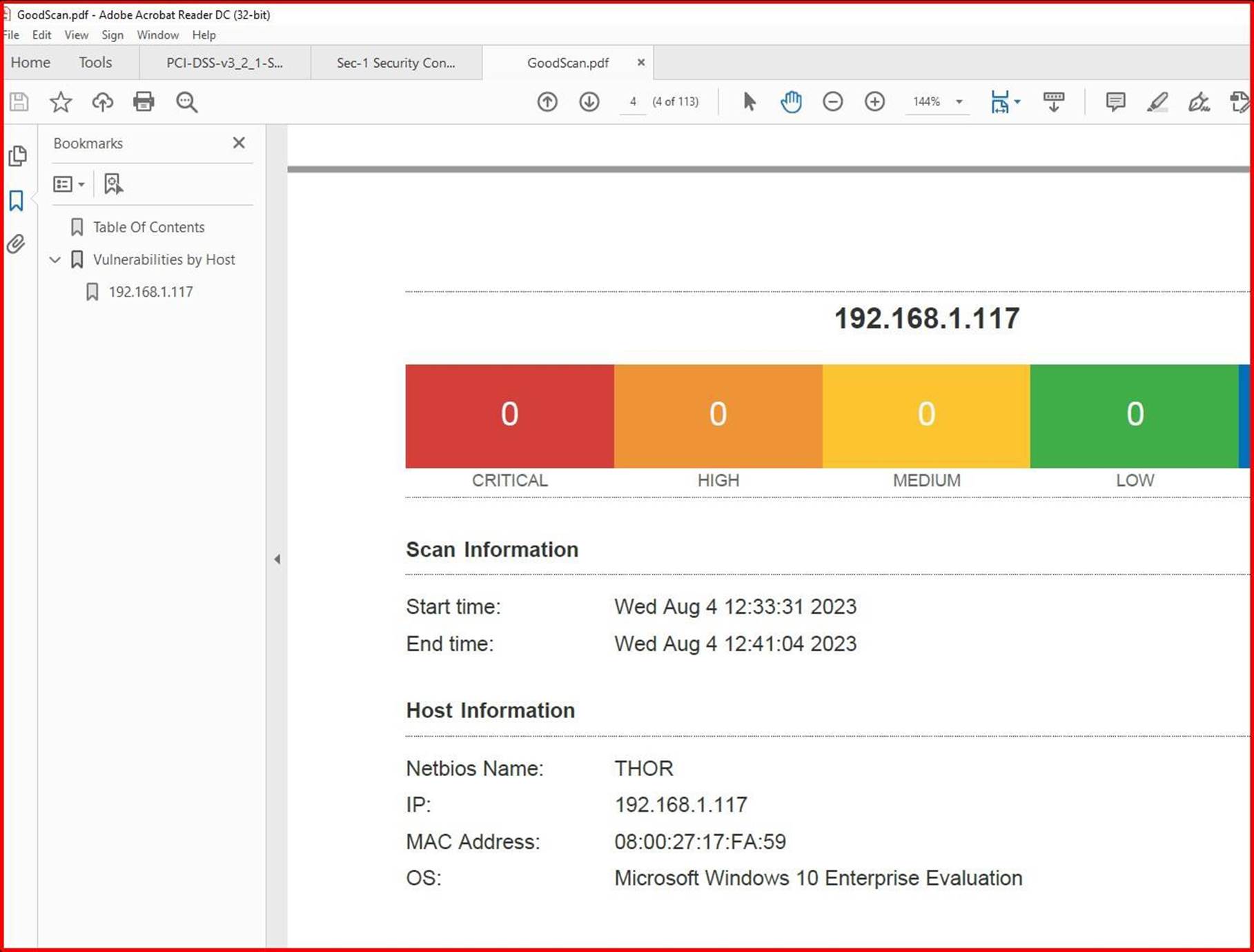

En la captura de pantalla siguiente se muestra que los problemas se resolvieron, 2 días después, que se encuentra dentro de la ventana de aplicación de revisiones definida dentro de la directiva de aplicación de revisiones.

Nota: En los ejemplos anteriores no se usó una captura de pantalla completa, pero se envió TODO EL ISV.

las capturas de pantalla de evidencia deben ser capturas de pantalla completas que muestren cualquier dirección URL, el usuario que ha iniciado sesión y la hora y la fecha del sistema.

Controles de seguridad de red (NSC)

Los controles de seguridad de red son un componente esencial de marcos de ciberseguridad como ISO 27001, controles CIS y NIST Cybersecurity Framework. Ayudan a las organizaciones a administrar los riesgos asociados a las ciberamenazas, proteger los datos confidenciales del acceso no autorizado, cumplir los requisitos normativos, detectar y responder a las ciberamenazas de forma oportuna y garantizar la continuidad empresarial. La seguridad de red eficaz protege los recursos de la organización frente a una amplia gama de amenazas desde dentro o fuera de la organización.

Control Nº 8

Proporcione pruebas demostrables de que:

- Los controles de seguridad de red (NSC) se instalan en el límite del entorno dentro del ámbito y se instalan entre la red perimetral y las redes internas.

Y si es híbrido, local, IaaS también proporciona pruebas de que:

- Todo el acceso público finaliza en la red perimetral.

Intención: NSC

Este control tiene como objetivo confirmar que los controles de seguridad de red (NSC) están instalados en ubicaciones clave dentro de la topología de red de la organización. En concreto, los NSC deben colocarse en el límite del entorno dentro del ámbito y entre la red perimetral y las redes internas. La intención de este control es confirmar que estos mecanismos de seguridad están correctamente situados para maximizar su eficacia en la protección de los recursos digitales de la organización.

Directrices: NSC

Se deben proporcionar pruebas para demostrar que los controles de seguridad de red (NSC) están instalados en el límite y configurados entre redes perimetrales e internas. Esto se puede lograr proporcionando las capturas de pantalla de la configuración de los controles de seguridad de red (NSC) y el ámbito al que se aplica, por ejemplo, un firewall o una tecnología equivalente, como grupos de seguridad de red (NSG) de Azure, Azure Front Door, etc.

Evidencia de ejemplo: NSC

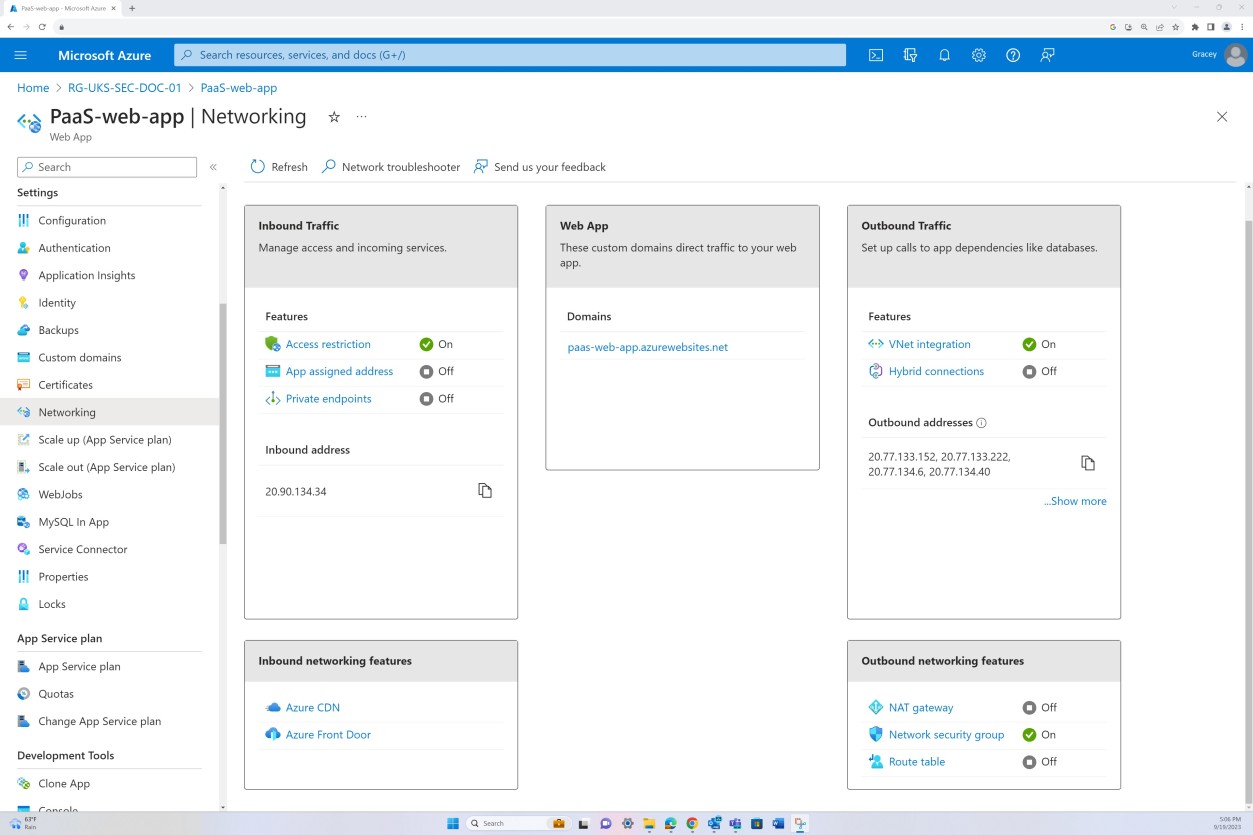

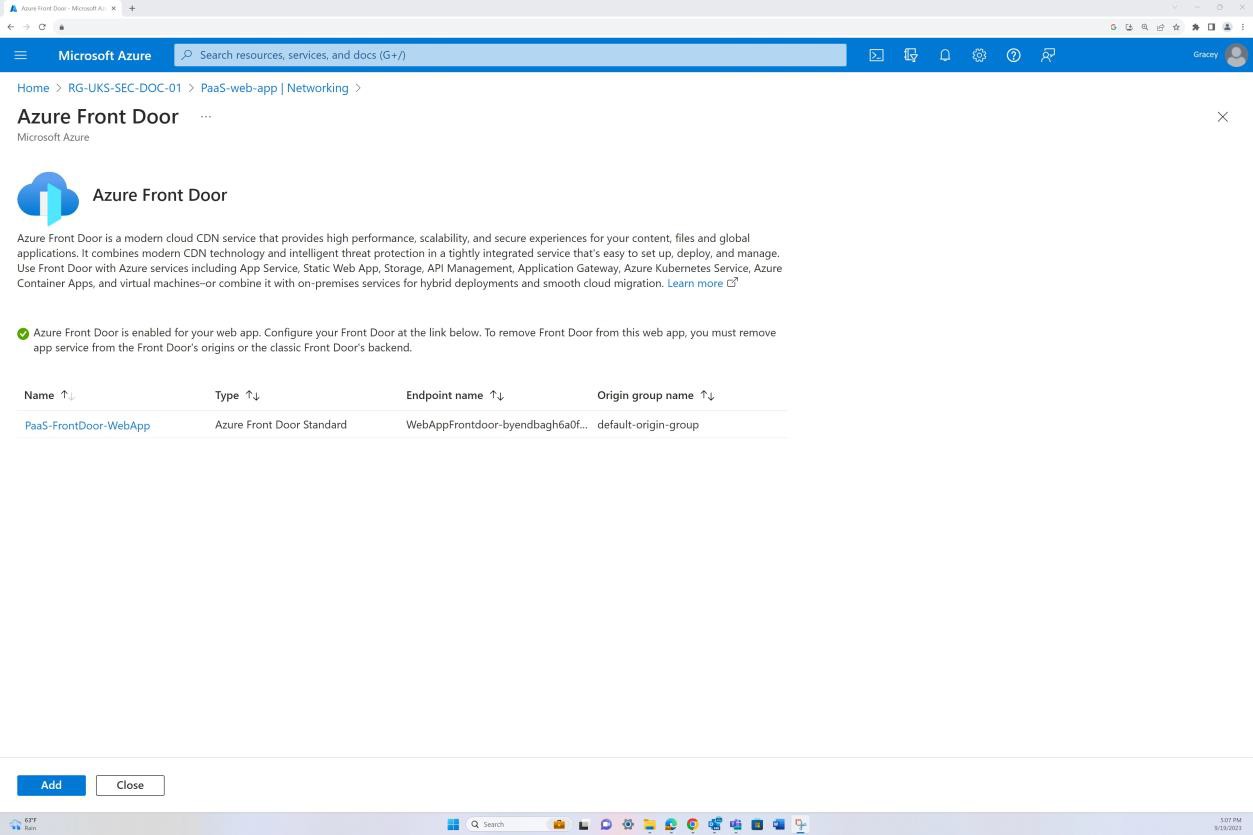

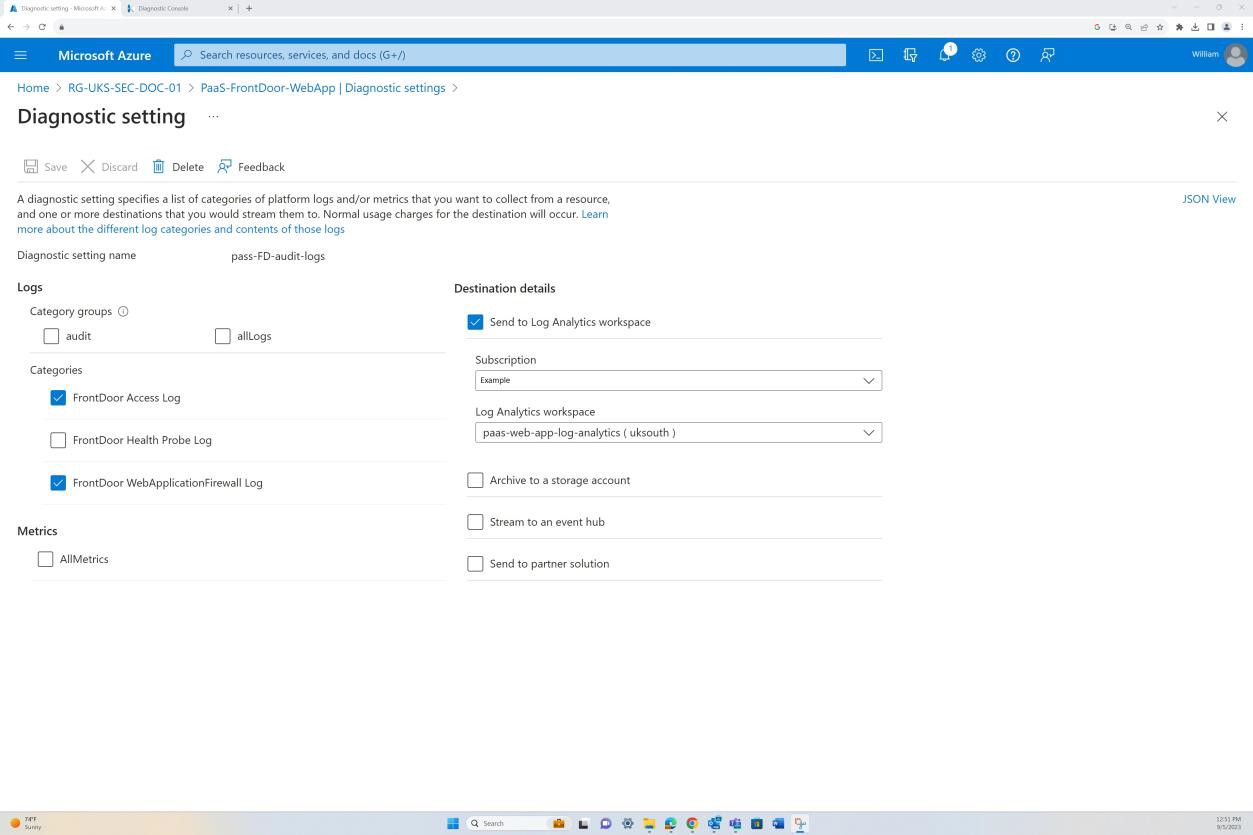

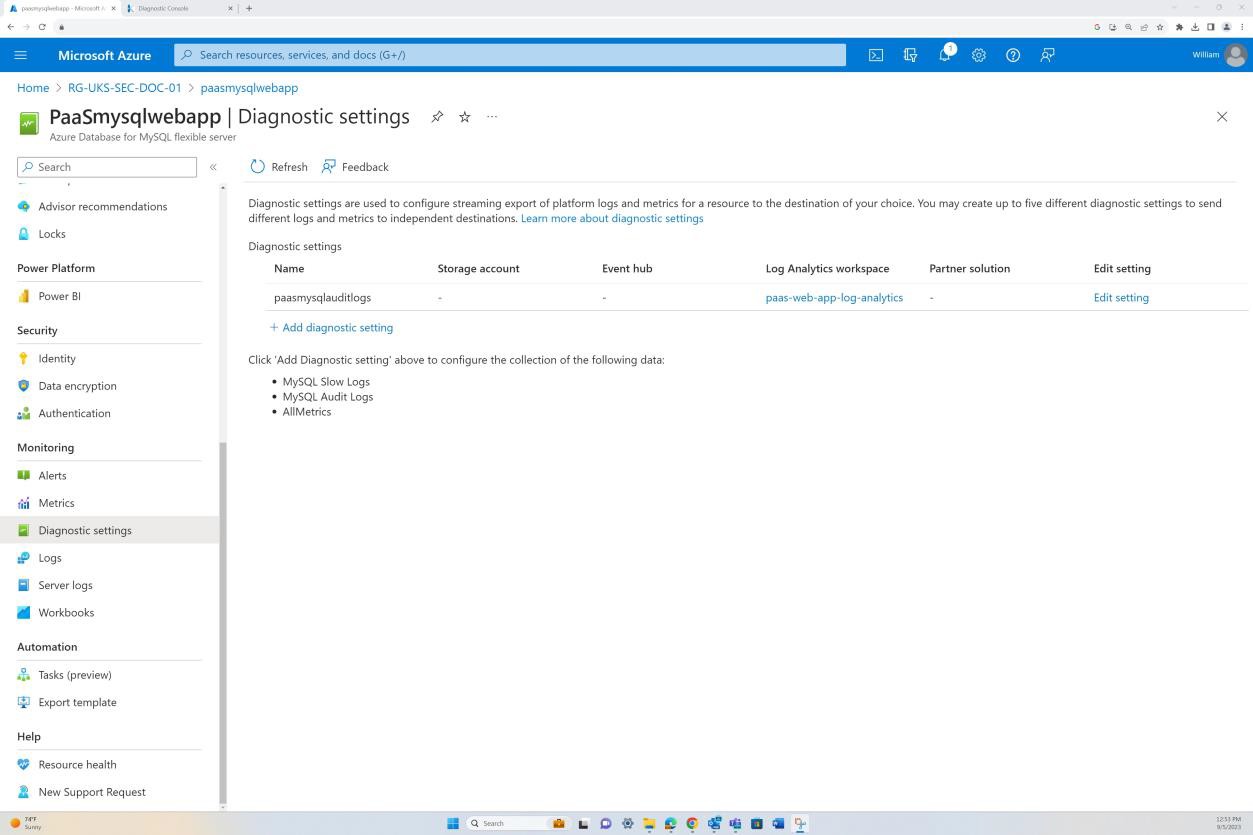

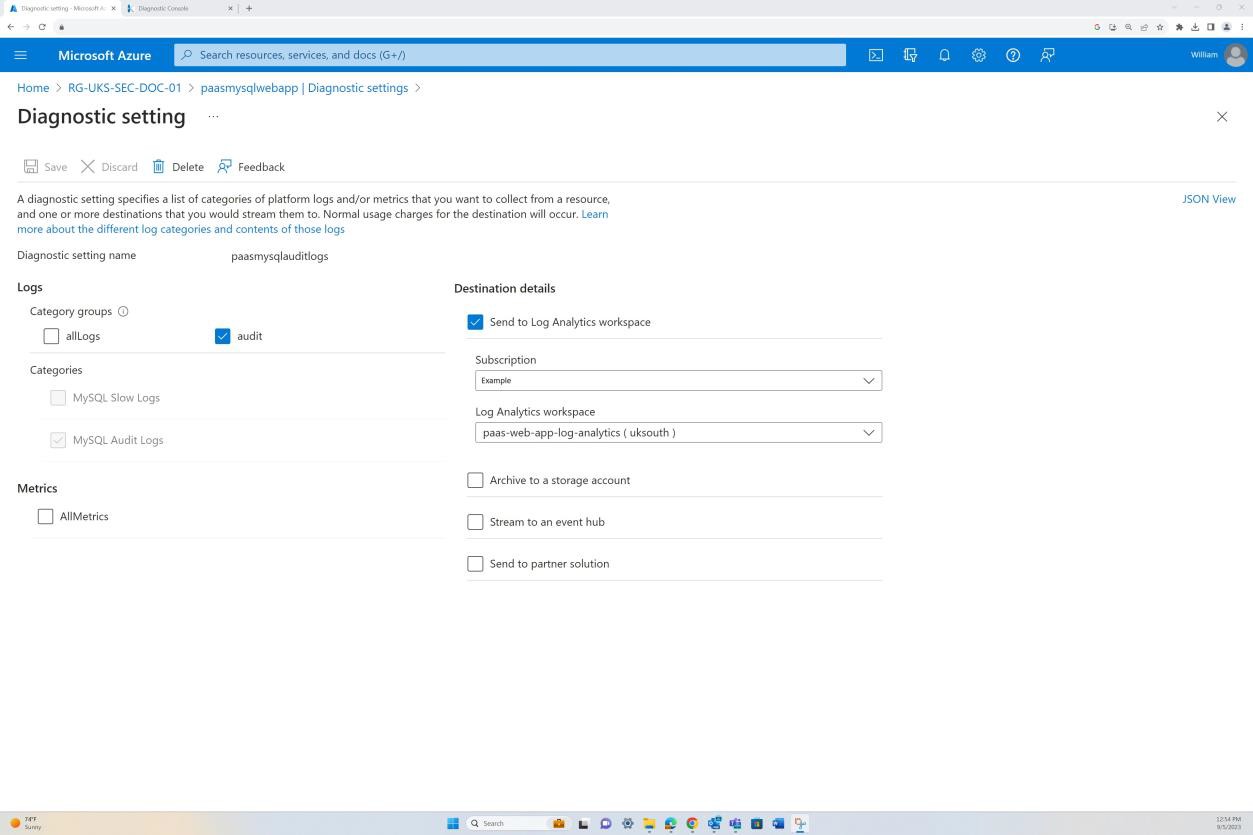

La siguiente captura de pantalla es de la aplicación web "PaaS-web-app"; La hoja redes muestra que todo el tráfico entrante pasa a través de Azure Front Door, mientras que todo el tráfico de la aplicación a otros recursos de Azure se enruta y filtra a través del grupo de seguridad de red de Azure a través de la integración de red virtual.

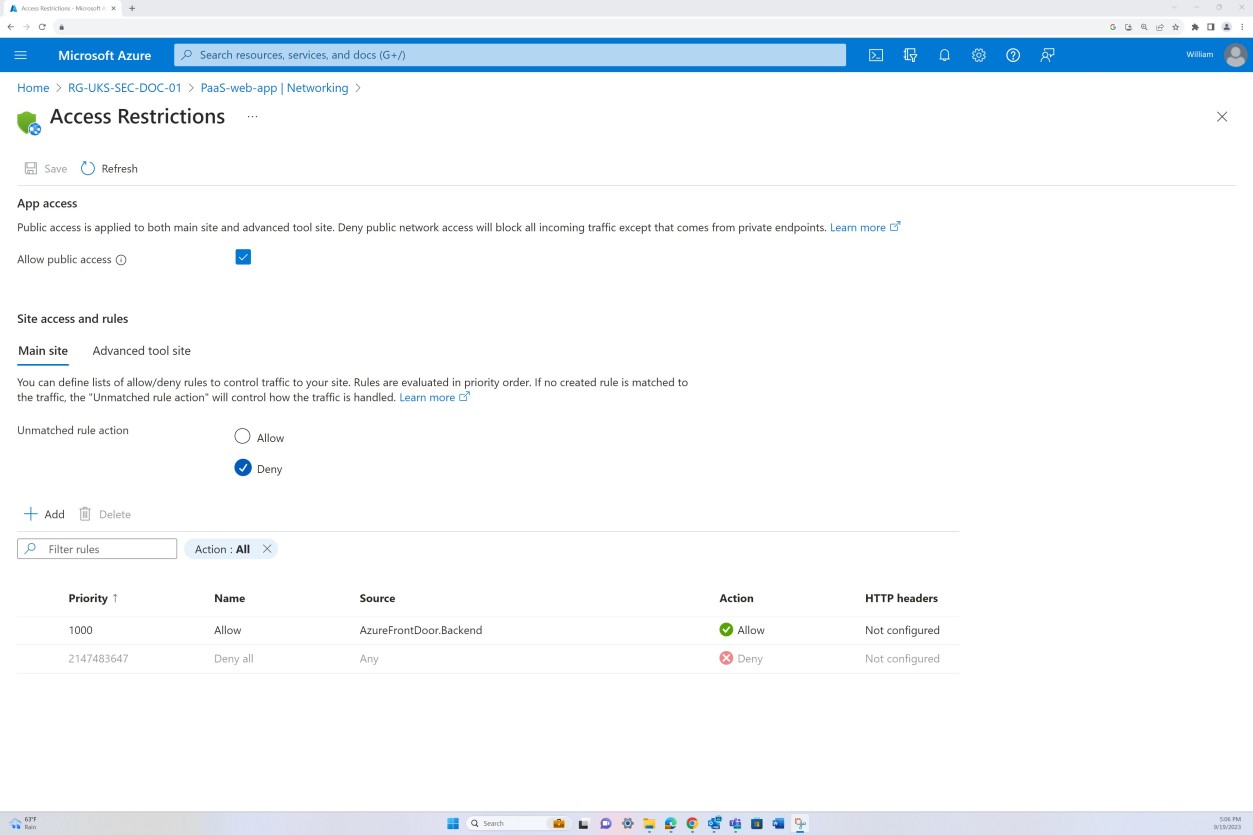

Las reglas de denegación dentro de las "restricciones de acceso" impiden cualquier entrada excepto desde Front Door (FD), el tráfico se enruta a través de FD antes de llegar a la aplicación.

Evidencia de ejemplo: NSC

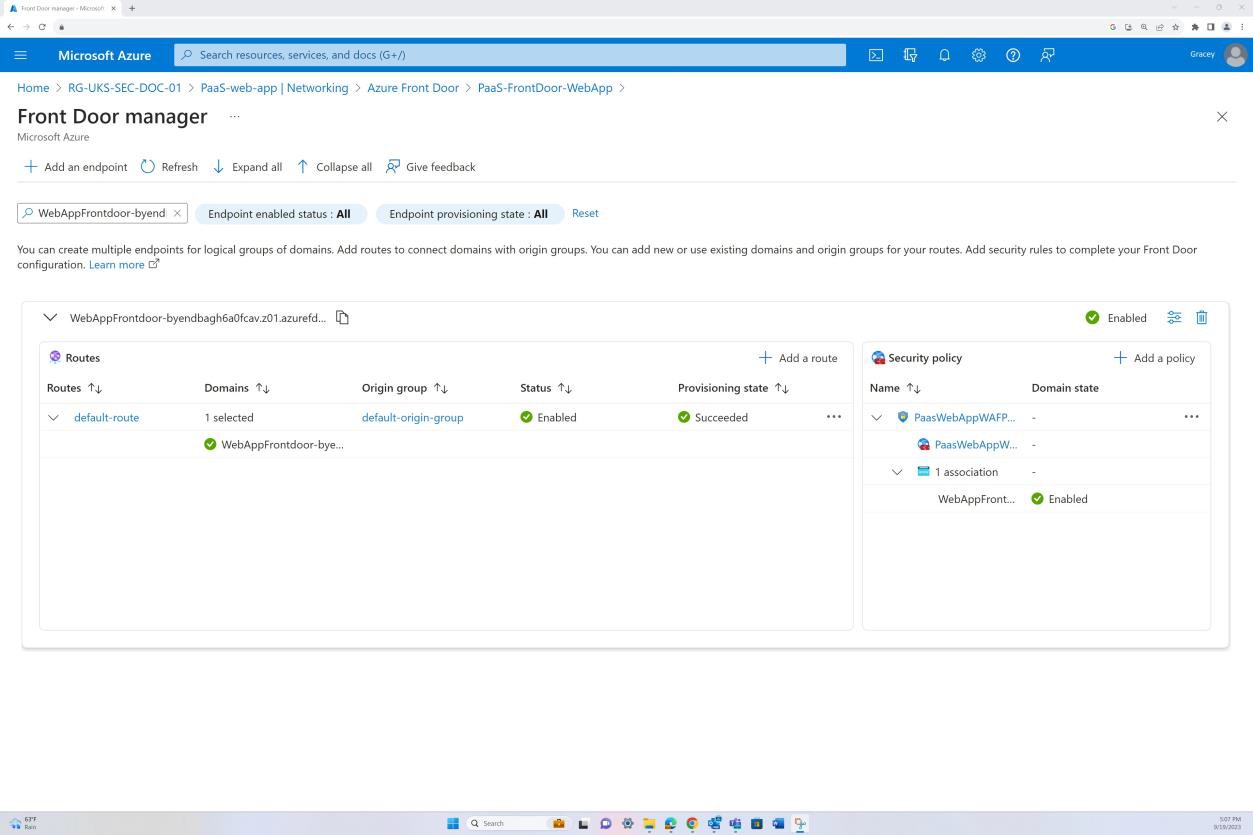

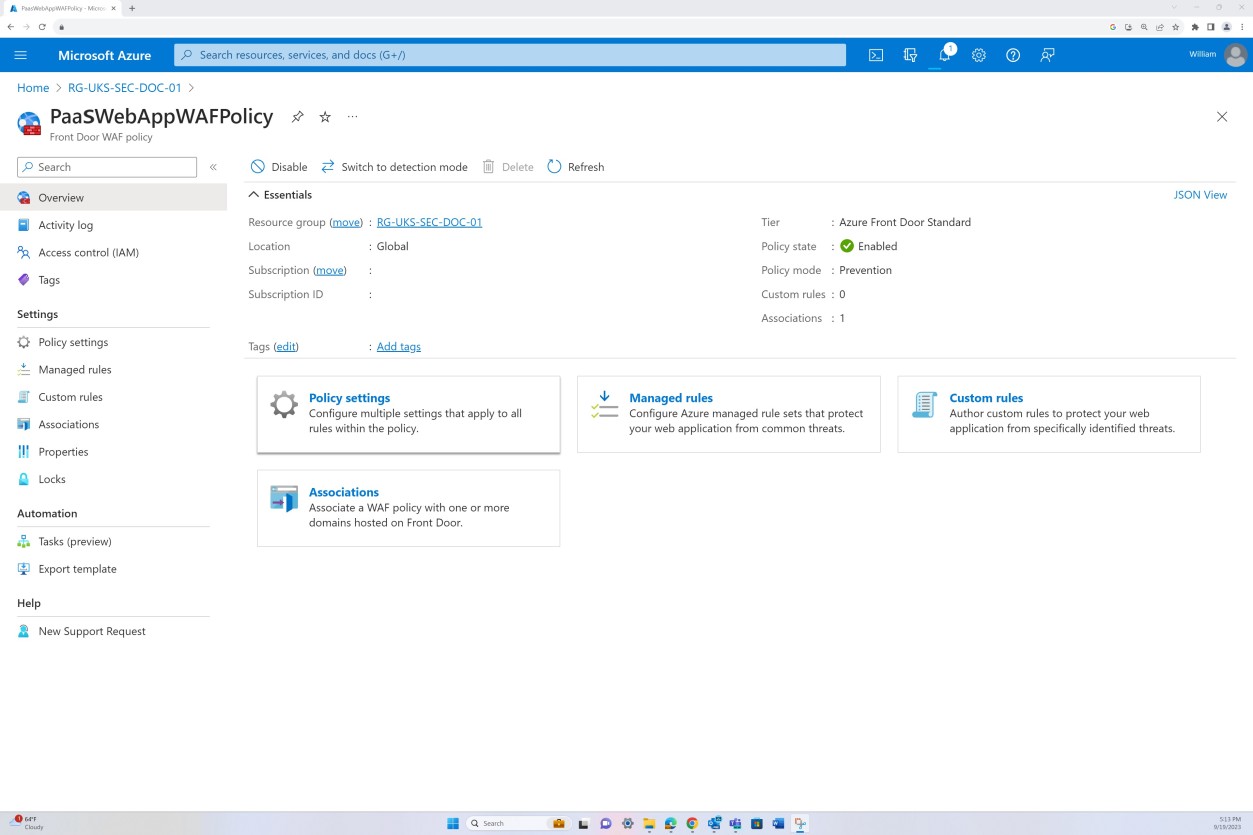

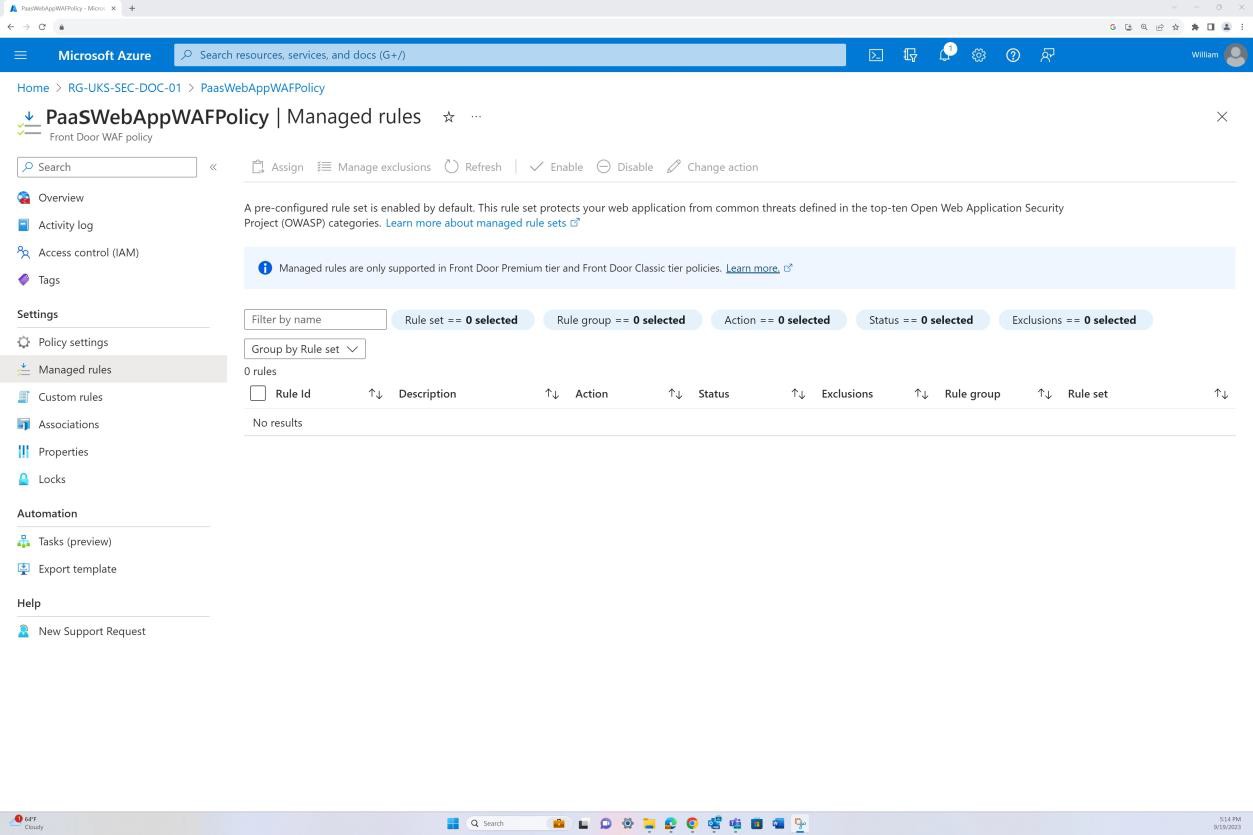

En la captura de pantalla siguiente se muestra la ruta predeterminada de Azure Front Door y que el tráfico se enruta a través de Front Door antes de llegar a la aplicación. También se ha aplicado la directiva waf.

Evidencia de ejemplo: NSC

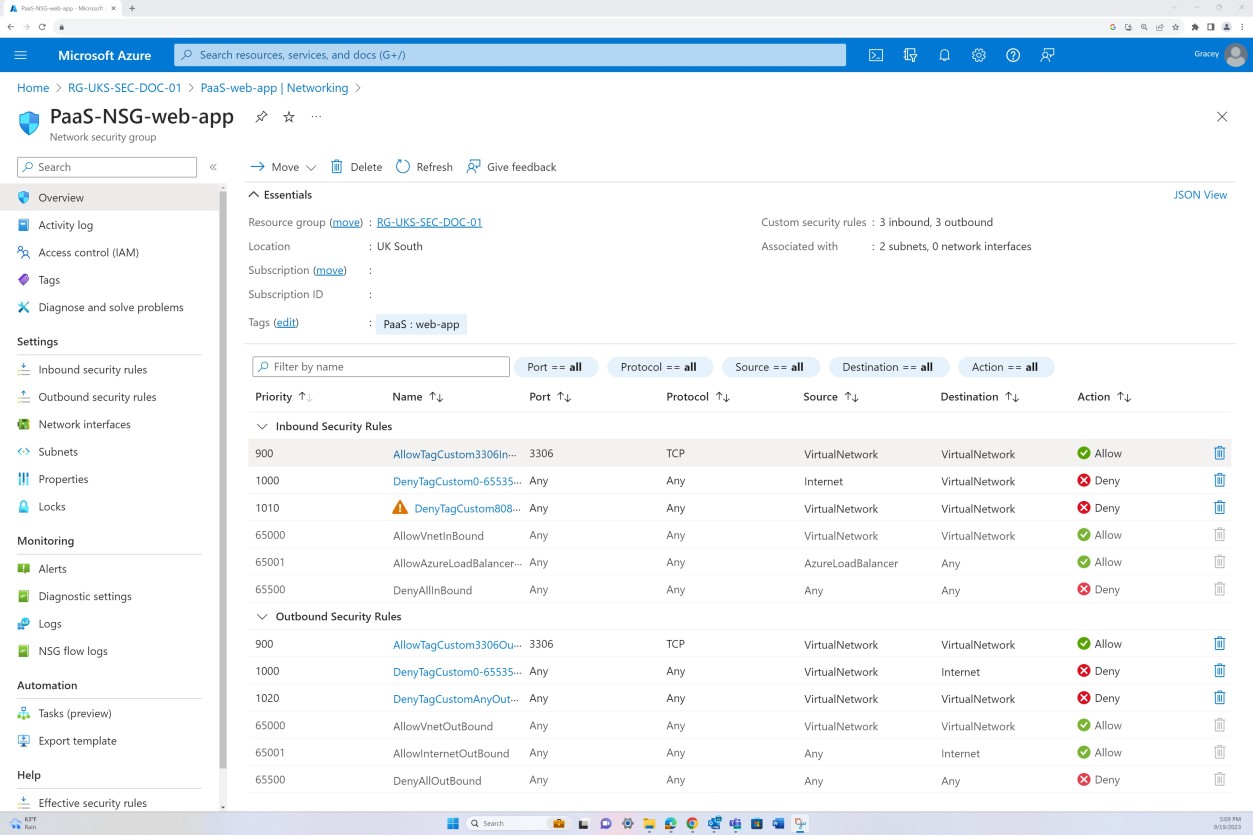

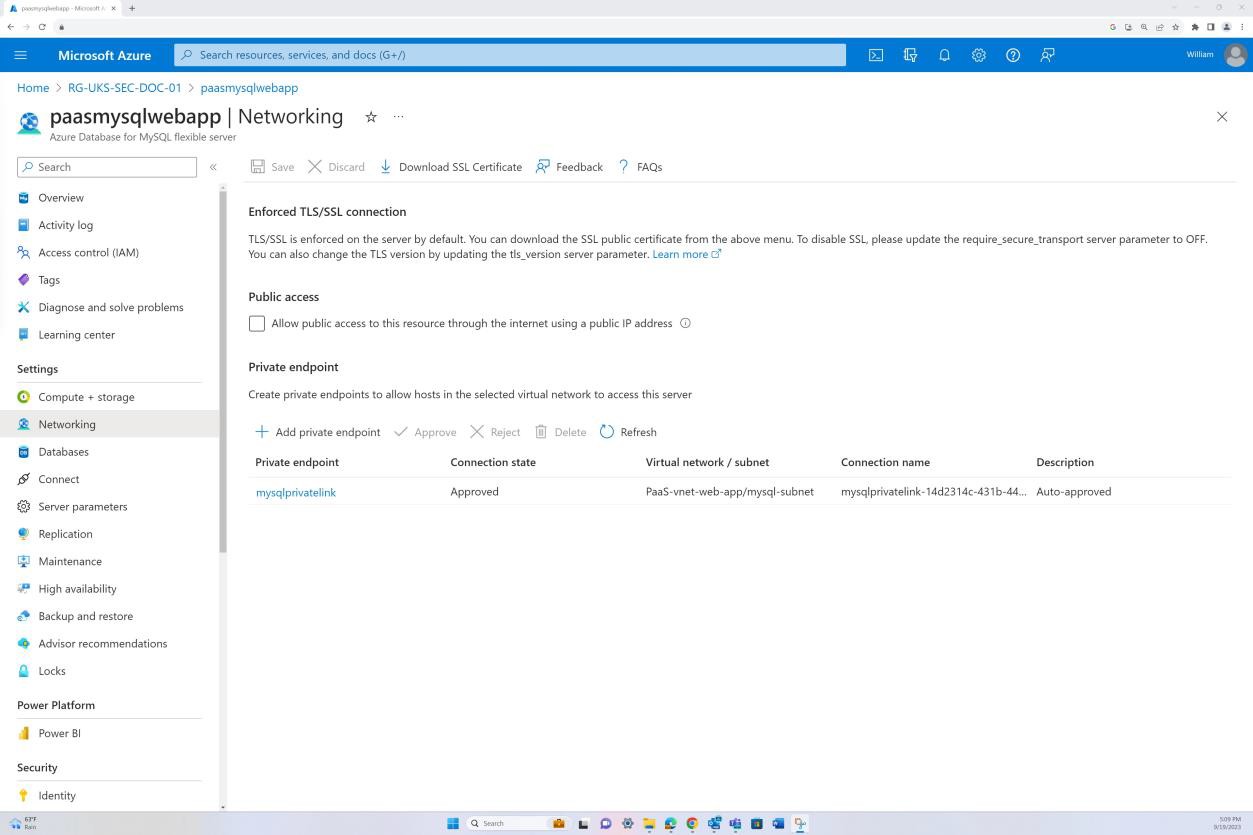

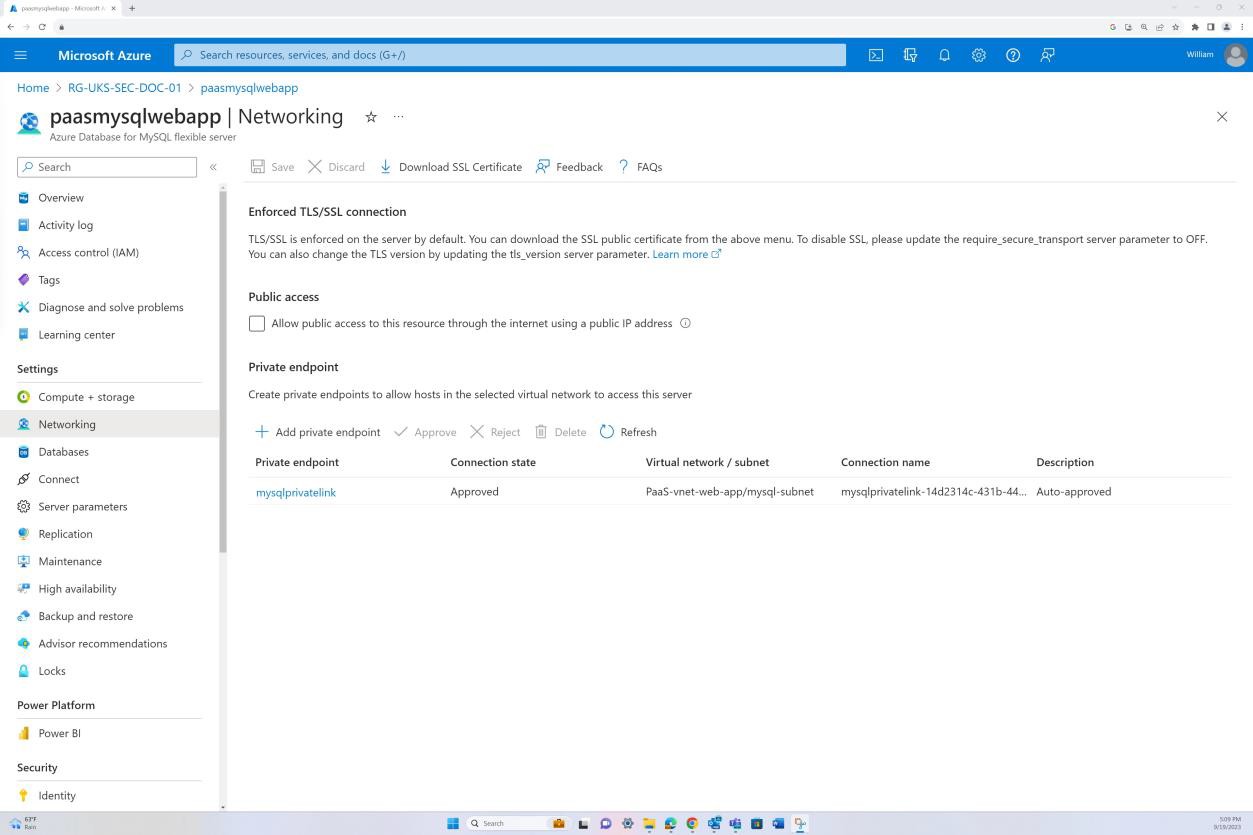

En la primera captura de pantalla se muestra un grupo de seguridad de red de Azure aplicado en el nivel de red virtual para filtrar el tráfico entrante y saliente. En la segunda captura de pantalla se muestra que SQL Server no se puede enrutar a través de Internet y se integra a través de la red virtual y a través de un vínculo privado.

Esto garantiza que el NSG filtre el tráfico interno y la comunicación antes de llegar al servidor SQL Server.

Intent**:** hybrid, on-prem, IaaS

Este subpunto es esencial para las organizaciones que operan modelos híbridos, locales o de infraestructura como servicio (IaaS). Su objetivo es garantizar que todo el acceso público finalice en la red perimetral, lo que es fundamental para controlar los puntos de entrada en la red interna y reducir la posible exposición a amenazas externas. Las pruebas de cumplimiento pueden incluir configuraciones de firewall, listas de control de acceso a la red u otra documentación similar que pueda justificar la afirmación de que el acceso público no se extiende más allá de la red perimetral.

Prueba de ejemplo: híbrido, local, IaaS

En la captura de pantalla se muestra que SQL Server no se puede enrutar a través de Internet y que se integra a través de la red virtual y a través de un vínculo privado. Esto garantiza que solo se permite el tráfico interno.

Prueba de ejemplo: híbrido, local, IaaS

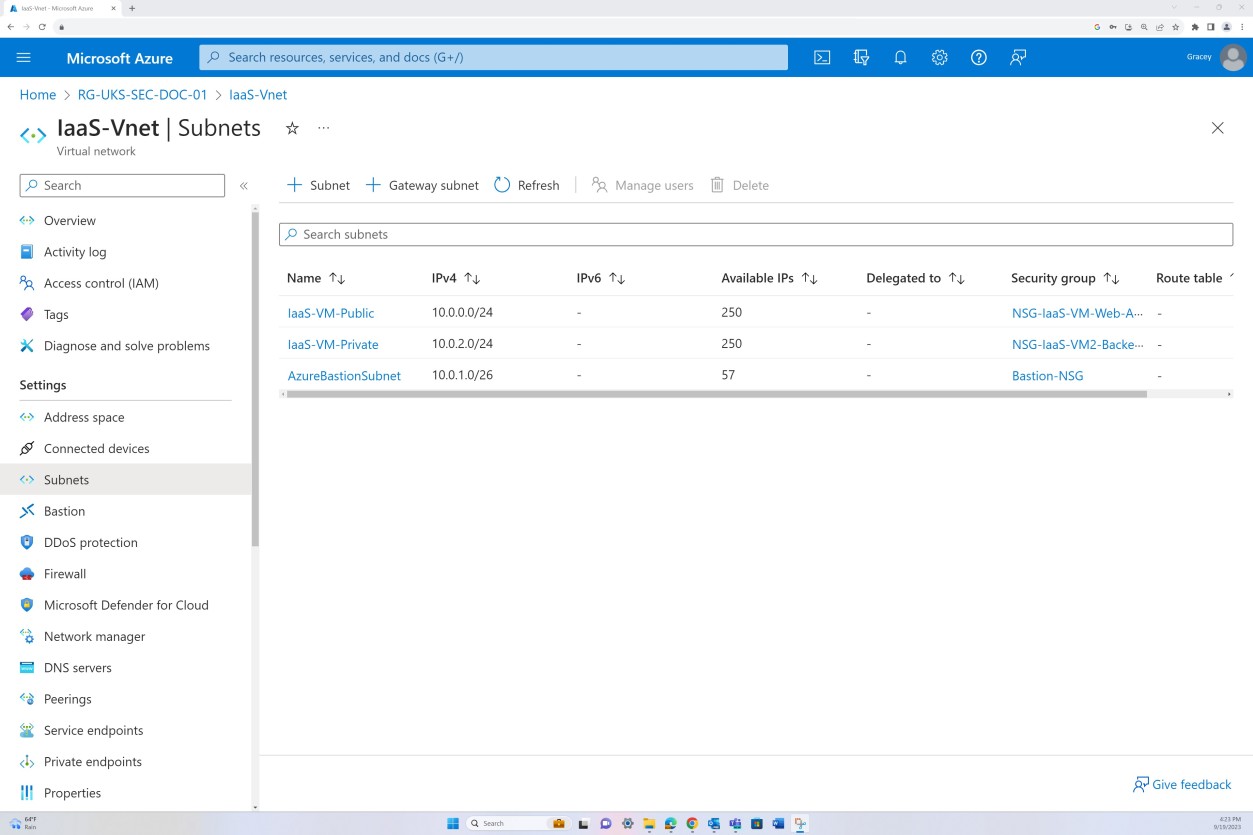

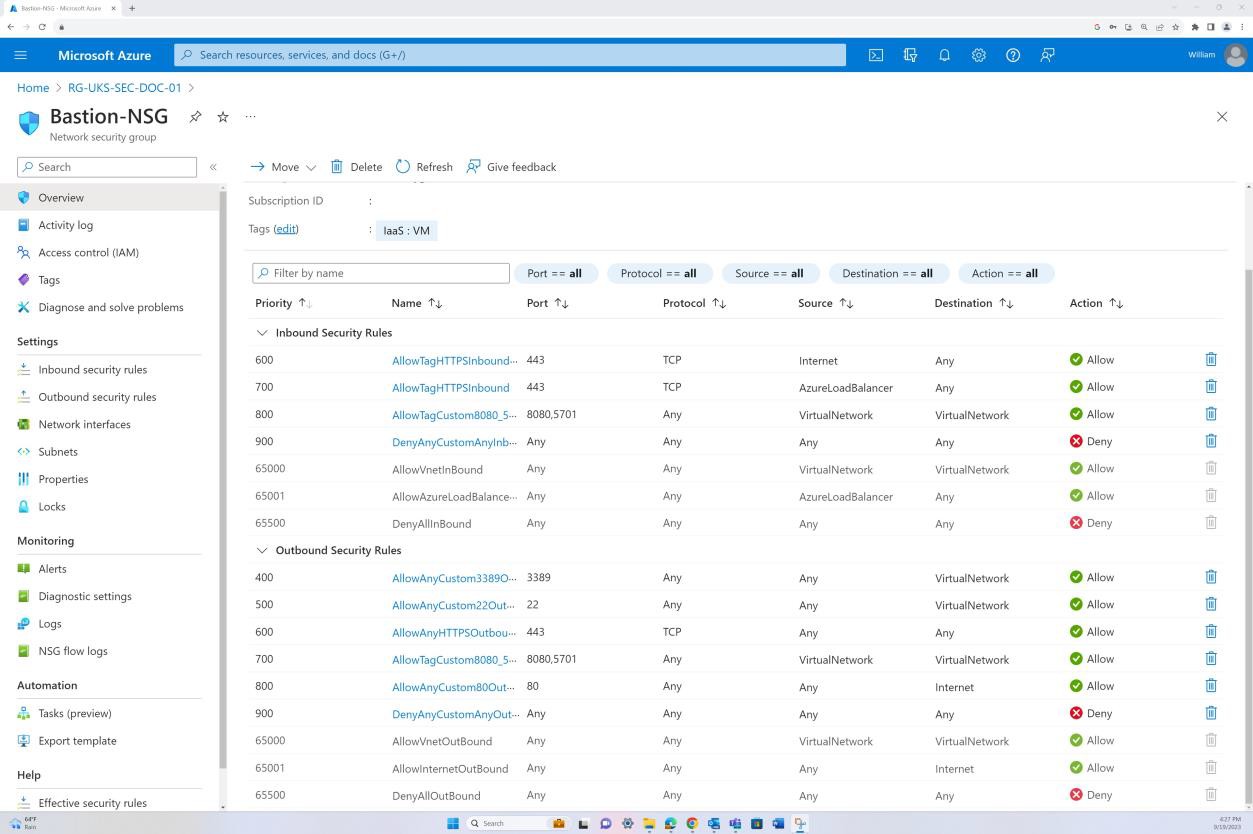

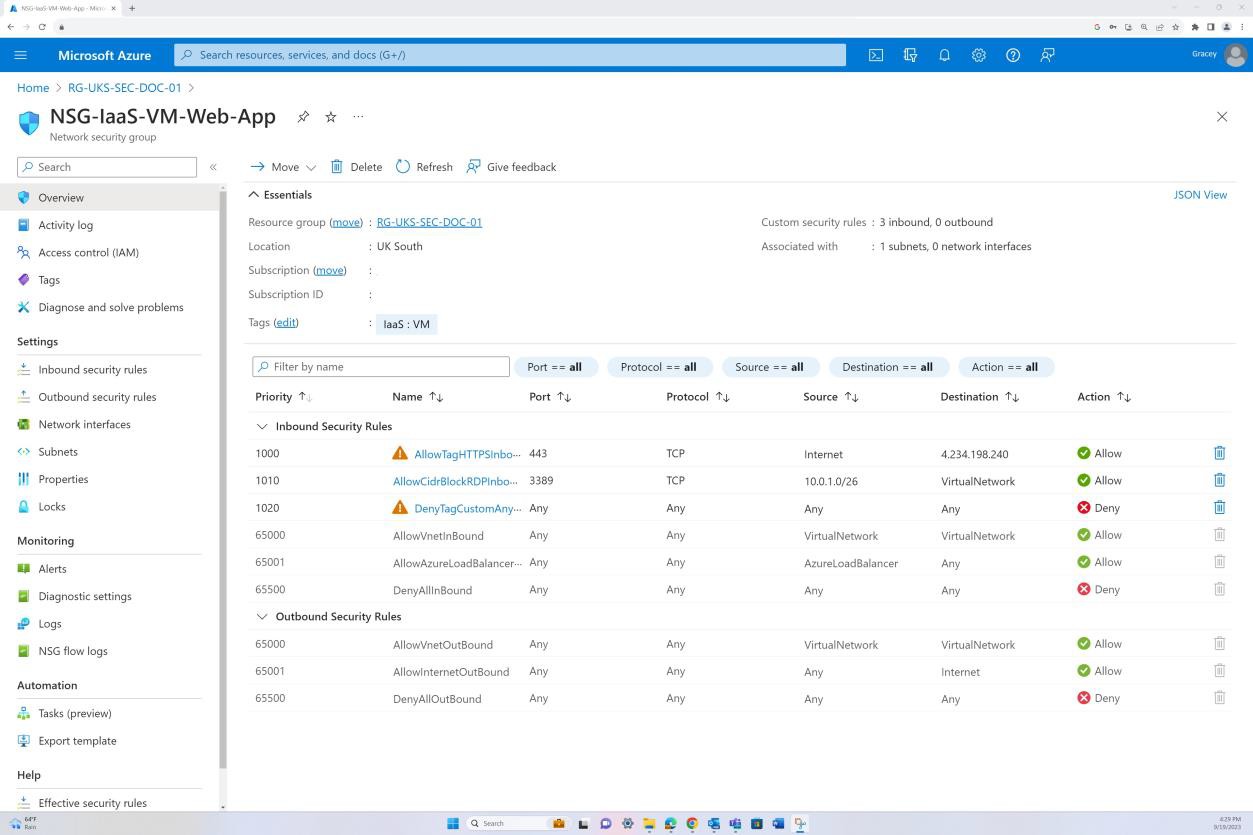

En las capturas de pantalla siguientes se muestra que la segmentación de red está en su lugar dentro de la red virtual dentro del ámbito. La red virtual como se muestra a continuación se divide en tres subredes, cada una con un grupo de seguridad de red aplicado.

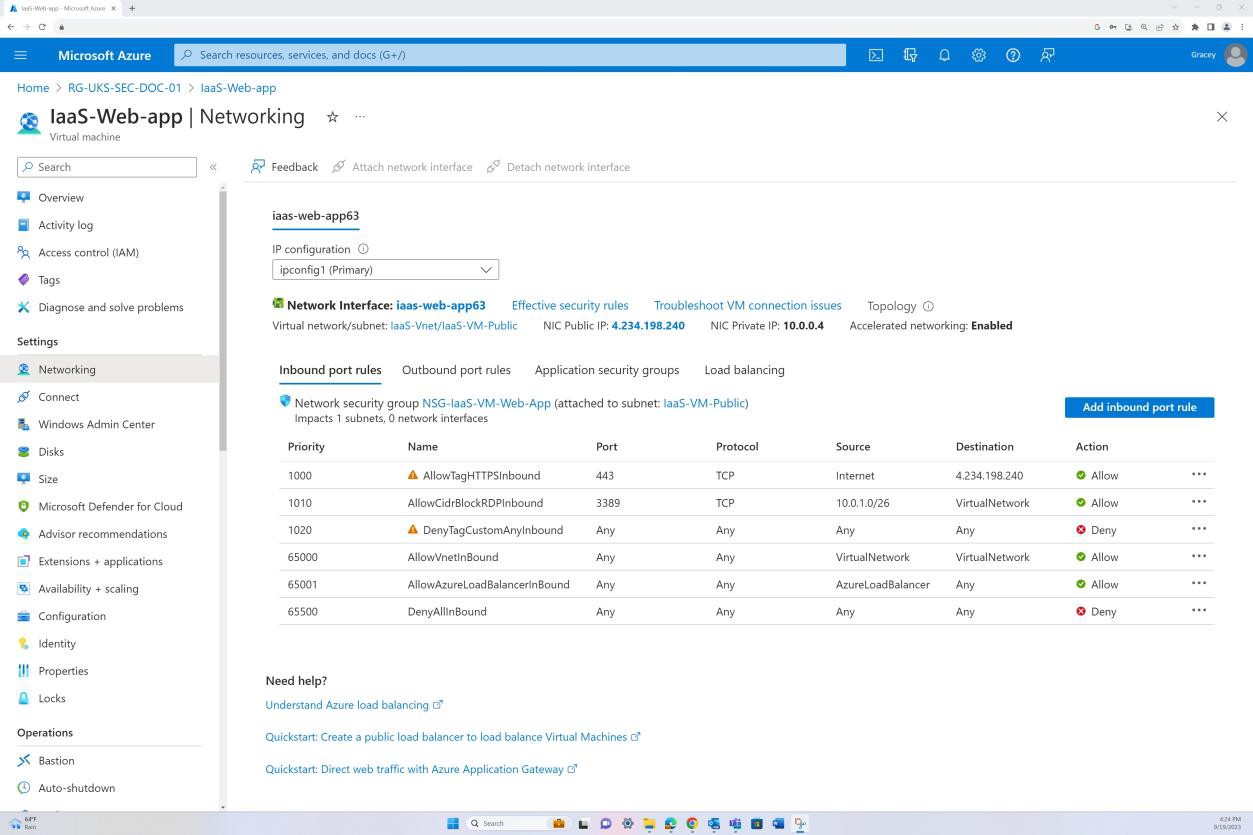

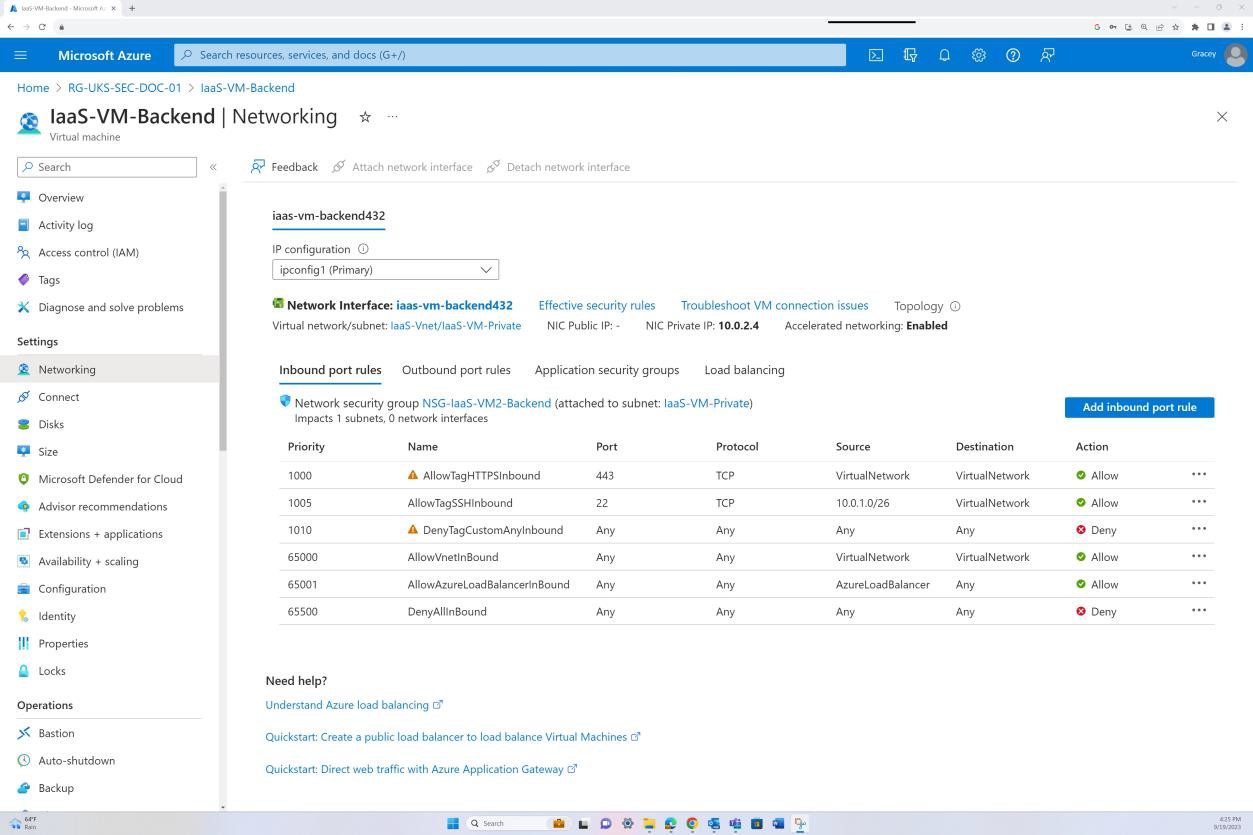

La subred pública actúa como red perimetral. Todo el tráfico público se enruta a través de esta subred y se filtra a través del grupo de seguridad de red con reglas específicas y solo se permite el tráfico definido explícitamente. El back-end consta de la subred privada sin acceso público. Todo el acceso a la máquina virtual solo se permite a través del host bastión, que tiene su propio grupo de seguridad de red aplicado en el nivel de subred.

En la captura de pantalla siguiente se muestra que el tráfico se permite desde Internet a una dirección IP específica solo en el puerto 443. Además, RDP solo se permite desde el intervalo IP de Bastion a la red virtual.

En la captura de pantalla siguiente se muestra que el back-end no se puede enrutar a través de Internet (esto se debe a que no hay ninguna dirección IP pública para la NIC) y que el tráfico solo puede originarse desde la red virtual y Bastion.

En la captura de pantalla se muestra que el host de Azure Bastion se usa para acceder a las máquinas virtuales solo con fines de mantenimiento.

Control Nº 9

Todos los controles de seguridad de red (NSC) están configurados para quitar el tráfico no definido explícitamente dentro de la base de reglas.

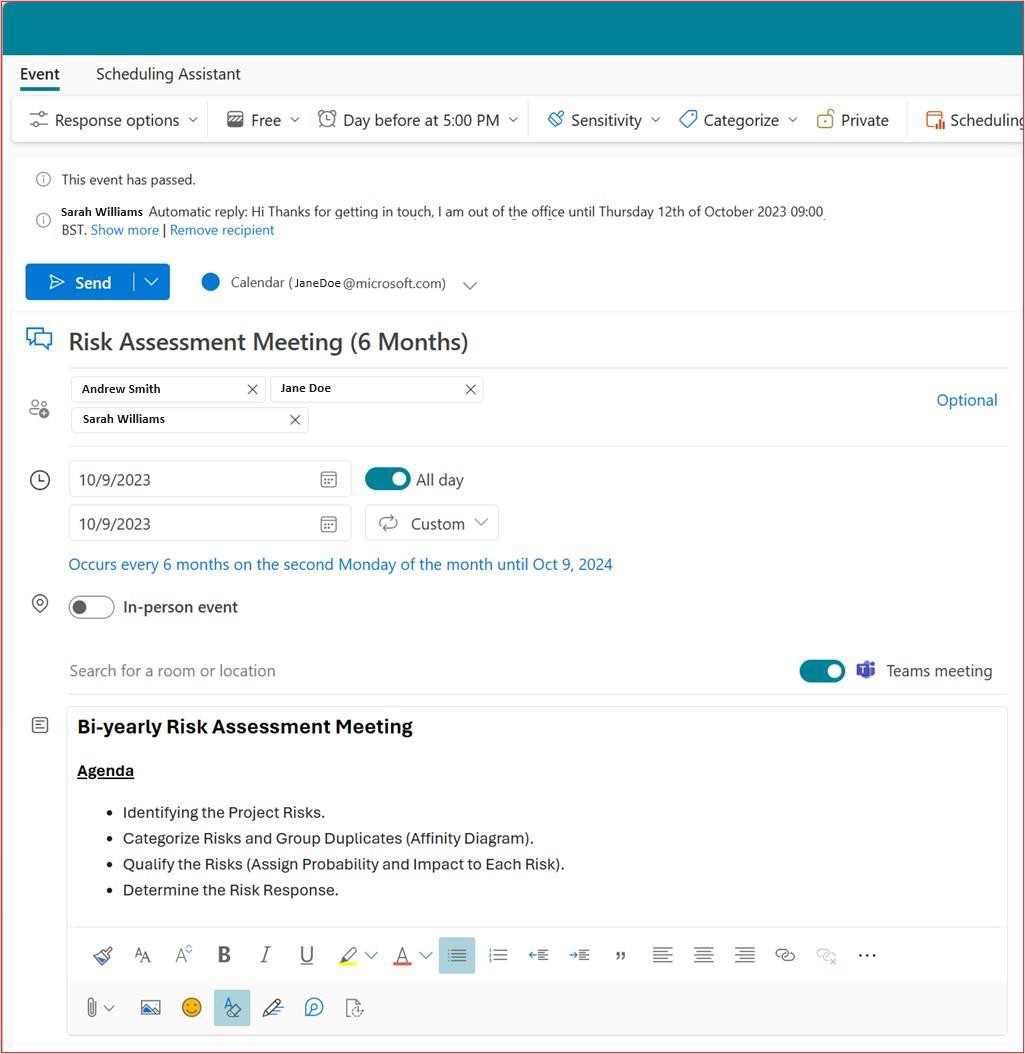

Las revisiones de reglas de controles de seguridad de red (NSC) se realizan al menos cada 6 meses.

Intención: NSC

Este subpunto garantiza que todos los controles de seguridad de red (NSC) de una organización estén configurados para quitar cualquier tráfico de red que no esté definido explícitamente dentro de su base de reglas. El objetivo es aplicar el principio de privilegios mínimos en la capa de red al permitir solo el tráfico autorizado mientras se bloquea todo el tráfico no especificado o potencialmente malintencionado.

Directrices: NSC

La evidencia proporcionada para esto podría ser configuraciones de reglas que muestran las reglas de entrada y donde estas reglas se terminan; ya sea mediante el enrutamiento de direcciones IP públicas a los recursos o proporcionando la NAT (traducción de direcciones de red) del tráfico entrante.

Evidencia de ejemplo: NSC

En la captura de pantalla se muestra la configuración del grupo de seguridad de red, incluido el conjunto de reglas predeterminado y una regla Deny:All personalizada para restablecer todas las reglas predeterminadas del grupo de seguridad de red y asegurarse de que todo el tráfico está prohibido. En las reglas personalizadas adicionales, la regla Deny:All define explícitamente el tráfico permitido.

Evidencia de ejemplo: NSC

En las capturas de pantalla siguientes se muestra que Azure Front Door está implementado, todo el tráfico se enruta a través de Front Door. Se aplica una directiva de WAF en "Modo de prevención" que filtra el tráfico entrante para posibles cargas malintencionadas y la bloquea.

Intención: NSC

Sin revisiones periódicas, los controles de seguridad de red (NSC) pueden quedar obsoletos e ineficaces, lo que deja a una organización vulnerable a los ciberataques. Esto puede dar lugar a infracciones de datos, robo de información confidencial y otros incidentes de ciberseguridad. Las revisiones periódicas de NSC son esenciales para administrar riesgos, proteger datos confidenciales, cumplir con los requisitos normativos, detectar y responder a ciberamenazas de forma oportuna y garantizar la continuidad empresarial. Este subpunto requiere que los controles de seguridad de red (NSC) se sometan a revisiones base de reglas al menos cada seis meses. Las revisiones periódicas son fundamentales para mantener la eficacia y la relevancia de las configuraciones de NSC, especialmente en entornos de red que cambian dinámicamente.

Directrices: NSC

Cualquier evidencia proporcionada debe poder demostrar que se han producido reuniones de revisión de reglas. Esto se puede hacer compartiendo los minutos de reunión de la revisión de NSC y cualquier evidencia adicional de control de cambios que muestre las acciones realizadas en la revisión. Asegúrese de que las fechas están presentes, ya que el analista de certificación que revisa su envío tendría que ver un mínimo de dos de estos documentos de revisión de reuniones (es decir, cada seis meses).

Evidencia de ejemplo: NSC

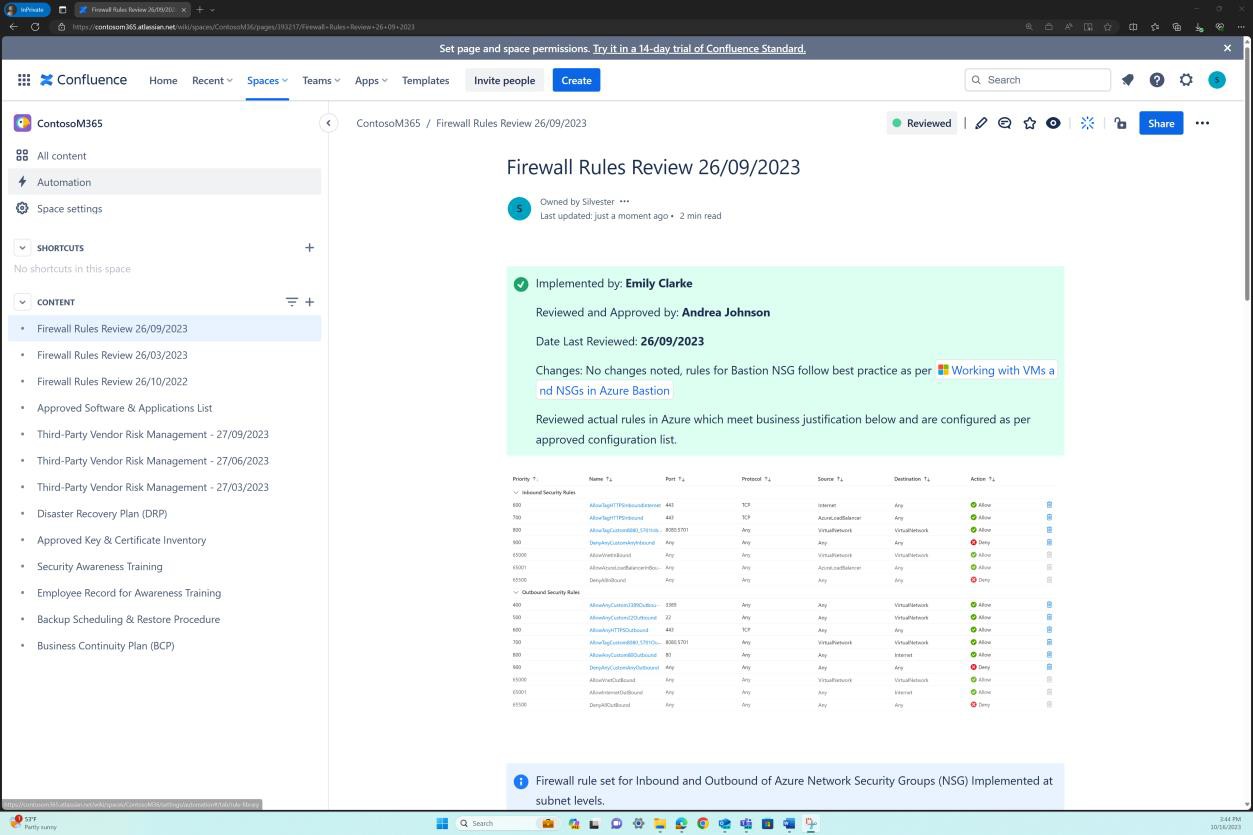

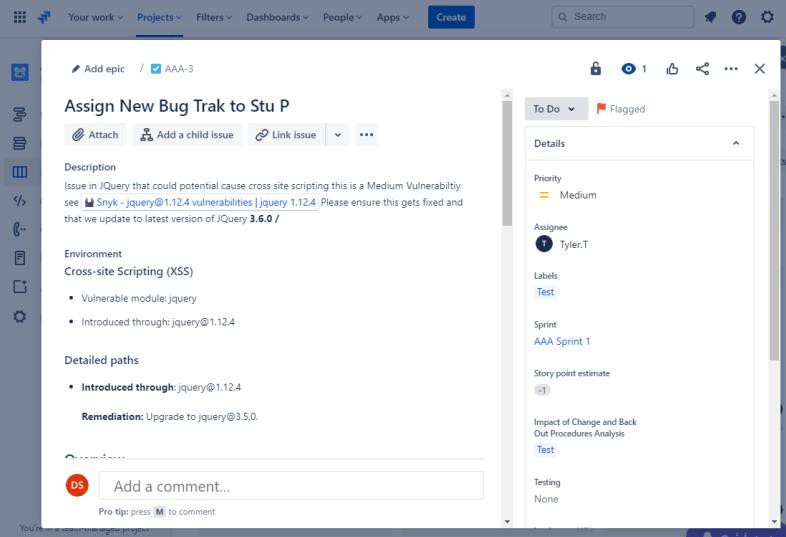

En estas capturas de pantalla se muestra que existen revisiones de firewall semes mensuales y que los detalles se mantienen en la plataforma de Confluence Cloud.

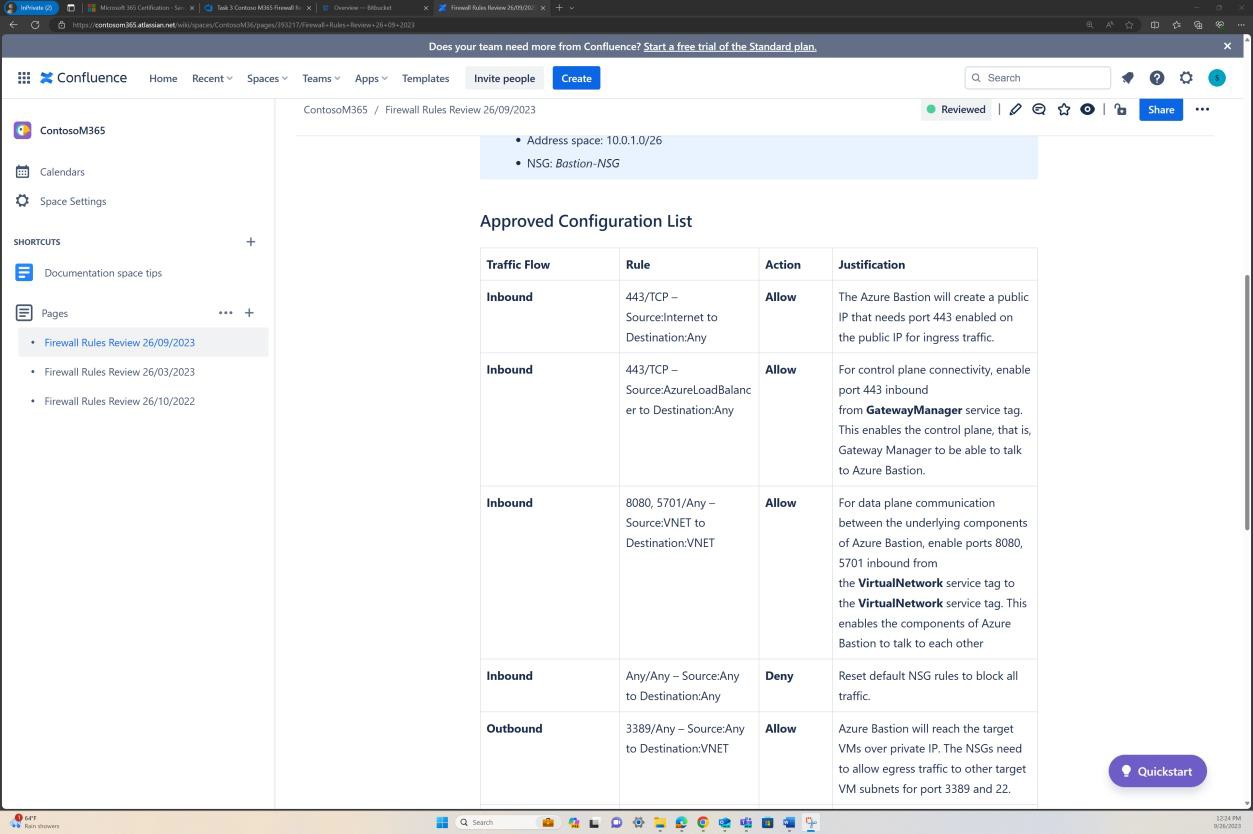

En la captura de pantalla siguiente se muestra que cada revisión de reglas tiene una página creada en Confluence. La revisión de reglas contiene una lista de conjuntos de reglas aprobada que describe el tráfico permitido, el número de puerto, el protocolo, etc., junto con la justificación empresarial.

Evidencia de ejemplo: NSC

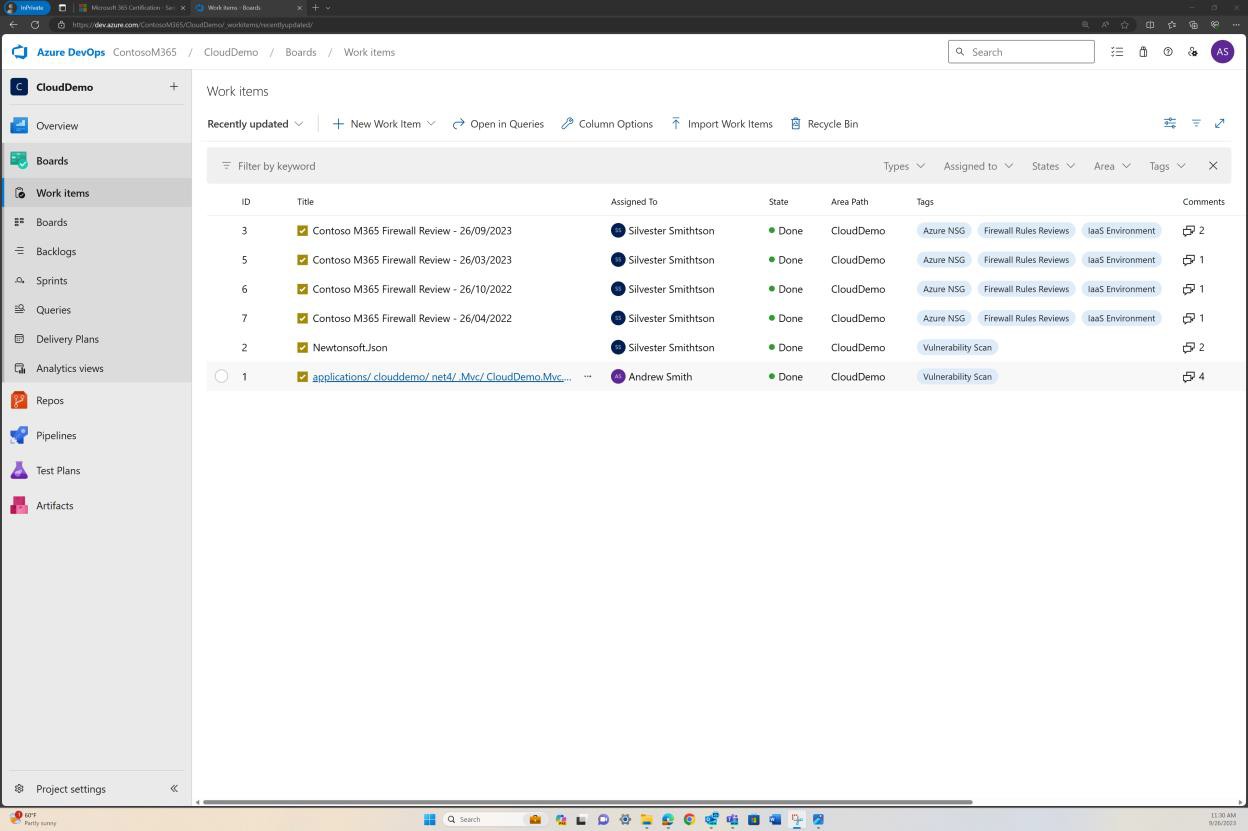

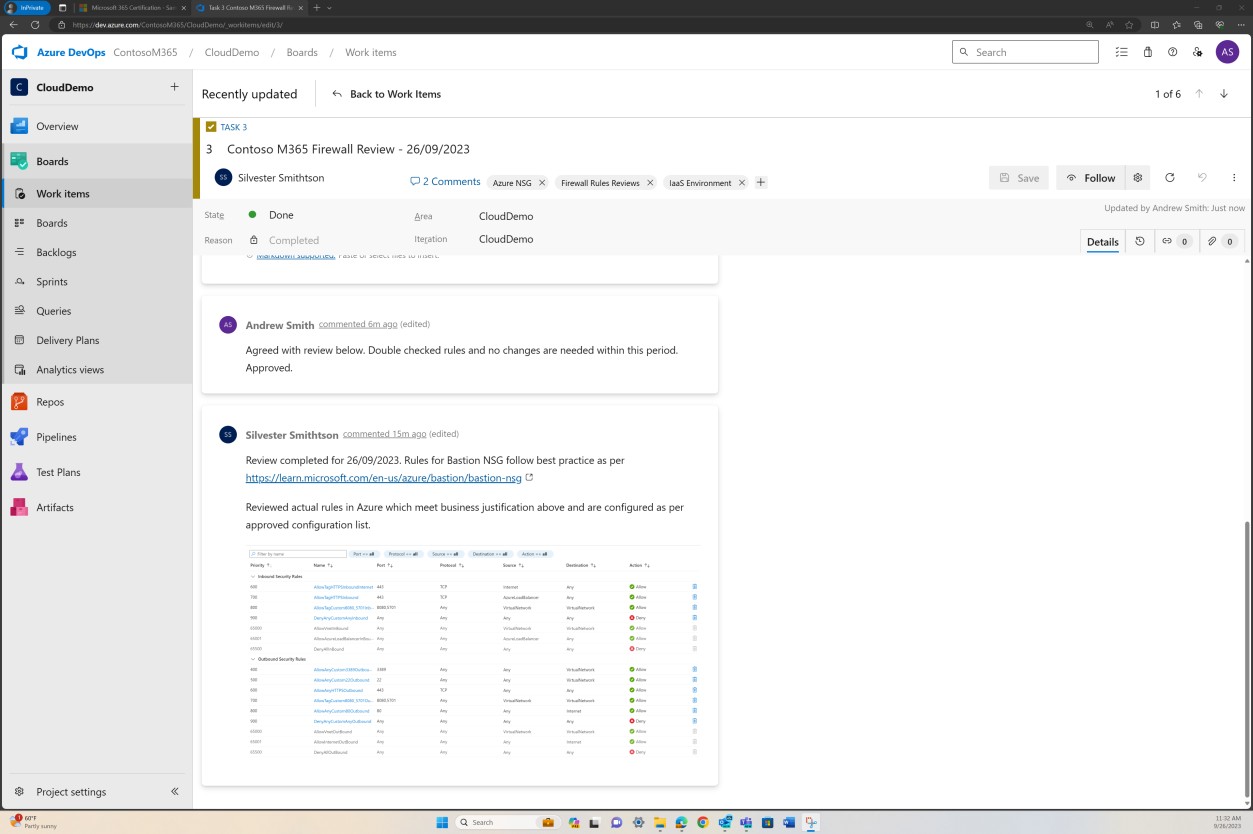

En la captura de pantalla siguiente se muestra un ejemplo alternativo de revisión de reglas de seis meses que se mantiene en DevOps.

Evidencia de ejemplo: NSC

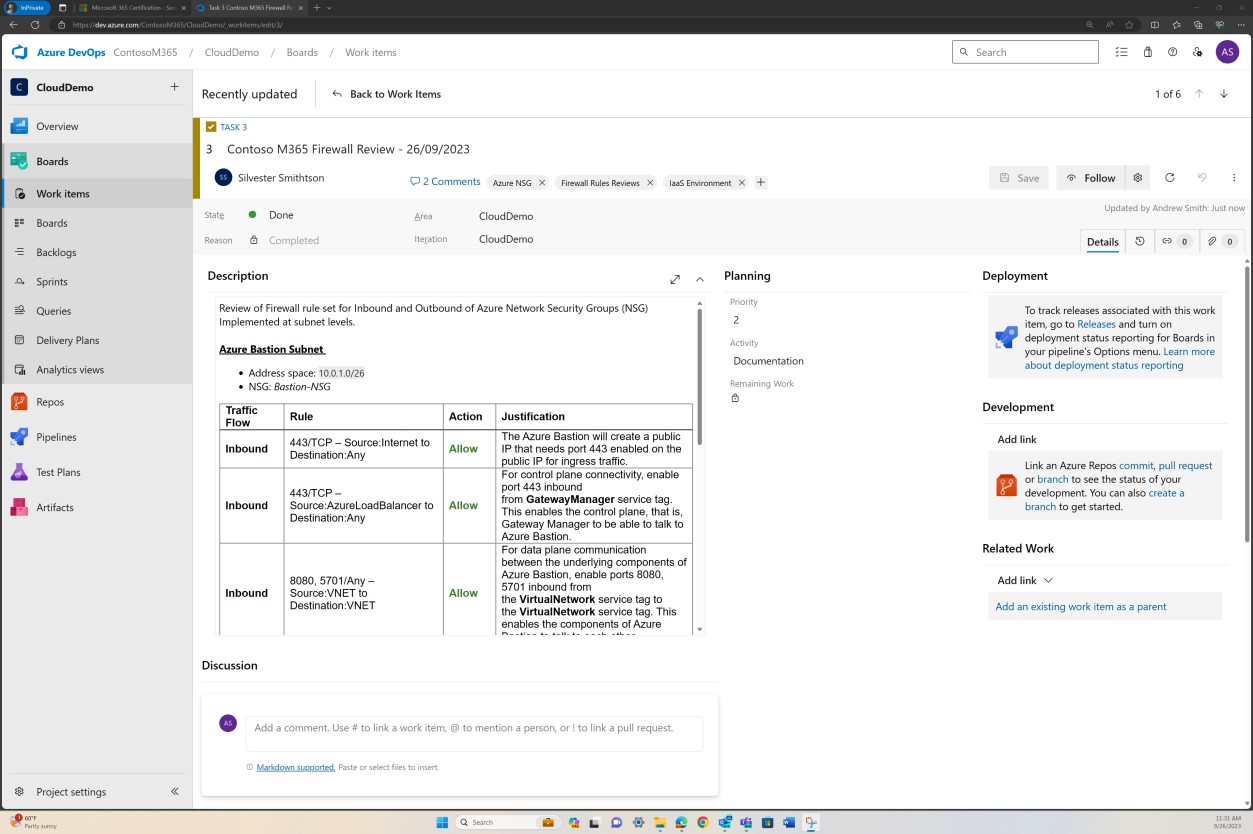

En esta captura de pantalla se muestra un ejemplo de una revisión de reglas que se realiza y se registra como una incidencia en DevOps.

En la captura de pantalla anterior se muestra la lista de reglas documentadas establecida junto con la justificación empresarial, mientras que la siguiente imagen muestra una instantánea de las reglas dentro del vale del sistema real.

Cambiar control

Un proceso de control de cambios establecido y entendido es esencial para garantizar que todos los cambios pasan por un proceso estructurado que es repetible. Al garantizar que todos los cambios pasan por un proceso estructurado, las organizaciones pueden asegurarse de que los cambios se administran de forma eficaz, se revisan por igual y se prueban adecuadamente antes de que se firmen. Esto no solo ayuda a minimizar el riesgo de interrupciones del sistema, sino que también ayuda a minimizar el riesgo de posibles incidentes de seguridad a través de cambios incorrectos que se introducen.

Control Nº 10

Proporcione pruebas que demuestren lo siguiente:

Los cambios introducidos en los entornos de producción se implementan a través de solicitudes de cambio documentadas que contienen:

impacto del cambio.

detalles de los procedimientos de retroceso.

pruebas que se van a realizar.

revisión y aprobación por parte del personal autorizado.

Intención: control de cambios

La intención de este control es asegurarse de que los cambios solicitados se hayan considerado y documentado cuidadosamente. Esto incluye evaluar el impacto del cambio en la seguridad del sistema o entorno, documentar los procedimientos de retroceso para ayudar en la recuperación si algo sale mal y detallar las pruebas necesarias para validar el éxito del cambio.

Deben implementarse procesos que prohíban que los cambios se realicen sin autorización y cierre de sesión adecuados. El cambio debe autorizarse antes de implementarse y el cambio debe firmarse una vez completado. Esto garantiza que las solicitudes de cambio se hayan revisado correctamente y que alguien de la autoridad haya firmado el cambio.

Directrices: control de cambios

La evidencia se puede proporcionar al compartir capturas de pantalla de un ejemplo de solicitudes de cambio que muestran que los detalles del impacto del cambio, los procedimientos de retroceso y las pruebas se mantienen dentro de la solicitud de cambio.

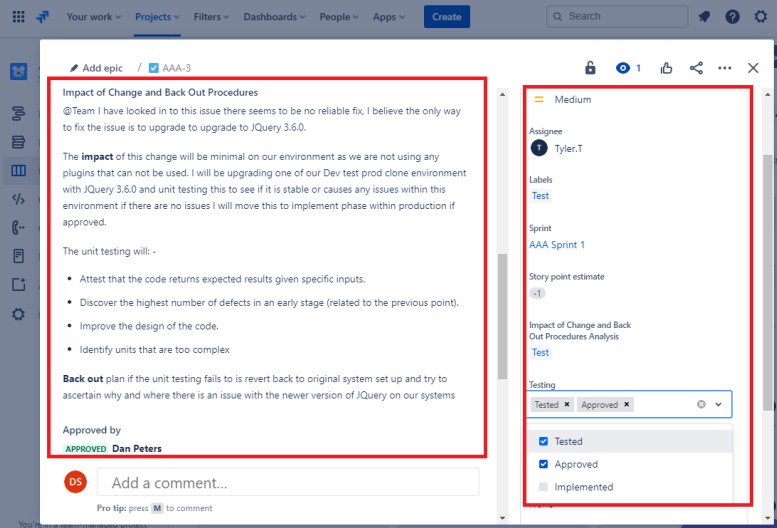

Evidencia de ejemplo: control de cambios

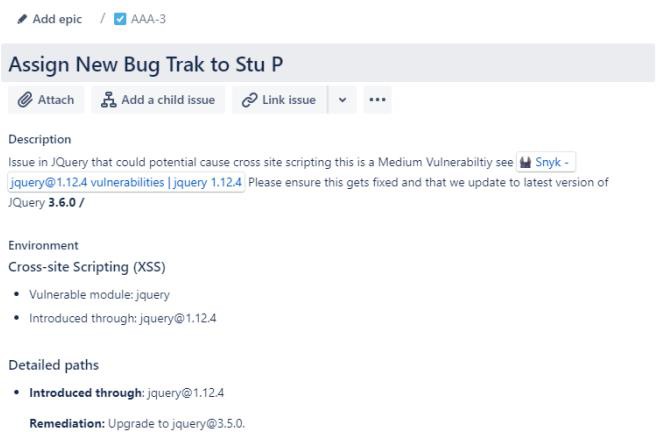

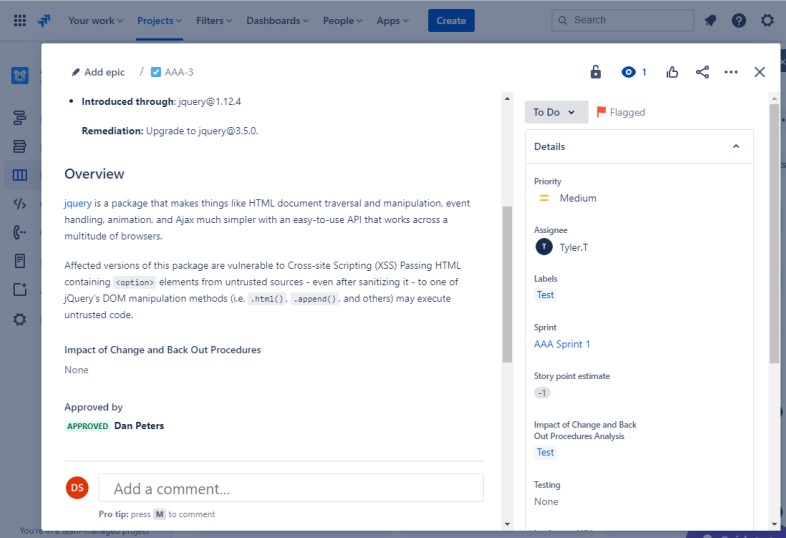

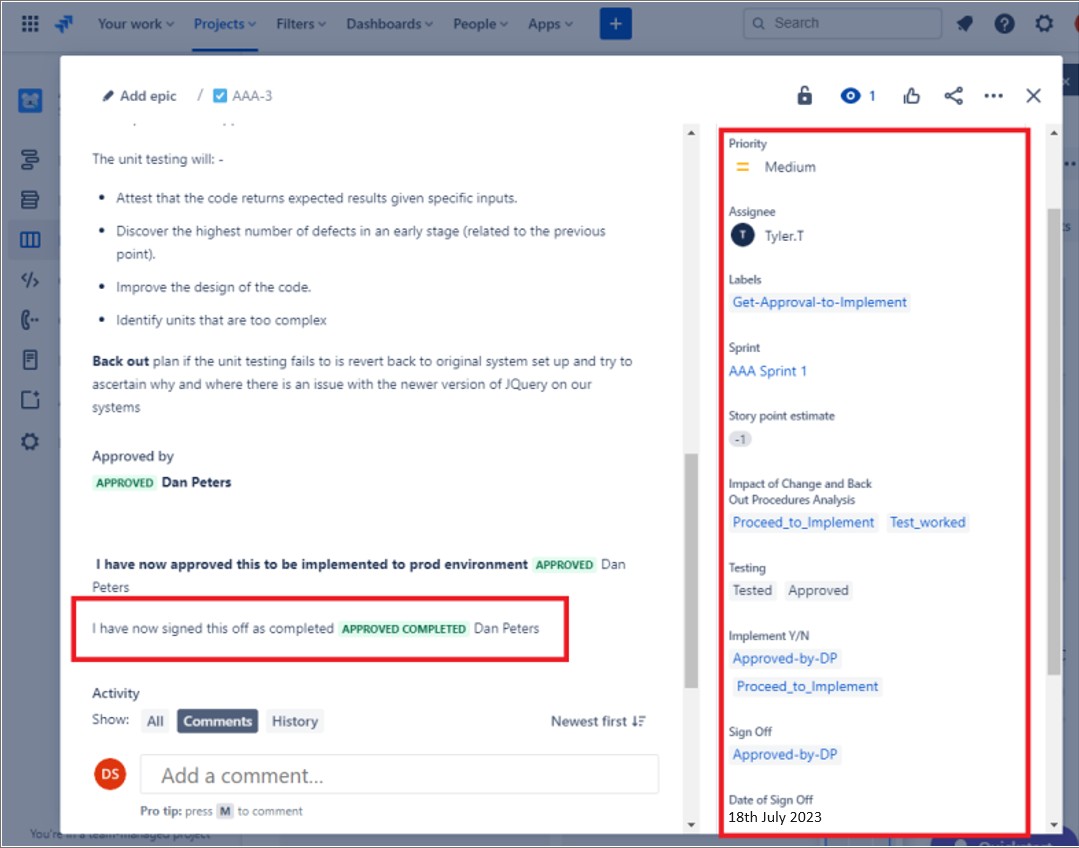

En la captura de pantalla siguiente se muestra una nueva vulnerabilidad de scripting entre sitios (XSS) asignada y un documento para la solicitud de cambio. Los vales siguientes muestran la información que se ha establecido o agregado al billete en su recorrido para que se resuelva.

Los dos vales siguientes muestran el impacto del cambio en el sistema y los procedimientos de retroceso que pueden ser necesarios en caso de un problema. El impacto de los cambios y los procedimientos de retroceso han pasado por un proceso de aprobación y se han aprobado para las pruebas.

En la captura de pantalla siguiente, se han aprobado las pruebas de los cambios y, a la derecha, verá que los cambios se han aprobado y probado.

A lo largo del proceso, tenga en cuenta que la persona que realiza el trabajo, la persona que informa sobre él y la persona que aprueba el trabajo que se va a realizar son personas diferentes.

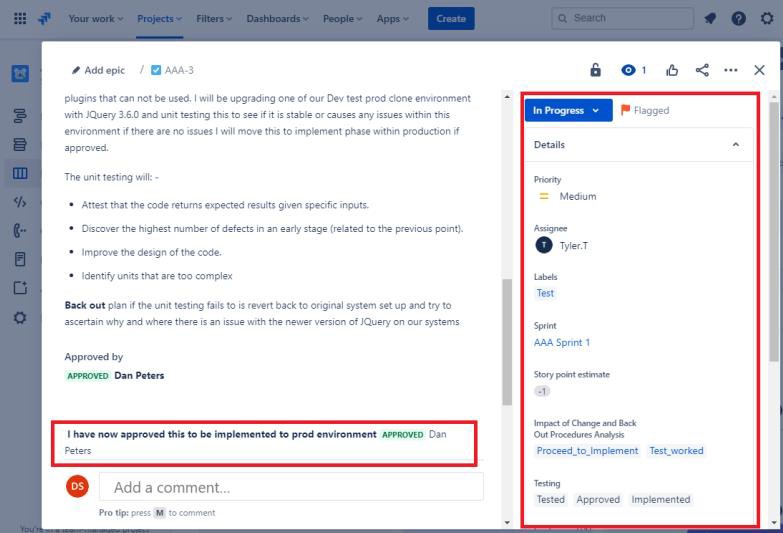

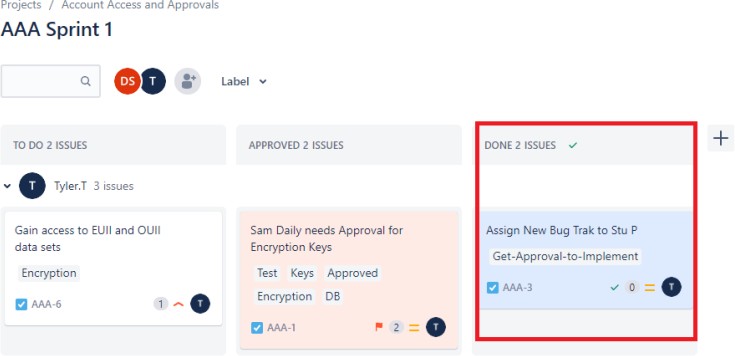

El vale siguiente muestra que los cambios ya se han aprobado para la implementación en el entorno de producción. En el cuadro derecho se muestra que la prueba funcionó y se realizó correctamente y que los cambios se han implementado ahora en el entorno de Prod.

Pruebas de ejemplo

En las capturas de pantalla siguientes se muestra un vale jira de ejemplo que muestra que el cambio debe autorizarse antes de que alguien distinto del desarrollador o solicitante lo implemente y apruebe. Los cambios los aprueba alguien con autoridad. La derecha de la captura de pantalla muestra que DP ha firmado el cambio una vez completado.

En el vale siguiente al cambio se ha cerrado una vez completado y se muestra el trabajo completado y cerrado.

Nota: - En estos ejemplos no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren cualquier dirección URL, el usuario que ha iniciado sesión y la hora y la fecha del sistema.

Control Nº 11

Proporcione pruebas de que:

Existen entornos independientes para que:

Los entornos de desarrollo y prueba/ensayo aplican la separación de las tareas del entorno de producción.

La separación de tareas se aplica a través de controles de acceso.

Los datos de producción confidenciales no se usan dentro de los entornos de desarrollo o prueba/ensayo.

Intención: entornos independientes

La mayoría de los entornos de desarrollo y pruebas de las organizaciones no están configurados con el mismo vigor que los entornos de producción y, por tanto, son menos seguros. Además, las pruebas no deben realizarse dentro del entorno de producción, ya que esto puede introducir problemas de seguridad o puede ser perjudicial para la entrega de servicios para los clientes. Al mantener entornos independientes que aplican una separación de tareas, las organizaciones pueden asegurarse de que los cambios se aplican a los entornos correctos, lo que reduce el riesgo de errores mediante la implementación de cambios en entornos de producción cuando se ha diseñado para el entorno de desarrollo y pruebas.

Los controles de acceso deben configurarse de forma que el personal responsable del desarrollo y las pruebas no tenga acceso innecesario al entorno de producción y viceversa. Esto minimiza la posibilidad de que se produzcan cambios no autorizados o exposición de datos.

El uso de datos de producción en entornos de desarrollo y pruebas puede aumentar el riesgo de un riesgo y exponer a la organización a infracciones de datos o acceso no autorizado. La intención requiere que los datos utilizados para el desarrollo o las pruebas se desintegre, anonimicen o generen específicamente para ese propósito.

Directrices: entornos independientes

Se pueden proporcionar capturas de pantalla que muestran los diferentes entornos que se usan para entornos de desarrollo y pruebas y entornos de producción. Normalmente, tendría diferentes personas o equipos con acceso a cada entorno, o cuando esto no es posible, los entornos usarían diferentes servicios de autorización para asegurarse de que los usuarios no pueden iniciar sesión erróneamente en el entorno incorrecto para aplicar los cambios.

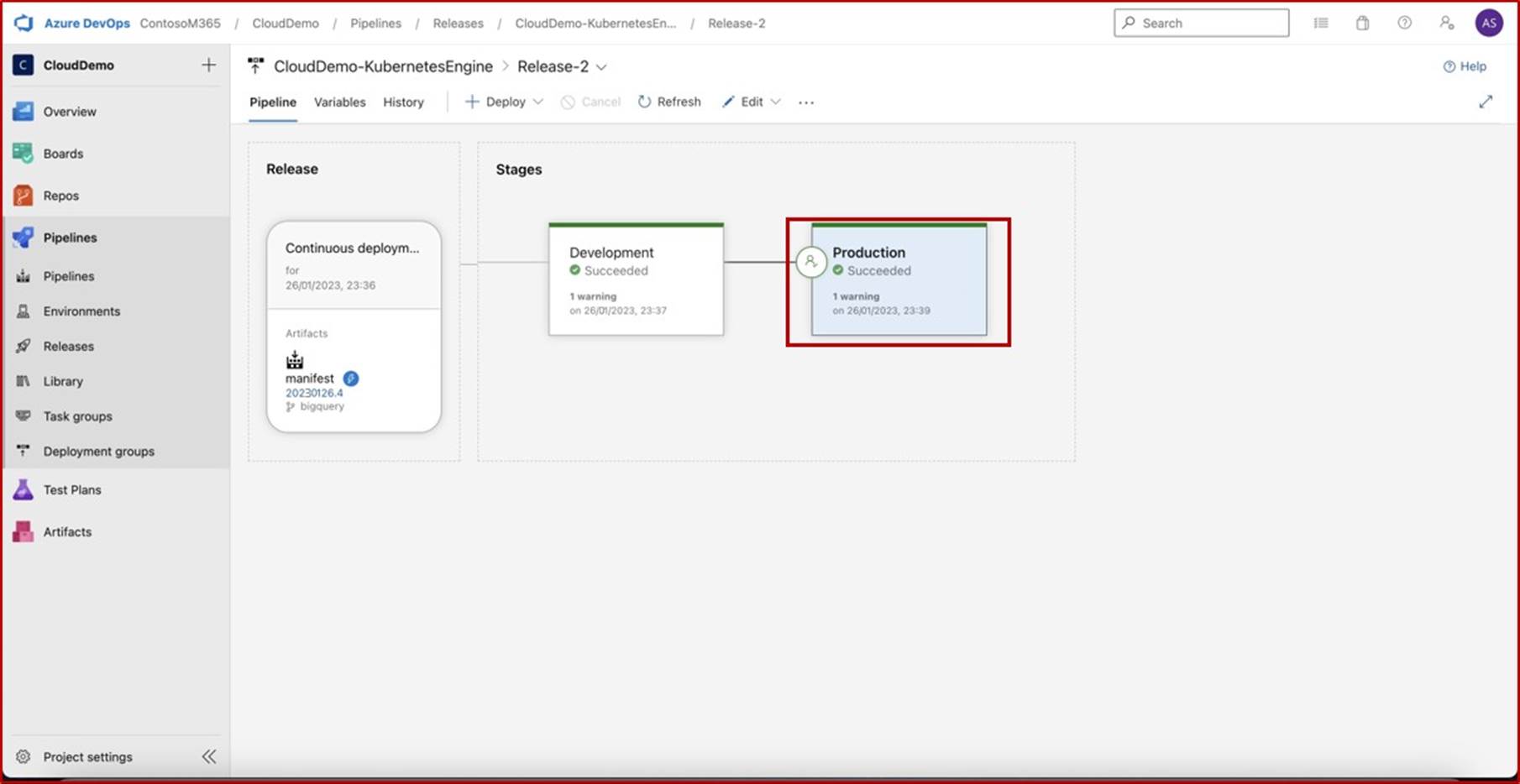

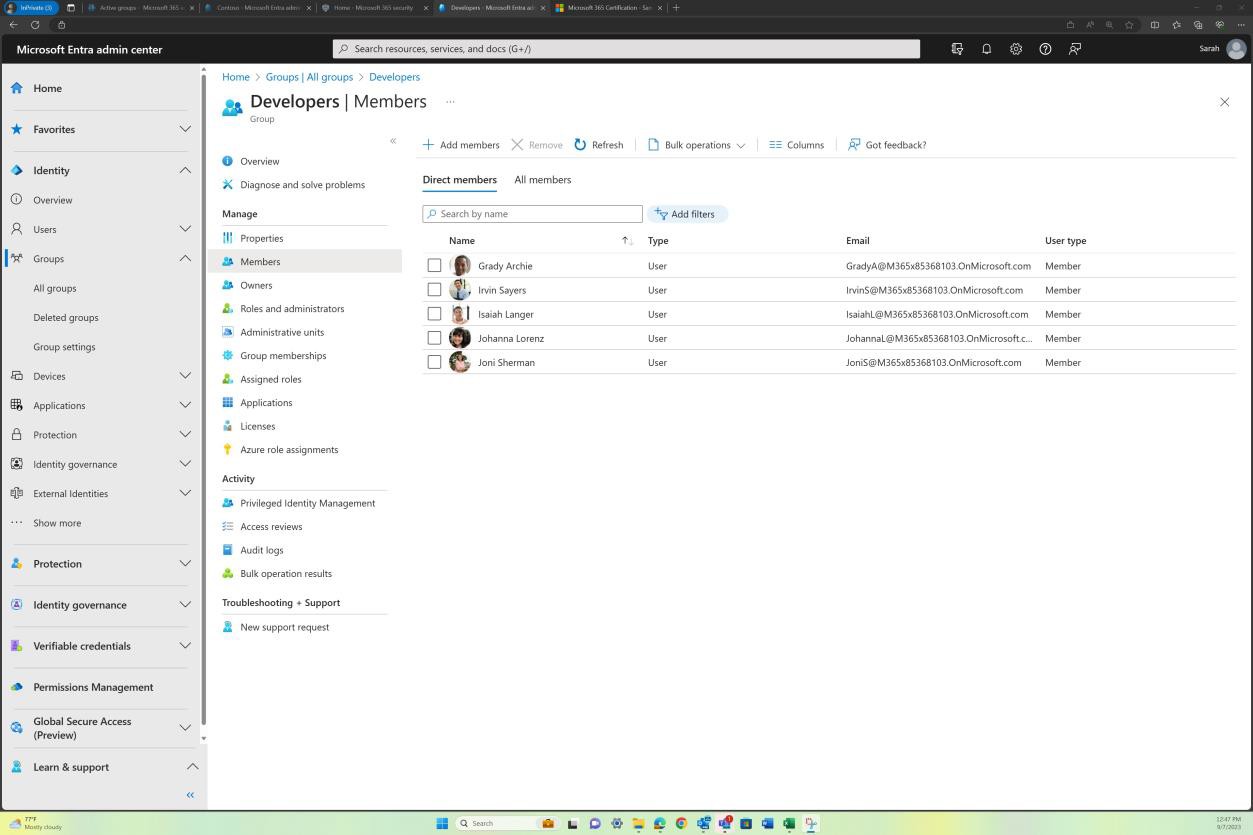

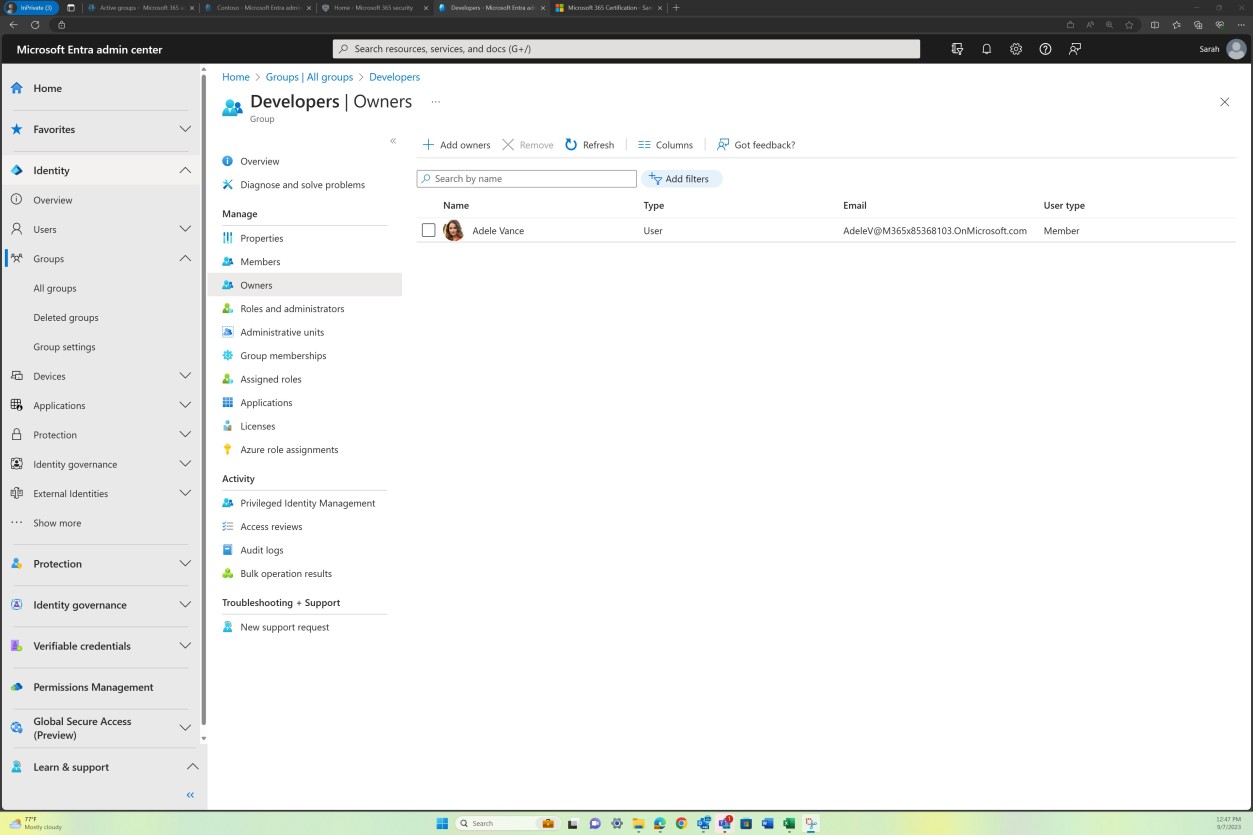

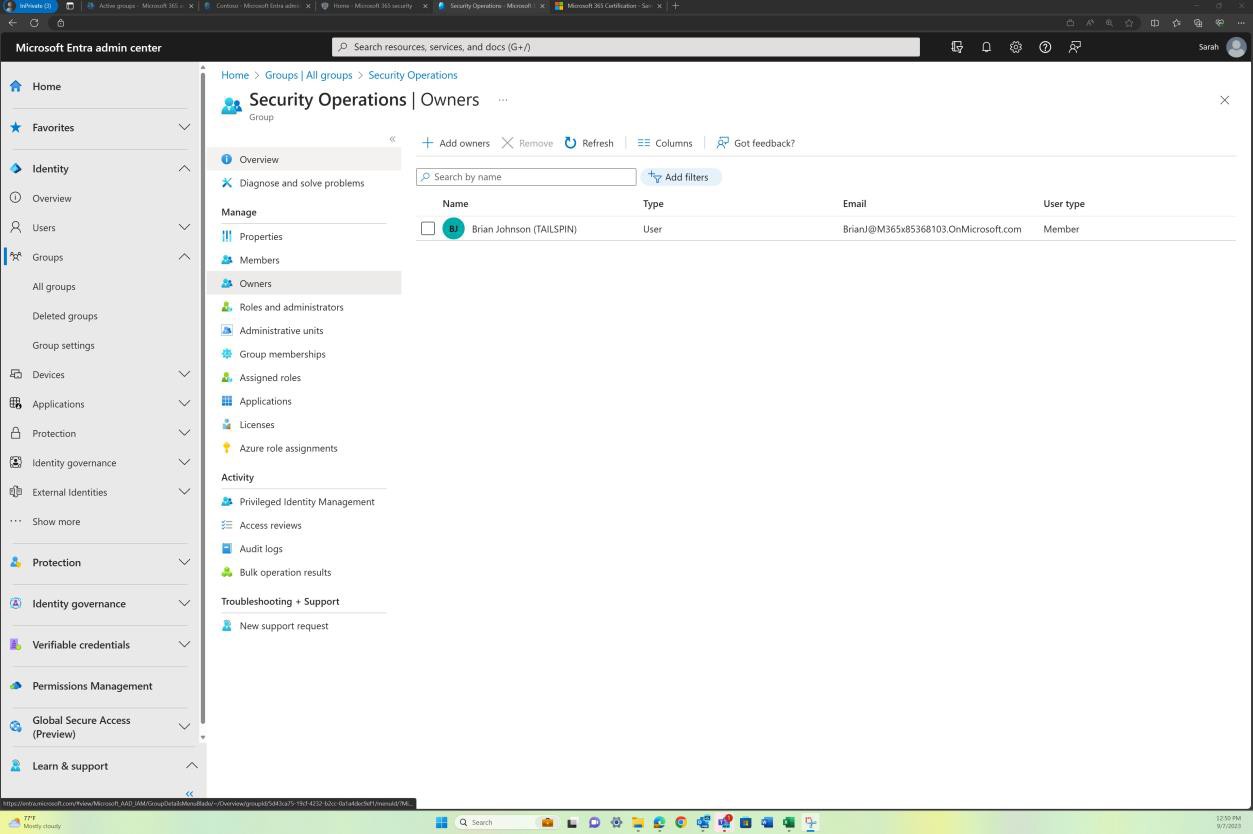

Evidencia de ejemplo: entornos independientes

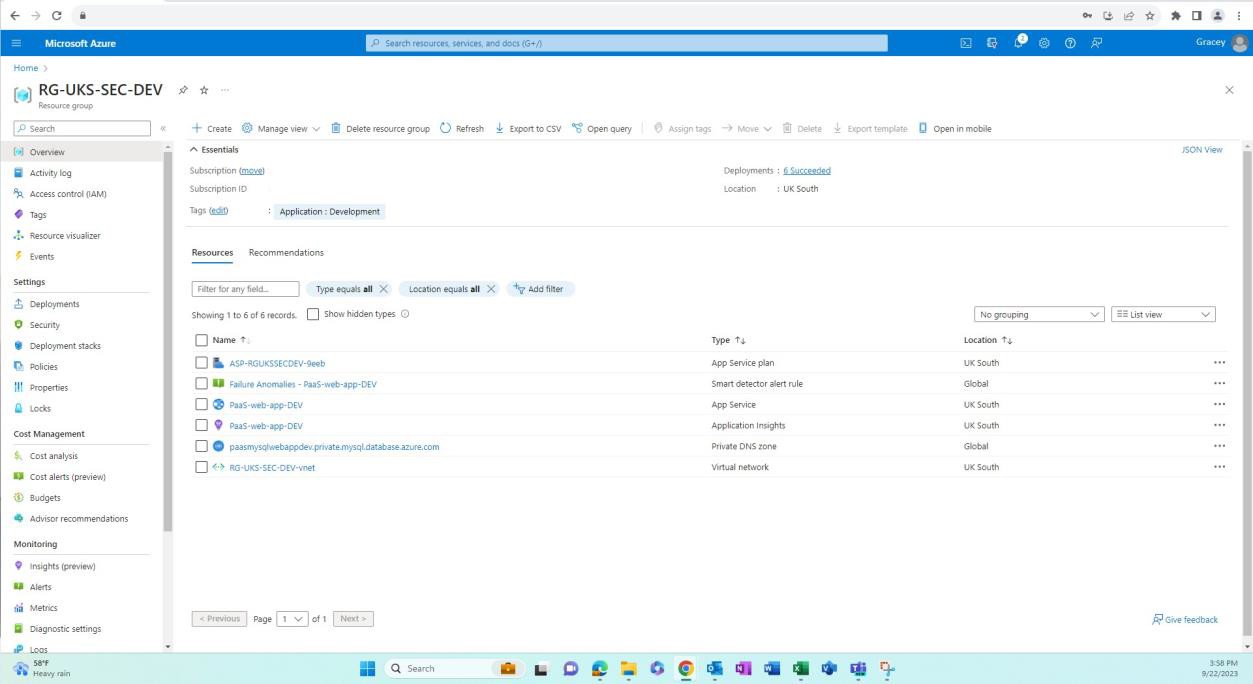

En las capturas de pantalla siguientes se muestra que los entornos para desarrollo y pruebas están separados de producción; esto se logra a través de grupos de recursos en Azure, que es una manera de agrupar recursos lógicos en un contenedor. Otras formas de lograr la separación podrían ser diferentes suscripciones de Azure, redes y subredes, etc.

En la captura de pantalla siguiente se muestra el entorno de desarrollo y los recursos de este grupo de recursos.

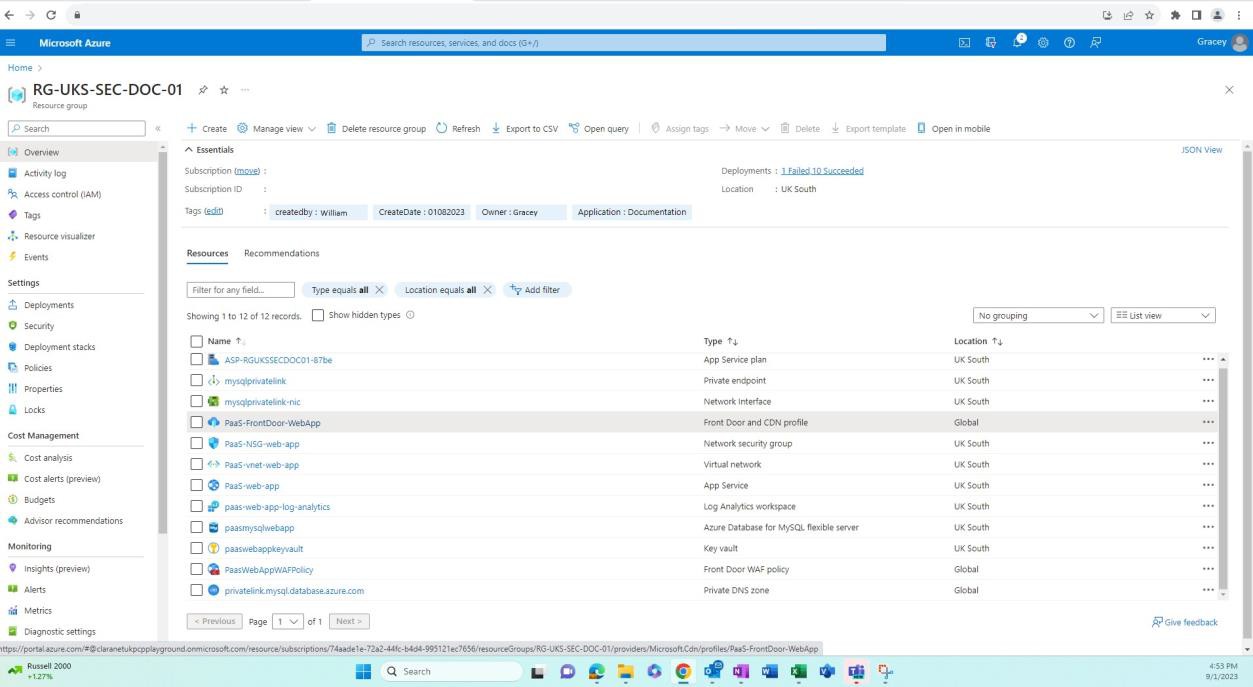

En la captura de pantalla siguiente se muestra el entorno de producción y los recursos de este grupo de recursos.

Evidencia de ejemplo:

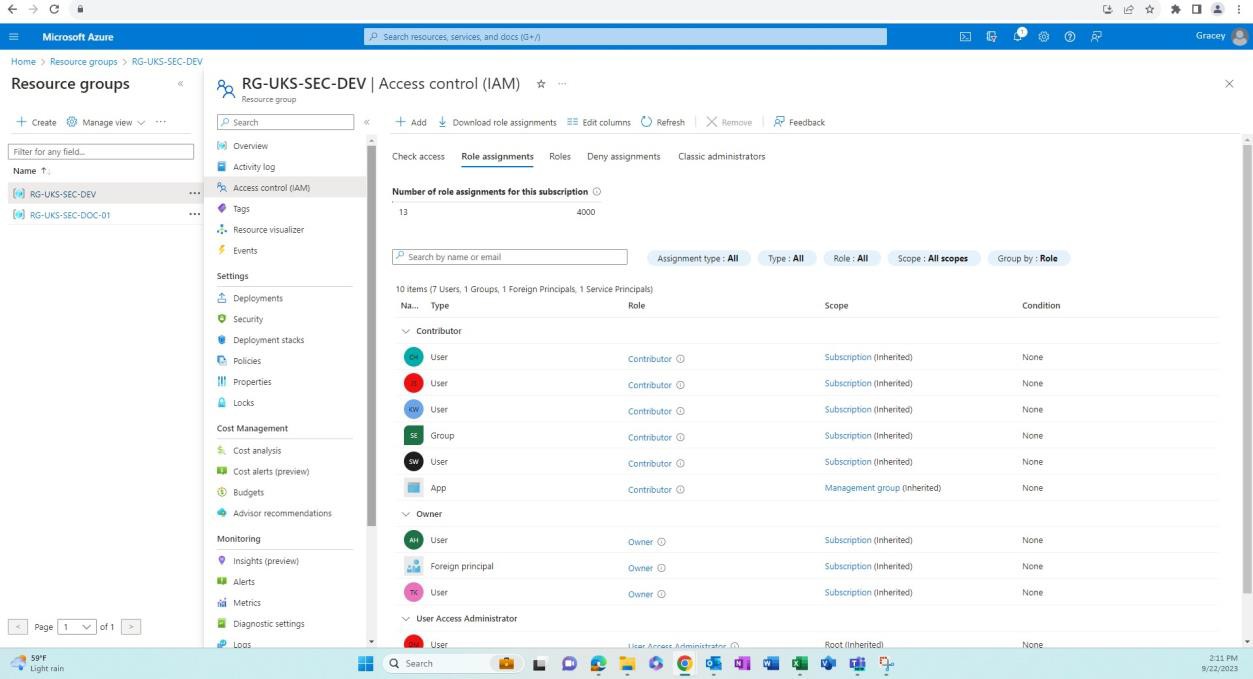

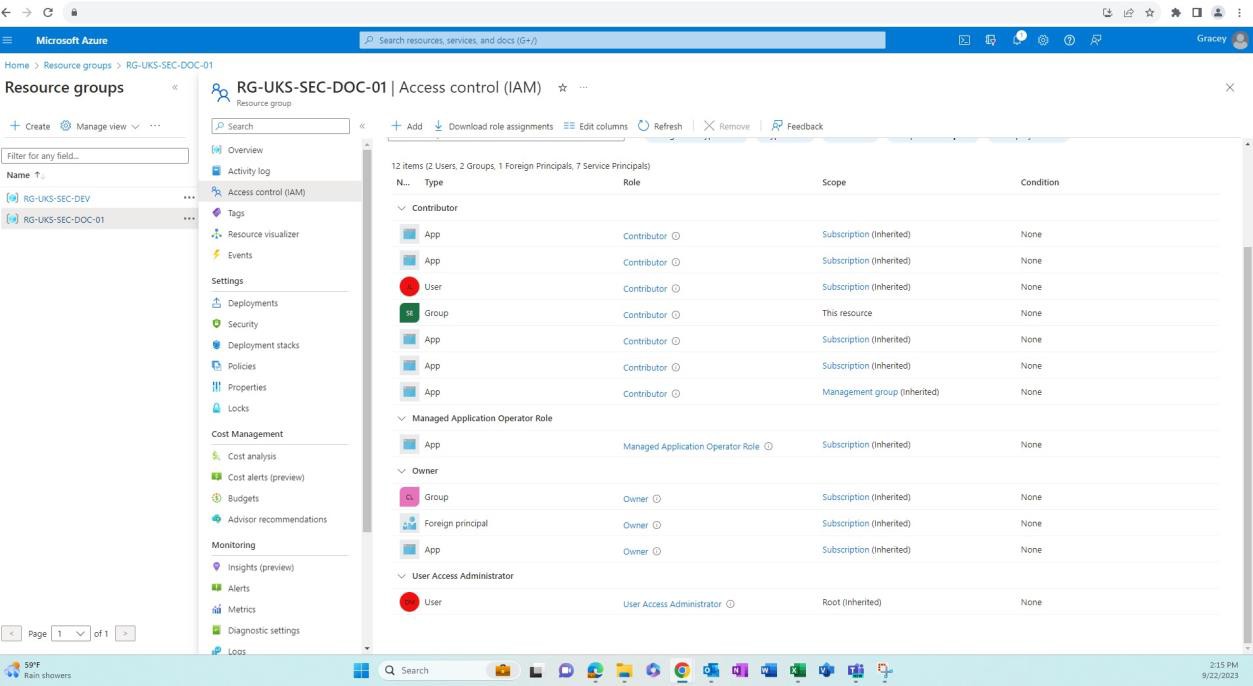

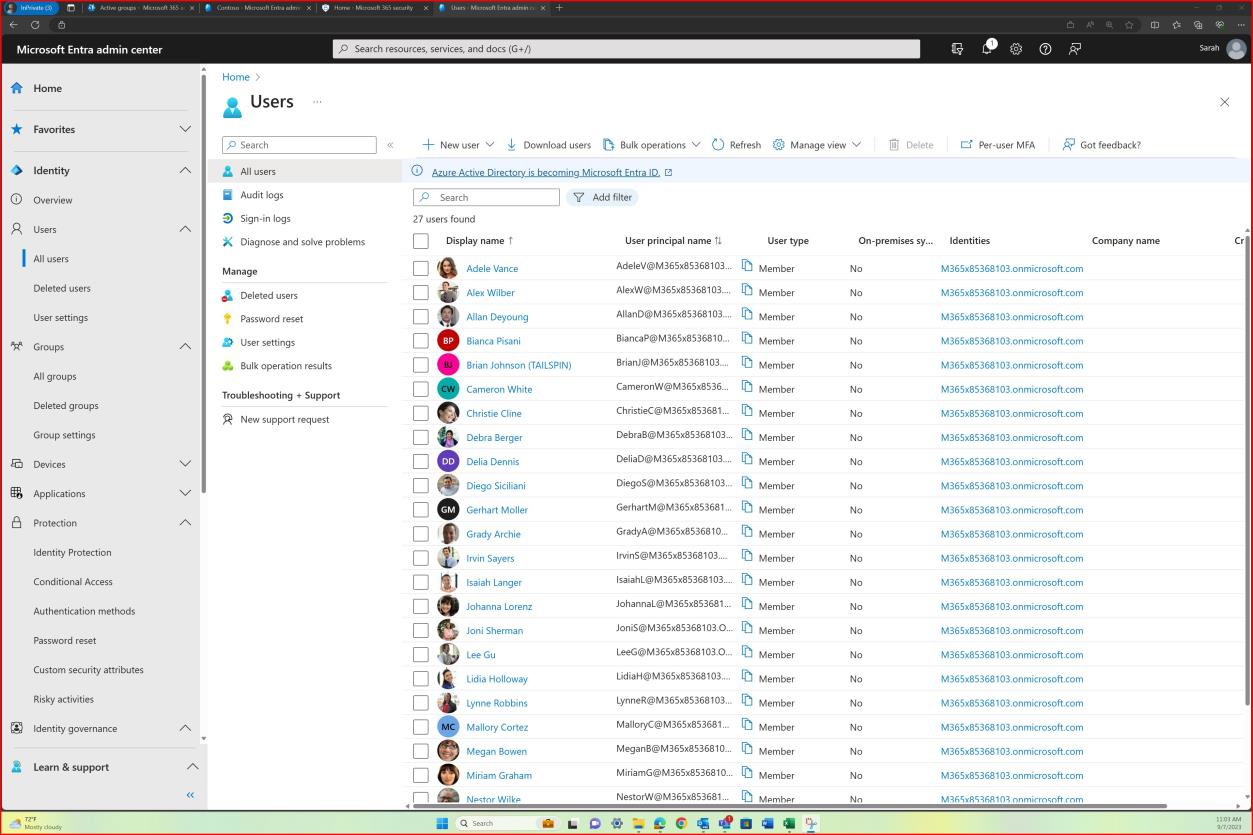

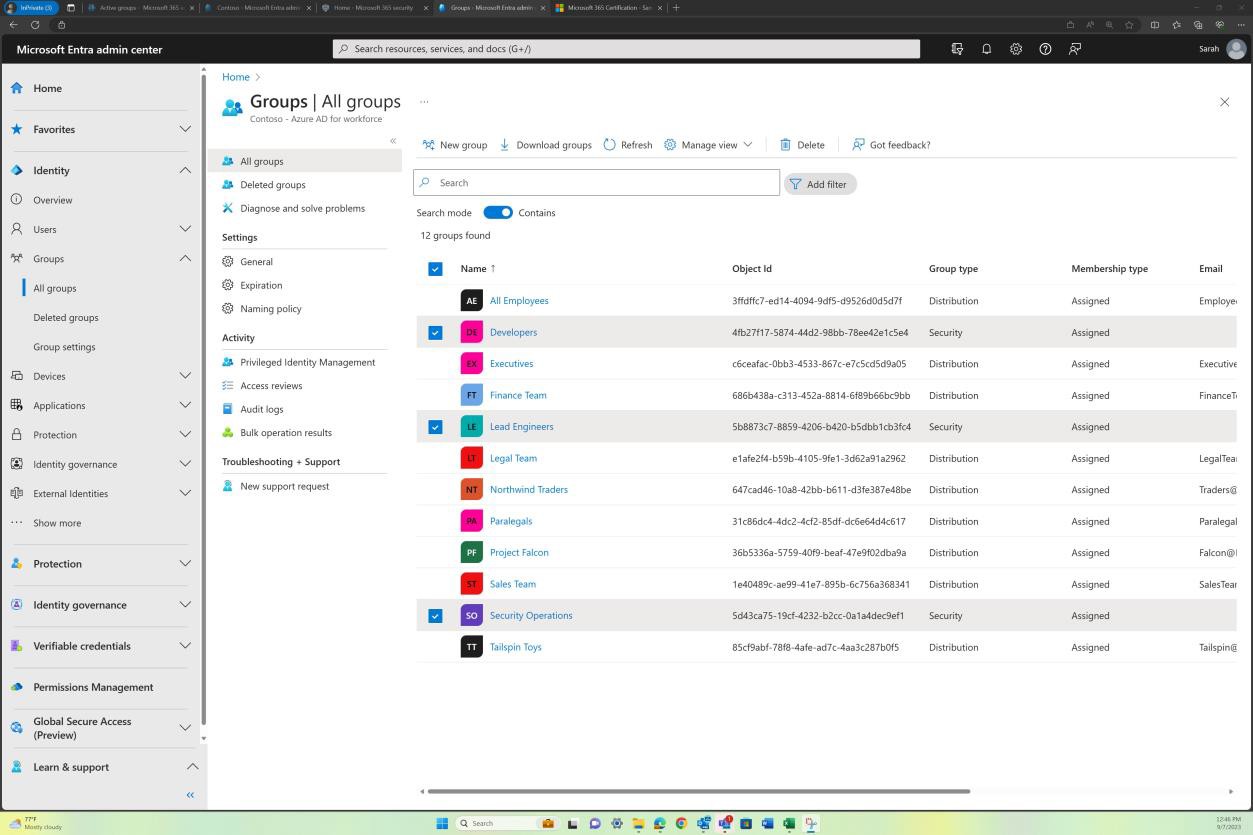

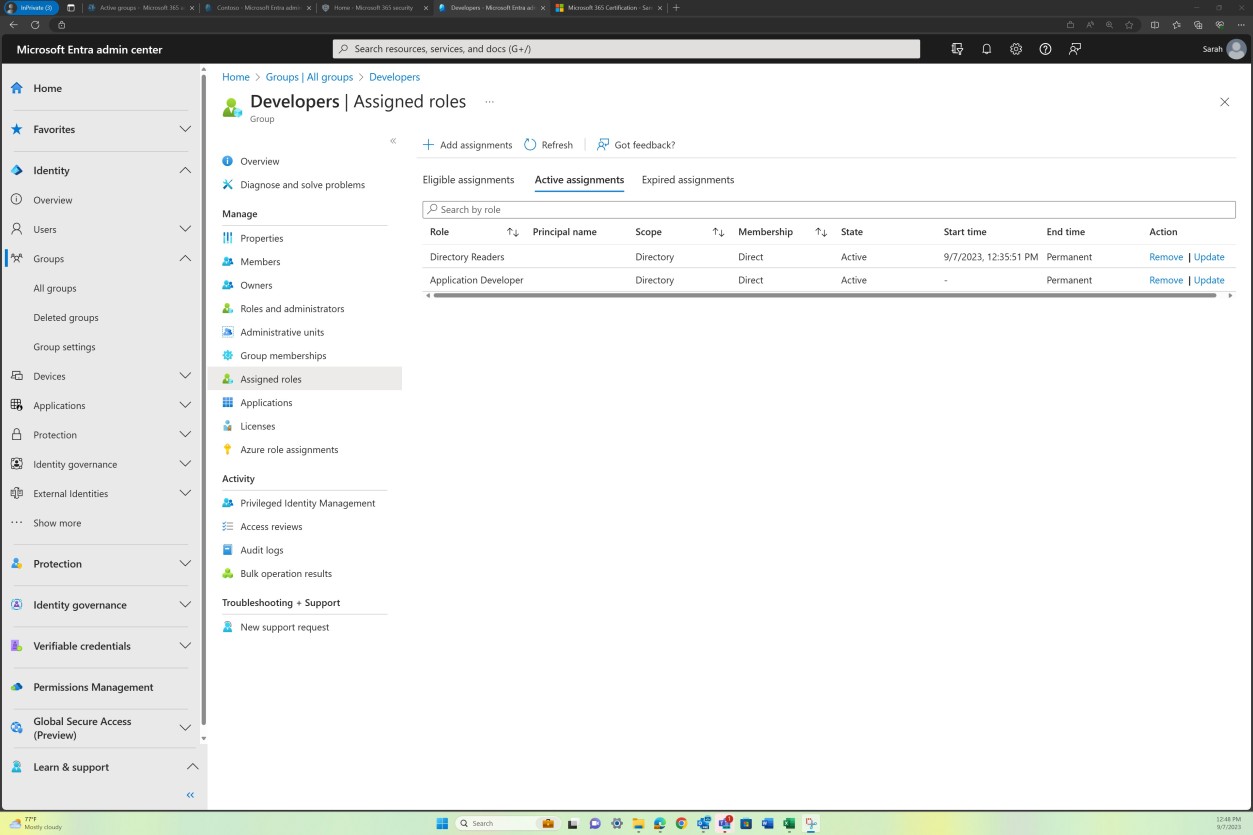

En las capturas de pantalla siguientes se muestra que los entornos de desarrollo y pruebas son independientes del entorno de producción. La separación adecuada de entornos se logra a través de diferentes usuarios o grupos con permisos diferentes asociados a cada entorno.

En la captura de pantalla siguiente se muestra el entorno de desarrollo y los usuarios con acceso a este grupo de recursos.

En la captura de pantalla siguiente se muestra el entorno de producción y los usuarios (distintos del entorno de desarrollo) que tienen acceso a este grupo de recursos.

Directrices:

La evidencia se puede proporcionar mediante el uso compartido de capturas de pantalla de la salida de la misma consulta SQL en una base de datos de producción (redacta cualquier información confidencial) y la base de datos de desarrollo y pruebas. La salida de los mismos comandos debe generar diferentes conjuntos de datos. Donde se almacenan los archivos, la visualización del contenido de las carpetas dentro de ambos entornos también debe mostrar diferentes conjuntos de datos.

Pruebas de ejemplo

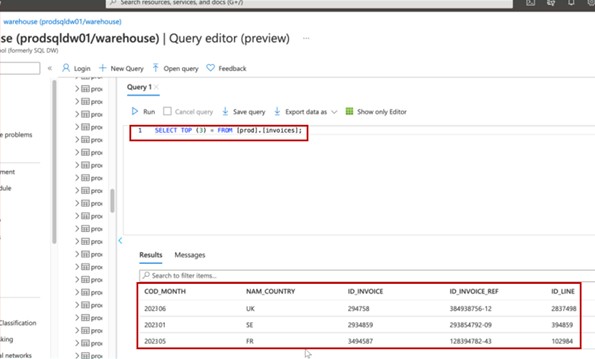

En la captura de pantalla se muestran los tres registros principales (para el envío de pruebas, proporcione los 20 primeros) de la base de datos de producción.

En la captura de pantalla siguiente se muestra la misma consulta de la base de datos de desarrollo, en la que se muestran registros diferentes.

Nota: En este ejemplo no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Protección del desarrollo o la implementación de software

Las organizaciones implicadas en actividades de desarrollo de software a menudo se enfrentan a prioridades de la competencia entre la seguridad y las presiones de TTM (tiempo de comercialización), pero la implementación de actividades relacionadas con la seguridad a lo largo del ciclo de vida de desarrollo de software (SDLC) no solo puede ahorrar dinero, sino que también puede ahorrar tiempo. Cuando la seguridad se deja como un concepto posterior, los problemas normalmente solo se identifican durante la fase de prueba de (DSLC), que a menudo puede ser más lento y costoso de corregir. La intención de esta sección de seguridad es garantizar que se siguen prácticas seguras de desarrollo de software para reducir el riesgo de que se introduzcan errores de codificación en el software que se desarrolla. Además, en esta sección se busca incluir algunos controles para ayudar a la implementación segura de software.

Control Nº 12

Proporcione pruebas que demuestren que existe documentación y se mantiene que:

es compatible con el desarrollo de software seguro e incluye estándares del sector o procedimientos recomendados para la codificación segura, como OWASP Top 10 o SANS Top 25 CWE.

los desarrolladores se someten a la codificación segura pertinente y al entrenamiento de desarrollo de software seguro anualmente.

Intención: desarrollo seguro

Las organizaciones deben hacer todo lo posible para garantizar que el software se desarrolle de forma segura y libre de vulnerabilidades. En un mejor esfuerzo por lograr esto, se debe establecer un ciclo de vida de desarrollo de software seguro (SDLC) sólido y procedimientos recomendados de codificación seguros para promover técnicas de codificación seguras y un desarrollo seguro a lo largo de todo el proceso de desarrollo de software. La intención es reducir el número y la gravedad de las vulnerabilidades en el software.

Existen procedimientos recomendados y técnicas de codificación para todos los lenguajes de programación a fin de garantizar que el código se desarrolle de forma segura. Hay cursos de entrenamiento externos diseñados para enseñar a los desarrolladores los diferentes tipos de clases de vulnerabilidades de software y las técnicas de codificación que se pueden usar para dejar de introducir estas vulnerabilidades en el software. La intención de este control es también enseñar estas técnicas a todos los desarrolladores y asegurarse de que estas técnicas no se olvidan, o las técnicas más recientes se aprenden realizando esto anualmente.

Directrices: desarrollo seguro

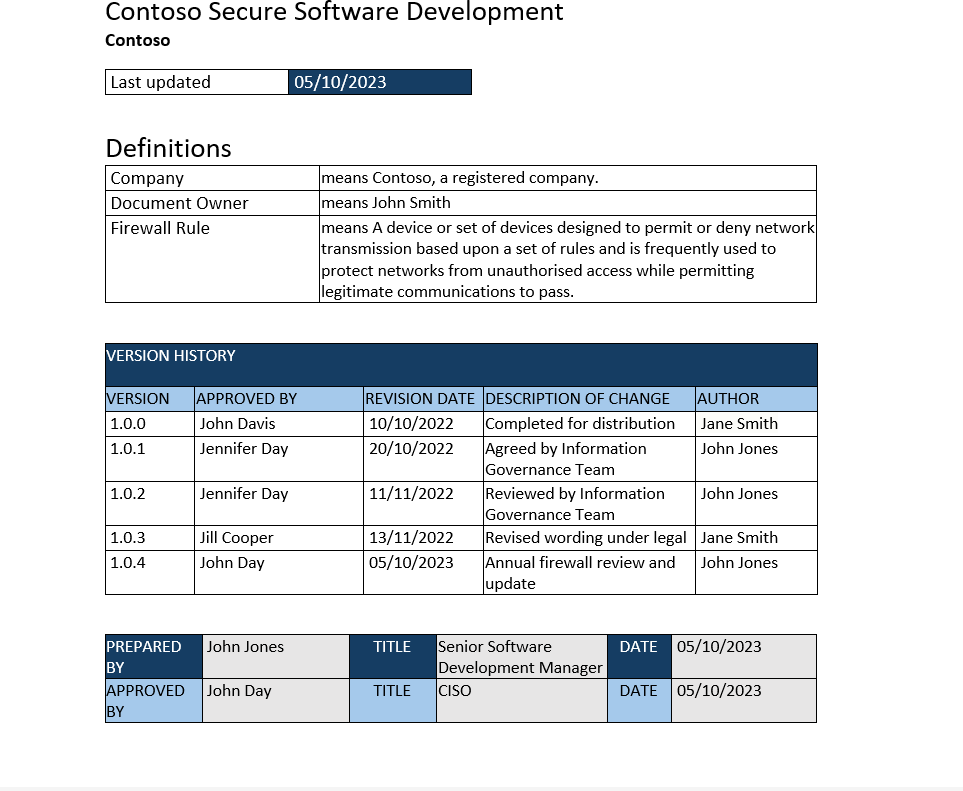

Proporcione la documentación documentada de SDLC o soporte técnico que demuestre que se está usando un ciclo de vida de desarrollo seguro y que se proporcionan instrucciones para que todos los desarrolladores promuevan procedimientos recomendados de codificación seguros. Eche un vistazo a OWASP en SDLC y al modelo de madurez de OWASP Software Assurance (SAMM).

Evidencia de ejemplo: desarrollo seguro

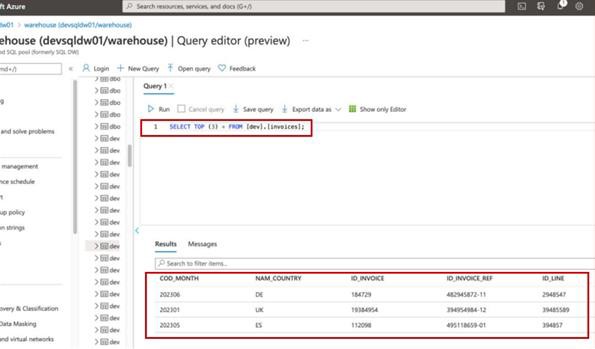

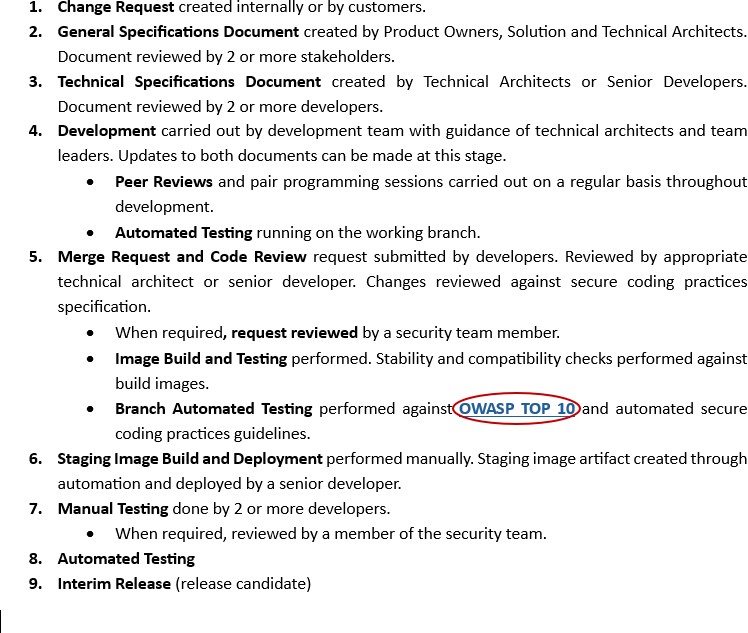

A continuación se muestra un ejemplo del documento De desarrollo de software seguro. A continuación se muestra un extracto del procedimiento de desarrollo de software seguro de Contoso, que muestra prácticas de desarrollo y codificación seguras.

Nota: En los ejemplos anteriores no se usaron capturas de pantalla completas, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren cualquier dirección URL, el usuario que ha iniciado sesión y la hora y la fecha del sistema.

Directrices: entrenamiento de desarrollo seguro

Proporcione pruebas mediante certificados si el entrenamiento lo lleva a cabo una empresa de entrenamiento externa, o proporcionando capturas de pantalla de los diarios de entrenamiento u otros artefactos que muestran que los desarrolladores han asistido al entrenamiento. Si esta formación se lleva a cabo a través de recursos internos, proporcione también pruebas del material de formación.

Evidencia de ejemplo: entrenamiento de desarrollo seguro

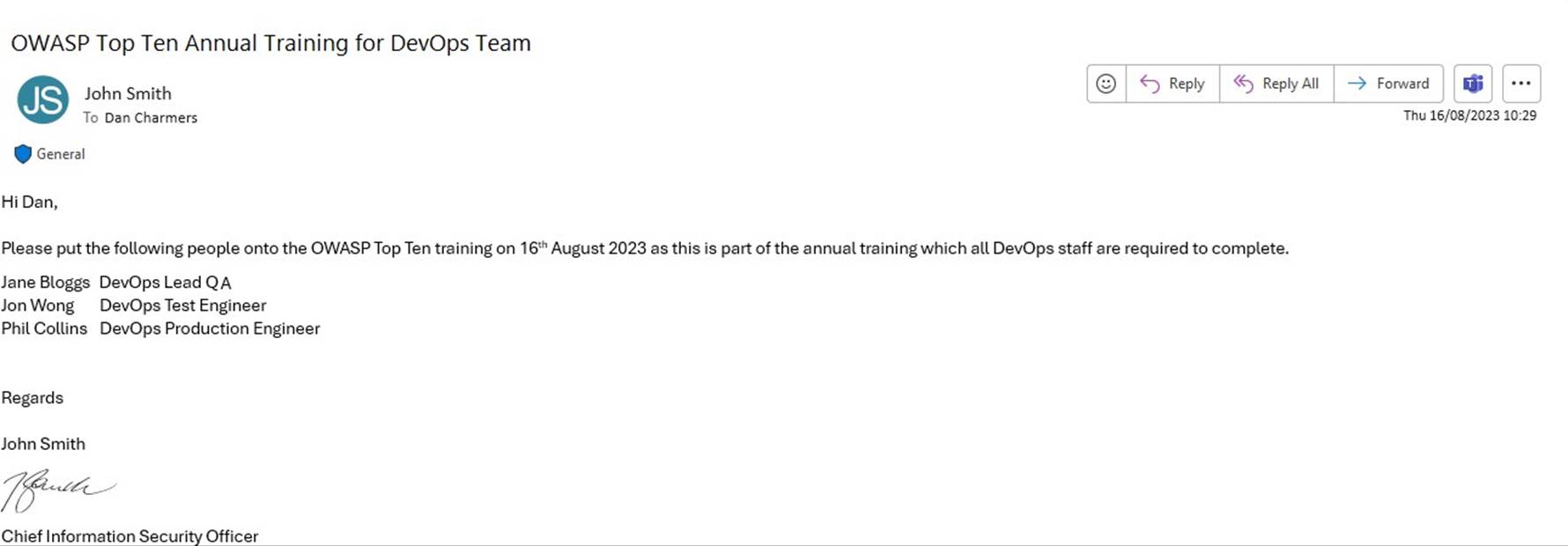

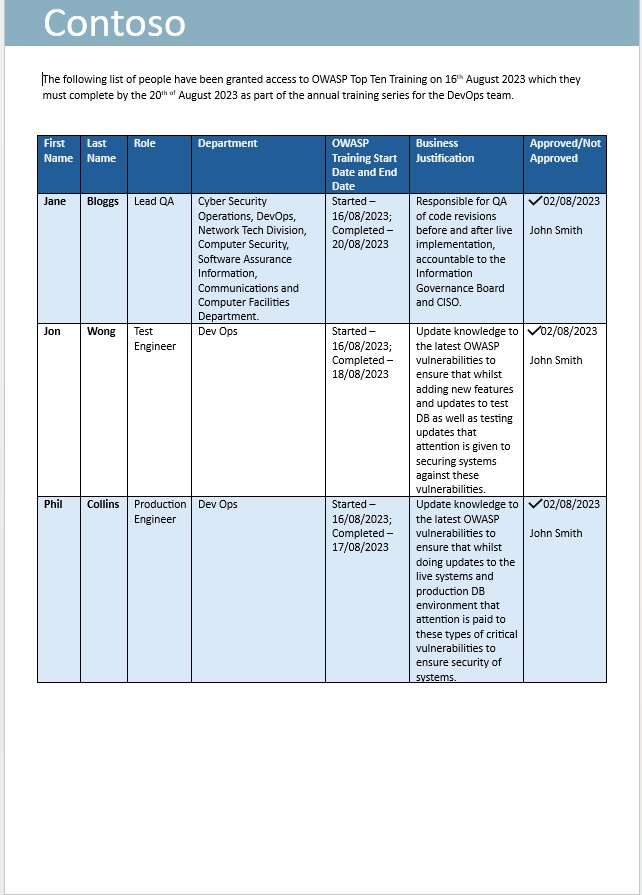

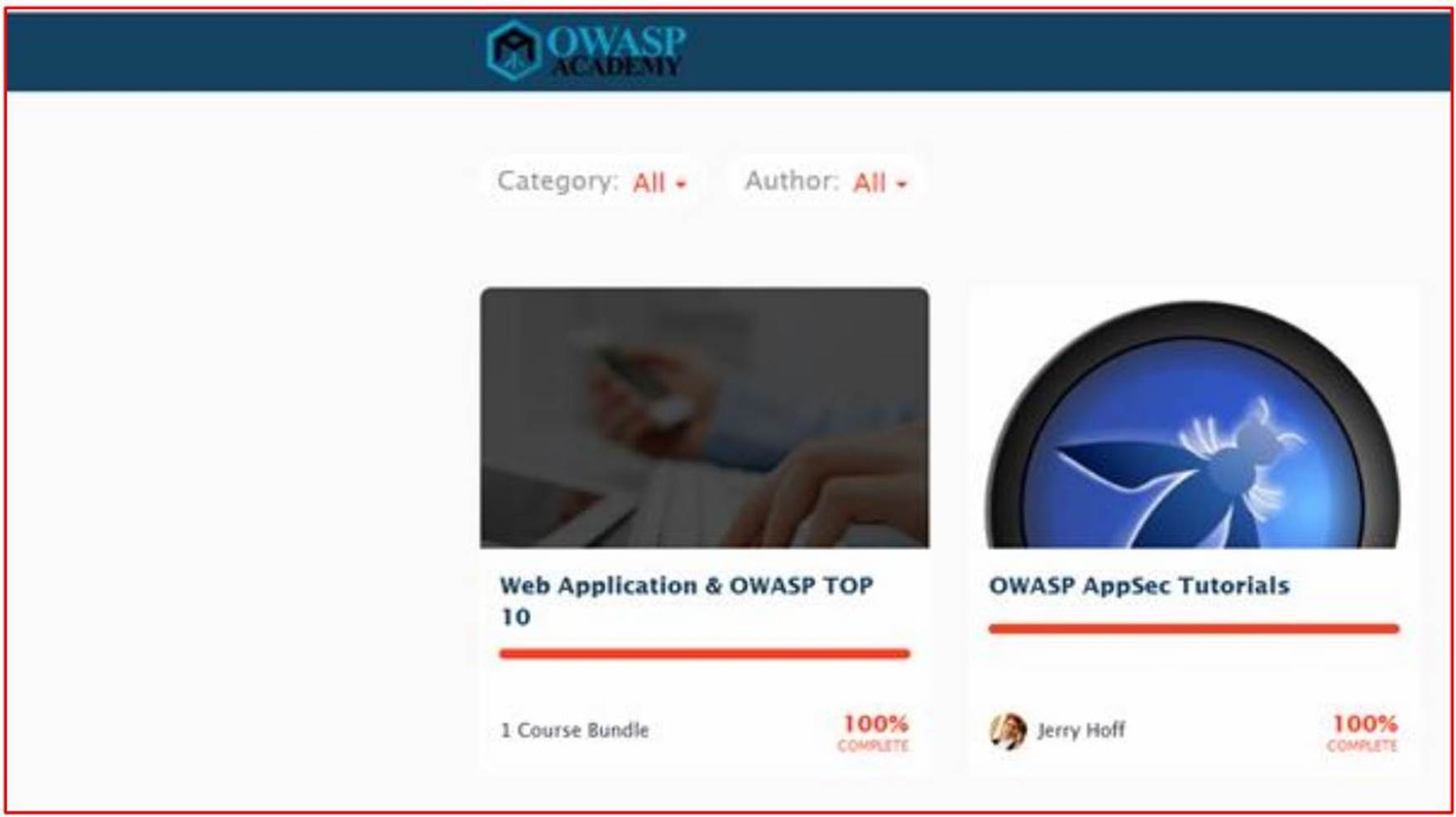

La siguiente captura de pantalla es un correo electrónico que solicita al personal del equipo de DevOps que se inscriba en el entrenamiento anual de los diez primeros miembros de OWASP.

En la siguiente captura de pantalla se muestra que se ha solicitado el entrenamiento con justificación y aprobación empresariales. A continuación, se muestran capturas de pantalla tomadas del entrenamiento y un registro de finalización que muestra que la persona ha terminado el entrenamiento anual.

Nota: En este ejemplo no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Control Nº 13

Proporcione pruebas de que los repositorios de código están protegidos para que:

todos los cambios de código se someten a un proceso de revisión y aprobación por parte de un segundo revisor antes de combinarse con la rama principal.

los controles de acceso adecuados están en su lugar.

todo el acceso se aplica a través de la autenticación multifactor (MFA).

todas las versiones realizadas en los entornos de producción se revisan y aprueban antes de su implementación.

Intención: revisión de código

La intención con este subpunto es realizar una revisión de código por parte de otro desarrollador para ayudar a identificar los errores de codificación que podrían introducir una vulnerabilidad en el software. Se debe establecer la autorización para asegurarse de que se llevan a cabo revisiones de código, se realizan pruebas, etc. antes de la implementación. El paso de autorización valida que se han seguido los procesos correctos que sustentan el SDLC definido en el control 12.

El objetivo es asegurarse de que todos los cambios de código se sometan a un riguroso proceso de revisión y aprobación por parte de un segundo revisor antes de combinarlos en la rama principal. Este proceso de aprobación dual sirve como medida de control de calidad, con el objetivo de detectar errores de codificación, vulnerabilidades de seguridad u otros problemas que podrían poner en peligro la integridad de la aplicación.

Directrices: revisión de código

Proporcione pruebas de que el código se somete a una revisión del mismo nivel y debe estar autorizado antes de que se pueda aplicar al entorno de producción. Esta evidencia puede ser a través de una exportación de vales de cambio, demostrando que se han realizado revisiones de código y los cambios autorizados, o podría ser a través de software de revisión de código como Crucible

Evidencia de ejemplo: revisión de código

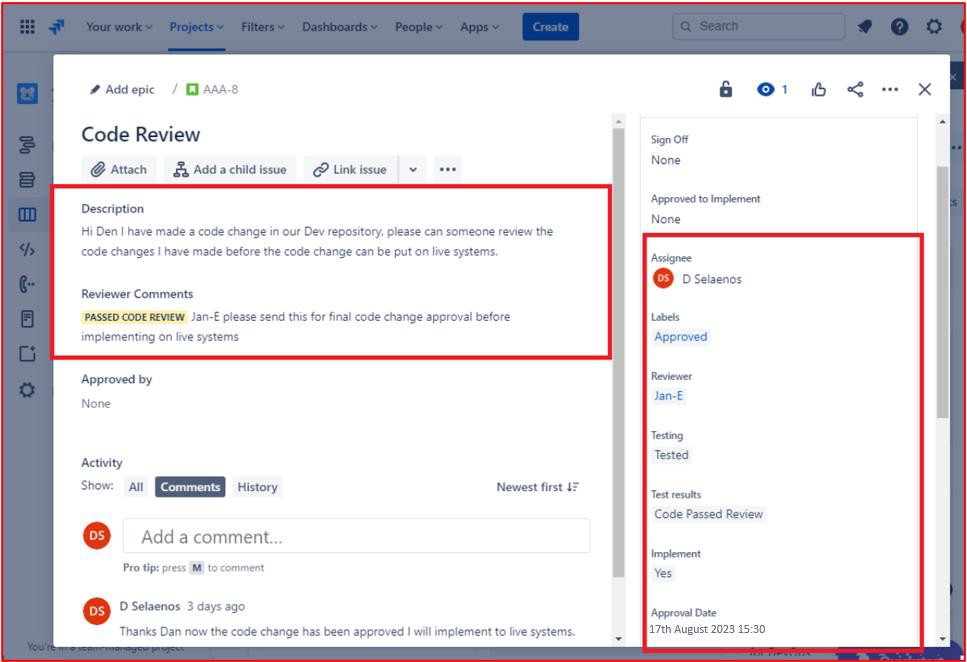

A continuación se muestra un vale que muestra los cambios de código sometidos a un proceso de revisión y autorización por parte de alguien que no sea el desarrollador original. Muestra que el asignado ha solicitado una revisión de código y que se asignará a otra persona para la revisión de código.

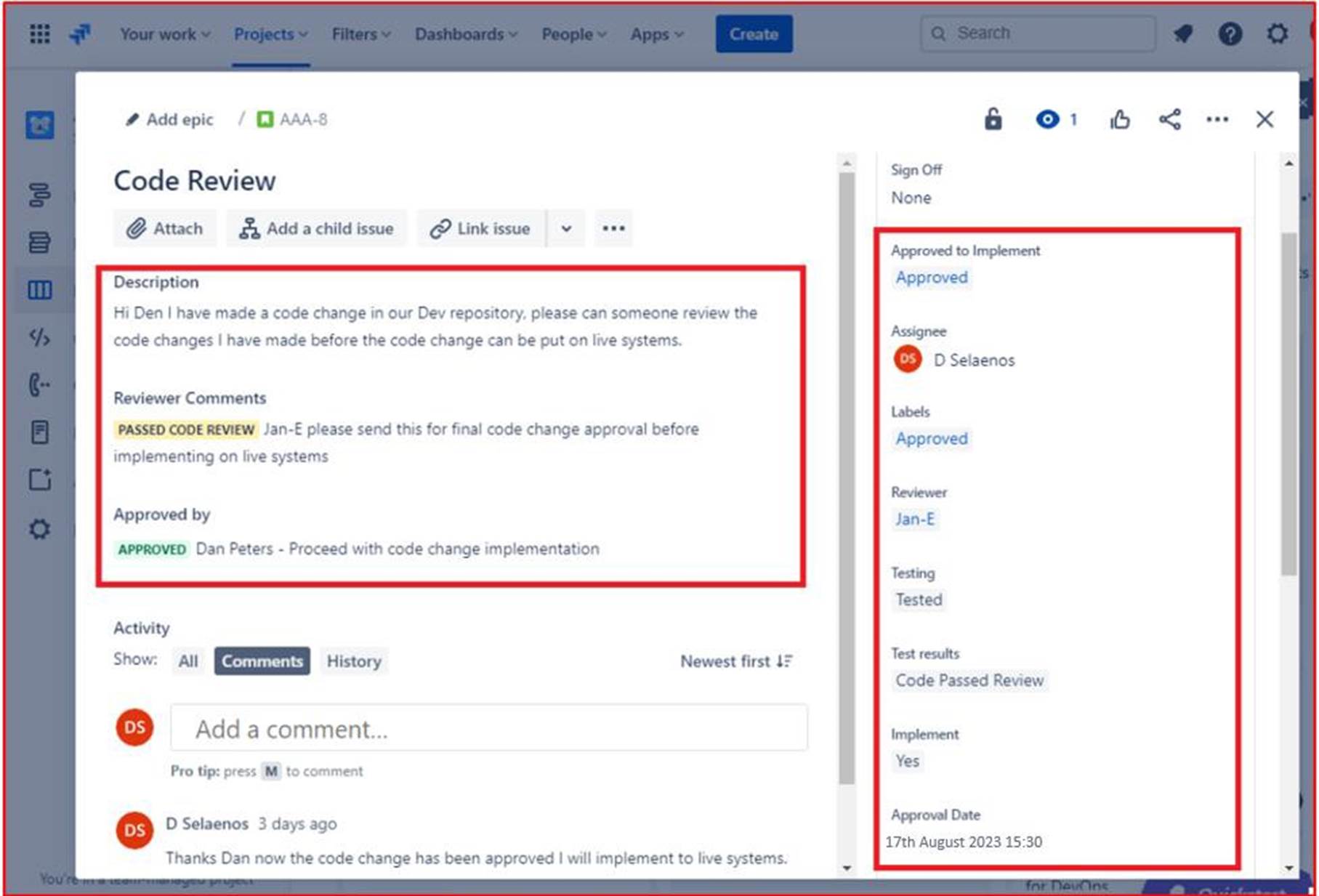

En la imagen siguiente se muestra que la revisión de código se asignó a alguien distinto del desarrollador original, como se muestra en la sección resaltada en el lado derecho de la imagen. En el lado izquierdo, el revisor de código ha revisado el código y se le ha dado el estado "REVISIÓN DE CÓDIGO PASADO". El vale ahora debe obtener la aprobación de un administrador antes de que los cambios se puedan colocar en sistemas de producción en vivo.

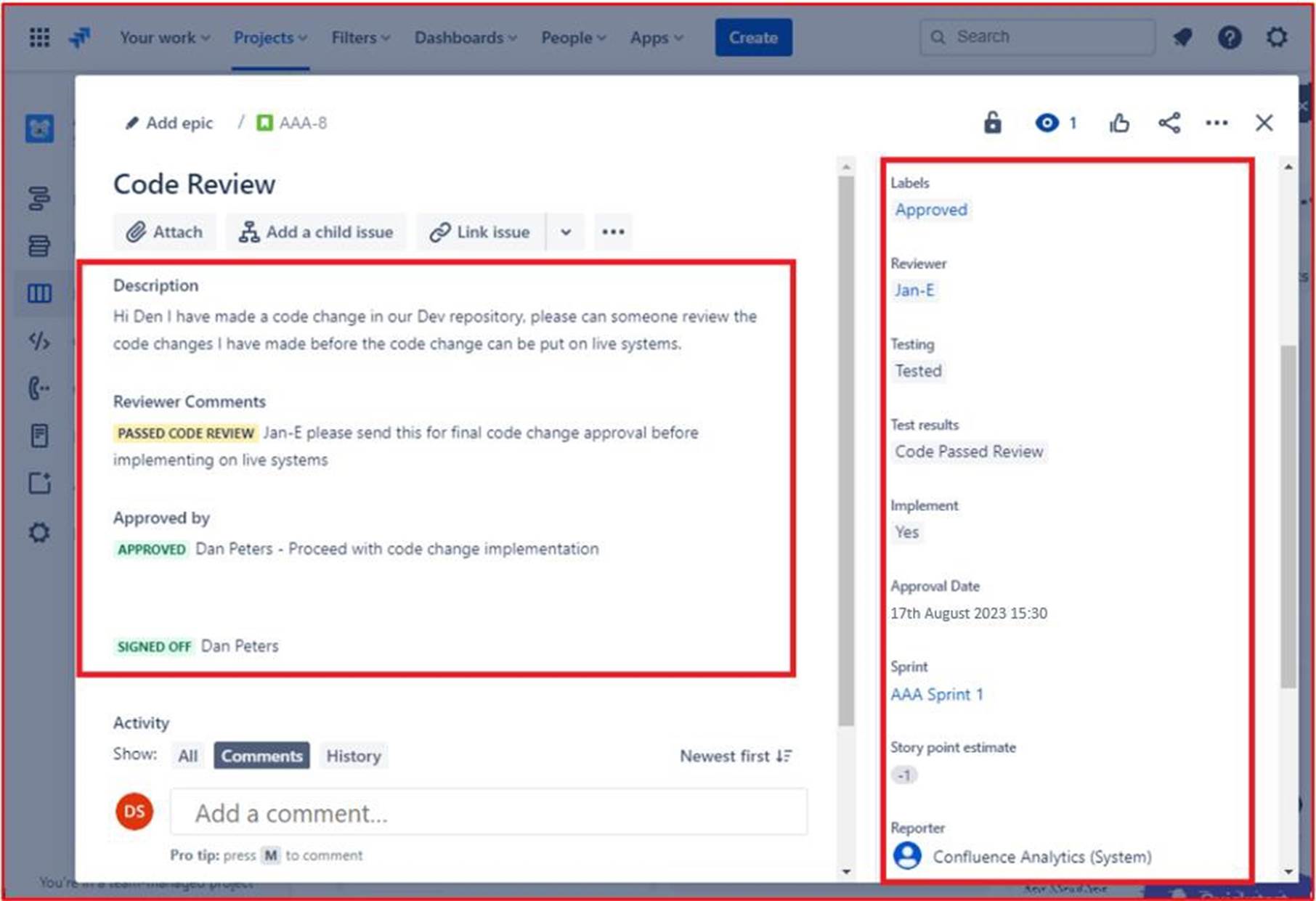

En la imagen siguiente se muestra que el código revisado se ha aprobado para implementarse en los sistemas de producción en directo. Una vez realizados los cambios de código, el trabajo final se cierra. Tenga en cuenta que a lo largo del proceso hay tres personas implicadas, el desarrollador original del código, el revisor de código y un administrador para dar aprobación y cerrar la sesión. Para cumplir los criterios de este control, sería una expectativa que sus vales sigan este proceso.

Nota: En este ejemplo no se usó una captura de pantalla completa, pero todas las capturas de pantalla de pruebas enviadas por ISV deben ser capturas de pantalla completas que muestren la dirección URL, la hora y la fecha de inicio de sesión del usuario y del sistema.

Evidencia de ejemplo: revisión de código

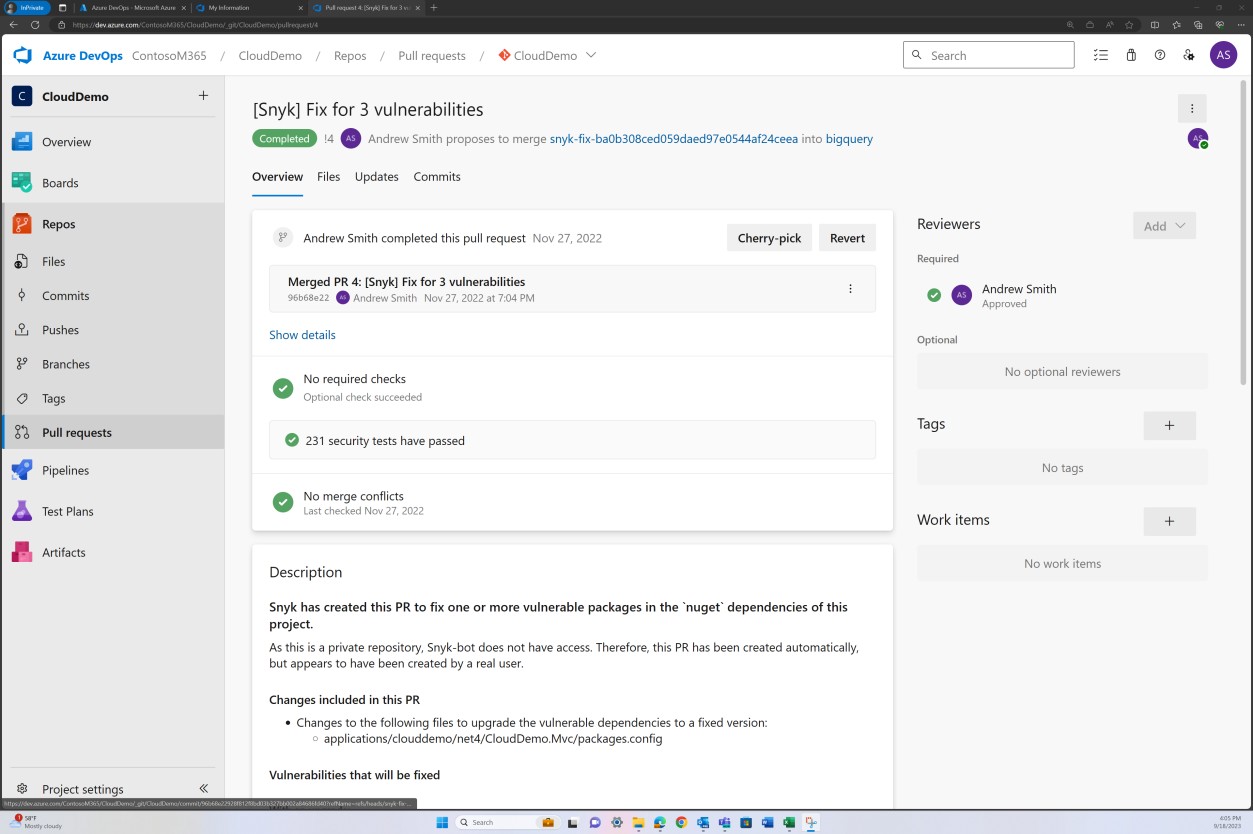

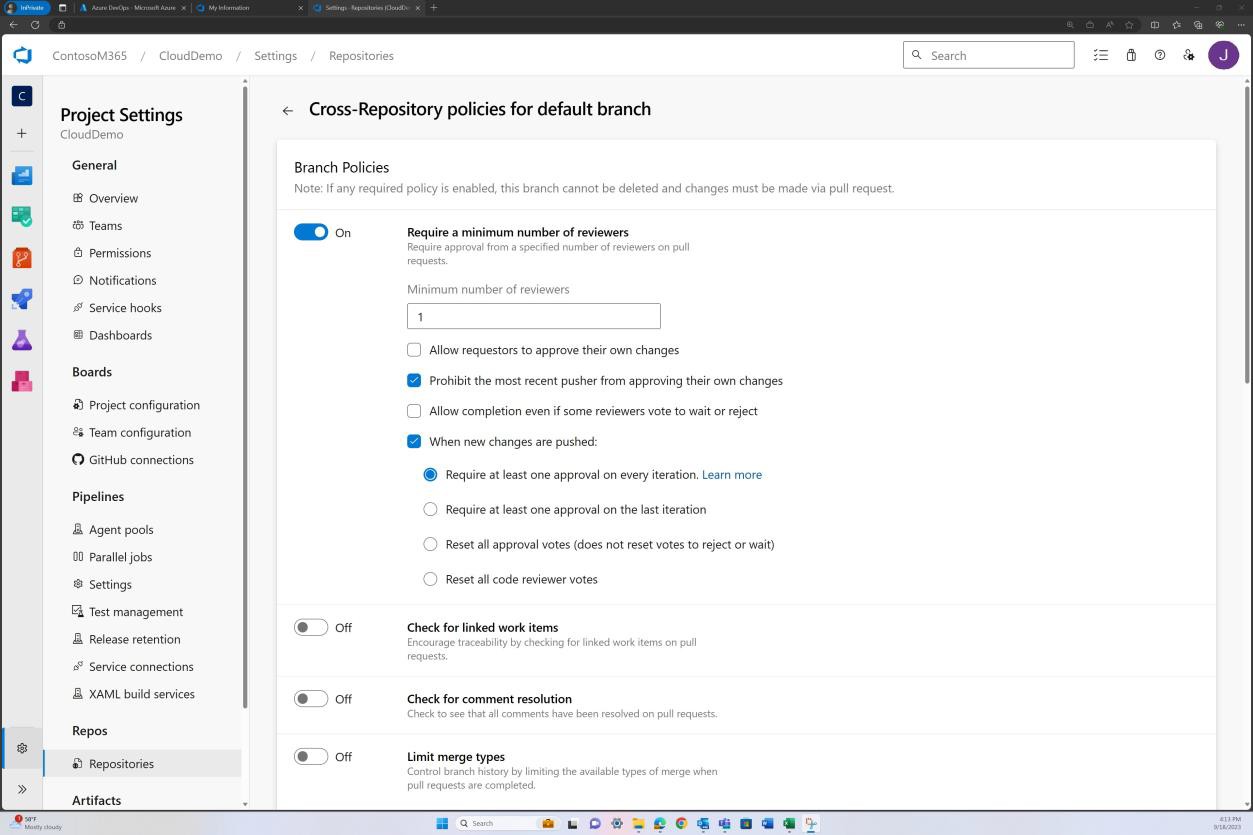

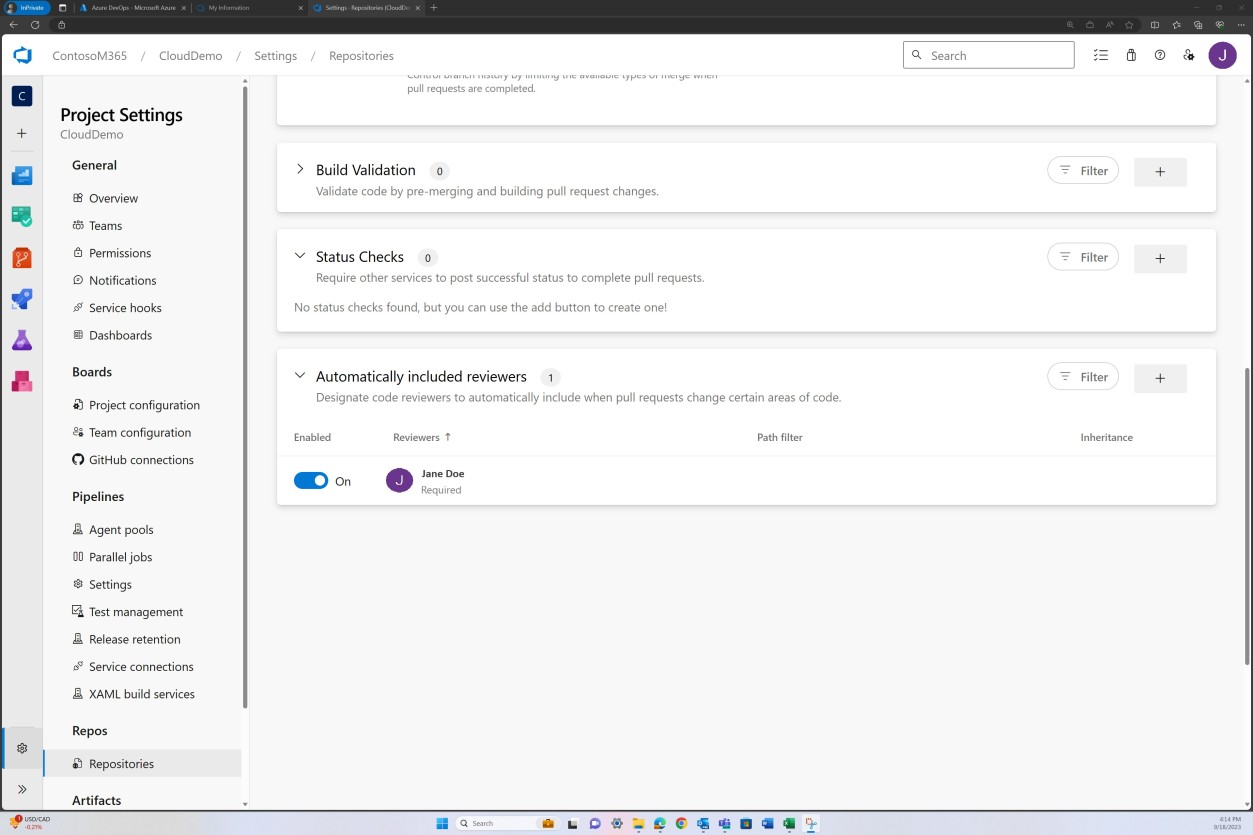

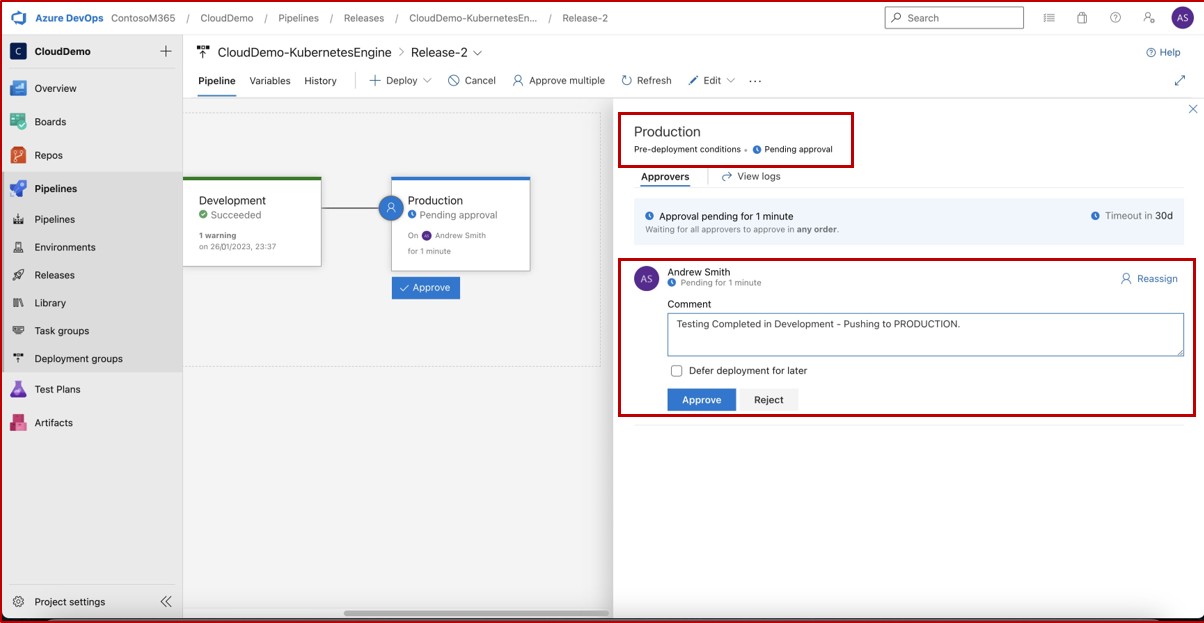

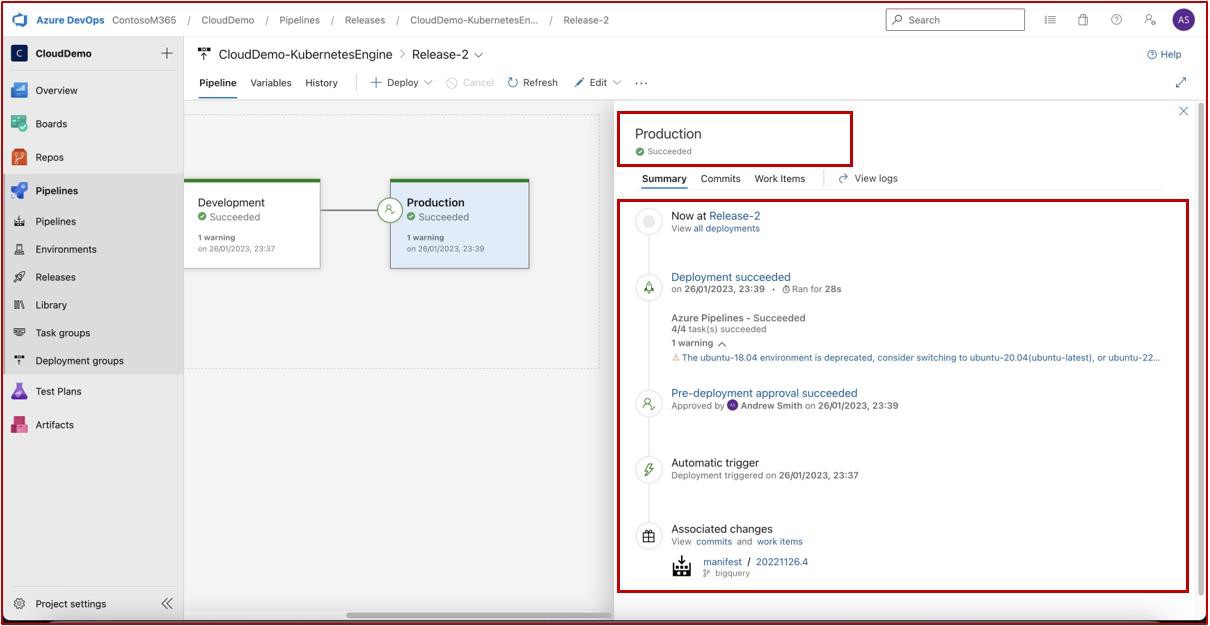

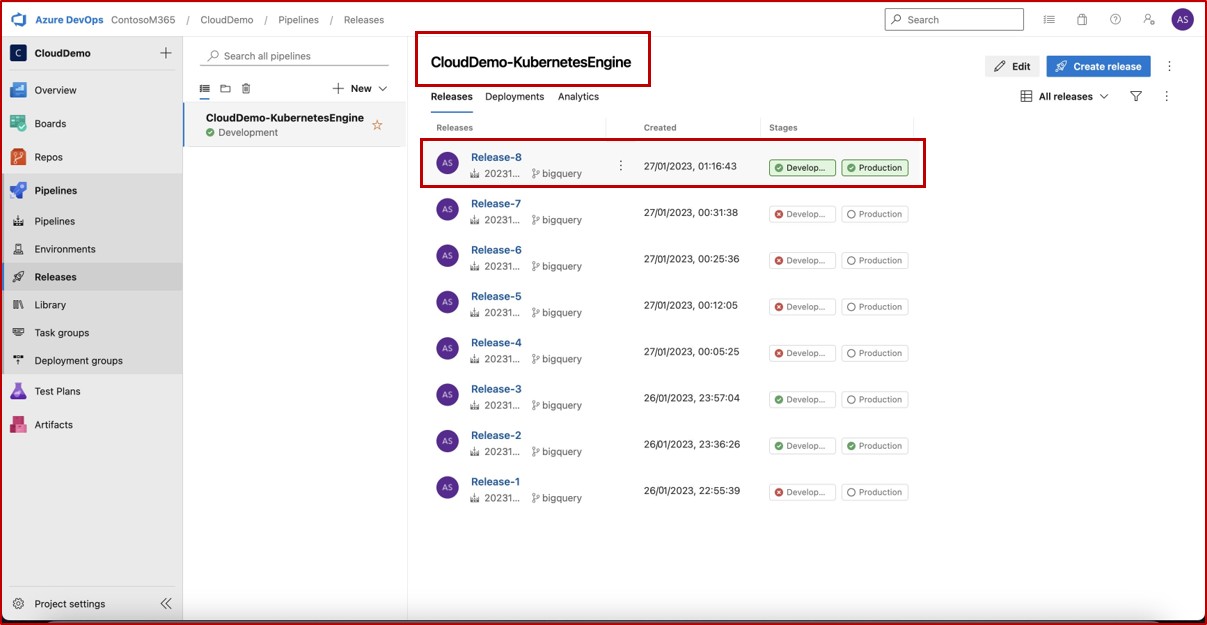

Además de la parte administrativa del proceso mostrada anteriormente, con repositorios de código modernos y plataformas se pueden implementar controles adicionales, como la revisión de aplicación de directivas de rama, para garantizar que las combinaciones no se puedan producir hasta que se complete dicha revisión. En el ejemplo siguiente se muestra que esto se logra en DevOps.

En la captura de pantalla siguiente se muestra que se asignan revisores predeterminados y se requiere revisión automáticamente.

Evidencia de ejemplo: revisión de código

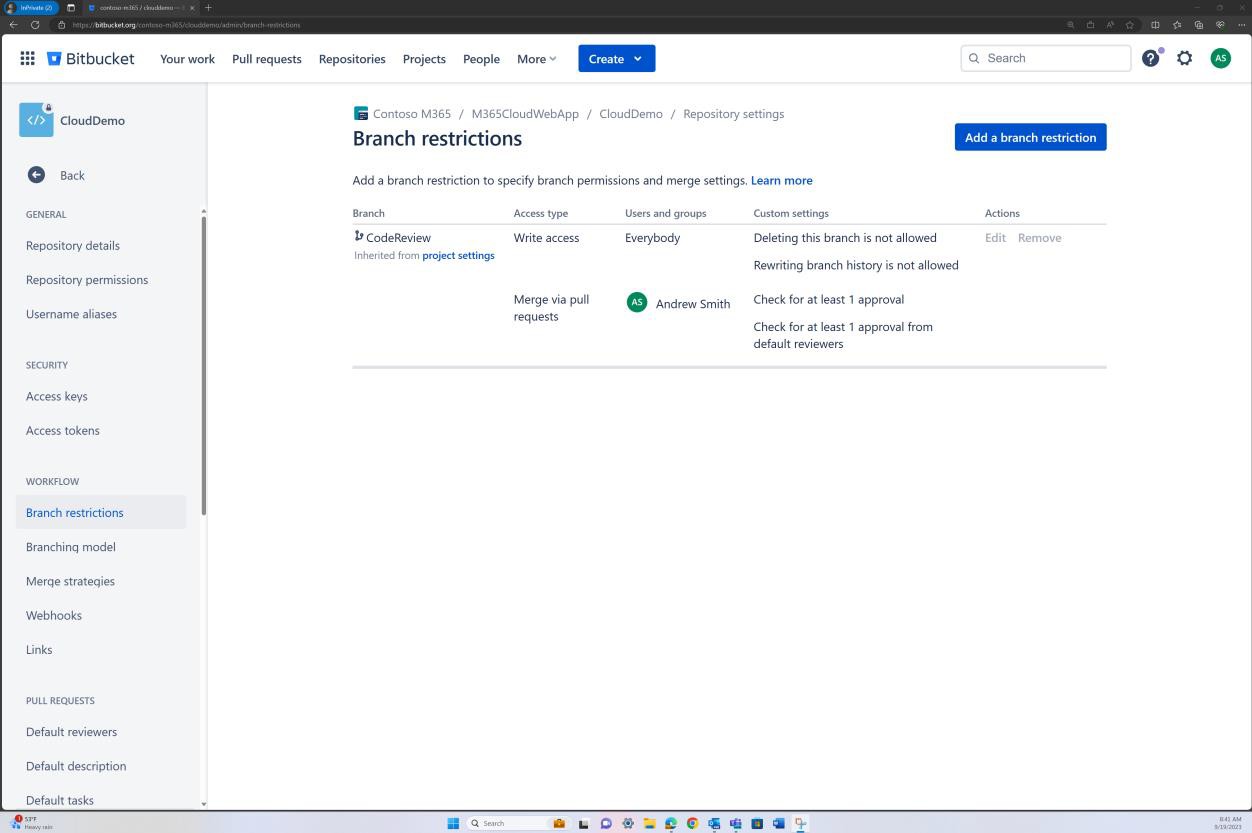

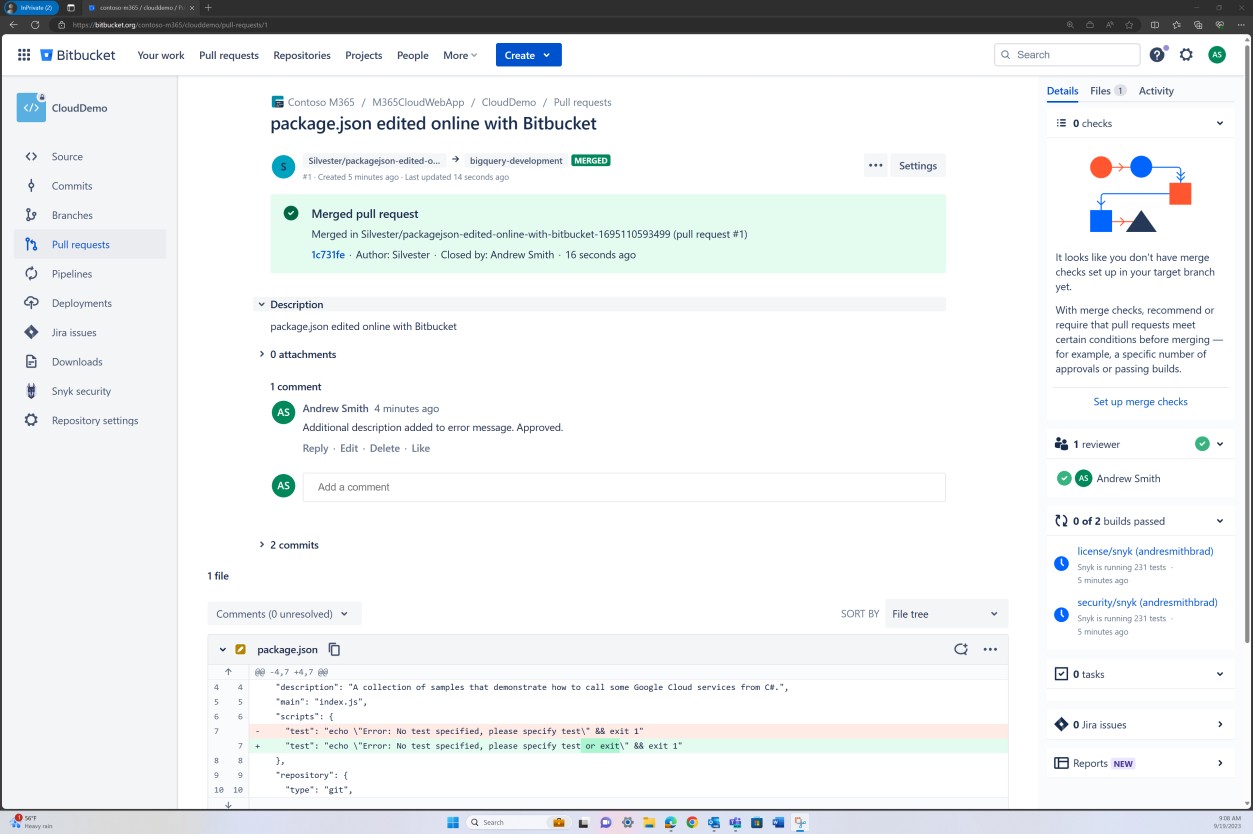

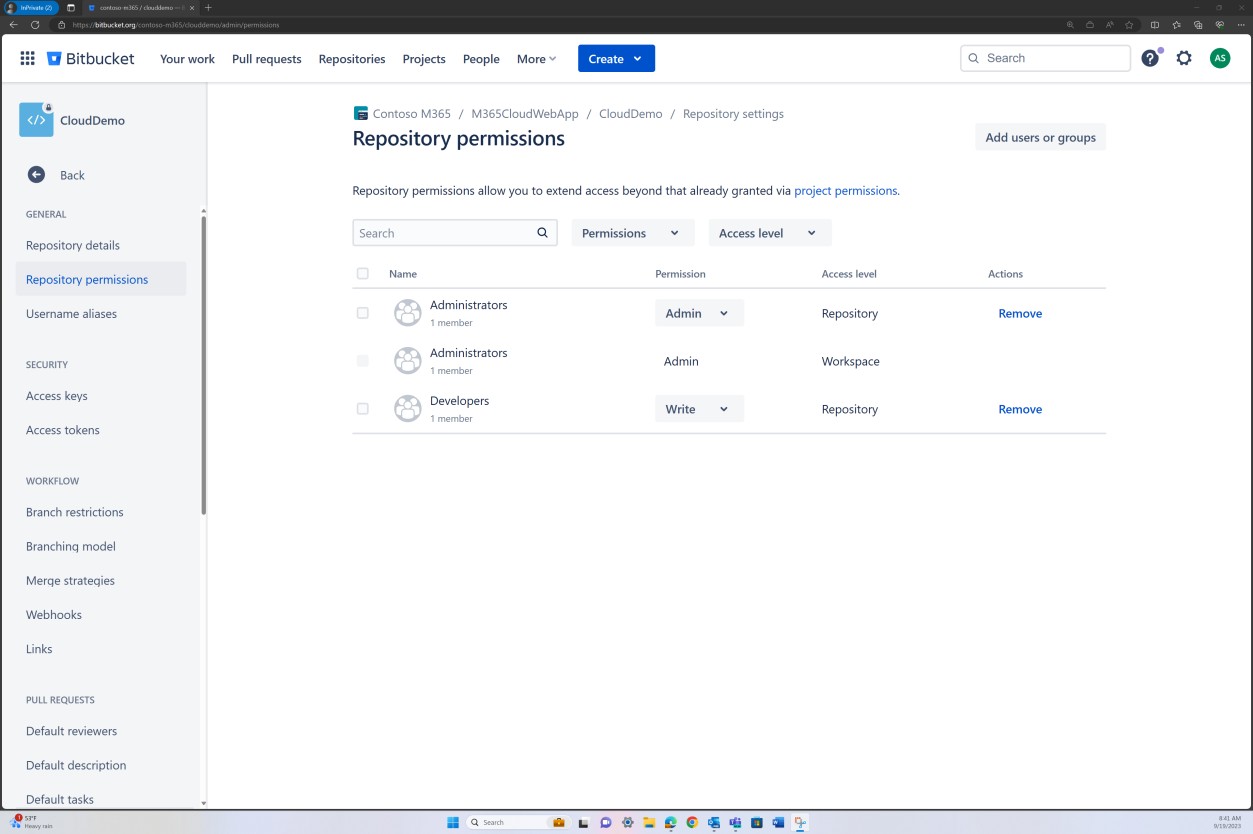

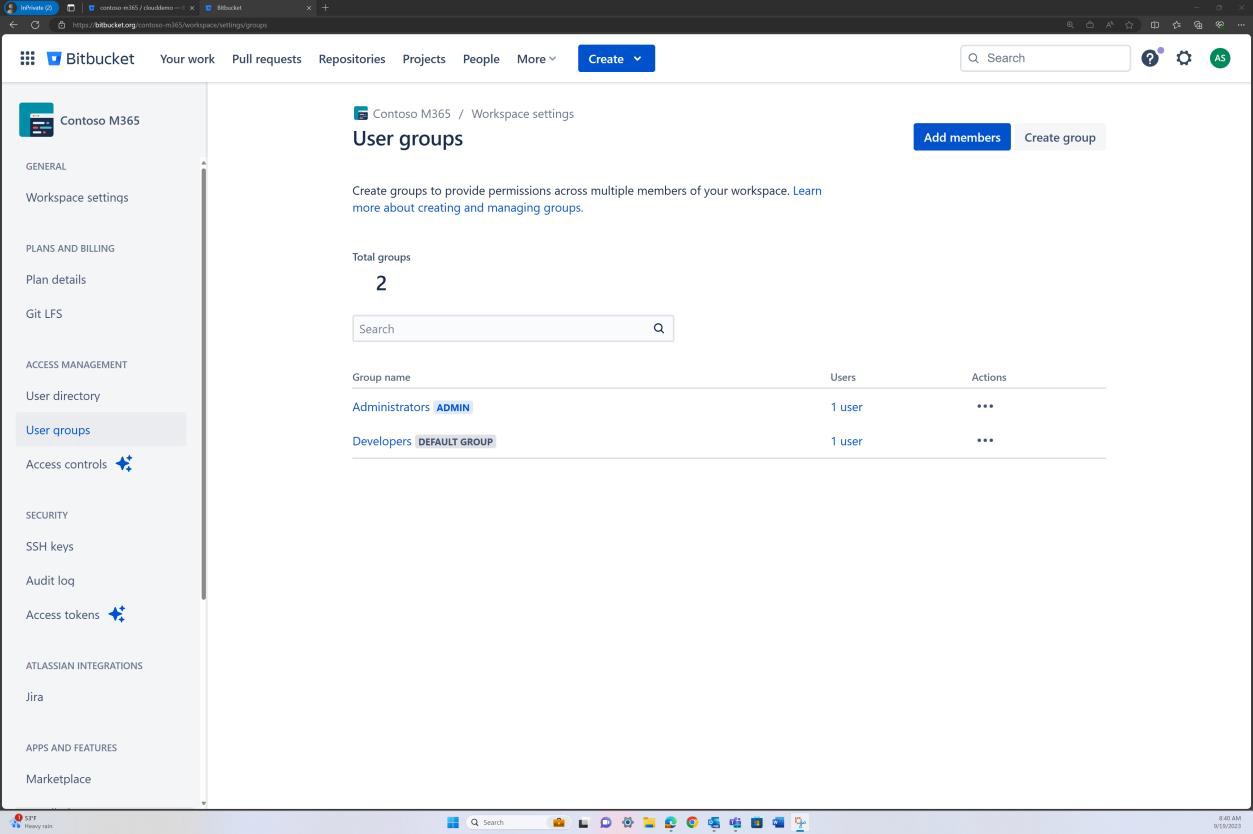

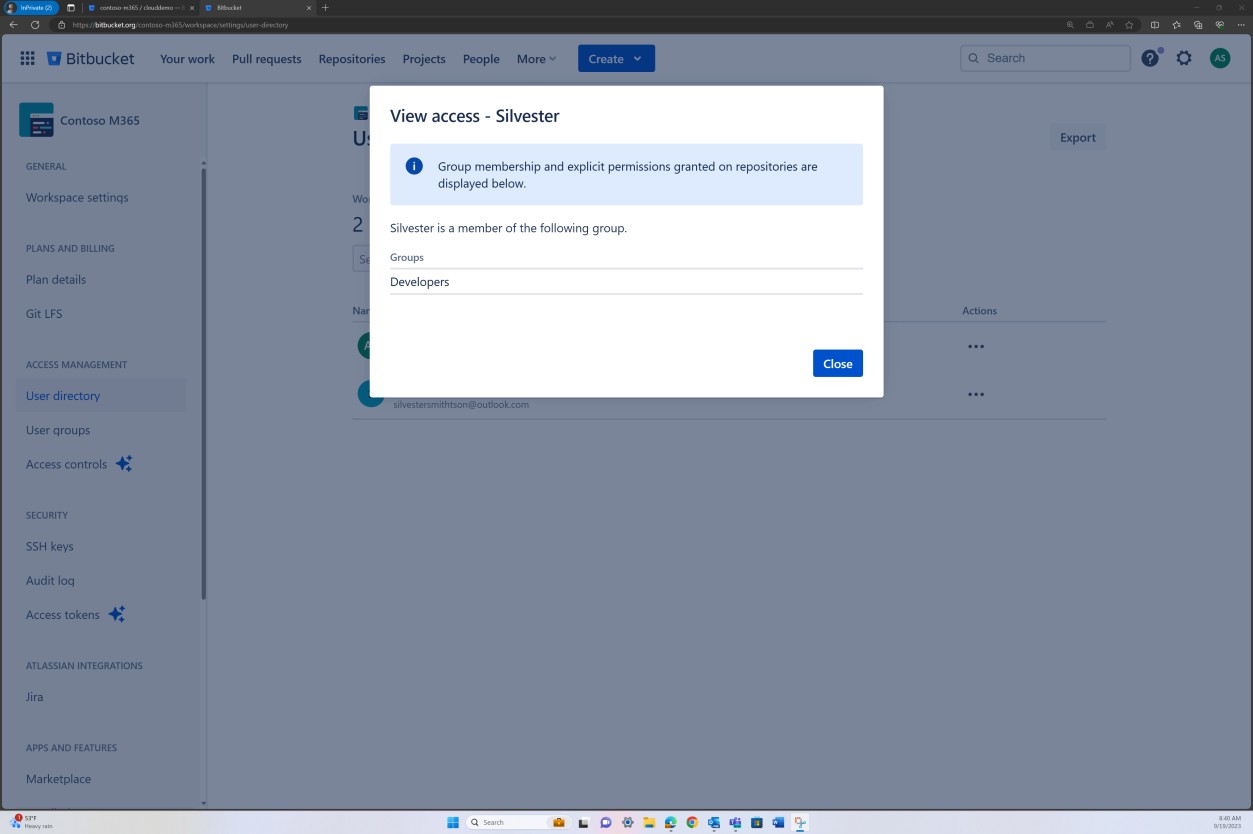

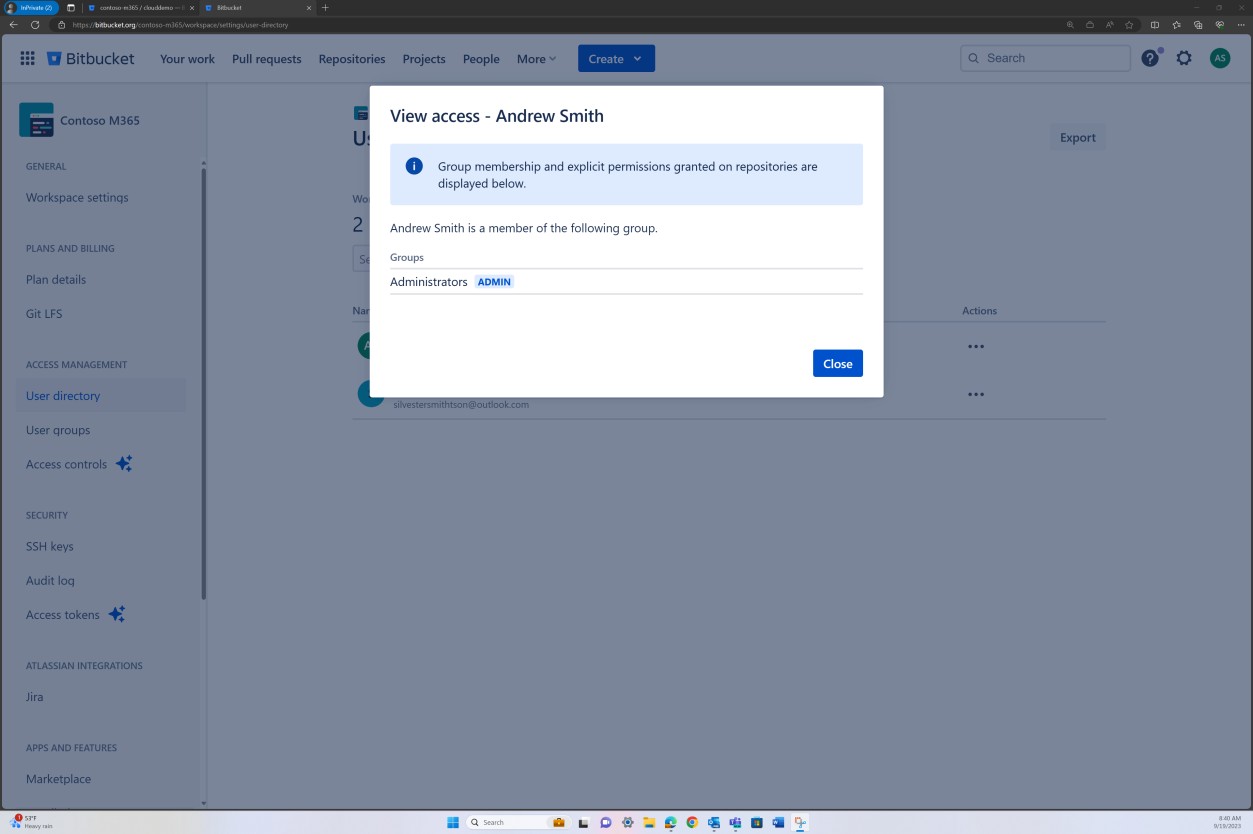

La revisión de la aplicación de directivas de rama también se puede lograr en Bitbucket.

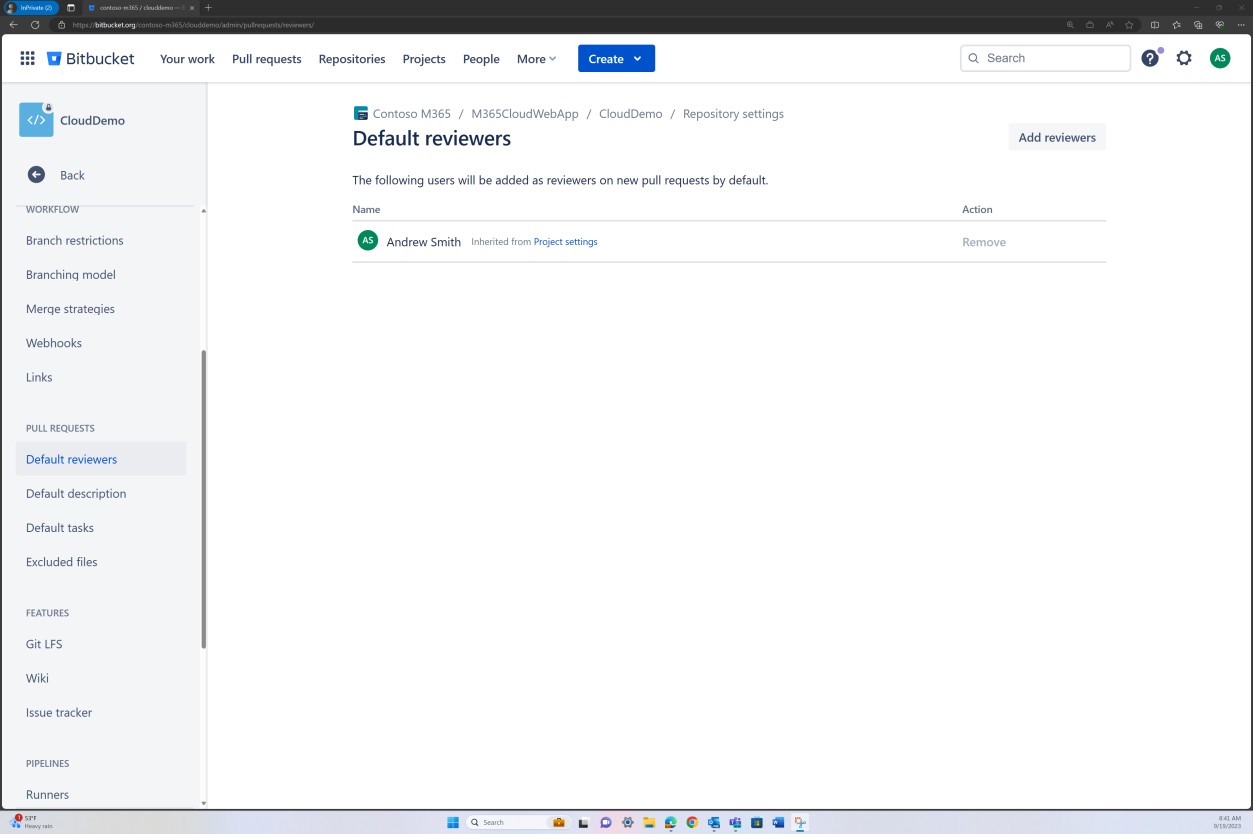

En la siguiente captura de pantalla se establece un revisor predeterminado. Esto garantiza que las combinaciones requerirán una revisión del individuo asignado antes de que el cambio se propague a la rama principal.

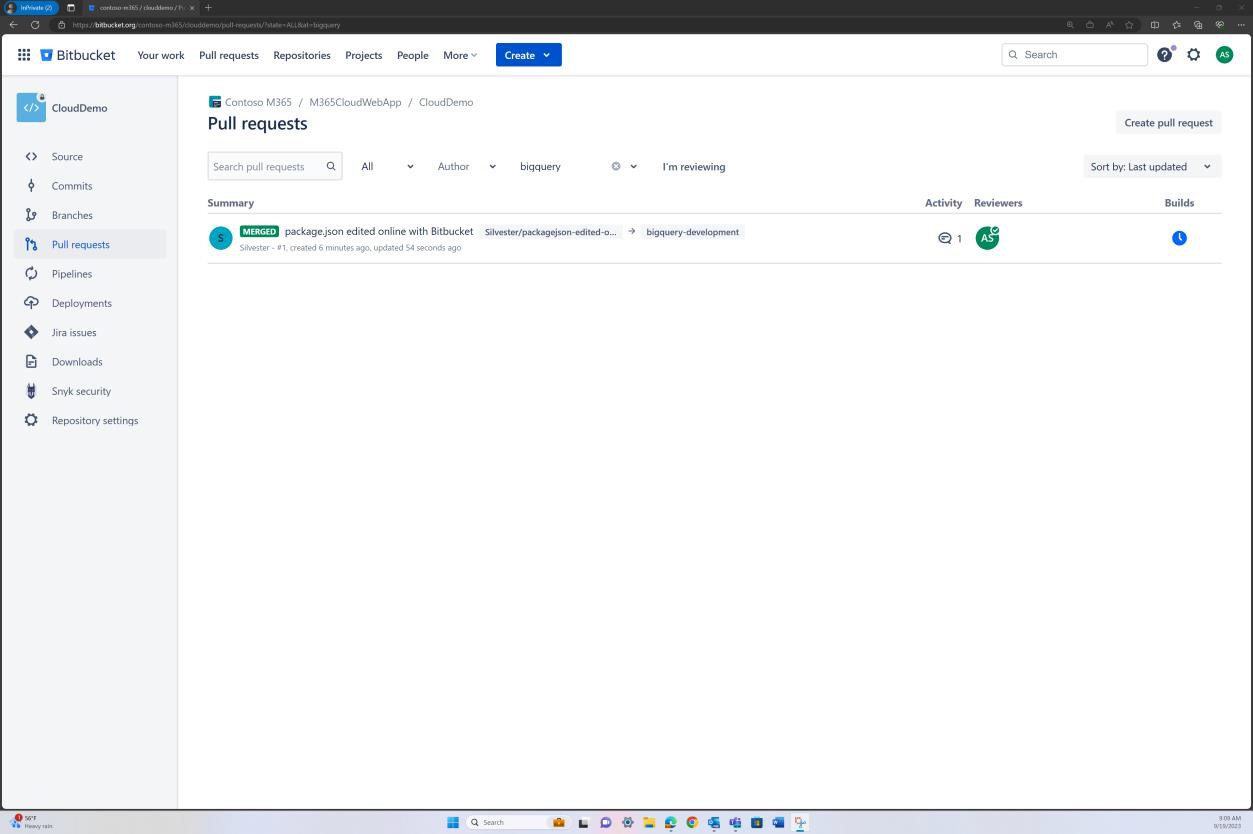

En las dos capturas de pantalla siguientes, se muestra un ejemplo de los valores de configuración que se aplican. Además de una solicitud de incorporación de cambios completada, que inició el usuario Silvester y requirió la aprobación del revisor predeterminado Andrew antes de combinarse con la rama principal.

Tenga en cuenta que cuando se proporcionen pruebas, la expectativa será que se demuestre el proceso de un extremo a otro. Nota: Se deben proporcionar capturas de pantalla que muestren los valores de configuración si hay una directiva de rama (o algún otro método o control mediante programación) y los vales o registros de aprobación que se conceden.

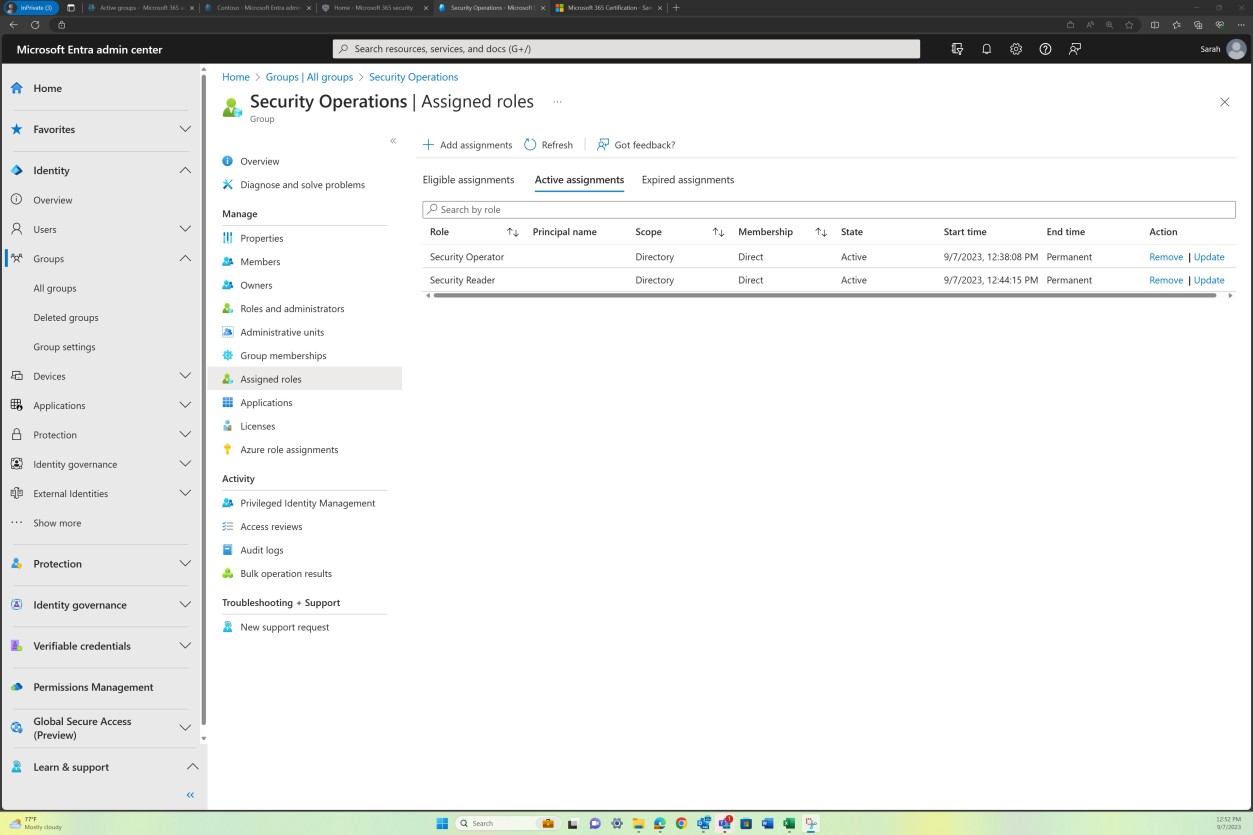

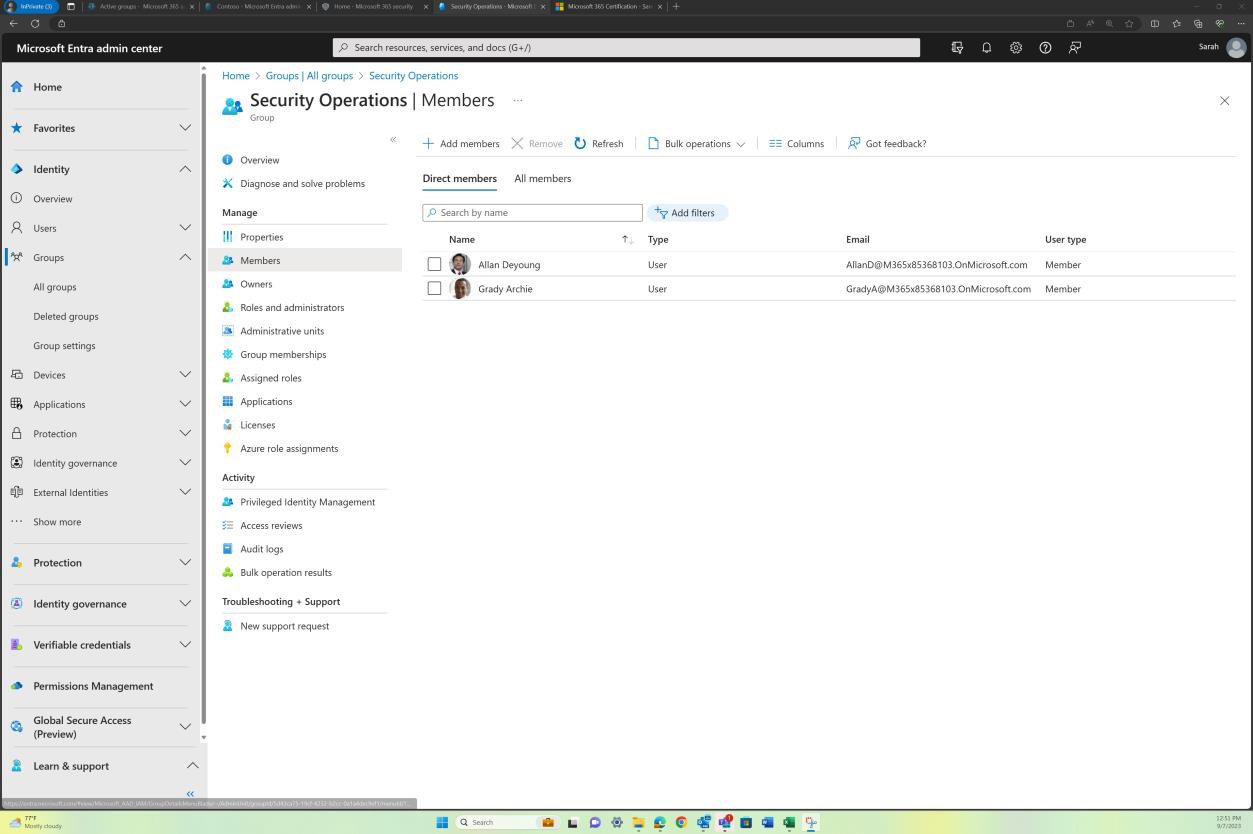

Intención: acceso restringido

A partir del control anterior, se deben implementar controles de acceso para limitar el acceso solo a usuarios individuales que trabajan en proyectos específicos. Al limitar el acceso, puede limitar el riesgo de que se realicen cambios no autorizados y, por tanto, introducir cambios de código no seguros. Se debe adoptar un enfoque con privilegios mínimos para proteger el repositorio de código.

Directrices: acceso restringido

Proporcione pruebas mediante capturas de pantalla del repositorio de código que indiquen que el acceso está restringido a las personas necesarias, incluidos los distintos privilegios.

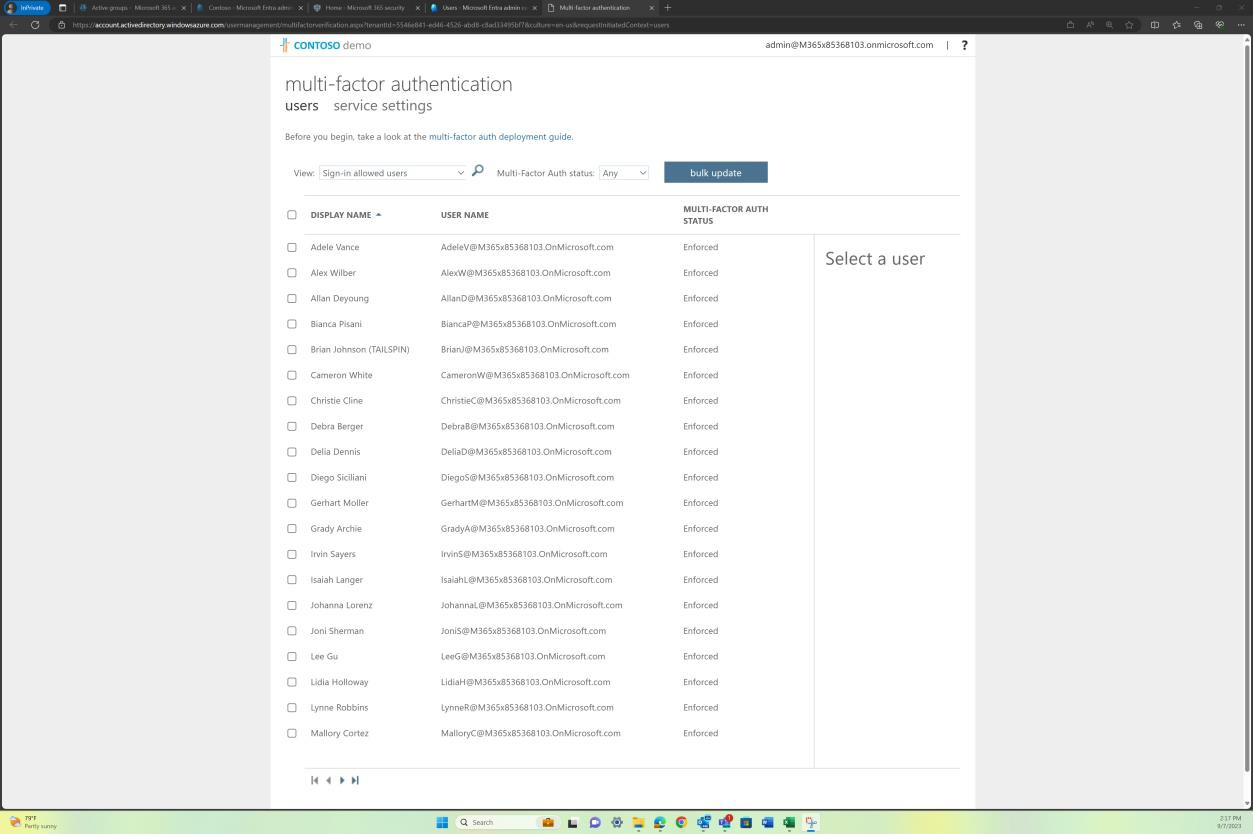

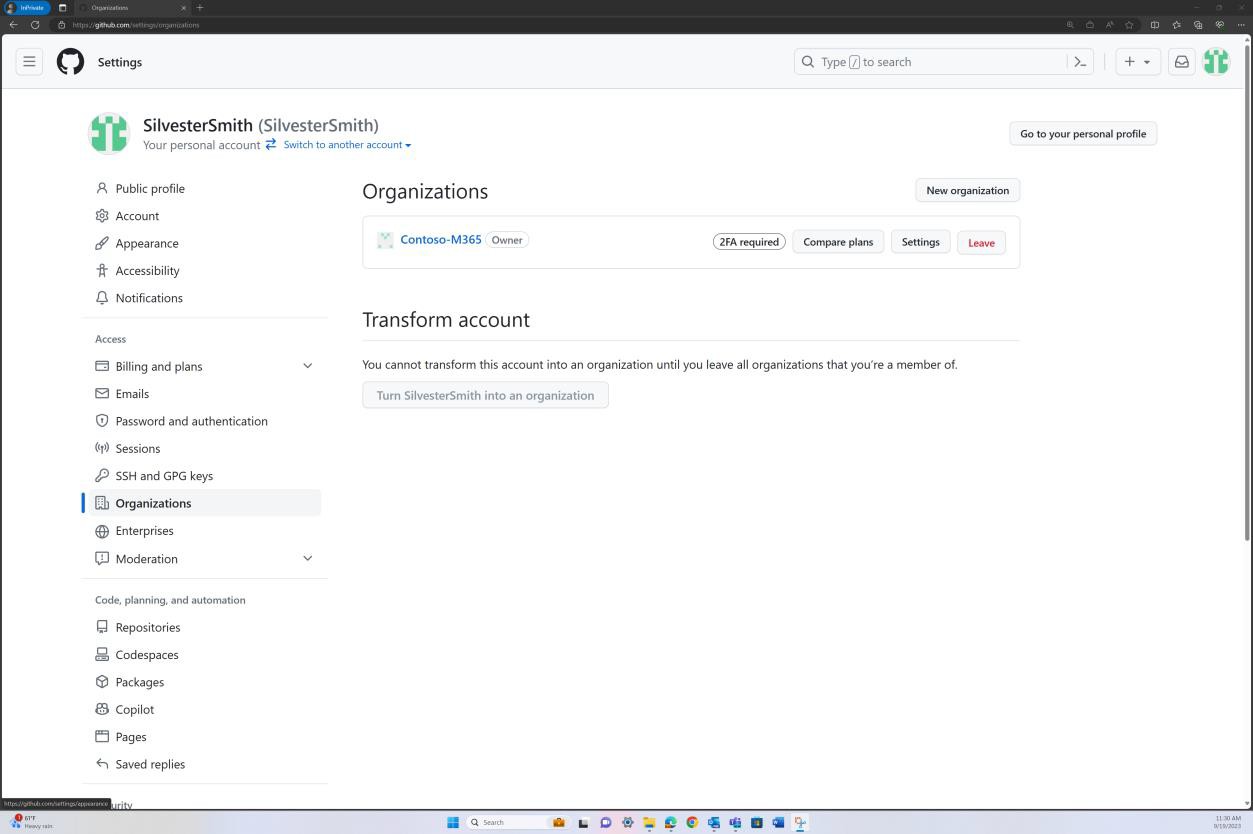

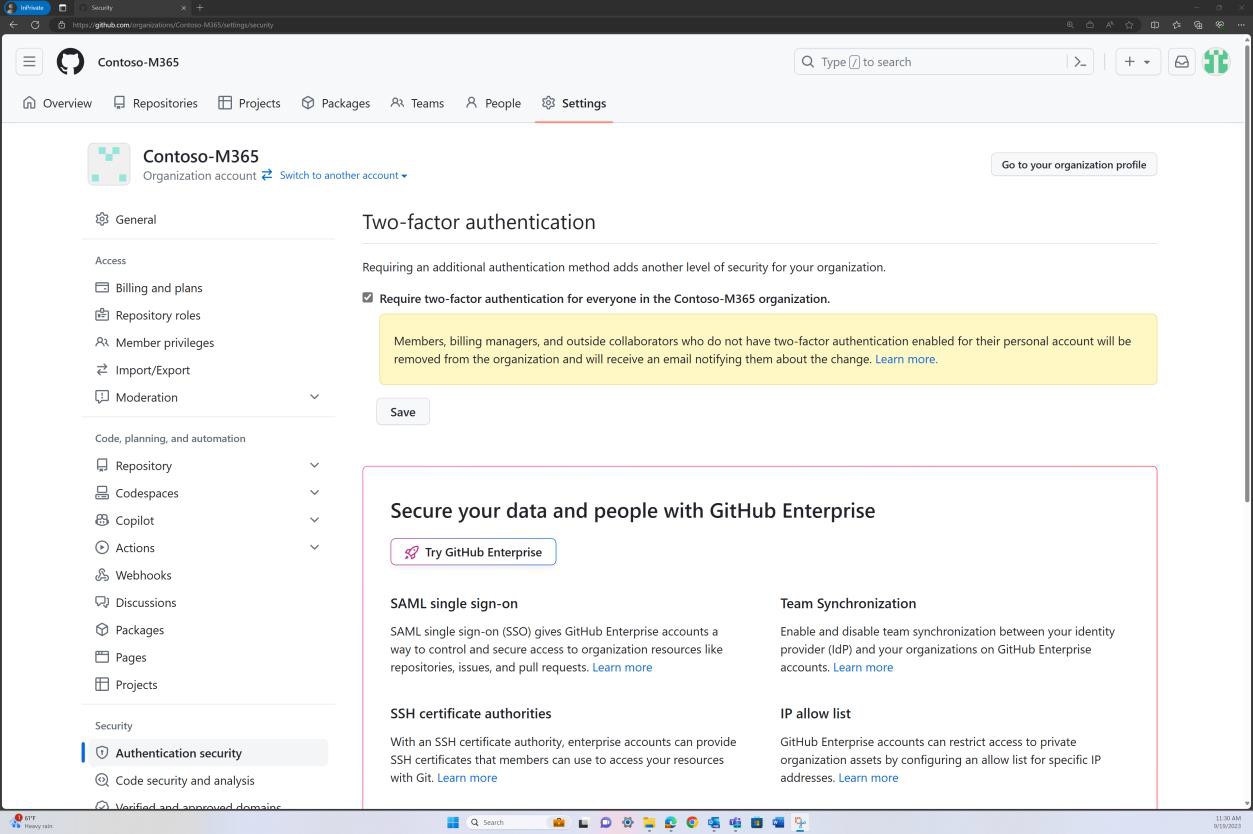

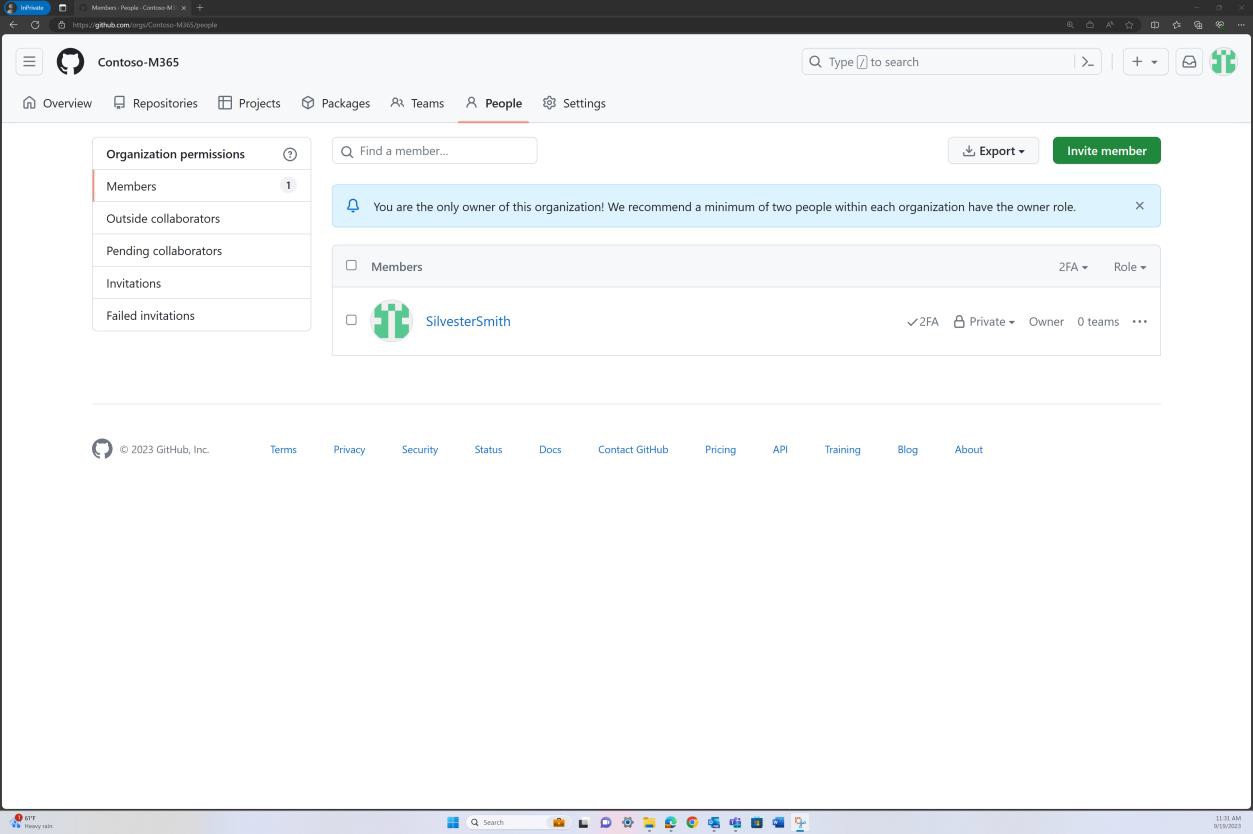

Evidencia de ejemplo: acceso restringido

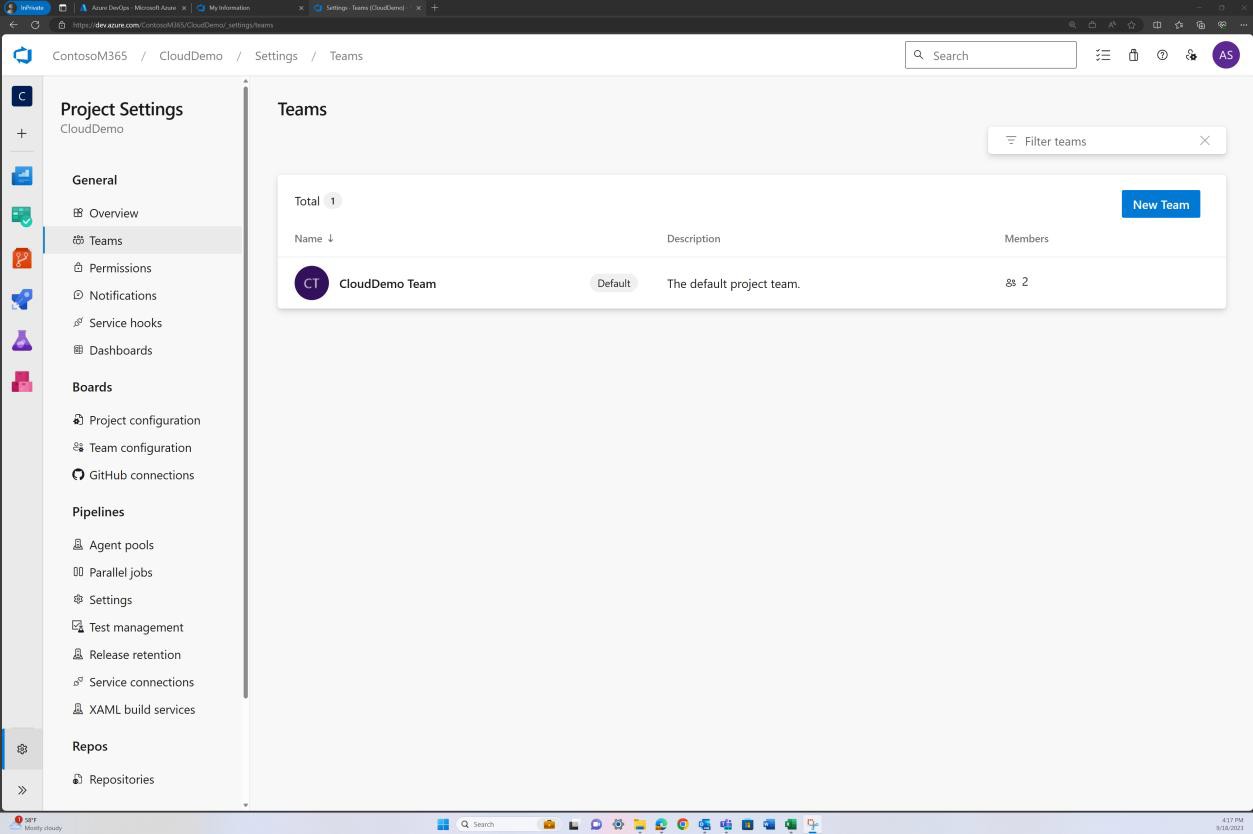

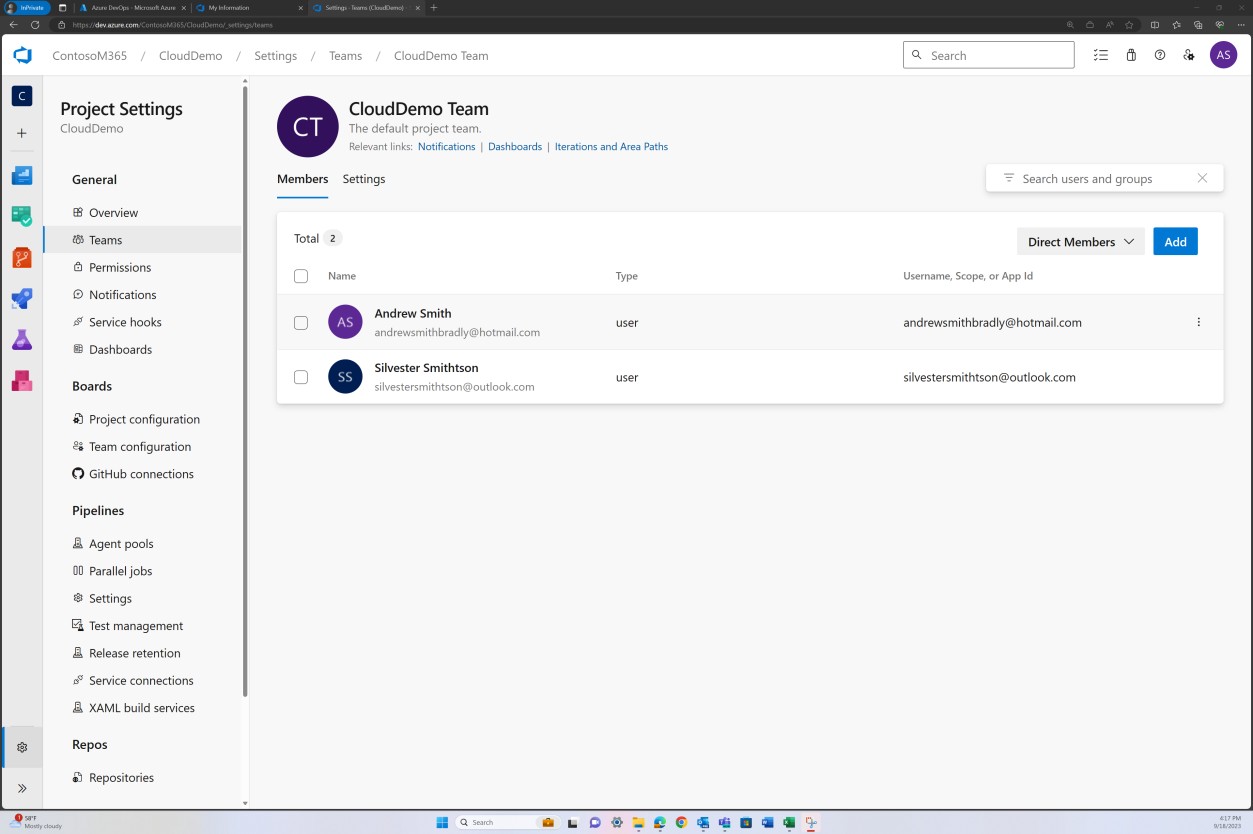

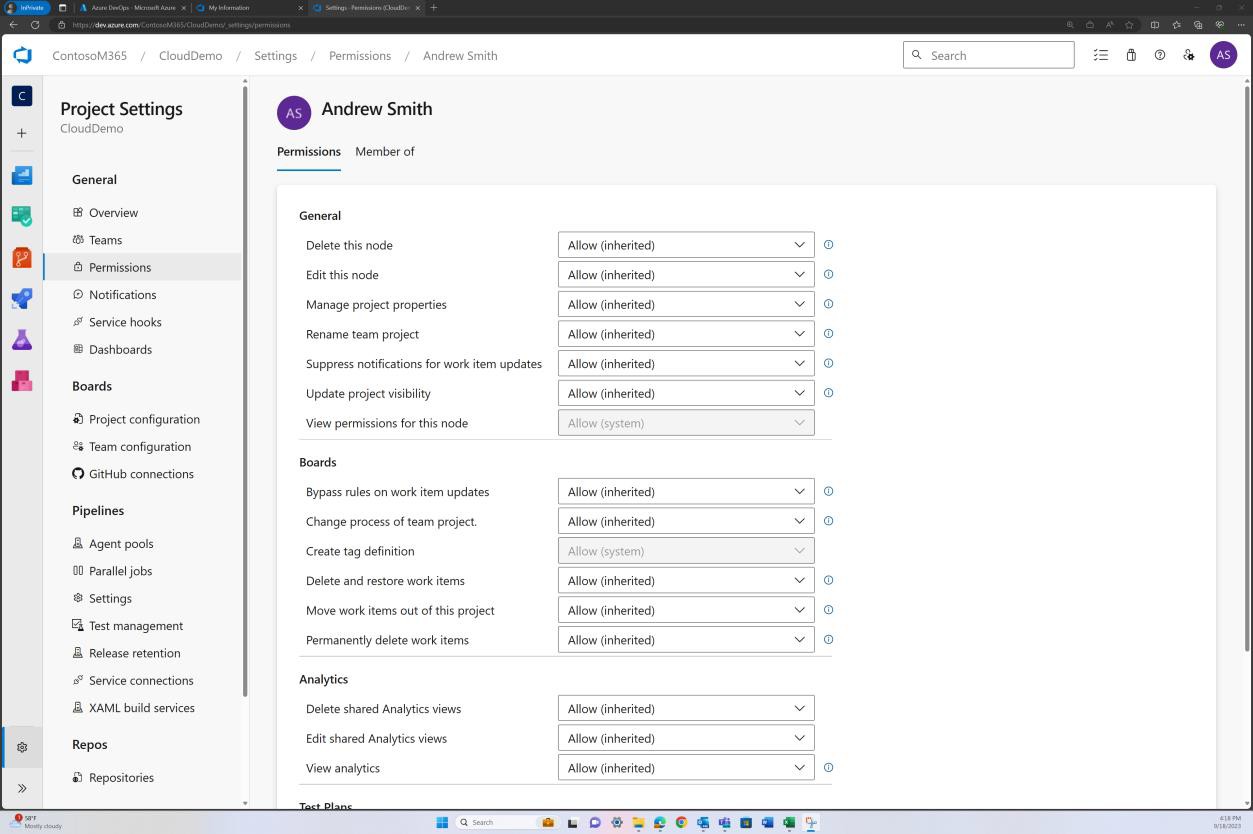

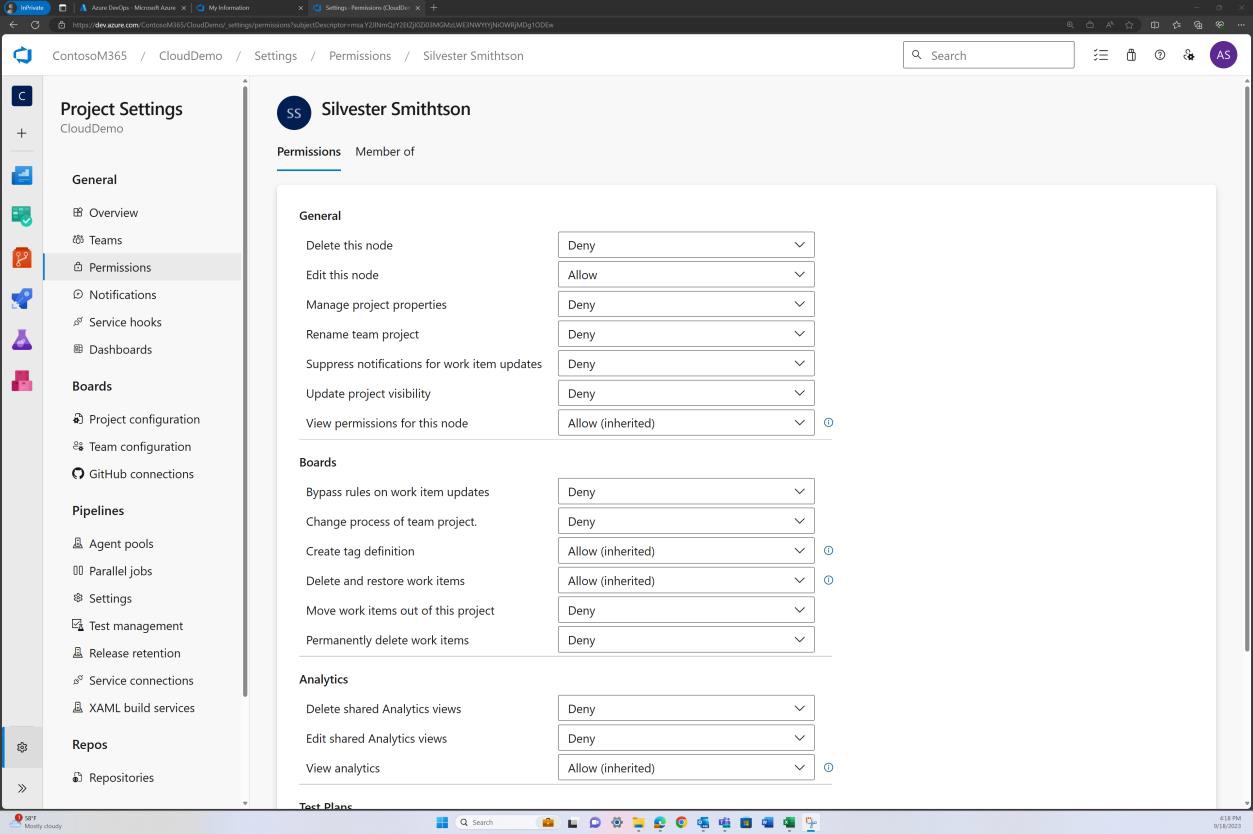

En las capturas de pantalla siguientes se muestran los controles de acceso que se han implementado en Azure DevOps. Se muestra que el "equipo de CloudDemo" tiene dos miembros y cada miembro tiene permisos diferentes.

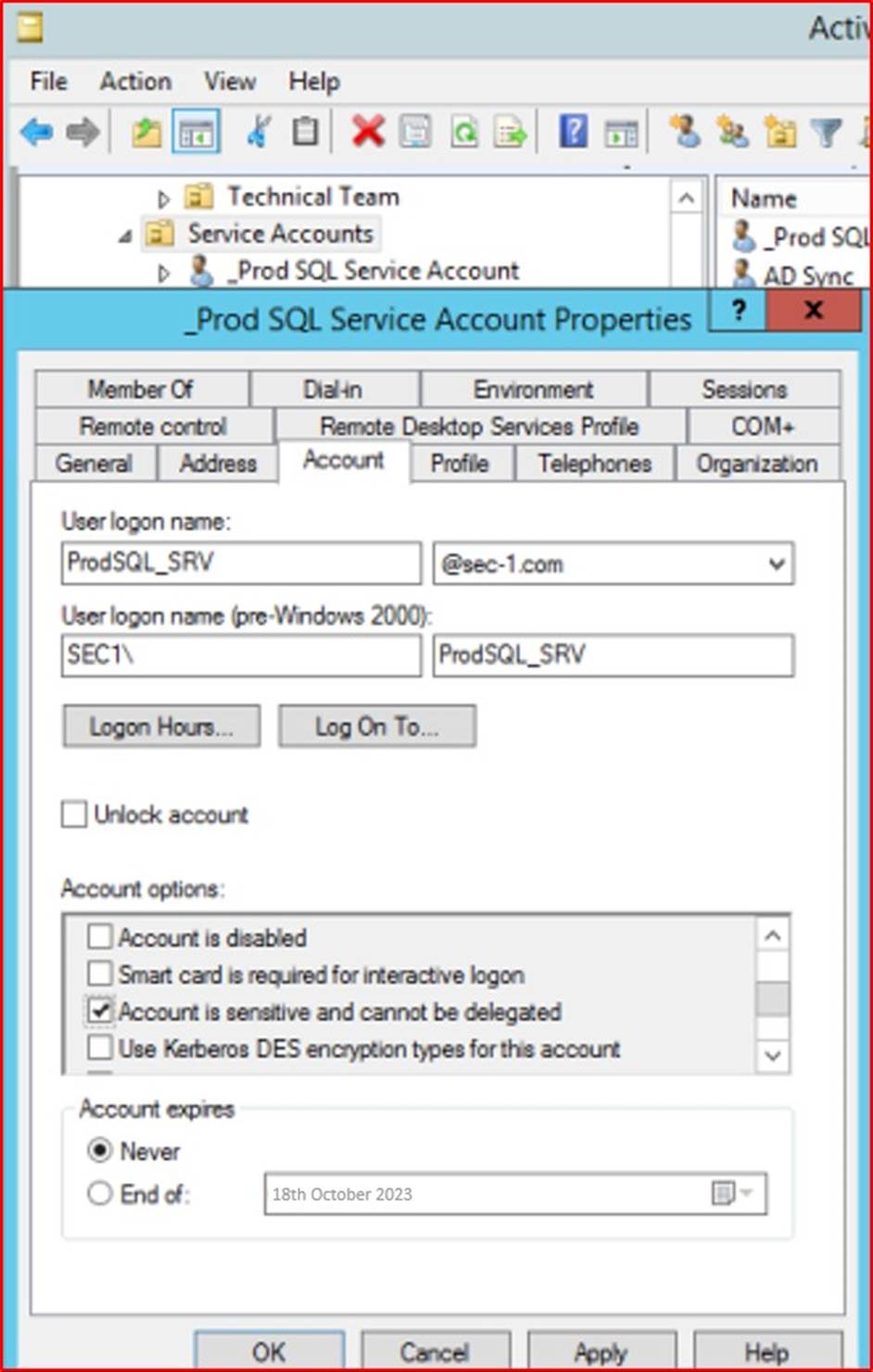

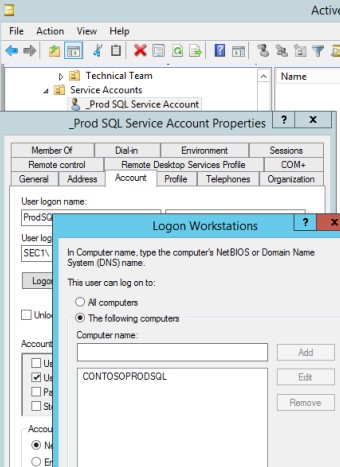

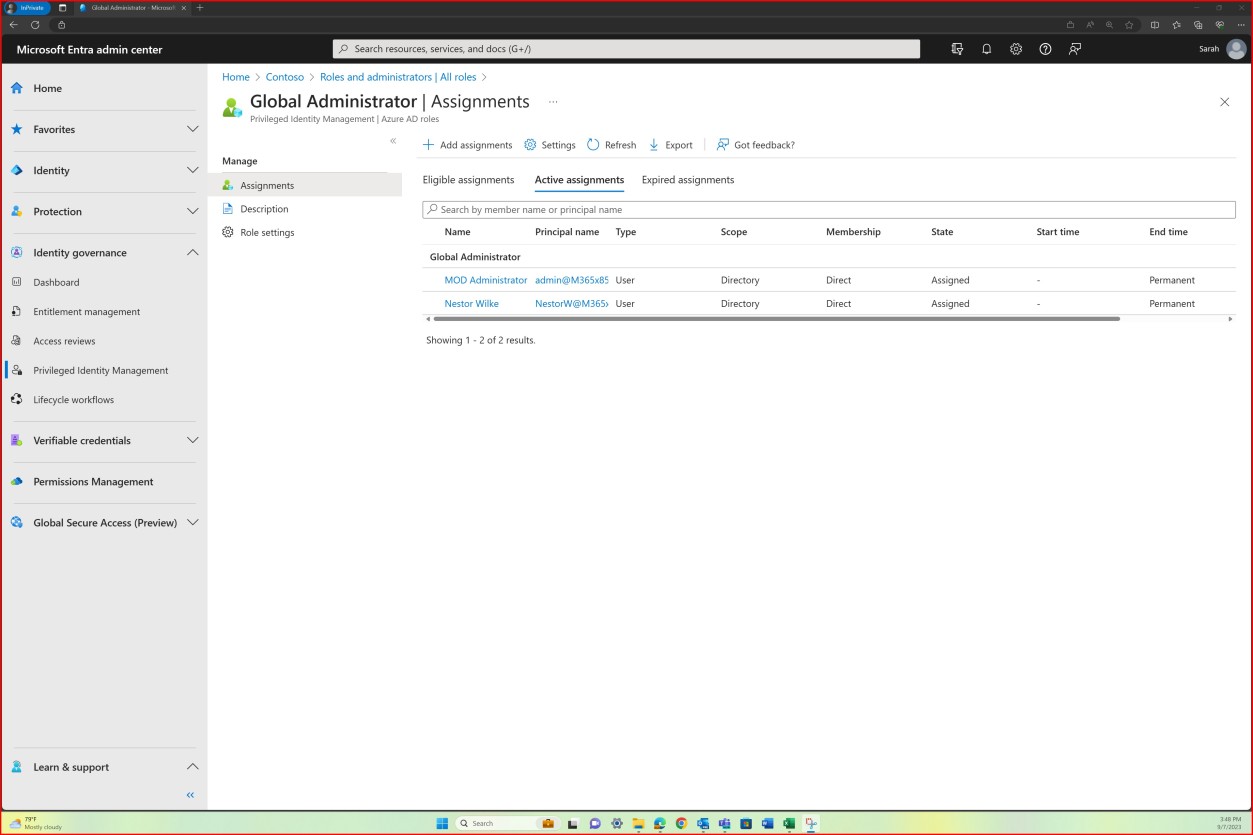

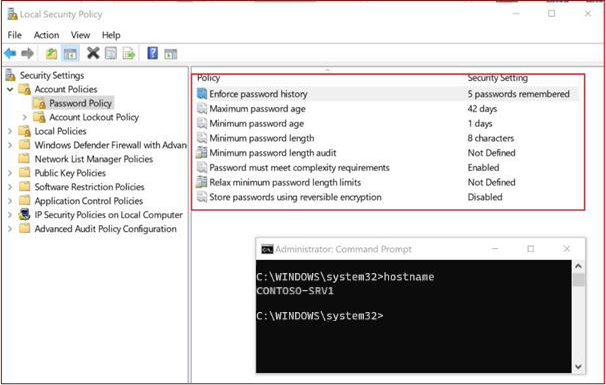

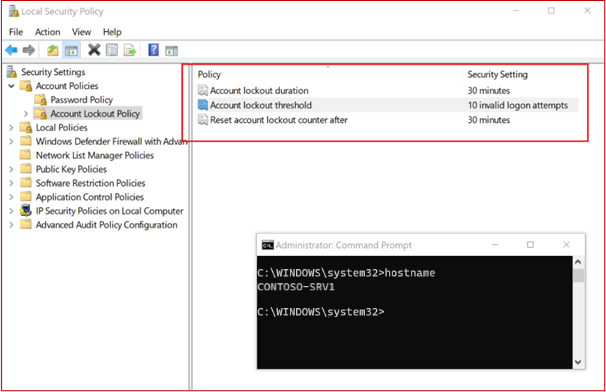

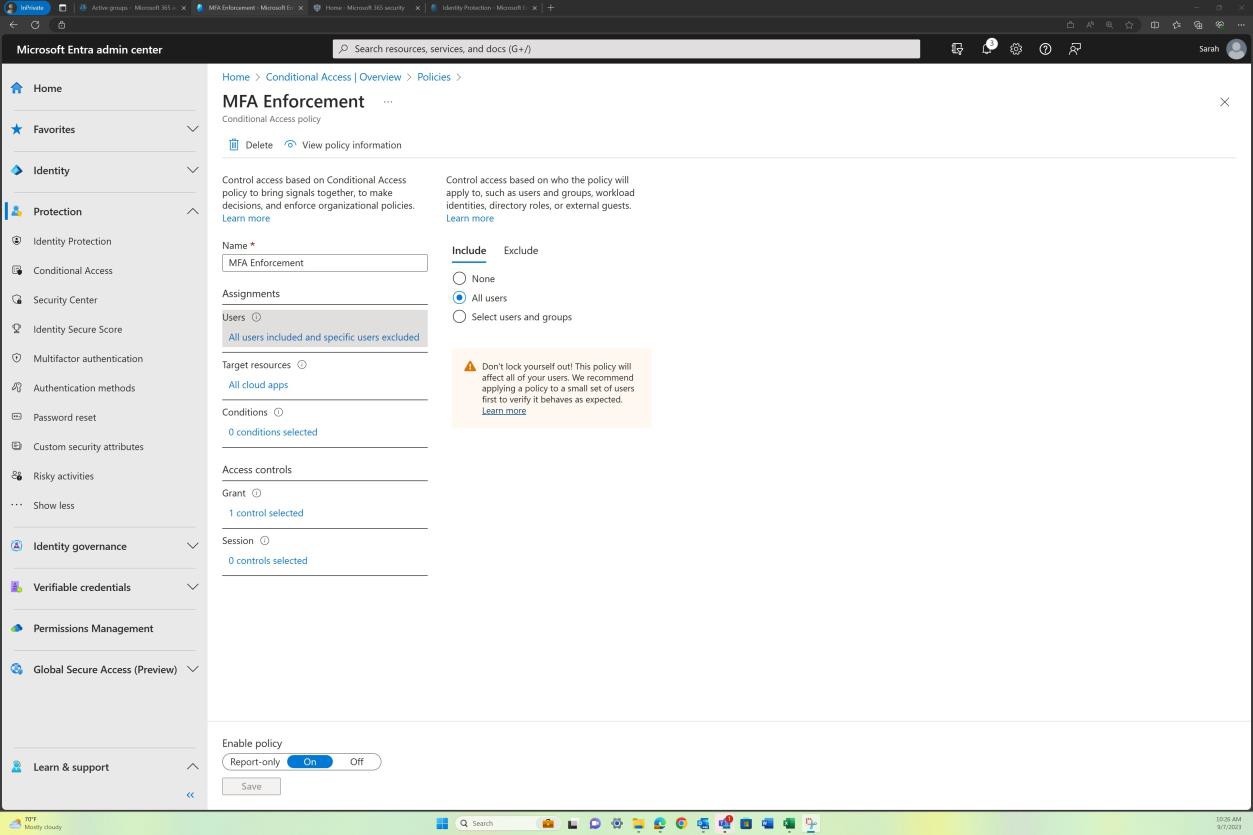

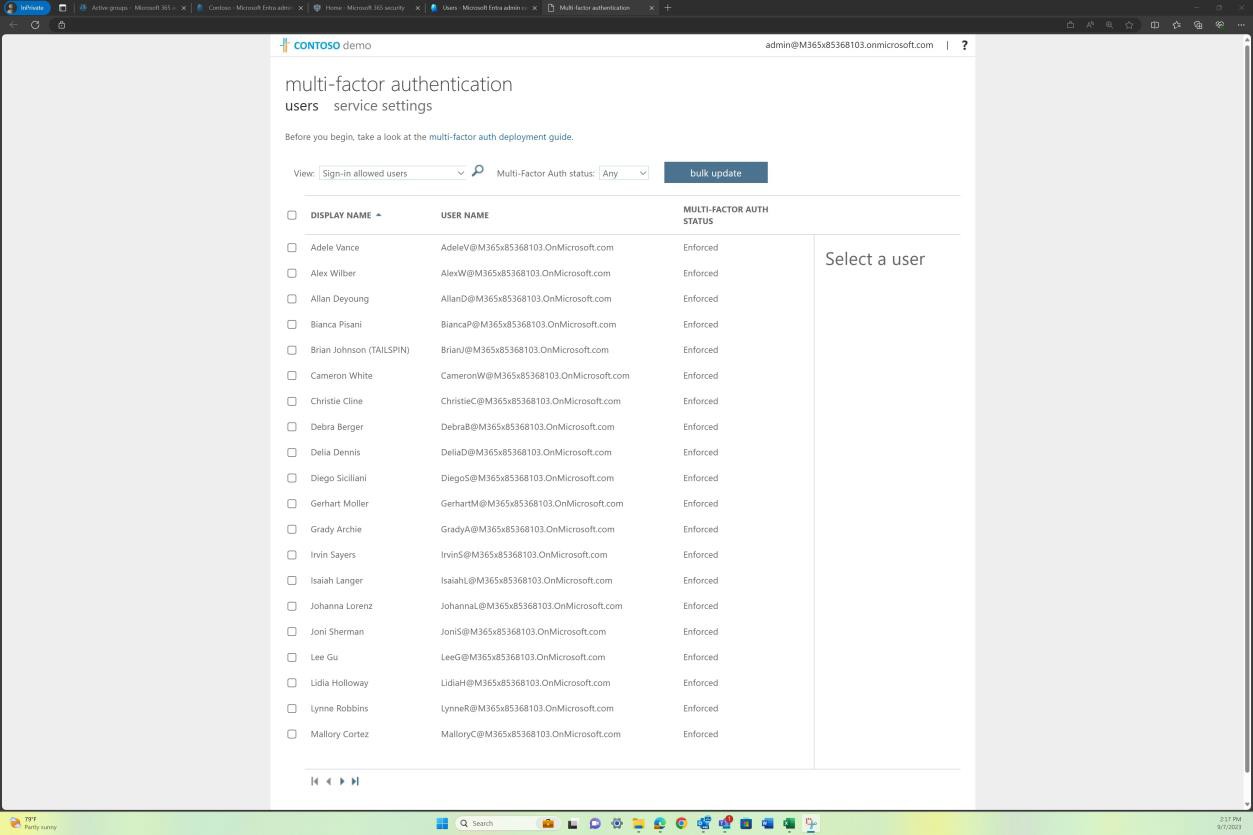

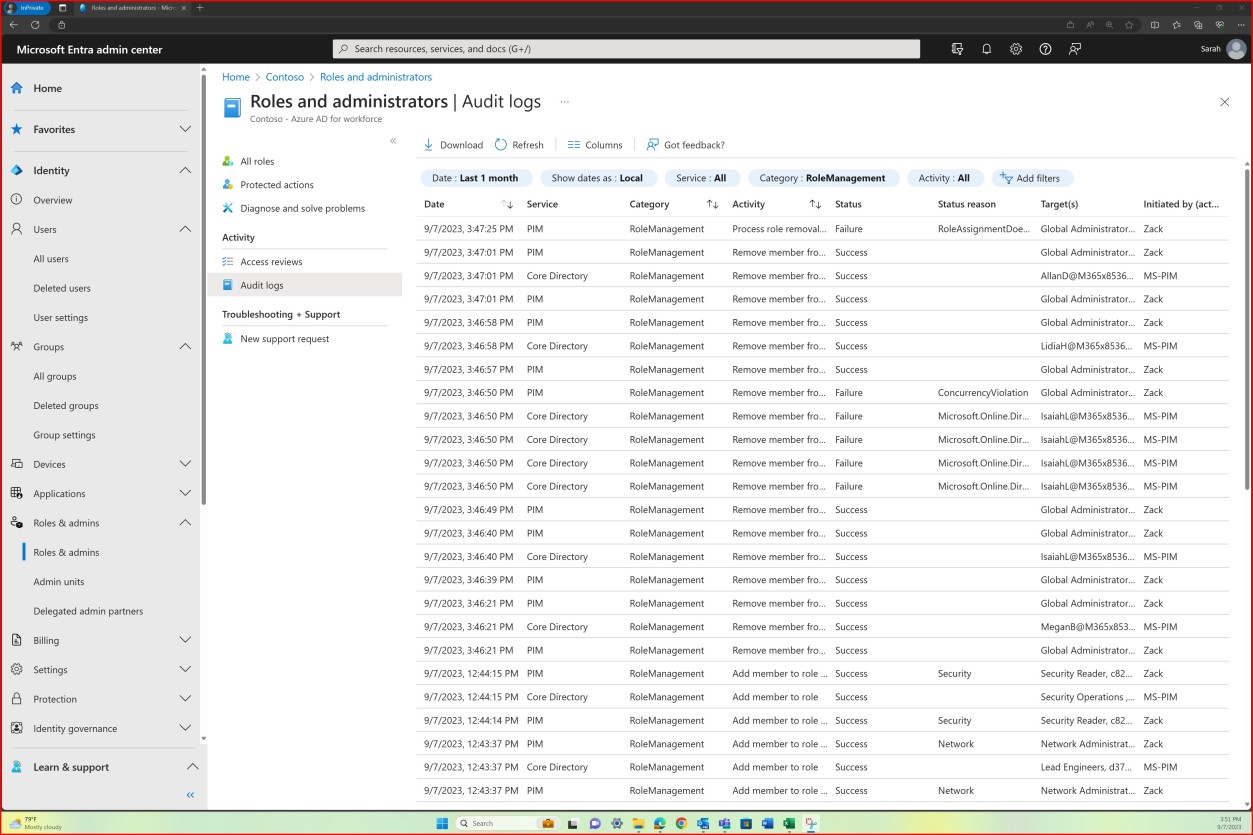

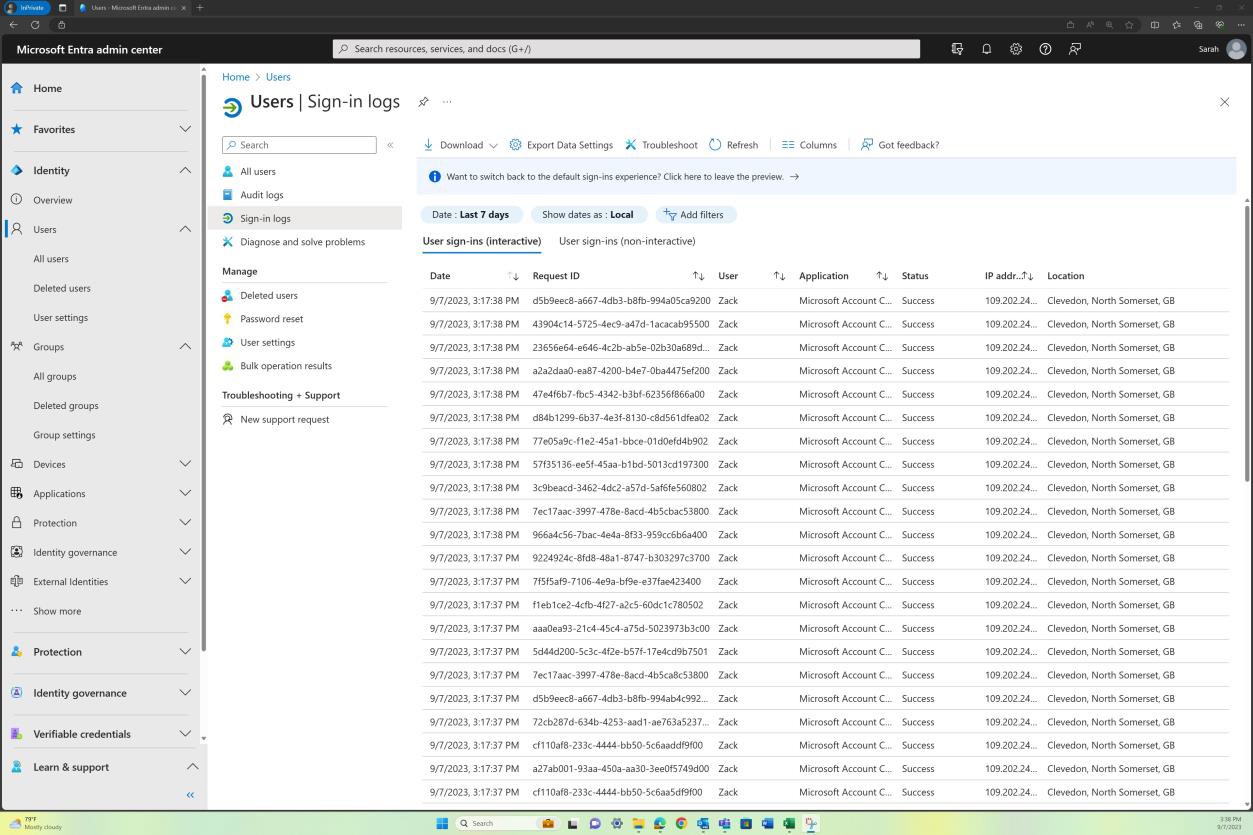

Nota: En las capturas de pantalla siguientes se muestra un ejemplo del tipo de evidencia y formato que se espera que cumpla con este control. Esto no es en modo alguno extenso y los casos reales pueden diferir en la forma en que se implementan los controles de acceso.