Configuración de directivas de acceso condicional basado en la aplicación con Intune

Microsoft Intune directivas de protección de aplicaciones funcionan con Microsoft Entra acceso condicional para ayudar a proteger los datos de la organización en los dispositivos que usan los empleados. Estas directivas funcionan en los dispositivos que se inscriben en Intune y en los dispositivos propiedad de los empleados que no se inscriben. Combinado, se hace referencia al acceso condicional basado en la aplicación.

Protección de aplicaciones directivas son reglas que garantizan que los datos de una organización permanezcan seguros o contenidos en una aplicación administrada:

- Una directiva de protección de aplicaciones puede ser una regla que se aplica cuando un usuario intenta acceder a los datos de la organización o moverlos, o un conjunto de acciones que están prohibidas o supervisadas cuando un usuario trabaja dentro de una aplicación administrada.

- Una aplicación administrada es aquella que tiene las directivas de protección de aplicaciones aplicadas y puede administrarse mediante Intune.

- También puede bloquear las aplicaciones de correo electrónico integradas en iOS/iPadOS y Android cuando solo permita a la aplicación Microsoft Outlook acceder a Exchange Online. Además, puede bloquear las aplicaciones que no tienen directivas de protección de aplicaciones de Intune aplicadas para que no puedan acceder a SharePoint Online.

El acceso condicional basado en aplicaciones con administración de aplicaciones cliente agrega una capa de seguridad que garantiza que solo las aplicaciones cliente que admiten Intune directivas de protección de aplicaciones puedan acceder a Exchange Online y a otros servicios de Microsoft 365.

Sugerencia

Además de las directivas de acceso condicional basadas en aplicaciones, puede usar el acceso condicional basado en dispositivos con Intune.

Requisitos previos

Antes de crear una directiva de acceso condicional basado en la aplicación, debe tener:

- Enterprise Mobility + Security (EMS) o una suscripción Microsoft Entra ID P1 o P2

- Los usuarios deben tener licencia para EMS o Microsoft Entra ID

Para obtener más información, consulte Precios de Enterprise Mobility o precios de Microsoft Entra.

Aplicaciones compatibles

Puede encontrar una lista de aplicaciones que admiten el acceso condicional basado en aplicaciones en Acceso condicional: Condiciones en la documentación de Microsoft Entra.

El acceso condicional basado en la aplicación también admite aplicaciones de línea de negocio (LOB), pero dichas aplicaciones deben usar la autenticación moderna de Microsoft 365.

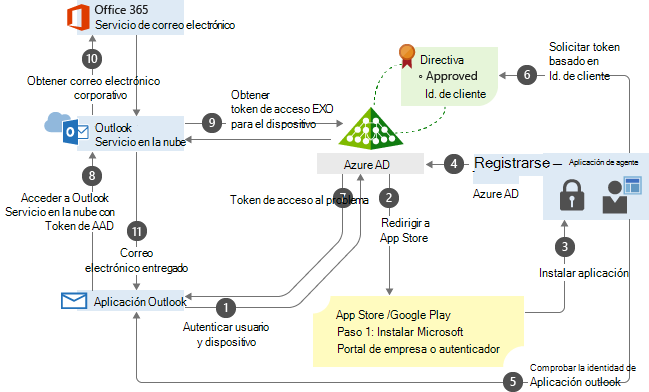

Funcionamiento del acceso condicional basado en aplicación

En este ejemplo, el administrador ha aplicado directivas de protección de aplicaciones a la aplicación de Outlook seguidas de una regla de acceso condicional que agrega la aplicación de Outlook a una lista aprobada de aplicaciones que se pueden usar al acceder al correo electrónico corporativo.

Nota:

El siguiente diagrama de flujo se puede usar para otras aplicaciones administradas.

El usuario intenta autenticarse para Microsoft Entra ID desde la aplicación de Outlook.

Al usuario se le redirige a la tienda de aplicaciones para instalar una aplicación de agente al intentar autenticarse por primera vez. La aplicación de agente puede ser Microsoft Authenticator para iOS o el portal de empresa de Microsoft para dispositivos Android.

Si los usuarios intentan usar una aplicación de correo electrónico nativa, se les redirige a la tienda de aplicaciones para instalar la aplicación de Outlook.

La aplicación de agente se instala en el dispositivo.

La aplicación de agente inicia el proceso de registro de Microsoft Entra, que crea un registro de dispositivo en Microsoft Entra ID. No se trata del mismo proceso que para la inscripción de administración de dispositivos móviles (MDM), pero este registro resulta necesario para que las directivas de acceso condicional se puedan aplicar en el dispositivo.

La aplicación de agente confirma el identificador de dispositivo Microsoft Entra, el usuario y la aplicación. Esta información se pasa a los servidores de inicio de sesión Microsoft Entra para validar el acceso al servicio solicitado.

La aplicación de agente envía el identificador de cliente de la aplicación a Microsoft Entra ID como parte del proceso de autenticación de usuario para comprobar si está en la lista de directivas aprobadas.

Microsoft Entra ID permite al usuario autenticarse y usar la aplicación en función de la lista de directivas aprobadas. Si la aplicación no está en la lista, Microsoft Entra ID deniega el acceso a la aplicación.

La aplicación Outlook se comunica con el servicio en la nube de Outlook para iniciar la comunicación con Exchange Online.

Outlook Cloud Service se comunica con Microsoft Entra ID para recuperar Exchange Online token de acceso del servicio para el usuario.

La aplicación outlook se comunica con Exchange Online para recuperar el correo electrónico corporativo del usuario.

El correo electrónico corporativo se entrega al buzón del usuario.