Borrar datos de forma selectiva mediante acciones de inicio condicional de directivas de protección de aplicaciones en Intune

Las acciones de inicio condicional dentro de Intune directivas de protección de aplicaciones proporcionan a las organizaciones la capacidad de bloquear el acceso o borrar los datos de la organización cuando no se cumplen determinadas condiciones de dispositivo o aplicación.

Puede optar explícitamente por borrar los datos corporativos de la empresa del dispositivo del usuario final como una acción para realizar por no conformidad con esta configuración. Para algunas opciones, puede configurar varias acciones, como bloquear el acceso y borrar datos en función de valores especificados diferentes.

Creación de una directiva de protección de aplicaciones mediante acciones de inicio condicional

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Protección de aplicaciones>.

- Seleccione Crear directiva y seleccione la plataforma del dispositivo para la directiva.

- Seleccione Configurar las opciones necesarias para ver la lista de opciones disponibles para configurarse para la directiva.

- Al desplazarse hacia abajo en el panel Configuración, verá una sección titulada Inicio condicional con una tabla editable.

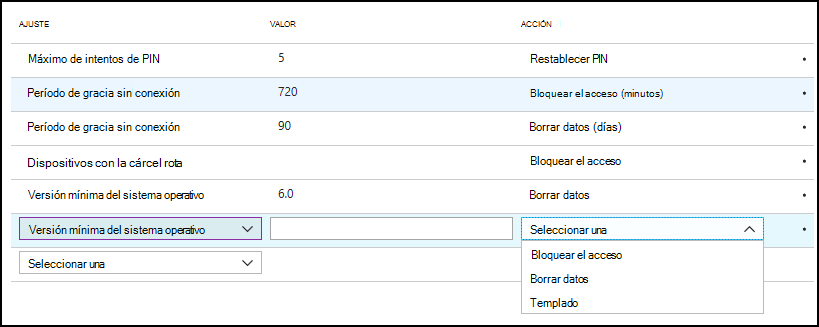

- Seleccione un Valor y escriba el Valor que deben reunir los usuarios para iniciar sesión en la aplicación de su compañía.

- Seleccione la acción que desea realizar si los usuarios no cumplen sus requisitos. En algunos casos, se pueden configurar varias acciones para un único valor. Para obtener más información, consulte Creación y asignación de directivas de protección de aplicaciones.

Configuración de la directiva

La tabla de configuración de directivas de protección de aplicaciones tiene columnas para Configuración, Valor y Acción.

Versión preliminar: Configuración de directivas de Windows

Para Windows, puede configurar acciones para las siguientes opciones de "Comprobación de estado" mediante la lista desplegable Configuración :

- Cuenta deshabilitada

- Versión máxima del sistema operativo

- Versión mínima de la aplicación

- Versión mínima del sistema operativo

- Versión mínima del SDK

- Período de gracia sin conexión

- Nivel máximo de amenazas de dispositivo permitido

Configuración de directivas de iOS

Para iOS/iPadOS, puede configurar acciones para los siguientes valores mediante la lista desplegable Configuración :

- N.º máximo de intentos de PIN

- Período de gracia sin conexión

- Dispositivos con jailbreak o rooting

- Versión máxima del sistema operativo

- Versión mínima del sistema operativo

- Versión mínima de la aplicación

- Versión mínima del SDK

- Modelos de dispositivo

- Nivel máximo de amenazas de dispositivo permitido

- Cuenta deshabilitada

Para usar la configuración Modelos de dispositivo, escriba una lista separada por punto y coma de identificadores de modelo de iOS/iPadOS. Estos valores no distinguen mayúsculas de minúsculas. Además de Intune generación de informes para la entrada "Modelos de dispositivos", puede encontrar un identificador de modelo de iOS/iPadOS en este repositorio de GitHub de terceros.

Entrada de ejemplo: iPhone5,2; iPhone5,3

En los dispositivos de usuario final, el cliente Intune realizaría una acción basada en una coincidencia sencilla de las cadenas de modelo de dispositivo especificadas en Intune para las directivas de protección de aplicaciones. La coincidencia depende completamente de lo que informe el dispositivo. Se recomienda a usted (el administrador de TI) que se asegure de que el comportamiento previsto se produzca mediante la prueba de esta configuración basada en varios fabricantes y modelos de dispositivos y dirigida a un grupo de usuarios pequeño. El valor predeterminado es No configurado.

Establezca una de las siguientes acciones:

- Permitir especificado (Bloquear no especificado)

- Permitir especificado (borrar no especificado)

¿Qué ocurre si el administrador de TI introduce una lista diferente de identificadores de modelo de iOS/iPadOS entre directivas destinadas a las mismas aplicaciones para el mismo usuario Intune?

Cuando surgen conflictos entre dos directivas de protección de aplicaciones para los valores configurados, Intune suele tomar el enfoque más restrictivo. La directiva resultante enviada a la aplicación de destino abierta por el usuario de destino Intune sería una intersección de los identificadores de modelo de iOS/iPadOS enumerados en la directiva A y la directiva B destinada a la misma combinación de aplicación/usuario. Por ejemplo, la directiva A especifica iPhone5,2;iPhone5,3, mientras que la directiva B especifica iPhone5,3, la directiva resultante que el usuario Intune tiene como destino tanto la directiva A como la directiva B es iPhone5,3.

Configuración de directiva de Android

Para Android, puede configurar acciones para los siguientes valores mediante la lista desplegable Configuración :

- N.º máximo de intentos de PIN

- Período de gracia sin conexión

- Dispositivos con jailbreak o rooting

- Versión mínima del sistema operativo

- Versión máxima del sistema operativo

- Versión mínima de la aplicación

- Versión de revisión mínima

- Fabricantes de dispositivos

- Veredicto de integridad de juego

- Requerir examen de amenazas en aplicaciones

- Versión mínima Portal de empresa

- Nivel máximo de amenazas de dispositivo permitido

- Cuenta deshabilitada

- Requerir bloqueo de dispositivo

Mediante el uso de la versión min Portal de empresa, puede especificar una versión definida mínima específica de la Portal de empresa que se aplica en un dispositivo de usuario final. Esta configuración de inicio condicional permite establecer valores en Bloquear el acceso, Borrar datos y Advertir como posibles acciones cuando no se cumple cada valor. Los formatos posibles para este valor siguen el patrón [Principal].[ Minor], [Major].[ Menor]. [Compilación], o [Principal].[ Menor]. [Compilación]. [Revisión]. Dado que es posible que algunos usuarios finales no prefieran una actualización forzada de aplicaciones en el lugar, la opción "advertir" puede ser ideal al configurar esta configuración. Google Play Store hace un buen trabajo al enviar solo los bytes delta para las actualizaciones de la aplicación. Sin embargo, esto puede seguir siendo una gran cantidad de datos que el usuario puede no desear utilizar si están en los datos en el momento de la actualización. Forzar una actualización y descargar una aplicación actualizada podría dar lugar a cargos de datos inesperados en el momento de la actualización. La configuración De la versión mínima Portal de empresa, si está configurada, afectará a cualquier usuario final que obtenga la versión 5.0.4560.0 del Portal de empresa y a las versiones futuras de la Portal de empresa. Esta configuración no tiene ningún efecto en los usuarios que usan una versión de Portal de empresa que es anterior a la versión con la que se publica esta característica. Es probable que los usuarios finales que usen las actualizaciones automáticas de la aplicación en su dispositivo no vean ningún cuadro de diálogo de esta característica, dado que probablemente estarán en la versión más reciente Portal de empresa. Esta configuración solo es Android con protección de aplicaciones para dispositivos inscritos y no inscritos.

Para usar la configuración Fabricantes de dispositivos, escriba una lista separada por punto y coma de los fabricantes de Android. Estos valores no distinguen mayúsculas de minúsculas. Además de Intune Informes, puede encontrar el fabricante de Android de un dispositivo en la configuración del dispositivo.

Entrada de ejemplo: Fabricante A; Fabricante B

Nota:

La lista siguiente son algunos fabricantes comunes notificados desde dispositivos que usan Intune, y se pueden usar como entrada: Asus; Mora; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Afilado; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

En los dispositivos de usuario final, el cliente Intune realizaría una acción basada en una coincidencia sencilla de las cadenas de modelo de dispositivo especificadas en Intune para las directivas de protección de aplicaciones. La coincidencia depende completamente de lo que informe el dispositivo. Se recomienda a usted (el administrador de TI) que se asegure de que el comportamiento previsto se produzca mediante la prueba de esta configuración basada en varios fabricantes y modelos de dispositivos y dirigida a un grupo de usuarios pequeño. El valor predeterminado es No configurado.

Establezca una de las siguientes acciones:

- Permitir especificado (Bloquear en no especificado)

- Permitir especificado (borrar en no especificado)

¿Qué ocurre si el administrador de TI introduce una lista diferente de fabricantes de Android entre directivas destinadas a las mismas aplicaciones para el mismo usuario Intune?

Cuando surgen conflictos entre dos directivas de protección de aplicaciones para los valores configurados, Intune suele tomar el enfoque más restrictivo. La directiva resultante enviada a la aplicación de destino que está siendo abierta por el usuario Intune de destino sería una intersección de los fabricantes de Android enumerados en la directiva A y la directiva B destinada a la misma combinación de aplicaciones o usuarios. Por ejemplo, la directiva A especifica Google;Samsung, mientras que la directiva B especifica Google, la directiva resultante que el usuario Intune tiene como destino tanto la directiva A como la directiva B es Google.

Configuración y acciones adicionales

De forma predeterminada, la tabla contiene filas rellenadas como valores configurados para el período de gracia sin conexión y Número máximo de intentos de PIN, si la opción Requerir PIN para acceso está establecida en Sí.

Para configurar una configuración, seleccione una configuración en la lista desplegable en la columna Configuración . Una vez seleccionada una configuración, el cuadro de texto editable se habilita en la columna Valor de la misma fila, si es necesario establecer un valor. Además, la lista desplegable se habilita en la columna Acción con el conjunto de acciones de inicio condicional aplicables a la configuración.

En la lista siguiente se proporciona la lista común de acciones:

- Bloquear el acceso : impide que el usuario final acceda a la aplicación corporativa.

- Borrar datos : borre los datos corporativos del dispositivo del usuario final.

- Advertir : proporcione un cuadro de diálogo al usuario final como mensaje de advertencia.

En algunos casos, como la configuración de versión del sistema operativo mínimo , puede configurar la configuración para realizar todas las acciones aplicables en función de números de versión diferentes.

Una vez que una configuración está completamente configurada, la fila aparece en una vista de solo lectura y está disponible para editarse en cualquier momento. Además, la fila parece tener una lista desplegable disponible para la selección en la columna Configuración . Las opciones configuradas que no permiten varias acciones no están disponibles para la selección en la lista desplegable.

Pasos siguientes

Obtenga más información sobre Intune directivas de protección de aplicaciones, consulte: