Introducción a PKI en la nube de Microsoft para Microsoft Intune

Se aplica a:

- Windows

- Android

- iOS

- macOS

Use PKI en la nube de Microsoft para emitir certificados para dispositivos administrados por Intune. PKI en la nube de Microsoft es un servicio basado en la nube que simplifica y automatiza la administración del ciclo de vida de los certificados para dispositivos administrados por Intune. Proporciona una infraestructura de clave pública (PKI) dedicada para su organización, sin necesidad de ningún servidor local, conectores o hardware. Controla la emisión, renovación y revocación de certificados para todas las plataformas Intune admitidas.

En este artículo se proporciona información general sobre PKI en la nube de Microsoft para Intune, cómo funciona y su arquitectura.

¿Qué es PKI?

PKI es un sistema que usa certificados digitales para autenticar y cifrar datos entre dispositivos y servicios. Los certificados PKI son esenciales para proteger varios escenarios, como VPN, Wi-Fi, correo electrónico, web e identidad de dispositivo. Sin embargo, la administración de certificados PKI puede ser difícil, costosa y compleja, especialmente para las organizaciones que tienen un gran número de dispositivos y usuarios. Puede usar PKI en la nube de Microsoft para mejorar la seguridad y la productividad de los dispositivos y los usuarios, y para acelerar la transformación digital en un servicio PKI en la nube totalmente administrado. Además, puede usar el servicio PKI en la nube en para reducir las cargas de trabajo de Servicios de certificados de Active Directory (ADCS) o entidades de certificación locales privadas.

Administración de PKI en la nube en Microsoft Intune centro de administración

PKI en la nube de Microsoft objetos se crean y administran en el centro de administración de Microsoft Intune. Desde allí, puede:

- Configure y use PKI en la nube de Microsoft para su organización.

- Habilite PKI en la nube en el inquilino.

- Cree y asigne perfiles de certificado a los dispositivos.

- Supervisión de certificados emitidos.

Después de crear una entidad de certificación emisora de PKI en la nube, puede empezar a emitir certificados en cuestión de minutos.

Plataformas de dispositivos compatibles

Puede usar el servicio PKI en la nube de Microsoft con estas plataformas:

- Android

- iOS/iPadOS

- macOS

- Windows

Los dispositivos deben inscribirse en Intune y la plataforma debe admitir el perfil de certificado SCEP de configuración de dispositivo Intune.

Introducción a las características

En la tabla siguiente se enumeran las características y escenarios admitidos con PKI en la nube de Microsoft y Microsoft Intune.

| Característica | Información general |

|---|---|

| Creación de varias entidades de certificación (CA) en un inquilino de Intune | Cree una jerarquía PKI de dos niveles con la entidad de certificación raíz y la emisora en la nube. |

| Traiga su propia CA (BYOCA) | Anclar una entidad de certificación emisora de Intune a una CA privada a través de Servicios de certificados de Active Directory o un servicio de certificado que no sea de Microsoft. Si tiene una infraestructura PKI existente, puede mantener la misma ENTIDAD de certificación raíz y crear una entidad de certificación emisora que se encadena a la raíz externa. Esta opción incluye compatibilidad con jerarquías de niveles de N+ de CA privadas externas. |

| Algoritmos de firma y cifrado | Intune admite RSA, tamaños de clave 2048, 3072 y 4096. |

| Algoritmos de hash | Intune admite SHA-256, SHA-384 y SHA-512. |

| Claves de HSM (firma y cifrado) | Las claves se aprovisionan mediante el módulo de seguridad de hardware administrado de Azure (HSM administrado de Azure). Las entidades de certificación creadas con una licencia Intune Suite o PKI en la nube complemento independiente usan automáticamente claves de cifrado y firma de HSM. No se requiere ninguna suscripción de Azure para Azure HSM. |

| Claves de software (firma y cifrado) | Las CA creadas durante un período de prueba de Intune Suite o PKI en la nube complemento independiente usan claves de cifrado y firma respaldadas por software mediante System.Security.Cryptography.RSA. |

| Entidad de registro de certificados | Proporcionar una entidad de registro de certificados en la nube que admita el protocolo de inscripción de certificados simple (SCEP) para cada ca de emisión de PKI en la nube. |

| Puntos de distribución de lista de revocación de certificados (CRL) | Intune hospeda el punto de distribución crl (CDP) para cada ca. El período de validez de CRL es de siete días. La publicación y actualización se producen cada 3,5 días. La CRL se actualiza con cada revocación de certificados. |

| Puntos finales de Acceso a la información de autoridad (AIA) | Intune hospeda el punto de conexión de AIA para cada ca emisora. Los usuarios de confianza pueden usar el punto de conexión de AIA para recuperar certificados primarios. |

| Emisión de certificados de entidad final para usuarios y dispositivos | También se conoce como emisión de certificados hoja . La compatibilidad es para el formato de certificación y el protocolo SCEP (PKCS#7) y los dispositivos Intune-MDM inscritos que admiten el perfil SCEP. |

| Administración del ciclo de vida del certificado | Emita, renueve y revoque certificados de entidad final. |

| Panel de informes | Supervise los certificados activos, expirados y revocados de un panel dedicado en el centro de administración de Intune. Vea los informes de los certificados hoja emitidos y otros certificados, y revoque los certificados hoja. Los informes se actualizan cada 24 horas. |

| Auditoría | Audite la actividad de administrador, como las acciones de creación, revocación y búsqueda en el centro de administración de Intune. |

| Permisos de control de acceso basado en rol (RBAC) | Cree roles personalizados con permisos de PKI en la nube de Microsoft. Los permisos disponibles le permiten leer CA, deshabilitar y volver a habilitar ca, revocar certificados hoja emitidos y crear entidades de certificación. |

| Etiquetas de ámbito | Agregue etiquetas de ámbito a cualquier entidad de certificación que cree en el centro de administración. Las etiquetas de ámbito se pueden agregar, eliminar y editar. |

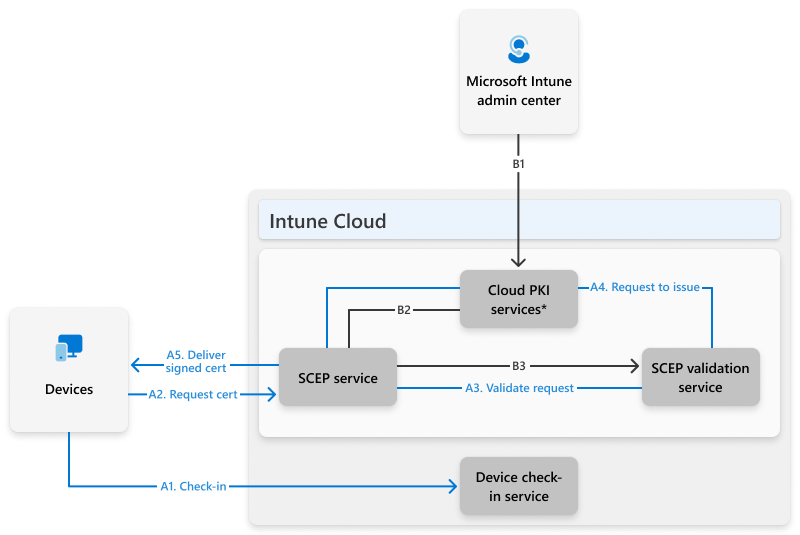

Arquitectura

PKI en la nube de Microsoft se compone de varios componentes clave que trabajan conjuntamente para simplificar la complejidad y la administración de una infraestructura de clave pública. Incluye un servicio de PKI en la nube para crear y hospedar entidades de certificación, combinado con una entidad de registro de certificados para atender automáticamente las solicitudes de certificado entrantes de dispositivos inscritos en Intune. La entidad de registro admite el Protocolo simple de inscripción de certificados (SCEP).

* Consulte Componentes para ver un desglose de los servicios.

Componentes:

A: Microsoft Intune

B: servicios de PKI en la nube de Microsoft

- B1: servicio de PKI en la nube de Microsoft

- B2: PKI en la nube de Microsoft servicio SCEP

- B3: PKI en la nube de Microsoft servicio de validación de SCEP

La entidad de registro de certificados constituye B2 y B3 en el diagrama.

Estos componentes reemplazan la necesidad de una entidad de certificación local, NDES y Intune conector de certificados.

Acciones:

Antes de que el dispositivo inicie sesión en el servicio de Intune, un rol de administrador de Intune o Intune con permisos para administrar el servicio PKI en la nube de Microsoft debe completar las siguientes acciones:

- Cree la entidad de certificación PKI en la nube necesaria para la entidad de certificación raíz y la emisión de CA en Microsoft Intune.

- Cree y asigne los perfiles de certificado de confianza necesarios para la entidad de certificación raíz y la emisión.

- Cree y asigne los perfiles de certificado SCEP específicos de la plataforma necesarios.

Estas acciones requieren componentes B1, B2 y B3.

Nota:

Se requiere una entidad de certificación emisora de PKI en la nube para emitir certificados para Intune dispositivos administrados. PKI en la nube proporciona un servicio SCEP que actúa como entidad de registro de certificados. El servicio solicita certificados de la ENTIDAD de certificación emisora en nombre de dispositivos administrados por Intune mediante un perfil SCEP.

El flujo continúa con las siguientes acciones, que se muestran en el diagrama como de A1 a A5:

A1. Un dispositivo comprueba con el servicio Intune y recibe el certificado de confianza y los perfiles SCEP.

A2. En función del perfil SCEP, el dispositivo crea una solicitud de firma de certificado (CSR). La clave privada se crea en el dispositivo y nunca sale del dispositivo. La CSR y el desafío SCEP se envían al servicio SCEP en la nube (propiedad URI de SCEP en el perfil SCEP). El desafío de SCEP se cifra y firma mediante las claves de ra de SCEP de Intune.

A3. El servicio de validación SCEP comprueba la CSR frente al desafío de SCEP. La validación garantiza que la solicitud procede de un dispositivo inscrito y administrado. También garantiza que el desafío no se ha eliminado y que coincide con los valores esperados del perfil de SCEP. Si se produce un error en cualquiera de estas comprobaciones, se rechaza la solicitud de certificado.

A4. Una vez validada la CSR, el servicio de validación de SCEP, también conocido como entidad de registro, solicita que la ca emisora firme la CSR.

A5. El certificado firmado se entrega al dispositivo Intune inscrito en MDM.

Nota:

El desafío de SCEP se cifra y firma mediante las claves de entidad de registro de SCEP Intune.

Requisitos de licencias

PKI en la nube de Microsoft requiere una de las siguientes licencias:

- licencia de Microsoft Intune Suite

- PKI en la nube de Microsoft licencia de complementos de Intune independientes

Para obtener más información sobre las opciones de licencia, consulte Microsoft Intune licencias.

Control de acceso basado en roles

Los siguientes permisos están disponibles para asignar a roles de Intune personalizados. Estos permisos permiten a los usuarios ver y administrar ca en el centro de administración.

- Leer CA: cualquier usuario asignado a este permiso puede leer las propiedades de una CA.

- Crear entidades de certificación: cualquier usuario asignado a este permiso puede crear una entidad de certificación raíz o emisora.

- Revocar certificados hoja emitidos: cualquier usuario asignado a este permiso tiene la capacidad de revocar manualmente un certificado emitido por una entidad de certificación emisora. Este permiso también requiere el permiso de ca de lectura .

Puede asignar etiquetas de ámbito a la entidad de certificación raíz y emisora. Para obtener más información sobre cómo crear roles personalizados y etiquetas de ámbito, consulte Control de acceso basado en roles con Microsoft Intune.

Pruebe PKI en la nube de Microsoft

Puede probar la característica de PKI en la nube de Microsoft en el centro de administración de Intune durante un período de prueba. Las pruebas disponibles incluyen:

Durante el período de prueba, puede crear hasta seis CA en el inquilino. PKI en la nube CA creadas durante la prueba usan claves respaldadas por software y usan System.Security.Cryptography.RSA para generar y firmar las claves. Puede seguir usando las CA después de comprar una licencia de PKI en la nube. Sin embargo, las claves permanecen respaldadas por software y no se pueden convertir en claves respaldadas por HSM. Claves de CA administradas por el servicio Microsoft Intune. No se requiere ninguna suscripción de Azure para las funcionalidades de Azure HSM.

Ejemplos de configuración de CA

Las CA raíz & de dos niveles PKI en la nube y bring-your-own pueden coexistir en Intune. Puede usar las siguientes configuraciones, que se proporcionan como ejemplos, para crear ca en PKI en la nube de Microsoft:

- Una entidad de certificación raíz con cinco CA emisoras

- Tres entidades de certificación raíz con una entidad de certificación emisora cada una

- Dos ENTIDADes de certificación raíz con una ca emisora cada una y dos entidades de certificación bring-your-own

- Seis entidades de certificación para traer sus propias entidades de certificación

Problemas y limitaciones conocidos

Para ver los cambios y adiciones más recientes, consulte Novedades de Microsoft Intune.

- Puede crear hasta seis CA en un inquilino de Intune.

- PKI en la nube con licencia: se pueden crear un total de 6 CA mediante claves de Azure mHSM.

- PKI en la nube de prueba: se pueden crear un total de 6 CA durante una prueba de Intune Suite o PKI en la nube complemento independiente.

- Los siguientes tipos de CA cuentan para la capacidad de ca:

- ca raíz de PKI en la nube

- ca emisora de PKI en la nube

- ENTIDAD DE CERTIFICACIÓN emisora de BYOCA

- En el Centro de administración, al seleccionar Ver todos los certificados de una CA emisora, Intune solo muestra los primeros 1000 certificados emitidos. Estamos trabajando activamente para abordar esta limitación. Como solución alternativa, vaya a Monitor de dispositivos>. A continuación, seleccione Certificados para ver todos los certificados emitidos.