Paso 3: Planear directivas de cumplimiento

Anteriormente, configuró la suscripción de Intune y creó directivas de protección de aplicaciones. A continuación, planee y configure directivas y opciones de cumplimiento de dispositivos para ayudar a proteger los datos de la organización, ya que requiere que los dispositivos cumplan los requisitos establecidos.

Si aún no está familiarizado con las directivas de cumplimiento, consulte Introducción al cumplimiento.

Este artículo se aplica a:

- Android Enterprise (perfiles de trabajo totalmente administrados y de propiedad personal)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Las directivas de cumplimiento se implementan en grupos de dispositivos o usuarios. Cuando se implementa en los usuarios, cualquier dispositivo en el que el usuario inicie sesión debe cumplir los requisitos de las directivas. Algunos ejemplos comunes de requisitos de cumplimiento incluyen:

- Requiere una versión mínima del sistema operativo.

- Uso de una contraseña o PIN que cumpla ciertos requisitos de complejidad y longitud.

- Un dispositivo que se encuentra en o por debajo de un nivel de amenaza determinado por el software de defensa contra amenazas móviles que usa. El software de defensa contra amenazas móviles incluye Microsoft Defender para punto de conexión o uno de los otros asociados admitidos de Intune.

Cuando los dispositivos no cumplen los requisitos de una directiva de cumplimiento, esa directiva puede aplicar una o varias acciones por incumplimiento. Algunas acciones incluyen:

- Bloqueo remoto del dispositivo no compatible.

- Envíe correo electrónico o notificaciones al dispositivo o al usuario sobre el problema de cumplimiento, para que un usuario del dispositivo pueda volver a ponerlo en cumplimiento.

- Identifique un dispositivo que podría estar listo para la retirada en caso de que permanezca fuera de cumplimiento durante un tiempo prolongado. Al planear e implementar las directivas de cumplimiento, puede ayudar a abordar las directivas de cumplimiento a través de nuestras recomendaciones a través de diferentes niveles. Se recomienda empezar con la configuración de cumplimiento mínima, que son comunes a la mayoría o a todas las plataformas, y luego expandirse agregando configuraciones e integraciones más avanzadas que proporcionan más funcionalidades.

Dado que las distintas plataformas de dispositivos admiten diferentes funcionalidades de cumplimiento o usan nombres diferentes para una configuración similar, enumerar cada opción está más allá de este plan de implementación. En su lugar, proporcionamos categorías y ejemplos de configuración en esas categorías para cada uno de los niveles siguientes:

- Nivel 1 : cumplimiento mínimo del dispositivo. Esta categoría incluye configuraciones que se recomiendan que todos los inquilinos tengan en su lugar.

- Nivel 2 : configuración de cumplimiento de dispositivos mejorada. Entre ellas se incluyen configuraciones comunes de dispositivos, como el cifrado o las protecciones de archivos de nivel de sistema.

- Nivel 3 : configuraciones avanzadas de cumplimiento de dispositivos. Las recomendaciones de alto nivel incluyen configuraciones que requieren una integración más profunda con otros productos, como Microsoft Entra acceso condicional.

Por lo general, nuestras recomendaciones colocan configuraciones que se consideran configuraciones clave que son comunes en todas las plataformas en el nivel de cumplimiento mínimo, lo que proporciona un fuerte retorno para su inversión. La configuración indicada para en niveles superiores puede implicar una mayor complejidad, como la configuración que requiere la integración de productos de terceros. Asegúrese de revisar todas las recomendaciones de rango y estar listo para ajustar su propio plan de implementación para satisfacer las necesidades y expectativas de su organización.

Los siguientes artículos pueden ayudarle a comprender la configuración que Intune directivas admiten de forma nativa:

- Administrador de dispositivos Android

- Android Enterprise

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Nivel 1: cumplimiento mínimo del dispositivo

✔️ Configuración de la directiva de cumplimiento para todo el inquilino

✔️ Configurar respuestas para dispositivos que no cumplen el cumplimiento (Acciones para el incumplimiento)

✔️ Comprender cómo interactúan las directivas de cumplimiento de dispositivos y configuración de dispositivos

✔️ Uso de un conjunto básico de configuraciones de cumplimiento mínimas entre las plataformas compatibles

La configuración mínima de cumplimiento de dispositivos incluye los siguientes temas que todos los inquilinos que planean usar directivas de cumplimiento deben comprender y estar preparados para usar:

- Configuración de directivas de cumplimiento: configuración de todo el inquilino que afecta al funcionamiento del servicio de cumplimiento de Intune con los dispositivos.

- Acciones para el incumplimiento : estas configuraciones son comunes a todas las directivas de cumplimiento de dispositivos.

- Recomendaciones mínimas de directivas de cumplimiento de dispositivos : esta categoría incluye la configuración de cumplimiento de dispositivos específica de la plataforma que creemos que todos los inquilinos deben implementar para ayudar a proteger los recursos de sus organizaciones.

Además, le recomendamos que esté familiarizado con el modo en que las directivas de cumplimiento de dispositivos y las directivas de configuración de dispositivos están relacionadas e interactúan.

Configuración de directiva de cumplimiento

Todas las organizaciones deben revisar y establecer la configuración de directiva de cumplimiento de todo el inquilino. Esta configuración es fundamental para admitir directivas específicas de la plataforma. También pueden marcar los dispositivos que no han evaluado una directiva de cumplimiento como no conformes, lo que puede ayudarle a proteger su organización de dispositivos nuevos o desconocidos que podrían no cumplir sus expectativas de seguridad.

- La configuración de directivas de cumplimiento son algunas configuraciones que se realizan en el nivel de inquilino que se aplican a todos los dispositivos. Establecen cómo funciona el servicio de cumplimiento de Intune para el inquilino.

- Esta configuración se configura directamente en el centro de administración de Microsoft Intune y es distinta de las directivas de cumplimiento de dispositivos que se crean para plataformas específicas e implementan en grupos discretos de dispositivos o usuarios.

Para más información sobre la configuración de directivas de cumplimiento en el nivel de inquilino y cómo configurarlas, consulte Configuración de directivas de cumplimiento.

Acciones de no cumplimiento

Cada directiva de cumplimiento de dispositivos incluye acciones para el incumplimiento, que son una o varias acciones ordenadas por el tiempo que se aplican a los dispositivos que no cumplen los requisitos de cumplimiento de la directiva. De forma predeterminada, marcar un dispositivo como no compatible es una acción inmediata que se incluye en cada directiva.

Para cada acción que agregue, defina cuánto tiempo debe esperar después de que un dispositivo se marque como no compatible antes de que se ejecute esa acción.

Entre las acciones disponibles que puede configurar se incluyen las siguientes, pero no todas están disponibles para cada plataforma de dispositivo:

- Marcar dispositivo no compatible (acción predeterminada para todas las directivas)

- Enviar notificación push al usuario final

- Enviar correo electrónico al usuario final

- Bloquear de forma remota el dispositivo no compatible

- Retirar el dispositivo no compatible

Los administradores de directivas deben comprender las opciones disponibles para cada acción y completar las configuraciones auxiliares antes de implementar una directiva que las requiera. Por ejemplo, para poder agregar la acción enviar correo electrónico , primero debe crear una o varias plantillas de correo electrónico con los mensajes que quiera enviar. Este tipo de correo electrónico puede incluir recursos para ayudar al usuario a cumplir con su dispositivo. Más adelante, al definir una acción de correo electrónico para una directiva, puede seleccionar una de las plantillas para usarla con una acción específica.

Dado que cada acción no predeterminada se puede agregar a una directiva varias veces, cada una con una configuración independiente, puede personalizar cómo se aplican las acciones.

Por ejemplo, puede configurar varias acciones relacionadas para que se produzcan en una secuencia. En primer lugar, inmediatamente después de no ser conforme, es posible que Intune envíe un correo electrónico al usuario del dispositivo y quizás también a un administrador. A continuación, unos días más tarde, una segunda acción podría enviar un recordatorio de correo electrónico diferente, con detalles sobre una fecha límite para corregir el dispositivo. También puede configurar una acción final para agregar un dispositivo a una lista de dispositivos que quiera retirar, con la acción establecida para ejecutarse solo después de que un dispositivo siga sin cumplir durante un período excesivo.

Aunque la directiva de cumplimiento puede marcar un dispositivo como no conforme, también necesita un plan para corregir los dispositivos no conformes. Este plan podría incluir administradores que usan el estado del dispositivo no compatible para solicitar que se realicen actualizaciones o configuraciones en un dispositivo. Para proporcionar instrucciones generales a los usuarios del dispositivo, puede configurar la acción enviar correo electrónico al usuario final para que no cumpla con los requisitos para incluir sugerencias útiles o contactos para resolver un problema de cumplimiento de dispositivos.

Para obtener más información, consulte Acciones para no cumplimiento.

Comprender cómo interactúan las directivas de cumplimiento de dispositivos y configuración de dispositivos

Antes de profundizar en las recomendaciones de directivas de cumplimiento por niveles, es importante comprender la relación a veces estrecha entre las directivas de cumplimiento y las directivas de configuración de dispositivos. Con el reconocimiento de estas interacciones, puede planear e implementar directivas correctas para ambas áreas de características.

- Las directivas de configuración de dispositivos configuran los dispositivos para usar configuraciones específicas. Esta configuración puede abarcar todos los aspectos del dispositivo.

- Las directivas de cumplimiento de dispositivos se centran en un subconjunto de configuraciones de dispositivo relacionadas con la seguridad.

Los dispositivos que reciben directivas de cumplimiento se evalúan con respecto a las configuraciones de directivas de cumplimiento con los resultados devueltos a Intune para posibles acciones. Algunas configuraciones de cumplimiento, como los requisitos de contraseña, dan lugar a la aplicación en el dispositivo, incluso cuando las configuraciones de dispositivo son más flexibles.

Cuando un dispositivo recibe configuraciones en conflicto para una configuración de tipos de directiva diferentes o similares, pueden producirse conflictos. Para ayudar a prepararse para este escenario, consulte Directivas de cumplimiento y configuración de dispositivos que entran en conflicto.

Considere la posibilidad de sincronizar las configuraciones planeadas entre los equipos de configuración de dispositivos y cumplimiento de dispositivos para ayudar a identificar las superposiciones de configuración. Asegúrese de que los dos tipos de directiva están de acuerdo en la misma configuración para los dispositivos de destino, ya que esto puede ayudar a evitar conflictos de directivas o dejar un dispositivo sin la configuración o el acceso a los recursos que espera.

Configuración mínima de cumplimiento

Después de establecer la configuración de directivas de cumplimiento de todo el inquilino y establecer comunicaciones o reglas para acciones para dispositivos no conformes, es probable que esté listo para crear e implementar directivas de cumplimiento de dispositivos en grupos discretos de dispositivos o usuarios.

Revise las directivas específicas de la plataforma en el centro de administración de Microsoft Intune para identificar qué configuración de cumplimiento está disponible para cada plataforma y más detalles sobre su uso. Para configurar directivas, consulte Creación de una directiva de cumplimiento.

Se recomienda usar la siguiente configuración en las directivas mínimas de cumplimiento de dispositivos:

| Categorías y ejemplos mínimos de cumplimiento de dispositivos | Information |

|---|---|

|

Antivirus, Antispyware y Antimalware Windows: Evalúe los dispositivos en busca de soluciones que se registren en Seguridad de Windows Center para que estén activadas y supervisando: - Antivirus - Antispyware - Microsoft Defender Antimalware Otras plataformas: Las directivas de cumplimiento para plataformas distintas de Windows no incluyen la evaluación de estas soluciones. |

Las soluciones activas para las soluciones Antivirus, Antispyware y Antimalware son importantes.

La directiva de cumplimiento de Windows puede evaluar el estado de estas soluciones cuando están activas y registradas en Seguridad de Windows Center en un dispositivo. Las plataformas que no son de Windows deben seguir ejecutando soluciones para antivirus, antispyware y antimalware, aunque Intune directivas de cumplimiento carecen de opciones para evaluar su presencia activa. |

| Versiones del sistema operativoTodos los dispositivos: evalúe la configuración y los valores de las versiones del sistema operativo, incluidos: - Sistema operativo máximo - Sistema operativo mínimo - Versiones de compilación secundarias y principales - Niveles de revisión del sistema operativo |

Use la configuración disponible que defina una versión mínima permitida del sistema operativo o una compilación y niveles de revisión importantes para asegurarse de que los sistemas operativos del dispositivo son actuales y seguros.

La configuración máxima del sistema operativo puede ayudar a identificar los resultados nuevos pero no probados, y las compilaciones beta o del sistema operativo para desarrolladores que podrían presentar riesgos desconocidos. Linux admite una opción para definir el tipo de distribución de Linux, como Ubuntu. Windows admite otra configuración para establecer intervalos de compilación admitidos. |

|

Configuraciones de contraseñaTodos los dispositivos: : aplica la configuración que bloquea la pantalla después de un período de inactividad, lo que requiere una contraseña o un PIN para desbloquear. - Requerir contraseñas complejas que usen combinaciones de letras, números y símbolos. - Requerir una contraseña o un pin para desbloquear dispositivos. - Establecer los requisitos para una longitud mínima de contraseña. |

Use el cumplimiento para evaluar la estructura y la longitud de las contraseñas de los dispositivos y para identificar los dispositivos que carecen de contraseñas o usan contraseñas sencillas. Esta configuración puede ayudar a proteger el acceso al dispositivo.

Otras opciones, como la reutilización de contraseñas o el período de tiempo antes de que se deba cambiar una contraseña, se incluyen explícitamente en el nivel de cumplimiento mejorado. |

Nivel 2: configuración de cumplimiento de dispositivos mejorada

✔️ Uso de directivas de configuración de dispositivos mejoradas para tipos de plataforma compatibles

Configuración de cumplimiento mejorada

La compatibilidad con la configuración de cumplimiento de nivel mejorado varía en gran medida según la plataforma en comparación con la configuración que se encuentra en las recomendaciones mínimas. Es posible que algunas plataformas no admitan la configuración compatible con las plataformas relacionadas. Por ejemplo, Android AOSP carece de opciones que existan para las plataformas Android Enterprise para configurar el cumplimiento de las protecciones de arranque y archivos de nivel de sistema.

Revise las directivas específicas de la plataforma en el centro de administración de Microsoft Intune para identificar qué configuración de cumplimiento está disponible para cada plataforma y más detalles sobre su uso. Para configurar directivas, consulte Creación de una directiva de cumplimiento.

Se recomienda usar la siguiente configuración en las directivas de cumplimiento de dispositivos mejoradas:

| Ejemplos y categorías de cumplimiento de dispositivos mejorados | Information |

|---|---|

|

Aplicaciones Android Enterprise: - Bloquear aplicaciones de orígenes desconocidos - Portal de empresa integridad del entorno de ejecución de aplicaciones - Administrar ubicaciones de origen para aplicaciones - Servicios de Google Play - Opciones de SafteyNet para atestación y evaluación de iOS/iPadOS - Aplicaciones restringidasmacOS: - Permitir aplicaciones desde ubicaciones específicas - Bloquear aplicaciones de orígenes desconocidos - Configuración del firewallWindows: - Bloquear aplicaciones de orígenes desconocidos : configuración del firewall |

Configure los requisitos para varias aplicaciones.

Para Android, administre el uso y el funcionamiento de aplicaciones como Google Play, SafteyNet y evaluación de la integridad del entorno de ejecución de la aplicación Portal de empresa. En todas las plataformas, cuando se admita, administre desde dónde se pueden instalar las aplicaciones y qué aplicaciones no se deben permitir en los dispositivos que acceden a los recursos de la organización. Para macOS y Windows, la configuración de cumplimiento admite la necesidad de un firewall activo y configurado. |

|

Encriptación Android Enterprise: - Requerir cifrado de almacenamiento de datosAndroid AOSP: - Requerir cifrado de almacenamiento de datosmacOS: - Requerir cifrado de almacenamiento de datosLinux: - Requerir cifrado de almacenamiento de datosWindows: - Requerir cifrado de almacenamiento de datos - BitLocker |

Agregue la configuración de cumplimiento que requiera el cifrado del almacenamiento de datos. Windows también admite la necesidad de usar BitLocker. |

|

Configuraciones de contraseñaAndroid Enterprise: - Expiración de contraseña y reutilización deiOS/iPadOS: - Expiración de contraseña y reutilización de macOS: - Expiración de contraseña y reutilización de Windows: - Expiración de contraseña y reutilización |

Agregue la configuración de cumplimiento de contraseñas para asegurarse de que las contraseñas se giran periódicamente y que las contraseñas no se reutilizan con frecuencia. |

|

Protección de archivos y arranque de nivel de sistemaAndroid AOSP: - Dispositivos rooteados Android Enterprise: - Bloquear depuración USB en el dispositivo - Dispositivos rooteados iOS/iPadOS - Dispositivos jailbreakmacOS: - Requerir protección de integridad del sistema Windows: - Requerir integridad de código - Requerir arranque seguro para habilitarse en el dispositivo - Módulo de plataforma segura (TPM) |

Configure las opciones específicas de la plataforma que evalúan los dispositivos para conocer los riesgos de nivel de sistema o de kernel. |

Nivel 3: configuraciones avanzadas de cumplimiento de dispositivos

✔️ Adición de datos de asociados de Mobile Threat Defense a las directivas de cumplimiento de dispositivos

✔️ Integración de un asociado de cumplimiento de terceros con Intune

✔️ Definición de la configuración de cumplimiento personalizada para Windows y Linux

✔️ Uso de datos de cumplimiento con acceso condicional para garantizar el acceso a los recursos de la organización

✔️ Uso de directivas avanzadas de configuración de dispositivos para tipos de plataforma compatibles

Con directivas de cumplimiento de dispositivos sólidas, puede implementar opciones de cumplimiento más avanzadas que van más allá de configurar solo la configuración en las directivas de cumplimiento de dispositivos, entre las que se incluyen:

Usar datos de asociados de Mobile Threat Defense como parte de las directivas de cumplimiento de dispositivos y en las directivas de acceso condicional.

Integración del estado de cumplimiento de dispositivos con acceso condicional para ayudar a garantizar qué dispositivos pueden acceder al correo electrónico, a otros servicios en la nube o a los recursos locales.

Incluir datos de cumplimiento de asociados de cumplimiento de terceros. Con esta configuración, los datos de cumplimiento de esos dispositivos se pueden usar con las directivas de acceso condicional.

Ampliar las directivas de cumplimiento de dispositivos integradas mediante la definición de la configuración de cumplimiento personalizada que no está disponible de forma nativa a través de la interfaz de usuario de la directiva de cumplimiento de Intune.

Integración de datos desde un asociado de Mobile Threat Defense

Una solución de Mobile Threat Defense (MTD) es software para dispositivos móviles que ayuda a protegerlos de diversas amenazas cibernéticas. Al proteger los dispositivos móviles, puede ayudar a proteger la organización y los recursos. Cuando se integran, las soluciones MTD proporcionan un origen de información adicional para Intune para las directivas de cumplimiento de dispositivos. Esta información también se puede usar en las reglas de acceso condicional que puede usar con Intune.

Cuando se integra, Intune admite el uso de soluciones MTD con dispositivos inscritos y, cuando es compatible con la solución MTD, los dispositivos no inscritos mediante Microsoft Intune aplicaciones protegidas y directivas de protección de aplicaciones.

Asegúrese de usar un asociado de MTD compatible con Intune y que admita las funcionalidades que su organización necesita en toda la gama de plataformas que use.

Por ejemplo, Microsoft Defender para punto de conexión es una solución de Mobile Threat Defense que ya puede usarse con las plataformas Android, iOS/iPadOS y Windows. Otras soluciones, normalmente admiten Android e iOS/iPadOS. Consulte Asociados de Mobile Threat Defense para ver la lista de asociados de MTD admitidos.

Para más información sobre el uso del software Mobile Threat Defense con Intune, comience con la integración de Mobile Threat Defense con Intune.

Uso de datos de asociados de cumplimiento de terceros

Intune admite el uso de asociados de cumplimiento de terceros donde el asociado actúa como entidad de administración de dispositivos móviles (MDM) para un grupo de dispositivos. Cuando se usa un asociado de cumplimiento compatible, se usa ese asociado para configurar el cumplimiento de dispositivos para los dispositivos que administra la solución. También configura esa solución de asociado para pasar los resultados de cumplimiento a Intune, que luego almacena esos datos en Microsoft Entra ID junto con los datos de cumplimiento de Intune. Los datos de cumplimiento de terceros están disponibles para su uso por Intune al evaluar las directivas de cumplimiento de dispositivos y para su uso por las directivas de acceso condicional.

En algunos entornos, Intune podría servir como la única entidad de MDM que necesita usar, ya que de forma predeterminada, Intune es un asociado de cumplimiento registrado para las plataformas Android, iOS/iPadOS y Windows. Otras plataformas requieren que otros asociados de cumplimiento actúen como entidad de MDM de dispositivos, como el uso de Jamf Pro para dispositivos macOS.

Si usa un asociado de cumplimiento de dispositivos de terceros en su entorno, asegúrese de que se admiten con Intune. Para agregar soporte técnico, configure una conexión para el asociado desde el centro de administración de Microsoft Intune y siga la documentación de los asociados para completar la integración.

Para obtener más información sobre este tema, consulte Compatibilidad con asociados de cumplimiento de dispositivos de terceros en Intune.

Uso de la configuración de cumplimiento personalizada

Puede ampliar las opciones de cumplimiento de dispositivos integrados de Intune configurando opciones de cumplimiento personalizadas para dispositivos Linux y Windows administrados.

La configuración personalizada proporciona la flexibilidad de basar el cumplimiento en la configuración que está disponible en un dispositivo sin tener que esperar a que Intune agreguen esta configuración.

Para usar el cumplimiento personalizado, debe configurar . Archivo JSON que define los valores del dispositivo que se van a usar para el cumplimiento y un script de detección que se ejecuta en el dispositivo para evaluar la configuración del JSON.

Para obtener más información sobre los perquisitios, las plataformas admitidas y las configuraciones json y de script necesarias para el cumplimiento personalizado, consulte [Uso de directivas y configuraciones de cumplimiento personalizadas para dispositivos Linux y Windows con Microsoft Intune](.. / protect/compliance-use-custom-settings.md).

Integración del cumplimiento con el acceso condicional

El acceso condicional es una funcionalidad de Microsoft Entra que funciona con Intune para ayudar a proteger los dispositivos. En el caso de los dispositivos que se registran con Microsoft Entra, las directivas de acceso condicional pueden usar los detalles de dispositivo y cumplimiento de Intune para aplicar las decisiones de acceso para los usuarios y dispositivos.

Combine la directiva de acceso condicional con:

- Las directivas de cumplimiento de dispositivos pueden requerir que un dispositivo se marque como conforme antes de que se pueda usar para acceder a los recursos de la organización. Las directivas de acceso condicional especifican los servicios de las aplicaciones que desea proteger, las condiciones bajo las que se puede acceder a las aplicaciones o a los servicios y los usuarios a los que se aplica la directiva.

- Protección de aplicaciones directivas pueden agregar una capa de seguridad que garantice que solo las aplicaciones cliente que admiten Intune directivas de protección de aplicaciones puedan acceder a los recursos en línea, como Exchange u otros servicios de Microsoft 365.

El acceso condicional también funciona con lo siguiente para ayudarle a proteger los dispositivos:

- Microsoft Defender para punto de conexión y aplicaciones de MTD de terceros

- Aplicaciones de asociados de cumplimiento de dispositivos

- Microsoft Tunnel

Para más información, consulte Más información sobre el acceso condicional y Intune.

Configuración de cumplimiento avanzada

Revise las directivas específicas de la plataforma en el centro de administración de Microsoft Intune para identificar qué configuración de cumplimiento está disponible para cada plataforma y más detalles sobre su uso. Para configurar directivas, consulte Creación de una directiva de cumplimiento.

Para configurar directivas, consulte Creación de una directiva de cumplimiento.

Se recomienda usar la siguiente configuración en las directivas de cumplimiento de dispositivos mejoradas:

| Ejemplos y categorías de cumplimiento de dispositivos avanzados | Information |

|---|---|

|

Defensas en tiempo de ejecuciónAndroid Enterprise: - Requerir que el dispositivo esté en o en el nivel de amenaza del dispositivo: requerir que el dispositivo esté en o bajo la puntuación de riesgo de la máquina iOS/iPadOS: - Requerir que el dispositivo esté en el nivel de amenaza del dispositivo o en el nivel de amenaza del dispositivo: requerir que el dispositivo esté en la puntuación de riesgo de la máquina o en la puntuación de riesgo de la máquina: - Requerir que el dispositivo esté en la puntuación de riesgo del equipo o en la puntuación de riesgo de la máquina. |

Al integrar Intune con un asociado de Mobile Threat Defense, puede usar la evaluación del nivel de amenaza del dispositivo como criterios en las directivas de cumplimiento.

Cuando haya integrado Microsoft Defender para punto de conexión con Intune, puede usar la puntuación de riesgo de Defender como comprobación de cumplimiento. |

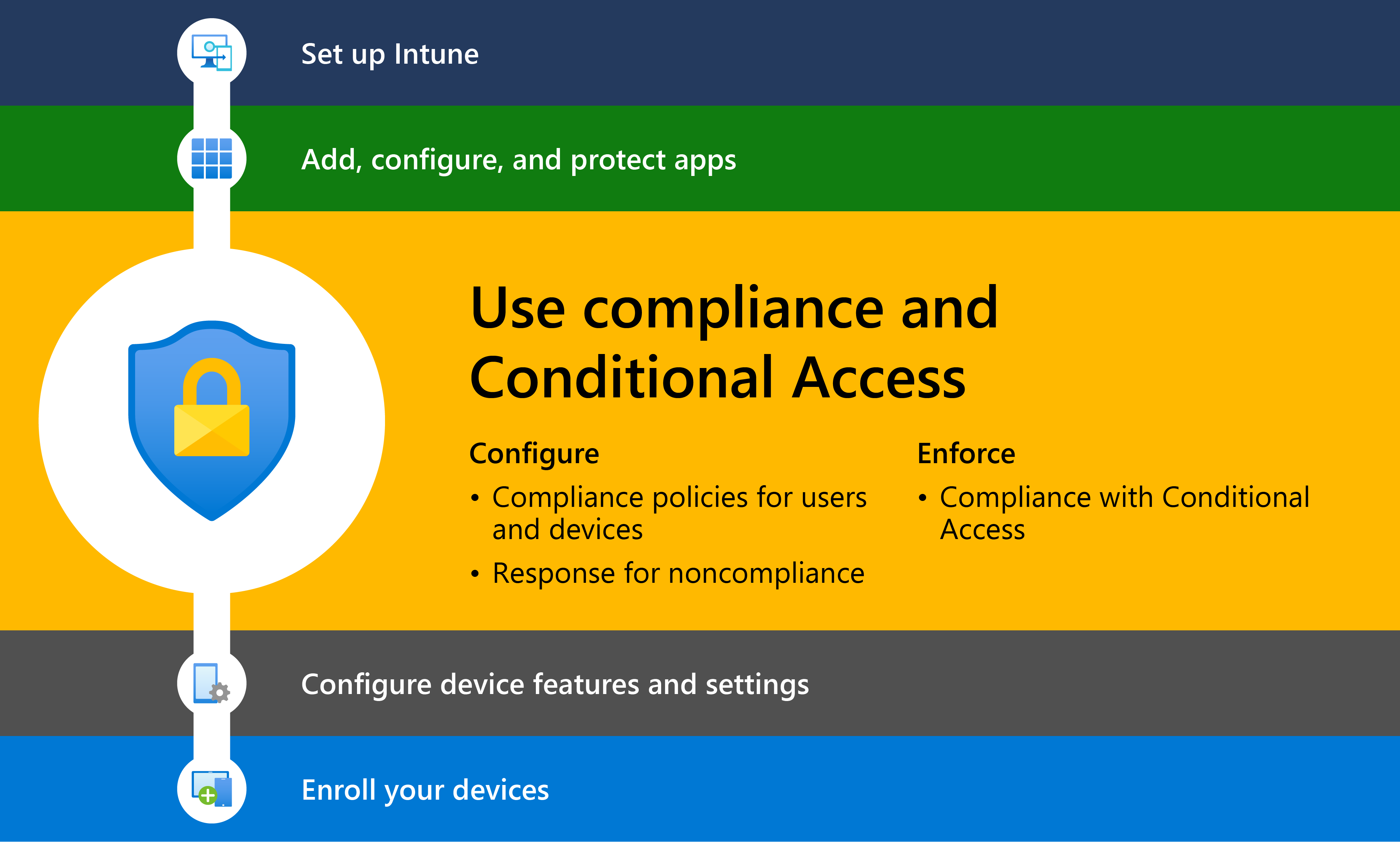

Siga las directivas de línea base mínimas recomendadas.

- Configuración de Microsoft Intune

- Agregar, configurar y proteger aplicaciones

- 🡺 Plan for compliance policies (Está aquí)

- Configurar características de dispositivo

- Inscribir dispositivos