configuración del dispositivo Windows 10/11 y Windows Holographic para agregar conexiones VPN mediante Intune

Nota:

Intune puede admitir más opciones de configuración que las que se enumeran en este artículo. No todas las configuraciones están documentadas y no se documentarán. Para ver la configuración que puede configurar, cree una directiva de configuración de dispositivo y seleccione Catálogo de configuración. Para más información, vaya al Catálogo de configuraciones.

Puede agregar y configurar conexiones VPN para dispositivos mediante Microsoft Intune. En este artículo se describen algunas de las opciones y características que puede configurar al crear redes privadas virtuales (VPN). Esta configuración de VPN se usa en los perfiles de configuración de dispositivos y, a continuación, se inserta o implementa en los dispositivos.

Como parte de la solución de administración de dispositivos móviles (MDM), use esta configuración para permitir o deshabilitar características, incluido el uso de un proveedor de VPN específico, la habilitación de always on, el uso de DNS, la adición de un proxy y mucho más.

Esta configuración se aplica a los dispositivos que ejecutan:

- Windows 10/11

- Windows Holographic for Business

Antes de empezar

Implemente la aplicación VPN y cree un perfil de configuración de dispositivo VPN cliente de Windows. La configuración disponible depende de la aplicación cliente VPN que elija. Algunas opciones de configuración solo están disponibles para clientes VPN específicos.

-

Es posible que algunos servicios de Microsoft 365, como Outlook, no funcionen bien con VPN de terceros o asociados. Si usa una VPN de terceros o asociados y experimenta un problema de latencia o rendimiento, quite la VPN.

Si al quitar la VPN se resuelve el comportamiento, puede hacer lo siguiente:

- Trabaje con la VPN de terceros o asociados para posibles resoluciones. Microsoft no proporciona soporte técnico para VPN de terceros o asociados.

- No use una VPN con tráfico de Outlook.

- Si necesita usar una VPN, use una VPN de túnel dividido. Además, permita que el tráfico de Outlook omita la VPN.

Para obtener más información, vaya a:

- Información general: Túnel dividido de VPN para Microsoft 365

- Uso de soluciones o dispositivos de red de terceros con Microsoft 365

- Formas alternativas para que los profesionales de seguridad y TI logren controles de seguridad modernos en el blog de escenarios de trabajo remoto únicos de hoy en día

- Principios de conectividad de red de Microsoft 365

Esta configuración usa el CSP de VPNv2.

Ámbito de usuario o ámbito de dispositivo

Use este perfil de VPN con un ámbito de usuario o dispositivo: aplique el perfil al ámbito de usuario o al ámbito del dispositivo:

-

Ámbito de usuario: el perfil de VPN se instala dentro de la cuenta del usuario en el dispositivo, como

user@contoso.com. Si otro usuario inicia sesión en el dispositivo, el perfil de VPN no está disponible. - Ámbito del dispositivo: el perfil de VPN se instala en el contexto del dispositivo y se aplica a todos los usuarios del dispositivo. Los dispositivos Holográficos de Windows solo admiten el ámbito del dispositivo.

-

Ámbito de usuario: el perfil de VPN se instala dentro de la cuenta del usuario en el dispositivo, como

Los perfiles de VPN existentes se aplican a su ámbito existente. De forma predeterminada, los nuevos perfiles de VPN se instalan en el ámbito de usuario , excepto para los perfiles con el túnel de dispositivo habilitado. Los perfiles de VPN con el túnel de dispositivo habilitado usan el ámbito del dispositivo.

Tipo de conexión

Tipo de conexión: seleccione el tipo de conexión VPN de la lista siguiente de proveedores:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automático (tipo nativo)

- IKEv2 (tipo nativo)

- L2TP (tipo nativo)

- PPTP (tipo nativo)

Base VPN

La siguiente configuración se muestra en función del tipo de conexión que seleccione. No todas las configuraciones están disponibles para todos los tipos de conexión.

Nombre de conexión: escriba un nombre para esta conexión. Los usuarios finales ven este nombre cuando examinan su dispositivo para obtener la lista de conexiones VPN disponibles. Por ejemplo, escriba

Contoso VPN.Servidores: agregue uno o varios servidores VPN a los que se conecten los dispositivos. Al agregar un servidor, escriba la siguiente información:

- Importar: vaya a un archivo separado por comas que incluya una lista de servidores en el formato: descripción, dirección IP o FQDN, servidor predeterminado. Elija Aceptar para importar estos servidores en la lista Servidores .

- Exportar: exporta la lista existente de servidores a un archivo de valores separados por comas (csv).

- Descripción: escriba un nombre descriptivo para el servidor, como el servidor VPN de Contoso.

- Dirección del servidor VPN: escriba la dirección IP o el nombre de dominio completo (FQDN) del servidor VPN al que se conectan los dispositivos, como 192.168.1.1 o vpn.contoso.com.

- Servidor predeterminado: True habilita este servidor como el servidor predeterminado que usan los dispositivos para establecer la conexión. Establezca solo un servidor como predeterminado. False (valor predeterminado) no usa este servidor VPN como servidor predeterminado.

Registrar direcciones IP con DNS interno: seleccione Habilitar para configurar el perfil de VPN para registrar dinámicamente las direcciones IP asignadas a la interfaz VPN con el DNS interno. Seleccione Deshabilitar para no registrar dinámicamente las direcciones IP.

Always On: Habilitar se conecta automáticamente a la conexión VPN cuando se producen los siguientes eventos:

- Los usuarios inician sesión en sus dispositivos.

- La red del dispositivo cambia.

- La pantalla del dispositivo se vuelve a activar después de apagarse.

Para usar conexiones de túnel de dispositivo, como IKEv2, habilite esta configuración.

Deshabilitar no activa automáticamente la conexión VPN. Es posible que los usuarios tengan que activar la VPN manualmente.

Método de autenticación: seleccione cómo desea que los usuarios se autentiquen en el servidor VPN. Las opciones son:

Certificados: seleccione un perfil de certificado de cliente de usuario existente para autenticar al usuario. Esta opción proporciona características mejoradas, como la experiencia sin interacción, vpn a petición y VPN por aplicación.

Para crear perfiles de certificado en Intune, consulte Uso de certificados para la autenticación.

Nombre de usuario y contraseña: exija a los usuarios que escriban su nombre de usuario y contraseña de dominio para autenticarse, como

user@contoso.com, ocontoso\user.Credencial derivada: use un certificado derivado de la tarjeta inteligente de un usuario. Si no se configura ningún emisor de credenciales derivado, Intune le pide que agregue uno. Para obtener más información, consulte Uso de credenciales derivadas en Intune.

Nota:

Actualmente, las credenciales derivadas como método de autenticación para los perfiles de VPN no funcionan según lo esperado en los dispositivos Windows. Este comportamiento solo afecta a los perfiles de VPN en dispositivos Windows y se corregirá en una versión futura (sin ETA).

EAP (solo IKEv2): seleccione un perfil de certificado de cliente del Protocolo de autenticación extensible (EAP) existente para autenticarse. Escriba los parámetros de autenticación en la configuración DE EAP XML .

Para obtener más información sobre la autenticación EAP, vea Protocolo de autenticación extensible (EAP) para el acceso a la red y la configuración de EAP.

Certificados de máquina (solo IKEv2): seleccione un perfil de certificado de cliente de dispositivo existente para autenticar el dispositivo.

Si usa conexiones de túnel de dispositivo, debe seleccionar Certificados de equipo.

Para crear perfiles de certificado en Intune, consulte Uso de certificados para la autenticación.

Recordar las credenciales en cada inicio de sesión: habilitar almacena en caché las credenciales de autenticación. Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración. De forma predeterminada, es posible que el sistema operativo no almacene en caché las credenciales de autenticación.

XML personalizado: escriba los comandos XML personalizados que configuran la conexión VPN.

XML de EAP: escriba los comandos XML de EAP que configuren la conexión VPN.

Para obtener más información, incluida la creación de UNE XML personalizado, consulte Configuración de EAP.

Túnel de dispositivo (solo IKEv2): habilitar conecta el dispositivo a la VPN automáticamente sin ninguna interacción del usuario ni inicio de sesión. Esta configuración se aplica a los dispositivos unidos a Microsoft Entra ID.

Para usar esta característica, debe configurar los siguientes valores:

- Tipo de conexión: establezca en IKEv2.

- Always On: establezca en Habilitar.

- Método de autenticación: establezca en Certificados de equipo.

Asigne solo un perfil por dispositivo con Device Tunnel habilitado.

Parámetros de asociación de seguridad de IKE (solo IKEv2)

Importante

Windows 11 requiere lo siguiente:

Se configuran todos los parámetros de asociación de seguridad de IKE y los parámetros de asociación de seguridad secundaria .

O

No se configura ninguno de los parámetros de asociación de seguridad de IKE y parámetros de asociación de seguridad secundaria .

Esta configuración de criptografía se usa durante las negociaciones de asociación de seguridad de IKE (también conocidas como main mode o phase 1) para las conexiones IKEv2. Esta configuración debe coincidir con la configuración del servidor VPN. Si la configuración no coincide, el perfil de VPN no se conectará.

Algoritmo de cifrado: seleccione el algoritmo de cifrado usado en el servidor VPN. Por ejemplo, si el servidor VPN usa AES de 128 bits, seleccione AES-128 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Algoritmo de comprobación de integridad: seleccione el algoritmo de integridad usado en el servidor VPN. Por ejemplo, si el servidor VPN usa SHA1-96, seleccione SHA1-96 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Grupo Diffie-Hellman: seleccione el grupo de cálculo Diffie-Hellman que se usa en el servidor VPN. Por ejemplo, si el servidor VPN usa Group2 (1024 bits), seleccione 2 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Parámetros de asociación de seguridad secundaria (solo IKEv2)

Importante

Windows 11 requiere lo siguiente:

Se configuran todos los parámetros de asociación de seguridad de IKE y los parámetros de asociación de seguridad secundaria .

O

No se configura ninguno de los parámetros de asociación de seguridad de IKE y parámetros de asociación de seguridad secundaria .

Esta configuración de criptografía se usa durante las negociaciones de asociación de seguridad secundaria (también conocidas como quick mode o phase 2) para las conexiones IKEv2. Esta configuración debe coincidir con la configuración del servidor VPN. Si la configuración no coincide, el perfil de VPN no se conectará.

Algoritmo de transformación de cifrado: seleccione el algoritmo usado en el servidor VPN. Por ejemplo, si el servidor VPN usa AES-CBC de 128 bits, seleccione CBC-AES-128 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Algoritmo de transformación de autenticación: seleccione el algoritmo usado en el servidor VPN. Por ejemplo, si el servidor VPN usa AES-GCM de 128 bits, seleccione GCM-AES-128 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Grupo de secreto directo perfecto (PFS): seleccione el grupo de cálculo Diffie-Hellman que se usa para el secreto directo perfecto (PFS) en el servidor VPN. Por ejemplo, si el servidor VPN usa Group2 (1024 bits), seleccione 2 en la lista.

Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Ejemplo de Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Ejemplo de cliente de F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Ejemplo de SonicWALL Mobile Connect

Grupo o dominio de inicio de sesión: esta propiedad no se puede establecer en el perfil de VPN. En su lugar, Mobile Connect analiza este valor cuando el nombre de usuario y el dominio se escriben en los username@domain formatos o DOMAIN\username .

Ejemplo:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Ejemplo de VPN de CheckPoint Mobile

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Sugerencia

Para obtener más información sobre cómo escribir comandos XML personalizados, consulte la documentación de VPN del fabricante.

Aplicaciones y reglas de tráfico

Asociar WIP o aplicaciones a esta VPN: habilite esta configuración si solo quiere que algunas aplicaciones usen la conexión VPN. Las opciones son:

- No configurado (valor predeterminado): Intune no cambia ni actualiza esta configuración.

-

Asociar un WIP con esta conexión: todas las aplicaciones del dominio de Windows Identity Protection usan automáticamente la conexión VPN.

-

Dominio WIP para esta conexión: escriba un dominio de Windows Identity Protection (WIP). Por ejemplo, escriba

contoso.com.

-

Dominio WIP para esta conexión: escriba un dominio de Windows Identity Protection (WIP). Por ejemplo, escriba

-

Asociar aplicaciones con esta conexión: las aplicaciones que escriba usan automáticamente la conexión VPN.

Restringir la conexión VPN a estas aplicaciones: Deshabilitar (valor predeterminado) permite que todas las aplicaciones usen la conexión VPN. Habilitar restringe la conexión VPN a las aplicaciones que escriba (VPN por aplicación). Las reglas de tráfico de las aplicaciones que agrega se agregan automáticamente a las reglas de tráfico de red para esta configuración de conexión VPN .

Al seleccionar Habilitar, la lista de identificadores de aplicación se convierte en de solo lectura. Antes de habilitar esta configuración, agregue las aplicaciones asociadas.

Aplicaciones asociadas: seleccione Importar para importar un

.csvarchivo con la lista de aplicaciones. Su.csvaspecto es similar al del siguiente archivo:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalEl tipo de aplicación determina el identificador de la aplicación. Para una aplicación universal, escriba el nombre de la familia del paquete, como

Microsoft.Office.OneNote_8wekyb3d8bbwe. Para una aplicación de escritorio, escriba la ruta de acceso del archivo de la aplicación, como%windir%\system32\notepad.exe.Para obtener el nombre de familia del paquete, puede usar el

Get-AppxPackagecmdlet Windows PowerShell. Por ejemplo, para obtener el nombre de familia del paquete de OneNote, abra Windows PowerShell y escribaGet-AppxPackage *OneNote. Para obtener más información, vea Buscar un PFN para una aplicación instalada en un equipo cliente windows y el cmdlet Get-AppxPackage.

Importante

Se recomienda proteger todas las listas de aplicaciones creadas para vpn por aplicación. Si un usuario no autorizado cambia esta lista y la importa en la lista de aplicaciones VPN por aplicación, puede autorizar el acceso de VPN a las aplicaciones que no deberían tener acceso. Una manera de proteger las listas de aplicaciones es mediante una lista de control de acceso (ACL).

Reglas de tráfico de red para esta conexión VPN: puede agregar reglas de red que se apliquen a esta conexión VPN. Use esta característica para filtrar el tráfico de red a esta conexión VPN.

- Si crea una regla de tráfico de red, la VPN solo usa los protocolos, puertos e intervalos de direcciones IP que especifique en esta regla.

- Si no crea una regla de tráfico de red, todos los protocolos, puertos e intervalos de direcciones están habilitados para esta conexión VPN.

Al agregar reglas de tráfico, para evitar problemas de VPN, se recomienda agregar una regla catch-all que sea menos restrictiva.

Seleccione Agregar para crear una regla y escriba la siguiente información. También puede importar un

.csvarchivo con esta información.Nombre: escriba un nombre para la regla de tráfico de red.

Tipo de regla: escriba el método de túnel para esta regla. Esta configuración solo se aplica cuando esta regla está asociada a una aplicación. Las opciones son:

- Ninguno (valor predeterminado)

- Túnel dividido: esta opción proporciona a los dispositivos cliente dos conexiones simultáneamente. Una conexión es segura y está diseñada para mantener el tráfico de red privado. La segunda conexión está abierta a la red y permite el tráfico de Internet.

- Forzar túnel: todo el tráfico de red de esta regla pasa a través de la VPN. Ningún tráfico de red en esta regla va directamente a Internet.

Dirección: seleccione el flujo de tráfico de red que permite la conexión VPN. Las opciones son:

- Entrante: solo permite el tráfico desde sitios externos a través de la VPN. Se impide que el tráfico saliente entre en la VPN.

- Saliente (valor predeterminado): solo permite el tráfico a sitios externos a través de la VPN. Se impide que el tráfico entrante entre en la VPN.

Para permitir la entrada y salida, cree dos reglas independientes. Cree una regla para la entrada y otra para la salida.

Protocolo: escriba el número de puerto del protocolo de red que quiere que use la VPN, del 0 al 255. Por ejemplo, escriba

6para TCP o17para UDP.Cuando se escribe un protocolo, se conectan dos redes a través de este mismo protocolo. Si usa los protocolos TPC (

6) o UDP (17), también debe especificar los intervalos de puertos remotos de & locales permitidos y los intervalos de direcciones IP remotas & locales permitidos.También puede importar un

.csvarchivo con esta información.Intervalos de puertos locales: si usa los protocolos TPC (

6) o UDP (17), escriba los intervalos de puertos de red local permitidos. Por ejemplo, escriba100para el puerto inferior y120para el puerto superior.Puede crear una lista de intervalos de puertos permitidos, como 100-120, 200, 300-320. Para un solo puerto, escriba el mismo número de puerto en ambos campos.

También puede importar un

.csvarchivo con esta información.Intervalos de puertos remotos: si usa los protocolos TPC (

6) o UDP (17), escriba los intervalos de puertos de red remota permitidos. Por ejemplo, escriba100para el puerto inferior y120para el puerto superior.Puede crear una lista de intervalos de puertos permitidos, como 100-120, 200, 300-320. Para un solo puerto, escriba el mismo número de puerto en ambos campos.

También puede importar un

.csvarchivo con esta información.Intervalos de direcciones locales: escriba los intervalos de direcciones IPv4 de red local permitidos que pueden usar la VPN. Solo las direcciones IP del dispositivo cliente de este intervalo usan esta VPN.

Por ejemplo, escriba

10.0.0.22para el puerto inferior y10.0.0.122para el puerto superior.Puede crear una lista de direcciones IP permitidas. Para una sola dirección IP, escriba la misma dirección IP en ambos campos.

También puede importar un

.csvarchivo con esta información.Intervalos de direcciones remotas: escriba los intervalos de direcciones IPv4 de red remota permitidos que pueden usar la VPN. Solo las direcciones IP de este intervalo usan esta VPN.

Por ejemplo, escriba

10.0.0.22para el puerto inferior y10.0.0.122para el puerto superior.Puede crear una lista de direcciones IP permitidas. Para una sola dirección IP, escriba la misma dirección IP en ambos campos.

También puede importar un

.csvarchivo con esta información.

Acceso condicional

Acceso condicional para esta conexión VPN: habilita el flujo de cumplimiento de dispositivos desde el cliente. Cuando está habilitado, el cliente VPN se comunica con Microsoft Entra ID para obtener un certificado que se usará para la autenticación. La VPN debe configurarse para usar la autenticación de certificados y el servidor VPN debe confiar en el servidor devuelto por Microsoft Entra ID.

Inicio de sesión único (SSO) con certificado alternativo: para el cumplimiento de dispositivos, use un certificado diferente del certificado de autenticación VPN para la autenticación Kerberos. Escriba el certificado con la siguiente configuración:

- Nombre: nombre para el uso extendido de claves (EKU)

- Identificador de objeto: identificador de objeto para EKU

- Hash del emisor: huella digital para el certificado sso

Configuración de DNS

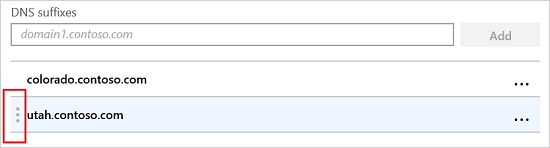

Lista de búsqueda de sufijos DNS: en Sufijos DNS, escriba un sufijo DNS y Agregar. Puede agregar muchos sufijos.

Al usar sufijos DNS, puede buscar un recurso de red con su nombre corto, en lugar del nombre de dominio completo (FQDN). Al buscar con el nombre corto, el servidor DNS determina automáticamente el sufijo. Por ejemplo,

utah.contoso.comestá en la lista de sufijos DNS. Haga ping aDEV-comp. En este escenario, se resuelveDEV-comp.utah.contoso.comen .Los sufijos DNS se resuelven en el orden indicado y se puede cambiar el orden. Por ejemplo,

colorado.contoso.comyutah.contoso.comestán en la lista de sufijos DNS y ambos tienen un recurso denominadoDEV-comp. Dadocolorado.contoso.comque es el primero de la lista, se resuelve comoDEV-comp.colorado.contoso.com.Para cambiar el orden, seleccione los puntos situados a la izquierda del sufijo DNS y, a continuación, arrastre el sufijo a la parte superior:

Reglas de tabla de directivas de resolución de nombres (NRPT): las reglas de la tabla de directivas de resolución de nombres (NRPT) definen cómo DNS resuelve los nombres cuando se conectan a la VPN. Una vez establecida la conexión VPN, elija qué servidores DNS usa la conexión VPN.

Puede agregar reglas que incluyan el dominio, el servidor DNS, el proxy y otros detalles. Estas reglas resuelven el dominio especificado. La conexión VPN usa estas reglas cuando los usuarios se conectan a los dominios especificados.

Seleccione Agregar para agregar una nueva regla. Para cada servidor, escriba:

-

Dominio: escriba el nombre de dominio completo (FQDN) o un sufijo DNS para aplicar la regla. También puede escribir un punto (.) al principio para un sufijo DNS. Por ejemplo, escriba

contoso.como.allcontososubdomains.com. -

Servidores DNS: escriba la dirección IP o el servidor DNS que resuelve el dominio. Por ejemplo, escriba

10.0.0.3ovpn.contoso.com. -

Proxy: escriba el servidor proxy web que resuelve el dominio. Por ejemplo, escriba

http://proxy.com. -

Conectarse automáticamente: cuando está habilitado, el dispositivo se conecta automáticamente a la VPN cuando un dispositivo se conecta a un dominio que escriba, como

contoso.com. Cuando no está configurado (valor predeterminado), el dispositivo no se conecta automáticamente a la VPN. - Persistente: cuando se establece en Habilitado, la regla permanece en la tabla directiva de resolución de nombres (NRPT) hasta que la regla se quita manualmente del dispositivo, incluso después de que la VPN se desconecte. Cuando se establece en No configurado (valor predeterminado), las reglas NRPT del perfil de VPN se quitan del dispositivo cuando la VPN se desconecta.

-

Dominio: escriba el nombre de dominio completo (FQDN) o un sufijo DNS para aplicar la regla. También puede escribir un punto (.) al principio para un sufijo DNS. Por ejemplo, escriba

Proxy

-

Script de configuración automática: use un archivo para configurar el servidor proxy. Escriba la dirección URL del servidor proxy que incluye el archivo de configuración. Por ejemplo, escriba

http://proxy.contoso.com/pac. -

Dirección: escriba la dirección IP o el nombre de host completo del servidor proxy. Por ejemplo, escriba

10.0.0.3ovpn.contoso.com. -

Número de puerto: escriba el número de puerto usado por el servidor proxy. Por ejemplo, escriba

8080. - Omitir proxy para direcciones locales: esta configuración se aplica si el servidor VPN requiere un servidor proxy para la conexión. Si no desea usar un servidor proxy para direcciones locales, elija Habilitar.

Tunelización dividida

- Tunelización dividida: habilite o deshabilite para permitir que los dispositivos decidan qué conexión usar en función del tráfico. Por ejemplo, un usuario de un hotel usa la conexión VPN para acceder a los archivos de trabajo, pero usa la red estándar del hotel para la exploración web regular.

- Dividir rutas de tunelización para esta conexión VPN: agregue rutas opcionales para proveedores de VPN de terceros. Escriba un prefijo de destino y un tamaño de prefijo para cada conexión.

Detección de red de confianza

Sufijos DNS de red de confianza: cuando los usuarios ya están conectados a una red de confianza, puede impedir que los dispositivos se conecten automáticamente a otras conexiones VPN.

En Sufijos DNS, escriba un sufijo DNS en el que quiera confiar, como contoso.com, y seleccione Agregar. Puede agregar tantos sufijos como desee.

Si un usuario está conectado a un sufijo DNS en la lista, el usuario no se conectará automáticamente a otra conexión VPN. El usuario sigue usando la lista de confianza de sufijos DNS que escriba. La red de confianza se sigue usando, incluso si se establecen los registradores automáticos.

Por ejemplo, si el usuario ya está conectado a un sufijo DNS de confianza, se omiten los siguientes registradores automáticos. En concreto, los sufijos DNS de la lista cancelan todos los demás registradores automáticos de conexión, incluidos los siguientes:

- Siempre activo

- Desencadenador basado en aplicaciones

- Autorretrigger de DNS

Pasos siguientes

Se crea el perfil, pero es posible que aún no esté haciendo nada. Asegúrese de asignar el perfil y supervise su estado.

Configure las opciones de VPN en dispositivos Android, iOS/iPadOS y macOS .