Configuración de dispositivos iOS e iPadOS para usar características comunes de iOS/iPadOS en Intune

Nota:

Intune puede admitir más opciones de configuración que las que se enumeran en este artículo. No todas las configuraciones están documentadas y no se documentarán. Para ver la configuración que puede configurar, cree una directiva de configuración de dispositivo y seleccione Catálogo de configuración. Para más información, vaya al Catálogo de configuraciones.

Intune incluye algunas configuraciones integradas para permitir que los usuarios de iOS/iPadOS usen diferentes características de Apple en sus dispositivos. Por ejemplo, puede controlar las impresoras AirPrint, agregar aplicaciones y carpetas a las páginas de la base y de la pantalla principal, mostrar notificaciones de aplicaciones, mostrar detalles de etiquetas de activos en la pantalla de bloqueo, usar la autenticación de inicio de sesión único y usar la autenticación de certificados.

Esta característica se aplica a:

- iOS/iPadOS

Use estas características para controlar dispositivos iOS/iPadOS como parte de la solución de administración de dispositivos móviles (MDM).

En este artículo se enumeran estas opciones de configuración y se describe lo que hace cada configuración. Para obtener más información sobre estas características, vaya a Agregar configuración de características de dispositivos iOS/iPadOS o macOS.

Antes de empezar

Cree un perfil de configuración de características de dispositivo iOS/iPadOS.

Nota:

Esta configuración se aplica a diferentes tipos de inscripción, con algunas opciones de configuración que se aplican a todas las opciones de inscripción. Para obtener más información sobre los diferentes tipos de inscripción, vaya a inscripción de iOS/iPadOS.

AirPrint

La configuración se aplica a: Todos los tipos de inscripción

Nota:

Asegúrese de agregar todas las impresoras al mismo perfil. Apple impide que varios perfiles de AirPrint tengan como destino el mismo dispositivo.

Dirección IP: escriba la dirección IPv4 o IPv6 de la impresora. Si usa nombres de host para identificar impresoras, puede obtener la dirección IP haciendo ping a la impresora en el terminal. Obtener la dirección IP y la ruta de acceso (en este artículo) proporciona más detalles.

Ruta de acceso del recurso: la ruta de acceso suele ser

ipp/printpara impresoras de la red. Obtener la dirección IP y la ruta de acceso (en este artículo) proporciona más detalles.Puerto: escriba el puerto de escucha del destino de AirPrint. Si deja esta propiedad en blanco, AirPrint usa el puerto predeterminado.

Esta característica se aplica a:

- iOS 11.0+

- iPadOS 13.0+

Forzar TLS: Deshabilitar (valor predeterminado) no protege las conexiones AirPrint con TLS. Habilitar protege las conexiones AirPrint con Seguridad de la capa de transporte (TLS).

Esta característica se aplica a:

- iOS 11.0+

- iPadOS 13.0+

Para agregar servidores AirPrint, puede:

- Escriba los detalles de la impresora para agregar un destino de AirPrint a la lista. Se pueden agregar muchos servidores AirPrint.

- Importe un archivo separado por comas (.csv) con esta información. O bien, exporte para crear una lista de los servidores AirPrint que agregó.

Obtención de la dirección IP del servidor, la ruta de acceso del recurso y el puerto

Para agregar servidores AirPrinter, necesita la dirección IP de la impresora, la ruta de acceso del recurso y el puerto. En los pasos siguientes se muestra cómo obtener esta información.

En un Equipo Mac que se conecta a la misma red local (subred) que las impresoras AirPrint, abra la aplicación Terminal (desde /Applications/Utilities).

En la aplicación Terminal, escriba

ippfindy seleccione Entrar.Anote la información de la impresora. Por ejemplo, puede devolver algo parecido

ipp://myprinter.local.:631/ipp/port1a . La primera parte es el nombre de la impresora. La última parte (ipp/port1) es la ruta de acceso del recurso.En la aplicación Terminal, escriba

ping myprinter.localy seleccione Entrar.Anote la dirección IP. Por ejemplo, puede devolver algo parecido

PING myprinter.local (10.50.25.21)a .Use los valores de dirección IP y ruta de acceso del recurso. En este ejemplo, la dirección IP es

10.50.25.21y la ruta de acceso del recurso es/ipp/port1.

Diseño de la pantalla principal

Esta característica se aplica a:

- iOS 9.3 o posterior

- iPadOS 13.0 y versiones más recientes

- Inscripción de dispositivos automatizada (supervisada)

Aspectos que debe saber

Agregue solo una aplicación una vez a la base, la página, la carpeta de una página o la carpeta del dock. Agregar la misma aplicación en dos lugares cualquiera impide que la aplicación se muestre en los dispositivos y puede mostrar errores de informes.

Por ejemplo, si agrega la aplicación de cámara a un dock y una página, no se muestra la aplicación de cámara y los informes podrían mostrar un error para la directiva. Para agregar la aplicación de cámara al diseño de la pantalla principal, elija solo la base o una página, no ambas.

Al aplicar un diseño de pantalla principal, sobrescribe cualquier diseño definido por el usuario. Por lo tanto, se recomienda usar diseños de pantalla principal en dispositivos sin usuario.

Puede tener aplicaciones preexistedas instaladas en el dispositivo que no están incluidas en la configuración de diseño de la pantalla principal. Estas aplicaciones se muestran en orden alfabético después de las aplicaciones configuradas.

Cuando se usa la configuración de cuadrícula de pantalla principal para agregar páginas o agregar páginas y aplicaciones al dock, los iconos de la pantalla principal y las páginas están bloqueados. No se pueden mover ni eliminar. Este comportamiento puede ser por diseño con iOS/iPadOS y las directivas MDM de Apple.

Los clips web de iOS/iPadOS necesarios para abrirse en un explorador administrado no aparecerán en el orden especificado en la directiva de diseño de pantalla principal.

Pantalla principal

Use esta característica para agregar aplicaciones. Y vea cómo se ven estas aplicaciones en las páginas, el dock y dentro de las carpetas. También muestra los iconos de la aplicación. Las aplicaciones del Programa de compras por volumen (VPP), las aplicaciones de línea de negocio y las aplicaciones de vínculo web (direcciones URL de aplicación web) se rellenan desde las aplicaciones cliente que agregue.

Tamaño de cuadrícula: elija un tamaño de cuadrícula adecuado para la pantalla principal del dispositivo. Una aplicación o carpeta ocupa un lugar en la cuadrícula. Si el dispositivo de destino no admite el tamaño seleccionado, es posible que algunas aplicaciones no se ajusten y se inserten en la siguiente posición disponible en una página nueva. Como referencia:

- iPhone 5 admite 4 columnas x 5 filas

- iPhone 6 y versiones posteriores admiten 4 columnas x 6 filas

- Los iPad admiten 5 columnas x 6 filas

+: seleccione el botón Agregar para agregar aplicaciones.

Crear carpeta o agregar aplicaciones: Agregue una aplicación o una carpeta:

Aplicación: seleccione las aplicaciones existentes de la lista. Esta opción agrega aplicaciones a la pantalla principal en los dispositivos. Si no tiene ninguna aplicación, agregue aplicaciones a Intune.

También puede buscar aplicaciones por el nombre de la aplicación, como

authenticatorodrive. O bien, busque por el publicador de la aplicación, comoMicrosoftoApple.Carpeta: agrega una carpeta a la pantalla principal. Escriba el nombre de la carpeta y seleccione las aplicaciones existentes en la lista para ir a la carpeta. Este nombre de carpeta se muestra a los usuarios de sus dispositivos.

También puede buscar aplicaciones por el nombre de la aplicación, como

authenticatorodrive. O bien, busque por el publicador de la aplicación, comoMicrosoftoApple.Las aplicaciones se organizan de izquierda a derecha y en el mismo orden que se muestra. Las aplicaciones se pueden mover a otras posiciones. Solo puede tener una página en una carpeta. Como solución alternativa, agregue nueve (9) o más aplicaciones a la carpeta. Las aplicaciones se mueven automáticamente a la página siguiente. Puede agregar cualquier combinación de aplicaciones de VPP, vínculos web (aplicaciones web), aplicaciones de la tienda, aplicaciones de línea de negocio y aplicaciones del sistema.

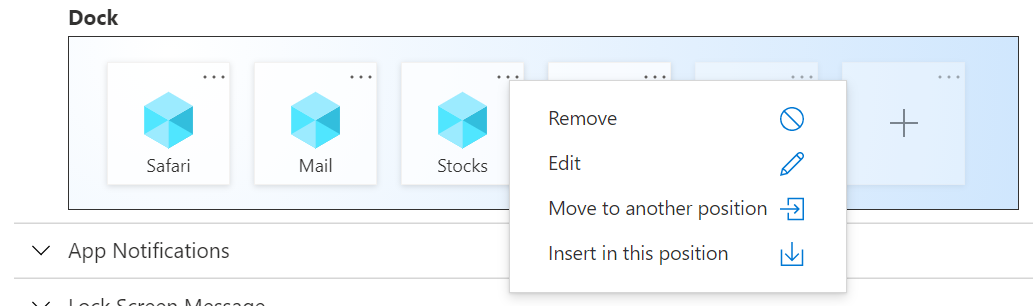

Dársena

Agregue hasta cuatro (4) elementos para iPhone y hasta seis (6) elementos para iPad (aplicaciones y carpetas combinadas) en la base de la pantalla. Muchos dispositivos admiten menos elementos. Por ejemplo, los dispositivos iPhone admiten hasta cuatro elementos. Por lo tanto, solo se muestran los cuatro primeros elementos que agregue.

+: seleccione el botón Agregar para agregar aplicaciones o carpetas al dock.

Crear carpeta o agregar aplicaciones: Agregue una aplicación o una carpeta:

Aplicación: seleccione las aplicaciones existentes de la lista. Esta opción agrega aplicaciones a la base en la pantalla. Si no tiene ninguna aplicación, agregue aplicaciones a Intune.

También puede buscar aplicaciones por el nombre de la aplicación, como

authenticatorodrive. O bien, busque por el publicador de la aplicación, comoMicrosoftoApple.Carpeta: agrega una carpeta a la base en la pantalla. Escriba el nombre de la carpeta y seleccione las aplicaciones existentes en la lista para ir a la carpeta. Este nombre de carpeta se muestra a los usuarios de sus dispositivos.

También puede buscar aplicaciones por el nombre de la aplicación, como

authenticatorodrive. O bien, busque por el publicador de la aplicación, comoMicrosoftoApple.Las aplicaciones se organizan de izquierda a derecha y en el mismo orden que se muestra. Las aplicaciones se pueden mover a otras posiciones. Si agrega más aplicaciones de las que caben en una página, las aplicaciones se mueven automáticamente a otra página. Puede agregar hasta 20 páginas en una carpeta en el dock. Puede agregar cualquier combinación de aplicaciones de VPP, vínculos web (aplicaciones web), aplicaciones de la tienda, aplicaciones de línea de negocio y aplicaciones del sistema.

Ejemplo

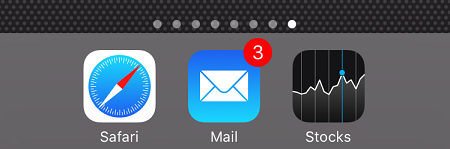

En el ejemplo siguiente, la pantalla de acoplamiento muestra las aplicaciones Safari, Mail y Stocks. La aplicación Stocks está seleccionada para mostrar sus propiedades:

Al asignar la directiva a un iPhone, el dock es similar a la siguiente imagen:

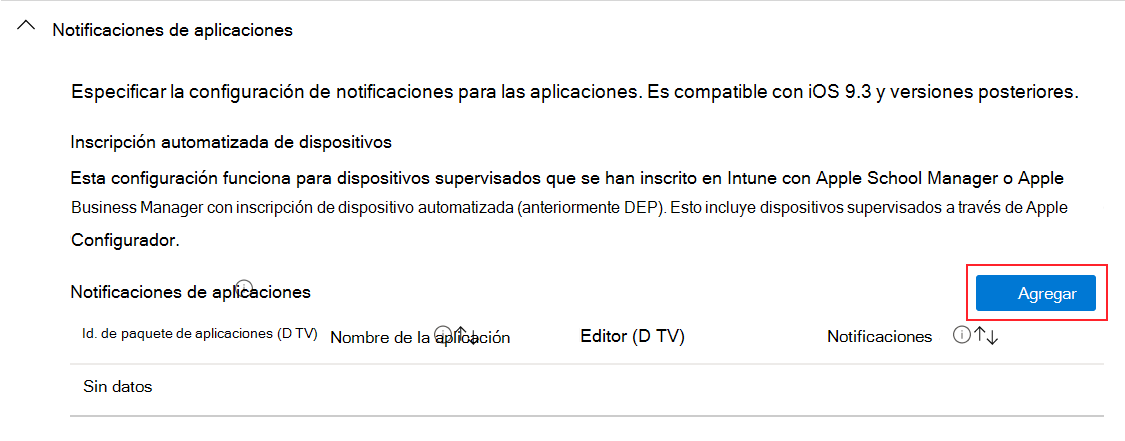

Notificaciones de la aplicación

La configuración se aplica a: Inscripción de dispositivos automatizada (supervisada)

Agregar: Agregar notificaciones para aplicaciones:

Id. de lote de aplicaciones: escriba el identificador de lote de aplicaciones de la aplicación que desea agregar.

Para obtener el identificador del lote de aplicaciones:

- Para ver algunos ejemplos, vaya a Bundle IDs for built-in iOS/iPadOS apps (Identificadores de agrupación para aplicaciones iOS/iPadOS integradas).

- Para las aplicaciones agregadas a Intune, puede usar el centro de administración de Intune.

Cuando se establece en No configurado o en blanco, Intune no cambia ni actualiza esta configuración.

Nombre de la aplicación: escriba el nombre de la aplicación que desea agregar. Este nombre se usa para la referencia en el centro de administración de Microsoft Intune. No se muestra en los dispositivos. Cuando se establece en No configurado o en blanco, Intune no cambia ni actualiza esta configuración.

Publicador: escriba el publicador de la aplicación que va a agregar. Este nombre se usa para la referencia en el centro de administración de Microsoft Intune. No se muestra en los dispositivos. Cuando se establece en No configurado o en blanco, Intune no cambia ni actualiza esta configuración.

Notificaciones: habilite o deshabilite la aplicación para que no envíe notificaciones a los dispositivos. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración.

Cuando se establece en Habilitar, configure también:

Mostrar en el Centro de notificaciones: Habilitar permite que la aplicación muestre notificaciones en el Centro de notificaciones del dispositivo. Deshabilitar impide que la aplicación muestre notificaciones en el Centro de notificaciones. Cuando se establece en No configurado o en blanco, Intune no cambia ni actualiza esta configuración.

Mostrar en pantalla de bloqueo: Habilitar muestra las notificaciones de la aplicación en la pantalla de bloqueo del dispositivo. Deshabilitar impide que la aplicación muestre notificaciones en la pantalla de bloqueo. Cuando se establece en No configurado o en blanco, Intune no cambia ni actualiza esta configuración.

Tipo de alerta: cuando los dispositivos estén desbloqueados, elija cómo se muestra la notificación. Las opciones son:

- Ninguno: no se muestra ninguna notificación.

- Banner: se muestra brevemente un banner con la notificación. Esta configuración también se puede conocer como Banner temporal.

- Modal: se muestra la notificación y los usuarios deben descartarla manualmente antes de seguir usando el dispositivo. Esta configuración también se puede denominar Banner persistente.

Icono de distintivo en la aplicación: Habilitar agrega un distintivo al icono de la aplicación. El distintivo significa que la aplicación envió una notificación. Deshabilitar no agrega un distintivo al icono de aplicación. Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Habilitar sonidos: habilitar reproduce un sonido cuando se entrega una notificación. Deshabilitar no reproduce un sonido cuando se entrega una notificación. Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración.

Mostrar vistas previas: muestra una vista previa de las notificaciones recientes de la aplicación. Seleccione cuándo mostrar la vista previa. El valor que elija invalida el valor configurado por el usuario en el dispositivo (Notificaciones > de configuración > Mostrar vistas previas). Sus opciones son:

- Sin configurar: Intune no cambia ni actualiza esta configuración.

- Cuando se desbloquea: la vista previa solo muestra cuándo está desbloqueado el dispositivo.

- Siempre: la vista previa siempre se muestra en la pantalla de bloqueo.

- Nunca: la versión preliminar nunca se muestra.

Esta característica se aplica a:

- iOS/iPadOS 14.0 y versiones posteriores

Mensaje de la pantalla de bloqueo

Esta característica se aplica a:

- iOS 9.3 y versiones posteriores

- iPadOS 13.0 y versiones más recientes

La configuración se aplica a: Inscripción de dispositivos automatizada (supervisada)

"Si se pierde, vuelva a..." Mensaje: Si los dispositivos se pierden o se roban, escriba una nota que pueda ayudar a devolver el dispositivo si se encuentra. Puede escribir cualquier texto que desee. Por ejemplo, escriba algo parecido a

If found, call Contoso at ....El texto que escriba se muestra en la ventana de inicio de sesión y en la pantalla de bloqueo en los dispositivos.

Información de etiqueta de recurso: escriba información sobre la etiqueta de recurso del dispositivo. Por ejemplo, escriba

Owned by Contoso CorpoSerial Number: {{serialnumber}}.Los tokens de dispositivo también se pueden usar para agregar información específica del dispositivo a estos campos. Por ejemplo, para mostrar el número de serie, escriba

Serial Number: {{serialnumber}}oDevice ID: {{DEVICEID}}. En la pantalla de bloqueo, el texto se muestra de forma similar aSerial Number 123456789ABC. Al escribir variables, asegúrese de usar corchetes{{ }}.Se admiten las siguientes variables de información de dispositivo. Las variables no se validan en la interfaz de usuario y distinguen mayúsculas de minúsculas. Si escribe una variable incorrecta, puede ver los perfiles guardados con una entrada incorrecta. Por ejemplo, si escribe

{{DeviceID}}en lugar de{{deviceid}}o{{DEVICEID}}, se muestra la cadena literal en lugar del identificador único del dispositivo. Asegúrese de escribir la información correcta. Se admiten todas las variables en minúsculas o todas las mayúsculas, pero no una combinación.-

{{AADDeviceId}}: Microsoft Entra identificador de dispositivo -

{{AccountId}}: Intune identificador de inquilino o de cuenta -

{{AccountName}}: Intune nombre de inquilino o nombre de cuenta -

{{AppleId}}: id. de Apple del usuario -

{{Department}}: departamento asignado durante el Asistente de configuración -

{{DeviceId}}: Intune identificador de dispositivo -

{{DeviceName}}: Intune nombre del dispositivo -

{{domain}}: nombre de dominio -

{{EASID}}: Identificador de sincronización activa de Exchange -

{{EDUUserType}}: tipo de usuario -

{{IMEI}}: IMEI del dispositivo -

{{mail}}: Email dirección del usuario -

{{ManagedAppleId}}: id. de Apple administrado del usuario -

{{MEID}}: MEID del dispositivo -

{{partialUPN}}: prefijo UPN antes del símbolo @ -

{{SearchableDeviceKey}}: identificador de clave de NGC -

{{SerialNumber}}: número de serie del dispositivo -

{{SerialNumberLast4Digits}}: últimos 4 dígitos del número de serie del dispositivo -

{{SIGNEDDEVICEID}}: blob de id. de dispositivo asignado al cliente durante la inscripción de Portal de empresa -

{{SignedDeviceIdWithUserId}}: blob de id. de dispositivo asignado al cliente con afinidad de usuario durante el Asistente para la instalación de Apple -

{{UDID}}: UDID del dispositivo -

{{UDIDLast4Digits}}: últimos 4 dígitos del UDID del dispositivo -

{{UserId}}: Intune id. de usuario -

{{UserName}}: nombre de usuario -

{{userPrincipalName}}: UPN del usuario

-

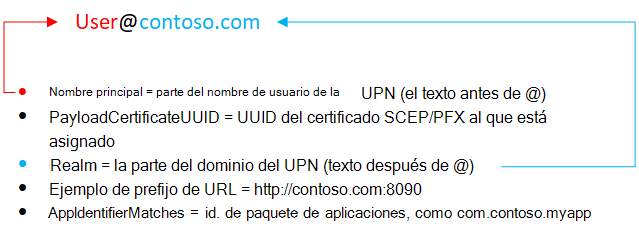

Inicio de sesión único

La configuración se aplica a: Inscripción de dispositivos, Inscripción de dispositivos automatizada (supervisada)

Microsoft Entra atributo username: Intune busca este atributo para cada usuario de Microsoft Entra ID. Intune, a continuación, rellena el campo correspondiente (como el UPN) antes de generar el XML que se instala en los dispositivos. Sus opciones son:

Sin configurar: Intune no cambia ni actualiza esta configuración. De forma predeterminada, el sistema operativo solicita a los usuarios un nombre principal kerberos cuando el perfil se implementa en los dispositivos. Se requiere un nombre principal para que los MDM instalen perfiles de SSO.

Nombre principal de usuario: el nombre principal de usuario (UPN) se analiza de la siguiente manera:

También puede sobrescribir el dominio con el texto que escriba en el cuadro de texto Dominio.

Por ejemplo, Contoso tiene varias regiones, como Europa, Asia y Norteamérica. Contoso quiere que sus usuarios de Asia usen el inicio de sesión único y la aplicación requiere el UPN en el

username@asia.contoso.comformato . Al seleccionar Nombre principal de usuario, el dominio de cada usuario se toma de Microsoft Entra ID, que escontoso.com. Por lo tanto, para los usuarios de Asia, seleccione Nombre principal de usuario y escribaasia.contoso.com. El UPN del usuario se convierteusername@asia.contoso.comen , en lugar deusername@contoso.com.Intune Id. de dispositivo: Intune selecciona automáticamente el identificador de dispositivo Intune. De forma predeterminada:

- Las aplicaciones solo necesitan usar el identificador de dispositivo. Pero si la aplicación usa el dominio y el identificador de dispositivo, puedes escribir el dominio en el cuadro de texto Dominio.

- Si usa el identificador de dispositivo, mantenga el dominio vacío.

Id. de dispositivo de Azure AD: el identificador de dispositivo Microsoft Entra

Nombre de cuenta sam: Intune rellena el nombre de cuenta de Administrador de cuentas de seguridad (SAM) local.

Dominio: escriba la parte del dominio de la dirección URL. Por ejemplo, escriba

contoso.com.Direcciones URL: agregue las direcciones URL de su organización que requieran autenticación de inicio de sesión único (SSO) de usuario.

Por ejemplo, cuando un usuario se conecta a cualquiera de estos sitios, el dispositivo iOS/iPadOS usa las credenciales de SSO. Los usuarios no necesitan volver a escribir las credenciales. Si la autenticación multifactor (MFA) está habilitada, los usuarios deben escribir la segunda autenticación.

Además:

Estas direcciones URL deben tener el formato correcto FQDN. Apple requiere que las direcciones URL estén en el

http://<yourURL.domain>formato .Los patrones de coincidencia de direcciones URL deben comenzar por

http://ohttps://. Se ejecuta una coincidencia de cadena simple, por lo que el prefijo de direcciónhttp://www.contoso.com/URL no coincide conhttp://www.contoso.com:80/. Con iOS 10.0+ y iPadOS 13.0+, se puede usar un solo carácter comodín * para escribir todos los valores coincidentes. Por ejemplo,http://*.contoso.com/coincide conhttp://store.contoso.com/yhttp://www.contoso.com.Los

http://.compatrones yhttps://.comcoinciden con todas las direcciones URL HTTP y HTTPS, respectivamente.

Aplicaciones: agregue aplicaciones en dispositivos de usuarios que puedan usar el inicio de sesión único.

La

AppIdentifierMatchesmatriz debe incluir cadenas que coincidan con los identificadores de la agrupación de aplicaciones. Estas cadenas pueden ser coincidencias exactas, comocom.contoso.myapp, o escribir una coincidencia de prefijo en el identificador de agrupación con el*carácter comodín. El carácter comodín debe aparecer después de un carácter de punto (.) y solo puede aparecer una vez al final de la cadena, comocom.contoso.*. Cuando se incluye un carácter comodín, se concede acceso a la cuenta a cualquier aplicación cuyo identificador de lote comience con el prefijo .Use Nombre de aplicación para escribir un nombre descriptivo que le ayude a identificar el identificador de lote.

Certificado de renovación de credenciales: si usa certificados para la autenticación (no contraseñas), seleccione el certificado SCEP o PFX existente como certificado de autenticación. Normalmente, este certificado es el mismo que se implementa para los usuarios para otros perfiles, como VPN, Wi-Fi o correo electrónico.

Filtro de contenido web

La configuración se aplica a: Inscripción de dispositivos automatizada (supervisada)

Esta configuración usa la configuración de filtro de contenido web de Apple. Para obtener más información sobre esta configuración, vaya al sitio de implementación de la plataforma de Apple (abre el sitio web de Apple).

Tipo de filtro: elija permitir sitios web específicos. Sus opciones son:

Sin configurar: Intune no cambia ni actualiza esta configuración.

Configurar direcciones URL: use el filtro web integrado de Apple que busca términos para adultos, incluidos los lenguajes profanado y sexualmente explícito. Esta característica evalúa cada página web a medida que se carga e identifica y bloquea el contenido inadecuado. También puede agregar direcciones URL que no desea que el filtro compruebe. O bien, bloquear direcciones URL específicas, independientemente de la configuración de filtro de Apple.

Direcciones URL permitidas: agregue las direcciones URL que desea permitir. Estas direcciones URL omiten el filtro web de Apple.

Las direcciones URL que escriba son las direcciones URL que no desea evaluar mediante el filtro web de Apple. Estas direcciones URL no son una lista de sitios web permitidos. Para crear una lista de sitios web permitidos, establezca tipo de filtrosolo en Sitios web específicos.

Direcciones URL bloqueadas: agregue las direcciones URL que desea impedir que se abran, independientemente de la configuración del filtro web de Apple.

Solo sitios web específicos (solo para explorador web Safari): estas direcciones URL se agregan a los marcadores del explorador Safari. Los usuarios solo pueden visitar estos sitios; no se puede abrir ningún otro sitio. Use esta opción solo si conoce la lista exacta de direcciones URL a las que los usuarios pueden acceder.

-

DIRECCIÓN URL: escriba la dirección URL del sitio web que desea permitir. Por ejemplo, escriba

https://www.contoso.com. - Ruta de acceso del marcador: Apple cambió esta configuración. Todos los marcadores entran en la carpeta Sitios permitidos . Los marcadores no entran en la ruta de acceso del marcador que escriba.

- Título: escriba un título descriptivo para el marcador.

Si no escribe ninguna dirección URL, los usuarios no podrán acceder a ningún sitio web excepto

microsoft.coma ,microsoft.netyapple.com. Intune permite automáticamente estas direcciones URL.-

DIRECCIÓN URL: escriba la dirección URL del sitio web que desea permitir. Por ejemplo, escriba

Extensión de aplicación de inicio de sesión único

Esta característica se aplica a:

- iOS 13.0 y versiones posteriores

- iPadOS 13.0 y versiones posteriores

La configuración se aplica a: Todos los tipos de inscripción

Tipo de extensión de aplicación sso: elija el tipo de extensión de aplicación sso. Sus opciones son:

Sin configurar: Intune no cambia ni actualiza esta configuración. De forma predeterminada, el sistema operativo no usa extensiones de aplicación. Para deshabilitar una extensión de aplicación, puede cambiar el tipo de extensión de aplicación sso a No configurado.

Microsoft Entra ID: usa el complemento Microsoft Entra ID Enterprise SSO, que es una extensión de aplicación sso de tipo redireccionamiento. Este complemento proporciona sso para cuentas de Active Directory local en todas las aplicaciones que admiten la característica de inicio de sesión único enterprise de Apple. Use este tipo de extensión de aplicación sso para habilitar el inicio de sesión único en aplicaciones de Microsoft, aplicaciones de la organización y sitios web que se autentican mediante Microsoft Entra ID.

El complemento SSO actúa como agente de autenticación avanzada que ofrece mejoras en la seguridad y la experiencia del usuario. Todas las aplicaciones que usan la aplicación Microsoft Authenticator para la autenticación siguen obteniendo el inicio de sesión único con el complemento Microsoft Enterprise SSO para dispositivos Apple.

Importante

Para lograr el inicio de sesión único con el tipo de extensión de aplicación Microsoft Entra SSO, instale primero la aplicación Microsoft Authenticator de iOS/iPadOS en los dispositivos. La aplicación Authenticator entrega el complemento microsoft Enterprise SSO a los dispositivos y la configuración de extensión de la aplicación DE SSO de MDM activa el complemento. Una vez que Authenticator y el perfil de extensión de aplicación sso están instalados en los dispositivos, los usuarios deben escribir sus credenciales para iniciar sesión y establecer una sesión en sus dispositivos. A continuación, esta sesión se usa en diferentes aplicaciones sin necesidad de que los usuarios se autentiquen de nuevo. Para obtener más información sobre Authenticator, vaya a ¿Qué es la aplicación Microsoft Authenticator?

Para obtener más información, vaya a Uso del complemento de inicio de sesión único de Microsoft Enterprise en dispositivos iOS/iPadOS.

Redireccionamiento: use una extensión de aplicación de redireccionamiento genérica y personalizable para usar el inicio de sesión único con flujos de autenticación modernos. Asegúrese de conocer el identificador de extensión de la extensión de la aplicación de su organización.

Credencial: use una extensión de aplicación de credenciales genérica y personalizable para usar el inicio de sesión único con flujos de autenticación de desafío y respuesta. Asegúrese de conocer el identificador de extensión de la extensión de la aplicación de su organización.

Kerberos: use la extensión kerberos integrada de Apple, que se incluye en iOS 13.0+ y iPadOS 13.0+. Esta opción es una versión específica de Kerberos de la extensión de la aplicación Credential .

Sugerencia

Con los tipos Redirect y Credential , agrega sus propios valores de configuración para pasar a través de la extensión. Si usa Credential, considere la posibilidad de usar los valores de configuración integrados proporcionados por Apple en el tipo Kerberos .

Después de que los usuarios inicien sesión correctamente en la aplicación Authenticator, no se les pedirá que inicien sesión en otras aplicaciones que usen la extensión sso. La primera vez que los usuarios abren aplicaciones administradas que no usan la extensión sso, se pide a los usuarios que seleccionen la cuenta que ha iniciado sesión.

Habilitar el modo de dispositivo compartido (solo Microsoft Entra ID): elija Sí si va a implementar el complemento de Inicio de sesión único de Microsoft Enterprise en dispositivos iOS/iPadOS configurados para Microsoft Entra característica de modo de dispositivo compartido. Los dispositivos en modo compartido permiten a muchos usuarios iniciar y cerrar sesión globalmente de aplicaciones que admiten el modo de dispositivo compartido. Cuando se establece en No configurado, Intune no cambia ni actualiza esta configuración. De forma predeterminada, los dispositivos iOS/iPadOS no están diseñados para compartirse entre varios usuarios.

Para obtener más información sobre el modo de dispositivo compartido y cómo habilitarlo, vaya a Información general sobre el modo de dispositivo compartido y el modo de dispositivo compartido para dispositivos iOS.

Esta característica se aplica a:

- iOS/iPadOS 13.5 y versiones posteriores

Identificador de extensión (redirección y credencial): escriba el identificador de agrupación que identifica la extensión de la aplicación sso, como

com.apple.extensiblesso.Id. de equipo (redirección y credencial): escriba el identificador de equipo de la extensión de la aplicación sso. Un identificador de equipo es una cadena alfanumérica de 10 caracteres (números y letras) generada por Apple, como

ABCDE12345. El identificador de equipo no es necesario.Busca tu id. de equipo (abre el sitio web de Apple) y tiene más información.

Realm (Credential y Kerberos): escriba el nombre del dominio de autenticación. El nombre del dominio debe estar en mayúsculas, como

CONTOSO.COM. Normalmente, el nombre del dominio es el mismo que el nombre de dominio DNS, pero en todas las mayúsculas.Dominios (Credential y Kerberos): escriba los nombres de dominio o host de los sitios que se pueden autenticar a través del inicio de sesión único. Por ejemplo, si el sitio web es

mysite.contoso.com,mysitees el nombre de host y.contoso.comes el nombre de dominio. Cuando los usuarios se conectan a cualquiera de estos sitios, la extensión de aplicación controla el desafío de autenticación. Esta autenticación permite a los usuarios usar Face ID, Touch ID o código de acceso o código de acceso de Apple para iniciar sesión.- Todos los dominios de la extensión de aplicación de inicio de sesión único Intune perfiles deben ser únicos. No puede repetir un dominio en ningún perfil de extensión de aplicación de inicio de sesión, incluso si usa distintos tipos de extensiones de aplicación sso.

- Estos dominios no distinguen mayúsculas de minúsculas.

- El dominio debe comenzar con un punto (

.).

Direcciones URL (solo redirección): escriba los prefijos de dirección URL de los proveedores de identidades en cuyo nombre la extensión de la aplicación de redirección usa sso. Cuando se redirige a los usuarios a estas direcciones URL, la extensión de aplicación sso interviene y solicita el inicio de sesión único.

- Todas las direcciones URL de los perfiles de extensión de aplicación de inicio de sesión único de Intune deben ser únicas. No puede repetir un dominio en ningún perfil de extensión de aplicación de SSO, incluso si usa diferentes tipos de extensiones de aplicación sso.

- Las direcciones URL deben comenzar por

http://ohttps://.

Configuración adicional (Microsoft Entra ID, redirección y credencial): escriba datos más específicos de la extensión para pasarlos a la extensión de la aplicación sso:

Clave: escriba el nombre del elemento que desea agregar, como

user nameoAppAllowList.Tipo: escriba el tipo de datos. Las opciones son:

- Cadena

- Boolean: en Valor de configuración, escriba

TrueoFalse. - Entero: en Valor de configuración, escriba un número.

Valor: escriba los datos.

Agregar: seleccione esta opción para agregar las claves de configuración.

Bloquear el uso de cadena de claves (solo Kerberos): Sí impide que las contraseñas se guarden y almacenen en la cadena de claves. Si se bloquea, no se pide a los usuarios que guarden su contraseña y que vuelvan a escribir la contraseña cuando expire el vale de Kerberos. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración. De forma predeterminada, el sistema operativo podría permitir que las contraseñas se guarden y almacenen en la cadena de claves. No se pide a los usuarios que vuelvan a escribir su contraseña cuando expire el vale.

Requerir Face ID, Touch ID o código de acceso (solo Kerberos): Sí obliga a los usuarios a escribir su Face ID, Touch ID o código de acceso del dispositivo cuando se necesita la credencial para actualizar el vale de Kerberos. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración. De forma predeterminada, es posible que el sistema operativo no requiera que los usuarios usen la biometría o el código de acceso del dispositivo para actualizar el vale de Kerberos. Si se bloquea el uso de llaves , esta configuración no se aplica.

Establecer como dominio predeterminado (solo Kerberos): Sí establece el valor de Dominio de dominio que especificó como dominio predeterminado. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración. De forma predeterminada, es posible que el sistema operativo no establezca un dominio predeterminado.

- Si va a configurar varias extensiones de aplicación sso de Kerberos en su organización, seleccione Sí.

- Si usa varios reinos, seleccione Sí. Establece el valor de Realm que escribiste como dominio predeterminado.

- Si solo tiene un dominio, seleccione No configurado (valor predeterminado).

Bloquear detección automática (solo Kerberos): Sí impide que la extensión Kerberos use automáticamente LDAP y DNS para determinar su nombre de sitio de Active Directory. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración.

Permitir solo aplicaciones administradas (solo Kerberos): cuando se establece en Sí, la extensión Kerberos solo permite que las aplicaciones administradas y las aplicaciones especificadas con el identificador de agrupación de aplicaciones accedan a la credencial. Cuando se establece en Sin configurar (valor predeterminado), Intune no cambia ni actualiza esta configuración. De forma predeterminada, el sistema operativo podría permitir que las aplicaciones no administradas accedan a la credencial.

Esta característica se aplica a:

- iOS/iPadOS 14 y versiones posteriores

Nombre principal (solo Kerberos): escriba el nombre de usuario de la entidad de seguridad kerberos. No es necesario incluir el nombre del dominio. Por ejemplo, en

user@contoso.com,useres el nombre principal ycontoso.comes el nombre del dominio.- También puede usar variables en el nombre principal si escribe corchetes

{{ }}. Por ejemplo, para mostrar el nombre de usuario, escribaUsername: {{username}}. - Tenga cuidado con la sustitución de variables. Las variables no se validan en la interfaz de usuario y distinguen mayúsculas de minúsculas. Asegúrese de escribir la información correcta.

- También puede usar variables en el nombre principal si escribe corchetes

Código de sitio de Active Directory (solo Kerberos): escriba el nombre del sitio de Active Directory que debe usar la extensión Kerberos. Es posible que no necesite cambiar este valor, ya que la extensión Kerberos puede encontrar automáticamente el código de sitio de Active Directory.

Nombre de caché (solo Kerberos): escriba el nombre de Servicios de seguridad genéricos (GSS) de la memoria caché kerberos. Lo más probable es que no necesite establecer este valor.

Texto de la ventana de inicio de sesión (solo Kerberos): escriba el texto que se muestra a los usuarios en la ventana de inicio de sesión de Kerberos.

Esta característica se aplica a:

- iOS/iPadOS 14 y versiones posteriores

Identificadores de lote de aplicaciones (Microsoft Entra ID, Kerberos): escriba los identificadores de agrupación de cualquier otra aplicación que deba iniciar sesión único a través de una extensión en los dispositivos. Para obtener el identificador de agrupación de una aplicación agregada a Intune, puede usar el centro de administración de Intune.

Si usa el tipo de extensión Microsoft Entra ID aplicación sso, haga lo siguiente:

Estas aplicaciones usan el complemento de inicio de sesión único de Microsoft Enterprise para autenticar al usuario sin necesidad de iniciar sesión.

Los identificadores de la agrupación de aplicaciones que escriba tienen permiso para usar la extensión de aplicación Microsoft Entra SSO si no usan ninguna biblioteca de Microsoft, como Microsoft Authentication Library (MSAL).

Es posible que la experiencia de estas aplicaciones no sea tan fluida en comparación con las bibliotecas de Microsoft. Las aplicaciones más antiguas que usan la autenticación de MSAL o las aplicaciones que no usan las bibliotecas de Microsoft más recientes deben agregarse a esta lista para que funcionen correctamente con la extensión de aplicación de INICIO de sesión único de Microsoft Azure.

Si usa el tipo de extensión de aplicación kerberos SSO , estas aplicaciones:

- Tener acceso al vale de concesión de vales de Kerberos

- Tener acceso al vale de autenticación

- Autenticación de usuarios en los servicios a los que están autorizados

Asignación de dominios (solo Kerberos): escriba los sufijos DNS de dominio que deben asignarse a su dominio. Use esta configuración cuando los nombres DNS de los hosts no coincidan con el nombre del dominio. Lo más probable es que no necesite crear esta asignación de dominio a dominio personalizada.

Certificado PKINIT (solo Kerberos): seleccione el certificado criptografía de clave pública para la autenticación inicial (PKINIT) que se puede usar para la autenticación Kerberos. Puede elegir entre los certificados PKCS o SCEP que agregó en Intune.

Para obtener más información sobre los certificados, vaya a Uso de certificados para la autenticación en Microsoft Intune.

Fondo de pantalla

Puede experimentar un comportamiento inesperado cuando se asigna un perfil sin imagen a dispositivos con una imagen existente. Por ejemplo, se crea un perfil sin una imagen. Este perfil se asigna a los dispositivos que ya tienen una imagen. En este escenario, la imagen puede cambiar al valor predeterminado del dispositivo o la imagen original puede permanecer en el dispositivo. Este comportamiento está controlado y limitado por la plataforma MDM de Apple.

La configuración se aplica a: Inscripción de dispositivos automatizada (supervisada)

-

Ubicación de pantalla del fondo de pantalla: elija una ubicación en los dispositivos que muestre la imagen. Sus opciones son:

- Sin configurar: Intune no cambia ni actualiza esta configuración. No se agrega una imagen personalizada a los dispositivos. De forma predeterminada, el sistema operativo podría establecer su propia imagen.

- Pantalla de bloqueo: agrega la imagen a la pantalla de bloqueo.

- Pantalla principal: agrega la imagen a la pantalla principal.

- Pantalla de bloqueo y pantalla de inicio: usa la misma imagen en la pantalla de bloqueo y la pantalla de inicio.

- Imagen de fondo: cargue una imagen de .png, .jpg o .jpeg existente que quiera usar. Asegúrese de que el tamaño del archivo sea inferior a 750 KB. También puede quitar una imagen que agregó.

Sugerencia

- Al configurar una directiva de fondo de pantalla, Microsoft recomienda habilitar la opción Bloquear modificación del fondo de pantalla . Esta configuración impide que los usuarios cambien el fondo de pantalla.

- Para mostrar diferentes imágenes en la pantalla de bloqueo y la pantalla principal, cree un perfil con la imagen de pantalla de bloqueo. Cree otro perfil con la imagen de pantalla principal. Asigne ambos perfiles a los grupos de dispositivos o usuarios de iOS/iPadOS.

Artículos relacionados

Cree perfiles de configuración de características de dispositivo para dispositivos macOS .