Certificados de cliente SSL de FTP <sslClientCertificates>

Información general

El elemento <sslClientCertificates> especifica las opciones de certificado de cliente SSL para sitios FTP. En concreto, este elemento contiene los siguientes atributos, que se describen en detalle en la sección de configuración de este tema:

- El atributo

clientCertificatePolicyespecifica si se permitirán, exigirán u omitirán los certificados de cliente. - El atributo

validationFlagsespecifica el comportamiento de un sitio FTP para comprobar la revocación de certificados. - El atributo

revocationFreshnessTimeespecifica la cantidad de tiempo que la lista de revocación es válida. - El atributo

revocationUrlRetrievalTimeoutespecifica el tiempo de espera para recuperar información de revocación de certificados - El atributo

useActiveDirectoryMappingespecifica si se debe permitir la asignación de Active Directory para los certificados de cliente. Nota: Este atributo se usa en combinación con el elemento<clientCertAuthentication>para configurar la asignación de certificados mediante Active Directory.

Compatibilidad

| Versión | Notas |

|---|---|

| IIS 10.0 | El elemento <sslClientCertificates> no se ha modificado en IIS 10.0. |

| IIS 8.5 | El elemento <sslClientCertificates> no se ha modificado en IIS 8.5. |

| IIS 8.0 | El elemento <sslClientCertificates> no se ha modificado en IIS 8.0. |

| IIS 7.5 | El elemento <sslClientCertificates> del elemento <security> se incluye como una característica de IIS 7.5. |

| IIS 7.0 | El elemento <sslClientCertificates> del elemento <security> se introdujo en FTP 7.0, que era una descarga independiente para IIS 7.0. |

| IIS 6,0 | El elemento <ftpServer> y sus elementos secundarios reemplazan los valores FTP de IIS 6.0 que se encontraban en la ruta de acceso de metabase LM/MSFTPSVC. |

Nota:

Los servicios FTP 7.0 y FTP 7.5 se enviaron fuera de banda para IIS 7.0, lo que requería descargar e instalar los módulos desde la siguiente dirección URL:

Con Windows 7 y Windows Server 2008 R2, el servicio FTP 7.5 se incluye como característica para IIS 7.5, por lo que la descarga del servicio FTP ya no es necesaria.

Configuración

Para admitir la publicación de FTP para el servidor web, debe instalar el servicio FTP. Para ello, siga estos pasos.

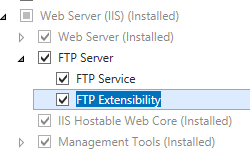

Windows Server 2012 o Windows Server 2012 R2

En la barra de tareas, haga clic en Administrador del servidor.

En Administrador del servidor, haga clic en el menú Administrar y después en Agregar roles y características.

En el asistente para Agregar roles y características, haga clic en Siguiente. Seleccione el tipo de instalación y haga clic en Siguiente. Seleccione el servidor de destino y haga clic en Siguiente.

En la página Roles de servidor, expanda Servidor web (IIS) y, después, seleccione Servidor FTP.

Haga clic en Siguiente y, después, en la página Seleccionar características, vuelva a hacer clic en Siguiente.

En la página Confirmar selecciones de instalación, haga clic en Instalar.

En la página Resultados , haga clic en Cerrar.

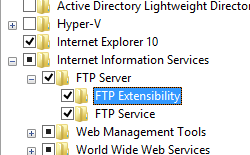

Windows 8 o Windows 8.1

En la pantalla Inicio, mueva el puntero hasta la esquina inferior izquierda, haga clic con el botón derecho en el botón Inicio y, después, haga clic en Panel de control.

En Panel de control, haga clic en Programas y características y después en Activar o desactivar las características de Windows.

Expanda Internet Information Services y, después, seleccione Servidor FTP.

Haga clic en OK.

Haga clic en Cerrar.

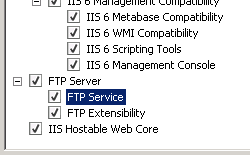

Windows Server 2008 R2

En la barra de tareas, haga clic en Inicio, seleccione Herramientas administrativas y, luego, haga clic en Administrador del servidor.

En el panel de jerarquía del Administrador del servidor, expanda Roles y, luego, haga clic en Servidor web (IIS).

En el panel Servidor web (IIS), desplácese hasta la sección Servicios de rol y, luego, haga clic en Agregar servicios de rol.

En la página Seleccionar servicios de rol del Asistente para agregar servicios de rol, expanda Servidor FTP.

Seleccione Servicio FTP.

Haga clic en Next.

En la página Confirmar selecciones de instalación, haz clic en Instalar.

En la página Resultados , haga clic en Cerrar.

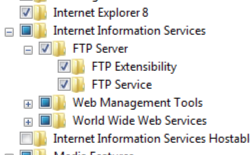

Windows 7

En la barra de tareas, haga clic en Inicio y luego en Panel de control.

En Panel de control, haga clic en Programas y características y después en Activar o desactivar las características de Windows.

Expanda Internet Information Services y, luego, Servidor FTP.

Seleccione Servicio FTP.

Haga clic en OK.

Windows Server 2008 o Windows Vista

Descargue el paquete de instalación desde la siguiente dirección URL:

Siga las instrucciones del siguiente tutorial para instalar el servicio FTP:

Procedimientos

En este momento no hay ninguna interfaz de usuario que le permita configurar los valores de autenticación de certificado de cliente para un sitio FTP. Vea las secciones Configuración y Código de ejemplo de este documento para obtener información adicional sobre cómo configurar las características personalizadas de valores de autenticación de certificados de cliente para un sitio FTP.

Configuración

El elemento <sslClientCertificates> se configura en el nivel de sitio.

Atributos

| Atributo | Descripción | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

clientCertificatePolicy |

Atributo enum opcional. Especifica la directiva de certificados de cliente.

CertIgnore. |

||||||||||

validationFlags |

Atributo flags opcional. Especifica las marcas que afectan a la validación del certificado de cliente.

|

||||||||||

revocationFreshnessTime |

Atributo timeSpan opcional. Especifica la cantidad de tiempo que la lista de revocación es válida. El valor predeterminado es 00:00:00. |

||||||||||

revocationUrlRetrievalTimeout |

Atributo timeSpan opcional. Especifica el tiempo de espera para recuperar información de revocación de certificados. El valor predeterminado es 00:01:00. |

||||||||||

useActiveDirectoryMapping |

Atributo Boolean opcional. Es true si se debe permitir la asignación de Active Directory para los certificados de cliente; de lo contrario es false. La asignación de Active Directory permite a los usuarios del dominio iniciar sesión mediante un certificado de cliente configurado en Active Directory. Nota: Esta característica solo permite que la capa SSL intente asignar un certificado de cliente a un token de usuario; el token no se usará automáticamente. El elemento <clientCertAuthentication> se usa a fin de habilitar el token asignado para usarlo en FTP en lugar de las credenciales especificadas mediante los comandos "USER" y "PASS".El valor predeterminado es false. |

Elementos secundarios

Ninguno.

Ejemplo de configuración

En el ejemplo siguiente se muestra un sitio FTP que necesita certificados SSL y de cliente para el canal de datos y el canal de control.

<site name="ftp.example.com" id="5">

<application path="/">

<virtualDirectory path="/" physicalPath="c:\inetpub\www.example.com" />

</application>

<bindings>

<binding protocol="ftp" bindingInformation="*:21:" />

</bindings>

<ftpServer serverAutoStart="true">

<security>

<authentication>

<anonymousAuthentication enabled="false" />

<basicAuthentication enabled="true" />

</authentication>

<ssl serverCertHash="57686f6120447564652c2049495320526f636b73"

controlChannelPolicy="SslRequire"

dataChannelPolicy="SslRequire" />

<sslClientCertificates clientCertificatePolicy="CertRequire"

useActiveDirectoryMapping="false" />

</security>

</ftpServer>

</site>

Código de ejemplo

En los ejemplos siguientes se configura un sitio FTP para que exija certificados de cliente y SSL para el canal de datos y el canal de control.

AppCmd.exe

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.serverCertHash:"57686f6120447564652c2049495320526f636b73" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.controlChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.dataChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.sslClientCertificates.clientCertificatePolicy:"CertRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.sslClientCertificates.useActiveDirectoryMapping:"False" /commit:apphost

Nota:

Debe asegurarse de establecer el parámetrocommit en apphost cuando use AppCmd.exe para configurar estos valores. Esto confirma los valores de configuración en la sección de ubicación adecuada del archivo ApplicationHost.config.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection sitesSection = config.GetSection("system.applicationHost/sites");

ConfigurationElementCollection sitesCollection = sitesSection.GetCollection();

ConfigurationElement siteElement = FindElement(sitesCollection, "site", "name", @"ftp.example.com");

if (siteElement == null) throw new InvalidOperationException("Element not found!");

ConfigurationElement ftpServerElement = siteElement.GetChildElement("ftpServer");

ConfigurationElement securityElement = ftpServerElement.GetChildElement("security");

ConfigurationElement sslElement = securityElement.GetChildElement("ssl");

sslElement["serverCertHash"] = @"57686f6120447564652c2049495320526f636b73";

sslElement["controlChannelPolicy"] = @"SslRequire";

sslElement["dataChannelPolicy"] = @"SslRequire";

ConfigurationElement sslClientCertificatesElement = securityElement.GetChildElement("sslClientCertificates");

sslClientCertificatesElement["clientCertificatePolicy"] = @"CertRequire";

sslClientCertificatesElement["useActiveDirectoryMapping"] = false;

serverManager.CommitChanges();

}

}

private static ConfigurationElement FindElement(ConfigurationElementCollection collection, string elementTagName, params string[] keyValues)

{

foreach (ConfigurationElement element in collection)

{

if (String.Equals(element.ElementTagName, elementTagName, StringComparison.OrdinalIgnoreCase))

{

bool matches = true;

for (int i = 0; i < keyValues.Length; i += 2)

{

object o = element.GetAttributeValue(keyValues[i]);

string value = null;

if (o != null)

{

value = o.ToString();

}

if (!String.Equals(value, keyValues[i + 1], StringComparison.OrdinalIgnoreCase))

{

matches = false;

break;

}

}

if (matches)

{

return element;

}

}

}

return null;

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim sitesSection As ConfigurationSection = config.GetSection("system.applicationHost/sites")

Dim sitesCollection As ConfigurationElementCollection = sitesSection.GetCollection

Dim siteElement As ConfigurationElement = FindElement(sitesCollection, "site", "name", "ftp.example.com")

If (siteElement Is Nothing) Then

Throw New InvalidOperationException("Element not found!")

End If

Dim ftpServerElement As ConfigurationElement = siteElement.GetChildElement("ftpServer")

Dim securityElement As ConfigurationElement = ftpServerElement.GetChildElement("security")

Dim sslElement As ConfigurationElement = securityElement.GetChildElement("ssl")

sslElement("serverCertHash") = "57686f6120447564652c2049495320526f636b73"

sslElement("controlChannelPolicy") = "SslRequire"

sslElement("dataChannelPolicy") = "SslRequire"

Dim sslClientCertificatesElement As ConfigurationElement = securityElement.GetChildElement("sslClientCertificates")

sslClientCertificatesElement("clientCertificatePolicy") = "CertRequire"

sslClientCertificatesElement("useActiveDirectoryMapping") = False

serverManager.CommitChanges()

End Sub

Private Function FindElement(ByVal collection As ConfigurationElementCollection, ByVal elementTagName As String, ByVal ParamArray keyValues() As String) As ConfigurationElement

For Each element As ConfigurationElement In collection

If String.Equals(element.ElementTagName, elementTagName, StringComparison.OrdinalIgnoreCase) Then

Dim matches As Boolean = True

Dim i As Integer

For i = 0 To keyValues.Length - 1 Step 2

Dim o As Object = element.GetAttributeValue(keyValues(i))

Dim value As String = Nothing

If (Not (o) Is Nothing) Then

value = o.ToString

End If

If Not String.Equals(value, keyValues((i + 1)), StringComparison.OrdinalIgnoreCase) Then

matches = False

Exit For

End If

Next

If matches Then

Return element

End If

End If

Next

Return Nothing

End Function

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST");

var sitesCollection = sitesSection.Collection;

var siteElementPos = FindElement(sitesCollection, "site", ["name", "ftp.example.com"]);

if (siteElementPos == -1) throw "Element not found!";

var siteElement = sitesCollection.Item(siteElementPos);

var ftpServerElement = siteElement.ChildElements.Item("ftpServer");

var securityElement = ftpServerElement.ChildElements.Item("security");

var sslElement = securityElement.ChildElements.Item("ssl");

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73";

sslElement.Properties.Item("controlChannelPolicy").Value = "SslRequire";

sslElement.Properties.Item("dataChannelPolicy").Value = "SslRequire";

var sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates");

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire";

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = false;

adminManager.CommitChanges();

function FindElement(collection, elementTagName, valuesToMatch) {

for (var i = 0; i < collection.Count; i++) {

var element = collection.Item(i);

if (element.Name == elementTagName) {

var matches = true;

for (var iVal = 0; iVal < valuesToMatch.length; iVal += 2) {

var property = element.GetPropertyByName(valuesToMatch[iVal]);

var value = property.Value;

if (value != null) {

value = value.toString();

}

if (value != valuesToMatch[iVal + 1]) {

matches = false;

break;

}

}

if (matches) {

return i;

}

}

}

return -1;

}

VBScript

Set adminManager = createObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST")

Set sitesCollection = sitesSection.Collection

siteElementPos = FindElement(sitesCollection, "site", Array("name", "ftp.example.com"))

If siteElementPos = -1 Then

Wscript.Echo "Element not found!"

WScript.Quit

End If

Set siteElement = sitesCollection.Item(siteElementPos)

Set ftpServerElement = siteElement.ChildElements.Item("ftpServer")

Set securityElement = ftpServerElement.ChildElements.Item("security")

Set sslElement = securityElement.ChildElements.Item("ssl")

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73"

sslElement.Properties.Item("controlChannelPolicy").Value = "SslRequire"

sslElement.Properties.Item("dataChannelPolicy").Value = "SslRequire"

Set sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates")

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire"

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = False

adminManager.CommitChanges()

Function FindElement(collection, elementTagName, valuesToMatch)

For i = 0 To CInt(collection.Count) - 1

Set element = collection.Item(i)

If element.Name = elementTagName Then

matches = True

For iVal = 0 To UBound(valuesToMatch) Step 2

Set property = element.GetPropertyByName(valuesToMatch(iVal))

value = property.Value

If Not IsNull(value) Then

value = CStr(value)

End If

If Not value = CStr(valuesToMatch(iVal + 1)) Then

matches = False

Exit For

End If

Next

If matches Then

Exit For

End If

End If

Next

If matches Then

FindElement = i

Else

FindElement = -1

End If

End Function