¿Qué son las identidades de carga de trabajo?

Una identidad de carga de trabajo es una identidad que se asigna a una carga de trabajo de software (como una aplicación, un servicio, un script o un contenedor) para autenticar otros servicios y recursos y acceder a ellos. La terminología puede variar en el sector, pero una identidad de carga de trabajo suele ser algo que se necesita para que la entidad de software se autentique con algún sistema. Por ejemplo, para que Acciones de GitHub acceda a las suscripciones de Azure, la acción necesita una identidad de carga de trabajo que tenga acceso a esas suscripciones. Una identidad de carga de trabajo también podría ser un rol de servicio de AWS asociado a una instancia de EC2 con acceso de solo lectura a un cubo de Amazon S3.

En Microsoft Entra, las identidades de carga de trabajo son aplicaciones, entidades de servicio e identidades administradas.

Una aplicación es una entidad abstracta, o plantilla, definida por su objeto de aplicación. El objeto de aplicación es la representación global de la aplicación que se usa en todos los inquilinos. Describe cómo se emiten los tokens, los recursos a los que necesita acceder la aplicación y las acciones que puede realizar la aplicación.

Una entidad de servicio es la representación local, o instancia de aplicación, de un objeto de aplicación global en un inquilino específico. Un objeto de aplicación se usa como plantilla para crear un objeto de entidad de servicio en cada inquilino en el que se usa la aplicación. El objeto de entidad de servicio define lo que la aplicación puede hacer realmente en un inquilino específico, quién puede acceder a la aplicación y a qué recursos tiene acceso la aplicación.

Una identidad administrada es un tipo de entidad de servicio especial que elimina la necesidad de que los desarrolladores administren las credenciales.

Estas son algunas de las maneras en que se usan las identidades de carga de trabajo en Microsoft Entra ID:

- Una aplicación que permite que una aplicación web acceda a Microsoft Graph en función del consentimiento del administrador o del usuario. Este acceso puede ser en nombre del usuario o en nombre de la aplicación.

- Una identidad administrada que un desarrollador usa para aprovisionar su servicio con acceso a un recurso de Azure, como Azure Key Vault o Azure Storage.

- Una entidad de servicio que un desarrollador usa para permitir que una canalización de CI/CD implemente una aplicación web de GitHub a Azure App Service.

Identidades de carga de trabajo, otras identidades de máquina e identidades humanas

A nivel general, hay dos tipos de identidades: identidades humanas e identidades de máquina o no humanas. En conjunto, las identidades de carga de trabajo y las identidades de dispositivo forman un grupo denominado "identidades de máquina" (o no humanas). Las identidades de carga de trabajo representan cargas de trabajo de software, mientras que las identidades de dispositivo representan dispositivos como equipos de escritorio, dispositivos móviles, sensores de IoT y dispositivos administrados de IoT. Las identidades de máquina son distintas de las identidades humanas, que representan a personas como empleados (trabajadores internos y trabajadores de primera línea) y usuarios externos (clientes, consultores, proveedores y asociados).

Necesidad de proteger identidades de carga de trabajo

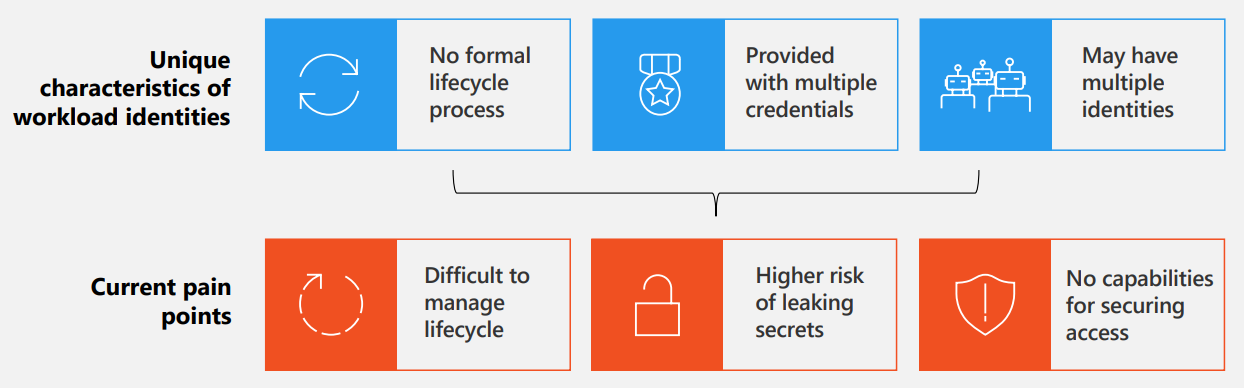

Cada vez más, las soluciones dependen de entidades no humanas para completar tareas vitales y el número de identidades no humanas aumenta considerablemente. Los ataques cibernéticos recientes muestran que los adversarios se dirigen cada vez más a las identidades no humanas en lugar de las identidades humanas.

Normalmente, los usuarios humanos tienen una única identidad que se usa para acceder a una amplia gama de recursos. A diferencia de un usuario humano, una carga de trabajo de software puede tratar con varias credenciales para acceder a distintos recursos y esas credenciales deben almacenarse de forma segura. También es difícil realizar un seguimiento de cuándo se crea una identidad de carga de trabajo o cuándo se debe revocar. Las empresas se arriesgan a que sus aplicaciones o servicios sean explotados o vulnerados debido a dificultades para proteger las identidades de carga de trabajo.

La mayoría de las soluciones de administración de identidad y acceso en el mercado actualmente solo se centran en proteger las identidades humanas y no las identidades de carga de trabajo. La carga de trabajo de Microsoft Entra ID ayuda a resolver estos problemas al proteger las identidades de carga de trabajo.

Escenarios principales

A continuación, puede ver algunas de las maneras en las que puede usar las identidades de carga de trabajo.

Acceso seguro con directivas adaptables:

- Puede aplicar directivas de acceso condicional a las entidades de servicio que son propiedad de su organización mediante Acceso condicional para las identidades de carga de trabajo.

- Habilite la aplicación en tiempo real de las directivas de riesgo y ubicación de acceso condicional mediante la evaluación continua del acceso para las identidades de carga de trabajo.

- Administración de atributos de seguridad personalizados de una aplicación

Detección inteligente de identidades en peligro:

- Detecte riesgos (como las credenciales filtradas), contenga amenazas y reduzca el riesgo de las identidades de carga de trabajo mediante Protección de id. de Microsoft Entra.

Simplificación de la administración del ciclo de vida:

- Acceda a los recursos protegidos por Microsoft Entra sin necesidad de administrar los secretos de las cargas de trabajo que se ejecutan en Azure mediante identidades administradas.

- Acceda a los recursos protegidos por Microsoft Entra sin necesidad de administrar secretos mediante la federación de identidades de carga de trabajo en escenarios admitidos, como Acciones de GitHub, cargas de trabajo que se ejecutan en Kubernetes o cargas de trabajo que se ejecutan en plataformas de proceso fuera de Azure.

- Puede revisar las entidades de servicio y las aplicaciones que están asignadas a roles de directorio con privilegios en Microsoft Entra ID mediante revisiones de acceso para entidades de servicio.

Pasos siguientes

- Obtenga respuestas a las preguntas más frecuentes sobre las identidades de carga de trabajo.