Configuración avanzada de Id. verificada por Microsoft Entra

La configuración avanzada del identificador comprobado es la forma clásica de configurar el identificador comprobado en el que, como administrador, configura manualmente varios componentes. Esto incluye la configuración de Azure Key Vault, el registro del identificador descentralizado y la comprobación del dominio. La configuración avanzada le proporciona control total sobre el proceso de configuración, lo que garantiza que cada detalle cumpla los requisitos específicos de su organización. Es ideal para empresas que necesitan una configuración personalizada.

La configuración avanzada implica los pasos siguientes:

- Configure Azure Key Vault: almacene y administre de forma segura las claves usadas para firmar y comprobar las credenciales.

- Registrar Identificador Descentralizado: Cree y registre su identificador descentralizado (DID) para establecer una identidad de confianza.

- Comprobar dominio: asegúrese de que el dominio esté vinculado correctamente a su DID, proporcionando un origen de confianza para sus credenciales.

En este tutorial, aprenderá a:

- Crear una instancia de Azure Key Vault.

- Configurar el servicio de Id. verificada mediante la configuración avanzada.

- Registrar una aplicación en Microsoft Entra ID.

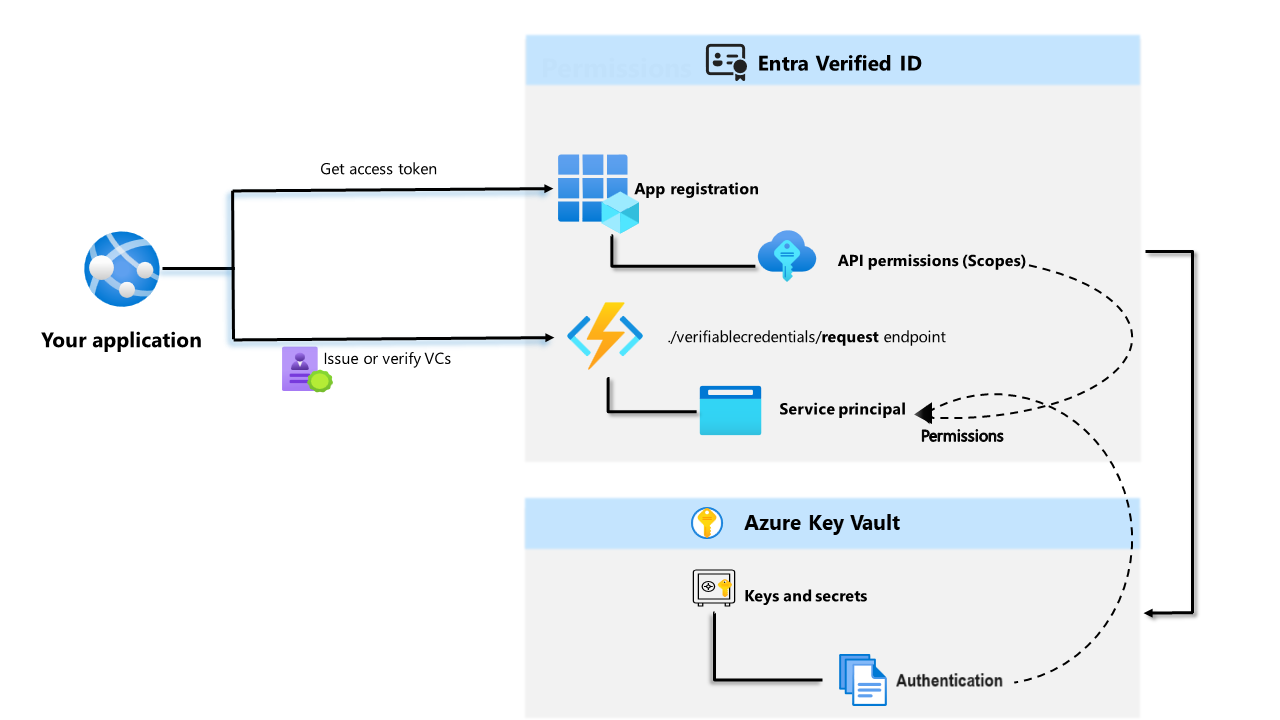

En el diagrama siguiente se muestra la arquitectura de Id. verificada y el componente que configuras.

Requisitos previos

- Necesitas un inquilino de Azure con una suscripción activa. Si no tienes una suscripción a Azure, créala de forma gratuita.

- Asegúrate de que tienes el permiso de administrador global o de administrador de directivas de autenticación para el directorio que quieras configurar. Si no eres el administrador global, necesitas el permiso de administrador de aplicaciones para completar el registro de la aplicación, incluida la concesión de consentimiento del administrador.

- Asegúrate de que tienes el rol de colaborador para la suscripción de Azure o el grupo de recursos en el que vas a implementar Azure Key Vault.

- Asegúrate de proporcionar permisos de acceso para Key Vault. Para obtener más información, consulta Acceso a las claves, los certificados y los secretos de Key Vault con un control de acceso basado en rol de Azure.

Creación de un Almacén de claves

Nota:

Azure Key Vault que se usa para configurar el Servicio de Id. verificada debe tener la directiva de acceso de Key Vault para su modelo de permisos. Actualmente hay una limitación si Key Vault tiene el control de acceso basado en rol de Azure.

Azure Key Vault es un servicio en la nube que permite el almacenamiento seguro y la administración de acceso de secretos y claves. El Servicio de Id. verificada almacena las claves públicas y privadas en Azure Key Vault. Estas claves se usan para firmar y comprobar las credenciales.

Si no tiene una instancia de Azure Key Vault disponible, siga estos pasos para crear un almacén de claves mediante Azure Portal. El almacén de claves de Azure que usas para configurar el servicio de Identificador Comprobado debe tener una directiva de acceso de almacén de claves para su modelo de permisos en lugar del control de acceso basado en roles de Azure.

Nota:

De manera predeterminada, la cuenta del creador del almacén es la única con acceso. El Servicio de Id. verificada necesita acceso al almacén de claves. Debes autenticar el almacén de claves, lo que permitirá que la cuenta usada durante la configuración cree y elimine claves. La cuenta que se usó durante la configuración también necesita permisos para firmar de manera que pueda crear el enlace de dominio para Id. verificada. Si usas la misma cuenta mientras realizas las pruebas, modifica la directiva predeterminada para conceder el permiso de firma de la cuenta, además de los permisos predeterminados concedidos a los creadores del almacén.

Administración del acceso al almacén de claves

Para poder configurar la Id. verificada, es necesario tener acceso a Key Vault. Proporciona permisos de acceso al almacén de claves tanto para la cuenta de administrador de Id. verificadas como para la entidad de seguridad de API de servicio de solicitud que creaste.

Después de crear el almacén de claves, credenciales verificables genera un conjunto de claves que se usa para proporcionar seguridad de mensajes. Estas claves se almacenan en Key Vault. Use un conjunto de claves para firmar credenciales verificables.

Configuración de Id. verificada

Para configurar la Id. verificada, sigue estos pasos:

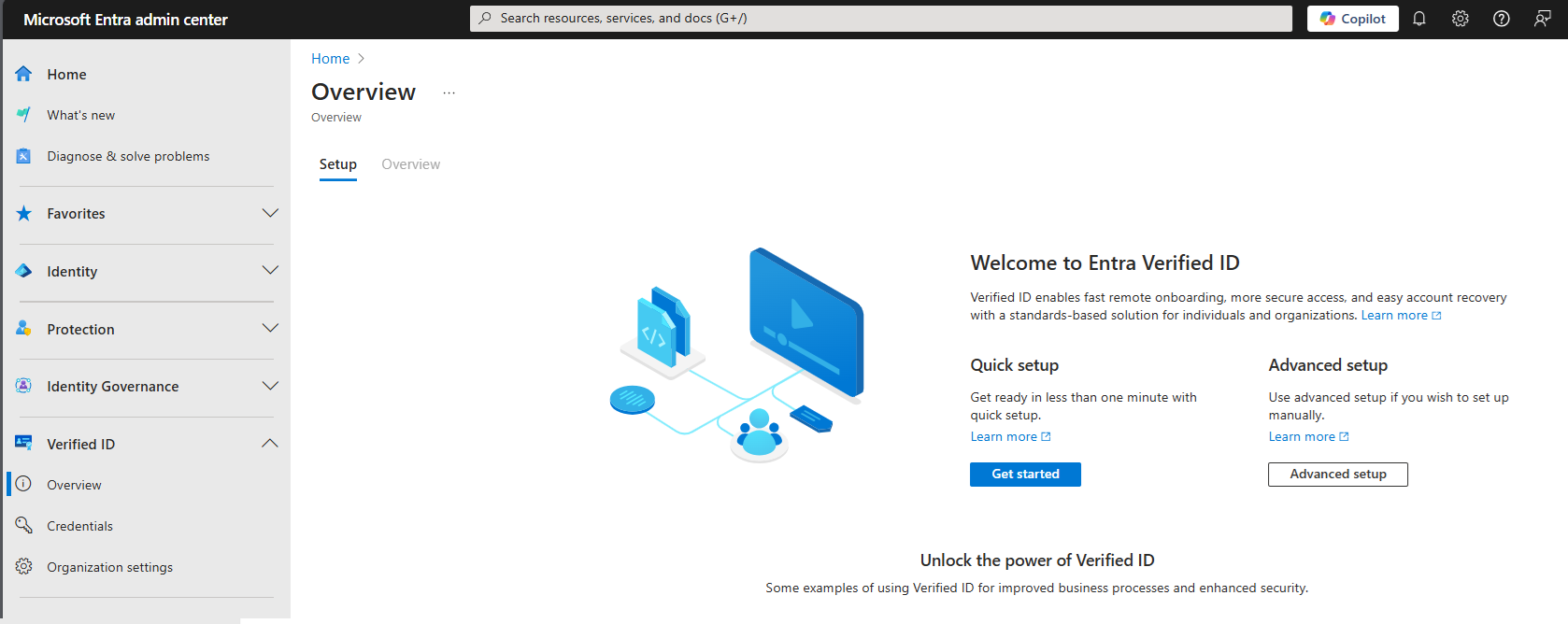

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

En el menú de la izquierda, seleccione Información general en Id. verificada.

En el menú central, seleccione la pestaña Configurar y, a continuación, seleccione Configuración avanzada.

Seleccione Configurar la configuración de la organización

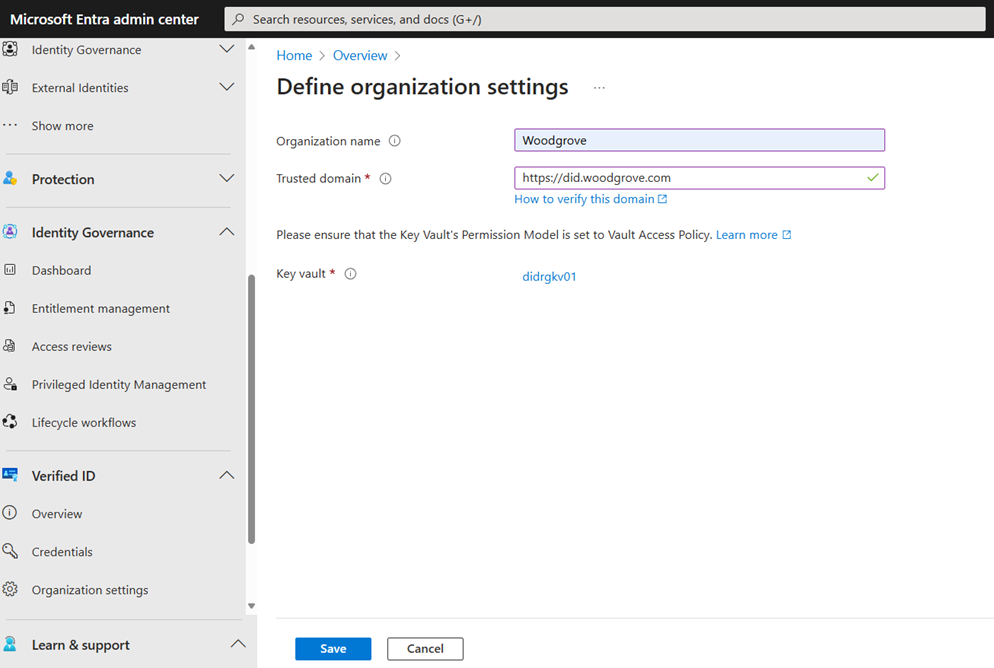

Configura la organización; para ello, proporciona la siguiente información:

Nombre de la organización: escribe un nombre que haga referencia a tu empresa en las Id. verificadas. Los clientes no ven este nombre.

dominio de confianza: escriba un nombre de dominio. El nombre que especifica se añade a un extremo de servicio en su documento de identidad descentralizada (DID). El dominio es lo que enlaza la DID a algo tangible que el usuario puede saber sobre su empresa. Microsoft Authenticator y otras carteras digitales usan esta información para validar que el DID se ha vinculado al dominio. Si la cartera puede verificar el DID, se muestra un símbolo de verificación. Si la cartera no puede comprobar el DID, informa al usuario de que el emisor de credenciales es una organización que no pudo validar.

Importante

El dominio no puede ser un redireccionamiento. De lo contrario, la DID y el dominio no se pueden vincular. Asegúrese de usar HTTPS para el dominio. Por ejemplo:

https://did.woodgrove.com. Asegúrese también de que el modelo de permisos de Key Vault esté establecido en Directiva de acceso del almacén.Almacén de claves: seleccione el almacén de claves que creó anteriormente.

Seleccione Guardar.

Registro de una aplicación en Microsoft Entra ID

La aplicación debe obtener tokens de acceso cuando quiera llamar a la id. verificada por Microsoft Entra para que pueda emitir o comprobar las credenciales. Para obtener tokens de acceso, registre una aplicación web y conceda permiso de API para el servicio de solicitud de la id. verificada. Por ejemplo, siga estos pasos para una aplicación web:

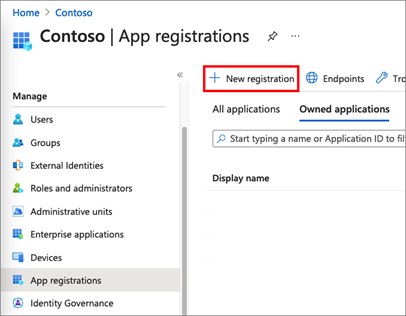

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Seleccione Microsoft Entra ID.

En Aplicaciones, seleccione Registros de aplicaciones>Nuevos registros.

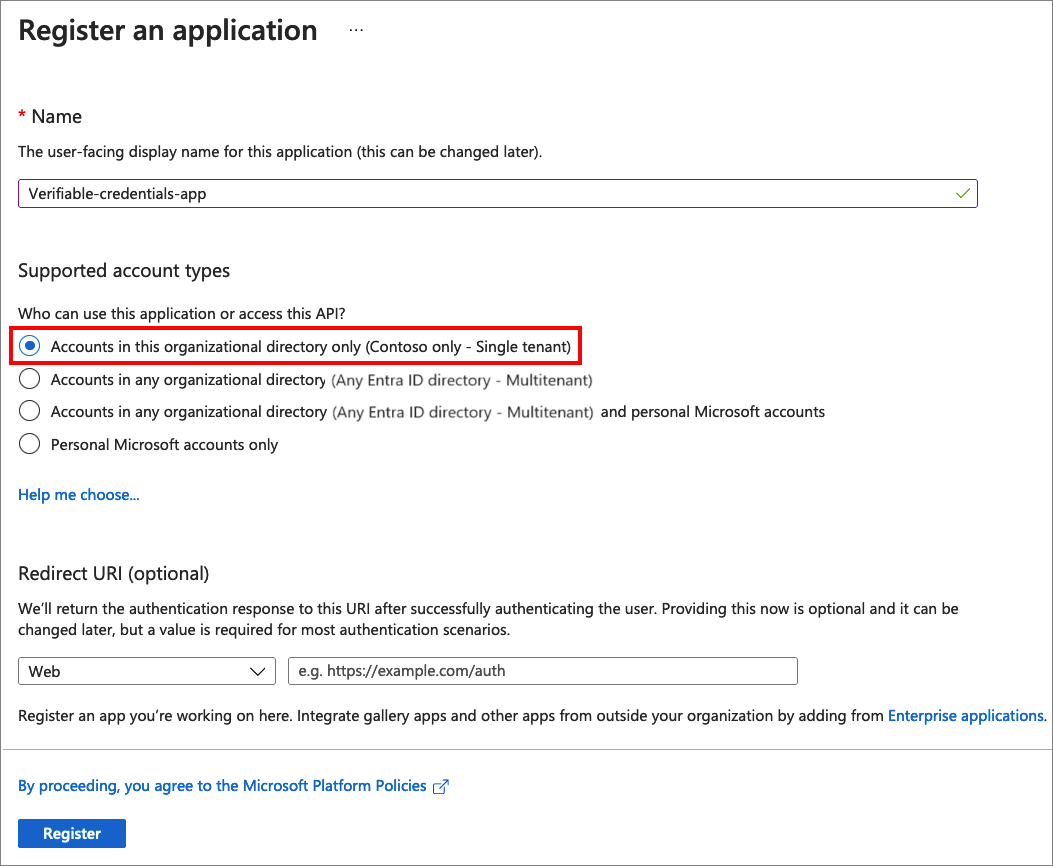

Escriba un nombre para mostrar para la aplicación. Por ejemplo, verifiable-credentials-app.

Para los Tipos de cuenta admitidos, seleccione Solo cuentas de este directorio organizativo (Solo directorio predeterminado: inquilino único) .

Seleccione Registrar para crear la aplicación.

Concesión de permisos para obtener tokens de acceso

En este paso, concederá permisos a la entidad de servicio de solicitud de servicio de credenciales verificables.

Para asignar los permisos necesarios, siga estos pasos:

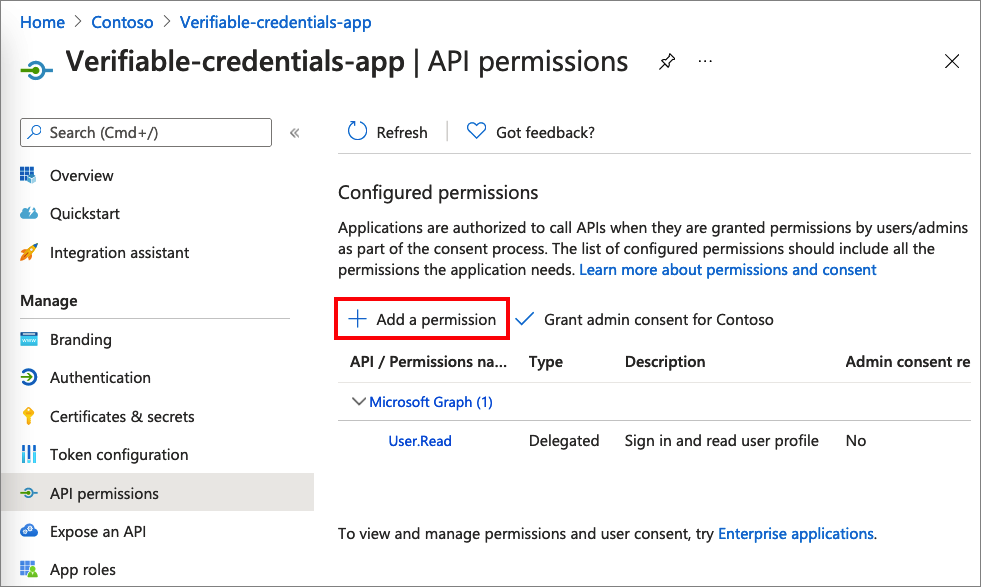

Permanezca en la página de detalles de la aplicación verifiable-credentials-app. Seleccione Permisos de API>Agregar un permiso.

Seleccione API usadas en mi organización.

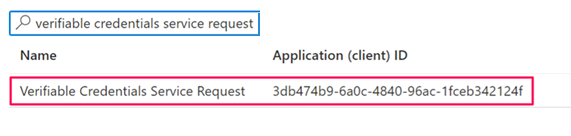

Busque la entidad de servicio de la solicitud de servicio de credenciales verificables y selecciónelo.

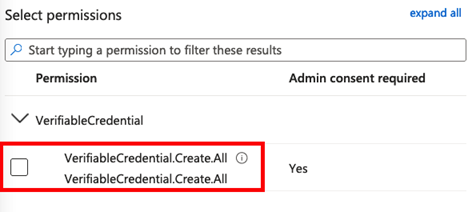

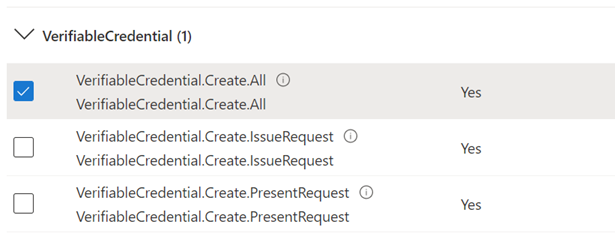

Elija Permiso de aplicación y expanda VerifiableCredential.Create.All.

Seleccione Agregar permisos.

Seleccione Grant admin consent for (Conceder consentimiento de administrador para) <nombre de inquilino>.

Puede optar por conceder permisos de emisión y presentación por separado si prefiere separar los ámbitos a diferentes aplicaciones.

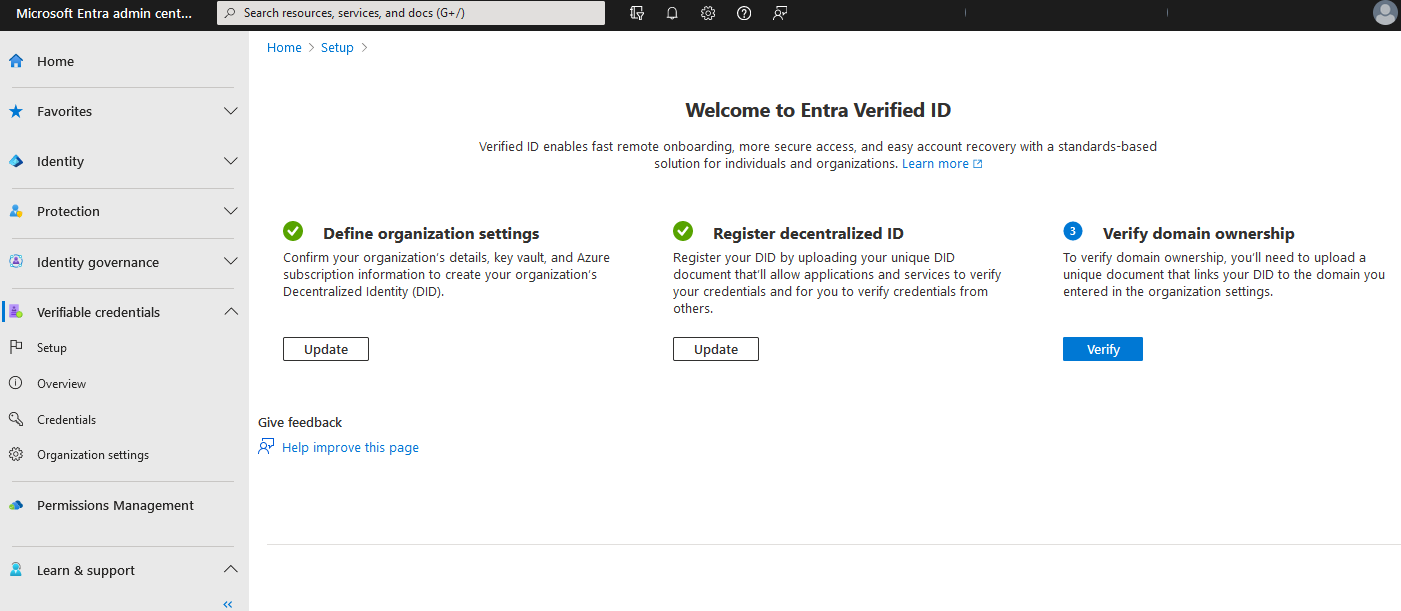

Registrar id. descentralizado y comprobar la propiedad del dominio

Después de configurar Azure Key Vault y el servicio tiene una clave de firma, debe completar el paso 2 y 3 de la configuración.

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Selecciona Id. verificada.

- En el menú de la izquierda, seleccione Información general.

- En el menú central, seleccione Registrar id. descentralizado para registrar el documento DID, según las instrucciones del artículo Cómo registrar el identificador descentralizado para did:web. Debe completar este paso para poder continuar comprobando el dominio.

- En el menú central, seleccione Comprobar la propiedad del dominio para comprobar el dominio, según las instrucciones del artículo Comprobar la propiedad del dominio en el identificador descentralizado (DID)

Una vez que haya completado correctamente los pasos de comprobación y tenga marcas de verificación verdes en los tres pasos, estará listo para continuar con el siguiente tutorial.