Integración del SSO de Microsoft Entra con Marker.io

En este tutorial, aprenderás a integrar Marker.io con Microsoft Entra ID. Al integrar Marker.io con Microsoft Entra ID, puedes hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a Marker.io.

- Permitir que los usuarios puedan iniciar sesión automáticamente en Marker.io con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Requisitos previos

Para integrar Microsoft Entra ID con Marker.io, necesitas lo siguiente:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción a Marker.io habilitada para el inicio de sesión único (SSO).

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

- Marker.io admite el SSO iniciado por SP e IDP.

- Marker.io admite el aprovisionamiento de usuarios Just-In-Time.

Nota:

El identificador de esta aplicación es un valor de cadena fijo, por lo que solo se puede configurar una instancia en un inquilino.

Adición de Marker.io desde la galería

Para configurar la integración de Marker.io en Microsoft Entra ID, es preciso agregar Marker.io desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escribe Marker.io en el cuadro de búsqueda.

- Selecciona Marker.io en el panel de resultados y agrega la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación, asignar roles y recorrer la configuración de inicio de sesión único. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del SSO de Microsoft Entra para Marker.io

Configura y prueba el SSO de Microsoft Entra con Marker.io mediante un usuario de prueba llamado B.Simon. Para que el SSO funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado en Marker.io.

Para configurar y probar el SSO de Microsoft Entra con Marker.io, completa los siguientes pasos:

- Configure el inicio de sesión único de Microsoft Entra, para que los usuarios puedan usar esta característica.

- Cree un usuario de prueba de Microsoft Entra ID para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra ID para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del SSO en Marker.io: para configurar los valores de inicio de sesión único en el lado de la aplicación.

- Creación de un usuario de prueba de Marker.io: para tener un homólogo de B.Simon en Marker.io que esté vinculado a la representación del usuario en Microsoft Entra ID.

- Prueba del inicio de sesión único : para comprobar si la configuración funciona.

Configuración del inicio de sesión único de Microsoft Entra

Sigue estos pasos para habilitar el inicio de sesión único de Microsoft Entra en el Centro de administración de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Ve a Identidad>Aplicaciones>Aplicaciones empresariales>Marker.io>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

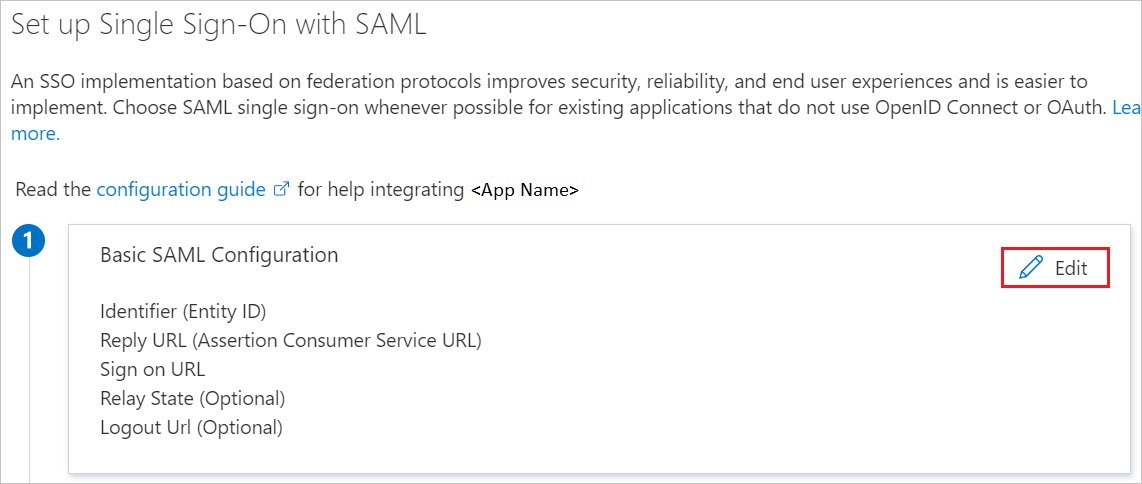

En la página Configuración del inicio de sesión único con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a. En el cuadro de texto Identificador, escriba la dirección URL:

https://api.marker.io/auth/sso/samlb. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://api.marker.io/auth/sso/saml/<ID>Si quiere configurar la aplicación en modo iniciado por SP, realice el siguiente paso:

En el cuadro de texto Dirección URL de inicio de sesión, escriba la dirección URL:

https://api.marker.io/auth/sso/samlNota:

El valor de dirección URL de respuesta no es real. Actualice este valor con la dirección URL de respuesta real. Ponte en contacto con el equipo de soporte técnico de Marker.io para obtener estos valores. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML del centro de administración de Microsoft Entra.

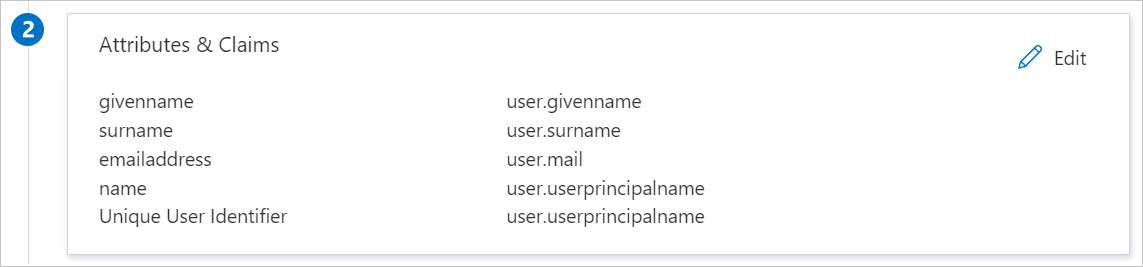

La aplicación Marker.io espera las aserciones de SAML en un formato específico, lo que requiere que agregues asignaciones de atributos personalizadas a tu configuración de los atributos del token SAML. La siguiente captura de muestra la lista de atributos predeterminados.

Además de lo anterior, la aplicación Marker.io espera que se devuelvan algunos atributos más en la respuesta de SAML que se muestran a continuación. Estos atributos también se rellenan previamente, pero puede revisarlos según sus requisitos.

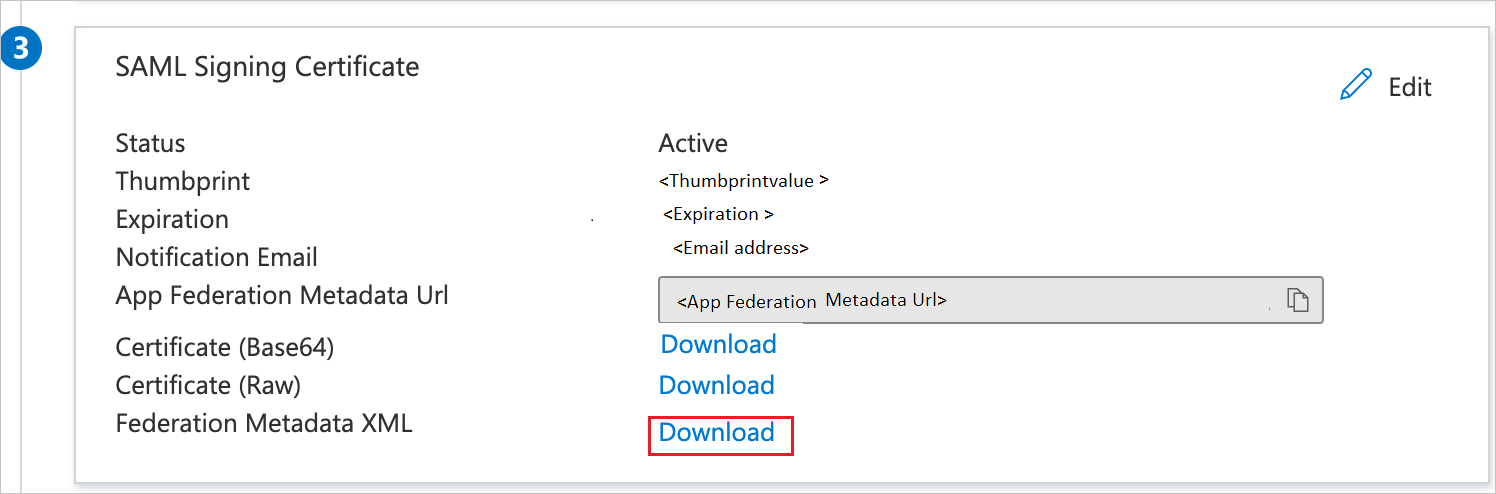

Nombre Atributo de origen firstName user.givenname lastName user.surname En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en su equipo.

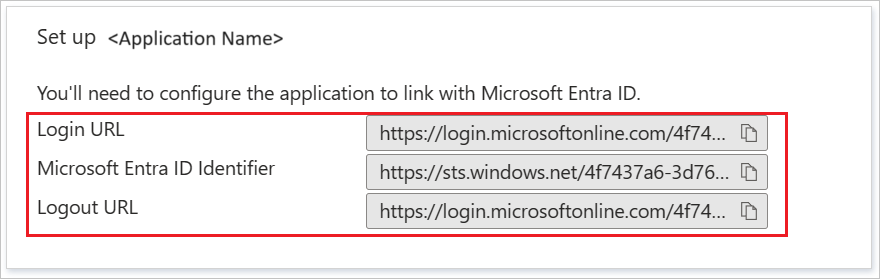

En la sección Configurar Marker.io, copia las direcciones URL adecuadas según tus necesidades.

Creación de un usuario de prueba de Microsoft Entra ID

En esta sección, creará un usuario de prueba en el centro de administración de Microsoft Entra llamado B.Simon.

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Ve a Identidad>Usuarios>Todos los usuarios.

- Selecciona Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, sigue estos pasos:

- En el campo Nombre para mostrar, escribe

B.Simon. - En el campo Nombre principal de usuario, escribe username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Activa la casilla Mostrar contraseña y, después, anota el valor que se muestra en el cuadro Contraseña.

- Selecciona Revisar + crear.

- En el campo Nombre para mostrar, escribe

- Seleccione Crear.

Asignación del usuario de prueba de Microsoft Entra ID

En esta sección, vas a permitir que B.Simon utilice el inicio de sesión único de Microsoft Entra concediéndole acceso a Marker.io.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Ve a Identidad>Aplicaciones>Aplicaciones empresariales>Marker.io.

- En la página de información general de la aplicación, seleccione Usuarios y grupos.

- Selecciona Agregar usuario o grupo y luego, en el cuadro de diálogo Agregar asignación, selecciona Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, selecciona B.Simon de la lista de usuarios y haz clic en el botón Seleccionar de la parte inferior de la pantalla.

- Si esperas que se asigne un rol a los usuarios, puedes seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verás seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, haga clic en el botón Asignar.

Configuración del SSO de Marker.io

Para configurar el inicio de sesión único en Marker.io, debes enviar el XML de metadatos de federación descargado y las direcciones URL adecuadas y copiadas desde el Centro de administración Microsoft Entra al equipo de soporte técnico de Marker.io. Dicho equipo lo configura para establecer la conexión de SSO de SAML correctamente en ambos lados.

Creación de un usuario de prueba de Marker.io

En esta sección, se crea un usuario llamado Britta Simon en Marker.io. Marker.io admite el aprovisionamiento de usuarios Just-In-Time, habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si un usuario todavía no existe en Marker.io, se crea uno nuevo después de la autenticación.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

- Haga clic en Probar esta aplicación en el centro de administración de Microsoft Entra. Esto te redirigirá a la dirección URL de inicio de sesión de Marker.io, donde podrás iniciar el flujo de inicio de sesión.

- Ve directamente a la dirección URL de inicio de sesión de Marker.io e inicia el flujo de inicio de sesión desde allí.

Iniciado por IDP:

- Haz clic en Probar esta aplicación en el Centro de administración Microsoft Entra; deberías iniciar sesión automáticamente en el Marker.io para el que has configurado el SSO.

También puede usar Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de Marker.io en Mis aplicaciones, si está configurado en modo SP, se te redirigirá a la página de inicio de sesión de la aplicación para iniciar el flujo de inicio de sesión y, si está configurado en modo IDP, deberías iniciar sesión automáticamente en la instancia de Marker.io para la que has configurado el SSO. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Pasos siguientes

Una vez que hayas configurado Marker.io, puedes aplicar el control de sesión, que protege a tu organización, en tiempo real, frente a la exfiltración e infiltración de información confidencial. El control de sesión procede del acceso condicional. Aprende a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.