Libro del analizador de brechas en el acceso condicional

En Microsoft Entra ID, el acceso a los recursos se puede proteger mediante la configuración de directivas de acceso condicional. Los administradores de TI quieren tener la certeza de que las directivas de acceso condicional funcionan según lo previsto para asegurarse de que los recursos están protegidos correctamente. Con el libro del analizador de brechas en el acceso condicional, puede detectar brechas en la implementación del acceso condicional.

Este artículo le ofrece una visión general del libro del analizador de brechas de acceso condicional.

Requisitos previos

Para usar libros de Azure para Microsoft Entra ID, necesita lo siguiente:

- Un inquilino de Microsoft Entra con una licencia Premium P1

- Un área de trabajo de Log Analytics y acceso a la misma

- Los roles adecuados para Azure Monitor y Microsoft Entra ID

Área de trabajo de Log Analytics

Debe crear un área de trabajo de Log Analytics para poder usar los libros de Microsoft Entra. varios factores que determinan el acceso a las áreas de trabajo de Log Analytics. Necesita los roles adecuados para el área de trabajo y los recursos que envían los datos.

Para obtener más información, consulte Administración del acceso a las áreas de trabajo de Log Analytics.

Roles de Azure Monitor

Azure Monitor proporciona dos roles integrados para ver los datos de supervisión y editar la configuración de supervisión. El control de acceso basado en rol (RBAC) de Azure también proporciona dos roles integrados de Log Analytics que conceden acceso similar.

Ver:

- Lector de supervisión

- Lector de Log Analytics

Vista y modificación de la configuración:

- Colaborador de supervisión

- Colaborador de Log Analytics

Roles de Microsoft Entra

El acceso de solo lectura permite ver los datos de registro de Microsoft Entra ID dentro de un libro, consultar datos de Log Analytics o leer registros en el centro de administración de Microsoft Entra. El acceso de actualización agrega la capacidad de crear y editar la configuración de diagnóstico para enviar datos de Microsoft Entra a un área de trabajo de Log Analytics.

Lectura:

- Lector de informes

- Lector de seguridad

- Lector global

Actualizar:

- Administrador de seguridad

Para obtener más información sobre los roles integrados de Microsoft Entra, consulte roles integrados de Microsoft Entra.

Para más información sobre los roles RBAC de Log Analytics, consulte Roles integrados de Azure.

Descripción

Los administradores de TI quieren tener la certeza de que solo puedan acceder a los recursos las personas que deben hacerlo. El acceso condicional de Microsoft Entra ayuda a lograr este objetivo.

El libro del analizador de brechas en el acceso condicional ayuda a comprobar que las directivas de acceso condicional funcionan según lo previsto.

En este libro:

- Se resaltan los inicios de sesión de usuario a los que no se ha aplicado ninguna directiva de acceso condicional.

- Permite asegurarse de que no haya usuarios, aplicaciones ni ubicaciones que se hayan excluido involuntariamente de las directivas de Acceso condicional.

Cómo acceder al libro

Inicie sesión en el Centro de administración de Microsoft Entra con la combinación adecuada de roles.

Vaya a Identidad>Supervisión y estado>Libros.

Seleccione el libro Analizador de brechas de acceso condicional de la sección Acceso condicional.

Secciones del libro

El libro tiene cuatro secciones:

Usuarios que inician sesión mediante la autenticación heredada

Número de inicios de sesión por aplicaciones que no se ven afectados por las directivas de acceso condicional

Eventos de inicio de sesión de alto riesgo que omiten las directivas de acceso condicional

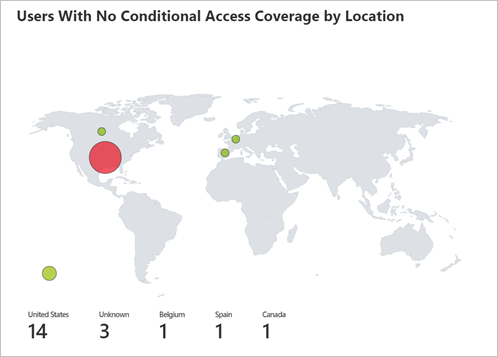

Número de inicios de sesión por ubicación que no han resultado afectados por las directivas de acceso condicional

Cada una de estas tendencias ofrece un desglose de los inicios de sesión a nivel de usuario, con el fin de que pueda ver qué usuarios por escenario omiten el acceso condicional.

Filtros

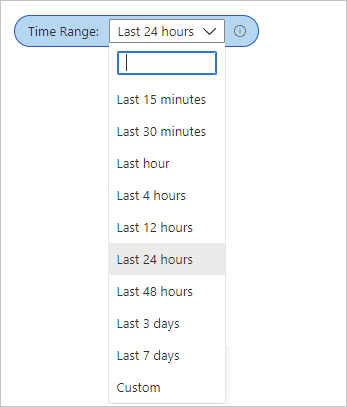

Este libro admite la configuración de un filtro de intervalo de tiempo.

Procedimientos recomendados

Use libro para asegurarse de que el inquilino está configurado según los siguientes procedimientos recomendados de acceso condicional:

Bloquear todos los inicios de sesión con autenticación heredada

Aplicar al menos una directiva de acceso condicional a cada aplicación

Bloquear todos los inicios de sesión de alto riesgo

Bloquear los inicios de sesión desde ubicaciones que no son de confianza