Tutorial: Configuración de Datawiza para habilitar la autenticación multifactor y el inicio de sesión único de Microsoft Entra en un EPM de Oracle Hyperion

Use este tutorial para habilitar la autenticación multifactor de Microsoft Entra y el inicio de sesión único (SSO) para Enterprise Performance Management (EPM) de Oracle Hyperion mediante el proxy de acceso de Datawiza (DAP).

Obtenga más información en datawiza.com.

Ventajas de integrar aplicaciones con Microsoft Entra ID mediante DAP:

- Adopción de la seguridad proactiva con Confianza cero: un modelo de seguridad que se adapta a entornos modernos y adopta el área de trabajo híbrida, mientras protege a personas, dispositivos, aplicaciones y datos.

- Inicio de sesión único de Microsoft Entra: acceso seguro y sin problemas para usuarios y aplicaciones desde cualquier ubicación mediante un dispositivo

- Funcionamiento de la autenticación multifactor de Microsoft Entra: durante el inicio de sesión se solicita a los usuarios formas de identificación, como un código enviado a su teléfono móvil, o un examen de huellas digitales

- ¿Qué es el acceso condicional? Las directivas son instrucciones if-then; si un usuario quiere tener acceso a un recurso, deben completar una acción.

- Autenticación y autorización sencillas en Microsoft Entra ID con Datawiza sin código: use aplicaciones web como: Oracle JDE, Oracle E-Business Suite, Oracle Siebely aplicaciones de crecimiento doméstico

- Uso de la consola de administración en la nube de Datawiza (DCMC): administre el acceso a aplicaciones locales y en nubes públicas.

Descripción del escenario

Este escenario describe la integración de la aplicación de EPM de Oracle Hyperion que usa encabezados de autorización HTTP para administrar el acceso al contenido protegido.

Debido a la ausencia de compatibilidad con protocolos modernos en aplicaciones heredadas, una integración directa con el inicio de sesión único de Microsoft Entra resulta complicada. El proxy de acceso de Datawiza (DAP) se usa para llenar el espacio entre la aplicación heredada y el plano de control de identidad moderno mediante la transición de protocolo. DAP reduce la sobrecarga de integración, ahorra tiempo de ingeniería y mejora la seguridad de las aplicaciones.

Arquitectura del escenario

La solución tiene los componentes siguientes:

- Microsoft Entra ID: servicio de administración de identidades y acceso que ayuda a los usuarios a iniciar sesión y acceder a recursos internos y externos

- Datawiza Access Proxy (DAP): proxy inverso basado en contenedores que implementa OpenID Connect (OIDC), OAuth o el Lenguaje de marcado de aserción de seguridad (SAML) para el flujo de inicio de sesión del usuario. Pasa identidad a las aplicaciones mediante encabezados HTTP, con transparencia.

- Consola de administración en la nube de Datawiza (DCMC): los administradores administran DAP con API de RESTful y UI para configurar directivas de control de acceso y DAP.

- Aplicación de EPM de Oracle Hyperion: aplicación heredada que se va a proteger mediante Microsoft Entra ID y DAP

Obtenga información sobre el flujo iniciado por el proveedor de servicios en Datawiza con la arquitectura de autenticación de Microsoft Entra.

Requisitos previos

Asegúrese de que se cumplen los siguientes requisitos previos:

- Una suscripción a Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Microsoft Entra vinculado a la suscripción de Azure

- Docker y Docker Compose

- Vaya a docs.docker.com para obtener Docker e instalar Docker Compose.

- Identidades de usuario sincronizadas desde un directorio local a Microsoft Entra ID, o bien creadas en Microsoft Entra ID y devueltas a su directorio local

- Una cuenta con Microsoft Entra ID y el rol de administrador de aplicaciones

- Un entorno de Oracle Hyperion EMP

- (Opcional) Un certificado web SSL para publicar servicios a través de HTTPS. Puede usar certificados autofirmados de Datawiza predeterminados para realizar pruebas.

Introducción a DAP

Para integrar EPM de Oracle Hyperion con Microsoft Entra ID:

Inicie sesión en Datawiza Cloud Management Console (DCMC).

Aparece la página principal.

Seleccione el botón Introducción naranja.

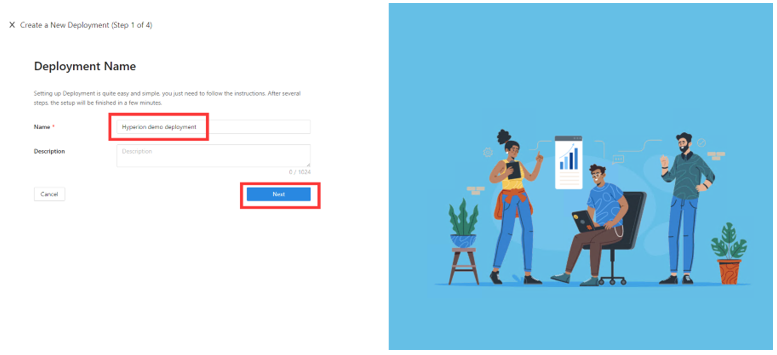

En los campos Nombre de implementación y Nombre y Descripción, escriba la información.

Seleccione Siguiente.

Aparece el cuadro de diálogo Agregar aplicación.

En Plataforma, seleccione Web.

En Nombre de aplicación, escriba un nombre de aplicación único.

En Dominio público, por ejemplo, use

https://hyperion.example.com. Para realizar pruebas, puede usar DNS de localhost. Si no va a implementar DAP detrás de un equilibrador de carga, use el puerto de dominio público.En Puerto de escucha, seleccione el puerto en el que DAP escucha.

En Servidores ascendentes, seleccione la dirección URL de implementación de Oracle Hyperion y el puerto que se va a proteger.

Seleccione Siguiente.

En Agregar aplicación, escriba información. Tenga en cuenta las entradas de ejemplo de dominio público, puerto de escucha y servidores ascendentes.

Seleccione Siguiente.

En el cuadro de diálogo Configurar IdP, escriba información pertinente.

Nota:

Use la integración con un solo clic de Datawiza Cloud Management Console (DCMC) para ayudar a completar la configuración. DCMC llama a Microsoft Graph API para crear un registro de aplicación en su nombre en el inquilino de Microsoft Entra.

Seleccione Crear.

Aparece la página de implementación de DAP.

Anote el archivo Docker Compose de implementación. El archivo incluye la imagen DAP, también la clave de aprovisionamiento y el secreto de aprovisionamiento, que extraen la configuración y las directivas más recientes de DCMC.

Seleccione Listo.

Encabezados SSO y HTTP

DAP obtiene atributos de usuario del proveedor de identidades (IdP) y los pasa a la aplicación ascendente con un encabezado o una cookie.

Las siguientes instrucciones permiten que la aplicación EPM de Oracle Hyperion reconozca al usuario. Con un nombre, indica a DAP que pase los valores del IdP a la aplicación a través del encabezado HTTP.

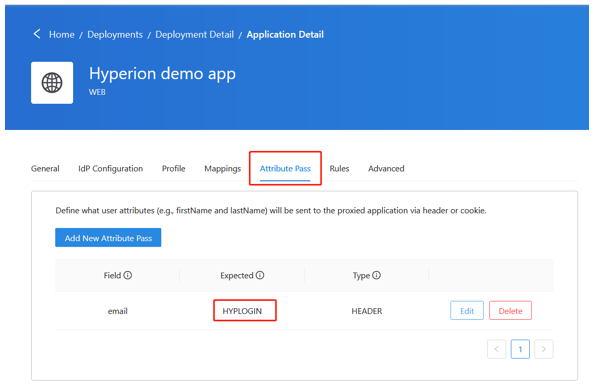

En el menú de navegación izquierdo, seleccione Aplicaciones.

Busque la aplicación que creó.

Seleccione la subpestaña Paso de atributo.

En Campo, seleccione Correo electrónico.

En Esperado, seleccione HYPLOGIN.

En Tipo, seleccione Encabezado.

Nota:

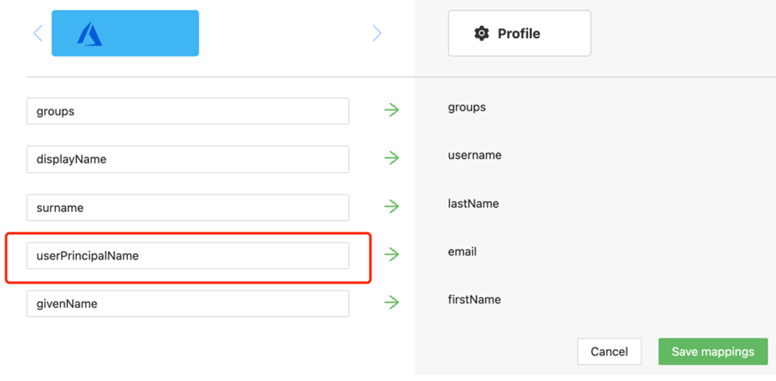

Esta configuración usa el nombre principal de usuario de Microsoft Entra para el nombre de usuario de inicio de sesión, que usa Oracle Hyperion. Para otra identidad de usuario, vaya a la pestaña Asignaciones.

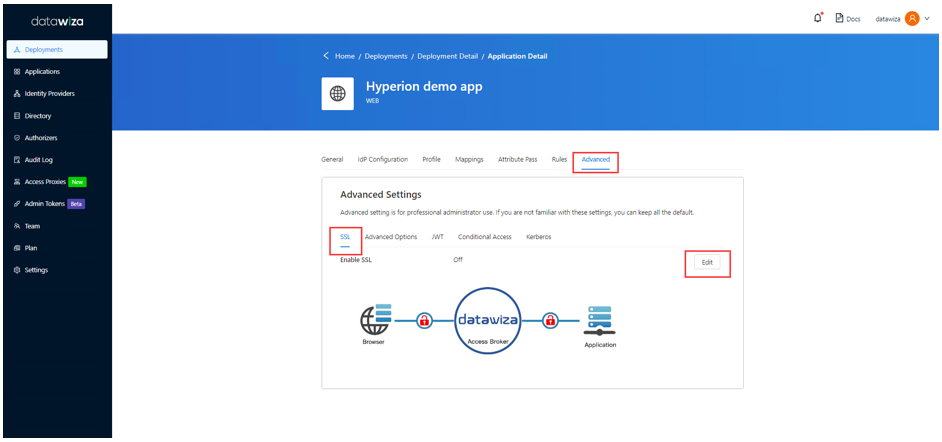

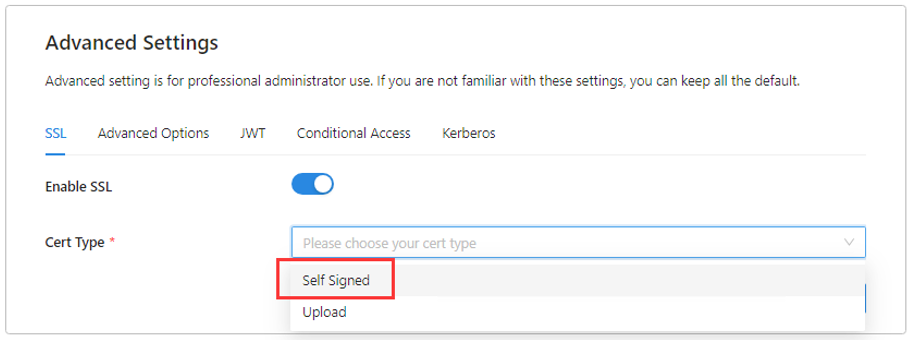

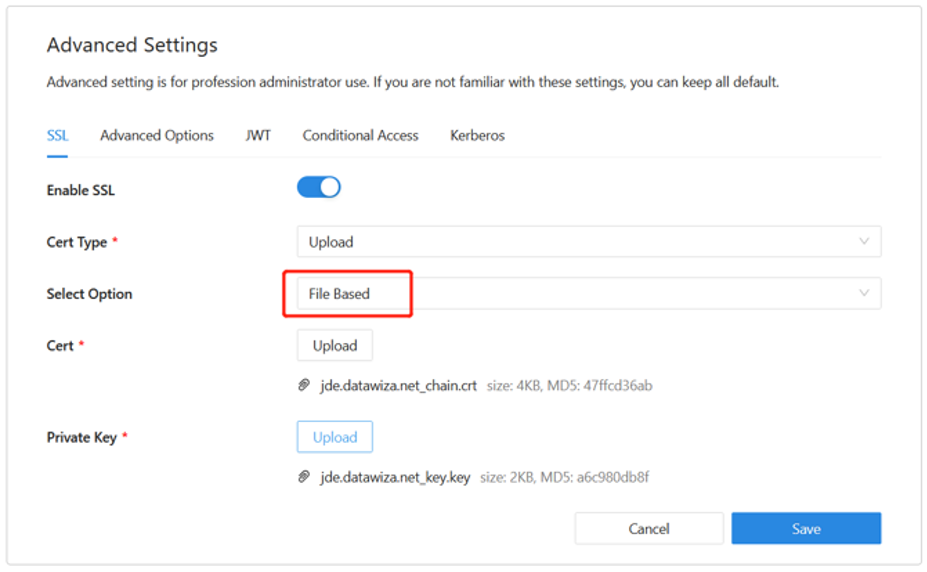

Configuración de SSL

Use las siguientes instrucciones para la configuración de SSL.

Seleccione la pestaña Opciones avanzadas .

En la pestaña SSL, seleccione Habilitar SSL.

En la lista desplegable Tipo de certificado, seleccione el tipo. Para las pruebas, hay un certificado autofirmado.

Nota:

Puede cargar un certificado desde un archivo.

Seleccione Guardar.

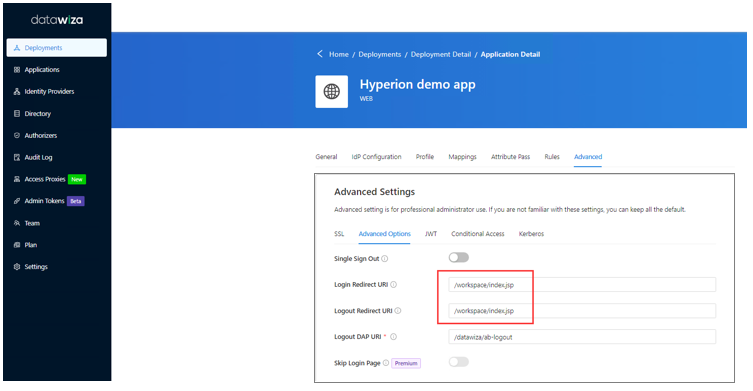

URI de redirección de inicio de sesión y cierre de sesión

Use las siguientes instrucciones para indicar el URI de redirección de inicio de sesión y el URI de redirección de cierre de sesión.

Seleccione la pestaña Opciones avanzadas.

En URI de redirección de inicio de sesión y URI de redirección de cierre de sesión, escriba

/workspace/index.jsp.

Seleccione Guardar.

Habilitar autenticación multifactor de Microsoft Entra

Para proporcionar más seguridad a los inicios de sesión, puede aplicar la autenticación multifactor de Microsoft Entra.

Obtenga más información en Tutorial: Protección de los eventos de inicio de sesión de usuario con la autenticación multifactor de Microsoft Entra

- Inicie sesión en Azure Portal con el rol Administrador de aplicaciones.

- Seleccione Microsoft Entra ID>Administrar>Propiedades.

- En Propiedades seleccione Administrar valores predeterminados de seguridad.

- En Habilitar valores predeterminados de seguridad, seleccione Sí.

- Seleccione Guardar.

Habilitación del inicio de sesión único en la consola de servicios compartidos de Oracle Hyperion

Siga estas instrucciones para habilitar el inicio de sesión único en el entorno de Oracle Hyperion.

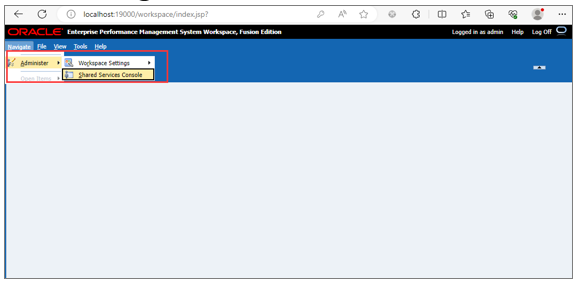

Inicie sesión en la consola de servicio compartido de Hyperion con permisos de administrador. Por ejemplo,

http://{your-hyperion-fqdn}:19000/workspace/index.jsp.Seleccione Navegary, a continuación, Consola de servicios compartidos.

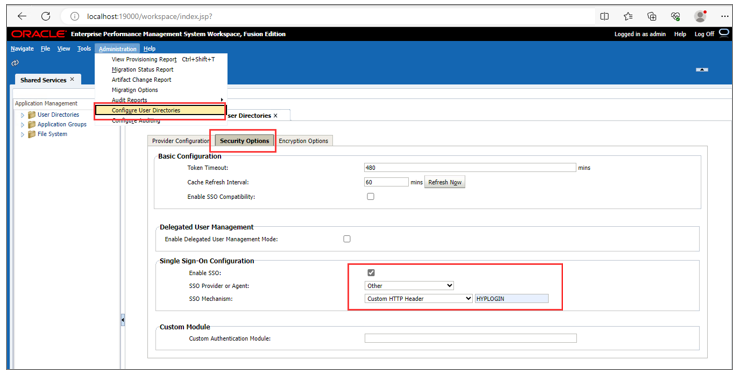

Seleccione Administración y, a continuación, Configurar directorios de usuario.

Seleccione la pestaña Opciones de seguridad.

En Configuración de inicio de sesión único, active la casilla Habilitar inicio de sesión único.

En la lista desplegable Proveedor de SSO o agente, seleccione Otros.

En la lista desplegable Mecanismo de SSO, seleccione Encabezado HTTP personalizado.

En el siguiente campo, escriba HYPLOGIN, el nombre de encabezado que pasa el agente de seguridad a EMP.

Seleccione Aceptar.

Actualización de la configuración de dirección URL de cierre de sesión posterior en el área de trabajo EMP

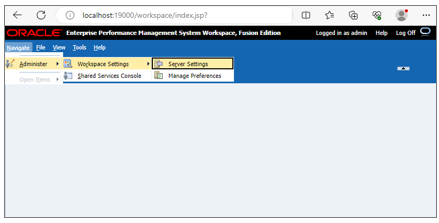

Seleccione Navegar.

En Administrar, seleccione Configuración del área de trabajo y, a continuación, Configuración del servidor.

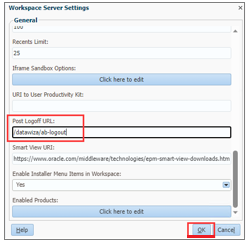

En el cuadro de diálogo Configuración del servidor del área de trabajo, para dirección URL de cierre de sesión posterior, seleccione la dirección URL que ven los usuarios cuando cierren la sesión de EPM

/datawiza/ab-logout.Seleccione Aceptar.

Prueba de una aplicación de EMP de Oracle Hyperion

Para confirmar el acceso a la aplicación de Oracle Hyperion, aparecerá un mensaje para usar una cuenta de Microsoft Entra ID para el inicio de sesión. Se comprueban las credenciales y aparece la página principal de EPM de Oracle Hyperion.

Pasos siguientes

- Tutorial: Configuración del acceso híbrido seguro con Microsoft Entra ID y Datawiza

- Tutorial: Configuración de Azure AD B2C con Datawiza para proporcionar un acceso híbrido seguro

- Vaya a Datawiza para Agregar SSO y MFA a EMP de Oracle Hyperion en minutos

- Vaya a docs.datawiza.com para consultar las guías de usuario de Datawiza