Funcionamiento de las relaciones de confianza para bosques en Active Directory (versión preliminar)

Active Directory Domain Services (AD DS) proporciona seguridad a través de varios dominios o bosques mediante relaciones de confianza entre ellos. Antes de que la autenticación se pueda producir entre confianzas, Windows debe comprobar primero si el dominio solicitado por un usuario, equipo o servicio tiene una relación de confianza con el dominio de la cuenta solicitante.

Para comprobar esta relación de confianza, el sistema de seguridad de Windows calcula una ruta de acceso de confianza entre el controlador de dominio (DC) del servidor que recibe la solicitud y un controlador de dominio en el dominio de la cuenta solicitante.

Los mecanismos de control de acceso que se proporcionan en AD DS y el modelo de seguridad distribuida de Windows ofrecen un entorno para el funcionamiento de las confianzas de dominio y bosque. Para que estas confianzas funcionen correctamente, todos los recursos o equipos deben tener una ruta de acceso de confianza directa a un controlador de dominio en el dominio donde se encuentran.

El servicio de Net Logon implementa la ruta de acceso de confianza mediante una conexión de llamada a procedimiento remoto (RPC) autenticada a la entidad del dominio de confianza. Un canal protegido también se extiende a otros dominios de AD DS a través de relaciones de confianza entre dominios. Este canal protegido se usa para obtener y comprobar la información de seguridad, incluidos los identificadores de seguridad (SID) para usuarios y grupos.

Nota

Domain Services admite varias direcciones de confianza de bosque, incluida una versión preliminar actual de las confianzas bidireccionales y las confianzas unidireccionales que pueden ser entrantes o salientes.

Para obtener información general sobre cómo se aplican las confianzas a Domain Services, consulte Conceptos y características de bosque.

Para empezar a usar confianzas en Domain Services, cree un dominio administrado que use confianzas de bosque.

Flujos de relación de confianza

El flujo de comunicaciones seguras en las redes de confianza determina la elasticidad de estas redes. La forma en que crea o configura una confianza determina hasta qué punto se extiende la comunicación dentro o entre bosques.

La dirección de la confianza determina el flujo de comunicación sobre confianzas. Las confianzas pueden ser unidireccionales o bidireccionales y pueden ser transitivas o no transitivas.

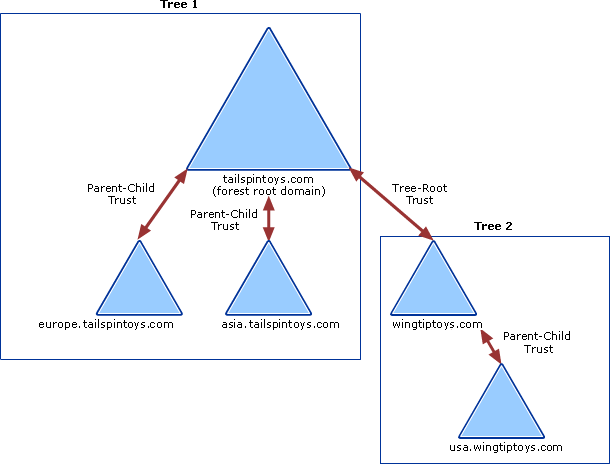

En el diagrama siguiente se muestra que todos los dominios de árbol 1 y árbol 2 tienen relaciones de confianza transitivas de forma predeterminada. Como resultado, los usuarios en Árbol 1 pueden acceder a los recursos en dominios de Árbol 2 y los usuarios en Árbol 2 pueden acceder a los recursos de Árbol 1cuando se asignan los permisos adecuados en el recurso.

Confianzas unidireccionales y bidireccionales

Las relaciones de confianza permiten el acceso a los recursos puede ser unidireccional o bidireccional.

Una confianza unidireccional es una ruta de autenticación unidireccional creada entre dos dominios. En una confianza unidireccional entre dominio A y dominio B, los usuarios de dominio A pueden acceder a los recursos de dominio B. Sin embargo, los usuarios de dominio B no pueden acceder a los recursos de dominio A.

Algunas confianzas unidireccionales pueden ser no transitivas o transitivas en función del tipo de confianza que se crea.

En una confianza bidireccional, el dominio A confía en el dominio B y el dominio B confía en el dominio A. Esta configuración significa que las solicitudes de autenticación pueden pasar entre los dos dominios en ambas direcciones. Algunas relaciones bidireccionales pueden ser no transitivas o transitivas en función del tipo de confianza que se crea.

Todas las confianzas de dominio en un bosque de AD DS local son confianzas bidireccionales y transitivas. Cuando se crea un nuevo dominio secundario, se crea automáticamente una confianza transitiva bidireccional entre el nuevo dominio secundario y el dominio primario.

Confianzas transitivas y no transitivas

Transitividad determina si una confianza se puede extender fuera de los dos dominios con los que se formó.

- Se puede usar una confianza transitiva para ampliar las relaciones de confianza con otros dominios.

- Se puede usar una confianza no transitiva para denegar las relaciones de confianza con otros dominios.

Cada vez que se crea un nuevo dominio en un bosque, se crea automáticamente una relación de confianza transitiva bidireccional entre el nuevo dominio y su dominio primario. Si se agregan dominios secundarios al nuevo dominio, la ruta de acceso de confianza fluye hacia arriba a través de la jerarquía de dominios que extiende la ruta de acceso de confianza inicial creada entre el nuevo dominio y su dominio primario. Las relaciones de confianza transitivas fluyen hacia arriba a través de un árbol de dominio a medida que se forma, creando confianzas transitivas entre todos los dominios del árbol de dominios.

Las solicitudes de autenticación siguen estas rutas de acceso de confianza, por lo que cualquier otro dominio del bosque puede autenticar las cuentas de cualquier otro dominio del bosque. Con un único proceso de inicio de sesión, las cuentas con los permisos adecuados pueden acceder a los recursos de cualquier dominio del bosque.

Fideicomisos forestales

Las confianzas de bosque ayudan a administrar infraestructuras de AD DS segmentadas y permiten el acceso a recursos y otros objetos entre varios bosques. Los trust forestales son útiles para los proveedores de servicios, las empresas que están realizando fusiones o adquisiciones, extranets de colaboración empresarial y empresas que buscan una solución para la autonomía administrativa.

Gracias a las confianzas de bosque, se pueden vincular dos bosques diferentes para formar una relación de confianza transitiva unidireccional o bidireccional. Una confianza de bosque permite a los administradores conectar dos bosques de AD DS con una única relación de confianza, para proporcionar una experiencia de autenticación y autorización directa a través de los bosques.

Una confianza de bosque solo se puede crear entre el dominio raíz de un bosque y el dominio raíz de otro bosque. Las confianzas forestales solo se pueden crear entre dos bosques y no se pueden extender implícitamente a un tercer bosque. Este comportamiento significa que si se crea una confianza forestal entre el bosque 1 y el bosque 2, y se crea otra confianza forestal entre el bosque 2 y el bosque 3, el bosque 1 no tiene una confianza implícita con el bosque 3.

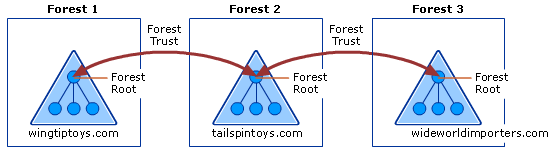

En el siguiente diagrama se muestran dos relaciones de confianza de bosque independientes entre tres bosques de AD DS de una única organización.

Esta configuración de ejemplo proporciona el siguiente acceso:

- Los usuarios de Bosque 2 pueden acceder a los recursos de cualquier dominio de Bosque 1 o Bosque 3

- Los usuarios de Bosque 3 pueden acceder a los recursos de cualquier dominio de Bosque 2

- Los usuarios de Bosque 1 pueden acceder a los recursos de cualquier dominio de Bosque 2

Esta configuración no permite que los usuarios de Bosque 1 accedan a los recursos de Bosque 3 o viceversa. Para permitir que los usuarios de Bosque 1 y Bosque 3 compartan recursos, se debe crear una confianza transitiva bidireccional entre los dos bosques.

Si se crea una confianza de bosque unidireccional entre dos bosques, los miembros del bosque de confianza pueden utilizar los recursos ubicados en el bosque que confía. Sin embargo, la confianza solo funciona en una dirección.

Por ejemplo, cuando se crea una confianza de bosque unidireccional entre el Bosque 1 (el bosque de confianza) y el Bosque 2 (el bosque que confía):

- Los miembros de Bosque 1 pueden acceder a los recursos ubicados en Bosque 2.

- Los miembros del Bosque 2 no pueden acceder a los recursos ubicados en el Bosque 1 mediante la misma confianza.

Importante

Microsoft Entra Domain Services admite varias direcciones para las confianzas de bosque.

Requisitos de la confianza de bosque

Para poder crear una confianza de bosque, debe comprobar que cuenta con la infraestructura del sistema de nombres de dominio (DNS) correcta. Solo se pueden crear confianzas de bosque cuando está disponible una de las siguientes configuraciones de DNS:

Un solo servidor DNS raíz es el servidor DNS raíz para ambos espacios de nombres DNS de bosque: la zona raíz contiene delegaciones para cada uno de los espacios de nombres DNS y las sugerencias de raíz de todos los servidores DNS incluyen el servidor DNS raíz.

Cuando no hay ningún servidor DNS raíz compartido y los servidores DNS raíz de cada espacio de nombres DNS de bosque usan reenviadores condicionales DNS para cada espacio de nombres DNS, con el fin de enrutar consultas sobre nombres en el otro espacio de nombres.

Importante

Todos los bosques de Microsoft Entra Domain Services con una confianza deben usar esta configuración de DNS. Hospedar un espacio de nombres DNS distinto del espacio de nombres DNS del bosque no es una característica de Microsoft Entra Domain Services. Los reenviadores condicionales son la configuración adecuada.

Cuando no hay ningún servidor DNS raíz compartido y los servidores DNS raíz de cada espacio de nombres DNS de bosque utilizan zonas DNS secundarias, se configuran en cada espacio de nombres DNS para enrutar las consultas de nombres hacia el otro espacio de nombres.

Para crear una confianza de bosque en AD DS, debe ser miembro del grupo de administradores de dominio (en el dominio raíz del bosque) o del grupo de administradores de empresa en Active Directory. A cada confianza se le asigna una contraseña que deben conocer los administradores de ambos bosques. Los miembros del grupo de administradores de empresa de ambos bosques pueden crear las confianzas en ambos bosques a la vez; en este escenario, se genera y escribe automáticamente una contraseña criptográficamente aleatoria para ambos bosques.

Un bosque de dominio administrado admite hasta cinco confianzas de bosques de salida unidireccionales en los bosques locales. La confianza de bosque de salida para Microsoft Entra Domain Services se crea en el centro de administración de Microsoft Entra. Un usuario con los privilegios indicados anteriormente en el entorno local de Active Directory debe configurar la confianza de bosque de entrada.

Procesos de confianza e interacciones

Muchas transacciones entre dominios y entre bosques dependen de las confianzas de dominio o bosque para realizar diversas tareas. En esta sección se describen los procesos e interacciones que se producen a medida que se accede a los recursos a través de dominios de confianza y se evalúan las referencias de autenticación.

Información general sobre el procesamiento de referencias de autenticación

Cuando se hace referencia a una solicitud de autenticación a un dominio, el controlador de dominio de ese dominio debe determinar si existe una relación de confianza con el dominio desde el que procede la solicitud. La dirección de la confianza y si la confianza es transitiva o no transitiva también debe determinarse antes de autenticar al usuario para acceder a los recursos del dominio. El proceso de autenticación que se produce entre dominios de confianza varía según el protocolo de autenticación en uso. Los protocolos Kerberos V5 y NTLM procesan las referencias para la autenticación en un dominio de forma diferente.

Procesamiento de referencia en Kerberos V5

El protocolo de autenticación Kerberos V5 depende del servicio Net Logon en controladores de dominio para la información de autenticación y autorización del cliente. El protocolo Kerberos se conecta a un Centro de distribución de claves (KDC) en línea y al almacén de cuentas de Active Directory para vales de sesión.

El protocolo Kerberos también usa confianzas para los servicios de concesión de vales (TGS) entre dominios y para validar los certificados de atributos de privilegios (PAC) a través de un canal seguro. El protocolo Kerberos realiza la autenticación entre dominios solo con dominios kerberos del sistema operativo que no son de la marca Windows, como un dominio kerberos MIT y no necesita interactuar con el servicio Net Logon.

Si el cliente utiliza Kerberos V5 para la autenticación, solicita un ticket al servidor en el dominio de destino desde un controlador de dominio en su dominio de cuenta. El KDC de Kerberos actúa como intermediario de confianza entre el cliente y el servidor y proporciona una clave de sesión que permite a las dos partes autenticarse entre sí. Si el dominio de destino es diferente del dominio actual, el KDC sigue un proceso lógico para determinar si se puede hacer referencia a una solicitud de autenticación:

¿El dominio del servidor que se solicita confía directamente en el dominio actual?

- Si es así, envíe al cliente una referencia al dominio solicitado.

- Si no, vaya al paso siguiente.

¿Existe una relación de confianza transitiva entre el dominio actual y el siguiente dominio en la ruta de acceso de confianza?

- Si es así, envíe al cliente una referencia al siguiente dominio en la ruta de acceso de confianza.

- Si no, envíe al cliente un mensaje de inicio de sesión denegado.

Procesamiento de referencia en NTLM

El protocolo de autenticación NTLM depende del servicio Net Logon en controladores de dominio para la información de autenticación y autorización del cliente. Este protocolo autentica a los clientes que no usan la autenticación Kerberos. NTLM usa confianzas para pasar solicitudes de autenticación entre dominios.

Si el cliente usa NTLM para la autenticación, la solicitud inicial de autenticación va directamente del cliente al servidor de recursos del dominio de destino. Este servidor crea un desafío al que responde el cliente. A continuación, el servidor envía la respuesta del usuario a un controlador de dominio en su dominio de cuenta de equipo. Este controlador de dominio comprueba la cuenta de usuario en su base de datos de cuentas de seguridad.

Si la cuenta no existe en la base de datos, el controlador de dominio determina si se debe realizar la autenticación de paso a través, reenviar la solicitud o denegarla mediante la siguiente lógica:

¿Tiene el dominio actual una relación de confianza directa con el dominio del usuario?

- Si es así, el controlador de dominio envía las credenciales del cliente a un controlador de dominio en el dominio del usuario para la autenticación de paso a través.

- Si no, vaya al paso siguiente.

¿Tiene el dominio actual una relación de confianza transitiva con el dominio del usuario?

- Si es así, pase la solicitud de autenticación al siguiente dominio en la ruta de acceso de confianza. Este controlador de dominio repite el proceso comprobando las credenciales del usuario en su propia base de datos de cuentas de seguridad.

- Si no es así, envíe al cliente un mensaje de inicio de sesión denegado.

Procesamiento basado en Kerberos de solicitudes de autenticación a través de confianzas de bosque

Cuando dos bosques están conectados mediante una confianza de bosque, las solicitudes de autenticación realizadas con los protocolos Kerberos V5 o NTLM se pueden enrutar entre los bosques para proporcionar acceso a los recursos de ambos.

Cuando se establece una confianza de bosque por primera vez, cada bosque recopila todos los espacios de nombres de confianza del bosque asociado y almacena la información en un objeto de dominio de confianza (TDO). Los espacios de nombres de confianza incluyen los nombres de los árboles de dominio, los sufijos de nombre principal de usuario (UPN), los sufijos de nombre de entidad de seguridad de servicio (SPN) y los espacios de nombres de identificador de seguridad (SID) usados en el otro bosque. Los objetos TDO se replican en el catálogo global.

Nota

No se admiten sufijos UPN alternativos en las confianzas. Si un dominio local usa el mismo sufijo UPN que Domain Services, el inicio de sesión debe usar sAMAccountName.

Para que los protocolos de autenticación puedan seguir la ruta de acceso de confianza del bosque, el nombre de entidad de seguridad de servicio (SPN) del equipo de recursos debe resolverse en una ubicación del otro bosque. Un SPN puede ser uno de los siguientes nombres:

- Nombre DNS de un host.

- Nombre DNS de un dominio.

- Nombre distintivo de un objeto de punto de conexión de servicio.

Cuando una estación de trabajo de un bosque intenta acceder a los datos de un equipo de recursos de otro bosque, el proceso de autenticación de Kerberos se pone en contacto con el controlador de dominio para obtener un vale de servicio al SPN del equipo de recursos. Una vez que el controlador de dominio consulta el catálogo global y determina que el SPN no está en el mismo bosque que el controlador de dominio, este envía una referencia para su dominio principal de vuelta a la estación de trabajo. En ese momento, la estación de trabajo consulta el dominio primario del vale de servicio y continúa siguiendo la cadena de referencia hasta que llegue al dominio donde se encuentra el recurso.

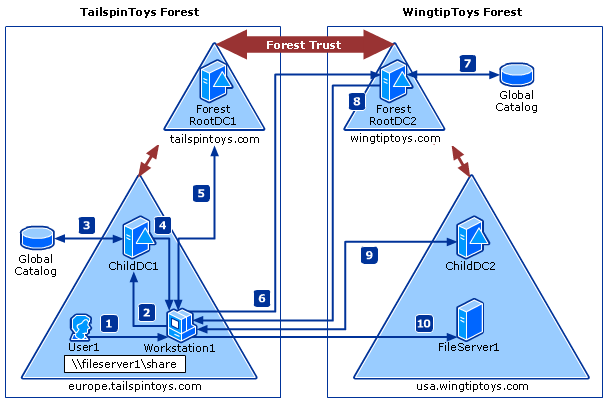

En el diagrama y los pasos siguientes se proporciona una descripción detallada del proceso de autenticación Kerberos que se usa cuando los equipos que ejecutan Windows intentan acceder a los recursos desde un equipo ubicado en otro bosque.

de confianza de bosque

de confianza de bosque

User1 inicia sesión en Workstation1 mediante credenciales del dominio de europe.tailspintoys.com. A continuación, el usuario intenta acceder a un recurso compartido en el Servidor de archivos 1 ubicado en el bosque usa.wingtiptoys.com.

La Workstation1 se pone en contacto con el Centro de distribución de claves de Kerberos en un controlador de dominio de su dominio, ChildDC1, y solicita un vale de servicio para el SPN del FileServer1.

childDC1 no encuentra el SPN en su base de datos de dominio y consulta el catálogo global para ver si algún dominio del bosque de tailspintoys.com contiene este SPN. Dado que un catálogo global está limitado a su propio bosque, no encuentra el SPN.

A continuación, el catálogo global comprueba su base de datos para obtener información acerca de las confianzas de bosque establecidas con su bosque. Si encuentra alguna, compara los sufijos de nombre incluidos en el objeto de dominio de confianza (TDO) de la confianza de bosque con el sufijo del SPN de destino para encontrar una coincidencia. Una vez que encuentra una coincidencia, el catálogo global proporciona una sugerencia de enrutamiento de vuelta al ChildDC1.

Las sugerencias de enrutamiento ayudan a dirigir las solicitudes de autenticación hacia el bosque de destino. Las sugerencias solo se usan cuando todos los canales de autenticación tradicionales, como el controlador de dominio local y, a continuación, el catálogo global, no pueden localizar un SPN.

El ChildDC1 envía una referencia para su dominio primario de vuelta a la Workstation1.

La Workstation1 se pone en contacto con un controlador de dominio del ForestRootDC1 (su dominio primario) para obtener una referencia a un controlador de dominio (ForestRootDC2) en el dominio raíz del bosque wingtiptoys.com.

La Workstation1 se pone en contacto con el ForestRootDC2 en el bosque wingtiptoys.com para obtener un vale de servicio al servicio solicitado.

El ForestRootDC2 se pone en contacto con su catálogo global para encontrar el SPN; el catálogo global encuentra una coincidencia y la envía de vuelta al ForestRootDC2.

A continuación, el ForestRootDC2 envía la referencia a usa.wingtiptoys.com de vuelta a la Workstation1.

La Workstation1 se pone en contacto con el Centro de distribución de claves en el ChildDC2 y negocia el vale para que el User1 consiga acceso al FileServer1.

Una vez que Workstation1 tiene un ticket de servicio, envía el ticket de servicio a FileServer1, que lee las credenciales de seguridad de User1y construye un token de acceso en consecuencia.

Objeto de dominio de confianza

Un Objeto de Dominio de Confianza (TDO) almacenado en el contenedor Sistema dentro de su dominio representa cada confianza de dominio o de bosque dentro de una organización.

Contenido del objeto de dominio de confianza

La información contenida en un objeto de dominio de confianza varía en función de si este objeto fue creado por una confianza de dominio o por una confianza de bosque.

Cuando se crea una confianza de dominio, los atributos como el nombre de dominio DNS, el SID de dominio, el tipo de confianza, la transitividad de confianza y el nombre de dominio mutuo se representan en el TDO. Los objetos de dominio de confianza en las relaciones de confianza de bosque almacenan atributos adicionales, para identificar todos los espacios de nombres de confianza del bosque asociado. Estos atributos incluyen los nombres de los árboles de dominio, los sufijos de nombre principal de usuario (UPN), los sufijos de nombre de entidad de seguridad de servicio (SPN) y los espacios de nombres de identificador de seguridad (SID).

Dado que las confianzas se almacenan en Active Directory como TDO, todos los dominios de un bosque tienen conocimiento de las relaciones de confianza que están en vigor en todo el bosque. Del mismo modo, cuando dos o más bosques se unen mediante confianzas de bosque, los dominios raíz de cada bosque tienen conocimiento de las relaciones de confianza que están en vigor en todos los dominios de los bosques de confianza.

Cambios de contraseña de TDO

Ambos dominios de una relación de confianza comparten una contraseña, que se almacena en el objeto TDO de Active Directory. Como parte del proceso de mantenimiento de la cuenta, cada 30 días, el controlador de dominio de confianza cambia la contraseña almacenada en el TDO. Dado que todas las confianzas bidireccionales son realmente dos confianzas unidireccionales que van en direcciones opuestas, el proceso se produce dos veces para las confianzas bidireccionales.

Una confianza tiene un lado que confía y un lado de confianza. En el lado de confianza, se puede usar cualquier controlador de dominio grabable para el proceso. En el lado confiable, el emulador de PDC realiza el cambio de contraseña.

Para cambiar una contraseña, los controladores de dominio completan el siguiente proceso:

El emulador del controlador de dominio principal (PDC) en el dominio de confianza crea una nueva contraseña. Un controlador de dominio del dominio de confianza nunca inicia el cambio de contraseña. Siempre lo inicia el emulador de PDC del dominio que confía.

El emulador de PDC del dominio que confía establece el campo OldPassword del objeto de dominio de confianza en el campo NewPassword actual.

El emulador PDC en el dominio de confianza configura el campo NewPassword del objeto TDO a la nueva contraseña. Mantener una copia de la contraseña anterior permite revertir a la contraseña anterior si el controlador de dominio del dominio de confianza no recibe el cambio o si el cambio no se replica antes de que se realice una solicitud que use la nueva contraseña de confianza.

El emulador PDC del dominio de confianza realiza una llamada remota a un controlador de dominio en el dominio de confianza en el que se le pide que establezca la contraseña en la cuenta de confianza en la nueva contraseña.

El controlador de dominio del dominio de confianza cambia la contraseña de confianza a la nueva contraseña.

En cada lado de la confianza, las actualizaciones se replican en los demás controladores de dominio del dominio. En el dominio de confianza, el cambio desencadena una replicación urgente del objeto de dominio de confianza.

La contraseña ahora se cambia en ambos controladores de dominio. La replicación normal distribuye los objetos TDO a los demás controladores de dominio del dominio. Sin embargo, es posible que el controlador de dominio del dominio que confía cambie la contraseña sin actualizar correctamente un controlador de dominio del dominio de confianza. Este escenario puede producirse porque no se pudo establecer un canal protegido, que es necesario para procesar el cambio de contraseña. También es posible que el controlador de dominio del dominio de confianza no esté disponible en algún momento durante el proceso y que no reciba la contraseña actualizada.

Para tratar situaciones en las que el cambio de contraseña no se comunica correctamente, el controlador de dominio del dominio de confianza nunca cambia la nueva contraseña a menos que se haya autenticado correctamente (configurar un canal protegido) mediante la nueva contraseña. Este comportamiento es el motivo por el que las contraseñas antiguas y nuevas se mantienen en el objeto TDO del dominio de confianza.

No se finaliza un cambio de contraseña hasta que la autenticación con la contraseña se realiza correctamente. La contraseña almacenada antigua se puede usar en el canal protegido hasta que el controlador de dominio del dominio de confianza reciba la nueva contraseña, lo que permite el servicio ininterrumpido.

Si se produce un error en la autenticación mediante la nueva contraseña porque la contraseña no es válida, el controlador de dominio de confianza intenta autenticarse mediante la contraseña anterior. Si se autentica correctamente con la contraseña antigua, reanuda el proceso de cambio de contraseña en un plazo de 15 minutos.

Las actualizaciones de contraseñas de confianza deben replicarse en los controladores de dominio de ambos lados de la confianza en un plazo de 30 días. Si se cambia la contraseña de confianza después de 30 días y un controlador de dominio solo tiene la contraseña N-2, no podrá usar la confianza del lado que confía y no podrá crear un canal seguro en el lado de confianza.

Puertos de red usados por las confianzas

Dado que las confianzas deben implementarse en varios límites de red, es posible que tengan que abarcar uno o varios firewalls. Cuando este es el caso, puede tunelizar el tráfico de confianza a través de un firewall o abrir puertos específicos en el firewall para permitir que el tráfico pase.

Importante

Active Directory Domain Services no admite la restricción del tráfico RPC de Active Directory a puertos específicos.

Lea la sección Windows Server 2008 y versiones posteriores del artículo de soporte técnico de Microsoft Configuración de un firewall para dominios y confianzas de Active Directory para obtener información acerca de los puertos necesarios para una confianza de bosque.

Servicios y herramientas auxiliares

Para admitir las confianzas y la autenticación, se usan algunas características y herramientas de administración adicionales.

Net Logon

El servicio Net Logon mantiene un canal seguro desde un equipo con Windows hasta un controlador de dominio. También se usa en los siguientes procesos relacionados con la confianza:

Configuración y administración de confianza: Net Logon ayuda a mantener las contraseñas de confianza, recopila información sobre relaciones de confianza y las verifica interactuando con el proceso de LSA y el TDO.

En el caso de las confianzas de bosque, la información de confianza incluye el registro de información de confianza de bosque (FTInfo), que contiene el conjunto de espacios de nombres que un bosque de confianza notifica que administra, anotado con un campo que indica si cada notificación es de confianza para el bosque que confía.

Autenticación: proporciona credenciales de usuario a través de un canal protegido a un controlador de dominio y devuelve los SID de dominio y los derechos de usuario para el usuario.

Ubicación del controlador de dominio: ayuda a buscar o localizar controladores de dominio en un dominio o entre dominios.

Validación de paso a través: Net Logon procesa las credenciales de los usuarios de otros dominios. Cuando un dominio de confianza necesita comprobar la identidad de un usuario, pasa las credenciales del usuario a través de Net Logon al dominio de confianza para su comprobación.

Comprobación del certificado de atributo de privilegios (PAC): cuando un servidor que usa el protocolo Kerberos para la autenticación debe comprobar el PAC en un vale de servicio, envía el PAC a través del canal seguro a su controlador de dominio para su comprobación.

Autoridad de seguridad local

La autoridad de seguridad local (LSA) es un subsistema protegido que mantiene información sobre todos los aspectos de la seguridad local en un sistema. Conocida colectivamente como política de seguridad local, la LSA proporciona varios servicios para la traducción entre nombres e identificadores.

El subsistema de seguridad LSA proporciona servicios tanto en modo kernel como en modo de usuario para validar el acceso a objetos, comprobar los privilegios de usuario y generar mensajes de auditoría. LSA es responsable de comprobar la validez de todos los tickets de sesión presentados por los servicios en dominios de confianza o no confiables.

Herramientas de administración

Los administradores pueden usar Dominios y relaciones de confianza de Active Directory, Netdom y Nltest para exponer, crear, quitar o modificar relaciones de confianza.

- Dominios y confianzas de Active Directory es el complemento de Microsoft Management Console (MMC) que se usa para administrar confianzas de dominios, niveles funcionales de dominios y bosques, y sufijos de nombre principal de usuario.

- Las herramientas de línea de comandos Netdom y Nltest se pueden usar para buscar, mostrar, crear y administrar confianzas. Estas herramientas se comunican directamente con la autoridad de LSA en un controlador de dominio.

Pasos siguientes

Para empezar a crear un dominio administrado con una confianza de bosque, consulte Creación y configuración de un dominio administrado de Domain Services. Después puede continuar en Creación de una confianza de bosque de salida a un dominio local.