Solución de problemas de registro de información de seguridad combinado

La información de este artículo está pensada como guía para los administradores que solucionan problemas notificados por los usuarios de la experiencia de registro combinado.

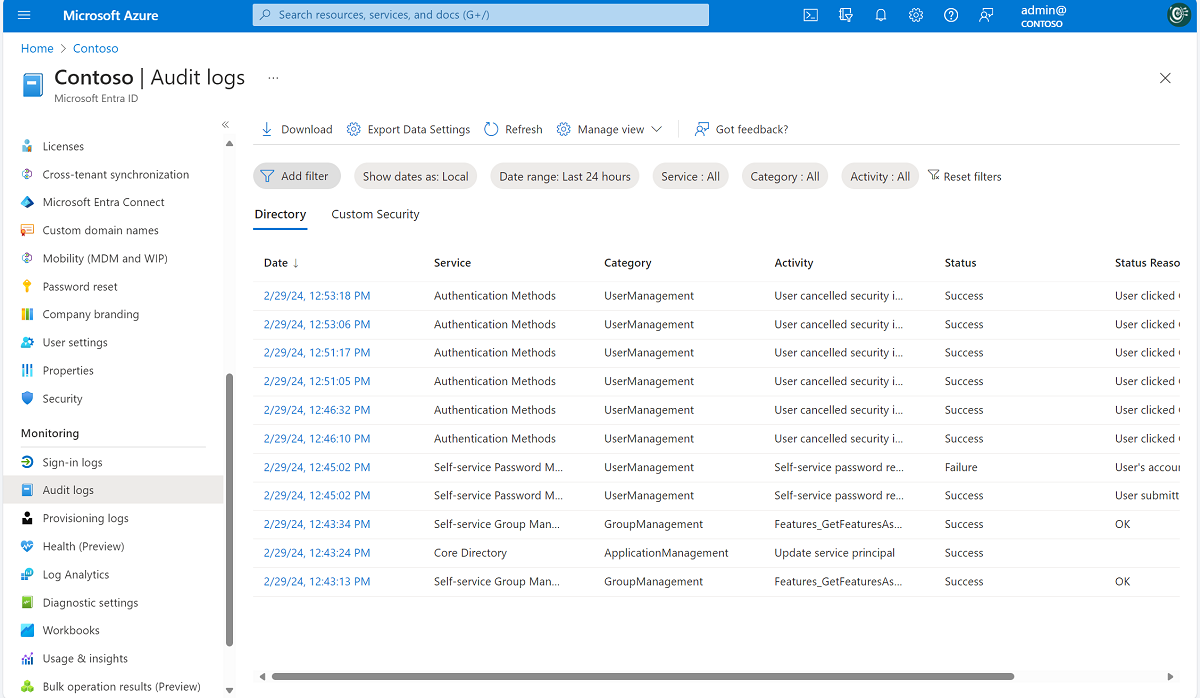

Registros de auditoría

Los eventos registrados para un registro combinado están en el servicio de métodos de autenticación en los registros de auditoría de Microsoft Entra.

En la siguiente tabla se muestran todos los eventos de auditoría generados por el registro combinado:

| Actividad | Status | Motivo | Descripción |

|---|---|---|---|

| El usuario registró toda la información de seguridad necesaria | Correcto | El usuario registró toda la información de seguridad necesaria. | Este evento se produce cuando un usuario ha completado correctamente el registro. |

| El usuario registró toda la información de seguridad necesaria | Error | El usuario canceló el registro de información de seguridad. | Este evento se produce cuando un usuario cancela el registro del modo de interrupción. |

| El usuario registró información de seguridad | Correcto | El usuario registró el método. | Este evento se produce cuando un usuario registra un método individual. El método puede ser una aplicación de autenticación, un teléfono, una dirección de correo electrónico, preguntas de seguridad, una contraseña de aplicación, un teléfono alternativo, etc. |

| Información de seguridad revisada por el usuario | Correcto | Información de seguridad revisada correctamente por el usuario. | Este evento se produce cuando un usuario selecciona Looks good (Parece correcto) en la página de revisión de información de seguridad. |

| Información de seguridad revisada por el usuario | Error | El usuario no pudo revisar la información de seguridad. | Este evento se produce cuando un usuario selecciona Looks good (Parece correcto) en la página de revisión de información de seguridad, pero se ha producido algún problema en el back-end. |

| El usuario eliminó información de seguridad | Correcto | El usuario eliminó el método. | Este evento se produce cuando un usuario elimina un método individual. El método puede ser una aplicación de autenticación, un teléfono, una dirección de correo electrónico, preguntas de seguridad, una contraseña de aplicación, un teléfono alternativo, etc. |

| El usuario eliminó información de seguridad | Error | El usuario no pudo eliminar el método. | Este evento se produce cuando un usuario intenta eliminar un método pero el intento falla por alguna razón. El método puede ser una aplicación de autenticación, un teléfono, una dirección de correo electrónico, preguntas de seguridad, una contraseña de aplicación, un teléfono alternativo, etc. |

| El usuario cambió la información de seguridad predeterminada | Correcto | El usuario cambió la información de seguridad predeterminada para el método. | Este evento se produce cuando un usuario cambia el método predeterminado. El método puede ser una notificación de la aplicación de autenticación, un código de mi aplicación de autenticación o un token, una llamada al número +X XXXXXXXXXX, un envío de mensaje de un mensaje de texto al número +X XXXXXXXXX, etc. |

| El usuario cambió la información de seguridad predeterminada | Error | El usuario no pudo cambiar la información de seguridad predeterminada para el método. | Este evento se produce cuando un usuario intenta cambiar el método predeterminado, pero el intento falla por alguna razón. El método puede ser una notificación de la aplicación de autenticación, un código de mi aplicación de autenticación o un token, una llamada al número +X XXXXXXXXXX, un envío de mensaje de un mensaje de texto al número +X XXXXXXXXX, etc. |

Solución de problemas del modo de interrupción

| Síntoma | Pasos para solucionar problemas |

|---|---|

| No veo los métodos que esperaba ver. | 1. Compruebe si el usuario tiene un rol de administrador de Microsoft Entra. Si es así, vea las diferencias de la directiva de administración de autoservicio de restablecimiento de contraseña. 2. Determine si el usuario está siendo interrumpido debido a la aplicación del registro de autenticación multifactor (MFA) o a la aplicación del registro de SSPR. Consulte el diagrama de flujo en "Modos de registro combinado" para determinar qué métodos se deben mostrar. 3. Determine hace cuánto tiempo se cambió la directiva de MFA o SSPR. Si el cambio es reciente, puede que la actualización de la directiva tarde en aplicarse. |

Solución de problemas de modo de administración

| Síntoma | Pasos para solucionar problemas |

|---|---|

| No tengo la opción de agregar un método determinado. | 1. Determine si el método está habilitado para MFA o para SSPR. 2. Si el método está habilitado, vuelva a guardar las directivas y espere entre 1 y 2 horas antes de volver a probar. 3. Si el método está habilitado, asegúrese de que el usuario no lo haya configurado el número máximo de veces que puede hacerlo. |

Cómo requerir que el usuario vuelva a registrarse para la autenticación multifactor

- Inicie sesión en el centro de administración de Microsoft Entra como mínimo un administrador de autenticación y directivas de .

- Vaya a Usuariosy seleccione el usuario al que desea volver a registrar MFA.

- Haga clic en Métodos de autenticacióny haga clic en Requerir volver a registrarse para la autenticación multifactorial.

- Haga clic en Aceptar para confirmar.