Introducción a Servidor Azure Multi-Factor Authentication

Esta página describe una nueva instalación del servidor y su configuración con una instancia loal de Active Directory. Si ya tiene instalado el servidor MFA y desea actualizarlo, consulte Upgrade to the latest Azure Multi-Factor Authentication Server (Actualización a la versión más reciente del Servidor Microsoft Azure Multi-Factor Authentication). Para más información sobre cómo instalar solo el servicio web, consulte Implementación del servicio web móvil de la aplicación móvil del Servidor Azure Multi-Factor Authentication.

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Multi-Factor Authentication de Microsoft Azure ya no atenderán las solicitudes de autenticación multifactor, lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure Multi-Factor Authentication basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Microsoft Azure Multi-Factor Authentication. Para más información, consulte Migración de Servidor Microsoft Azure Multi-Factor Authentication.

Para empezar a trabajar con la autenticación multifactor basada en la nube, consulte Tutorial: Protección de los eventos de inicio de sesión de usuario mediante la autenticación multifactor de Azure.

Planeamiento de la implementación

Antes de descargar el servidor Azure Multi-Factor Authentication, piense cuáles son sus requisitos de alta disponibilidad y carga. Use esta información para decidir cómo y dónde realizar la implementación.

Una buena directriz para saber la cantidad de memoria que se necesita es el número de usuarios que espera autenticar de forma regular.

| Usuarios | RAM |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

¿Necesita configurar varios servidores para lograr alta disponibilidad o un equilibrio de carga? Existen muchas maneras de establecer esta configuración con el Servidor Multi-Factor Authentication de Azure. Cuando instale su primer Servidor Multi-Factor Authentication de Azure, se convertirá en el maestro. Los servidores adicionales pasan a ser los subordinados y sincronizan automáticamente los usuarios y la configuración con el maestro. A continuación, puede configurar un servidor principal y hacer que el resto actúen como copia de seguridad, o bien puede configurar el equilibrio de carga entre todos los servidores.

Cuando un servidor maestro del Servidor Multi-Factor Authentication de Azure se desconecta, los servidores subordinados pueden seguir procesando solicitudes de comprobación en dos pasos. Sin embargo, no puede agregar usuarios nuevos y los existentes no pueden actualizar su configuración hasta que el servidor maestro vuelva a estar conectado o se promocione un servidor subordinado.

Preparación del entorno

Asegúrese de que el servidor que usa para la autenticación multifactor de Microsoft Entra cumpla los requisitos siguientes.

| Requisitos del Servidor Azure Multi-Factor Authentication | Descripción |

|---|---|

| Hardware | |

| Software | |

| Permisos | Cuenta de administrador de dominio o administrador de empresa para registrar con Active Directory |

1 Si el Servidor Multi-Factor Authentication de Azure no se activa en una máquina virtual (VM) de Azure que ejecuta Windows Server 2019 o posterior, intente usar una versión anterior de Windows Server.

Componentes del Servidor Multi-Factor Authentication de Azure

Hay tres componentes web que componen el Servidor Multi-Factor Authentication de Azure:

- SDK de servicio web: permite la comunicación con los demás componentes y se instala en el servidor de aplicaciones del Servidor Multi-Factor Authentication de Azure

- El Portal de usuarios: un sitio web de Internet Information Services (IIS) que permite a los usuarios inscribirse en la autenticación multifactor de Microsoft Entra y mantener sus cuentas.

- El servicio web de aplicación móvil: permite el uso de una aplicación móvil como Microsoft Authenticator para la verificación en dos pasos.

Los tres componentes se pueden instalar en el mismo servidor si este tiene conexión a Internet. Si se dividen los componentes, el SDK del servicio web se instala en la aplicación de autenticación multifactor de Microsoft Entra y el portal de usuario y el servicio web de la aplicación móvil se instalan en un servidor orientado a Internet.

Requisitos de firewall del Servidor Azure Multi-Factor Authentication

Cada servidor MFA debe ser capaz de comunicarse en el puerto 443 de salida a las siguientes direcciones:

Si los firewalls de salida están restringidos en el puerto 443, deberán abrirse los siguientes intervalos de direcciones IP:

| Subred IP | Máscara de red | Rango de direcciones IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Si no está usando la característica de confirmación de eventos y los usuarios no usan aplicaciones móviles para comprobar desde dispositivos de la red corporativa, solo necesita los siguientes intervalos:

| Subred IP | Máscara de red | Rango de direcciones IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Descarga del servidor MFA

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

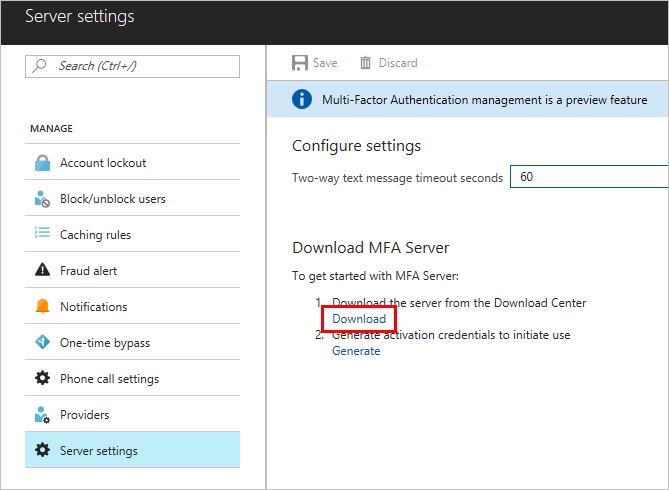

Siga estos pasos para descargar el Servidor Multi-Factor Authentication de Azure:

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Multi-Factor Authentication de Microsoft Azure ya no atenderán las solicitudes de autenticación multifactor, lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure Multi-Factor Authentication basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Microsoft Azure Multi-Factor Authentication. Para más información, consulte Migración de Servidor Microsoft Azure Multi-Factor Authentication.

Para empezar a trabajar con la autenticación multifactor basada en la nube, consulte Tutorial: Protección de los eventos de inicio de sesión de usuario mediante la autenticación multifactor de Azure.

Los clientes existentes que hayan activado el Servidor MFA antes del 1 de julio de 2019 podrán descargar la versión más reciente y las actualizaciones futuras, así como generar credenciales de activación como de costumbre. Los siguientes pasos solo funcionan si se trata de un cliente de Servidor MFA existente.

-

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Vaya a Protección>Autenticación multifactor>Configuración del servidor.

Seleccione Descargar y siga las instrucciones que aparecen en la página de descarga para guardar el programa de instalación.

Mantenga esta página abierta ya que habrá que consultarla después de ejecutar el programa de instalación.

Instalación y configuración del servidor MFA

Una vez descargado el servidor, ya se puede instalar y configurar. Asegúrese de que el servidor en el que va a instalarlo cumple los requisitos que se enumeran en la sección de planificación.

- Haga doble clic en el archivo ejecutable.

- En la pantalla Seleccionar carpeta de instalación, asegúrese de que la carpeta sea correcta y haga clic en Siguiente. Las siguientes bibliotecas están instaladas:

- Cuando finalice la instalación, seleccione Finalizar. Se inicia el asistente de configuración.

- De vuelta en la página desde la que se ha descargado el servidor, haga clic en el botón Generar credenciales de activación. Copie esta información en el Servidor Multi-Factor Authentication de Azure en los cuadros proporcionados y haga clic en Activar.

Nota:

Se necesita un administrador global para administrar esta función.

Enviar un correo electrónico a los usuarios

Para facilitar la implementación, permita que el servidor MFA se comunique con otros usuarios. El servidor MFA puede enviar un correo electrónico para informarles de que se les ha inscrito en la verificación en dos pasos.

El correo electrónico que envíe estará determinado por cómo haya configurado la verificación en dos pasos para los usuarios. Por ejemplo, si puede importar los números de teléfono del directorio de la empresa, el mensaje de correo electrónico deberá incluir los números de teléfono predeterminados para que los usuarios sepan qué pueden esperar. Si no los ha importado o los usuarios van a utilizar la aplicación móvil, envíeles un mensaje de correo electrónico en el que se les indique que deben completar la inscripción de su cuenta. Incluya un hipervínculo al portal de usuarios de la autenticación multifactor de Azure en el correo electrónico.

El contenido del correo electrónico variará según el método de autenticación que se haya establecido para el usuario (llamada de teléfono, SMS o aplicación móvil). Por ejemplo, si el usuario debe usar un PIN para autenticarse, el correo electrónico le indica el PIN inicial que se ha establecido. Los usuarios deben cambiar su código PIN durante su primera autenticación.

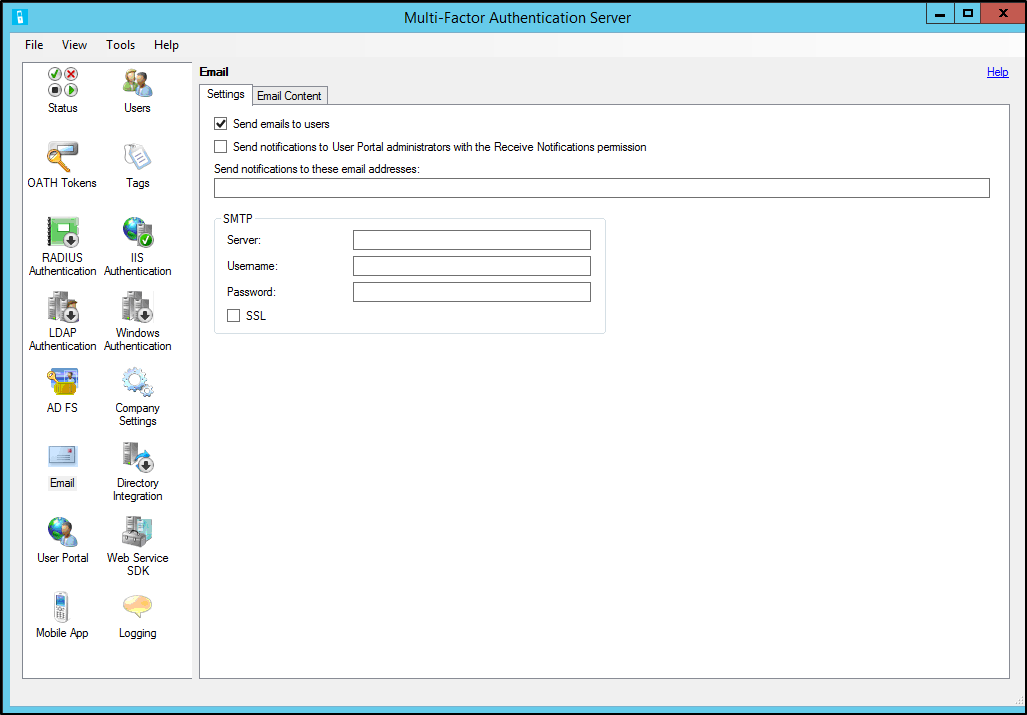

Configuración del correo electrónico y las plantillas de correo electrónico

Haga clic en el icono de correo electrónico situado a la izquierda para configurar las opciones de envío de estos correos electrónicos. En esta página puede introducir la información del Protocolo simple de transferencia de correo (SMTP) del servidor de correo electrónico y seleccionar la casilla Enviar correos electrónicos a los usuarios para enviar un correo electrónico.

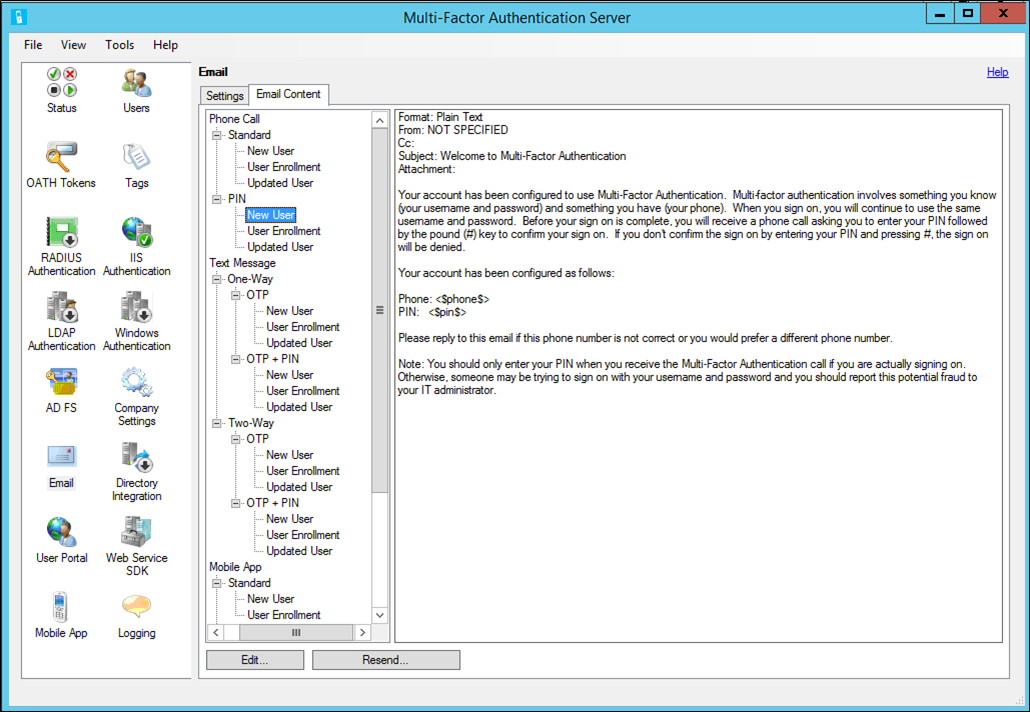

En la pestaña Contenido del mensaje de correo electrónico, verá las plantillas de correo electrónico que hay disponibles. Elija la plantilla más adecuada según cómo haya configurado la verificación en dos pasos para los usuarios.

Importación de usuarios desde Active Directory

Ahora que está instalado el servidor, probablemente querrá agregar usuarios. Puede decidir crearlos manualmente, importar los usuarios desde Active Directory o configurar la sincronización automática con Active Directory.

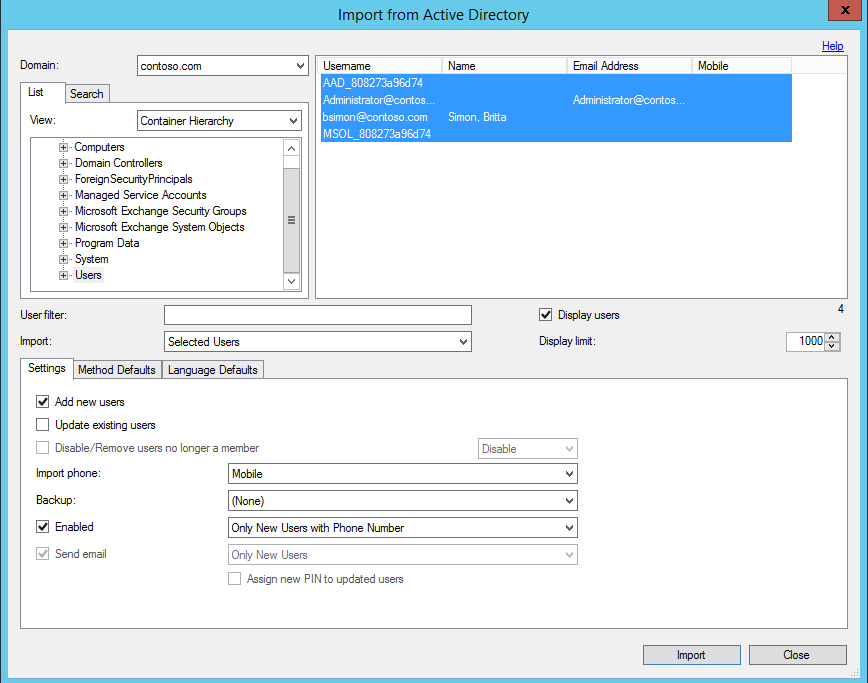

Importación manual desde Active Directory

En el Servidor Multi-Factor Authentication de Azure, a la izquierda, seleccione Usuarios.

En la parte inferior, seleccione Importar desde Active Directory.

Ahora puede buscar usuarios individuales o buscar en el directorio Windows Server Active Directory para las unidades organizativas (UO) con usuarios en ellas. En este caso, se especifican las UO de los usuarios.

Resalte todos los usuarios de la derecha y haga clic en Importar. Debe aparecer una ventana emergente que le indica que la operación se realizó correctamente. Cierre la ventana de importación.

Sincronización automática con Active Directory

- En el Servidor Multi-Factor Authentication de Azure, a la izquierda, seleccione Integración de directorios.

- Vaya a la pestaña Sincronización.

- En la parte inferior, elija Agregar.

- En el cuadro de diálogo Agregar elemento de sincronización que aparece, elija el dominio, la unidad organizativa o grupo de seguridad, la configuración, y los valores predeterminados de métodos e idiomas para esta tarea de sincronización, y haga clic en Agregar.

- Active la casilla denominada Habilitar sincronización con Active Directory y elija un intervalo de sincronización entre un minuto y 24 horas.

¿Cómo controla el Servidor Azure Multi-Factor Authentication los datos de usuario?

Cuando se usa Servidor Multi-Factor Authentication local, los datos de los usuarios se almacenan en los servidores locales. Los datos de usuario persistentes no se almacenan en la nube. Cuando el usuario realiza una verificación en dos pasos, el servidor MFA envía datos al servicio en la nube de autenticación multifactor de Microsoft Entra para realizar la verificación. Cuando estas solicitudes de autenticación se envían al servicio en la nube, en la solicitud y los registros se incluyen los siguientes campos para que estén disponibles en los informes de utilización/autenticación del cliente. Algunos de los campos son opcionales y se pueden habilitar o deshabilitar en Servidor Multi-Factor Authentication. La comunicación desde Servidor MFA al servicio en la nube MFA usa SSL/TLS en el puerto 443 de salida. Estos campos son:

- Id. exclusivo: nombre de usuario o Id. interno de Servidor MFA

- Nombre y apellidos (opcional)

- Dirección de correo electrónico (opcional)

- Número de teléfono: al realizar una llamada de voz o autenticación por SMS

- Token de dispositivo: al realizar la autenticación de una aplicación móvil

- Modo de autenticación

- Resultado de autenticación

- Nombre de Servidor MFA

- IP de Servidor MFA

- IP de cliente: si está disponible

Además de los campos anteriores, el resultado (éxito o denegación) de la verificación y el motivo de las denegaciones también se almacenan con los datos de autenticación y están disponibles en informes de uso y autenticación.

Importante

A partir de marzo de 2019, las opciones de llamada de teléfono no estarán disponibles para los usuarios del Servidor MFA en inquilinos de Microsoft Entra gratis o de evaluación. Los mensajes SMS no se ven afectados por este cambio. Las llamadas de teléfono seguirán estando disponibles para los usuarios de inquilinos de Microsoft Entra de pago. Este cambio solo afecta a los inquilinos de Microsoft Entra gratis o de evaluación.

Copia de seguridad y restauración del Servidor Multi-Factor Authentication de Azure

Asegurarse de que tiene una copia de seguridad actualizada es un paso importante que debe realizar con cualquier sistema.

Para hacer una copia de seguridad del Servidor Multi-Factor Authentication de Azure, asegúrese de tener una copia de la carpeta C:\Archivos de programa\Servidor de autenticación Multi-factor\Data, incluido el archivo PhoneFactor.pfdata.

En caso de que sea necesaria una restauración, realice los pasos siguientes:

- Vuelva a instalar el Servidor Microsoft Azure Multi-Factor Authentication en un servidor nuevo.

- Active el nuevo Servidor Microsoft Azure Multi-Factor Authentication.

- Detenga el servicio MultiFactorAuth.

- Sobrescriba el archivo PhoneFactor.pfdata con el de la copia de seguridad.

- Inicie el servicio MultiFactorAuth.

El nuevo servidor está ahora en funcionamiento con los datos de usuario y la configuración originales procedentes de la copia de seguridad.

Administración de los protocolos TLS/SSL y conjuntos de cifrado

Una vez que ha actualizado a la versión 8.x o superior de Servidor de MFA, o la ha instalado, se recomienda deshabilitar o eliminar los conjuntos de cifrado más antiguos o débiles a menos que los exija la organización. Se puede encontrar información sobre cómo completar esta tarea en el artículo sobre administración de conjuntos de cifrado y protocolos SSL/TLS para Servicios de federación de Active Directory (AD FS).

Pasos siguientes

- Instalación y configuración del Portal de usuarios para el autoservicio del usuario.

- Instale y configure el Servidor Multi-Factor Authentication de Azure con el Servicio de federación de Active Directory (AD FS), Autenticación RADIUS o la Autenticación por protocolo ligero de acceso a directorios (LDPA).

- Instalación y configuración de Puerta de enlace de Escritorio remoto y Servidor Multi-Factor Authentication de Azure con RADIUS.

- Implementación del servicio web de aplicaciones móviles del Servidor Azure Multi-Factor Authentication.

- Escenarios avanzados con la autenticación multifactor de Azure y VPN de terceros.