Intensidades de autenticación de acceso condicional personalizadas

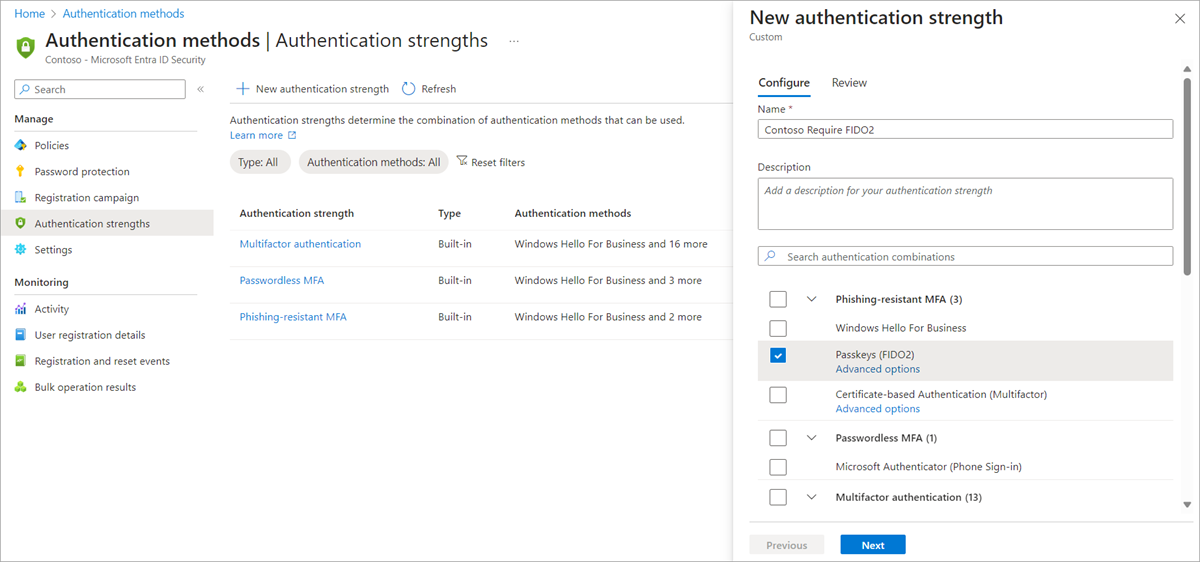

Los administradores también pueden crear hasta 15 de sus propias intensidades de autenticación personalizadas para satisfacer exactamente sus requisitos. Un nivel personalizado de intensidad de autenticación puede contener cualquiera de las combinaciones admitidas en la tabla anterior.

Inicie sesión en el centro de administración de Microsoft Entra como Administrador.

Vaya aProtección>Método de autenticación>Puntos fuertes de la autenticación.

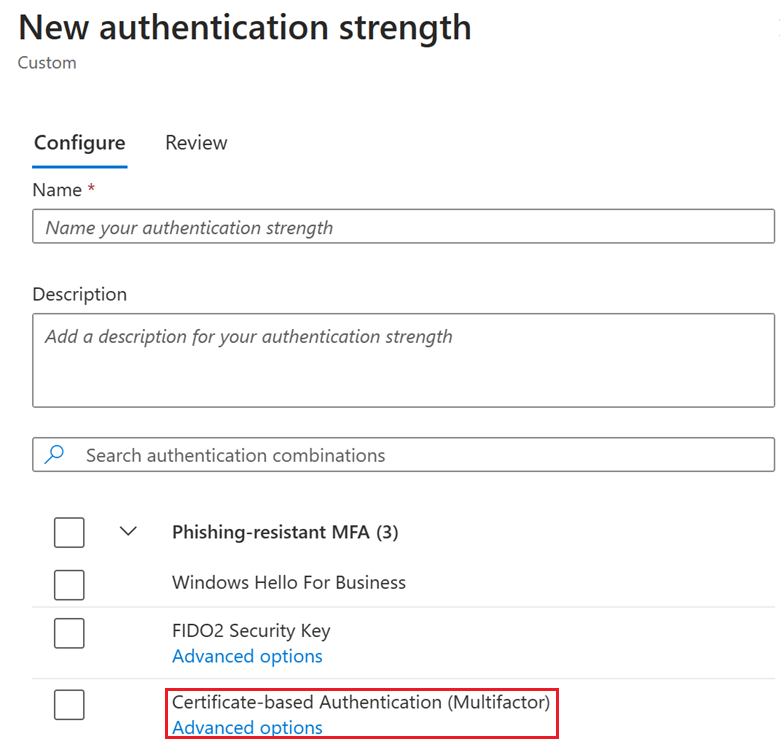

Seleccione New authentication strength (Nueva intensidad de autenticación).

Proporcione un nombre descriptivo para la nueva intensidad de autenticación.

Si quiere, puede incluir también una descripción.

Seleccione cualquiera de los métodos disponibles que quiera permitir.

Elija Siguiente y revise la configuración de la directiva.

Actualización y eliminación de niveles personalizados de intensidad de autenticación

Puede editar una intensidad de autenticación personalizada. Si hace referencia a ella una directiva de acceso condicional, no se podrá eliminar y deberá confirmar cualquier modificación. Para comprobar si una directiva de acceso condicional hace referencia a una intensidad de autenticación, haga clic en la columna Directivas de acceso condicional.

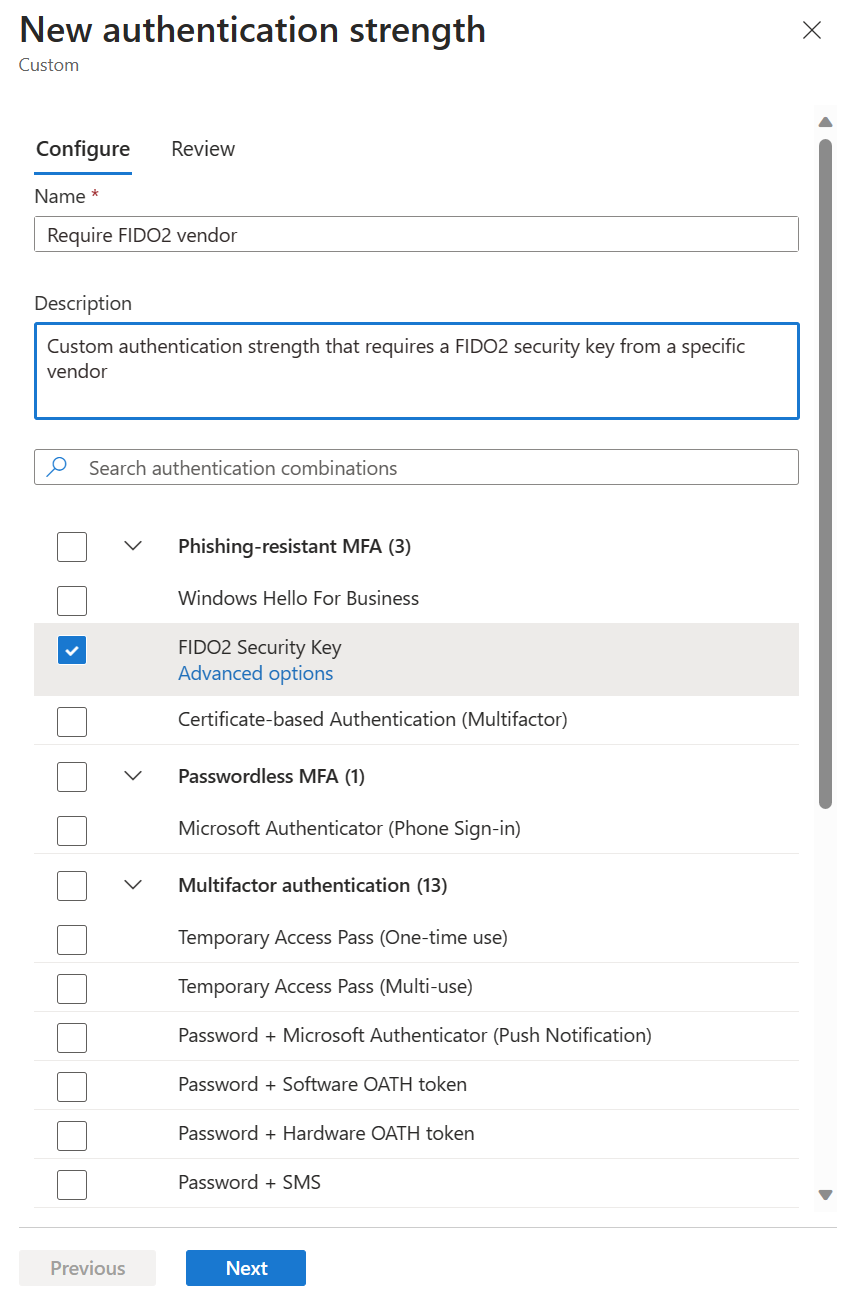

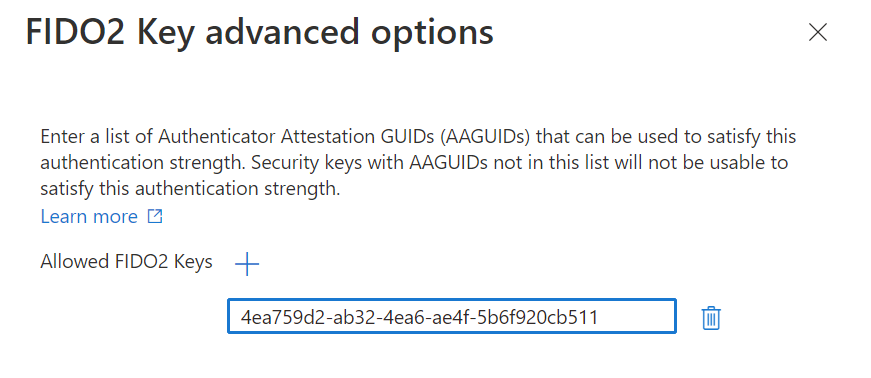

Opciones avanzadas de la clave de seguridad FIDO2

Puede restringir el uso de claves de seguridad FIDO2 en función de sus GUID de atestación de autenticación (AAGUID). Esta funcionalidad permite a los administradores requerir una clave FIDO2 de un fabricante específico para acceder al recurso. Para requerir una clave de seguridad FIDO2 específica, cree antes una intensidad de autenticación personalizada. A continuación, seleccione Clave de seguridad FIDO2 y haga clic en Opciones avanzadas.

Junto a Allowed FIDO2 Keys (Claves FIDO2 permitidas), haga clic en +, copie el valor de AAGUID y haga clic en Guardar.

Opciones avanzadas de autenticación basada en certificados

En la directiva de métodos de autenticación, puede configurar si los certificados están enlazados en el sistema a niveles de protección de autenticación de un solo factor o multifactor, en función del emisor de certificado o del OID de directiva. También puede requerir certificados de autenticación de un solo factor o multifactor para recursos específicos, en función de la directiva de intensidad de autenticación de acceso condicional.

Mediante el uso de opciones avanzadas de intensidad de autenticación, puede requerir un emisor de certificado específico o un OID de directiva para restringir aún más los inicios de sesión en una aplicación.

Por ejemplo, Contoso emite tarjetas inteligentes para los empleados con tres tipos diferentes de certificados multifactor. Un certificado es para la autorización de material confidencial, otro para la autorización de material secreto y un tercero es para la autorización de material de alto secreto. Cada uno se distingue por las propiedades del certificado, como el OID de directiva o el emisor. Contoso quiere asegurarse de que solo los usuarios con el certificado multifactor adecuado puedan acceder a los datos de cada clasificación.

En las secciones siguientes se muestra cómo configurar opciones avanzadas para CBA mediante el centro de administración Microsoft Entra y Microsoft Graph.

Centro de administración de Microsoft Entra

Inicie sesión en el centro de administración de Microsoft Entra como Administrador.

Vaya aProtección>Método de autenticación>Puntos fuertes de la autenticación.

Seleccione New authentication strength (Nueva intensidad de autenticación).

Proporcione un nombre descriptivo para la nueva intensidad de autenticación.

Si quiere, puede incluir también una descripción.

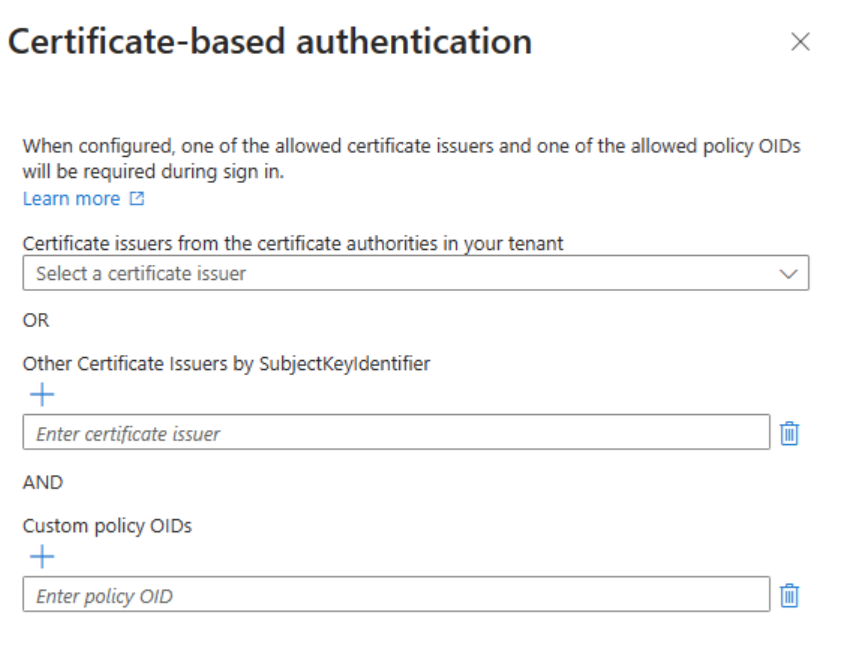

Debajo de la opción de autenticación basada en certificados (ya sea de factor único o multifactor), haga clic en Opciones avanzadas.

Puede seleccionar emisores de certificados en el menú desplegable, escribir los emisores de certificados y escribir los OID de directiva permitidos. En el menú desplegable se enumeran todas las autoridades de certificado del inquilino, independientemente de si son de un solo factor o multifactor.

- Si Emisor de certificado permitido Y OID de directiva permitido están configurados, existe una relación AND. El usuario tiene que usar un certificado que cumpla ambas condiciones.

- Entre la lista de emisores de certificado permitidos y la lista de OID de directiva permitidos, existe una relación O. El usuario tiene que usar un certificado que cumpla uno de los emisores o de los OID de directiva.

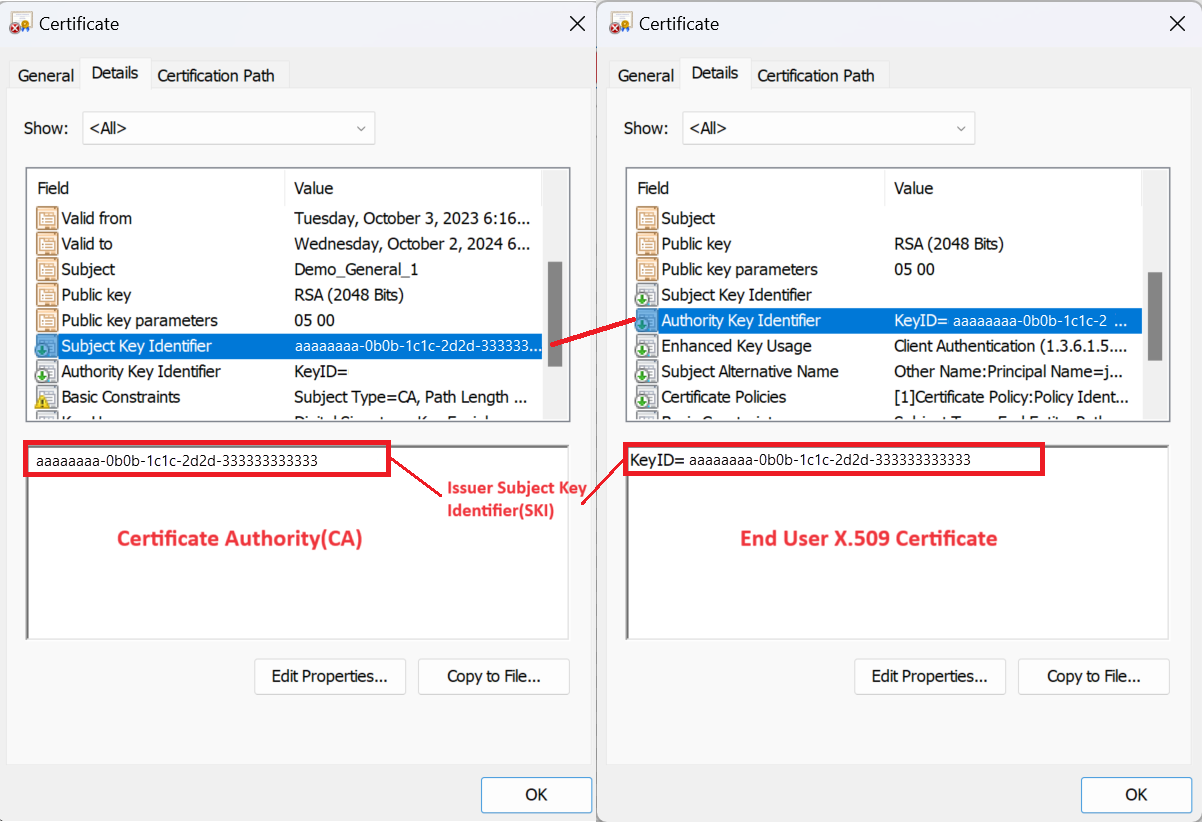

- Use la opción correspondiente a otro emisor de certificado por SubjectkeyIdentifier si el certificado que desea usar no está cargado en las autoridades de certificado del inquilino. Esta configuración se puede usar para escenarios de usuario externo, si el usuario se autentica en su inquilino principal.

Haga clic en Siguiente para revisar la configuración y, a continuación, haga clic en Crear.

Microsoft Graph

Para crear una nueva directiva de intensidad de autenticación de acceso condicional con configuración de combinación de certificados:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Para agregar una nueva configuración de combinación a una directiva existente:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Limitaciones

Opciones avanzadas de la clave de seguridad FIDO2

- Opciones avanzadas para Clave de seguridad FIDO2: las opciones avanzadas no se admiten para usuarios externos con un inquilino de origen ubicado en una nube de Microsoft diferente a la del inquilino de recursos.

Opciones avanzadas de autenticación basada en certificados

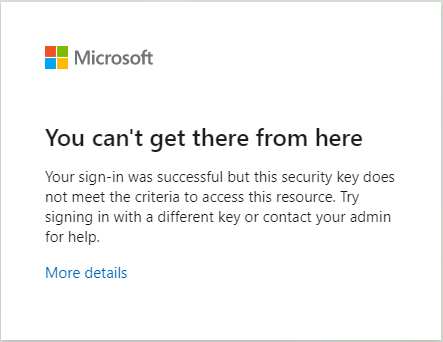

Solo se puede usar un certificado en cada sesión del navegador. Después de iniciar sesión con un certificado, se almacena en caché en el navegador durante la duración de la sesión. No se le pedirá que elija otro certificado si no cumple los requisitos de intensidad de autenticación. Deberá cerrar sesión e iniciar sesión para reiniciar la sesión. A continuación, elija el certificado relevante.

Las autoridades de certificado y los certificados de usuario deben cumplir con el estándar X.509 v3. En concreto, para aplicar restricciones de CBA de SKI del emisor, los certificados necesitan AKI válidos:

Nota:

Si el certificado no es conforme, la autenticación de usuario podría realizarse correctamente, pero no satisfacer las restricciones de issuerSki para la directiva de intensidad de autenticación.

Durante el inicio de sesión, se tienen en cuenta los 5 primeros OID de directiva del certificado de usuario final y se comparan con los OID de directiva configurados en la directiva de intensidad de autenticación. Si el certificado de usuario final tiene más de 5 OID de directiva, se tienen en cuenta los 5 primeros OID en orden léxico que coincidan con los requisitos de intensidad de autenticación.

En el caso de los usuarios B2B, tomemos un ejemplo en el que Contoso ha invitado a usuarios de Fabrikam a su inquilino. En este caso, Contoso es el inquilino de recursos y Fabrikam es el inquilino principal.

- Cuando la configuración de acceso entre inquilinos es Desactivado (Contoso no acepta MFA del inquilino principal), no se admite el uso de la autenticación basada en certificados en el inquilino de recursos.

- Cuando la configuración de acceso entre inquilinos es Activado y Fabrikam y Contoso se encuentran en la misma nube de Microsoft, los inquilinos de Fabrikam y Contoso se encuentran en la nube comercial de Azure o en la nube de Azure para la Administración Pública de Estados Unidos. Además, Contoso confía en la MFA realizada en el inquilino principal. En este caso:

- El acceso a un recurso específico se puede restringir mediante los OID de directiva o el "otro emisor de certificado por SubjectkeyIdentifier" en la directiva de intensidad de autenticación personalizada.

- El acceso a un recurso específico se puede restringir mediante la configuración de "otro emisor de certificado por SubjectkeyIdentifier" en la directiva de intensidad de autenticación personalizada.

- Cuando la configuración de acceso entre inquilinos es Activado y Fabrikam y Contoso no están en la misma nube de Microsoft (por ejemplo, el inquilino de Fabrikam se encuentra en la nube comercial de Azure y el inquilino de Contoso está en la nube de Azure para la Administración Pública de EE. UU.), el acceso a recursos específicos no se puede restringir mediante el id. de emisor o los OID de directiva en la directiva de intensidad de autenticación personalizada.

Solución de problemas de opciones avanzadas de intensidad de autenticación

Los usuarios no pueden iniciar sesión con su clave de seguridad FIDO2

Un administrador de acceso condicional puede restringir el acceso a claves de seguridad específicas. Cuando un usuario intenta iniciar sesión con una clave que no puede usar, aparece un mensaje que indica que no puede iniciar sesión desde ahí. El usuario debe reiniciar la sesión y usar una clave de seguridad FIDO2 distinta para iniciar sesión.

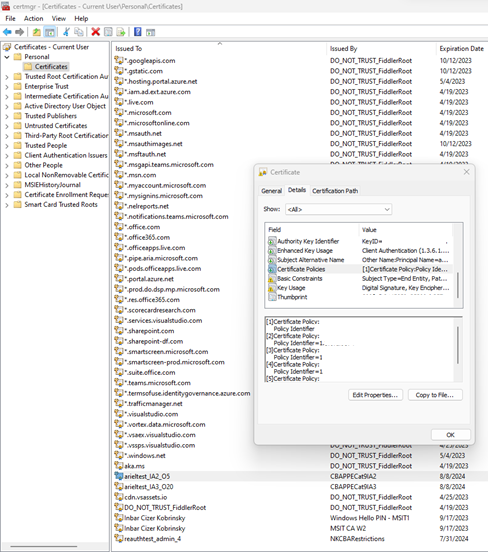

Comprobación de emisores y OID de directiva de certificados

Puede confirmar que las propiedades del certificado personal coinciden con la configuración en las opciones avanzadas de intensidad de autenticación.

En el dispositivo del usuario, inicie sesión como administrador. Haga clic en Ejecutar, escriba certmgr.msc y presione Entrar. Para comprobar los OID de directiva, haga clic en Personal, haga clic con el botón derecho en el certificado y haga clic en Detalles.